يسعدنا أن نقدم أحدث معلم في مرونة الأمن السيبراني - MetaDefender Sandbox v1.9.3. هذا الإصدار هو شهادة على التزامنا بتمكين المنظمات ضد التهديدات الناشئة.

تفريغ وفك حزم بايثون: كشف النقاب عن التهديدات الخفية

مع تضمين دعم تفريغ وفك تجميع Python ل PyInstaller و Nuitka و py2exe ، MetaDefender Sandbox يلقي الإصدار 1.9.3 الضوء على العناصر الضارة المخفية مسبقا. من خلال تشريح وتحليل ملفات Python المجمعة ، يمكن للمؤسسات الكشف عن التهديدات الخفية والدفاع عنها بشكل استباقي.

استخراج تكوين البرامج الضارة الموسع لدعم عائلة البرامج الضارة Cobalt Strike: مكافحة التهديدات المتقدمة

يدعم مستخرج تكوين البرامج الضارة المحسن الآن عائلة البرامج الضارة Cobalt Strike (CS). تستخدم على نطاق واسع من قبل الجهات الفاعلة في التهديد ، تتيح الإصدارات المتصدعة من CS تثبيت عامل في الذاكرة (يعرف باسم منارة) على المضيف الضحية ، متجاوزا تفاعلات القرص. تسهل منارة CS اتصال القيادة والتحكم (C2) من خلال بروتوكولات مختلفة, تقدم عددا كبيرا من الوظائف مثل تصعيد الامتياز, استخراج بيانات الاعتماد, الحركة الجانبية, واستخراج البيانات.

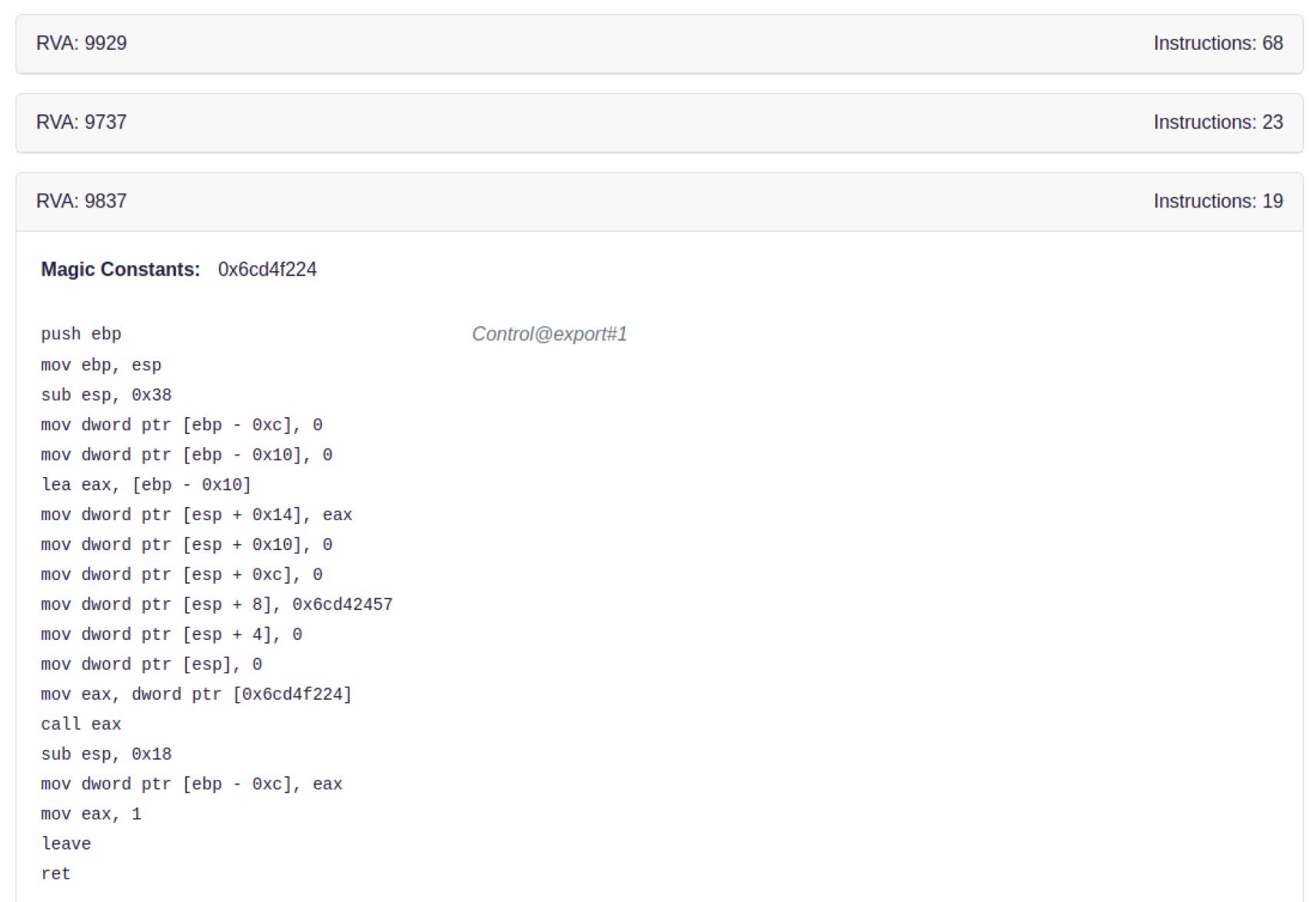

تفكيك الوظائف المصدرة: فهم ملفات ثنائية Windows

MetaDefender Sandbox يتجاوز التحليل على مستوى السطح من خلال عرض الوظائف الثنائية لمعرفة كيف سيتصرف الملف في بيئة Windows وما هي الوظائف التي يتم تنفيذها. (على سبيل المثال ، عندما تحاول الوظيفة المصدرة إنشاء شبكة وفتح عنوان URL ضار). الآن يمكن للمؤسسات اكتساب رؤى جديدة حول سلوكها والمخاطر المحتملة ، وتمكينها من اتخاذ قرارات أمنية مستنيرة.

تحسين مؤشر التهديد: تحديد النشاط المشبوه

يشير مؤشر التهديد الجديد الخاص بنا إلى الملفات القابلة للتنفيذ بقسمين مختلفين يحملان نفس اسم الإجراء الوقائي ؛ يمكن أن تؤدي أسماء الأقسام نفسها هذه إلى إرباك محركات AV. يساعد هذا الإجراء المؤسسات على تحديد شركات النفط العالمية المحتملة قبل أن تتمكن من التصعيد.

استخراج كود الماكرو VBA: كشف النقاب عن النوايا الضارة في ملفات DWG

يتضمن الإصدار استخراج كود ماكرو VBA من ملفات DWG ، مما يوفر رؤى أعمق للتهديدات المحتملة المخفية داخل مستندات AutoCAD. يمكن لملفات AutoCAD تنفيذ وظائف "القتل" ، والتي قد تشير إلى نية ضارة. من خلال الكشف عن التعليمات البرمجية الضارة المضمنة في ملفات DWG بخلاف الكلمات الرئيسية لبرامج الفدية ، يمكن للمؤسسات التخفيف من المخاطر المرتبطة بناقلات الهجوم التي غالبا ما يتم تجاهلها.

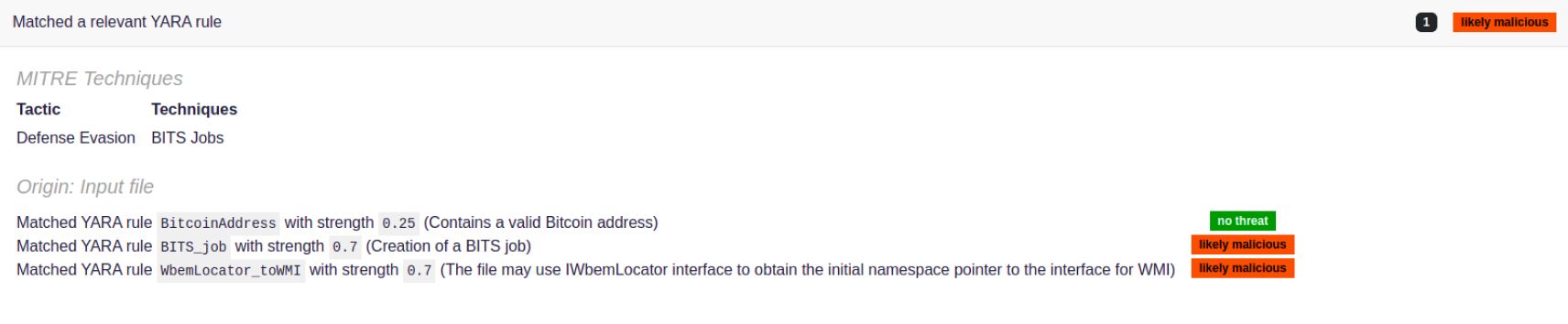

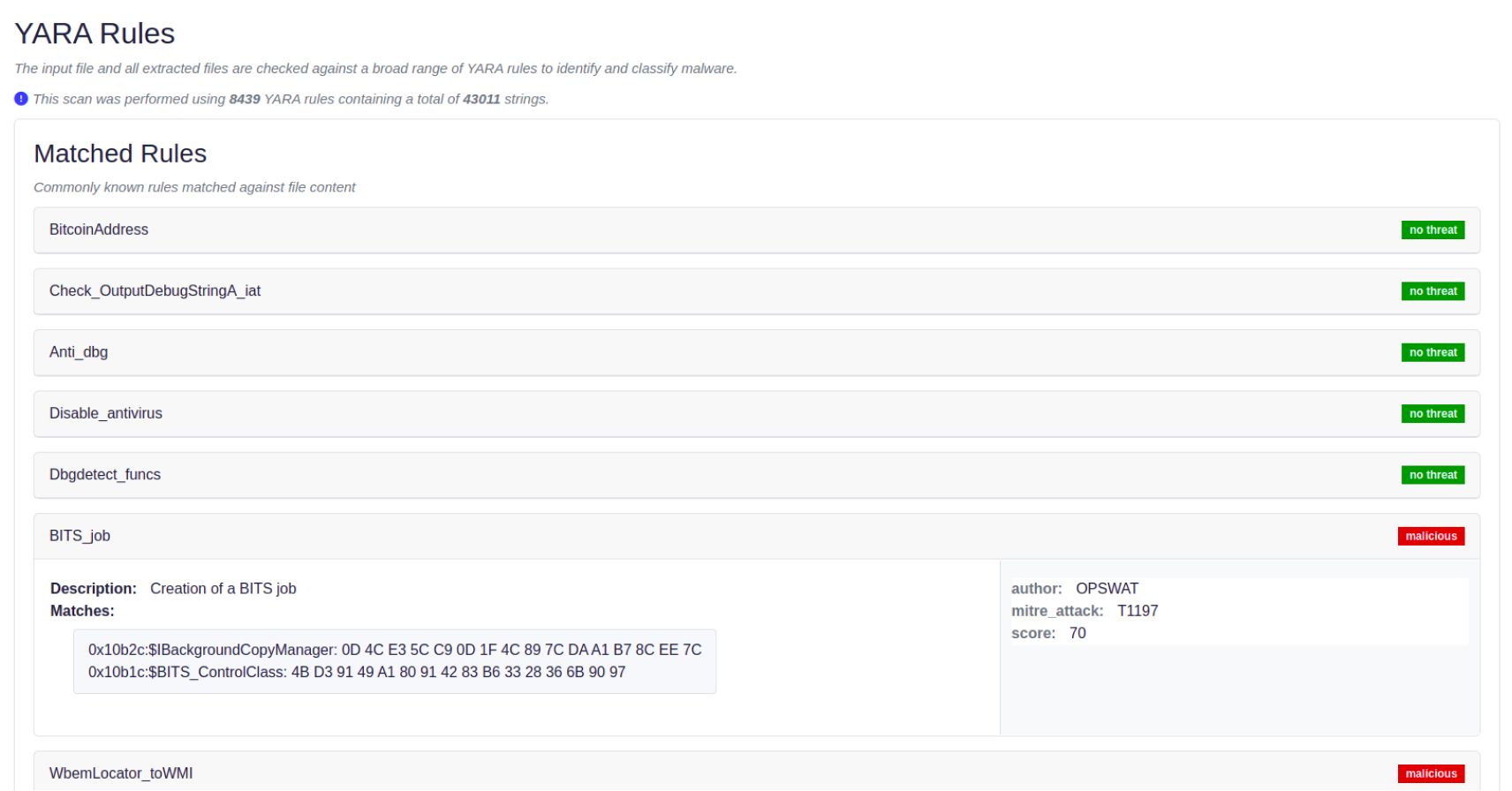

رسم الخرائط التقنية MITRE Att&ck: التوافق مع معايير الصناعة

MetaDefender Sandbox يدعم الآن تعيين تقنيات MITRE Att&ck من البيانات الوصفية لقاعدة YARA. من خلال التوافق مع معايير الصناعة ، يمكن للمؤسسات تعزيز تهديد intelligence قدرات.

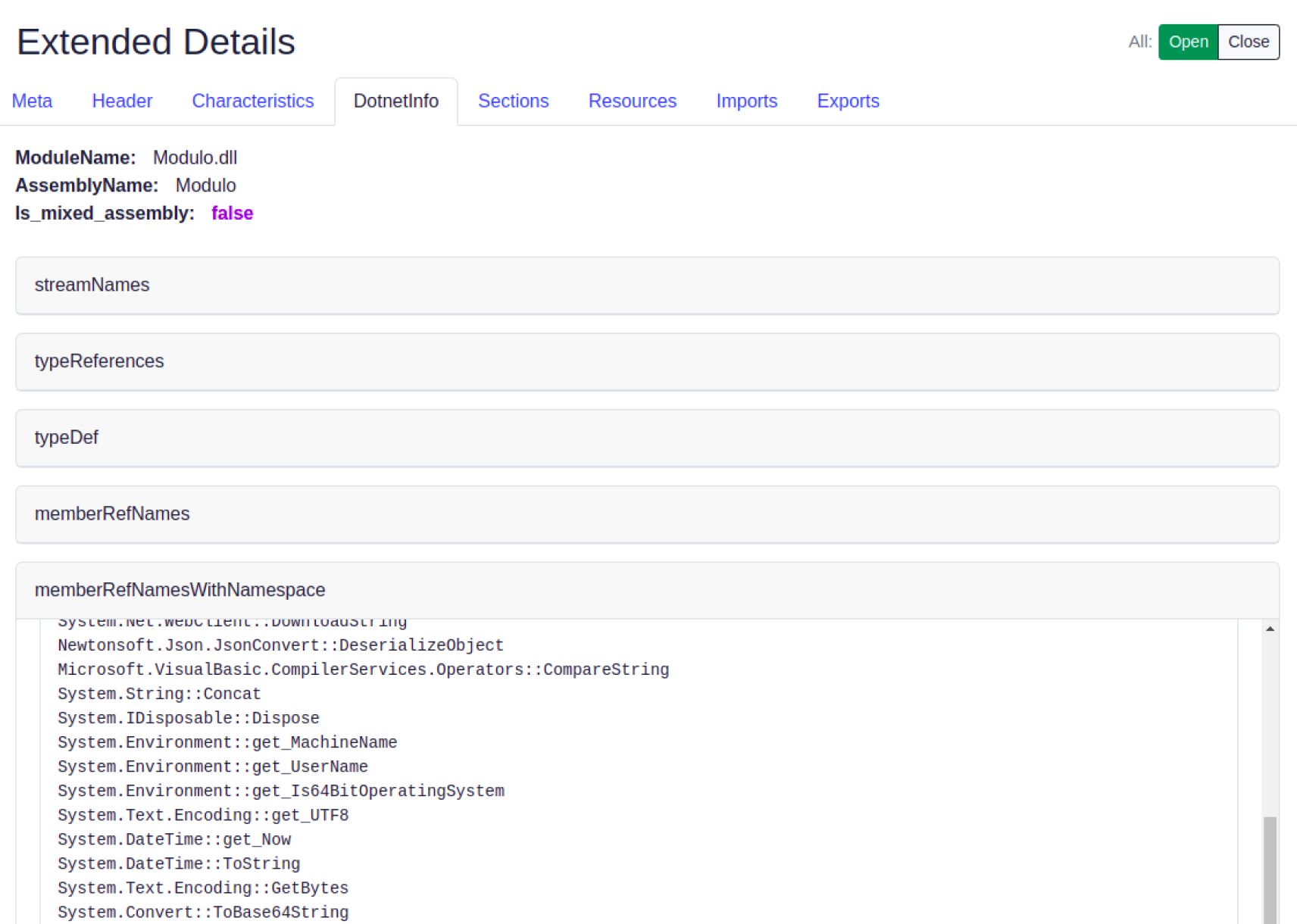

علامة التبويب DotnetInfo جديدة في المقطع تفاصيل الملف للملفات التنفيذية .NET

تلبي علامة التبويب DotInfo الجديدة مباشرة تفاصيل Dotnet ، مما يسهل التفكيك ويوفر رؤى لا تقدر بثمن حول الوظائف. نا Sandbox تفتخر بمجموعة المؤشرات الخاصة بها ، من الإجراءات الحاسمة مثل "القتل" والمناورات الدقيقة مثل "النوم" للعمليات ، إلى التهرب الاستراتيجي مثل "التحميل" لتجنب الكشف الثابت.

التحسينات الإدارية: تبسيط العمليات

بالإضافة إلى قدرات الكشف عن التهديدات المتقدمة ، MetaDefender Sandbox يقدم الإصدار 1.9.3 تحسينات إدارية تهدف إلى تبسيط العمليات وتحسين الكفاءة. من المعالجة المحسنة للوكيل إلى إدارة قائمة الانتظار المحسنة، تضمن هذه الميزات التشغيل السلس والسلس لبيئة وضع الحماية.

تكامل حزمة الخدمات المبدئية

يقدم هذا التكامل تحسينات كبيرة في المشاركة المنظمة ل تهديد intelligence، تمكين المنظمات من إدارة تدابير الوقاية الخاصة بها بشكل استباقي.

علاوة على ذلك، واستجابة للطلب المتزايد، أنشأنا دور مدقق جديد يعالج الحاجة إلى دور إداري "للقراءة فقط"، مما يوفر أذونات ورؤية أكثر مرونة عبر النظام الأساسي.

لمزيد من المعلومات حول هذه التغييرات والتحديثات، راجع ملاحظات إصدارMetaDefender Sandbox الإصدار 1.9.3.