MetaDefender Sandbox يقدم الآن تحليلا للتهديدات ورؤية لحماية ICS في البنية التحتية الحيوية

إن معدل تطور البرمجيات الضارة وتقنيات الهجوم، إلى جانب تصاعد التوترات الجيوسياسية العالمية، قد حولت المحادثة في كل من القطاعين العام والخاص حول كيفية حماية البنية التحتية الحيوية من الكتلة الاضطراب السيبراني.

تاريخيا IT وقد تم عزل أنظمة OT / ICS تماما عن بعضها البعض ، ولكن كتحول رقمي يستمر هذان العالمان يندمجان بسرعة.

نتيجة لذلك ، يستخدم مجرمو الإنترنت البرامج الضارة للتسلل على وجه التحديد إلى شبكات OT لاحتجاز الأنظمة التي تعتمد الدول على - مع العلم أن الأهداف لا يمكنها تحمل وقت التوقف الذي غالبا ما يتم رؤيته عندما تضرب برامج الفدية IT جانب من العمل.

الهجمات المتزايدة على ICS تعرض للخطر سلامة وأمن الجمهور الذي يعتمد على البنية التحتية الحيوية ل توفير الاحتياجات الأساسية. لقد رأينا ذلك يحدث مع استهداف الإيرانيين للبنية التحتية النفطية السعودية باستخدام Triton و SandWorm استهداف المرافق الكهربائية الأوكرانية مع Black Energy في عام 2015 و Industroyer في عام 2016.

فهم نقاط الضعف

لفهم كيفية القيام بذلك بشكل أفضل OT تعمل البرامج الضارة ، من المهم أن تفهم أين توجد نقاط الضعف وكيف يتم استغلالهم. في معظم الحالات ، يكون ضمن وحدات تحكم Windows المتداخلة مع هذه الأنظمة ، و تعليمات موجهة نحو أنظمة التشغيل. وتشمل هذه:

- الأجهزة: عملاء واجهات الإنسان والآلة (HMIs) ومؤرخي البيانات وخوادم SCADA ومحطات العمل الهندسية (EWS)

- المنصات (برنامج ICS): جنرال إلكتريك بروفيسي ، هانيويل HMIWeb ، إلخ

- الشبكة: الوصول المباشر إلى الإنترنت إلى بيئة ICS من خلال التعرض للبروتوكولات التشغيلية مثل Siemens S7 و Omron FINS و Ethernet / IP ، بالإضافة إلى الوصول إلى VNC الذي تم تكوينه بشكل خاطئ. هذا يمكن أن يؤدي إلى حركة جانبية مقابل SMB.

إذن لماذا التركيز على هذه السيناريوهات Industrial بعيدًا عن تكنولوجيا المعلومات؟

تحب الجهات الفاعلة في الدول القومية برامج ICS الخبيثة لأنها تتوافق مع أهدافها السياسية المتمثلة في تقويض البنية التحتية، كما أن الخدمات والأعمق الخدمات البيئات الصناعية تسمح لها بالقيام بذلك. هذه الجهات الفاعلة هي أيضًا التي تمتلك الموارد اللازمة لتنفيذ هجمات ناجحة على ICS، حيث تتطلب هذه الهجمات عمومًا درجة أعلى من التطور والتخطيط مقارنة بهجمات الفدية التي يمكن تنفيذها باستخدام مكونات الخدمات"جاهزة".

فهم منهجيات الهجوم

هناك طريقة أفضل لفهم البرامج الضارة وراء هذه الهجمات ومساعدة مؤسسات البنية التحتية الحيوية منع السلوكيات المستقبلية من خلال تعيين جميع السلوكيات إلى إطار عمل MITRE ATT&CK ل ICS و YARA - وهما مصدران رئيسيان يجب أن يكون محترفو الأمن السيبراني على دراية بما يلي:

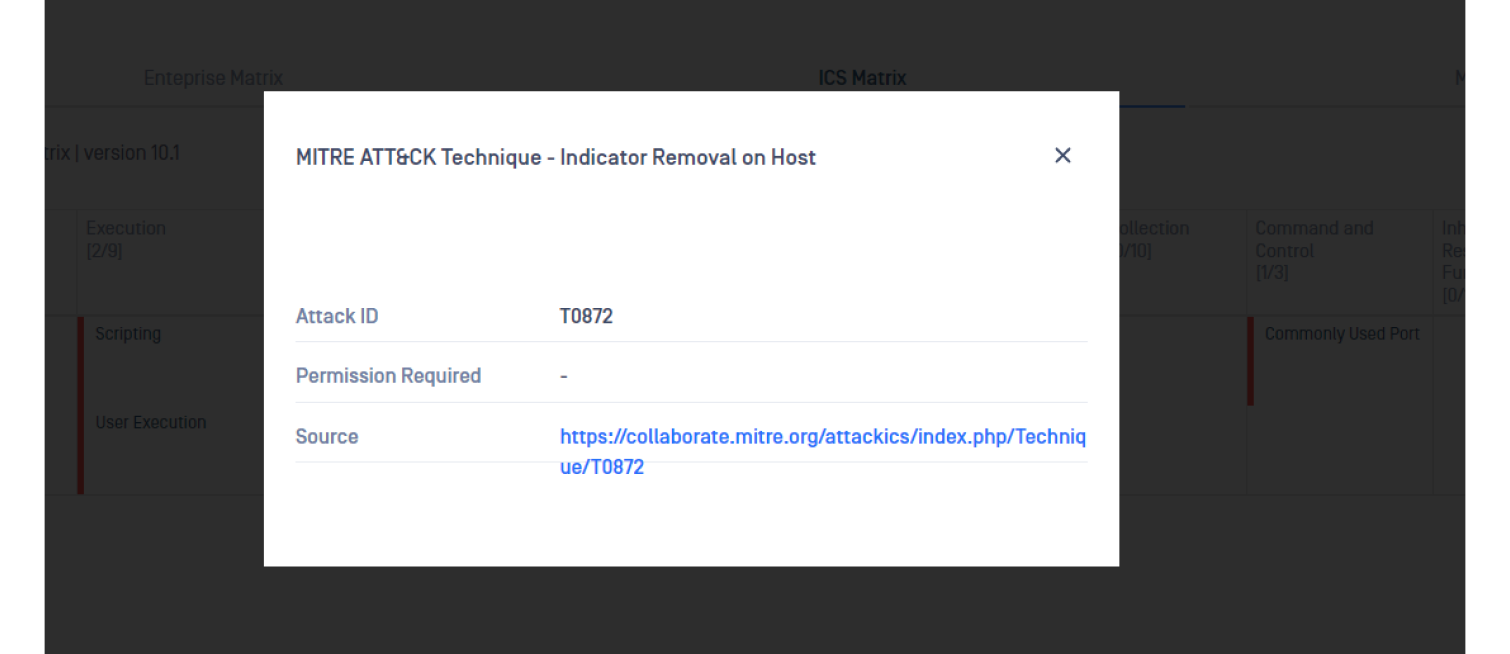

- MITRE ATT&CK لـ ICS: على غرار إطار عمل MITRE ATT&CK المعتمد على نطاق واسع في مجال تكنولوجيا المعلومات، يضع هذا الإطار نماذج للسلوكيات الهجومية التي تستخدم البرمجيات الخبيثة التي تستهدف أنظمة Industrial . من خلال دمج تخطيط السلوكيات في إطار عمل MITRE ATT&CK ICS،Sandbox مثل MetaDefender Sandbox تساعد المدافعين على تحديد كيفية محاولة البرمجيات الخبيثة مهاجمة أنظمتهم بسرعة، والاستجابة بشكل أكثر فعالية.

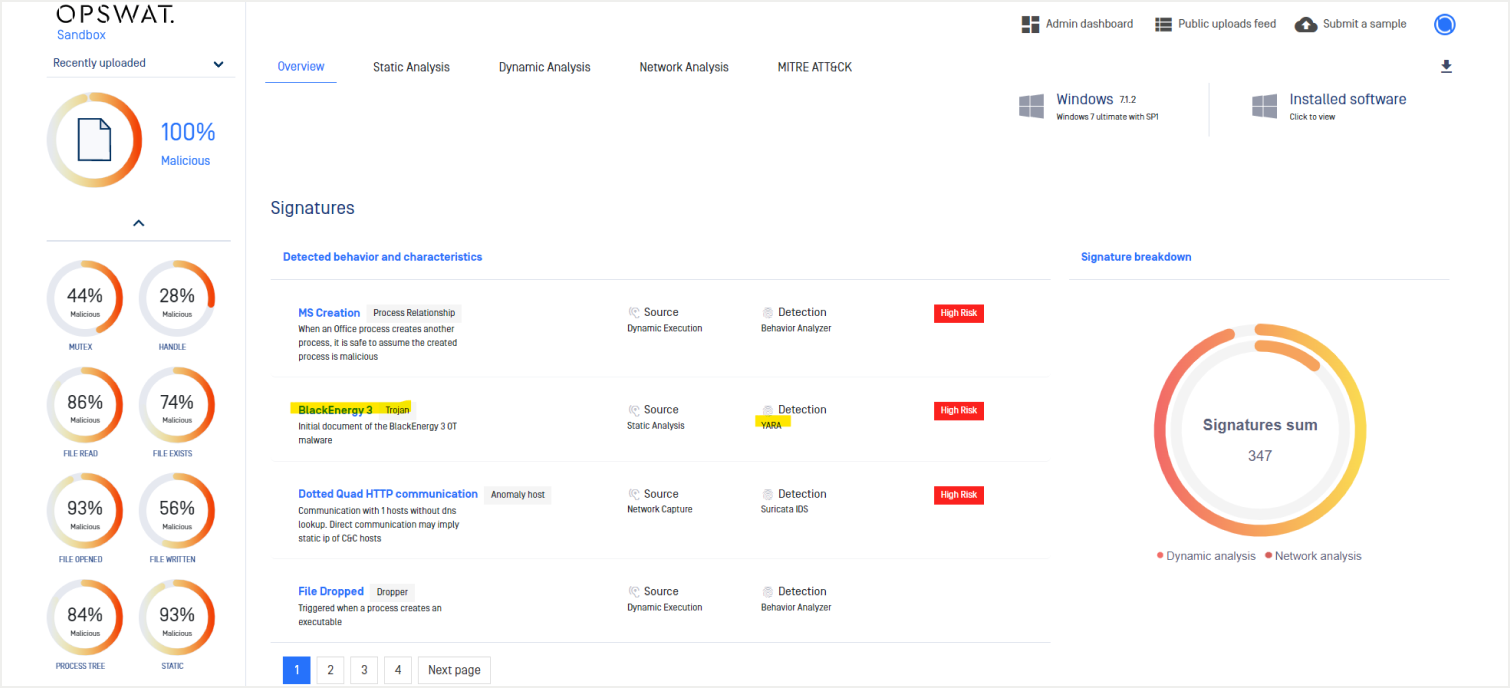

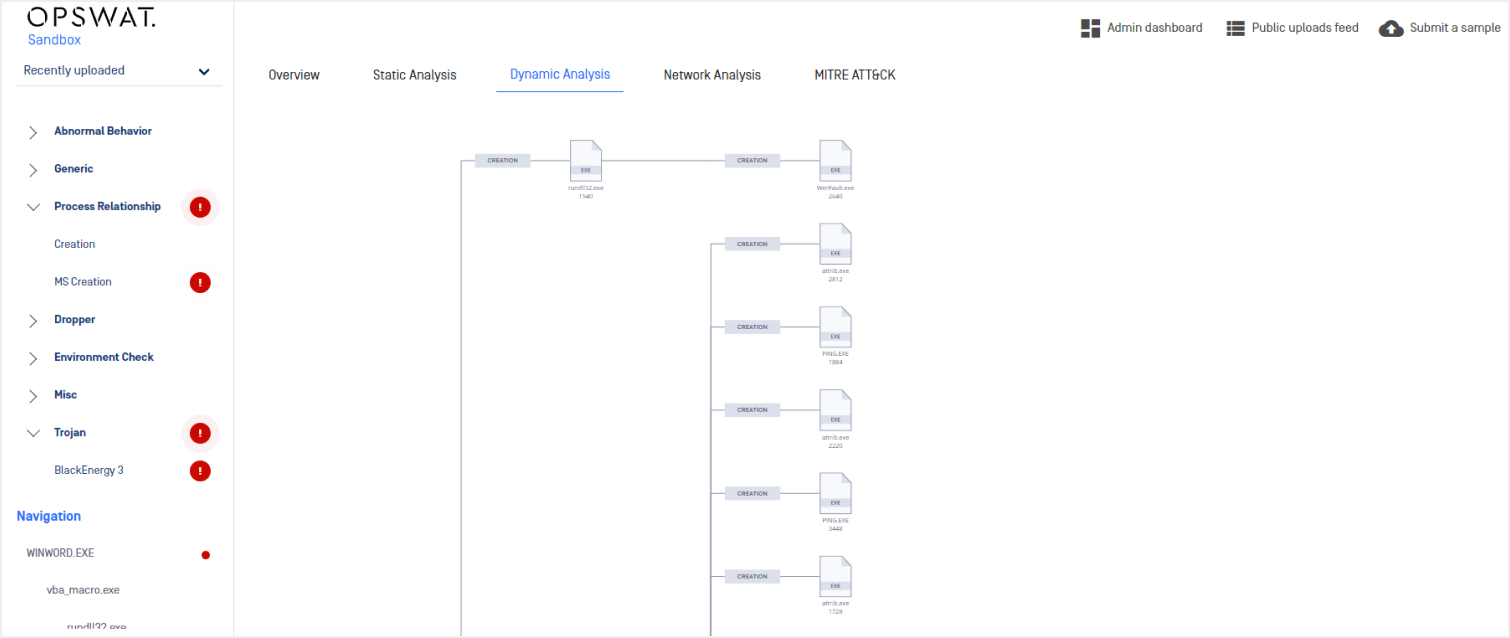

كمثال على ذلك ، قمنا بتحليل الطاقة السوداء في وضع الحماية ، ورأينا رسم خرائط السلوكيات الخاصة ب ICS لإطار العمل:

- YARA للحماية والكشف والبحث عن التهديدات: من خلال دمج قواعد Yara ICS، يمكن أدوات التحليل، بما في ذلكSandbox تحديد سمات البرامج الضارة بشكل أكثر فعالية - سواء الثابتة أو الديناميكية - التي تتطابق مع السمات الضارة المعروفة للبرامج الضارة ICS. في حين أن ملفات البرامج الضارة نفسها يتم تعديلها بشكل متكرر من قبل الجهات التهديدية لتفادي الكشف، يحتاج المهاجمون إلى الاستفادة من البنية التحتية أدوات والتكتيكات والإجراءات (TTPs) الحالية من أجل أن يكونوا فعالين. تعد البنية التحتية للمهاجم تكلفة كبيرة لا رجعة فيها يحتاجون إلى إعادة استخدامها، ولهذا السبب فإن TTPs شائعة عبر أنواع مختلفة من البرامج الضارة. ونتيجة لذلك، يمكن لـ TTPs الشائعة في أكثر من عينة واحدة من البرامج الضارة تحديد العائلات والمساعدة في الإسناد.

يوفر أحدث MITRE ATT&CK ل ICS إطار TTP الخاص بالهجمات التي تستهدف التقنيات التشغيلية ، مثل كتثبيط وظائف الاستجابة.

يتطلب اكتشاف البرامج الضارة المراوغة بشكل خاص داخل البنى التحتية الحيوية قدرات تحليل يجب أن تضمين تحليل ثابت وديناميكي شامل ، مع القدرة على وضع علامة على TTPs الخاصة بهجمات ICS ، كما هو موضح مع تحليل الطاقة السوداء أدناه.

الإصدار الأخير من OPSWAT Sandbox يتضمن الإصدار 1.1.7 تعيين IOCs إلى ICS TTPs ، ومع قواعد YARA المتاحة ومستودع MISP الأصلي ل OPSWAT MetaDefender Core، يمكن للمؤسسات حماية نفسها بشكل أفضل من تهديدات البرامج الضارة من خلال OPSWATشامل تهديد intelligence حل.