يمكن لشيء بسيط مثل مستند ضار أن يطلق سلسلة هجمات تؤثر بشكل كبير على الخدمات لحياتنا اليومية. غالبًا ما تكون التقنيات المستخدمة لمكافحة البرامج الضارة المستندة إلى الملفات وحماية البنية التحتية الحيوية غير مألوفة لأولئك الذين لا يعملون في مجال حماية البنية التحتية الحيوية (CIP). للحصول على نظرة ثاقبة حول الدفاعات اللازمة لوقف طريقة الهجوم هذه، سنستكشف كيف يستغل المجرمون الملفات لاستهداف الشبكات وسنبحث في التقنيات التي تستخدمها المؤسسات على مستوى العالم لتأمين التطبيقات الحيوية.

تتجاوز التهديدات المستندة إلى الملفات عمليات فحص برامج مكافحة الفيروسات أحادية المحرك

يمكن إخفاء التهديدات في عمليات تحميل الملفات أو نقل الملفات أو الوسائط القابلة للإزالة أو مرفقات البريد الإلكتروني. يمكن لأي من طرق التسليم هذه أن تؤثر بشكل كبير على شركتك وبيئتك إذا لم تكن الضوابط المناسبة في مكانها الصحيح لاتخاذ إجراءات وقائية.

تواجه الشركات التي تعتمد على محرك واحد لمكافحة الفيروسات أو لا تستخدم حلول مكافحة الفيروسات (AV) مخاطر كبيرة. تظهر الأبحاث أن حلول مكافحة الفيروسات ذات المحرك الواحد حلول معدلات كشف تتراوح بين 40% و 80%، في حين أن وجود أربعة محركات AV فقط يمكن أن يزيد معدل الكشف إلى أكثر من 80%، ويمكن أن يصل معدل الكشف عن التهديدات إلى 99% باستخدام 30 محركًا.

محتوى نشط ضار مخفي في الملفات

يعزز المحتوى النشط في الملفات الكفاءة ويخلق تجربة مستخدم أفضل. على سبيل المثال ، يسمح ماكرو Excel بأتمتة المهام المتكررة ، مما يؤدي إلى فوائد توفير الوقت. تتضمن الأشكال الأخرى للمحتوى النشط الموجود في الملفات الوظائف الإضافية واتصالات البيانات وملفات نسق الألوان والارتباطات إلى الصور الخارجية وJavaScript والكائنات المضمنة.

في حين أنه مفيد ، يمكن لمجرمي الإنترنت التلاعب بالمحتوى النشط لشن مجموعة واسعة من الهجمات. من خلال تغيير الكود ، يمكنهم تنفيذ برامج ضارة دون تدخل المستخدم ، على سبيل المثال فتح مستند أو زيارة موقع ويب.

كيفية الحماية من التهديدات المتقدمة المستندة إلى الملفات

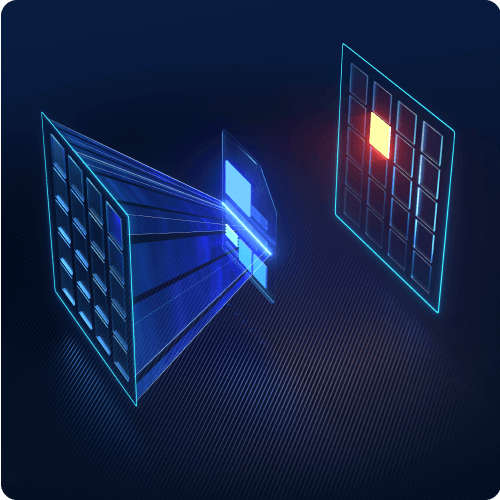

زيادة معدلات اكتشاف التهديدات باستخدام Multiscanning

يوفر فحص الملفات في وقت واحد باستخدام محركات مكافحة فيروسات متعددة ، أو الفحص المتعدد ، اكتشافا بنسبة 83٪ - 99٪ لجميع البرامج الضارة المعروفة. يمكن تحقيق المستوى الأكثر تقدما من الحماية ضد التهديدات المعقدة المستندة إلى الملفات من خلال دمج العديد من محركات مكافحة الفيروسات.

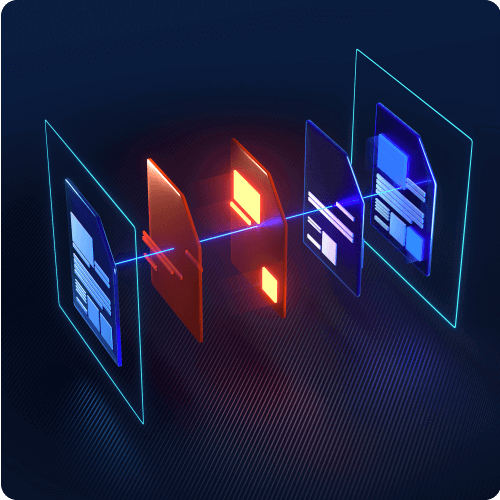

نزع سلاح جميع المحتويات النشطة الضارة مع المحتوى نزع السلاح وإعادة البناء

مع تزايد تعقيد البرمجيات الخبيثة، أصبح من السهل بشكل متزايد التهرب من حلول مكافحة الفيروسات التقليدية. يمكن للبرمجيات الخبيثة من نوع "صفر يوم" تجاوز برامج مكافحة الفيروسات التقليدية القائمة على التوقيعات، والتي لا تكتشف سوى البرمجيات الخبيثة المعروفة. تعد تقنية إبطال المضمون وإعادة بنائه (CDR) تقنية ديناميكية لمنع التهديدات تعمل على إزالة البرمجيات الخبيثة المعروفة وغير المعروفة. تعمل تقنية CDR على التخفيف بشكل فعال من المحتوى المضمن الذي قد يكون ضارًا، بما في ذلك البرمجيات الخبيثة التي تستغل الثغرات الأمنية من نوع "صفر يوم".

منع فقدان البيانات الحساسة

يمكن أن تحتوي المستندات التي يتم تحميلها ونقلها ورسائل البريد الإلكتروني والوسائط القابلة للإزالة على معلومات حساسة وسرية. هذه الأنواع من البيانات هي أيضًا أهدافًا مربحة لمجرمي الإنترنت لمهاجمتها واحتجازها للحصول على فدية. يعد منع فقدان البيانات (DLP) تقنية حيوية لتأمين البيانات الحساسة ومنع انتهاكات البيانات وانتهاكات الامتثال.

تنفيذ فحص محتوى الأمن السيبراني لحركة مرور الشبكة

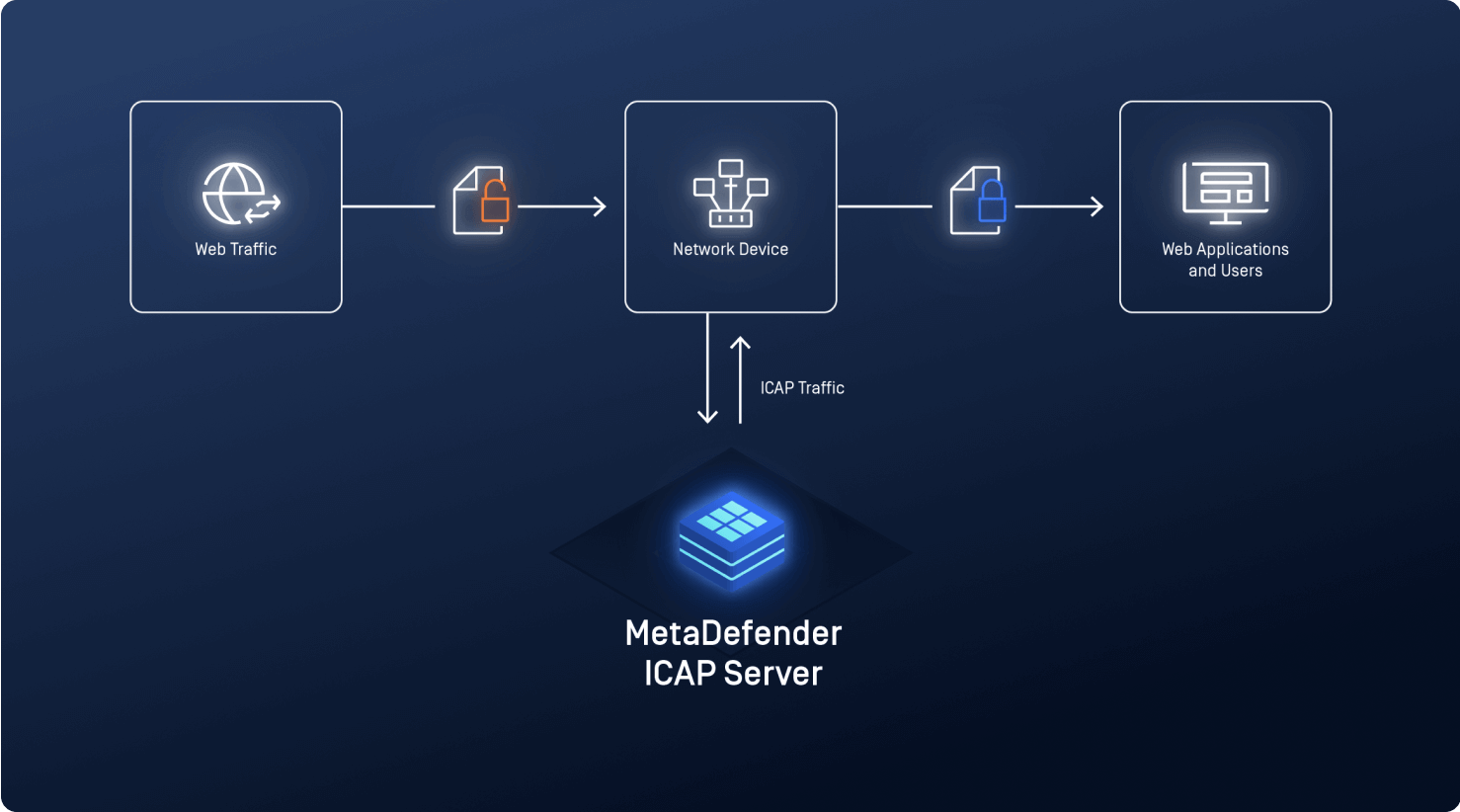

يمكن لمجرمي الإنترنت تحميل الملفات الضارة من خلال حركة مرور الشبكة لاختراق بيئات المؤسسات أو الانتقال أفقيا عبر الشبكات. تتمثل إحدى طرق الحماية من الحركة الجانبية في فحص المحتوى ، وهو حل لمكافحة البرامج الضارة قائم على الشبكة ، ومنع فقدان البيانات لتحديد التعليمات البرمجية الضارة والبيانات الحساسة من خلال تحليل البيانات أثناء النقل. من خلال دمج حل فحص المحتوى مع موازن التحميل أو جدار حماية تطبيق الويب ، يكون لدى المؤسسات خيار التوصيل والتشغيل للحصول على أمان أكثر شمولا.

الأسئلة الرئيسية لمنع التهديدات المستندة إلى الملفات

لمنع التهديدات المستندة إلى الملفات الأكثر تقدما، اطرح هذه الأسئلة لمراجعة ممارسات الأمان المعمول بها:

- هل لديك أي أمان وقائي للتهديدات المستندة إلى الملفات؟

- كم عدد محركات مكافحة الفيروسات التي تستخدمها للبحث عن التهديدات في المحتوى؟

- هل لديك استراتيجية للبرامج الضارة غير المعروفة؟

- هل لديك استراتيجية لحماية البيانات الحساسة والسرية؟

- هل تقوم بفحص المحتوى الذي يتحرك عبر شبكتك؟