في هذا الإصدار

- التحسينات الخاصة بمكتبات C/C++++C

- استخدام معلومات PE لاكتشاف مكتبات DLL/EXE

- إضافة المزيد من التواقيع لمكتبات C/C++++C

- دعم معالجة تنسيق ملف CycloneDX

في أحدث التحسينات التي أدخلناها على تقنية SBOMSoftware فاتورة الموادSoftware ) الإصدار 4.0.0، نقوم بتوسيع نطاق تغطية قاعدة البيانات الخاصة بنا للمكونات الثنائية مثل ملفات DLL و EXE، وتحسين تحديد الهوية الثنائية من خلال البيانات الوصفية ل PE (القابل للتنفيذ المحمول)، وتمكين التحقق من صحة وإثراء تقارير CycloneDX SBOM.

النقطة العمياء الثنائية

تعتمد حلول SBOM التقليدية حلول على مديري الحزم وملفات البيانات (مثل requirements.txt و package.json) لتحديد مكونات الجهات الخارجية. على الرغم من فعالية هذه الطريقة في العديد من التطبيقات الحديثة، إلا أنها تترك نقاطًا عمياء مهمة، لا سيما في حالات مثل:

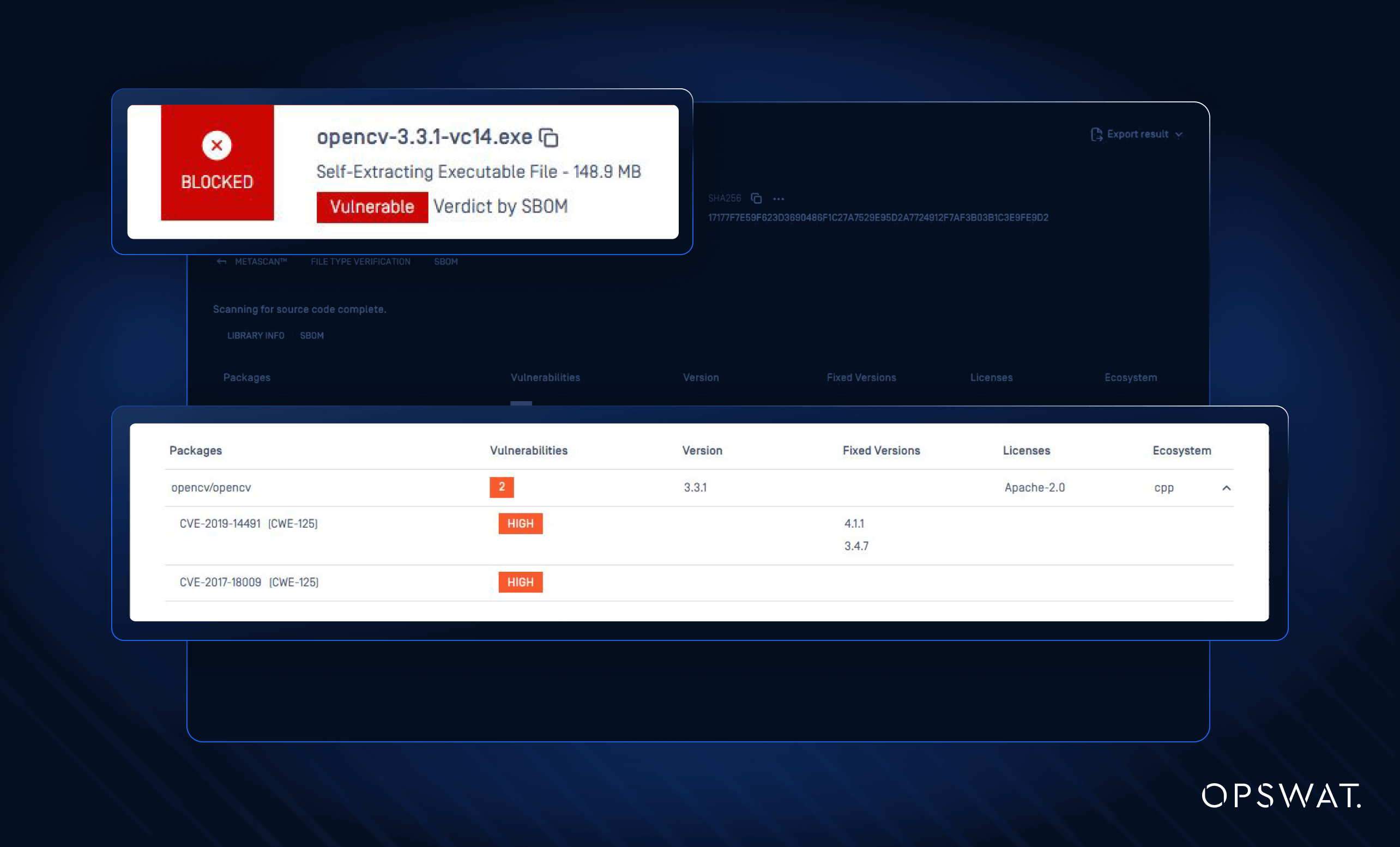

- المشاريع التي لا تستخدم مدير الحزم بشكل متسق: مشاريع C/C++ التي تتضمن مكتبات DLL لا يتم تتبعها بواسطة مديري الحزم يمكن أن تظل غير مرئية أدوات إنشاء SBOM.

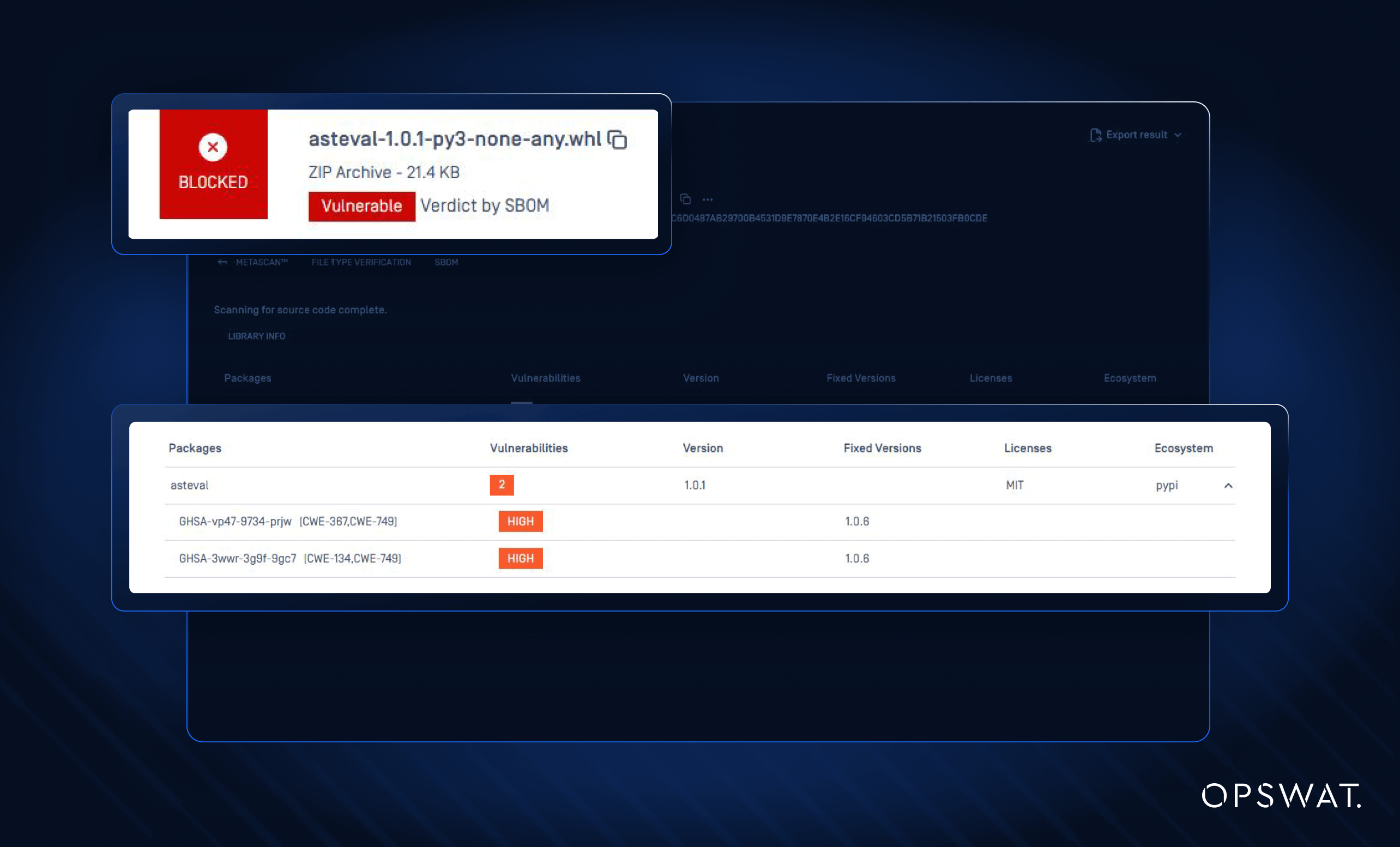

- مُثبِّتاتSoftware التي تحتوي على ثنائيات الطرف الثالث المضمنة: غالبًا ما تحتوي أدوات التثبيت على توابع ثنائية تابعة لجهة خارجية دون بيانات وصفية واضحة، مما يجعل من الصعب تتبعها.

- مكتبات بتنسيق ثنائي في مستودعات القطع الأثرية: تخزِّن مستودعات القطع الأثرية مثل JFrog Artifactory أو Nexus Repository أو Apache Archiva المكتبات بتنسيقات ثنائية (whl، وبيض، و zip) بدلًا من الشيفرة المصدرية. تفتقر هذه الحزم الثنائية أيضًا إلى الإعلانات، مما يحد أيضًا من رؤية SBOM التقليدية.

تخلق هذه الثغرات مخاطر أمنية - حيث تظل التبعيات الثنائية غير مرئية، ولا يتم فحص حزم المثبت، ولا يمكن تتبع الثغرات الأمنية في التبعيات غير المعلنة.

سدّ الفجوة الأمنية الثنائية في SBOM

ولمعالجة هذه النقاط العمياء الحرجة، يقدم الإصدار 4.0.0 من OPSWAT SBOM 4.0.0 قدرات محسّنة من خلال عدة أساليب تكميلية:

تغطية موسعة لقاعدة البيانات للمكونات الثنائية

لقد قمنا بتوسيع قاعدة بيانات التوقيع بشكل كبير لثنائيات C و C++C و C# (DLLs و EXEs). يمكن لفرق تطوير Software تحديد مكتبات الطرف الثالث المضمنة حتى في حالة عدم توفر البيانات الوصفية لمدير الحزم.

مع هذا التحديث، يضمن OPSWAT SBOM تتبعاً شاملاً للمكونات عبر التعليمات البرمجية المصدرية والثنائيات المجمّعة ومثبتات البرامج.

تحديد دقيق للمكتبة مع تحليل البيانات الوصفية

يستفيد إصدارنا الجديد من تحليل البيانات الوصفية لملفات PE (القابل للتنفيذ المحمول) لتحديد الملفات الثنائية ومطابقتها بالثغرات المعروفة وقواعد بيانات الترخيص. ويحل هذا النهج الآلي محل ما كان في السابق عملية يدوية تستغرق وقتاً طويلاً وعرضة للأخطاء.

كيف يعمل:

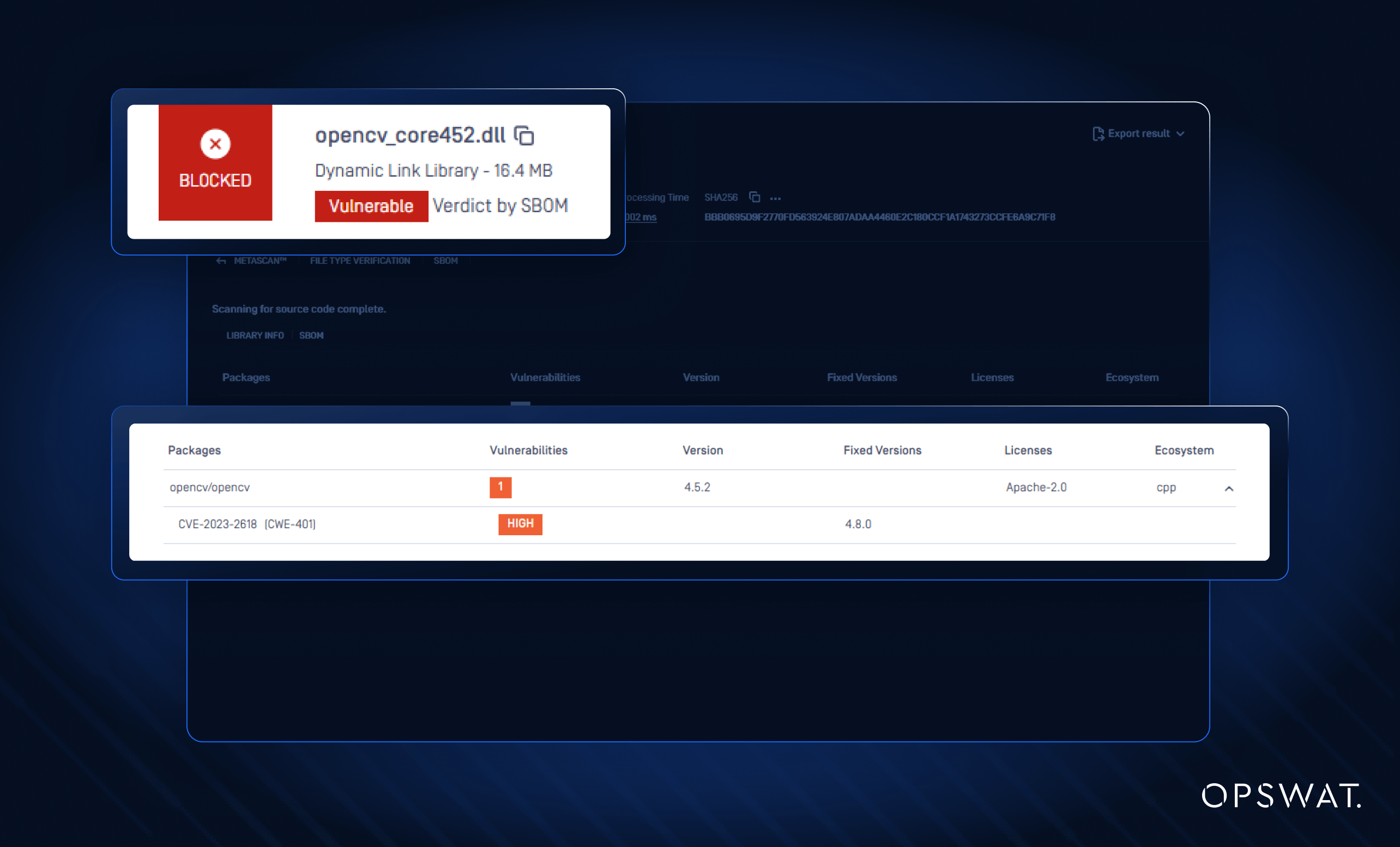

- يكتشف OPSWAT SBOM مكتبات الطرف الثالث في شكل ثنائي (مكتبات DLL، EXEs) من خلال استخدام توقيعاتها وبيانات التعريف الخاصة بها (PE) (القابلة للتنفيذ المحمولة).

- يتم تعيين المعلومات الثنائية المستخرجة إلى مكتبات وإصدارات معروفة

- ثم تتم مقارنة هذه النتائج مع قواعد بيانات الثغرات والتراخيص الخاصة بنا.

فوائد:

- التعرف على مكونات الطرف الثالث، بما في ذلك مكتبات C/C++++C المدارة يدويًا وحزم المثبت

- تحسين الدقة في تحديد المكونات الثنائية باستخدام تحليل البيانات الوصفية

- التخفيف من المخاطر الأمنية من خلال اكتشاف التبعيات حتى بدون إعلانات مدير الحزمة

- تمكين الإدارة الشاملة للثغرات الأمنية والتقييمات الأمنية

تحديد دقيق للمكتبة مع تحليل البيانات الوصفية

دمج SBOM مع مستودعات القطع الأثرية

بالإضافة إلى فحص المكتبات الثنائية مباشرة، يدعم OPSWAT SBOM و MetaDefender Software Supply Chain التكامل الأصلي مع مستودعات القطع الأثرية مثل JFrog Artifactory لفحص الحزم الأصلية واسترداد بياناتها الوصفية. تعرف على المزيد حول تكامل JFrog Artifactory.

تتيح هذه الإحالة المرجعية التبادلية إمكانية التحديد الدقيق لمكتبات الطرف الثالث المضمنة، وتضمن عدم تفويت الفرق للمعلومات الأمنية المهمة في المكونات الثنائية لمشاريعها.

التحقق من صحة تقرير CycloneDX SBOM وإثرائه

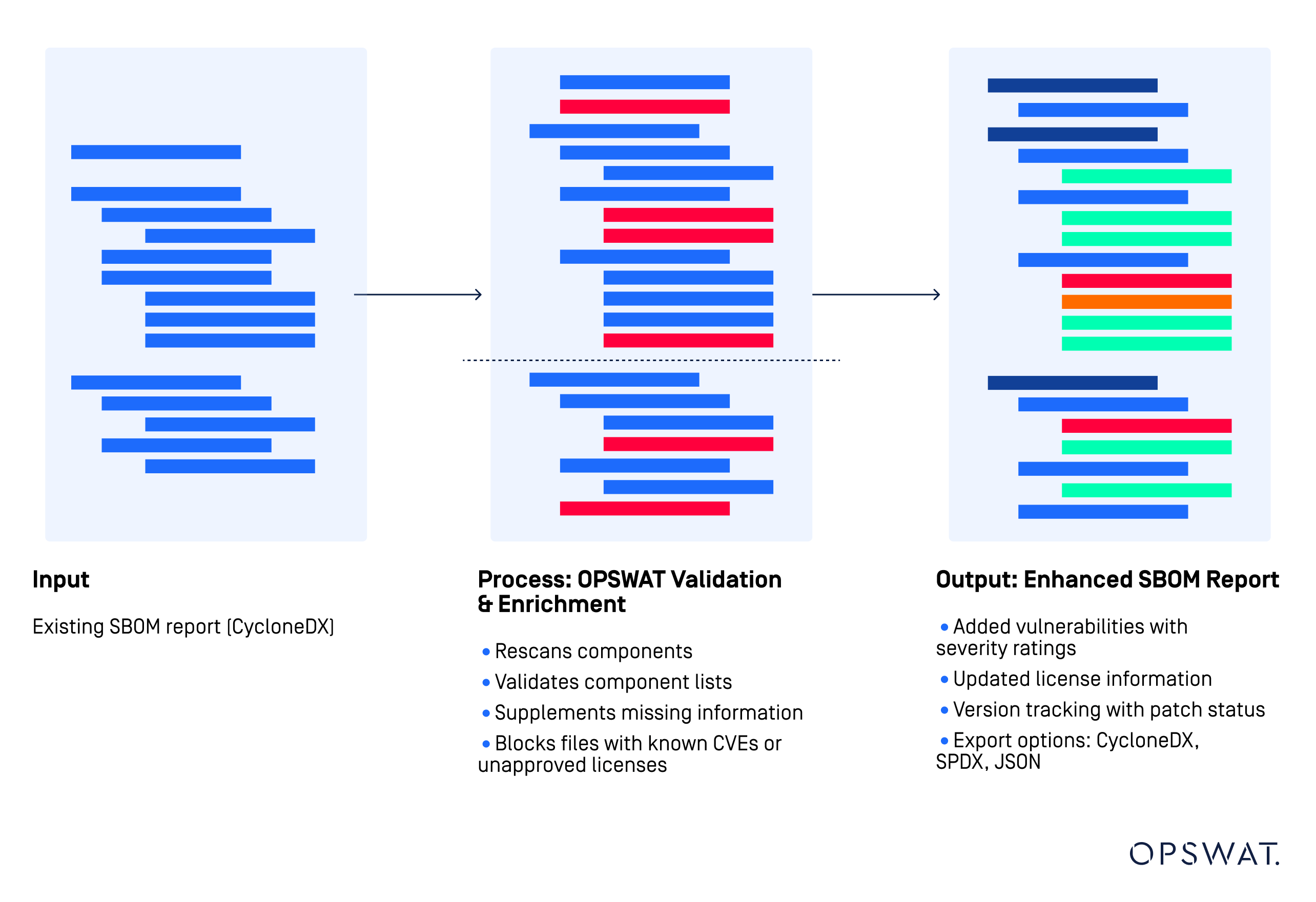

يركّز تحديث آخر في هذا الإصدار على دقة واكتمال تقارير SBOM - لا سيما تلك الموجودة بتنسيق CycloneDX.

إن CycloneDX هو تنسيق SBOM مستخدم على نطاق واسع لتتبع الأمن والثغرات الأمنية. ومع ذلك، غالباً ما تفتقر بعض هذه التقارير إلى رؤى مثل بيانات الترخيص أو التبعيات غير المعلنة.

نؤمن في OPSWAT بفلسفة الدفاع متعدد الطبقات. تماماً كما تعمل استراتيجيات الأمان متعددة الطبقات على تحسين اكتشاف البرمجيات الخبيثة، فإن التحقق من صحة SBOM متعدد الطبقات يعزز أمن سلسلة توريد البرمجيات. تعمل هذه التحسينات على التحقق من صحة تقارير CycloneDX SBOM وإثرائها لإنشاء قوائم جرد أكثر اكتمالاً للمكونات.

كيف يعمل:

استيراد قائمة SBOM الحالية

يقدم المستخدمون تقرير SBOM بصيغة CycloneDX كخط أساس للتحليل والتحقق من الصحة.

التحقق والإثراء

يقوم OPSWAT بإعادة فحص SBOM، والتحقق من صحة المكونات المدرجة في قاعدة بياناتنا، واستكمال التفاصيل الناقصة، بما في ذلك:

- رؤى الثغرات الأمنية (الكشف عن الثغرات الأمنية وتقييمات الخطورة)

- بيانات الترخيص

- تتبع الإصدار (الإصدارات القديمة والتصحيحات الثابتة)

بالإضافة إلى ذلك، سيتم وضع علامة على الملفات التي تحتوي على CVEs معروفة أو تراخيص غير معتمدة أو حظرها بناءً على النُهج التي تم تكوينها مسبقاً.

إنشاء وتصدير SBOM المحسّن وتصديره

تتضمن SBOM المحدثة رؤى أمنية إضافية. تصدير النتائج المخصّبة بتنسيق JSON أو CycloneDX أو SPDX SBOM.

سبب أهمية الكشف الثنائي

Vulnerability Management الشاملة

عندما يتم الإعلان عن الثغرات الأمنية الجديدة، يمكن لفرق الأمن تقييم ما إذا كانت الثغرات الأمنية متأثرة على الفور، حتى بالنسبة للمكونات في شكل ثنائي. هذا يزيل النقاط الأمنية العمياء في سير عمل الاستجابة للثغرات الأمنية.

الامتثال والجاهزية التنظيمية

يمكن للمؤسسات التي تواجه متطلبات تنظيمية متزايدة أو طلبات العملاء المتزايدة على قائمة المواد التي يمكن أن تكون في متناول اليد أن تضمن احتساب جميع المكونات - وليس فقط تلك التي تتم إدارتها من خلال مديري الحزم.

التقييمات الأمنية لحزم المثبتات

غالبًا ما تحتوي حزم Software على العديد من مكونات الجهات الخارجية. يوسع الكشف الثنائي نطاق الرؤية ليشمل برامج التثبيت ويضمن أن جميع التبعيات التي تصل إلى العملاء جردها وفحصها أمنيًا.

دعم قاعدة الرموز القديمة

يمكن الآن تضمين التطبيقات القديمة التي تفتقر إلى إدارة التبعية الحديثة في برامج أمن سلسلة توريد البرمجيات، دون الحاجة إلى تتبع يدوي أو إعادة صياغة واسعة النطاق.

نبذة عن OPSWAT SBOM

يمكّن OPSWAT SBOM شفافية البرمجيات من خلال توفير جرد دقيق لمكونات البرمجيات في حزم تطبيقاتها البرمجية. باستخدام OPSWAT SBOM، يمكن للمطورين تحديد الثغرات المعروفة والتحقق من صحة التراخيص وإنشاء مخزون مكونات برمجيات المصدر المفتوح (البرمجيات مفتوحة المصدر) وتوابع الطرف الثالث وصور الحاويات. يمكن لفرق تطوير Software أن تظل متوافقة مع متطلبات المطورين وتسبق المهاجمين دون التأثير على سرعة التطوير.

تعرف على المزيد حول كيفية مساعدة SBOM في تأمين تطبيقاتك على opswat