تعمل منصة MetaDefender Access Zero-Trust Access Platform على توسيع قدراتها باستمرار. في أحدث إصدار، تمت إضافة العديد من الميزات المهمة إلى منصة Zero-Trust القوية بالفعل، بما في ذلك الإبلاغ عن الثغرات الأمنية المعروفة المستغلة (KEV) كما تم تصنيفها من قبل CISA، وإضافة لوحة معلومات للامتثال لـ NERC، وإدارة التصحيح التلقائي لتطبيقات الطرف الثالث.

تتناسب هذه الميزات الجديدة بدقة مع وحدات MetaDefender Access الجديدة التي تم طرحها في بداية عام 2023: وحدة الامتثال العميق الأساسية ووحدات أخرى مثل Vulnerability Management Patch Management وأمن Endpoint المتقدمة والوصول Secure .

MetaDefender ميزات الوصول المتزامنة مع البيئات التنظيمية الناشئة

لا تأتي ميزات MetaDefender Access الجديدة من فراغ. فقد أصبحت لوائح الامتثال أقوى وأكثر انتشارًا في جميع المجالات. في أوائل العام الماضي، أصدر البيت الأبيض مذكرة لرؤساء الإدارات والوكالات التنفيذية في الحكومة الفيدرالية في أوائل العام الماضي، تحدد استراتيجية بنية الثقة الصفرية الفيدرالية. في أكتوبر من عام 2022، أصدرت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) - الوكالة الأمريكية للأمن السيبراني وأمن البنية التحتية - توجيهًا تشغيليًا ملزمًا (BOD 23-01) لتحسين رؤية الأصول و vulnerability detection على الشبكات الفيدرالية.

باختصار ، بحلول 3 أبريل 2023 ، يجب على جميع الوكالات الفيدرالية الامتثال للحاجة إلى إجراء اكتشاف آلي للأصول كل 7 أيام وبدء تعداد الثغرات الأمنية عبر جميع الأصول المكتشفة (بما في ذلك نقاط النهاية مثل أجهزة الكمبيوتر المحمولة) كل 14 يوما. على وجه التحديد بالنسبة لمؤسسات البنية التحتية الحيوية ، تستعد إدارة بايدن للكشف عن استراتيجية وطنية تضع لأول مرة مجموعة من لوائح الأمن السيبراني الشاملة للبنية التحتية الحيوية.

مدونة: فهم الامتثال للأمن السيبراني (حماية عملك واكتساب ميزة تنافسية)

الكشف عن نقاط الضعف المستغلة المعروفة في CISA ومعالجتها

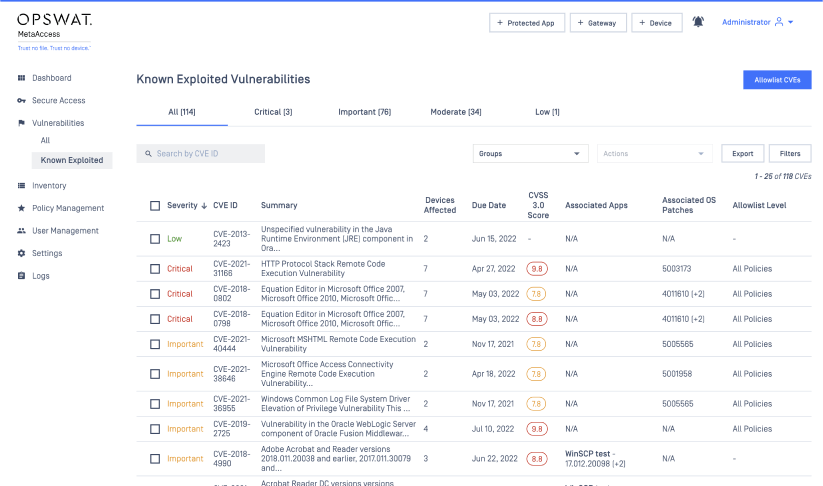

تتيح معالجة الثغرات الأمنية المستغلة المعروفة (KEV) كما تم فهرستها بواسطة CISA للمستخدمين عرض الأجهزة التي تحتوي على KEVs بسهولة. من وجهة نظر الامتثال، سيكتشف النظام ما إذا كانت نقطة النهاية تحتوي على KEV، ووفقا لسياسة المسؤول، سيتم معالجتها تلقائيا أو وضع علامة عليها على أنها حرجة. سيتم بعد ذلك إرسال تحذير إلى المستخدم ، وسيتم حظر وصوله إلى الشبكة إذا لزم الأمر.

ستعرض المنصة الآن KEVs جنبا إلى جنب مع CVEs (نقاط الضعف والتعرض الشائعة) في التقرير ، كما هو موضح أدناه.

التأكد من استعدادك للامتثال NERC CIP

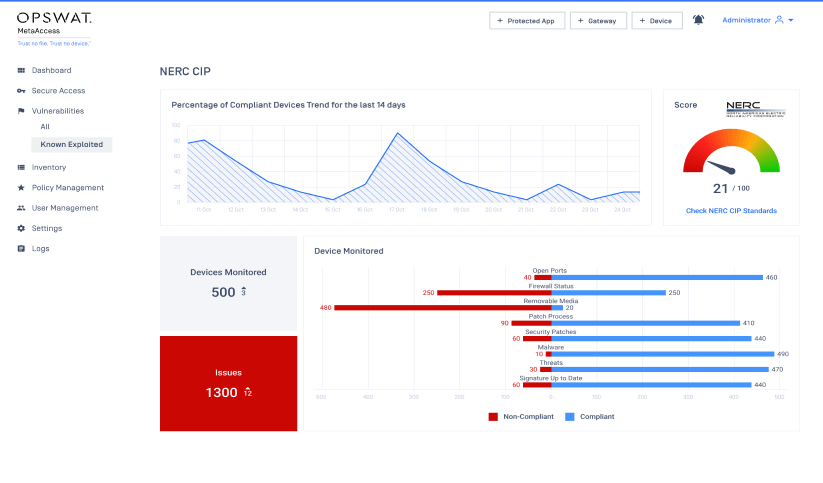

بفضل خبرة OPSWATالطويلة في توفير حلول الأمن السيبراني حلول البنية التحتية الحيوية حلول العملاء العديد من العملاء OPSWATأن لوحة معلومات الامتثال لـ NERC ميزة مفيدة للغاية. ستعرض منصة MetaDefender الآن بوضوح الأجهزة التي تتوافق أو لا تتوافق مع فئات الامتثال التي تنظمها NERC، مثل حالة جدار الحماية، والتحكم في المنافذ، وثغرات تصحيحات الأمان، ومنع الشفرات الخبيثة، وتحديثات التوقيعات، وفرض المصادقة على المستخدمين التفاعليين.

التصحيح التلقائي لنقاط الضعف في 3rd

بالانتقال إلى مكوّن Patch Management من النظام الأساسي، يوفر MetaDefender Access الآن إدارة التصحيح التلقائي لتطبيقات الطرف الثالث. يمكن للمسؤول إما السماح للمستخدمين بإجراء التحديثات يدوياً بنقرة واحدة أو تمكين التحديث التلقائي على نقطة النهاية.

الصورة الكبيرة

مع تولي حكومة الولايات المتحدة زمام المبادرة، أصبحت اللوائح التنظيمية التي تتطلب الامتثال في مجموعة متنوعة من المجالات، بما في ذلك الثغرات الأمنية وإدارة التصحيحات الأمنية وأمن انعدام الثقة، هي المعيار السائد في هذا المجال. OPSWATإن منصة MetaDefender Access Zero-Trust Access Platform الخاصة بشركة Access في وضع جيد لمواجهة التحديات السيبرانية في السوق التي تعمل مع مؤسسات البنية التحتية الحيوية وغيرها، في هذا الواقع الجديد.

لمعرفة المزيد حول MetaDefender Access، اطلع على ورقة بياناتMetaDefender Access التي تم إصدارها مؤخرًا.