نحن متحمسون لتقديم سلسلة من المدونات التحليلية التقنية التي تركز على مختلف نقاط الضعف والتعرضات الشائعة (CVEs) التي يمكن تحديدها ومعالجتها باستخدام تقنياتنا المتقدمة للكشف عن التهديدات.يتم إجراء جميع البحوث من قِبل طلاب الدراسات العليا الذين شاركوا في برنامج زمالة الأمن السيبرانيOPSWAT ، الذي تم إطلاقه في ديسمبر 2023.

في هذه المدونة ، ستثبيتح Rockwell Micrologix CVE-2017-14469 وكيف يمكن للمؤسسات الدفاع ضد هجمات الاستغلال CVE- 2017-14469.

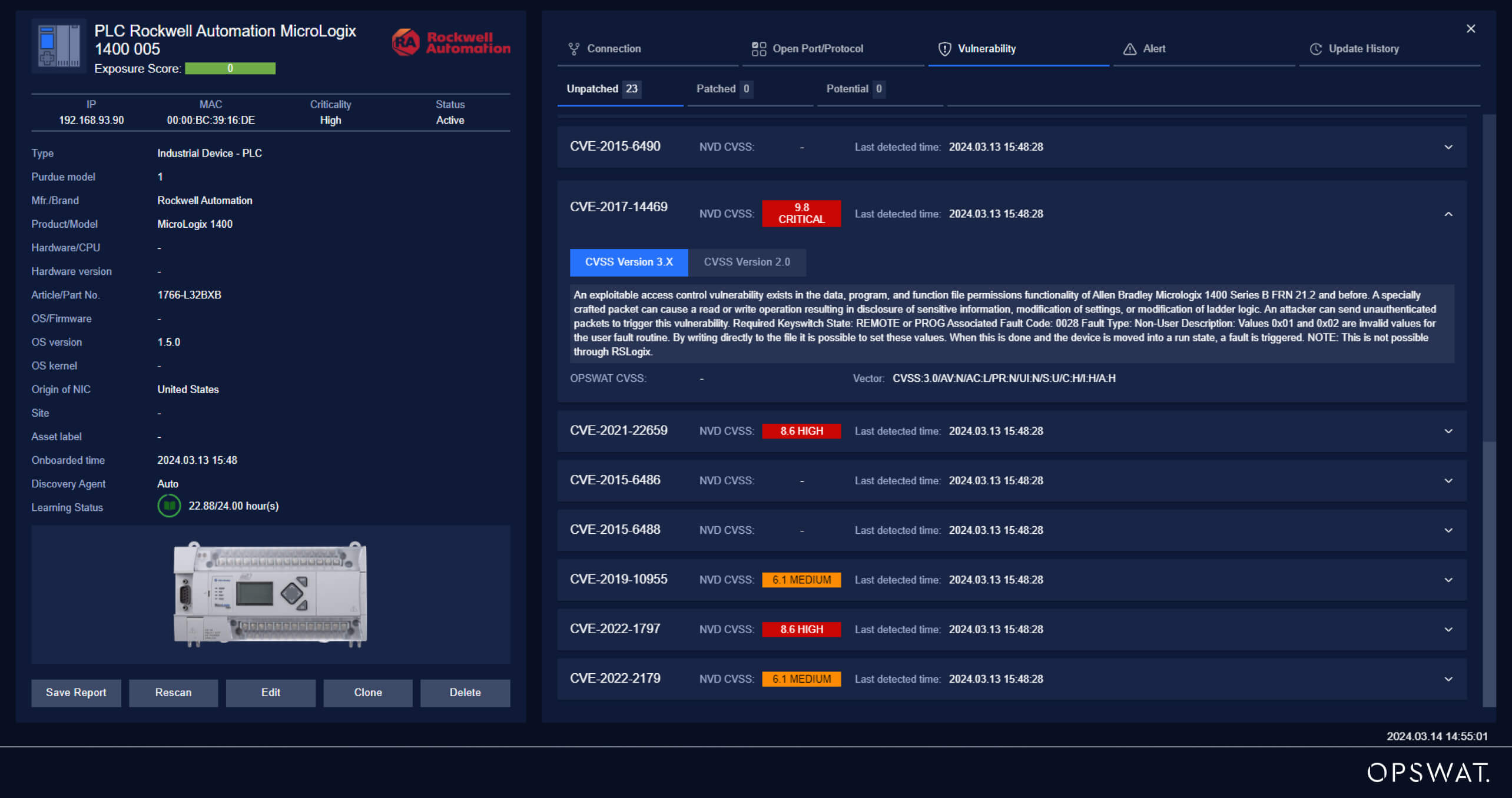

روكويل أتمتة مايكرولوجيكس 1400 المراقب المالي

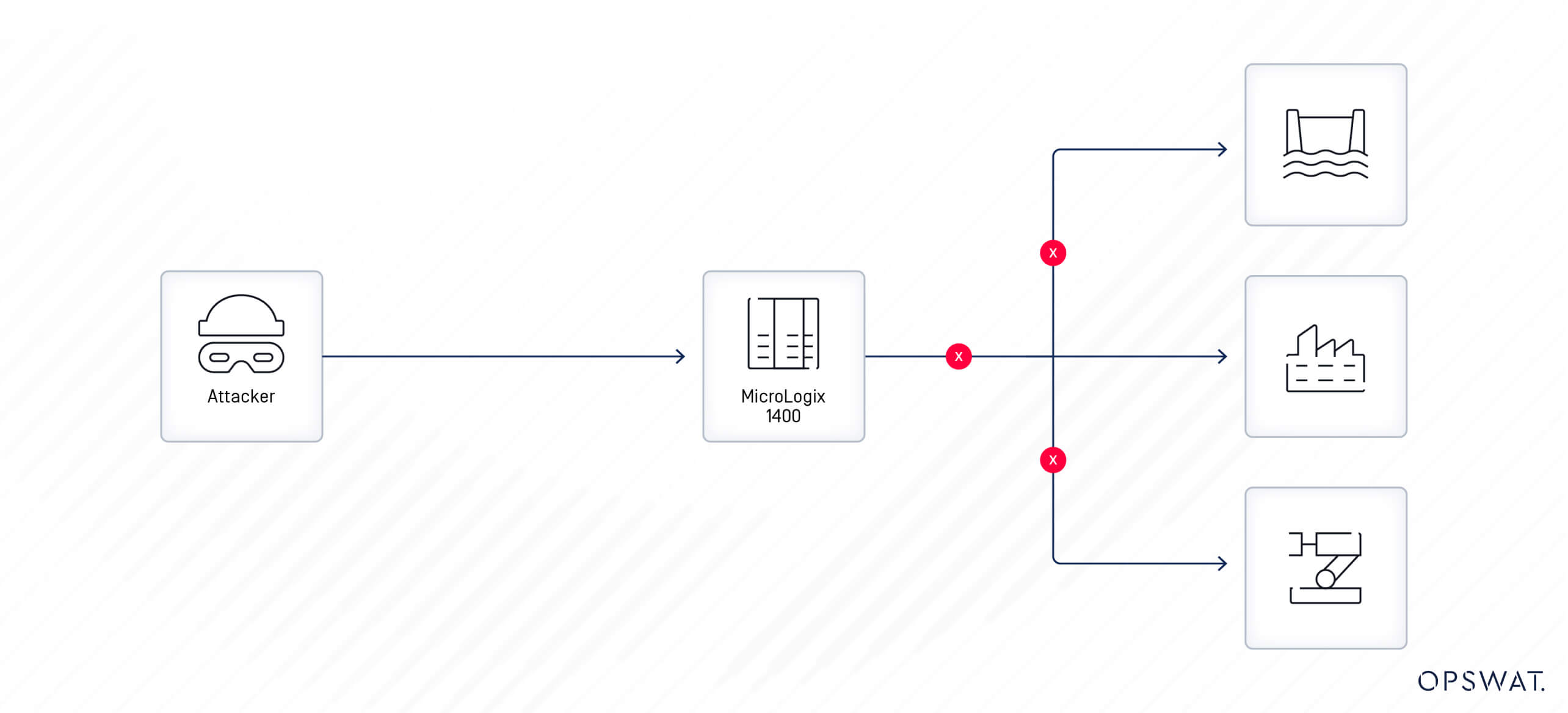

جهاز التحكم المنطقي القابل للبرمجة (PLC) هو جهاز كمبيوتر مصمم خصيصًا للتحكم في عمليات التصنيع الصناعية. يتم استخدامه في قطاعات البنية التحتية الحيوية، مثل خطوط التجميع، ومراقبة الآلات، والتحكم في العمليات، إلخ. تُعد وحدة التحكم المنطقي القابلة للبرمجة (MicroLogix 1400) من روكويل أوتوميشن MicroLogix 1400 وحدة تحكم منطقية قابلة للبرمجة قابلة للتوسعة تتميز بعدد كبير من المدخلات والمخرجات وعداد سريع عالي السرعة ودعم محسّن للشبكة، مما يجعلها مناسبة لمجموعة واسعة من التطبيقات.

CVE-2017-14469

تسمح ثغرة أمنية في Rockwell Automation MicroLogix 1400 Series B FRN 21.2 والإصدارات السابقة للمهاجم بقراءة البيانات الحساسة وكتابتها / الكتابة فوقها على الجهاز. قد تؤدي الحزمة غير المصادق عليها والمعدة خصيصا والتي تحتوي على أمر إلى تعديل رقم روتين الخطأ المحدد من قبل المستخدم ، مما يؤدي إلى توقف غير متوقع في تنفيذ الجهاز.

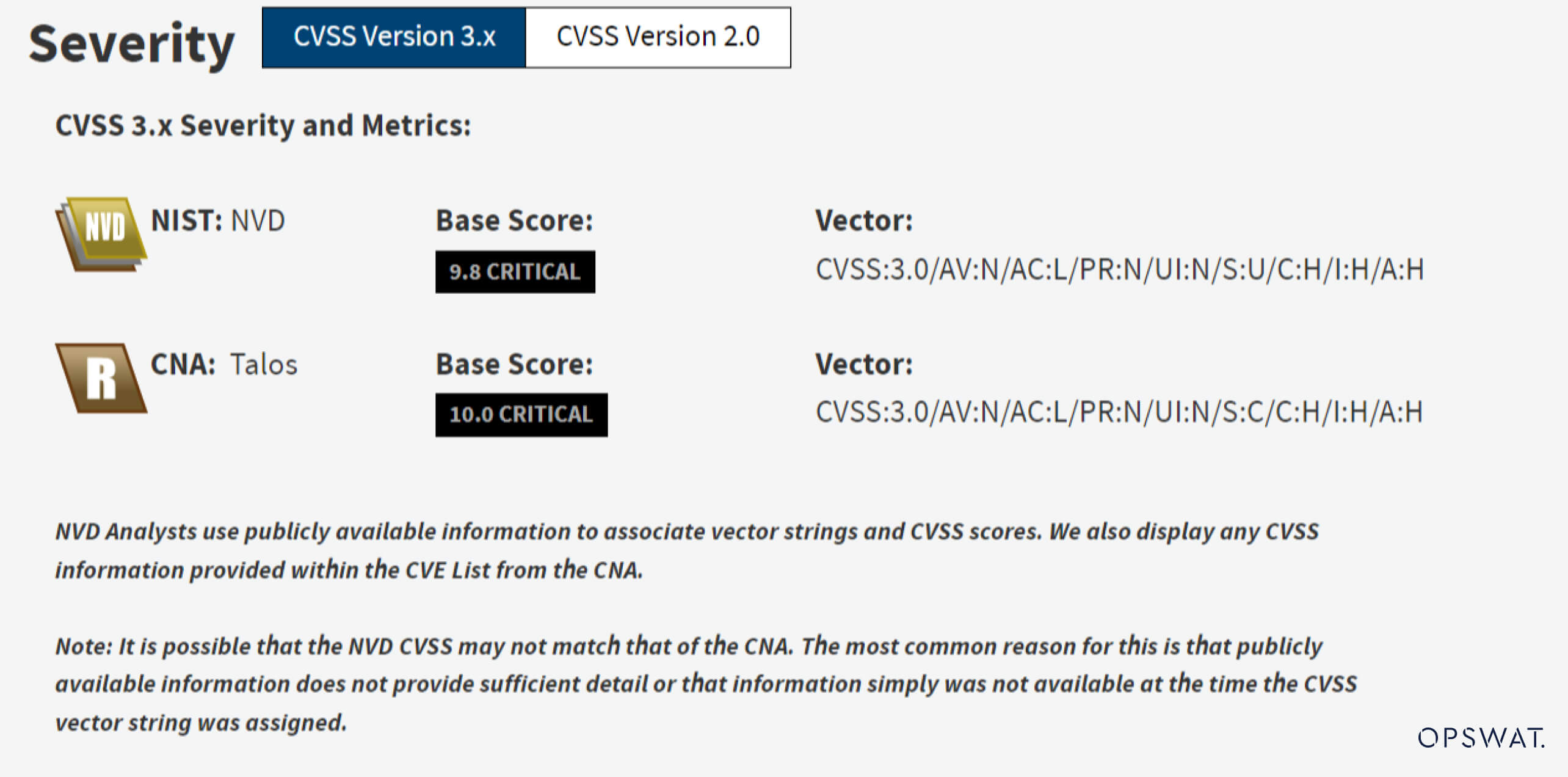

صنّفت قاعدة البيانات الوطنية للثغرات الأمنية (NVD) هذه الثغرة الأمنية على أنها "حرجة" مع أقصى درجة من درجات CVSS (نظام تسجيل نقاط الضعف الشائعة). يمكن أن يؤثر تأثيرها بشكل كبير على سرية الجهاز وسلامته وتوافره دون الحاجة إلى أي مصادقات إضافية. يعد توافر النظام أمرًا بالغ الأهمية، خاصة في أنظمة البنية التحتية الحيوية، حيث يمكن أن يؤدي أي تعطل أو توقف عن العمل إلى خسائر مالية هائلة أو حتى أضرار مادية. يمكن أن يؤدي هذا الفيروس المضاد للفيروسات القابلة للاختراق إلى توقف وظائف المنطوق المنطقي القابل للبرمجة عن طريق إحداث "خلل في النظام" داخل وحدة التحكم، مما يشكل خطر تعطيل أنظمة البنية التحتية الحيوية.

تحليل نقاط الضعف

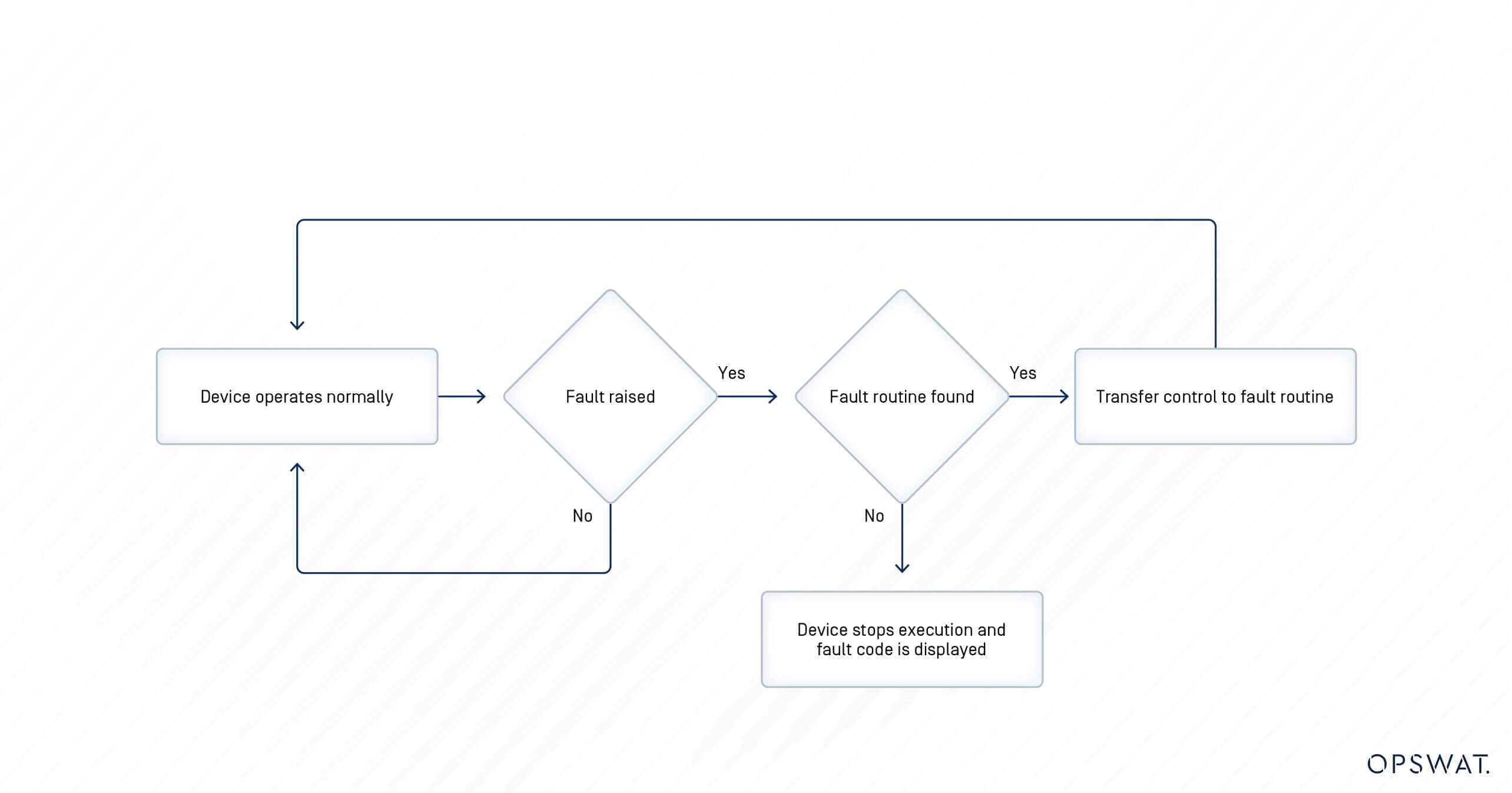

يشبه مفهوم الخطأ إلى حد كبير مفهوم الاستثناء في البرمجة. عند حدوث خطأ ، يتم إيقاف تنفيذ التعليمات ، مما يؤدي إلى دخول الجهاز في حالة خطأ. يمكن تصنيف الأخطاء إلى نوعين: أخطاء المستخدم وأخطاء غير المستخدم.

هناك آليتان لإزالة الأخطاء: عن طريق المقاصة تلقائيا عن طريق تدوير الطاقة إلى وحدة التحكم ، أو عن طريق التطهير يدويا باستخدام روتين خطأ المستخدم ، وهو إجراء يمكن ضبطه للتنفيذ تلقائيا استجابة لخطأ المستخدم. يتعلق CVE-2017-14469 بالآلية الثانية. لمنع النظام من إيقاف تشغيل أو إيقاف التنفيذ بشكل غير متوقع بسبب خطأ المستخدم ، يتم تعريف روتين خطأ المستخدم للتعامل مع الأخطاء المعينة بناء على أرقام الأخطاء الخاصة بها ويتم تنفيذه عند حدوث الخطأ المقابل. إذا لم يكن هناك روتين للتعامل مع الخطأ ، يتوقف الجهاز عن التنفيذ ويعرض رقم الخطأ. يتم تعيين قيمة روتين خطأ المستخدم عند 0x00 عندما يعمل الجهاز بشكل طبيعي ، ويجب تكوينه فقط في نطاق 0x03 إلى 0xFF لمعالجة الأخطاء.

هناك ثلاثة مواضع تبديل للوضع في Rockwell Automation MicroLogix 1400: PROGRAM و REMOTE و RUN. يسمح كل من وضعي PROGRAM و REMOTE بتنزيل البرنامج على الجهاز ، مع قبول الطلبات الواردة والتعامل معها. ومع ذلك ، في وضع التشغيل ، يقبل الجهاز الطلبات المقيدة فقط. في سياق هذه الثغرة الأمنية ، لا يمكن الاستغلال إذا كان الجهاز في وضع التشغيل.

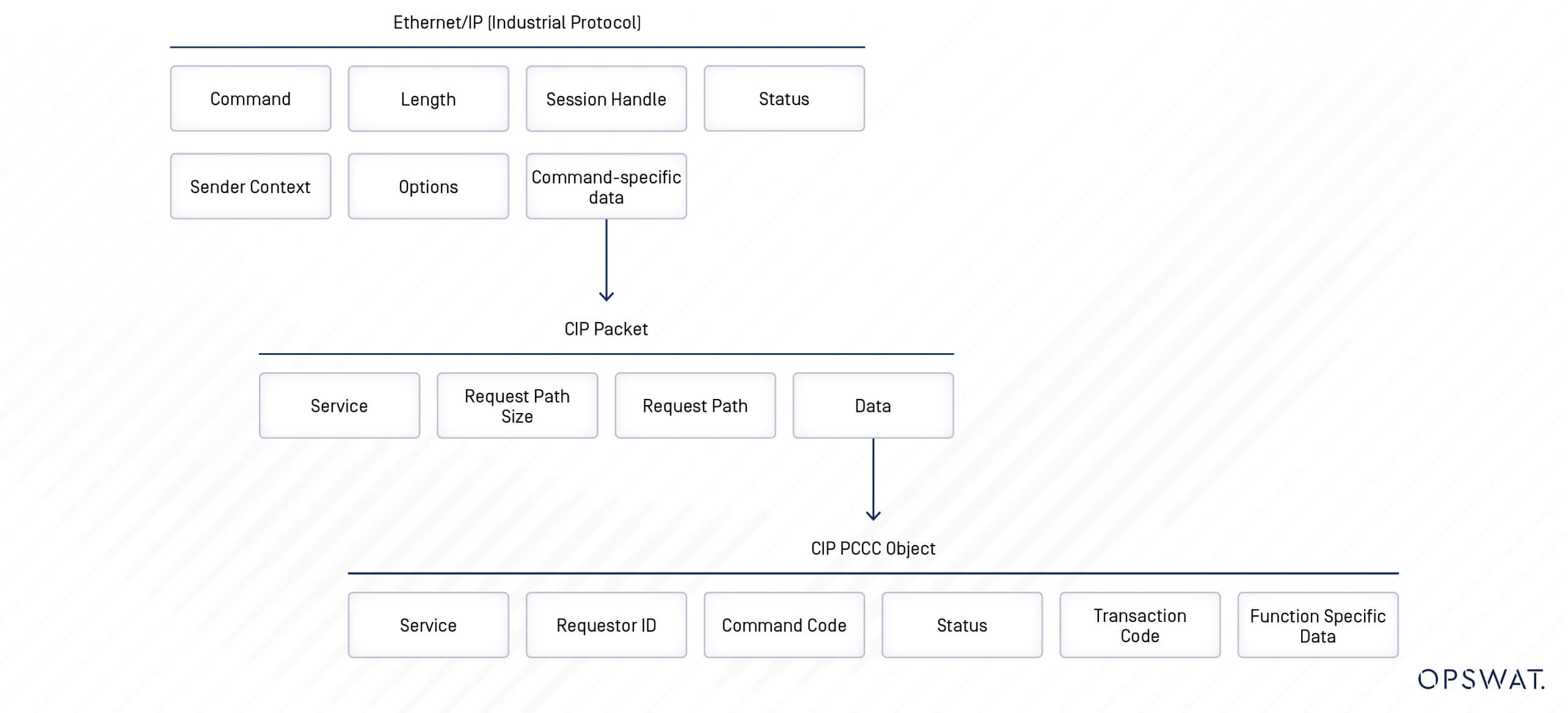

يتصل الجهاز عبر CIP (البروتوكول Industrial المشترك) مع امتداد PCCC. بروتوكول CIP مبني فوق إيثرنت/IPIndustrial البروتوكولIndustrial ). يظهر هيكل الحزمة في الشكل أدناه:

كما يتضح من الصورة أعلاه ، لا يوجد حقل مخصص للمصادقة. هذا يشكل تحديا كبيرا ، حيث يفتقر الجهاز إلى القدرة على التمييز بين طلبات المهاجم وحركة المرور العادية من المستخدم.

عادة، يمكن للمشغل مراقبة تكوين الجهاز وتحديثه عبر برنامج التحكم. للاتصال بالجهاز، يرسل Software التحكم طلبًا مطابقًا مع أمر كتابة أو قراءة منطقي مكتوب محميّ، يملأ كائن CIP PCCC. في تنسيق بروتوكول CIP PCCC، يتم تحديد الأمر من خلال رمز الأمر ورمز الوظيفة الخاص به.

رمز الأمر | رمز الوظيفة | وصف |

| 0x0F | 80 | تغيير الوضع |

| 0x0F | 0xAA | الكتابة المنطقية المكتوبة المحمية مع ثلاثة حقول عنوان |

| 0x0F | 0xA2 | قراءة منطقية مكتوبة محمية مع ثلاثة حقول عنوان |

يتم استخدام أمر الكتابة المنطقية المكتوبة المحمية للكتابة إلى الملفات الحساسة ، مثل ملف الحالة وملف البت وملف العداد والتكوينات الأخرى للجهاز.

يستخدم الجهاز ثلاثة حقول عنوان في حزمة CIP لتحديد موقع القراءة والكتابة: نوع الملف ورقم الملف وأرقام العناصر. فيما يلي بعض الأمثلة على القيم لتحديد مواقع ملفات التكوين التي ستتأثر بالأمر:

نوع الملف | رقم الملف | أرقام العناصر | وصف |

| 84 | 02 | 0x1d | ملف الحالة - رقم روتين خطأ المستخدم |

| 84 | 02 | 06 | ملف الحالة - رمز الخطأ الرئيسي |

| 84 | 02 | 05 | ملف الحالة - رمز الخطأ الرئيسي |

ومع ذلك ، هناك نقص في التحقق من صحة الإدخال عندما يتعامل الجهاز مع الطلب ؛ لا يتم التحقق من صحة البيانات المرسلة في الأمر "كتابة" ويسمح بتعيينها إلى أي قيم غير صالحة.

سبب الثغرة سببين رئيسيين. أولا ، لا يمكن للجهاز مصادقة الطلبات الواردة ، مما يمكن المهاجم من إرسال طلب غير مصادق عليه لتعديل الإعدادات الحساسة. ثانيا ، يتحقق الجهاز من صحة البيانات الواردة بشكل غير صحيح ، مما يؤدي إلى تغيير الإعدادات إلى حالة غير صالحة.

لاستغلال الثغرة الأمنية بنجاح، يرسل مهاجم طلبا ضارا، ويسيء استخدام أمر الكتابة المنطقية المكتوبة المحمية للكتابة فوق رقم روتين الخطأ في ملف الحالة بقيمة غير صالحة، مثل 0x01 أو 0x02. عندما يتم الكتابة فوق رقم روتين الخطأ بقيمة غير صالحة ويتحول الجهاز إلى وضع RUN من خلال حزمة CIP أخرى ، فإنه يؤدي إلى حدوث خطأ ويوقف التنفيذ.

استغلال نقاط الضعف

يمكن تقسيم الهجوم إلى 4 خطوات.

- قم بإنشاء اتصال بالجهاز عبر Ethernet / IP للحصول على مقبض الجلسة.

- أرسل الطلب الضار للكتابة فوق رقم روتين الخطأ.

- قم بصياغة حزمة CIP ضارة لتبديل PLC مرة أخرى إلى وضع التشغيل لتشغيل الخطأ.

- يواجه الجهاز خطأ ويوقف التنفيذ.

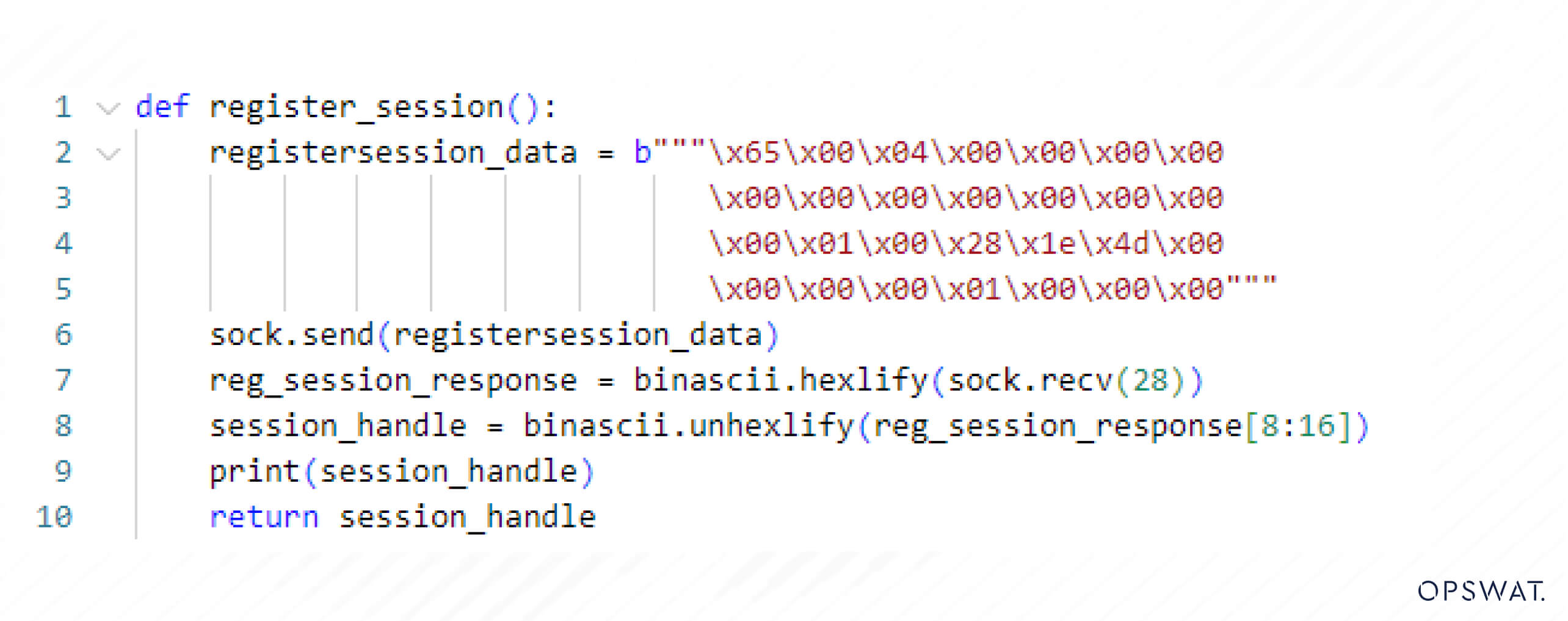

للاتصال بالجهاز، يجب على المهاجم بدء اتصال عن طريق تسجيل جلسة عمل مع الجهاز للحصول على مقبض الجلسة واستخدامه للاتصال المستمر. توضح التعليمة البرمجية التالية طلب تسجيل جلسة قياسية:

بعد ذلك ، يقوم المهاجم بصياغة طلب باستخدام مقبض الجلسة الذي تم الحصول عليه مسبقا ويتضمن حمولة مع أمر كتابة منطقي محمي مكتوب للكتابة فوق رقم روتين الخطأ ، مغلفا في حزمة CIP.

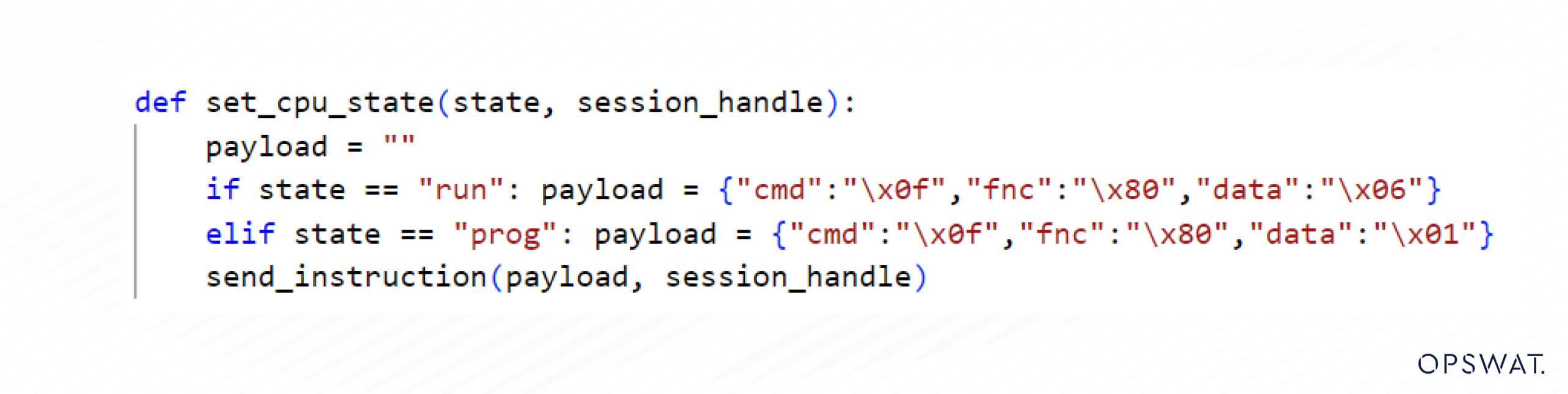

في الخطوة الأخيرة ، يتم إرسال حزمة CIP أخرى لتبديل الجهاز إلى وضع التشغيل وتشغيل الخطأ.

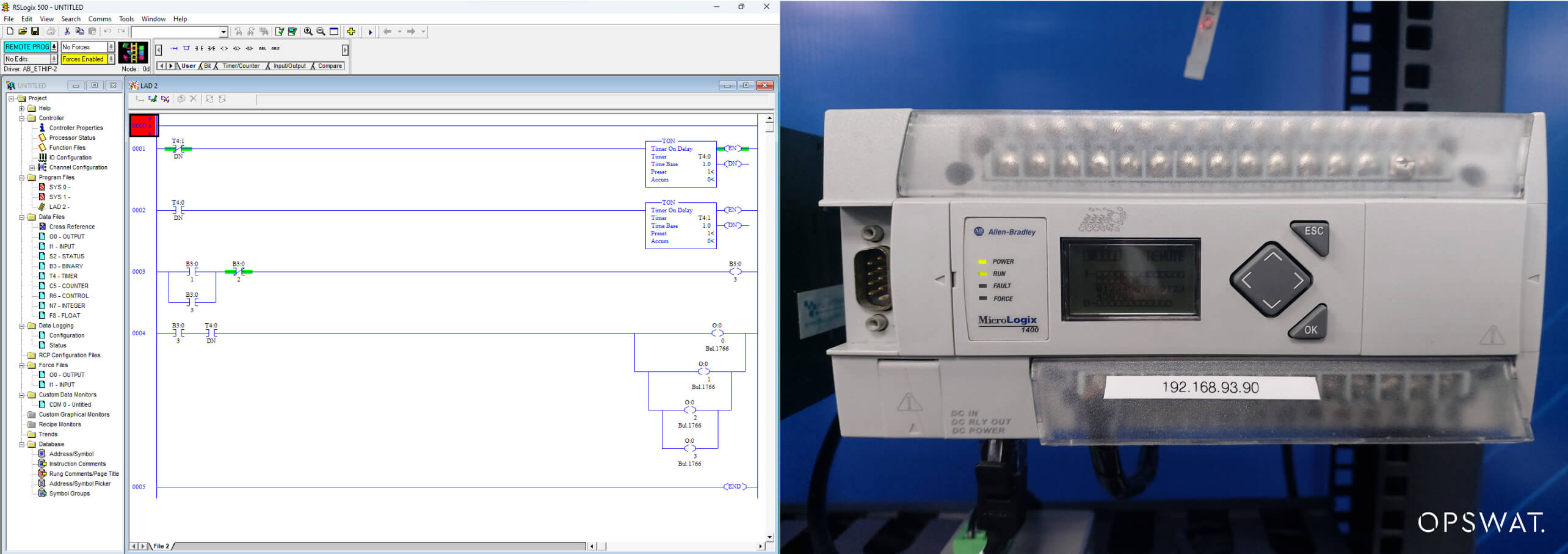

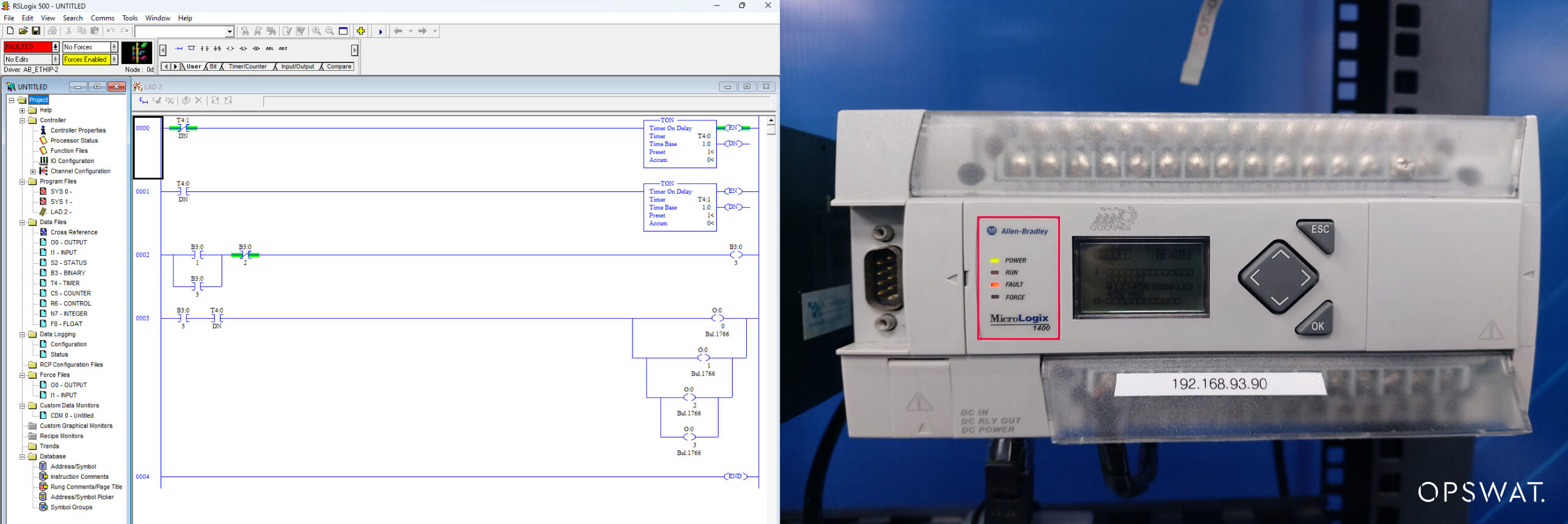

كما هو موضح في الصورة ، يتم إيقاف تنفيذ PLC ، ويتم استغلال الثغرة الأمنية بنجاح.

الاصلاح

OPSWATلتحمل هذه الأنواع من الهجمات. MetaDefender OT Security هي أداة للكشف عن التهديدات والاستخبارات الذكاء الاصطناعي تعمل بالطاقة تكتشف أي طلبات غير طبيعية من المهاجمين ، مما يمكن المسؤولين من تحديد التهديدات المحتملة.

MetaDefender OT Security لديه القدرات التالية لتحسين الوضع الأمني لبيئات OT:

- يكتشف ويبني مخزون الأصول بسرعة باستخدام التنميط الذكي للأصول

- يراقب التهديدات والحالات الشاذة بشكل نشط وسلبي

- إدارة التصحيح عن بعد مع إمكانات التصحيح التلقائي المركزية

- سير عمل منظم ومبسط للتنبيه بالمخاطر تديره لوحة معلومات شاملة وقابلة للتخصيص

- إعداد تقارير الامتثال التنظيمي العالمي والإقليمي والصناعي

وبالإضافة إلى ذلك، يمكن أيضًا دمج MetaDefender OT Security مع MetaDefender Industrial Firewall لمنع الطلبات الخبيثة من التأثير على الأجهزة التي يكتشفها جدار OT Security. إنFirewall MetaDefender Industrial Firewall هو خط الدفاع الأخير الذي يحمي وحدات التحكم المنطقي القابلة للبرمجة PLCs، وأجهزة VFD، ووحدات إعادة الإرسال والتوزيع، وغيرها من الأصول الصناعية. فهو يطبق سياسات وصول دقيقة للغاية للأجهزة ويفرض مناطق وصول للأجهزة، مما يضمن عدم تأثير أي وصول أو تغييرات غير مصرح بها على الأجهزة الحساسة.

ويخلق الاثنان معاً نظاماً سلساً للكشف عن الاختراق والوقاية منه (IDPS) يكتشف ويمنع أي اتصالات أو طلبات أو اتصالات شاذة على الشبكة بشكل فعال من التأثير على الشبكة.

MetaDefender OT Security يوفر حماية حاسمة للبنية التحتية الحيوية من خلال رؤية الأصول والكشف القوي عن التهديدات. بالإضافة إلى براعتها التكنولوجية ، OPSWAT يوفر فرصا وظيفية مثيرة للأفراد المتحمسين للأمن السيبراني. انضم إلينا في تشكيل مستقبل الأمن وحماية ما هو أكثر أهمية. استكشف الأدوار المتنوعة والمشاريع المؤثرة في OPSWAT، حيث يمكن لخبرتك أن تحدث فرقا ملموسا. معا، دعونا نحمي الأنظمة الأكثر حيوية في العالم.