منصة الأمن السيبراني السحابية

منصة شاملة للأمن السيبراني مصممة لاكتشاف التهديدات التي تنشأ عن الملفات السحابية ومنعها وإبطال مفعولها.

- الأمان الشامل للملفات

- التكامل السحابي السلس

- أتمتة الامتثال المبسط

OPSWAT به من قبل

نهج موحد لأمن الملفات المؤسسية

توحّدسحابة منصّة MetaDefender السحابية بين الوقاية والرؤية والامتثال والأتمتة لمعالجة أكبر المخاطر التي تواجه مدراء أمن المعلومات وفرق مراكز العمليات الأمنية.

نظرة عامة على المنتج

تعرف على كيفيةCloud MetaDefender Cloud الملفات وتنقيتها وتحليلها عبر SaaS والتخزين السحابي وسير العمل المختلط

لمنع البرامج الضارة هجمات فورية وتسرب البيانات على نطاق واسع.

تكنولوجيات منصّة MetaDefender السحابية

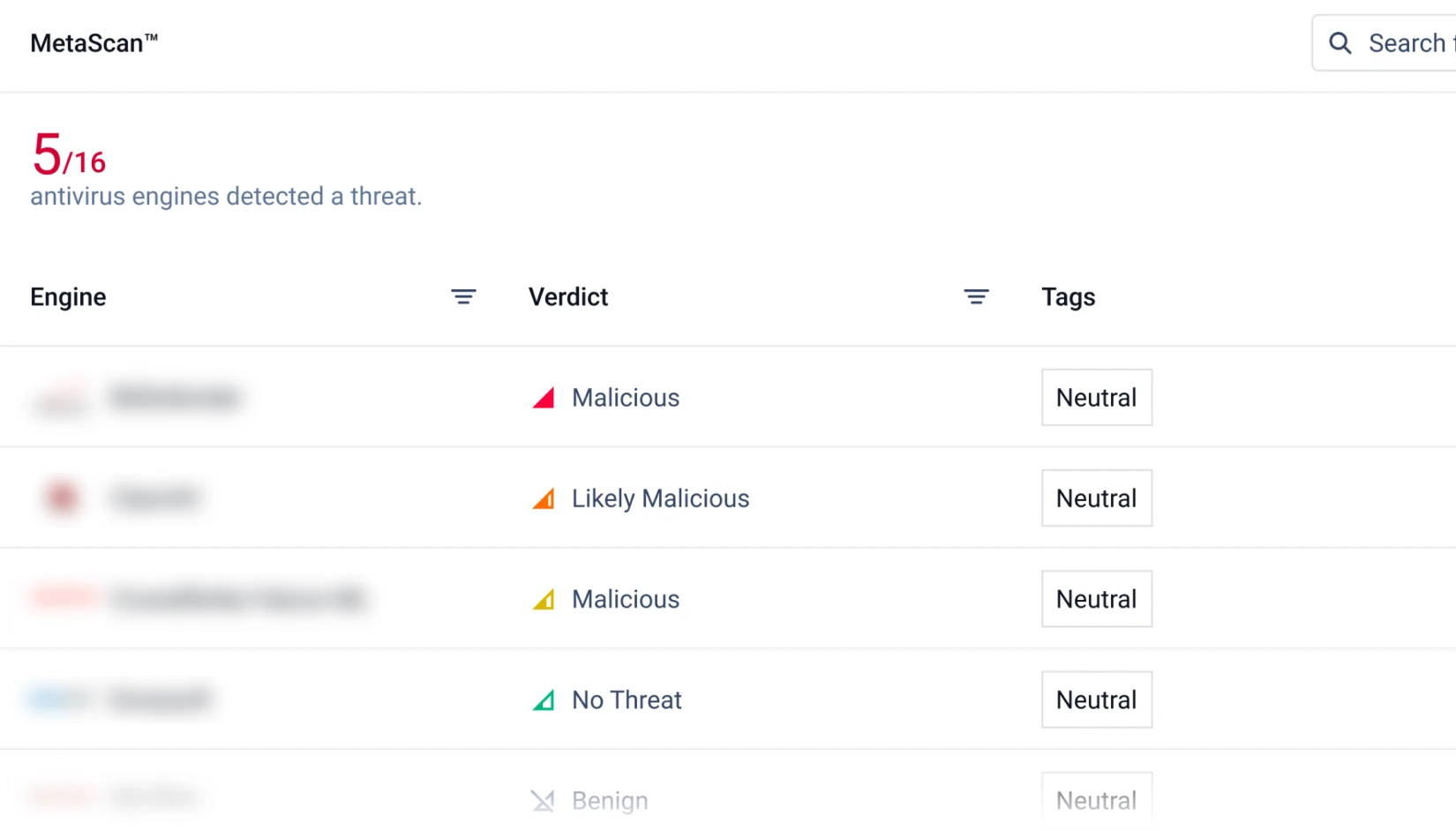

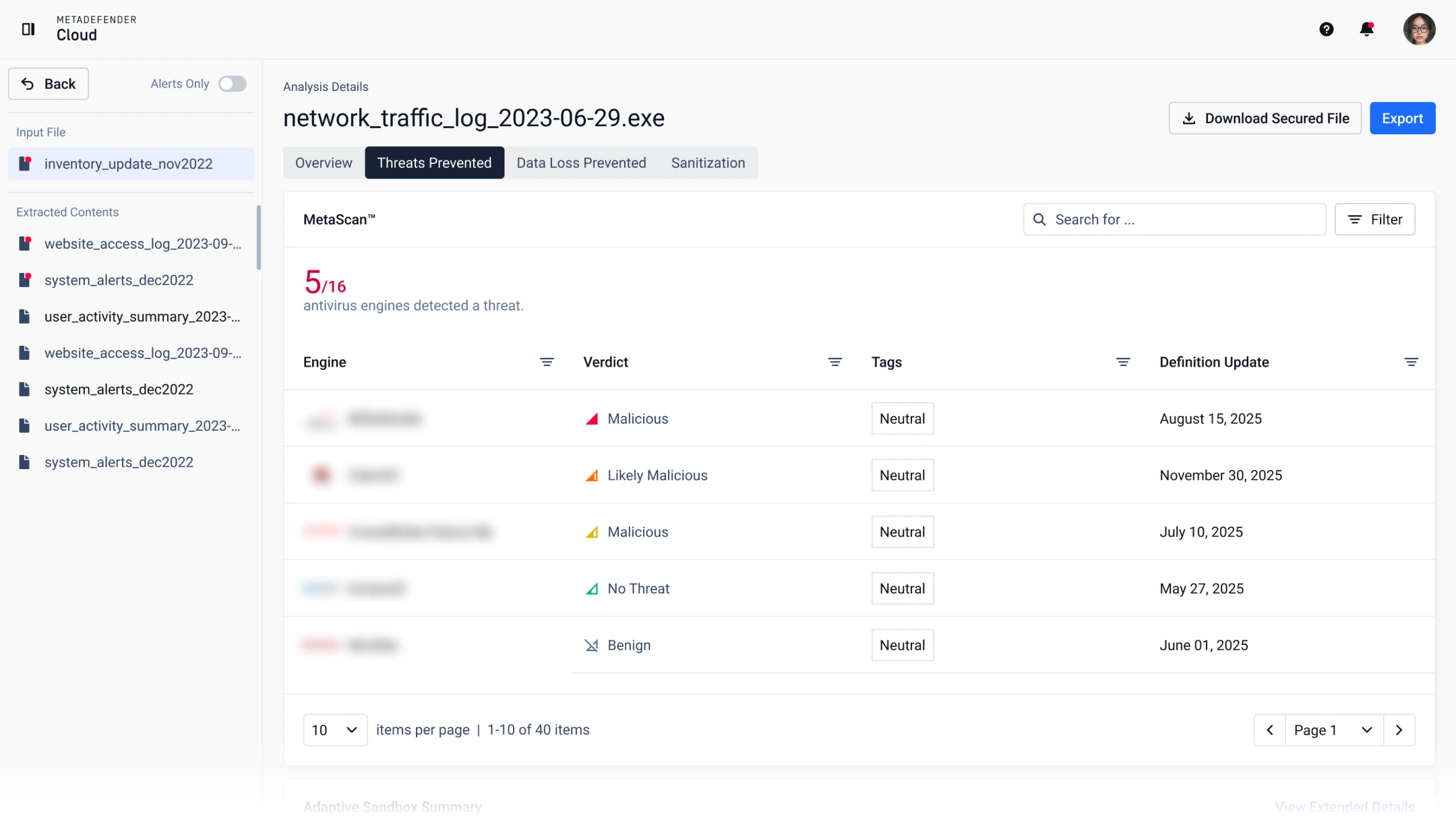

ميتاسكان™Metascan™ Multiscanning

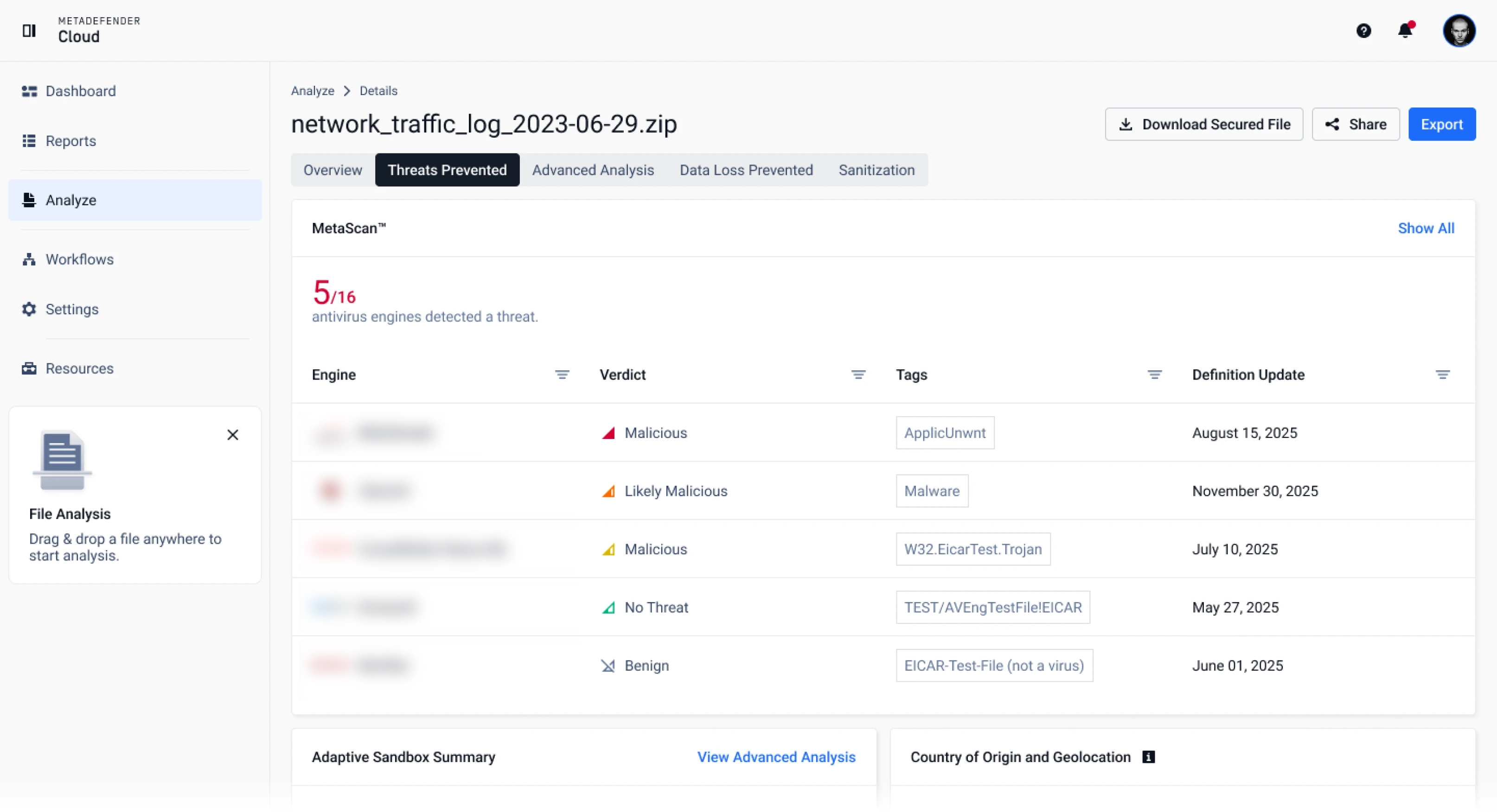

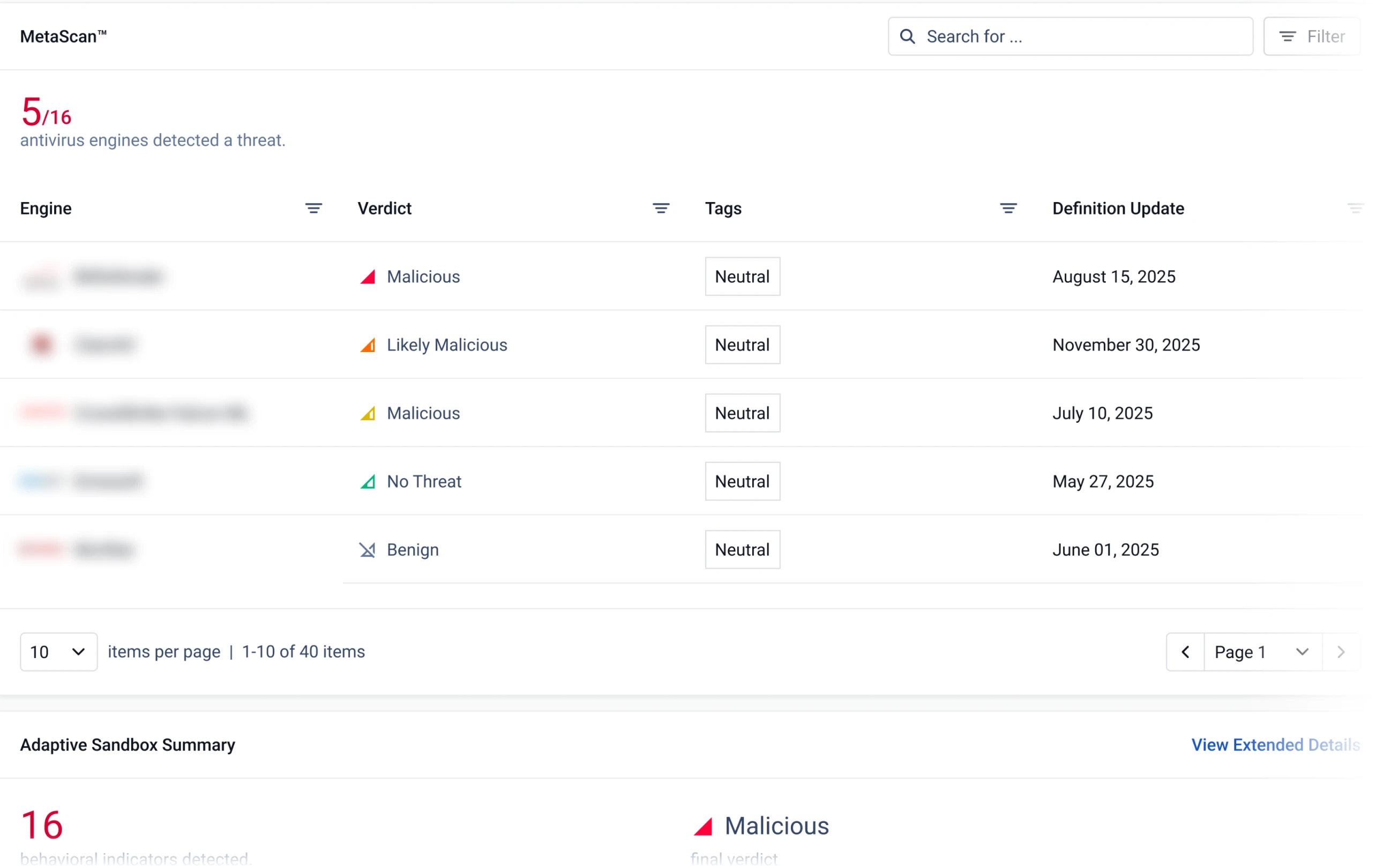

افحص الملفات باستخدام أكثر من 20 محركاً رائداً في مجال مكافحة البرمجيات الخبيثة وحقق معدلات اكتشاف تزيد عن 99%.

تعرف على كيفية مقارنة معدلات الاكتشاف بناءً على عدد محركات AV المشاركة في Multiscanning في تقرير فعالية الحزمة.

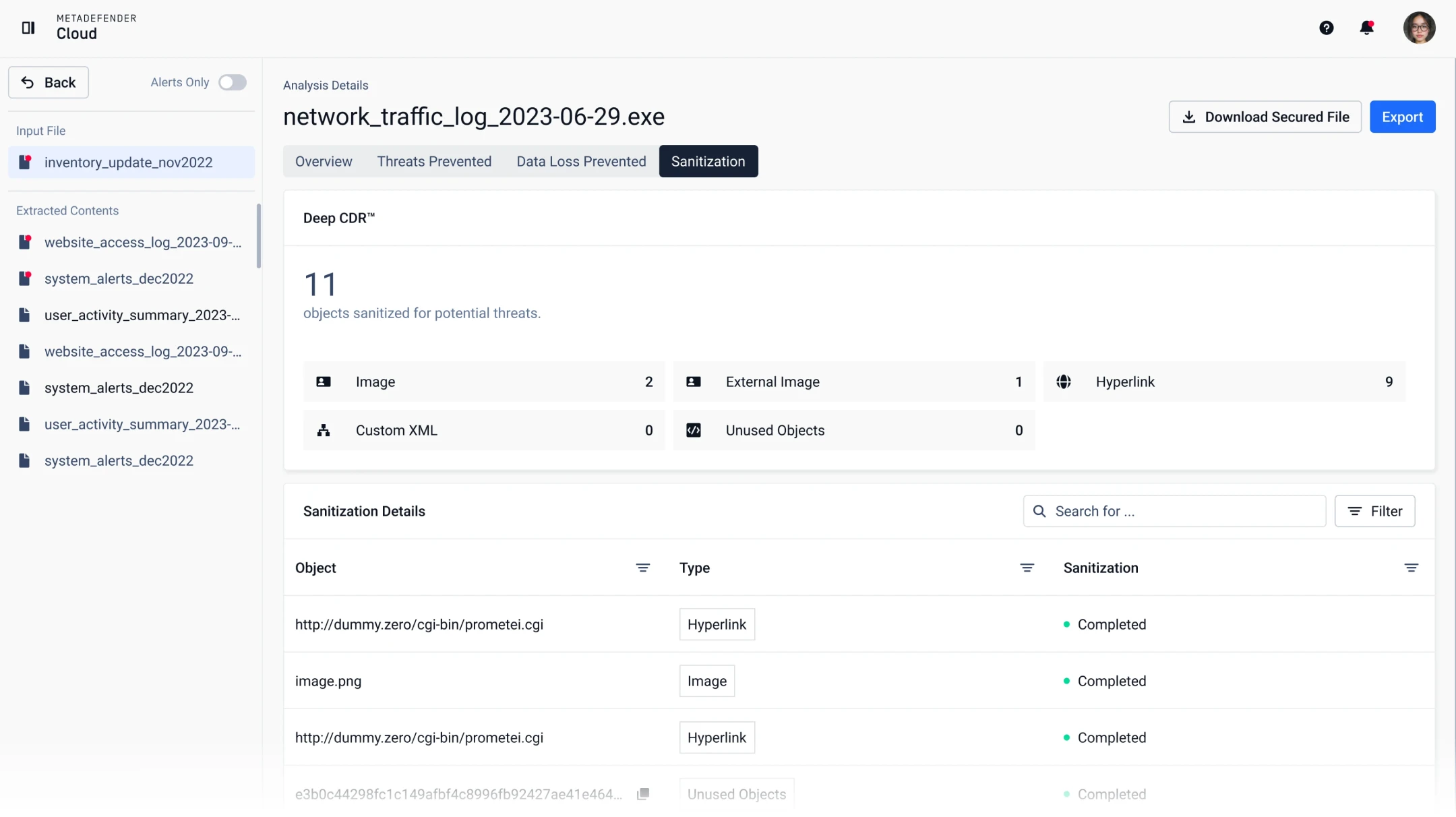

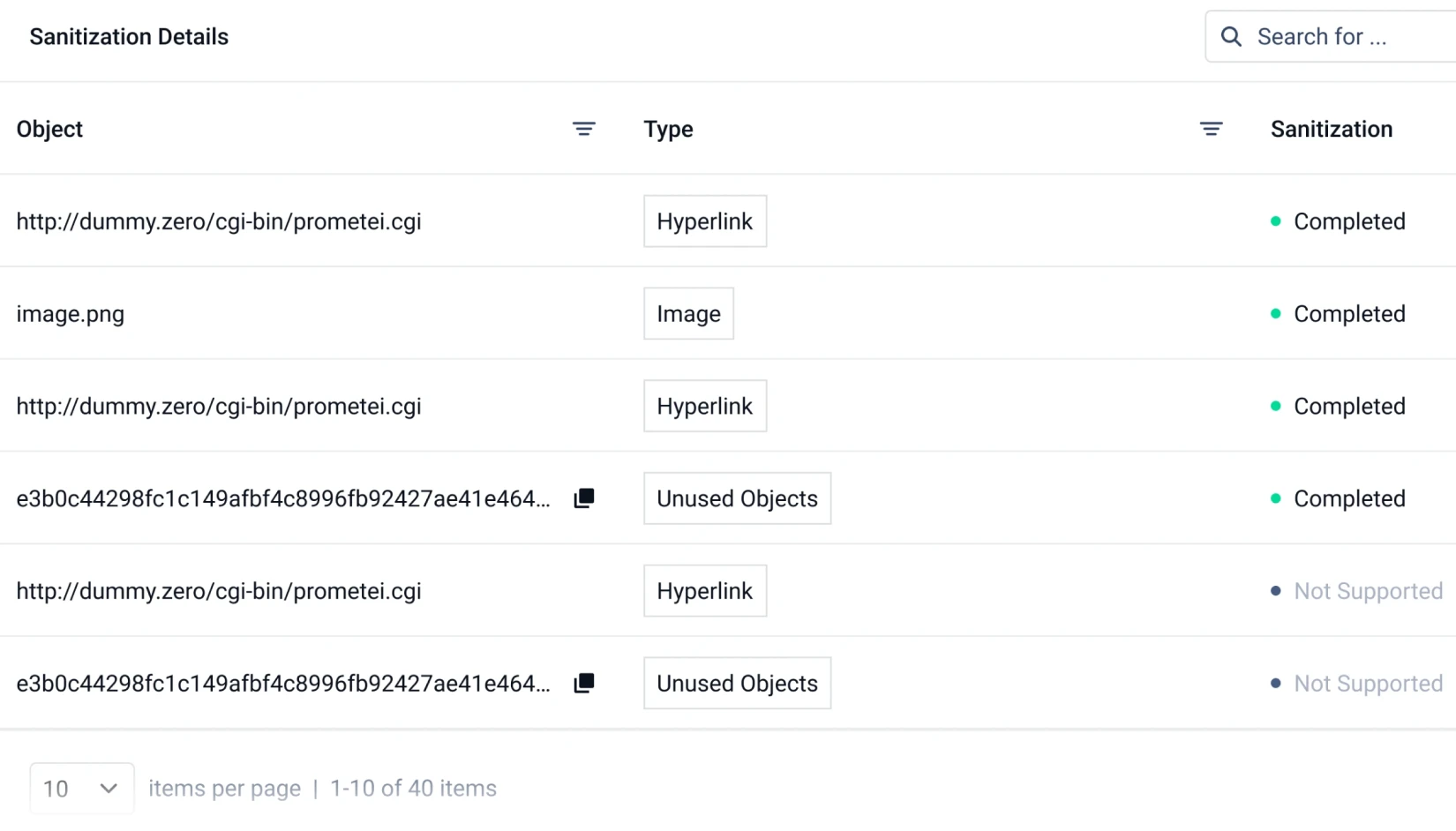

قرص CDR™ العميق

منع هجمات يوم الصفر والهجمات المستهدفة باستخدام تقنية Deep CDR R، المصنفة رقم 1 في المجال. بافتراض أن جميع الملفات خبيثة، تقوم Deep CDR بتفكيك كل ملف وإعادة بنائه لإزالة المكونات التي يُحتمل أن تكون ضارة وخارجة عن السياسة. يتم إرجاع الملفات الآمنة إلى المستخدمين دون أي تأثير على كفاءة سير العمل وإمكانية استخدام الملفات.

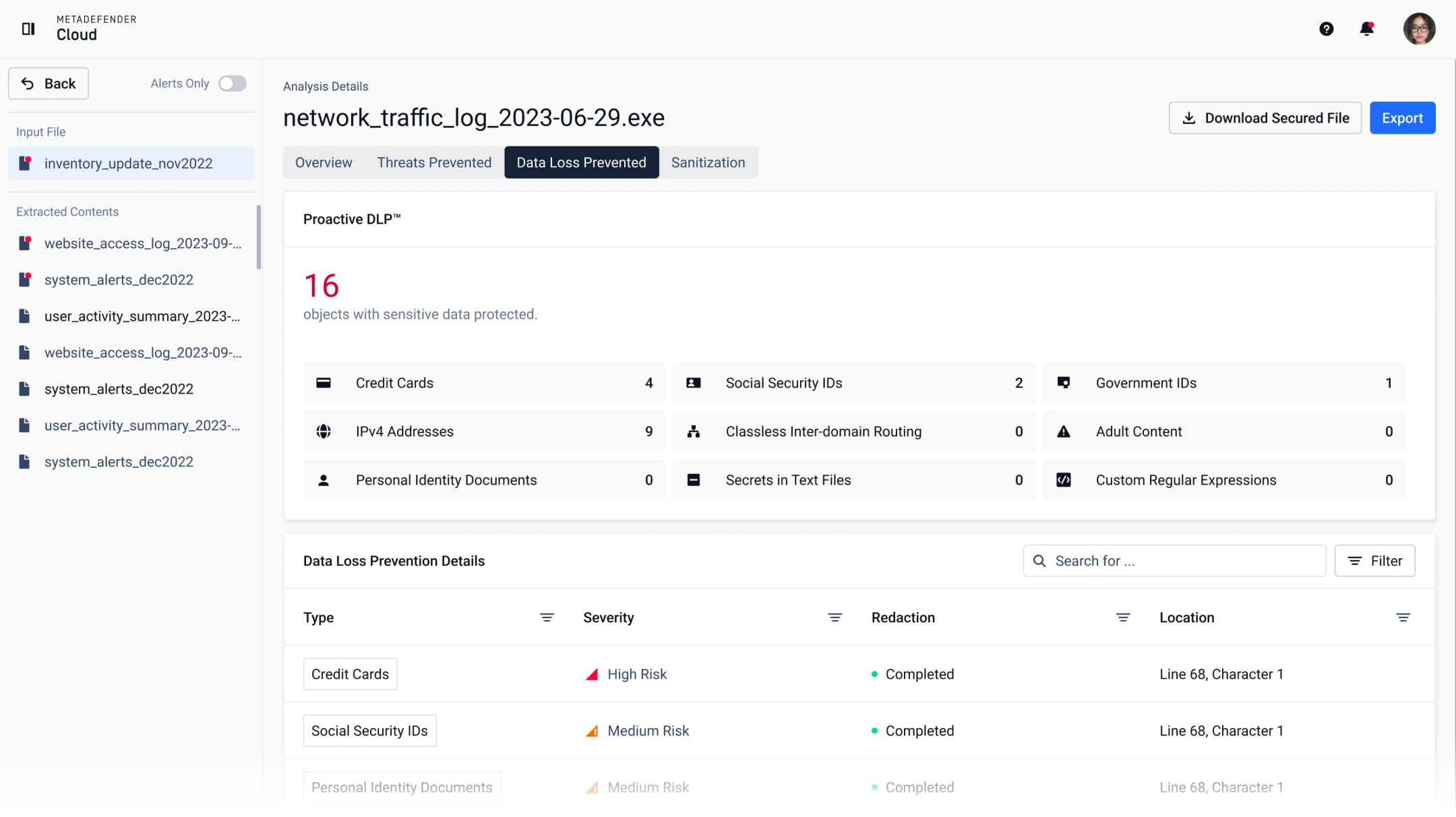

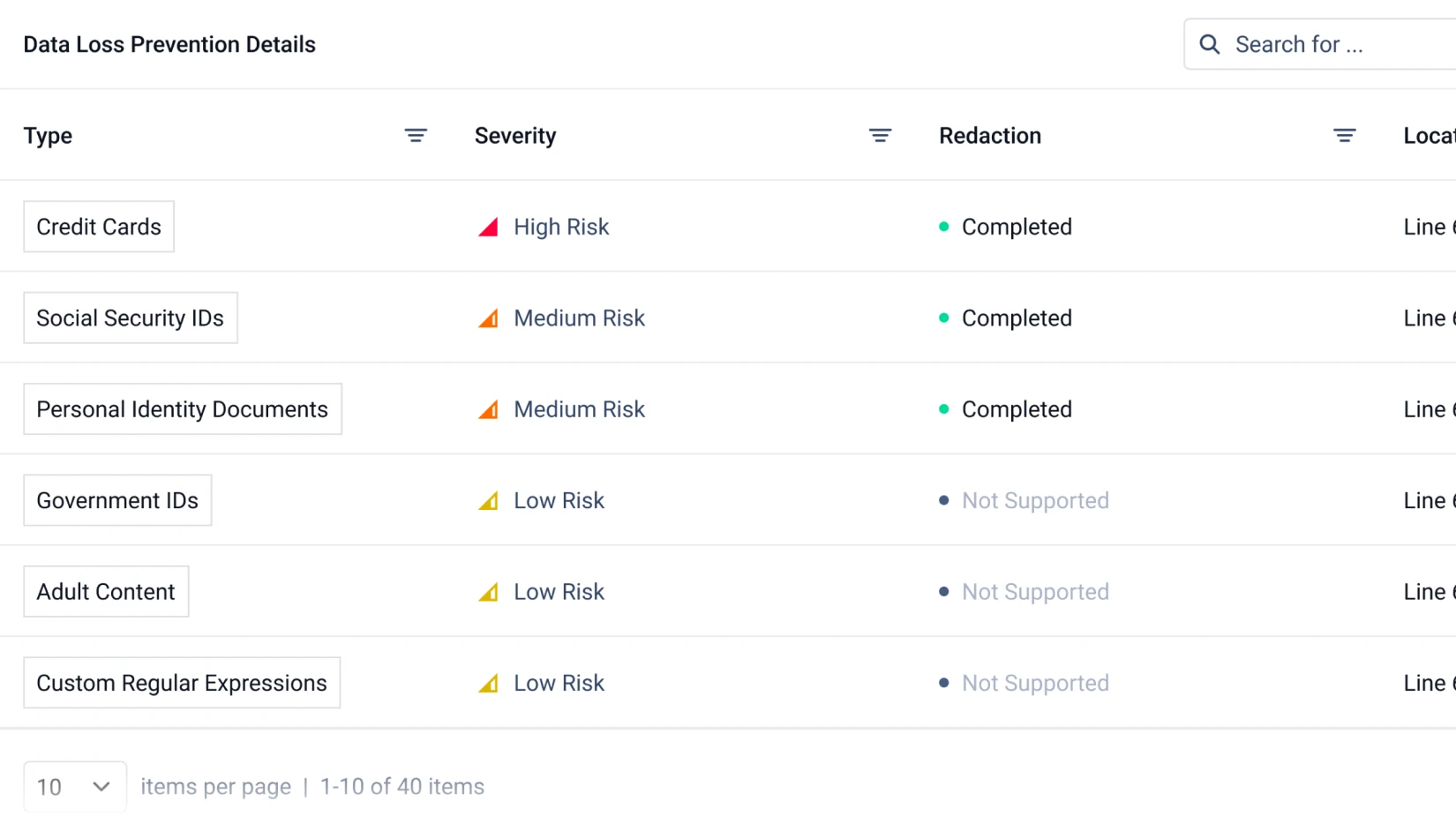

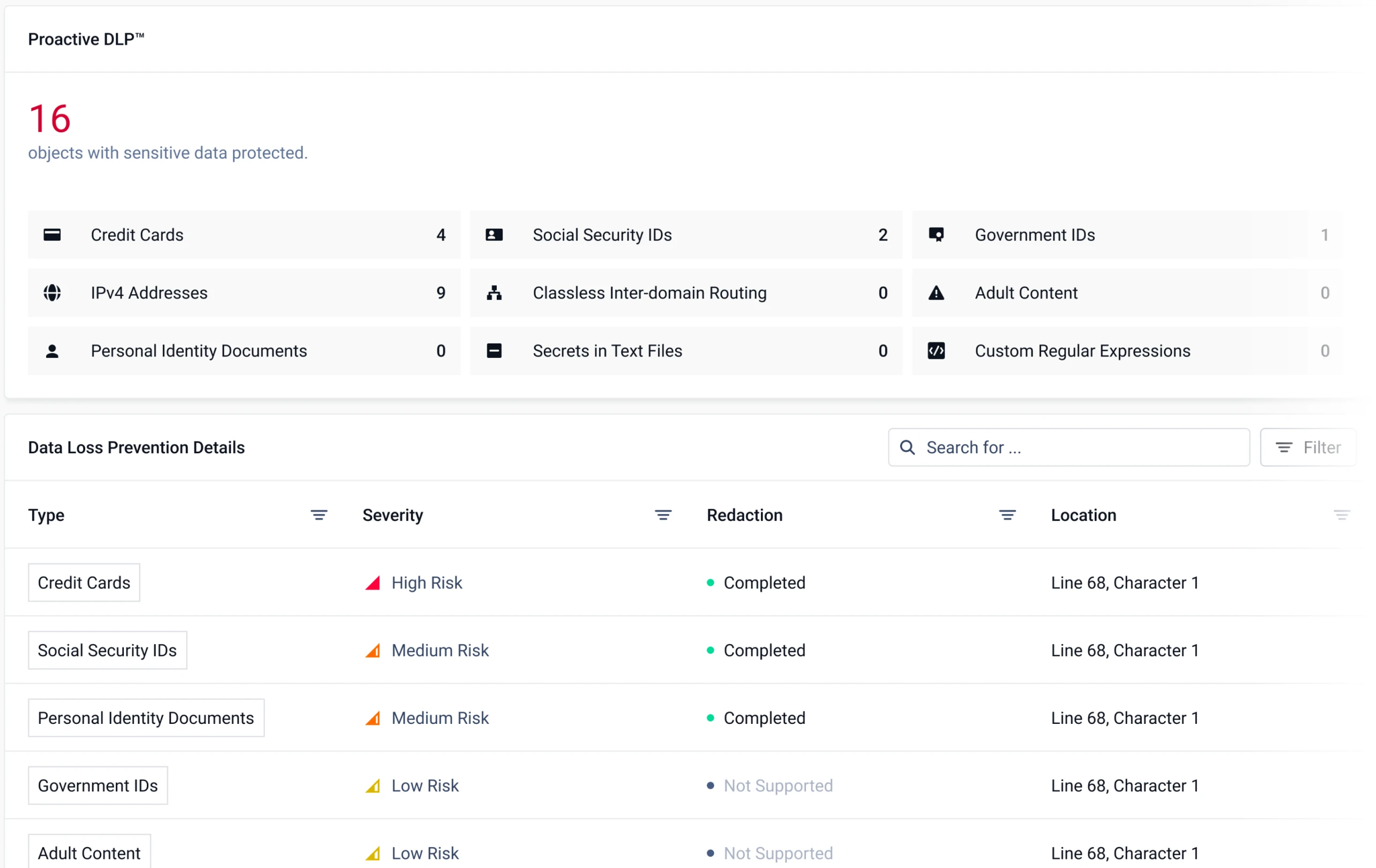

منع فقدان البيانات مسبقًا

يساعد المنع الاستباقي لفقدان البياناتProactive DLP) على منع الاختراقات المحتملة للبيانات وانتهاكات الامتثال التنظيمي من خلال اكتشاف البيانات الحساسة في الملفات وحظرها.

تتوافق هذه الخاصية مع أكثر من 110 أنواع من الملفات، منها ملفات Microsoft Office وPDF وCSV وHTML وملفات الصور. ترصد عمليةُ تصنيف المستندات المدعوم بالذكاء الاصطناعي محتوى البالغين في الصور واللغة المسيئة في النصوص.

- سحابة منصّة MetaDefender السحابية

- سحابة منصّة MetaDefender السحابية

- سحابة منصّة MetaDefender السحابية

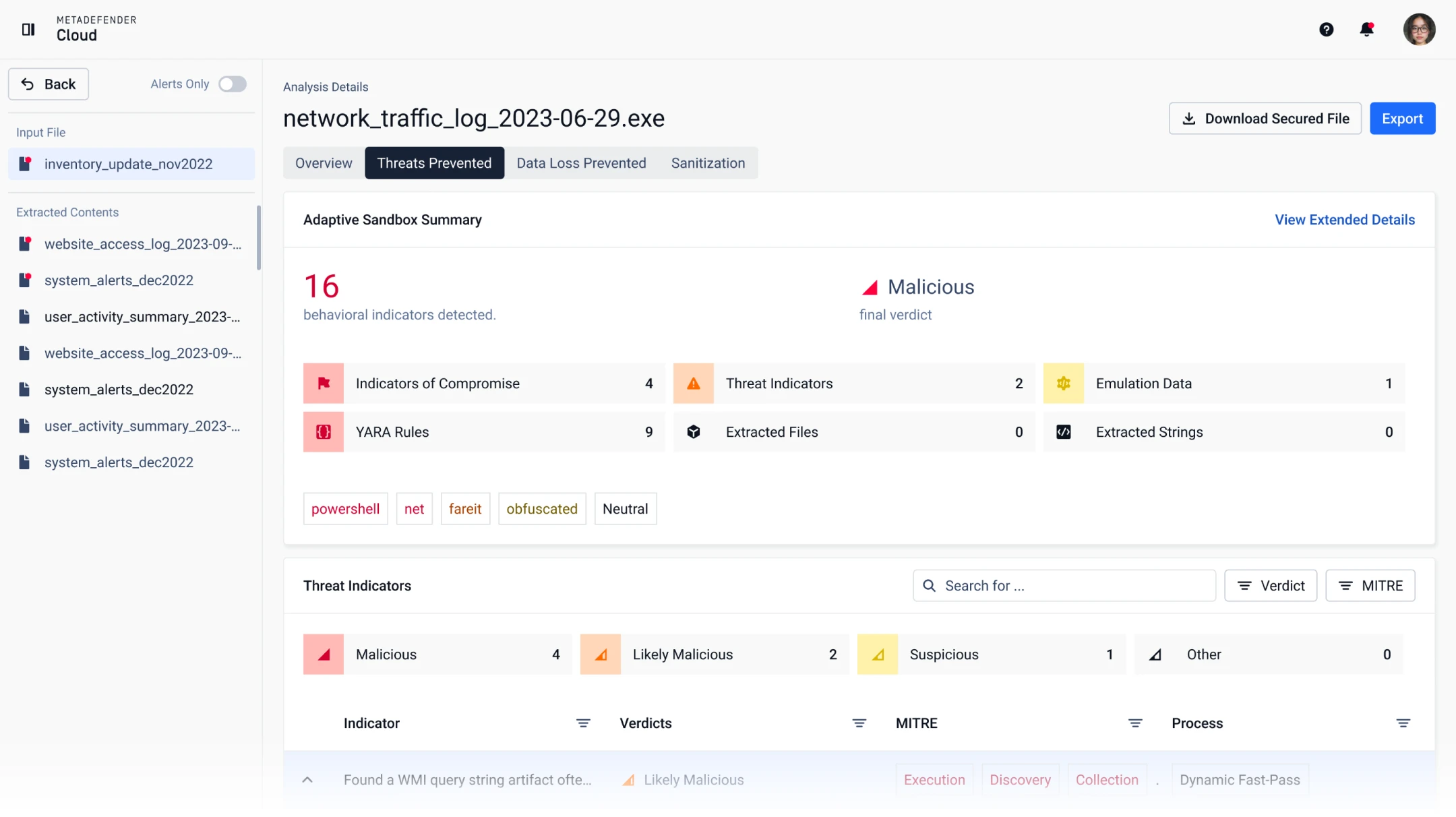

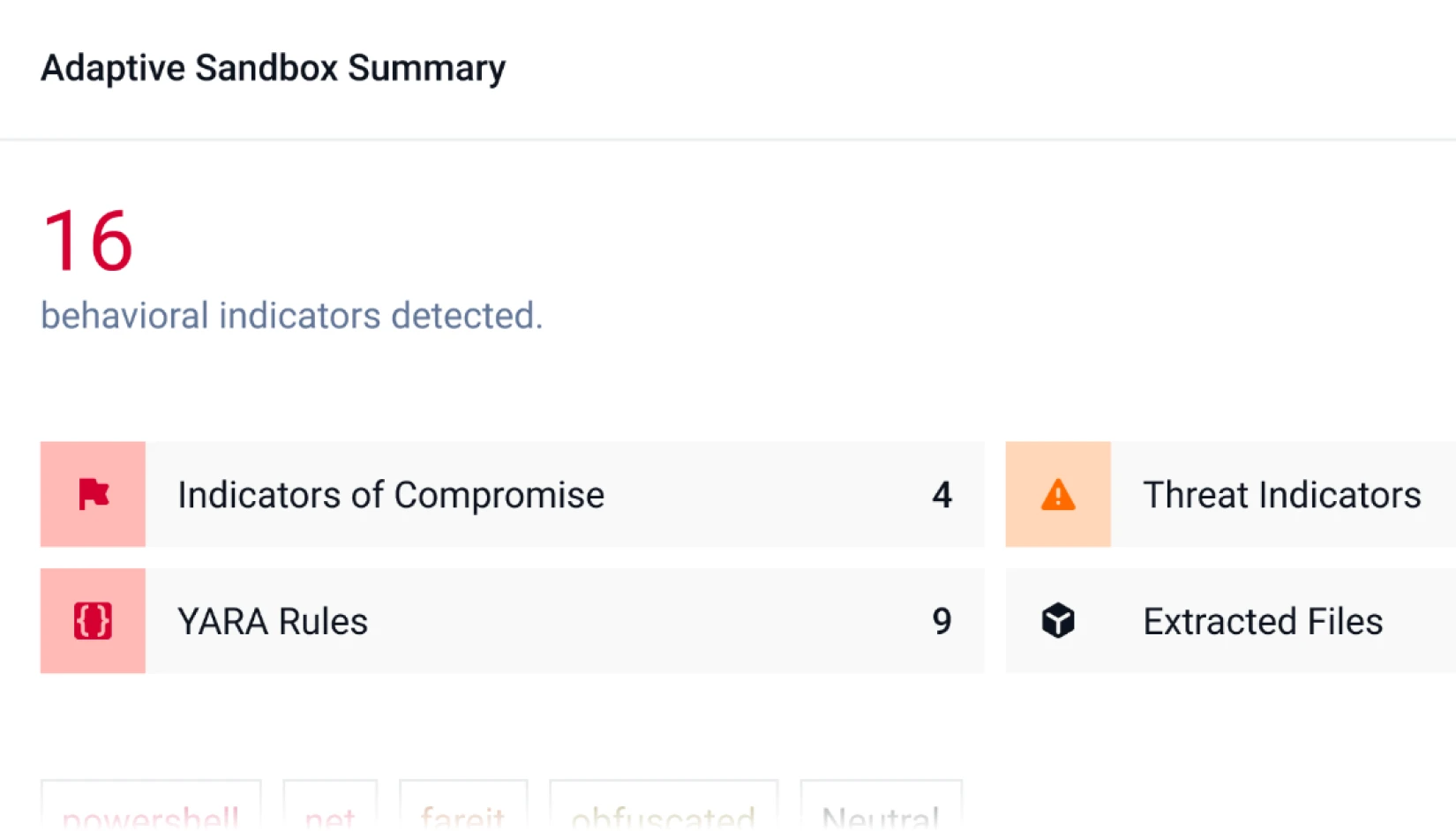

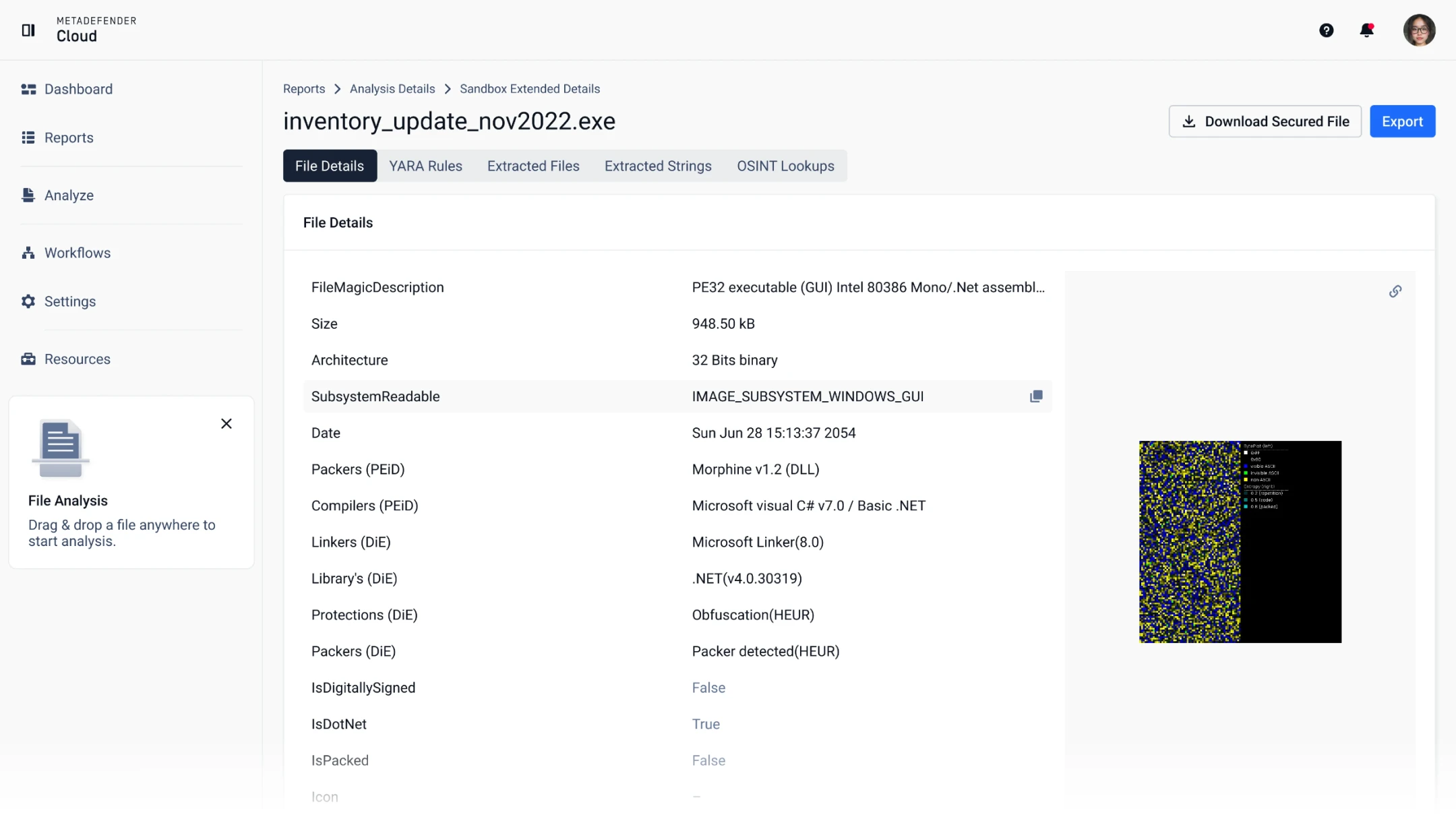

الجيل القادم من MetaDefender Sandbox

تفجير البرمجيات الخبيثة في بيئة خاضعة للرقابة لكشف السلوك الخبيث من خلال تسجيل سلوك الملفات وتصنيفها. يعمل MetaDefender Sandbox على توسيع قدرات الكشف عن البرمجيات الخبيثة في منصّة MetaDefender السحابية مما يمنح المؤسسات مجموعة أدوات كاملة من تقنيات الأمان.

البيانات الوصفية الغنية

يُحلل منصّة MetaDefender السحابية البيانات الوصفية الغنية للملفات ويستخرجها، ما يتيح لمحترفي الأمن الوصول إلى معلومات تكشف عن الاختلافات الغريبة المحتملة للملفات أو قدراتها الضارة. تنطوي هذه البيانات على معلومات الملفات التنفيذية القابلة للنقل (PE)، وبيانات ملفات الصور القابلة للتبادل (EXIF)، وبيانات ملفات Android Manifest، وغيرها.

- سحابة منصّة MetaDefender السحابية

- سحابة منصّة MetaDefender السحابية

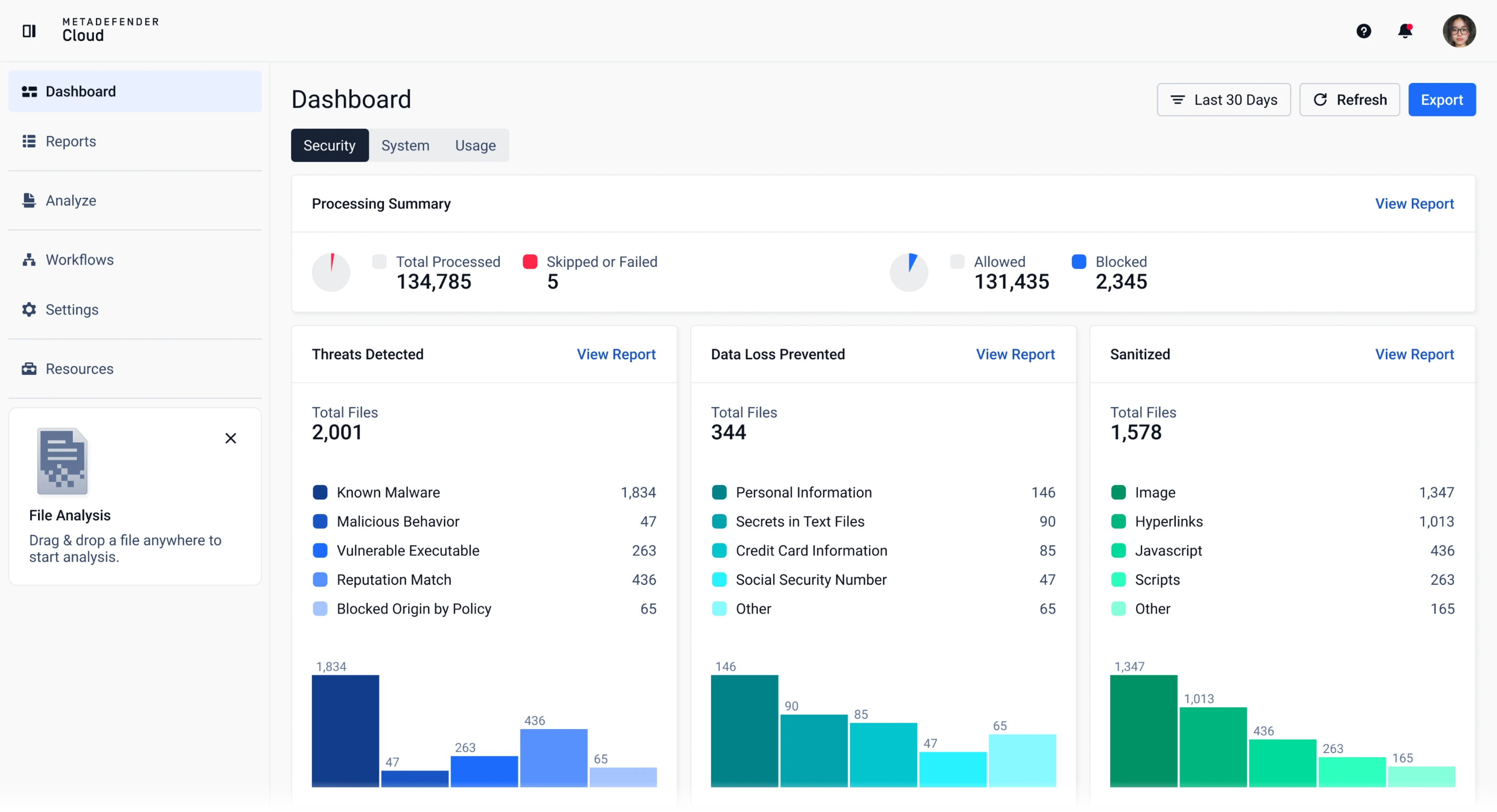

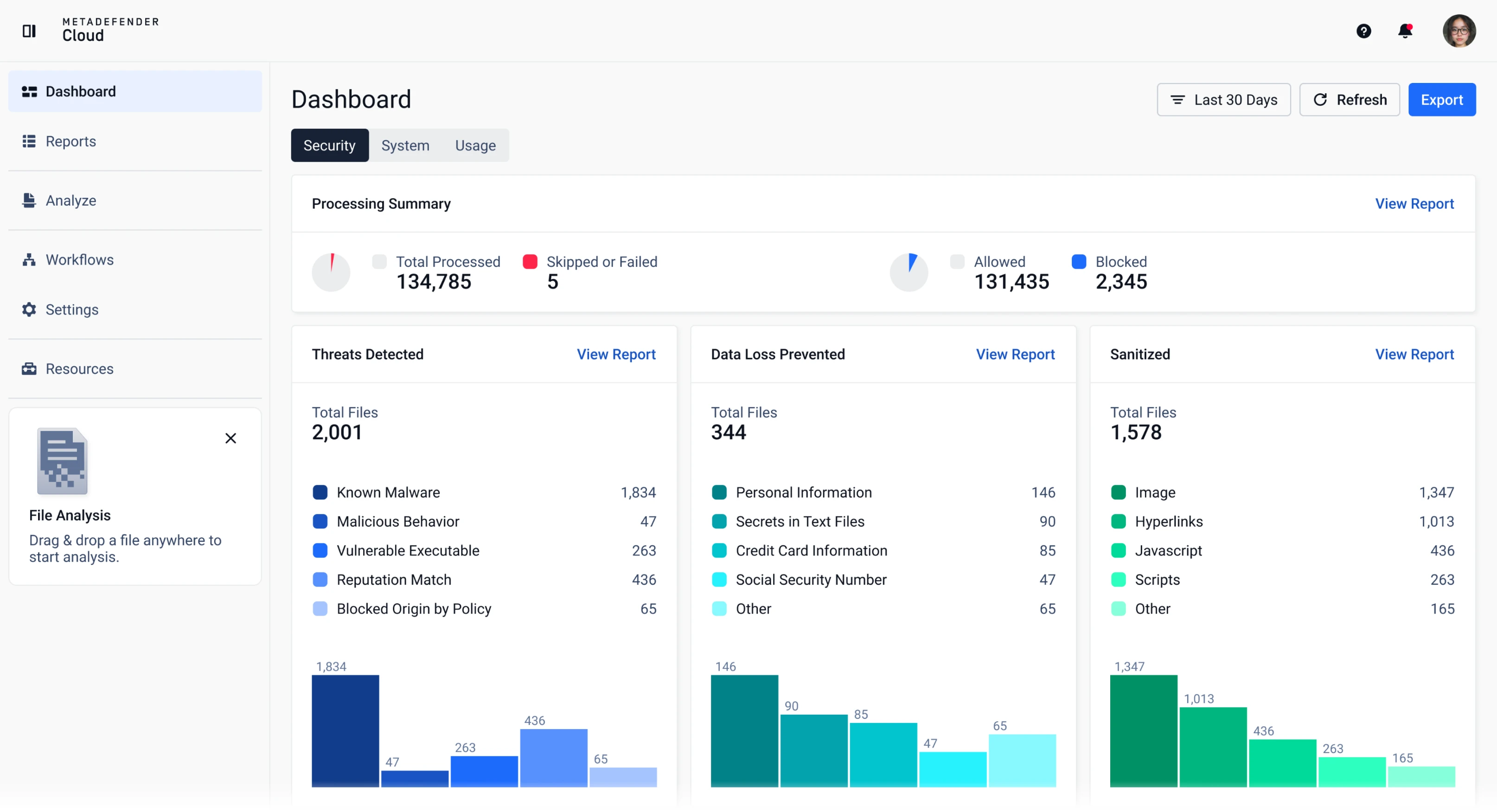

عرض تفصيلي للمنتج

تواصل مع منصّة MetaDefender السحابية لبدء المعالجة والتحليل.

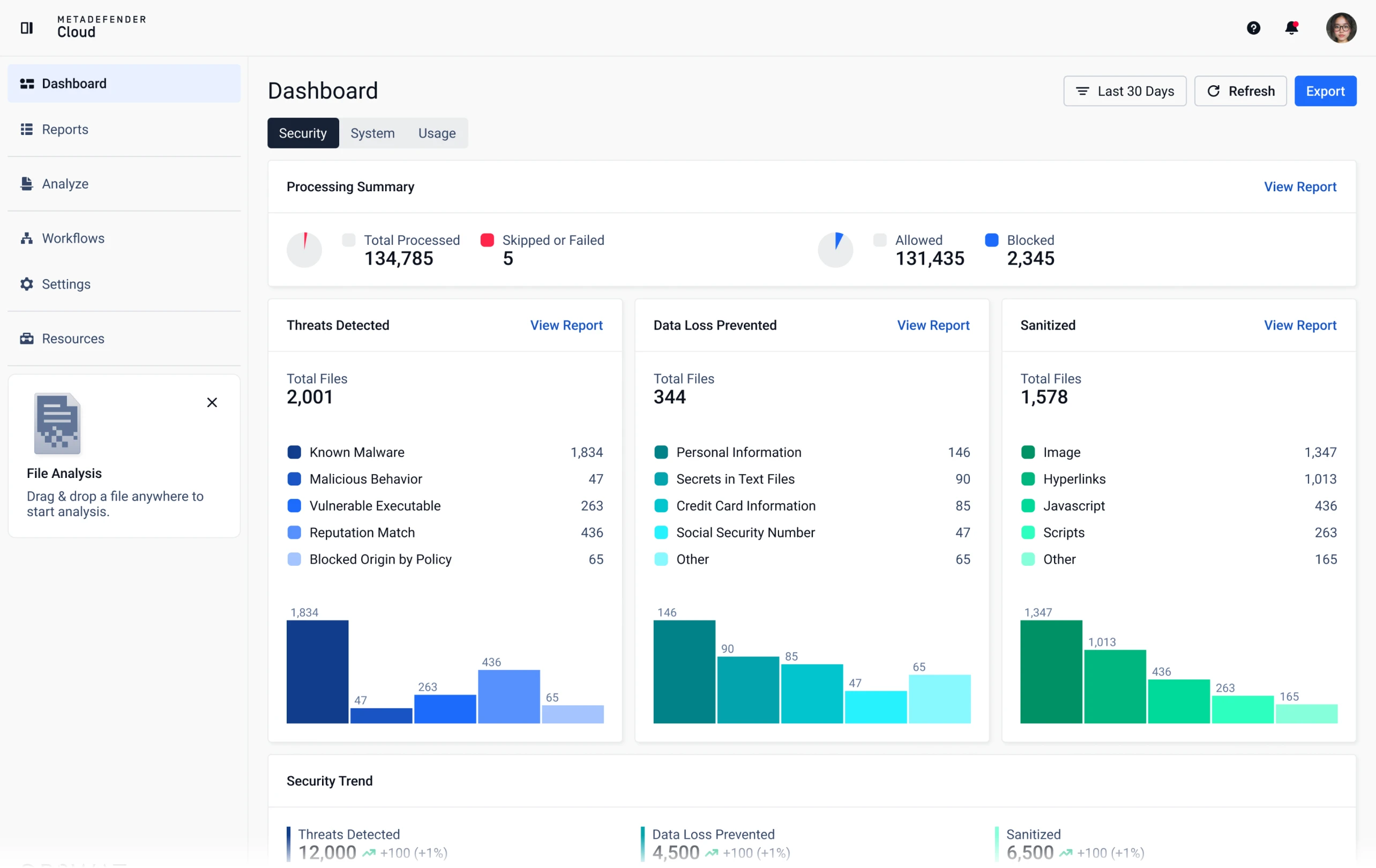

اطلع على نتائج الفحص باستخدام مقاييس في الوقت الفعلي وتحليلات الاستخدام.

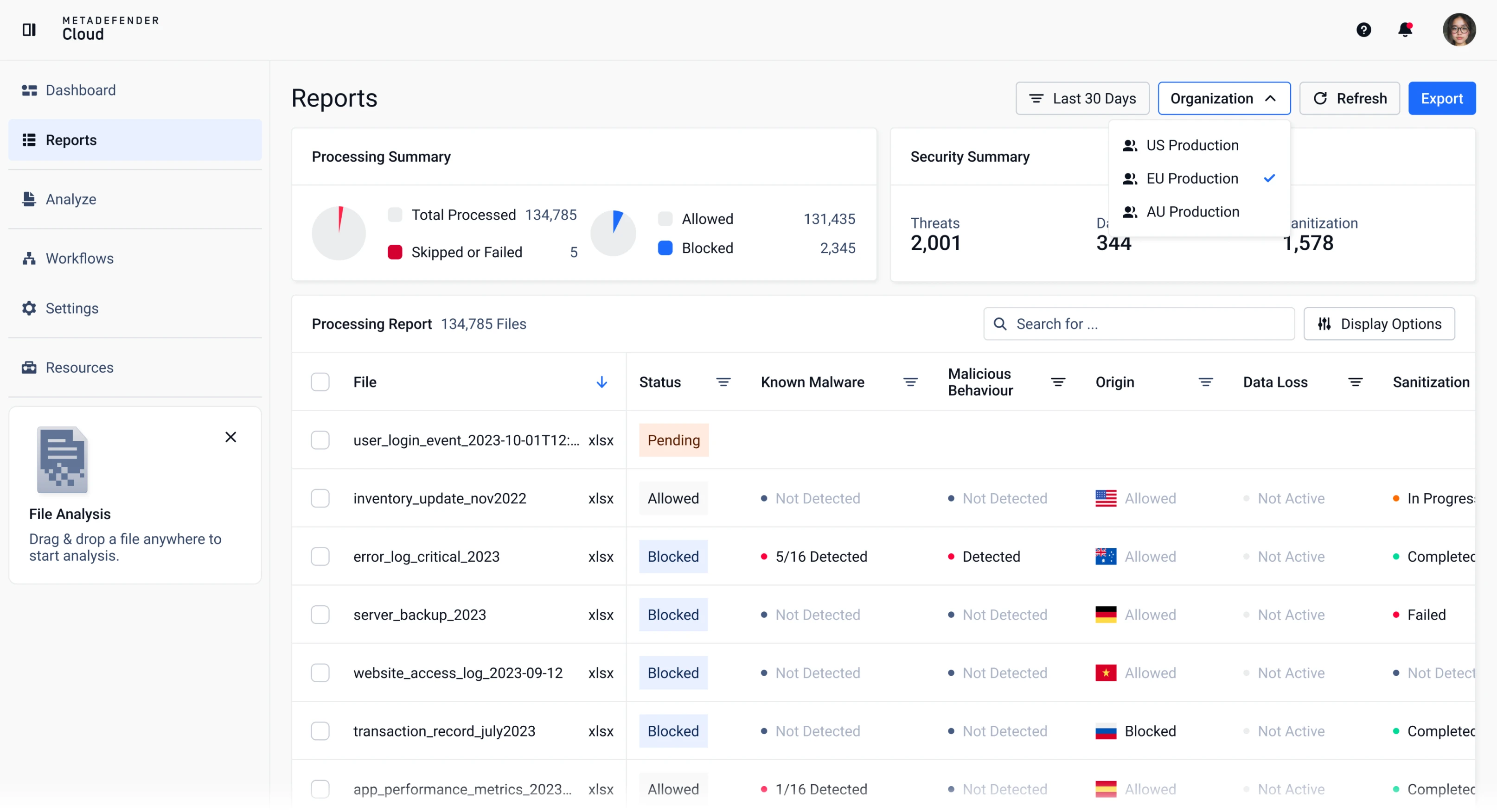

الوصول إلى تقارير الفحص وتصفيتها. مراقبة عملاء أو أقسام أو شركاء محددين.

تعمق أكثر في تقارير ملفات محددة. اطلع على البيانات الوصفية التفصيلية والنتائج وتفاصيل المشكلات المحتملة.

حماية كل سير عمل حرج

توفر منصّة MetaDefender السحابية إمكانات أمان متقدمة للملفات توقف البرمجيات الخبيثة وتمنع تسرب البيانات وتعزز ذكاء التهديدات.

منع الملفات المرفوعة الضارة

منع الملفات الضارة التي يتم تحميلها عبر تطبيقات الويب التي تتجاوز حلول الحماية من البرامج الضارة والكشف عن البرامج الضارة. Deep CDR المحتوى الضار المحتمل من الملفات ويدعم 200 نوع من أنواع الملفات الشائعة.

تحليل البرمجيات الضارة بسرعة وفعالية

يمكن لمحللي البرمجيات الخبيثة الاستفادة من أكثر من 20 محركاً لمكافحة البرمجيات الخبيثة. تتميز منصة منصّة MetaDefender السحابية بسهولة الترخيص وتحافظ على خصوصية البيانات مع خيارات تجارية لا تخزن ملفاتك في السحابة. يقوم منصّة MetaDefender السحابية بمعالجة الملفات في التخزين المؤقت بشكل خاص ويزيل الملفات فور تحليلها.

منع اختراقات البيانات وانتهاكات الامتثال التنظيمي

يساعد برنامج MetaDefender Proactive DLP الشركات على منع المعلومات الحساسة والسرية في الملفات من الخروج من أنظمة الشركة أو الدخول إليها عن طريق فحص المحتوى قبل نقلها.

يساعد هذا الأمر الشركات على تلبية المتطلبات التنظيمية مثل HIPAA وPCI-DSS واللائحة العامة لحماية البيانات (GDPR). يكتشف تصنيف المستندات المدعوم بالذكاء الاصطناعي محتوى البالغين في الصور واللغة المسيئة في النصوص.

إبلاغ إطار عمل تهديد Intelligence الخاصة بك

يُتيح موجزُ استخبارات التهديدات من OPSWAT للمؤسسات الاستفادة الآنية من بيانات البرمجيات الضارة التي تجمعها منصة منصّة MetaDefender السحابية من جميع أنحاء العالم. تدمج المؤسساتُ استخباراتِ التهديدات المحدّثة في أدواتها أو حلولها القائمة لحماية بنيتها التحتية من التهديدات.

النشر في أي مكان، والتكامل في كل مكان

تعمل منصّة MetaDefender السحابية بسلاسة عبر بيئات SaaS والتخزين والبيئات المختلطة. تدعم عمليات التكامل الأصلية عمليات تنزيل الملفات وتحميلها ومشاركة سير العمل ومشاركتها، مما يتيح التعاون دون خوف في المؤسسات الخاصة والحكومية.

عمليات التكامل الأصلية

تعمل منصّة MetaDefender السحابية بسلاسة عبر بيئات SaaS والتخزين والبيئات المختلطة. تدعم عمليات التكامل الأصلية عمليات تنزيل الملفات وتحميلها ومشاركة سير العمل ومشاركتها، مما يتيح التعاون دون خوف في المؤسسات الخاصة والحكومية.

واجهة مستخدم الويب Web UI

تُتيح واجهة المستخدم UI للمستخدمين الوصولَ الكامل إلى جميع الميزات التي يقدمها منصّة MetaDefender السحابية. لتحليل البرمجيات الضارة يدويًا أو للتحقق من الملفات الفردية وعناوين IP-النطاق، تُعد واجهة مستخدم الويب Web UI أداةً رائعة عند استخدامها بالحاسوب المكتبي أو الهاتف المحمول.

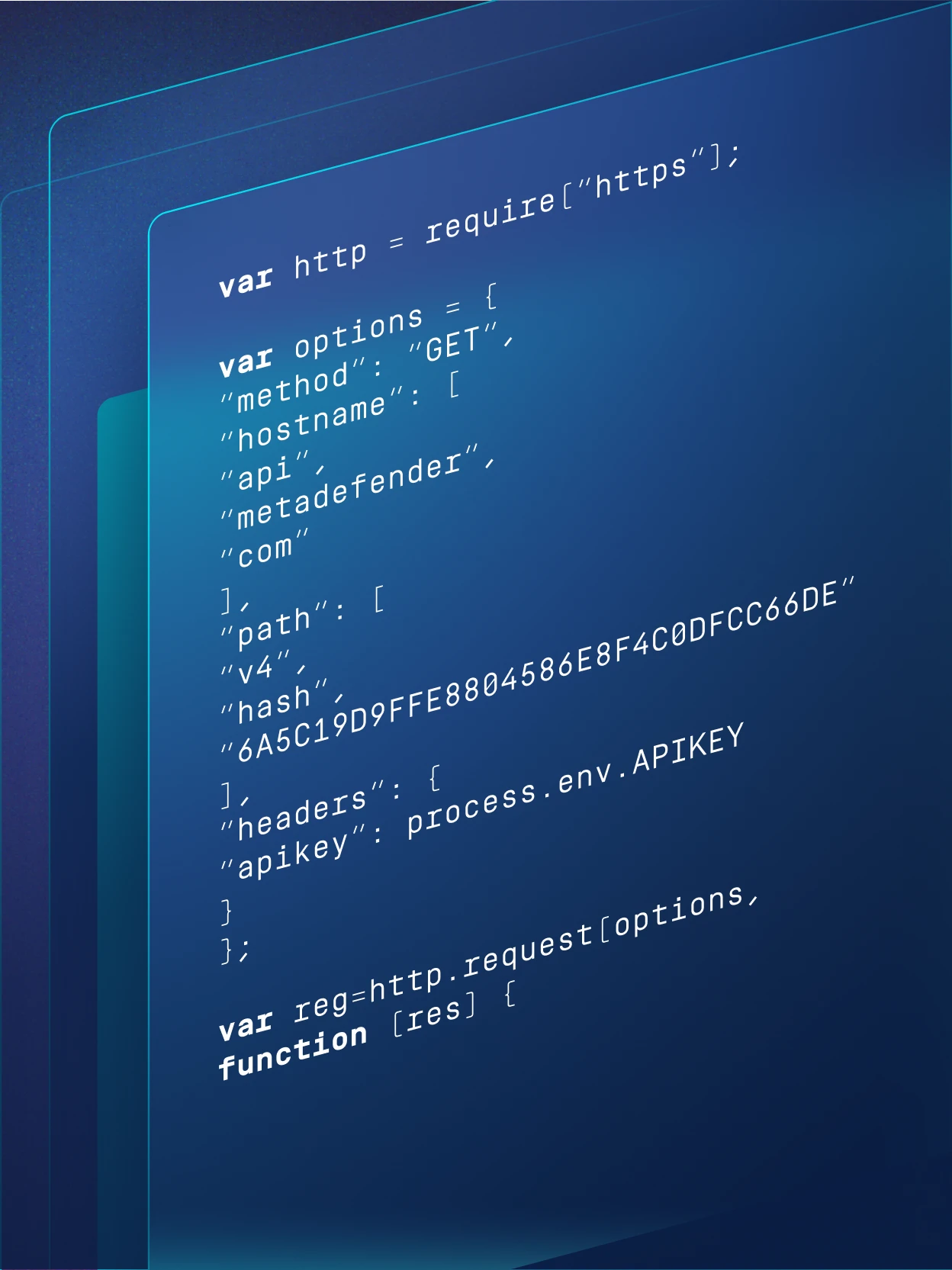

API الباقي

جميع الوظائف مكشوفة أيضًا كواجهة API REST. وبفضل المصادقة المباشرة على مفتاح واجهة برمجة التطبيقات، يمكن دمج سحابة MetaDefender السحابية بسهولة في أي تطبيق أو SIEM. تُعد واجهة API مثالية لأتمتة تحليل الملفات وعناوين IP والنطاق.

منصة واحدة تحمي

حزمة سحابة بأكملها

تكامل سلس، يهدف إلى تأمين الملفات عبر سير العمل بأكمله؛ من التحميل إلى التنزيل والمشاركة والتعاون والتخزين.

موثوق به من قبل الشركات الرائدة في السوق في جميع أنحاء العالم

دعم الامتثال للمتطلبات التنظيمية

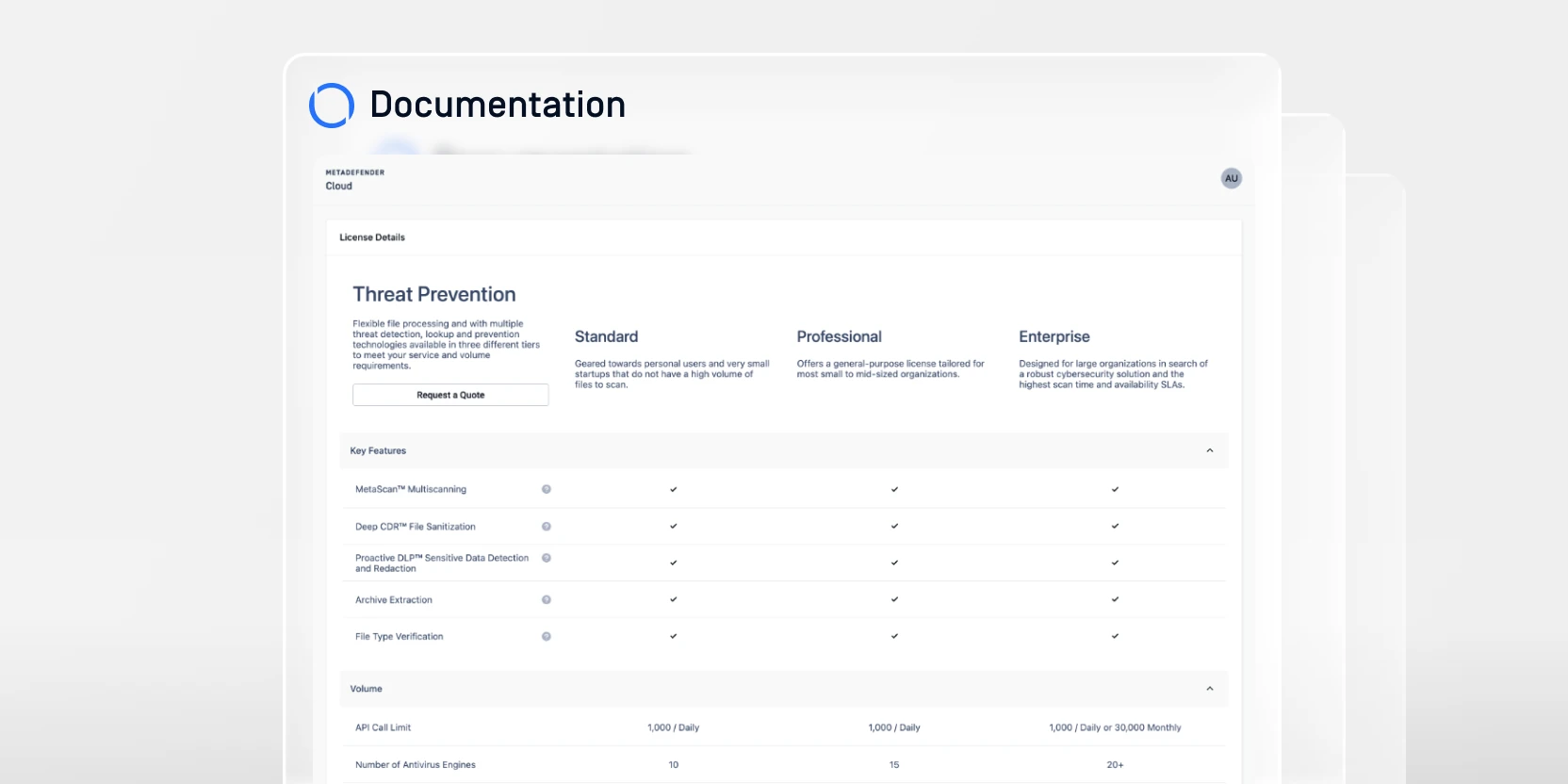

نماذج ترخيص منصّة MetaDefender السحابية

API الوقاية من التهديدات

معالجة مرنة للملفات ومع العديد من التهديدات تقنيات الكشف عن التهديدات والبحث عنها والوقاية منها متوفرة في ثلاثة مستويات مختلفة لتلبية متطلبات الخدمة والحجم.

| ميزات | قياسي | محترف | مؤسسي |

|---|---|---|---|

| الميزات الرئيسية | |||

| ميتاسكان™Metascan™ Multiscanning | |||

| التعقيم العميق لملفات CDR ™Dep CDR | |||

| نظام DLP™ الاستباقي DLP™ للكشف عن البيانات الحساسة وتنقيحها | |||

| فك ضغط الأرشيفات | |||

| التحقق من أنواع الملفات | |||

| الحجم | |||

| استدعاء API بدءاً من | 1,000 / Daily | 1,000 دولار/يوميًا | 1,000 دولار/يوميًا أو 30,000 شهريًا |

| حد حجم الملف | 140 ميغابايت | 256 ميغابايت | 1 جيجابايت فأكثر |

| الاختناق (طلب/دقيقة) | 75 | 150 | 500 |

| الحد الأقصى للملفات في الأرشيف | 500 | 10,000 | 50,000 |

| مستوى تكرار الأرشيف | 5 | 25 | 50 |

| محركات مكافحة الفيروسات | |||

| Number of Engine(s) | 10 | 15 | 23 |

| الخدمة والدعم | |||

| الخدمة والدعم | منخفضة | متوسط | عالية |

| اتفاقية مستوى الخدمة المتاح | 99.5% | 99.5% | 99.9% |

| اتفاقية مستوى الخدمة وقت الاستجابة |

8 ثوانٍ p50 p50 500 مللي ثانية مكالمات API p50 |

8 ثوانٍ p75 500 مللي ثانية مكالمات API p75 |

8 ثوانٍ p90 500 مللي ثانية مكالمات API p90 |

| منظمة RTO | 24 ساعة | 12 ساعة | 4 ساعات |

| Support | 24 ساعة | 12 ساعة | 4 ساعات |

| الأمان المضاف | |||

| المسح الضوئي الخاص | |||

| المعالجة الخاصة | |||

| التشفير من طرف إلى طرف | |||

| قيود نطاق IP | - | - | |

| mTLS | - | ||

| IDP المقدم من العميل | - | - | |

| الفواتير والتنظيم | |||

| حد المخزن المؤقت | - | 20% زيادة 20% بدون رسوم | 50% زيادة 50% بدون رسوم |

| المنظمات | - | ||

| إعداد التقارير | - | ||

| الإشعارات/التنبيهات | - | ||

| نطاق مخصص | - | - | |

أدوات API إضافية

| ميزات | سحابة Sandbox API توسيع قدرات الكشف عن البرمجيات الخبيثة وتحليلها من خلال التحليل التكيّفي للتهديدات. | واجهة برمجة التطبيقات الخاصة بالسمعة استفد من بيانات البرمجيات الخبيثة في الوقت الفعلي التي تم جمعها من جميع أنحاء العالم. | واجهة برمجة التطبيقات لاستخبارات التهديدات إجراء تعقب التهديدات واكتشاف التهديدات غير المعروفة. |

|---|---|---|---|

| الميزات الرئيسية | |||

| تنفيذ الملفات على أنظمة تشغيل متعددة | - | - | |

| التفسير الآلي لسلوك البرمجيات الخبيثة | - | - | |

| استخلاص مؤشرات الاختراق (IOCs) من مجموعة كبيرة من الملفات التنفيذية والمستندات والبرامج النصية وعناوين URL | - | - | |

| تحاكي أكثر من 90% من البرمجيات الضارة الحديثة شديدة التخفي التي تستخدم ماكرو، منها VBA وVBS وPowerShell وJscript وMSHTA وXSL وWSF | - | - | |

| تندمج مع YARA ونظام MITRE ATT&CK وغيرهما | - | - | |

| استرداد تقارير الفحص باستخدام دالة تجزئة الملف | - | - | |

| فحص عناوين بروتوكول الإنترنت IP، ومحددات مواقع الموارد الموحدة URLs، والنطاقات | - | - | |

| البحث عن البيانات الوصفية للملف | - | - | |

| البحث عن الأنماط (البحث عن التعبيرات) بيانات الذكاء التي تركز على التطابق التام للشروط المحددة مسبقًا | - | - | |

| تهدف تقنيات البحث عن التشابه إلى تحديد أنماط أو مؤشرات تشبه التهديدات المعروفة أو مؤشرات الاختراق (IOCs) | - | - | |

| الحجم | |||

| استدعاء API بدءاً من | 1,000 دولار/يوميًا | 25,000 دولار/يوميًا | 1,000 دولار/يوميًا |

هل تريد معرفة المزيد عن

نماذج الترخيص لدينا؟

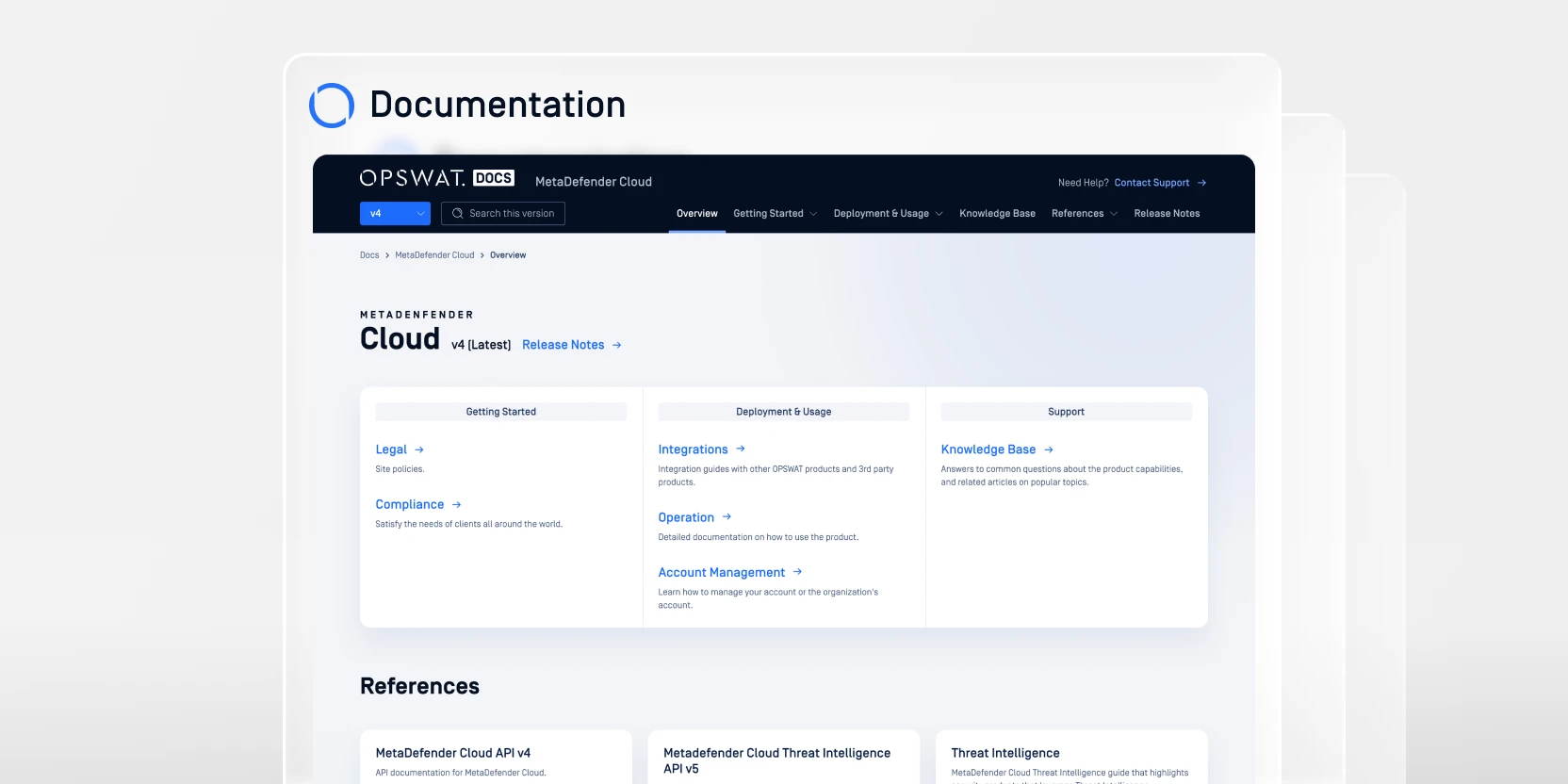

كيف تعمل في 3 خطوات بسيطة

وثائق تقنية

النشر والاستخدام

دعم

أطلق العنان للإمكانات الكاملة لمنتجاتنا

موارد موصى بها

الذكاء الاصطناعي التنبئي Alin AI

اكتشف السلوكيات الخبيثة ومنعها قبل تنفيذها باستخدام محرك الذكاء الاصطناعي الثابت من الجيل التالي OPSWAT، والذي تم تحسينه من أجل الدقة والتكامل السلس عبر MetaDefender .