تم تنبيه مجتمع الأمن السيبراني مؤخرًا إلى وجود ثغرة خطيرة في مجموعة أدوات Container NVIDIA Container Toolkit - وهي مكون أساسي لتطبيقات تسريع وحدة معالجة الرسومات في الذكاء الاصطناعي والتعلم الآلي (التعلم الآلي). تؤثر هذه الثغرة، التي تم تعريفها باسم CVE-2024-0132، تأثيراً كبيراً على مجموعة واسعة من تطبيقات الذكاء الاصطناعي التي تعتمد على موارد وحدة معالجة الرسومات في كل من السحابة والإعدادات المحلية. بعد اكتشافه في سبتمبر 2024، أقرت NVIDIA بالمشكلة وأصدرت تصحيحًا بعد فترة وجيزة.

تفاصيل الضعف

تنشأ الثغرة الموجودة في مجموعة أدوات Container NVIDIA Container Toolkit، خاصةً في الإصدارات حتى الإصدار 1.16.1، من ثغرة في وقت التحقق من وقت الاستخدام (TOCTOUU). يمكن استغلال نقطة الضعف هذه لرفع الامتيازات والهروب من الحاويات والتلاعب بأعباء عمل وحدة معالجة الرسومات، مما قد يؤدي إلى مخرجات ذكاء اصطناعي خاطئة أو تعطل الخدمة بالكامل.

تشمل نقاط الضعف المحددة المتعلقة بهذا الحادث ما يلي:

- CVE-2024-0132: قد يسمح هذا الخلل الحرج، المصنف 9.0 على مقياس الخطورة، لصور الحاويات المصممة خصيصًا بالوصول إلى نظام الملفات المضيف، مما قد يؤدي إلى تنفيذ التعليمات البرمجية ورفض الخدمة وتجاوز الامتيازات.

- CVE-2024-0133: تسمح هذه الثغرة متوسطة الخطورة ذات التصنيف 4.1 لصور الحاويات المصممة خصيصًا بإنشاء ملفات فارغة على نظام الملفات المضيف، مما قد يؤدي إلى التلاعب بالبيانات.

عالجت NVIDIA الثغرة الأمنية على الفور من خلال إصدار نشرة أمنية وإصدارات محدثة من البرنامج المتأثر.

من المتضرر؟

تشير الأبحاث إلى أن أكثر من ثلث (35%) البيئات السحابية التي تستخدم وحدات معالجة الرسومات NVIDIA معرضة للخطر، كما اكتشف ويز.

يجب على المؤسسات التي تستخدم إصدارات مجموعة أدوات Container NVIDIA Container Toolkit حتى الإصدار 1.16.1، بالإضافة إلى مشغل NVIDIA GPU حتى الإصدار 24.6.1، تقييم بيئاتها واتخاذ الخطوات اللازمة للتخفيف من الآثار المتتالية لهذه الثغرة.

فهم مجموعة أدوات Container NVIDIA

تم تصميم مجموعة أدوات Container NVIDIA Container Toolkit لتسهيل إنشاء وتنفيذ حاويات Docker Docker المسرعة بوحدة معالجة الرسومات. بشكل افتراضي، لا تتمتع الحاويات بإمكانية الوصول إلى وحدات معالجة الرسومات؛ وتتيح مجموعة الأدوات هذه للمستخدمين إمكانية تعريض وحدات معالجة الرسومات NVIDIA الخاصة بهم إلى حاوياتهم. تتكون مجموعة الأدوات من مكتبات وقت التشغيل والأدوات المساعدة التي تعمل على أتمتة تكوين الحاويات، حيث يمكن للمستخدمين الاستفادة من وحدات معالجة الرسومات NVIDIA لمعالجة أعباء عمل الذكاء الاصطناعي عالية الأداء. وباختصار، تسمح مجموعة أدوات NVIDIA Container Toolkit للحاويات بالوصول إلى وحدة معالجة الرسومات NVIDIA بحيث يمكن للتطبيقات التي تحتاج إلى تسريع وحدة معالجة الرسومات أن تعمل بشكل أسرع وأكثر كفاءة.

إلى جانب مشغل وحدة معالجة الرسومات NVIDIA GPU - الذي يقوم بتنسيق موارد وحدة معالجة الرسومات في بيئات Kubernetes - تلعب مجموعة الأدوات دوراً محورياً في تطبيقات الذكاء الاصطناعي والتعلم الآلي الحديثة. فهي تعمل بشكل أساسي على تحسين أداء وكفاءة التطبيقات التي تتطلب حوسبة عالية الأداء (الحوسبة عالية الأداء) للمهام ذات البيانات الثقيلة مثل تدريب الذكاء الاصطناعي.

ومع ذلك، يمكن أن تؤدي الثغرة الأمنية إلى مخاطر بطرق مختلفة:

- الوصول غير المصرح به إلى وحدة معالجة الرسومات: يمكن للمهاجمين الوصول إلى وحدة معالجة الرسومات والتسبب في سرقة البيانات أو اختطاف الموارد.

- تجاوز الامتيازات: يمكن للمهاجمين اختراق الحاويات وتنفيذ تعليمات برمجية على النظام المضيف لاختراق البنية التحتية الأساسية.

- هجمات Container الحاويات: يمكن للحاوية المخترقة أن تفتح وصولاً غير مشروع إلى موارد وحدة معالجة الرسومات الخاصة بالحاويات الأخرى. يمكن أن يؤدي ذلك إلى تسريب البيانات أو رفض الخدمة عبر تطبيقات متعددة تعمل على النظام نفسه.

- التعرّض للبيانات الحساسة: بدلًا من التنقيب المباشر عن البيانات الحساسة، يبحث المهاجمون أحيانًا عن ثغرات في مكونات النظام المختلفة للتنقل في البيئة وتصعيد الامتيازات. تضيف تقنية Container تعقيداً لهذه الثغرات.

سيناريو الهجوم المحتمل

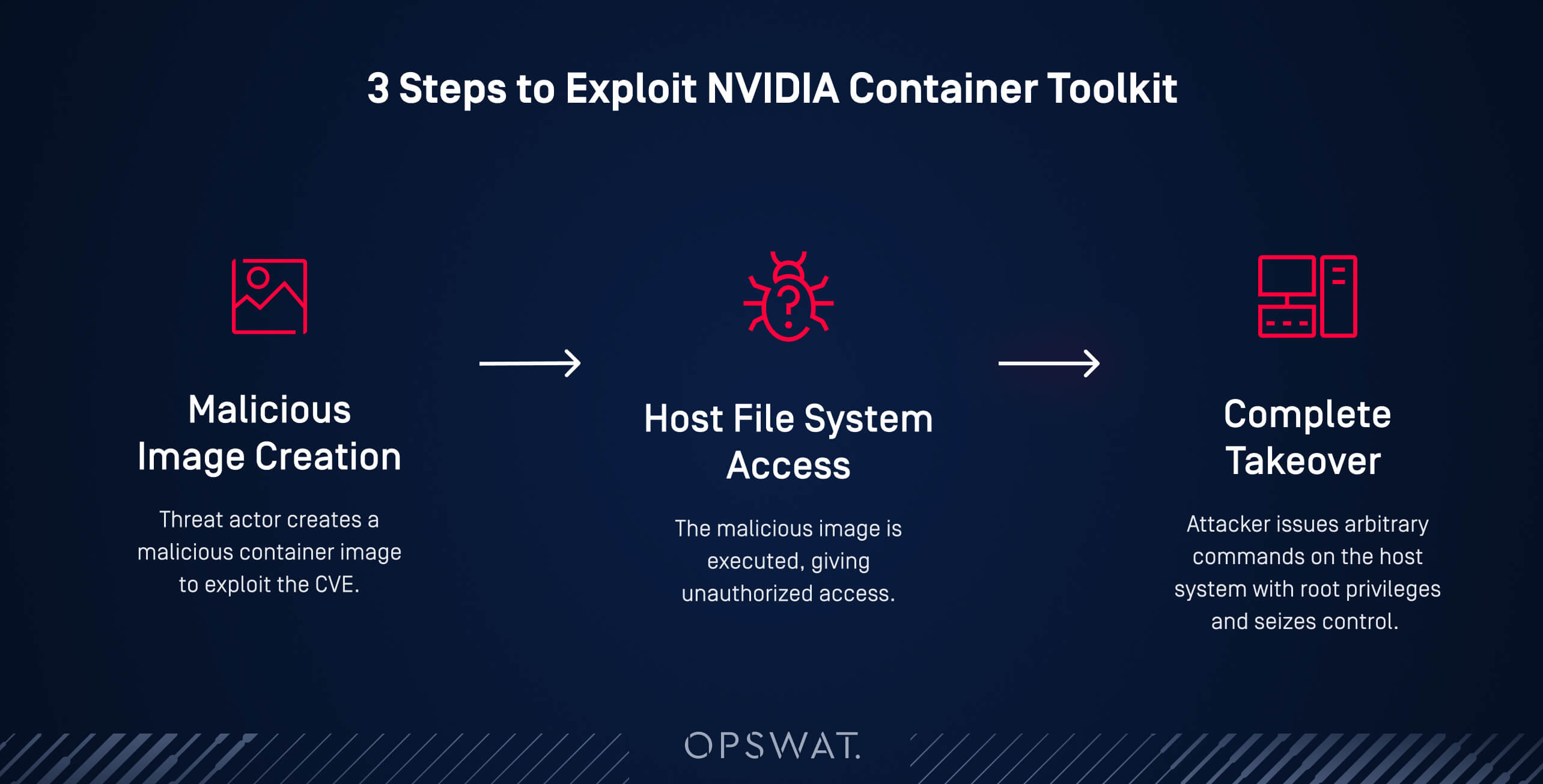

يمكن تعميم تدفق الهجوم المحتمل الذي يستغل مجموعة أدوات Container NVIDIA في ثلاث خطوات:

- إنشاء صورة خبيثة: يمكن للمهاجم تصميم صورة حاوية خبيثة تهدف إلى استغلال CVE-2024-0132.

- الوصول إلى نظام ملفات المضيف: يقوم المهاجم بعد ذلك بتنفيذ الصورة الضارة على منصة ضعيفة، سواء بشكل مباشر من خلال الخدمات GPU المشتركة الخدمات بشكل غير مباشر من خلال مخطط هجوم على سلسلة التوريد، أو عبر الهندسة الاجتماعية. وهذا يسمح لهم بتركيب نظام ملفات المضيف والحصول على وصول غير مصرح به إلى البنية التحتية الأساسية والبيانات السرية المحتملة من مستخدمين آخرين.

- السيطرة الكاملة: من خلال الوصول إلى مآخذ Unix الحرجة (docker.sock/containerd.sock)، يمكن للمهاجم إصدار أوامر عشوائية على النظام المضيف بامتيازات الجذر، ثم السيطرة على الجهاز في نهاية المطاف.

توصيات للحماية من الثغرات الأمنية Container

تُعد هذه الحادثة بمثابة تذكير في الوقت المناسب بأنه حتى صور الحاويات الموثوقة من مصادر موثوقة يمكن أن تحتوي على ثغرات خطيرة. يجب على المؤسسات التي تستخدم مجموعة أدوات Container NVIDIA أن:

الترقية إلى أحدث إصدار

يُنصح المستخدمون بشدة بالتحديث إلى الإصدار 1.16.2 من مجموعة أدوات Container NVIDIA Container Toolkit و NVIDIA GPU Operator 24.6.2 في أقرب وقت ممكن، خاصةً لمضيفي الحاويات الذين قد يشغلون صورًا غير موثوق بها.

إجراء فحوصات أمنية منتظمة

قم بتنفيذ إجراءات مسح منتظمة للصور الضارة للحاويات وأي مكونات أخرى تدخل إلى تطبيقك داخل بيئات السحابة. تساعد عمليات المسح المنتظمة على تقييم المخاطر وتحديد نقاط الضعف الأمنية المرتبطة بهذه الصور. أدوات تساعد أدوات المسح الآلي في المراقبة المستمرة للثغرات الأمنية المعروفة وأخطاء التكوين.

بالإضافة إلى ذلك، يضمن دمج عمليات الفحص الأمني في خطوط أنابيب CI/CD اكتشاف الثغرات الأمنية قبل النشر، بينما توفر التقارير الشاملة رؤى حول المخاطر المحددة وخطوات العلاج الموصى بها.

Secure صورContainer باستخدامSupply ChainSoftware MetaDefender

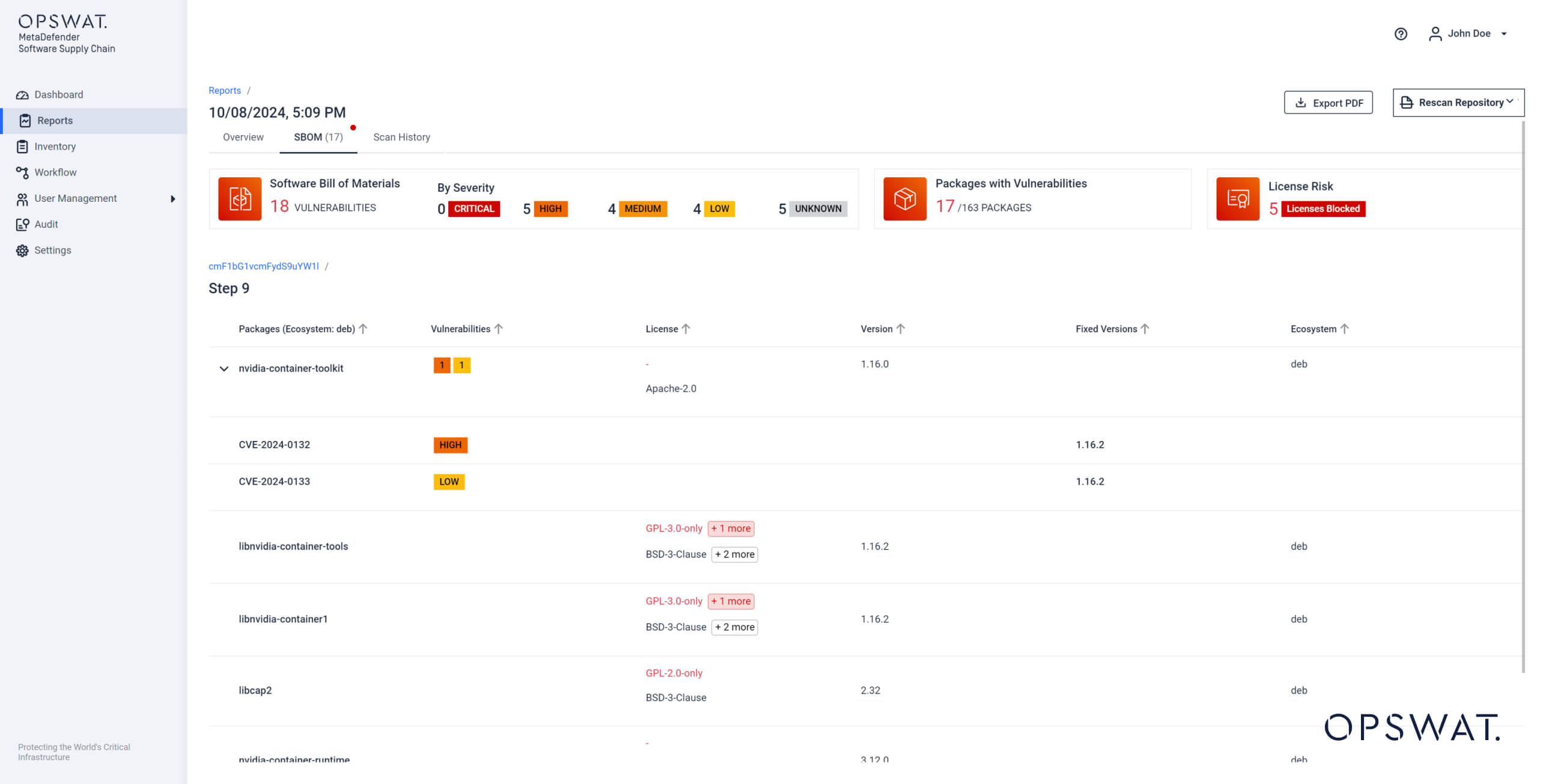

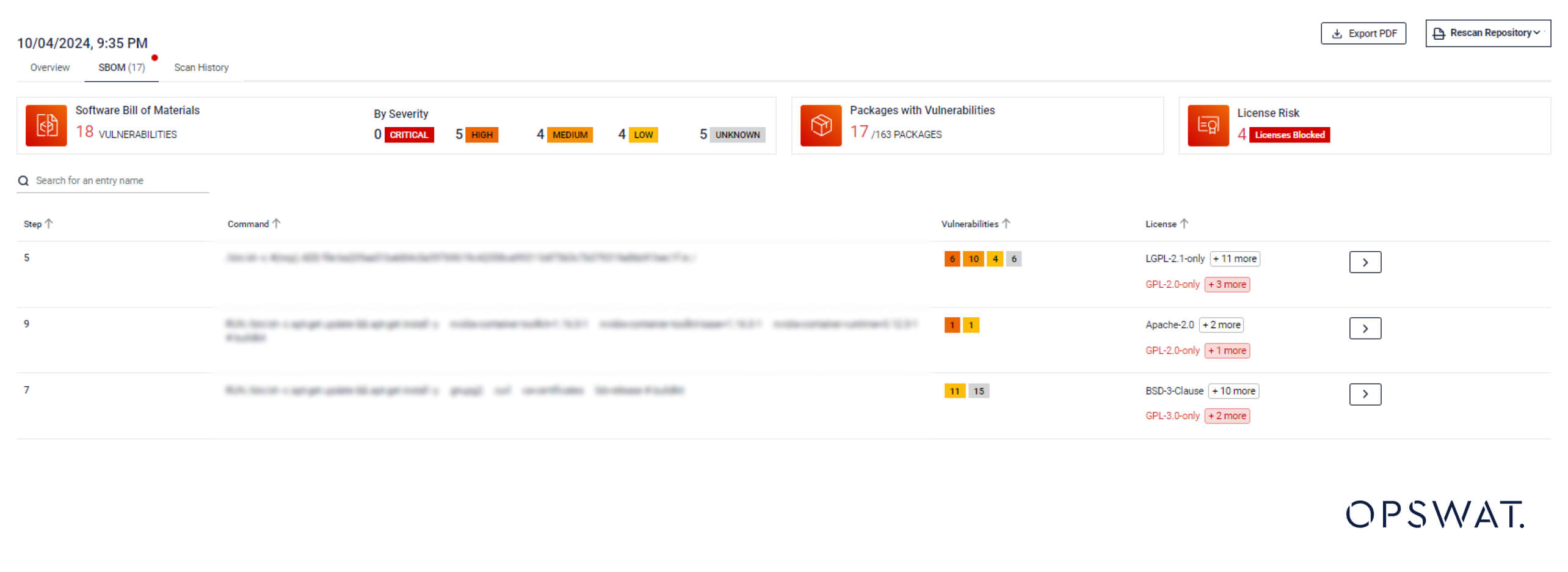

للتخفيف من الثغرات الأمنية مثل تلك الموجودة في مجموعة أدوات Container NVIDIA, OPSWAT MetaDefender Software Supply Chain قدرات قوية لفحص التهديدات لسجلات الحاويات ومستودعات التعليمات البرمجية المصدرية.

سيتم إبلاغ فرق تطوير Software وفرق DevSecOps بصور الحاويات التي يُحتمل أن تكون ضارة أو ضعيفة ضمن حزم التطبيقات الخاصة بهم. ومن خلال الاستفادة من طبقات متعددة للكشف عن التهديدات والوقاية منها، توفر MetaDefender Software Supply Chain أيضاً رؤى وتوصيات للعلاج، بما في ذلك تحديثات لإصدارات آمنة من صور الحاويات المتأثرة.

MetaDefender Supply ChainSoftware

يمكنك تقييم حالة التهديد للحزم في صور الحاويات الخاصة بك على المستويين العام والتفصيلي.

أمن Container هو جزء من أمن الذكاء الاصطناعي

كشفت الثغرات الأمنية في Container عن الحاجة إلى الأمن اليقظ والاستباقي للمؤسسات التي تعتمد بشكل متزايد على تقنيات الذكاء الاصطناعي وتعلم الآلة. لمعرفة المزيد عن أمن الحاويات وأمن سلسلة توريد البرمجيات، اطلع على مواردنا:

MetaDefender Software Supply Chain

صورة عامل ميناء - ناقل تهديد متزايد؟

تأمين عملية الإنشاء بدءًا بالتعليمات البرمجية المصدرية وصولًا إلى مخرجات الإنشاء