المؤلف: فينه ت. نجوين - قائد الفريق

مقدمة

الثغرة في نظام الحاسوب هي نقطة ضعف يمكن للمهاجم استغلالها لاستخدام هذا النظام بطريقة غير مصرح بها [1]. وتمثل الثغرات Software على وجه الخصوص، تحدياً في مجال الأمن السيبراني يجب على المؤسسات التعامل معه بشكل منتظم، نظراً لطبيعة البرمجيات المتغيرة باستمرار وتعقيدها.

يمكن تصنيف الطرق الأكثر شيوعًا التي تستخدمها المؤسسات لتقييم مخاطرها من نقاط الضعف في شبكات الكمبيوتر الخاصة بها إلى فئتين رئيسيتين: الطرق القائمة على الشبكة والطرق القائمة على المضيف [2]. تقوم الطرق القائمة على الشبكة بفحص الشبكة دون تسجيل الدخول إلى كل مضيف، للكشف عن الخدمات والأجهزة والبيانات المعرضة للخطر أثناء النقل. أما الطرق القائمة على المضيف فتقوم بتسجيل الدخول إلى كل مضيف وجمع قائمة بالبرامج والمكونات والتكوينات المعرضة للخطر. تتعامل كل فئة مع المخاطر بطرق مختلفة، ولكن لا يمكن لأي منهما الكشف عن نقاط الضعف ما لم يتم بالفعل نشر البرامج المعرضة للخطر على مضيف.

في الممارسة العملية ، عادة ما يتم جدولة التقييمات بحيث لا تؤثر على العمليات العادية. هذا يترك نافذة من الفرص بين وقت تثبيت البرنامج الضعيف وعندما يبدأ التقييم الذي يمكن للمهاجمين استخدامه لاختراق مضيف ، وبالتالي شبكة.

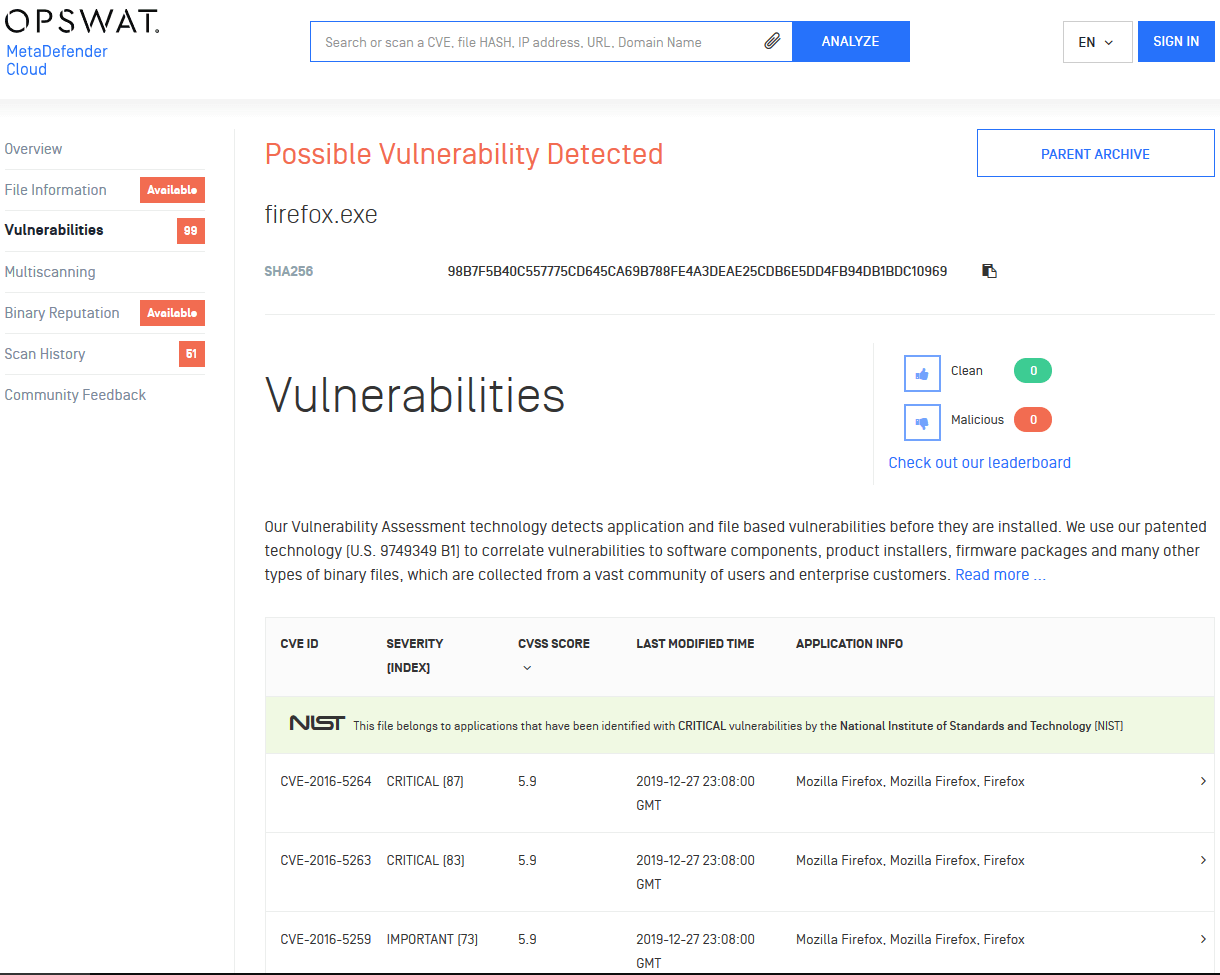

يتطلب هذا الوضع طريقة مسح يمكنها إغلاق تلك النافذة وتقليل مخاطر الثغرات الأمنية بشكل عام. OPSWAT file-based vulnerability assessment تقوم تقنية بذلك من خلال ربط الملفات الثنائية (مثل المثبت، والقابل للتنفيذ، والمكتبة الديناميكية، وما إلى ذلك) بالثغرات الأمنية المبلغ عنها. يمكن لهذه الطريقة اكتشاف مكونات البرامج الضعيفة قبل نشرها، بحيث يمكن للمحللين الأمنيين ومدراء النظام اتخاذ الإجراءات المناسبة بسرعة، وبالتالي إغلاق النافذة.

في الأقسام التالية ، نوضح التكنولوجيا وحالات استخدامها بمزيد من التفصيل ونقدم أمثلة على الهجمات المعروفة المرتبطة بحالات الاستخدام هذه. ثم نعرض عرضا توضيحيا للاستغلال ونستنتج حول التكنولوجيا وإمكاناتها.

لماذا هناك حاجة إلى طريقة كشف أخرى

حدود الطرق التقليدية

تعمل الطرق التقليدية للكشف عن نقاط الضعف في البرامج على مستوى مجرد. عندما يقوم الفحص المستند إلى الشبكة بفحص شبكة كمبيوتر ويقوم الفحص المستند إلى المضيف بجمع البيانات من جهاز ، فإنهم عادة ما يحددون عمليات التحقق التي يجب تشغيلها بناء على بيئة النظام ، لضمان الأداء العالي (وقت المسح ، وعرض النطاق الترددي للشبكة ، واستخدام الذاكرة ، وما إلى ذلك) ولتصفية النتائج غير ذات الصلة. في بعض الأحيان ، تعتمد طرق التقييم على بيئة النظام للحصول على المعلومات لدرجة أنها لا تقوم بإجراء فحوصات مناسبة ، بسبب الخصوصيات في نفس البيئة التي تعتمد عليها.

على سبيل المثال ، إذا تم إيقاف تشغيل خدمة شبكة ضعيفة قبل إجراء تقييم (عن طريق الخطأ أو عن قصد) ، فلن يكتشف الفحص أي ثغرة أمنية في الخدمة. أيضا ، قد يؤدي حذف مفتاح تسجيل Windows الذي يحتوي على مسار التثبيت إلى أحد التطبيقات إلى ترك التطبيق نفسه ونقاط ضعفه سليمة وغير مكتشفة بواسطة الفحص المستند إلى المضيف. في كلتا الحالتين ، تكون طرق المسح أقل فعالية لأنها تعتمد على بصمة المنتج المثبت.

المنتج المثبت عبارة عن مجموعة من الملفات (مثل الملفات التنفيذية والمكتبة وقاعدة البيانات وما إلى ذلك) التي تم تجميعها معا ودمجها مع منطق التثبيت. يتبع منطق التثبيت عادة اصطلاحا لكتابة بصمة المنتج إلى موقع (على سبيل المثال ، السجل على نظام التشغيل Windows ، المنفذ 3306 ل MySQL). لا تحدد هذه البصمة المنتج نفسه ويمكن تغييرها في أي وقت خلال عمر المنتج. لذلك ، فإن الاعتماد على البصمة (كما يفعل كل من الفحص المستند إلى الشبكة والمضيف) لاكتشاف المنتج وضعفه ينطوي على خطر سوء الاكتشاف.

تقديم المسح المستند إلى الملفات

File-based vulnerability assessment يختلف عن طرق التقييم التقليدية. وكما يوحي اسمها، فهي تعمل على أساس كل ملف على حدة وتتجاهل جميع تجريدات المنتج عالية المستوى. ومن خلال تحليل كل ثغرة مُبلّغ عنها وتعيينها إلى مثبتات المنتج وملفات المكونات الرئيسية (براءة الاختراع الأمريكية 9749349 B1)، يمكن للموقع file-based vulnerability assessment اكتشاف ما إذا كان الملف الثنائي مرتبطاً بثغرة ما، وبالتالي كشف الثغرات حتى عندما لا يكون المنتج قيد التشغيل أو عندما يكون أثره قد تم تعديله.

في حين أن الفرق بين الفحص المستند إلى الملفات والمسح المستند إلى الشبكة واضح ، فإن الفرق بين الفحص المستند إلى الملف والمسح المستند إلى المضيف ليس واضحا. يمكن القول أن الفحص المستند إلى المضيف لا يعتمد بشكل كامل على بصمة المنتج ، وأنه يتحقق أيضا من إصدار الملف للمكون (المكونات) الرئيسي للمنتج. لذلك ، يمكن تعديل منطق المسح لإجراء فحص إصدار الملف هذا فقط ، وبالتالي جعل الفحص المستند إلى الملف مجموعة فرعية من الفحص المستند إلى المضيف.

هذا ليس هو الحال ، حيث:

- غالبا ما يكون الفحص المستند إلى المضيف سلكيا لاستخدام كل من بيئة النظام وبصمة المنتج لتصفية الشيكات التي يجب إجراؤها

- من خلال التركيز على العثور على الملفات التي تسبب الثغرات الأمنية وتحليلها ، يمكن للفحص المستند إلى الملفات اكتشاف بعض الثغرات الأمنية التي يصعب اكتشافها باستخدام الطريقة المستندة إلى المضيف وهو مناسب لمزيد من حالات الاستخدام

يمكن استخدام الفحص المستند إلى الملفات للكشف عن أدوات التثبيت الضعيفة ، وحزم البرامج الثابتة ، وملفات المكتبة ، وملفات مكونات المنتج ، وما إلى ذلك التي تمر داخل وخارج الشبكات عبر البوابات أو الانتقال من وإلى نقاط النهاية (عبر البريد الإلكتروني ومحركات الأقراص المحمولة وما إلى ذلك). يتيح ذلك لمسؤولي النظام والمستخدمين التحقق من ثغرة المنتج قبل استخدامه وضمان الحماية عندما لا يكون المضيف مدعوما بواسطة طرق الفحص المستندة إلى المضيف أو المستندة إلى الشبكة التي تستخدمها المؤسسة حاليا.

File-based vulnerability assessment يمكن أيضًا استخدام التقنية لاكتشاف الثغرات المحتملة في الأجهزة الموجودة. وبما أن أساليب الفحص التقليدية عادةً ما تقوم بفحص الثغرات الأمنية استناداً إلى تقارير عالية المستوى ومبهمة في مصادر الكشف العامة، فإن الفحص نفسه غالباً ما يتوقف عند مستوى عالٍ (بصمة المنتج) ولا يدخل في تفاصيل الثغرة الأمنية أو المنتج المبلغ عنه.

ومع ذلك، نظرًا لأن المنتجات غالبًا ما تعيد استخدام مكونات بعضها البعض (المكتبات الديناميكية الخدمات المشتركة الخدمات بعض الأمثلة على ذلك)، فإن تحديث منتج ضعيف أو حتى التخلص منه لا يضمن دائمًا إزالة الملفات التي تسبب الضعف. فقد تظل موجودة في مكان ما في نظام الملفات وتوفر منصة للمهاجمين لإعادة توصيل تلك المكونات وإحداث فوضى. غالبًا ما تتمتع هذه الملفات بكل ما يمكن أن يطلبه المرء من سلامة. فهي ذات غرض واضح، ومعروفة على نطاق واسع، وتأتي من مصادر موثوقة، ولها توقيعات صالحة، ولا تزال موجودة في بعض حزم البرامج الأحدث. تتيح File-based vulnerability assessment لمسؤولي النظام فحص الأجهزة والعثور على الملفات الضعيفة الكامنة قبل أن تتاح للمهاجمين فرصة استخدامها.

التحديات مع التكنولوجيا

ومع ذلك ، فإن العمل على مستوى الملف له حدوده. قد يتم وضع علامة على ملف على أنه ضعيف عندما تتطلب الثغرة الأمنية تحميل ملفات متعددة معا ليتم تشغيلها (إيجابية خاطئة). ويرجع ذلك جزئيا إلى فقدان السياق (عن طريق مسح ملف واحد) وغموض تقارير الإفصاح. قد يضع أيضا علامة على ملف ضعيف حقا على أنه نظيف (سلبي خاطئ) ، بسبب عدم اكتمال قاعدة بيانات الملفات ، ومرة أخرى ، غموض التقارير.

نحن في OPSWAT نتفهم هذا الأمر ونعمل باستمرار على تحسين تقنية file-based vulnerability assessment بحيث تغطي المزيد من الثغرات الأمنية مع تقليل المعدلات الإيجابية/السلبية الخاطئة. لقد قمنا بدمج هذه التقنية في العديد من منتجاتنا في عائلة MetaDefender (مثل MetaDefender Core منصّة MetaDefender السحابية Drive Kiosk ICAP Server وغيرها)، لمساعدة المؤسسات على توفير دفاع متعمق لشبكاتها الحساسة [3].

مآثر معروفة

من الصعب بما فيه الكفاية على مسؤولي النظام مراقبة تقارير الكشف عن جميع البرامج التي تستخدمها المؤسسة ، ناهيك عن معرفة ومراقبة جميع المكونات داخل هذا البرنامج. مما يجعل من الممكن للبرامج التي تستخدم مكونات قديمة تحتوي على ثغرات أمنية التهرب من الكشف والدخول إلى المؤسسات. هذا يمكن أن يجعل المكونات الضعيفة مشكلة كبيرة.

مثال على ذلك هو CVE-2019-12280 [4] ، ثغرة مسار البحث في المكتبة غير المنضبط في Dell SupportAssist. يسمح للمستخدم منخفض الامتياز بتنفيذ تعليمات برمجية عشوائية بموجب امتيازات SYSTEM والتحكم الكامل في الجهاز. جاء في الأصل من مكون مقدم من PC-Doctor لتشخيص الآلات. أصدر كلا البائعين تصحيحات لعلاج المشكلة.

مثال آخر هو CVE-2012-6706 [5] ، وهي ثغرة أمنية حرجة في تلف الذاكرة قد تؤدي إلى تنفيذ تعليمات برمجية عشوائية واختراق جهاز عند فتح ملف معد خصيصا. تم الإبلاغ في الأصل عن تأثيره على منتجات مكافحة الفيروسات Sophos ، ولكن تم العثور عليه لاحقا من مكون يسمى UnRAR ، والذي يتعامل مع استخراج الملفات [6].

غالبا ما لا يمكن الإبلاغ عن هذه الأنواع من الثغرات الأمنية بالكامل ، نظرا لوجود عدد كبير جدا من المنتجات التي تستخدم المكونات المعرضة للخطر. لذلك ، حتى عندما يعرف مسؤولو النظام عن كل منتج قيد الاستخدام ويراقبونه عن كثب على مصادر الكشف الشائعة ، لا يزال هناك مجال كبير للمهاجم للمرور.

العرض

دعونا نلقي نظرة فاحصة على حالة يتسبب فيها مكون ضعيف في حدوث مشكلات على المضيف. سنستخدم إصدارا قديما من Total Commander [7] يحتوي على UnRAR .DLL [8] المتأثر ب CVE-2012-6706 [5]. لاحظ أن مكافحة التطرف العنيف هذه لا تبلغ عن قائد المجموع. غالبا ما يستخدم المستخدمون المحترفون الذين يتمتعون بامتيازات الإدارة هذا البرنامج ، لذا فإن استغلال الثغرة الأمنية بنجاح قد يساعد المهاجم على استخدام مضيف للتحكم في شبكة المؤسسة.

مواصفات العرض التوضيحي:

- نظام التشغيل: ويندوز 10 1909 إلى x64.

- Software: Total Commander v8.01 x86 مع مكتبة UnRAR v4.20.1.488.

- يتم إنشاء البيانات المصممة بواسطة مجموعة بحوث أمان Google على Exploit-DB [9].

يحدث تلف الذاكرة عندما يستخدم Total Commander UnRAR.DLL لاستخراج ملف معد خصيصا. يمكن للمهاجم بعد ذلك تنفيذ تعليمات برمجية عشوائية على الجهاز بامتياز مستخدم Total Commander. قد يزرع المهاجمون المتطورون ملفات تبدو شرعية ولكنها ضعيفة في جميع أنحاء الجهاز لمزيد من الهجمات.

لا تحتوي الإصدارات الحديثة من Total Commander على هذه الثغرة الأمنية، لأنها تستخدم إصدارا أحدث من UnRAR.DLL. لذلك ، كما هو الحال دائما ، يجب على المستخدمين تحديث برامجهم ، حتى إذا لم يكن هناك تقرير إفصاح عنها ، وخاصة إذا لم يقوموا بإجراء تحديث لفترة طويلة (تم إصدار هذا الإصدار من Total Commander في عام 2012).

استنتاج

تسمح الثغرات Software للمهاجمين بالوصول إلى الموارد المؤسسية أو السيطرة عليها. هناك طريقتان شائعتان لاكتشاف الثغرات الأمنية هما الفحص المستند إلى الشبكة والفحص المستند إلى المضيف. وعادةً ما تعملان على مستوى عالٍ من التجريد وقد تفوتان معلومات مهمة بسبب التغييرات في بيئة الحاسوب.

تعمل تقنية OPSWAT file-based vulnerability assessment الأمنية على مستوى الملفات لتنبيه مسؤولي النظام إلى مثبّتي البرامج والمكونات الضعيفة التي تدخل إلى المؤسسة وتخرج منها، مما يقلل من المخاطر الأمنية قبل النشر وأثناء الاستخدام. وقد تم دمج هذه التقنية في منتجات MetaDefender مثل Core و سحابة API و Drive و Kiosk وغيرها لتغطية مجموعة واسعة من حالات الاستخدام.

يختلف اكتشاف الثغرات الأمنية على أساس كل ملف على حدة عن الطرق التقليدية ، وله إمكانات جديدة وحالات استخدام جديدة بالإضافة إلى تحديات. في OPSWAT، نعمل باستمرار على تحسين تقنيتنا للتغلب على التحديات والمساعدة في حماية الشبكات الحيوية للمؤسسات من تهديدات الأمن السيبراني المتطورة باستمرار.

مراجع

[1] "الثغرة الأمنية (الحوسبة)،" [عبر الإنترنت].

[2] "أداة فحص الثغرات الأمنية"، [عبر الإنترنت].

[3] "MetaDefender - منصة متقدمة لمنع التهديدات"، [عبر الإنترنت].

[4] "CVE-2019-12280 - MetaDefender،" [عبر الإنترنت].

[5] "CVE-2012-6706 - MetaDefender،" [عبر الإنترنت].

[6] " العدد 1286 - يسمح مرشح VMSF_DELTA في unrar بكتابة الذاكرة التعسفية - Project Zero" [عبر الإنترنت].

[7] " قائد المجموع - الوطن" [على الإنترنت].

[8] "أرشيفي WinRAR - RARLAB" ، [عبر الإنترنت].

[9] "Unrar 5.40 - "VMSF_DELTA" تصفية الذاكرة التعسفية الكتابة" [عبر الإنترنت].