- المشكلة وراء الضوضاء

- عندما يصبح العزل الرملي عنق الزجاجة

- صندوق رمل أكثر ذكاءً: محاكاة، وليس محاكاة الجهد

- الطبقات الأربع للكشف الأكثر ذكاءً

- سمعة التهديد - المرشح الكبير

- التحليل الديناميكي - ميزة المحاكاة

- تقييم التهديدات - سياق يزيل الفوضى

- البحث عن التهديدات - من الكشف إلى الفهم

- كسر حلقة إرهاق الإنذارات

- دروس مستفادة من الميدان

- العنصر البشري: تمكين المحللين، لا استبدالهم

- ما وراء SOC: التوسع دون فقدان السيطرة

- لماذا هذا مهم الآن

- الوجبات الجاهزة

إذا سبق لك أن قضيت نوبة ليلية في مركز العمليات الأمنية (SOC)، وعانت عيناك من إجهاد النظر بسبب شاشات العرض التي لا تتوقف عن الوميض، فأنت تعرف ما يعنيه ذلك. تتدفق المئات من التنبيهات. تقوم بفرز واحد، اثنين، اثني عشر، ثم يحل محلها مئات أخرى. تقوم بإسكات ما يمكنك إسكاته، وتصعيد ما يجب تصعيده، وتأمل ألا يكون أي من التنبيهات التي تجاهلتها هو التنبيه المهم.

مرحبًا بكم في عنق الزجاجة الحديث لنظام SOC: نظام بيئي يغرق في البيانات ولكنه يفتقر إلى الوضوح.

المشكلة وراء الضوضاء

معظم الفرق لا تعاني من نقص في الرؤية. بل على العكس، نحن نعاني من الإفراط في الرؤية. محركات AV و EDR و SIEM وبوابات البريد الإلكتروني، كلها تتنافس على جذب الانتباه. لكن الكشف وحده ليس هو المشكلة. المشكلة هي الثقة. الأسئلة الرئيسية التي يجب الإجابة عليها هي:

- أي من هذه التنبيهات هي تنبيهات خاطئة؟

- أيها حقيقي؟

- وأي منها يخفي بهدوء شيئًا جديدًا، شيئًا أدوات تتعرف عليه أدوات بعد؟

الفئة الأخيرة، البرامج الضارة المراوغة التي لم يسبق لها مثيل، هي التي تبقي المحللين مستيقظين.

عندما تتتبع فرق الاستجابة للحوادث الأدلة الجنائية بعد الاختراق، غالبًا ما تجد أن الملف الضار قد لامس البيئة قبل أيام أو أسابيع. لم يتم الإبلاغ عنه على أنه ضار لأنه في ذلك الوقت لم يكن أحد يعلم أنه كذلك. هذه هي فجوة يوم الصفر، النقطة العمياء بين ما هو معروف وما هو خطير بالفعل.

كان من المفترض أن تحل الصناديق الرملية التقليدية هذه المشكلة. ولكن كما يعلم أي شخص قام بإدارتها، سرعان ما أصبحت معظم هذه الأنظمة جزءًا من الاختناق نفسه.

عندما يصبح العزل الرملي عنق الزجاجة

من الناحية النظرية، فإن عملية العزل الآمن بسيطة: تفجير الملفات المشبوهة في بيئة آمنة، ومراقبة ما تفعله، وتحديد ما إذا كانت ضارة أم لا.

في الواقع، اكتشفت العديد من SOCs قصة مختلفة:

- تأثير على الأداء - تستغرق الصناديق الرملية القائمة على الأجهزة الافتراضية دقائق لكل ملف وتستهلك موارد الحوسبة بسرعة كبيرة. ضاعف ذلك بعشرات الآلاف من عمليات الإرسال اليومية، وستنهار السعة الإنتاجية.

- تكتيكات التهرب - تعرف البرامج الضارة الحديثة متى يتم مراقبتها، وتقوم بفحص إعدادات النظام المحلية، وحلقات التوقيت، وأدوات وحدة المعالجة المركزية الافتراضية لتبقى خاملة.

- العوائق التشغيلية - إدارة صور افتراضية متعددة، وتصحيح البيئات، ومتابعة النتائج السلبية الخاطئة يخلق المزيد من العمل الإداري أكثر من القيمة الأمنية.

كما قال أحد المحللين مازحاً: "بحلول الوقت الذي تنتهي فيه صندوق الرمل الخاص بي من تفجير عينة، يكون المهاجم قد بدأ بالفعل في التباهي بذلك على LinkedIn."

وهنا يبدأ النهج الأكثر ذكاءً في شكل صندوق رمل قائم على المحاكاة في تغيير قواعد اللعبة.

صندوق رمل أكثر ذكاءً: محاكاة، وليس محاكاة الجهد

بدلاً من الاعتماد فقط على الأجهزة الافتراضية، تعمل المحاكاة على تشغيل الملفات على مستوى التعليمات، حيث تحاكي وحدة المعالجة المركزية ونظام التشغيل مباشرةً.

هذا الاختلاف الطفيف يغير كل شيء.

نظرًا لعدم وجود جهاز افتراضي كامل لتشغيله، فإن التحليل يتم بسرعة البرق، في ثوانٍ وليس دقائق. نظرًا لأن البرامج الضارة لا يمكنها التعرف على البيئة، فإنها تتصرف بشكل طبيعي. ونظرًا لأن الصندوق الرملي يتكيف ديناميكيًا مع ما يراه، فإنك تحصل على معلومات سلوكية حقيقية بدلاً من مجرد أحكام ثابتة.

أفضل جزء؟ هذا النهج لا يقتصر على طبقة واحدة من التحليل. إنه يغذي خط أنابيب ذكي متعدد الطبقات للكشف، وهو إطار عمل يعمل بشكل أشبه بعقل المحلل أكثر من كونه برنامج آلي.

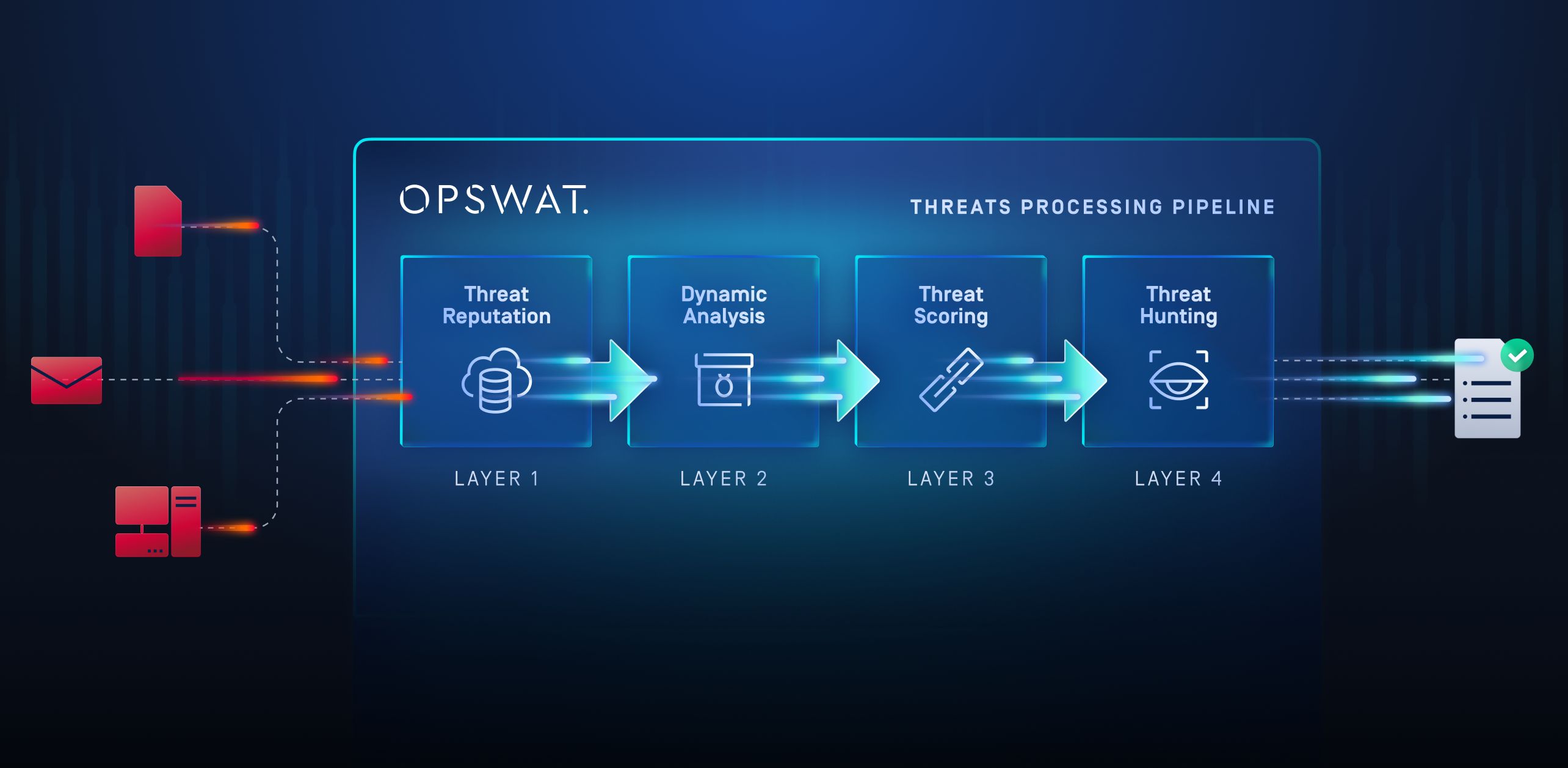

الطبقات الأربع للكشف الأكثر ذكاءً

1. سمعة التهديد - المرشح الكبير

يبدأ كل مركز عمليات أمنية (SOC) بفرز الحالات. الخدمات السمعة (Reputation Services) نفس الدور على نطاق واسع.

بدلاً من تفجير كل شيء، يقوم النظام أولاً بفحص عناوين URL و نظام منع التطفل وتجزئات الملفات مقابل موجزات المعلومات الاستخباراتية العالمية. يتم ربط مليارات المؤشرات في الوقت الفعلي، مما يسمح بتصفية 99 في المائة من التهديدات الشائعة والمعروفة على الفور.

هذه هي طبقة تقليل الضوضاء الخاصة بك، وهي المكافئ الرقمي لمحلل من المستوى الأول ذي خبرة يقول: "لا تهتم، لقد رأينا هذا من قبل".

فقط الحالات المشبوهة أو غير المعروفة أو الحالات الحدية هي التي تنتقل إلى مرحلة الفحص الأعمق.

2. التحليل الديناميكي - ميزة المحاكاة

هنا حيث تحدث المعجزة.

بمجرد ترشيح الملفات، تدخل مرحلة التحليل الديناميكي المدعومة بمحاكاة على مستوى التعليمات، وليس الافتراضية. يمكن للصندوق الرملي محاكاة لغات مختلفة لنظام التشغيل، وتجاوز فحوصات تحديد الموقع الجغرافي، وإجبار البرامج الضارة على تنفيذ سلوكيات كانت ستخفيها لولا ذلك.

يتم مراقبة كل تعليمات: عمليات الكتابة في السجل، عمليات إنشاء العمليات، عمليات حقن الذاكرة، المكالمات الشبكية. والنتيجة ليست تخمينًا أو مطابقة للتوقيع؛ بل هي دليل سلوكي مباشر.

إنه المكافئ الرقمي لمراقبة يدي المشتبه به بدلاً من مجرد التحقق من هويته.

بالنسبة إلى SOC، هذا يعني تقليل عدد التهديدات التي لم يتم اكتشافها واتخاذ قرارات أسرع دون إعاقة الأداء. يمكن لخادم واحد عالي الأداء يعمل بنظام الحماية المعزولة معالجة عشرات الآلاف من العينات يوميًا، دون الحاجة إلى مجموعة خوادم.

3. تقييم التهديدات - سياق يزيل الفوضى

الاكتشافات الأولية وحدها لا تساعد المحلل المثقل بالأعباء. ما يهم هو الأولوية.

تستخدم هذه الطبقة نظام تقييم التهديدات التكيفي لتعيين درجة خطورة ذات مغزى بناءً على السلوك والسياق.

- هل قام الملف بإسقاط برنامج نصي PowerShell؟

- محاولة الاتصال C2؟

- حقن في explorer.exe؟

كل سلوك يغير النتيجة بشكل ديناميكي.

من خلال دمج نتائج الصندوق الرملي مع بيانات السمعة والاستخبارات، تحصل فرق SOC على وضوح في عملية الفرز. الآن يمكنك التركيز على عدد قليل من التنبيهات عالية المخاطر التي تستحق التحقيق حقًا، مما يقلل من إرهاق التنبيهات دون التضحية بالرؤية.

تحوّل تقييم التهديدات "آلاف التنبيهات" إلى قائمة مهام سهلة الفهم. ويصبح الضجيج سردًا.

4. مطاردة التهديدات - من الكشف إلى الفهم

بمجرد أن تعرف ما هو خطير، يصبح السؤال: أين يعيش أيضًا؟

هنا، يدخل التعلم الآلي حيز التنفيذ من خلال البحث عن أوجه التشابه بين التهديدات. يقارن النظام العينات الجديدة بالعائلات الخبيثة المعروفة، حتى لو اختلفت في الكود أو البنية أو التعبئة. إنه التعرف على الأنماط على نطاق واسع: اكتشاف العلاقات والمتغيرات و TTPs المشتركة التي أدوات التقليدية.

بالنسبة لمطاردي التهديدات، هذا أمر بالغ الأهمية. يمكن أن يؤدي اكتشاف واحد في صندوق الحماية إلى عمليات بحث رجعية عبر تيرابايتات من البيانات التاريخية، مما يكشف عن أصول أخرى مصابة أو حملات ذات صلة. فجأة، يتحول الاكتشاف إلى دفاع استباقي.

كسر حلقة إرهاق الإنذارات

معظم مراكز العمليات الأمنية (SOC) لا تفتقر إلى البيانات، بل تفتقر إلى الترابط.

يدمج نموذج الصندوق الرمل الأكثر ذكاءً الطبقات الأربع في تدفق واحد مستمر، حيث تعمل كل مرحلة على تحسين المرحلة التالية. تقلل السمعة من الحجم، ويكشف المحاكاة السلوك، ويضيف التقييم السياق، ويحول البحث هذا السياق إلى إجراء.

هذا النهج متعدد المستويات لا يقتصر على تسريع أوقات الاستجابة فحسب، بل إنه يغير الإيقاع اليومي لمركز العمليات الأمنية (SOC).

بدلاً من مطاردة الإيجابيات الكاذبة، يقضي المحللون وقتهم في فهم التهديدات الحقيقية. وبدلاً من الفرز اللامتناهي، يمكنهم تتبع سلاسل الهجمات، ورسم خرائط تقنيات MITRE ATT&CK، وإدخال تلك الرؤى في منصات SIEM أو SOAR الخاصة بهم.

النتيجة: عدد أقل من الإشارات الصوتية، وإشارات أكثر وضوحًا، وفريق يمكنه أخيرًا أن يتنفس بين التنبيهات.

دروس مستفادة من الميدان

في الممارسة العملية، لاحظت ثلاث نتائج متسقة عند تطبيق SOCs لهذا النموذج الأكثر ذكاءً:

- تحسن دقة الكشف. يلتقط التحليل السلوكي ما تفوته الدفاعات الثابتة، خاصة البرامج النصية المشوشة والوثائق المستخدمة كأسلحة.

- تقليل وقت التحقيق. يقلل السياق والتقييم الآليان من "وقت إصدار الحكم" بما يصل إلى 10 أضعاف مقارنةً بصناديق الحماية الافتراضية القديمة.

- انخفاض الحمل التشغيلي. يمكن لعقدة محاكاة واحدة معالجة أكثر من 25,000 تحليل يوميًا باستخدام موارد أقل بنسبة 100 ضعف، مما يعني تقليل الاختناقات وتقليل التكلفة لكل عينة.

بالنسبة لإحدى المؤسسات المالية، أدى دمج هذا النموذج في بوابات البريد الإلكتروني ونقل الملفات إلى تحويل عملية الفرز التي كانت تتم يدويًا في السابق إلى عملية آلية موثوقة. تم تفجير المرفقات المشبوهة وتقييمها وتسجيلها مع أحكام واضحة في غضون دقائق. لم يعد مركز العمليات الأمنية (SOC) بحاجة إلى مراقبة كل قائمة انتظار للحوادث، فقد كانت البيانات تتحدث عن نفسها.

العنصر البشري: تمكين المحللين، لا استبدالهم

التكنولوجيا وحدها لا تحل مشكلة إرهاق التنبيهات، بل السياق هو الذي يحلها.

عندما يقدم نظام الحماية الخاص بك نتائج قابلة للتفسير، مثل "هذا المستند يشغل ماكرو VBA مخفي يقوم بتنزيل ملف قابل للتنفيذ من C2 في بولندا"، فإنه يمكّن المحللين من اتخاذ قرارات أسرع وأفضل.

لا يتعلق الأمر بالأتمتة من أجل الأتمتة. بل يتعلق بمنح المستوى 1 قوة رؤية المستوى 3.

بفضل التقارير السلوكية التفصيلية وتخطيط MITRE ATT&CK ومؤشرات الاختراق القابلة للاستخراج، يصبح كل اكتشاف عاملاً مسرعًا للتحقيق. يمكن للمحللين التنقل بين الحوادث وإثراء بيانات SIEM أو تصدير المؤشرات المنظمة إلى MISP أو STIX. تصبح الصندوق الرملي جزءًا من سير العمل، وليس مجرد صومعة أخرى.

وهذه هي الطريقة التي يمكنك بها التغلب على العقبات: ليس بإضافة أداة أخرى، بل بجعل الأدوات الموجودة أكثر ذكاءً عند استخدامها معًا.

ما وراء SOC: التوسع دون فقدان السيطرة

تعمل فرق الأمن الحديثة عبر بيئات هجينة وسحابية ومعزولة. ويتكيف نظام الحماية الذكي مع ذلك.

تحافظ عمليات النشر المحلية أو المعزولة عن الإنترنت على عزل البيانات الهامة، ولكنها لا تزال تستفيد من نفس منطق المحاكاة والتقييم.

تتوسع عمليات النشر Cloud بشكل ديناميكي، حيث تعالج آلاف الطلبات في الدقيقة الواحدة مع ربط معلومات التهديدات العالمية.

تقوم التكوينات المختلطة بمزامنة النتائج عبر كلا الجانبين، ومشاركة الأحكام والسمعة ومؤشرات الاختراق (IOC) بحيث تنتقل الرؤى بشكل أسرع من انتشار التهديدات.

بغض النظر عن البنية، يظل الهدف كما هو: دقة كشف متسقة عبر كل ملف وكل سير عمل وكل محيط.

لماذا هذا مهم الآن

البرامج الضارة المراوغة لا تتباطأ. في العام الماضي وحده، أظهرت بيانات تقرير OPSWAT Landscape Report لعام 2025 المستمدة من أكثر من مليون عملية فحص زيادة بنسبة 127 في المائة في تعقيد البرامج الضارة، وتبين أن 1 من كل 14 ملفًا صنفته OSINT على أنه "آمن" كان ضارًا في غضون 24 ساعة.

هذه هي حقيقة SOC الحديثة. تتطور التهديدات كل ساعة؛ لذا يجب أن تتطور الأدوات بشكل أسرع.

تقوم تقنية الحماية الذكية بإغلاق تلك النافذة، وتحويل الكشف عن الثغرات الأمنية من التحليل الجنائي التفاعلي إلى الوقاية الاستباقية.

إنه الجسر الذي يربط بين الكشف والاستخبارات، بين سيل التنبيهات والعدد القليل منها الذي يهم حقًا.

الوجبات الجاهزة

إرهاق التنبيهات ليس مشكلة تتعلق بالأشخاص، بل هو مشكلة تتعلق بالعملية.

من خلال الانتقال من محركات الكشف المعزولة إلى خط أنابيب متكامل لتحليل التهديدات مكون من أربع طبقات، يمكن لمراكز العمليات الأمنية (SOC) استعادة التركيز والدقة والوقت.

إن الجمع بين التصفية السريعة للسمعة والمحاكاة غير القابلة للكشف والتقييم السياقي والبحث الذكي يحول الصندوق الرملي من أداة تستنزف الأداء إلى أداة SOC الأكثر دقة.

عندما يحدث ذلك، يتوقف وميض لوحة القيادة عن إحداث ضوضاء ويبدأ في سرد قصة تستحق الاستماع إليها.