سنستكشف أنواع التهديدات التي يمكن للمهاجمين إخفاءها في ملفات الوسائط أو الفيديو ، مثل ملفات WMV ، لشن هجمات وتنزيل برامج ضارة. بالإضافة إلى ذلك ، ننظر في كيفية تقليل مخاطر هذه الهجمات باستخدام OPSWAT من خلال اكتشاف التهديدات المستندة إلى الملفات ومنعها وتحليلها.

جدول المحتويات:

- تقنيات هجوم ملفات الفيديو

- كيف يمكن أن يؤدي فتح ملف فيديو إلى تنزيل البرامج الضارة

- كيفية إزالة الكائنات الضارة باستخدام تقنية Deep Content Disarm and Reconstruction

- كيفية اكتشاف وكشف البرمجيات الخبيثة المراوغة باستخدام التحليل Adaptive للتهديدات

- OPSWAT Advanced تهديد Detection والوقاية

تقنيات هجوم ملفات الفيديو

قبل بضع سنوات ، تثبيتنا منشور مدونة يسلط الضوء على مخاطر ملفات الفيديو وكيفية استخدام المهاجمين لها لتقديم برامج ضارة. ناقشنا تكتيكين: استغلال الضعف وإساءة استخدام السمات المشروعة.

استغلال ثغرة أمنية

التحقق من نوع الملف يتحقق من صحة نوع الملف. لا يمكننا الوثوق في رأس Content-Type أو اسم الملحق الذي يحدد نوع الملف ، حيث يمكن انتحالهما. لسوء الحظ ، لا تتحقق العديد من مشغلات الوسائط بدقة من بنية ملفات الفيديو ، مما يؤدي إلى العديد من نقاط الضعف القابلة للاستغلال.

على سبيل المثال ، VLC Media كان لدى اللاعب 3.0.11 CVE-2021-25801 الذي سمح للمهاجمين بالتسبب في قراءة خارج الحدود عبر ملف AVI مكون ، والذي يقرأ البيانات من مخزن مؤقت خارج حدوده المقصودة ، مما يتسبب في حدوث أعطال أو سلوك برنامج غير صحيح أو الكشف عن معلومات حساسة. يمكن أن يتسبب CVE-2019-14553 في VideoLAN VLC Media Player 3.0.7.1 في حدوث ثغرة أمنية للاستخدام بعد التحرر - وهو نوع من عيوب تلف الذاكرة التي يحاول فيها أحد التطبيقات استخدام الذاكرة المحررة ، مما يؤدي إلى حدوث أعطال أو نتائج غير متوقعة أو تنفيذ حمولات ضارة.

إساءة استخدام ميزة مشروعة

أسلوب هجوم آخر يسيء استخدام ميزة مشغل وسائط شرعية لتقديم برامج ضارة من خلال مقاطع الفيديو. على سبيل المثال ، يمكن للمهاجمين استغلال ميزة "أمر البرنامج النصي" في Windows Media لاعب عن طريق تضمين البرامج الضارة داخل ارتباط تشعبي في الفيديو.

كيف يمكن أن يؤدي فتح ملف فيديو إلى تنزيل البرامج الضارة

يوضح العرض التوضيحي أدناه كيف يمكن للضحية تنزيل برامج ضارة عن غير قصد على أجهزتهم عن طريق فتح ملف فيديو.

توضح هذه التقنية كيف يسيء المهاجمون استخدام ميزة مشروعة كناقل للهجوم. يعد أمر البرنامج النصي ميزة أساسية لنظام التشغيل Windows Media Player—يسمح لمشغل الوسائط بالتفاعل مع المستعرض أثناء تشغيل ملف لتنزيل برنامج ترميز الفيديو أو التتبع. على الرغم من إمكانية استغلاله ، يعد Script Command ميزة أساسية في Window Media لاعب. يعتمد ملف فيديو WMV على تنسيق حاوية تنسيق الأنظمة المتقدمة ل Microsoft (ASF) ويتم ضغطه باستخدام Windows Media ضغط. يمكن أن يحتوي ASF على كائن أمر نصي يستخدم لدفق النص وتوفير أوامر يمكنها التحكم في العناصر داخل بيئة العميل.

يسمح ASF بأوامر نصية بسيطة مثل URLANDEXIT ، والتي تقوم تلقائيا بتشغيل عنوان URL مضمن داخل ملف الفيديو في متصفح افتراضي عند تنفيذه. يستغل ممثلو التهديد هذه الميزة لمطالبة الضحية بتنزيل ملف ضار يتنكر كمكون إضافي أو تحديث أو برنامج ترميز مطلوب لتشغيل الوسائط واختراق نظام المستخدم.

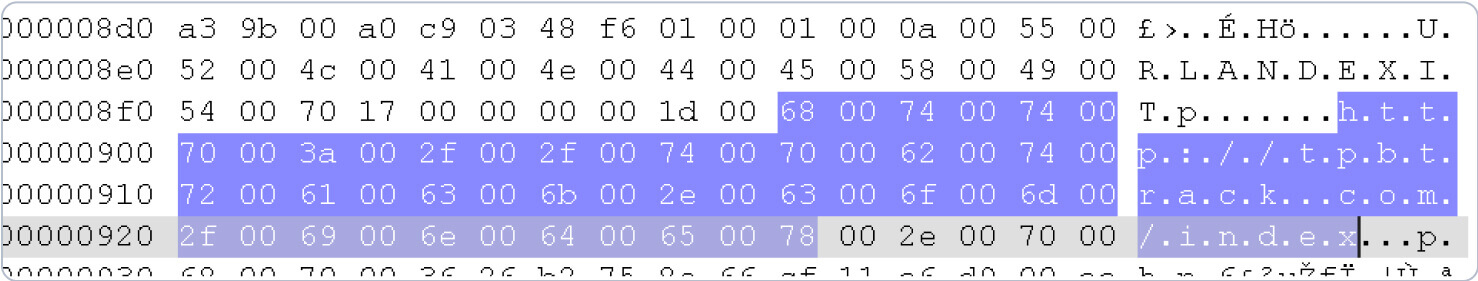

في هذا المثال، قام المهاجم بإدراج عنوان URL ضار في ملف وسائط شرعي.

يمكننا عرض عنوان URL باستخدام تطبيق قارئ سداسي عشري:

كيفية إزالة الكائنات الضارة باستخدام تقنية Deep Content Disarm and Reconstruction

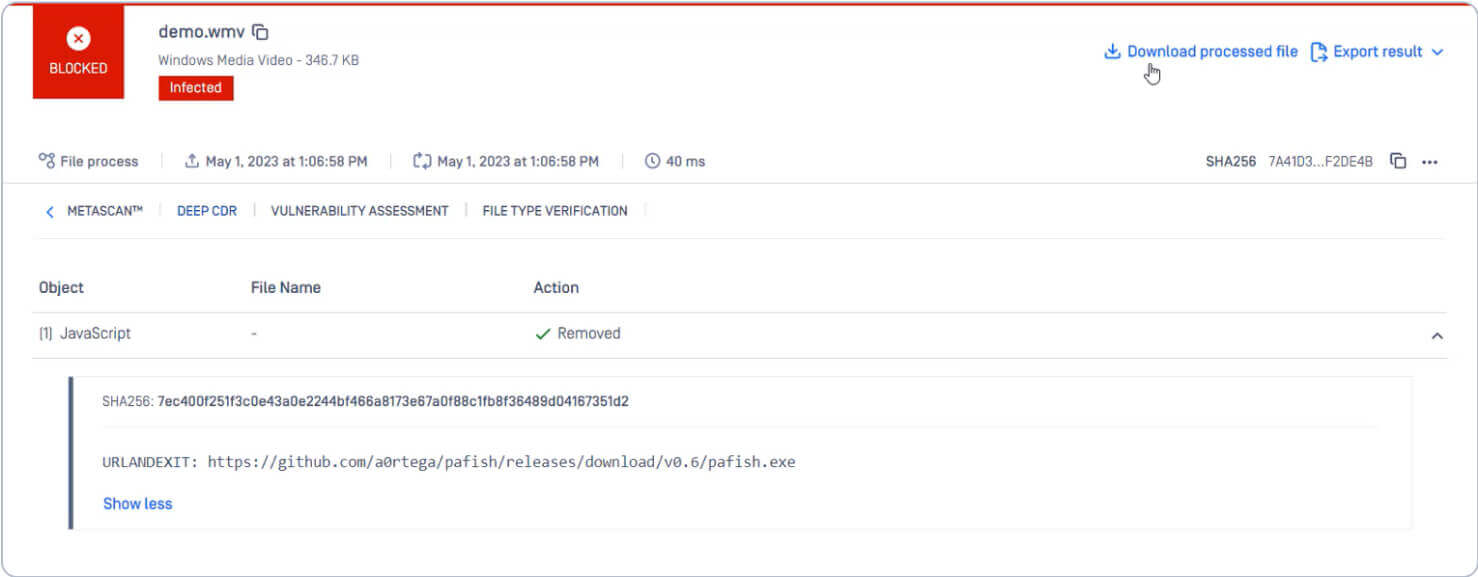

Deep CDR (تعطيل المحتوى وإعادة بنائه) يعالج كل ملف كتهديد محتمل. فهو يعالج الملفات ويحللها لإزالة الكائنات غير المعتمدة لضمان أن جميع الملفات الواردة إلى مؤسستك آمنة للاستهلاك. في الوقت نفسه، يقوم Deep CDR بإعادة بناء محتوى الملف للحصول على الوظائف الكاملة حتى يتمكن المستخدمون من عرض الفيديو دون تنزيل برامج ضارة.

معالجة الملف المتضرر باستخدام MetaDefender Core يكتشف الأمر URLANDEXIT في الملف.

Deep CDR يزيل كائن URLANDEXIT وكائن أمر البرنامج النصي. يبقى الملف الجديد المعاد بناؤه قابلاً للاستخدام بشكل كامل. يتعذر على المهاجمين تنزيل البرمجيات الضارة.

كيفية اكتشاف وكشف البرمجيات الخبيثة المراوغة باستخدام التحليل Adaptive للتهديدات

يمكننا مسح الملف ضوئيا باستخدام MetaDefender Sandbox محرك تحليل التهديدات التكيفي Sandbox للتعمق أكثر في سلوكيات البرامج الضارة وقدراتها.

MetaDefender Sandbox هو صندوق رمل من الجيل التالي يستخدم تحليل التهديدات التكيّفي، مما يتيح اكتشاف البرمجيات الضارة في يوم الصفر، واستخراج المزيد من مؤشرات الاختراق، واستخراج تهديد intelligence.

نحصل على رؤى أعمق حول التهديد من خلال معالجة ملف WMV باستخدام Deep CDR و Filescan. Filescan يقوم بتنزيل الملف من URLANDEXIT ويقوم بإجراء تحليل ثابت لتوفير المزيد من التفاصيل حول سلوك البرمجية الضارة وتكتيكها وتقنيتها وعملياتها التشغيلية.

OPSWAT Advanced تهديد Detection والوقاية

OPSWAT تحمي التقنيات المتقدمة التطبيقات والشبكات والأجهزة من هجمات فورية ، والبرمجيات الضارة المراوغة والهجمات الموجهة المتقدمة. وبالإضافة إلى ملفات الوسائط، يقوم موقع Deep CDR أيضاً بفحص وتعقيم أكثر من 130 نوعاً من الملفات بشكل متكرر بما في ذلك الملفات المعقدة مثل الأرشيفات المتداخلة ومرفقات البريد الإلكتروني والمستندات المضمنة والارتباطات التشعبية. يظل الملف المعاد بناؤه قابلاً للاستخدام والعمل بشكل كامل.

اتصل بأحد خبرائنا التقنيين لمعرفة المزيد عن Deep CDR و Filescan وغيرها من تقنيات الوقاية من التهديدات.