بينما استمتع الكثيرون بعطلتهم الصيفية ، كان مجرمو الإنترنت يعملون بجد ، وفي MetaDefender Sandbox، وكذلك نحن. أبقتنا مجموعة من نقاط الضعف والهجمات الأخيرة مشغولين بإضافة اكتشافات جديدة إلى قائمتنا المتزايدة باستمرار.

دعنا نتحقق من بعض الأمثلة.

في 8 يوليو ، أفاد فريق BlackBerry تهديد Research and Intelligence أن أحد ممثلي التهديد ربما استهدف محادثات عضوية الناتو باستخدام ثغرة أمنية مماثلة ل CVE-2017-0199. في 11 يوليو ، كشفت Microsoft عن ثغرة أمنية في يوم الصفر تم تتبعها ك CVE-2023-36884. ثم ، في 28 أغسطس ، أكد مركز تنسيق فريق الاستجابة لطوارئ الكمبيوتر الياباني (JPCERT / CC) أن المهاجمين استخدموا تقنية جديدة في يوليو.

التنكر أنواع الملفات

ما الذي كان مثيرا للاهتمام حول هذه الحوادث المحددة؟ - استخدم جميعهم ملفات مخفية في أنواع مستندات أخرى لتسليم حمولات ضارة - دمية متداخلة من الذباب تهدف إلى تجنب اكتشافها.

إنها أمثلة على تقنية MITRE T1036.008 (نوع ملف التنكر) باستخدام ملفات متعددة اللغات تحتوي على أنواع ملفات مختلفة متعددة. يعمل كل نوع ملف بشكل مختلف بناء على التطبيق الذي ينفذها ، وهي طريقة فعالة لإخفاء البرامج الضارة والقدرات الضارة. كما أنها تجسد تقنية MITRE T1027.009 ، حيث يقوم المهاجمون بتضمين حمولات ضارة داخل الملفات المتنكرة.

لحسن الحظ، تقدم هذه التقنيات فرصة مثالية لتوضيح مدى MetaDefender Sandbox بسهولة التعرف على الملفات الضارة المتنكرة!

هجوم يوليو

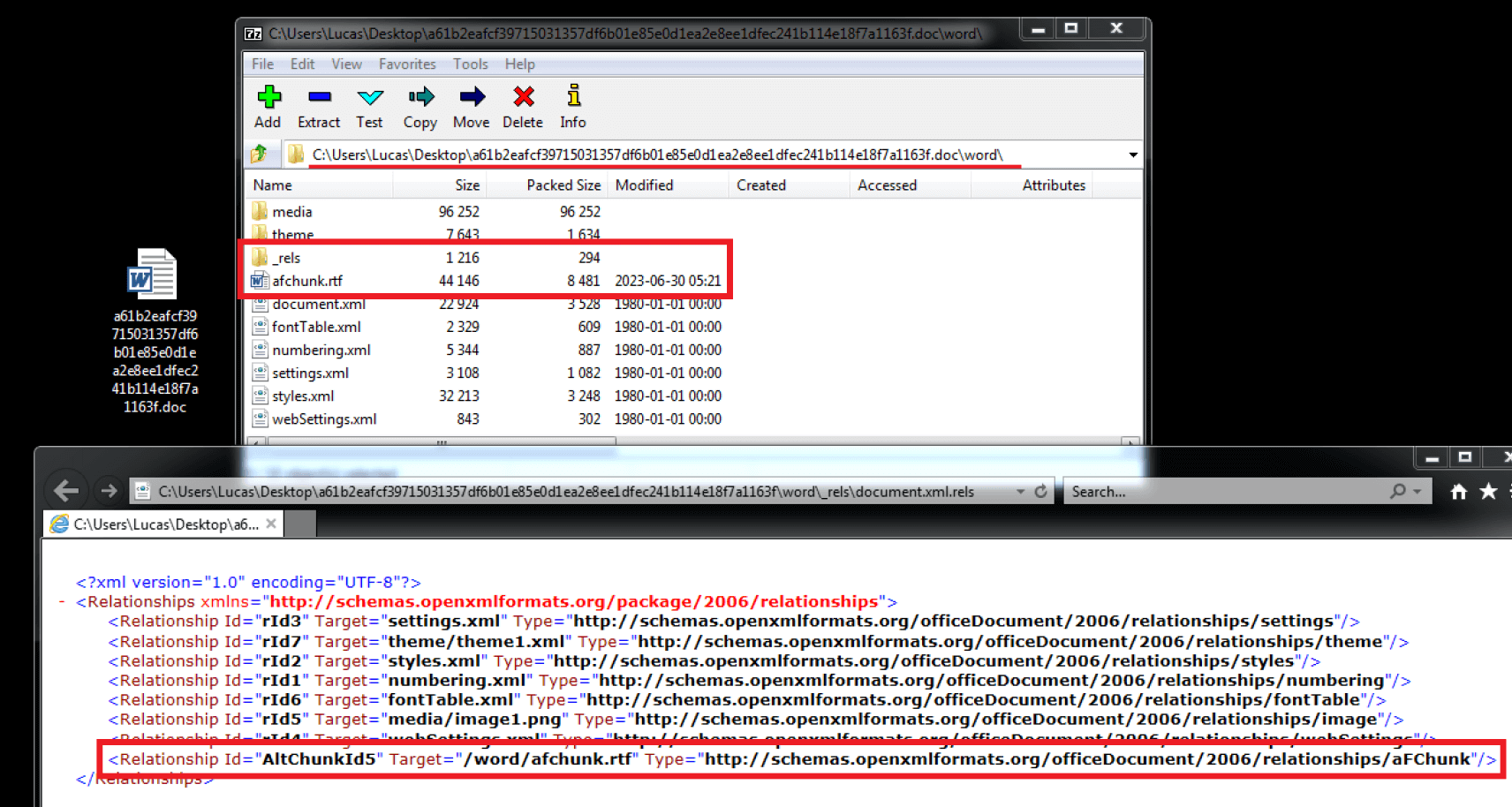

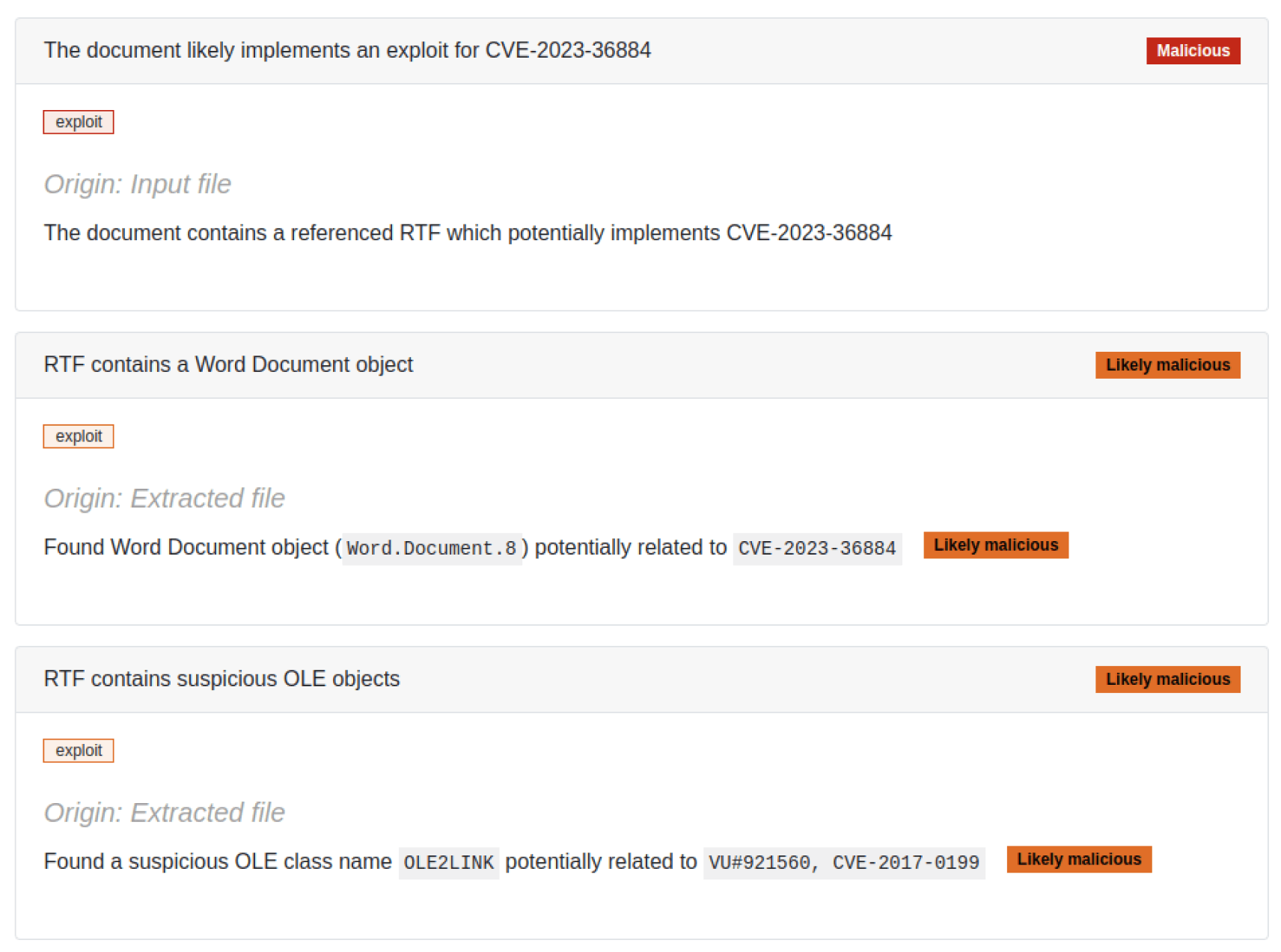

في هذه الحملة ، استخدم المهاجمون استغلال RTF. قاموا بصياغة مستند Microsoft Word ، والذي يحتوي على مستند RTF مضمن ، تم تحميله بواسطة Microsoft Office كعلاقة مستند. وتشير وثيقة إطار العمل الإقليمي إلى عنصر داخلي للمكتب كما هو مبين في الشكل 1.

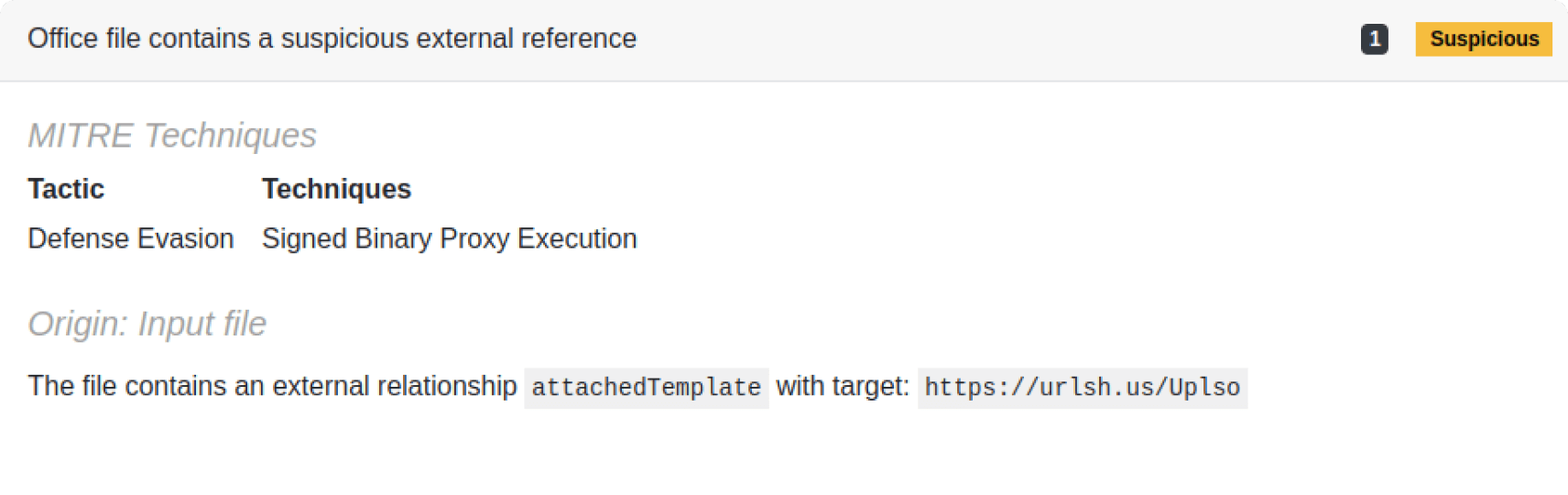

في Filescan Sandbox، نقوم بتحليل جميع علاقات المستندات، بما في ذلك العلاقات الخارجية التي تنفذها مستندات Office (الشكل 3). ولكن في هذه القطعة الأثرية ، هناك شيء آخر يجب اكتشافه حول هذه السلسلة.

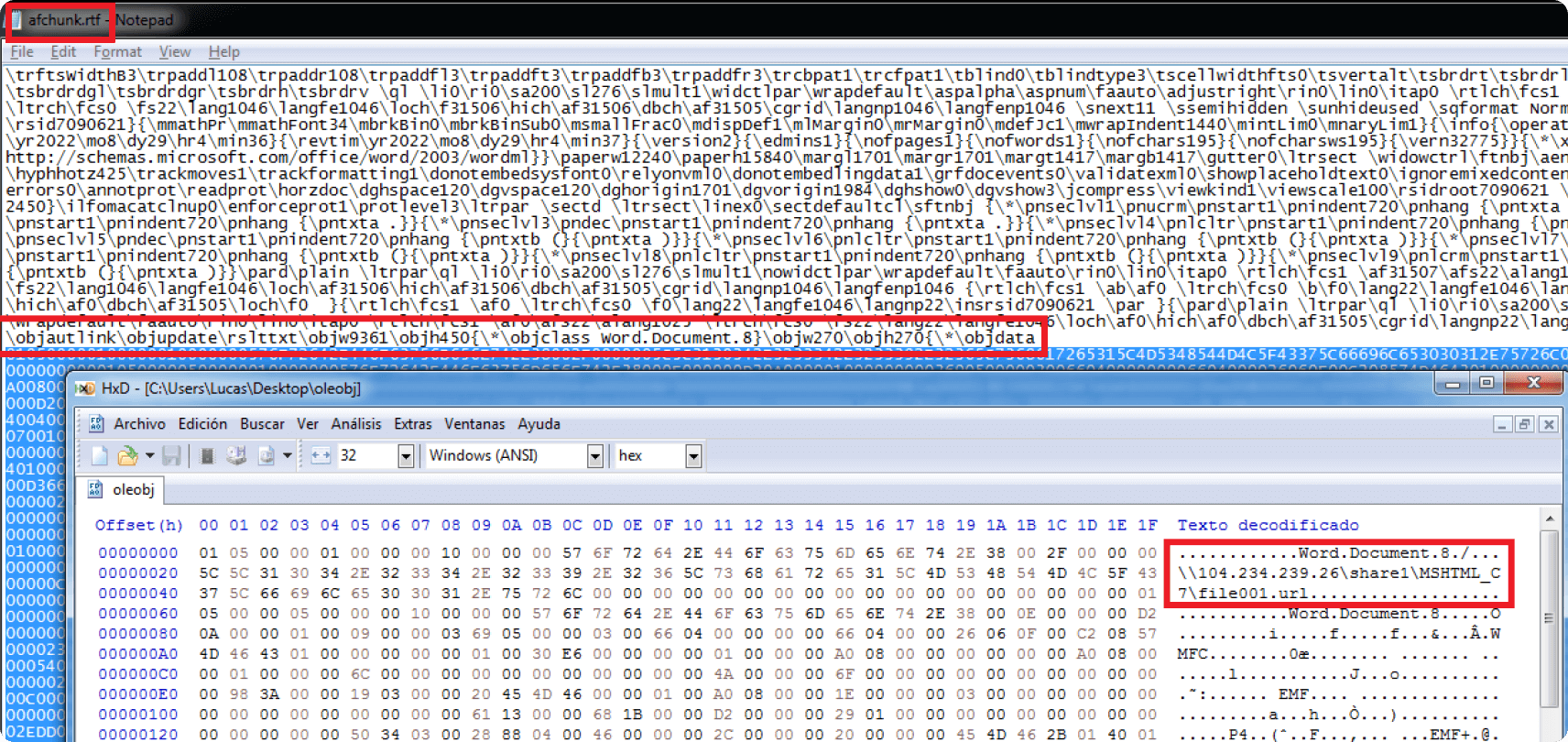

يتضمن مستند RTF من الحملة كائن OLE معرف بالداخل في سلسلة سداسية عشرية ، والتي يمكن قراءتها بنص عادي بسبب طبيعة ملفات RTF. يسلط الشكل 3 الضوء على هذا العنصر في ملف RTF المستخرج. تظهر أيضا عناوين URL التي يشير إليها كائن OLE ، والتي يصل إليها Microsoft Office أخيرا لجلب وتنفيذ المرحلة التالية من الحمولة.

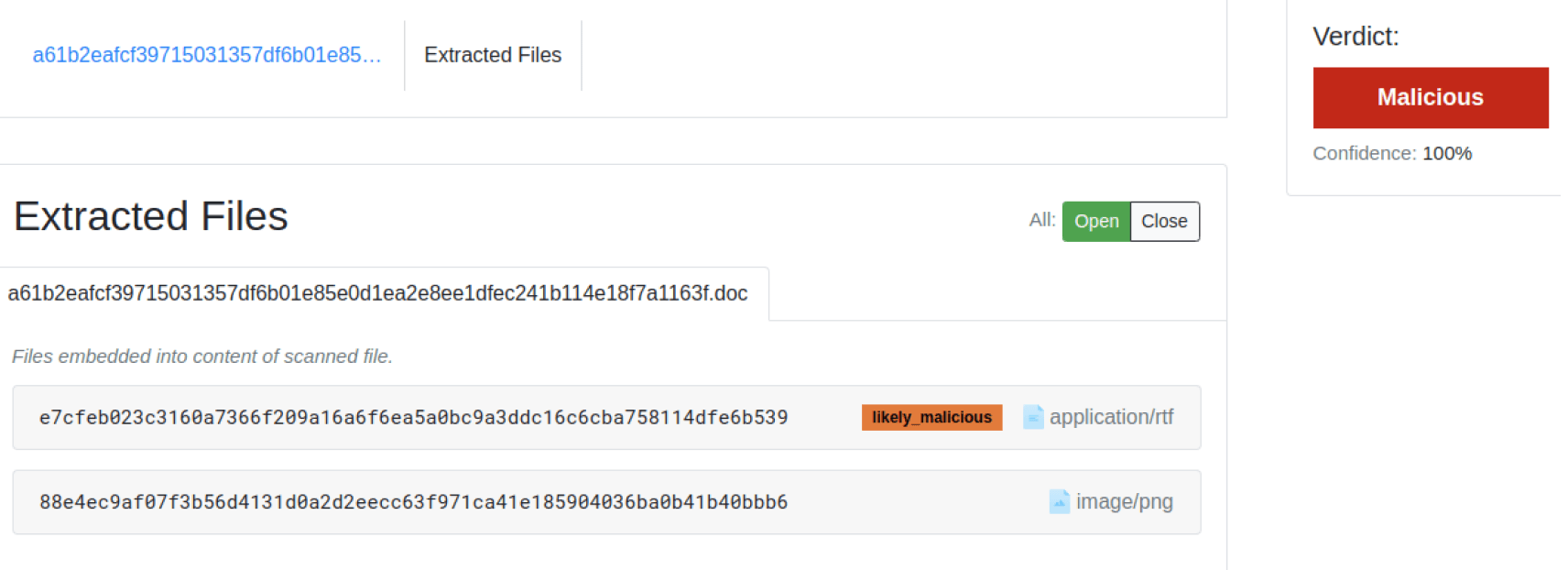

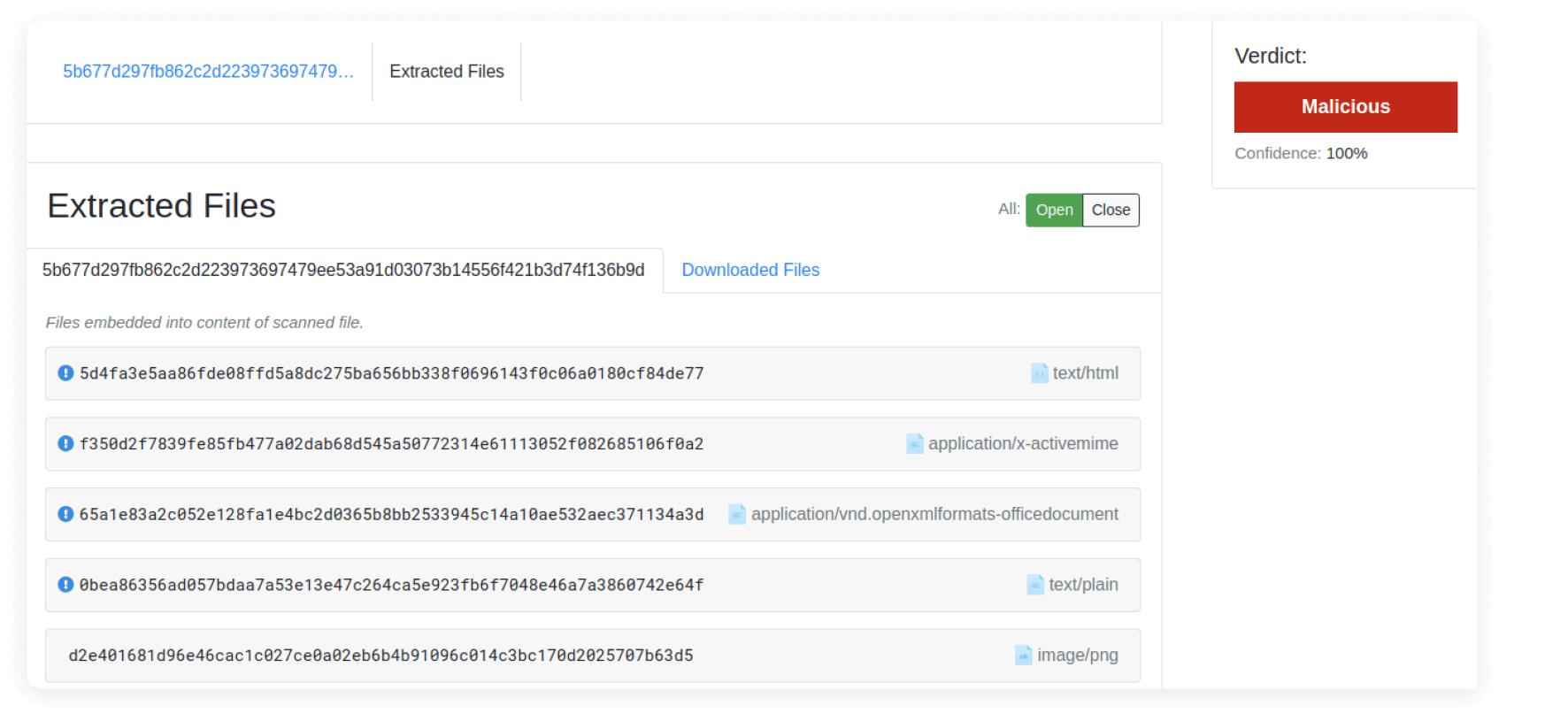

من المقابلة Filescan Sandbox تحليل هذا الملف الضار ، نجد ملف RTF المستخرج ، جنبا إلى جنب مع مؤشرات التسوية المقابلة والاكتشافات المختلفة التي أشار إليها المحرك ، كما هو موضح في الشكلين 4 و 5.

هجوم أغسطس/آب

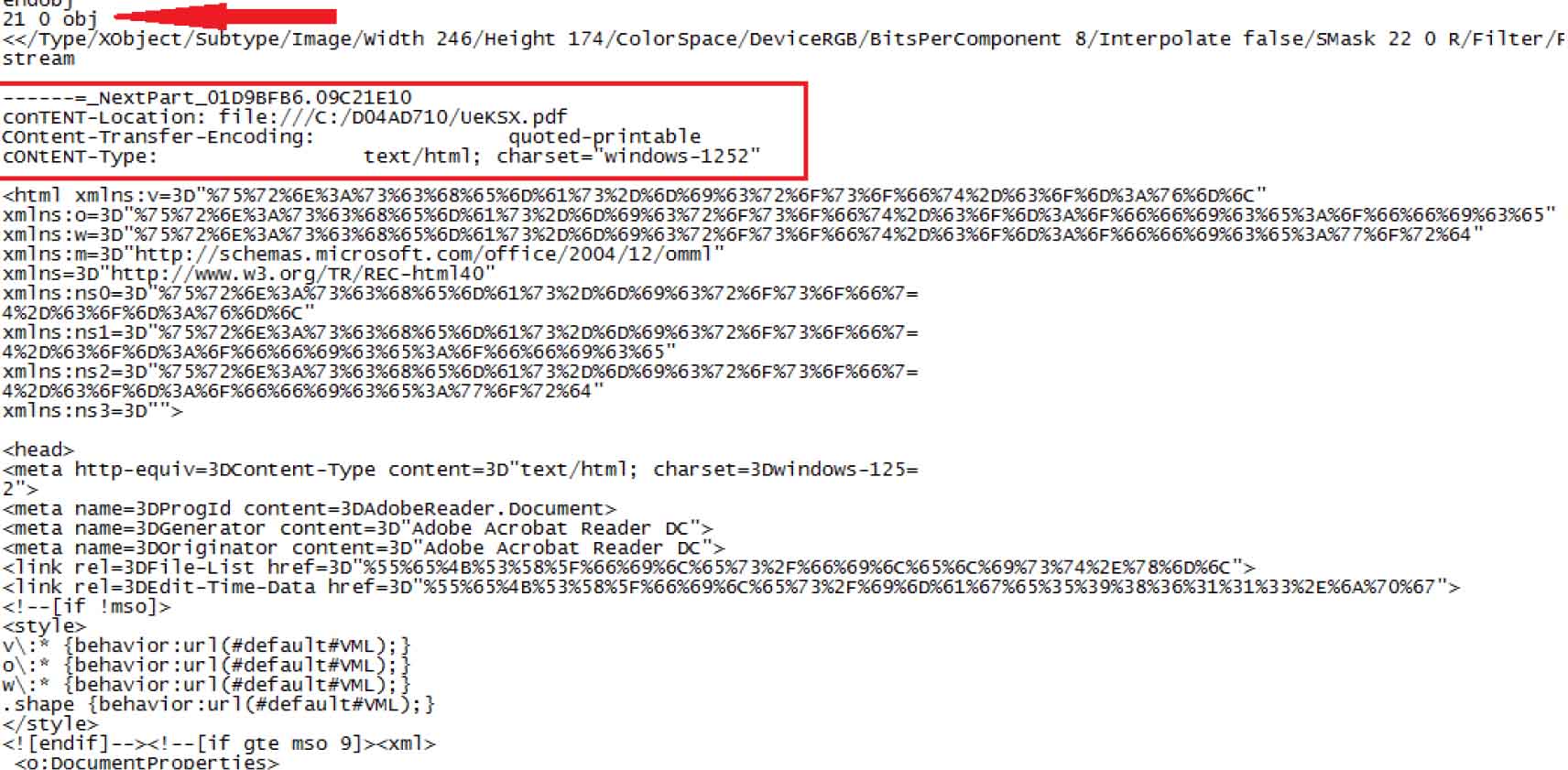

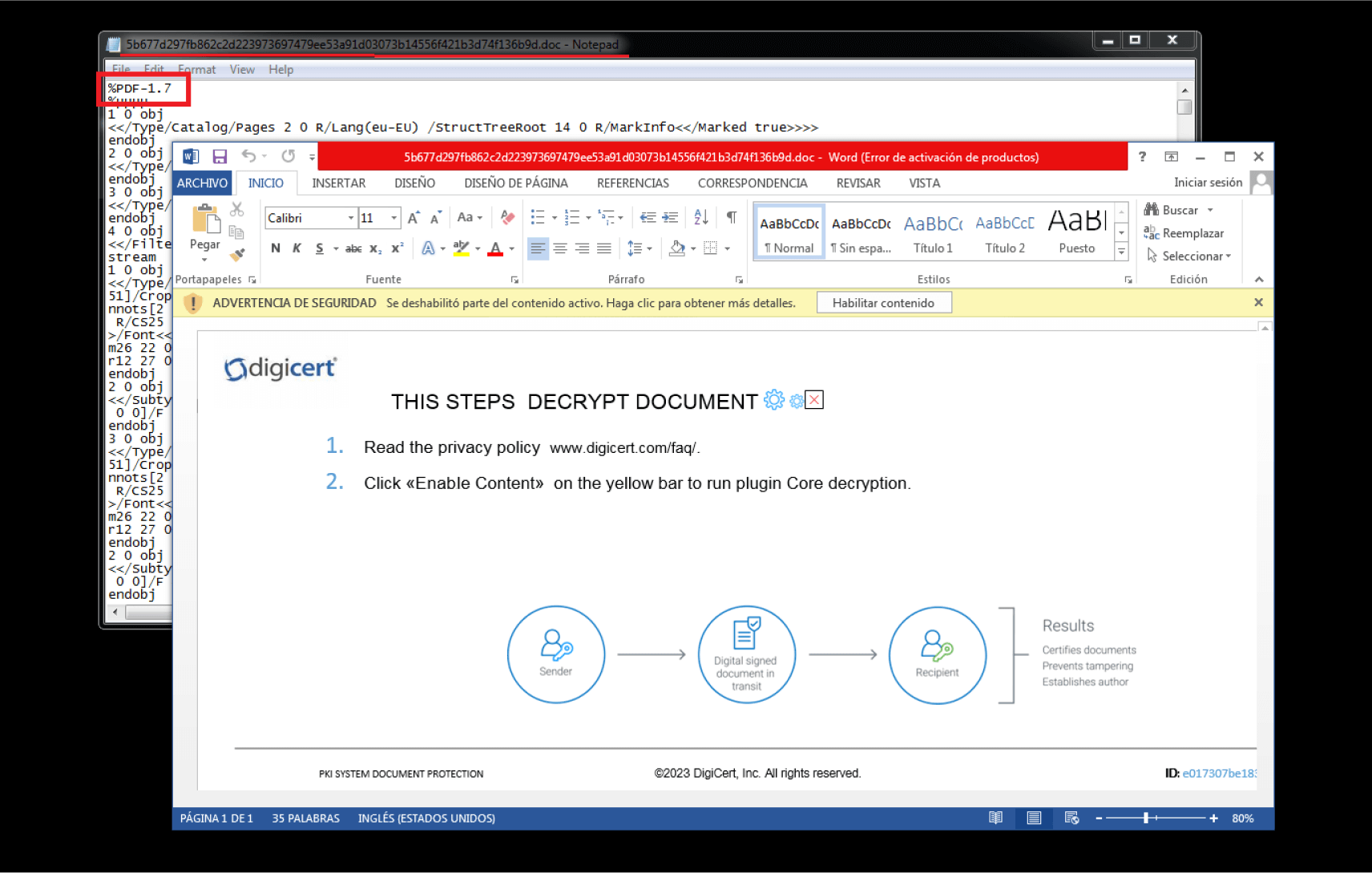

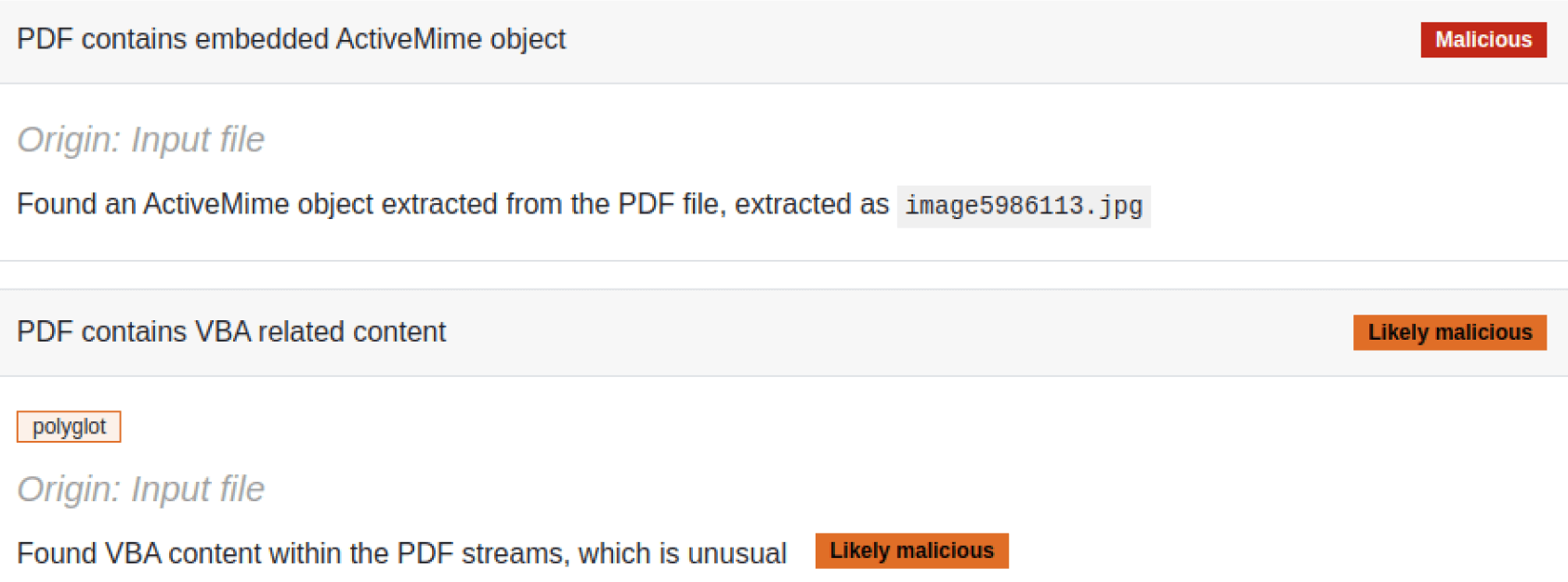

في هذا الهجوم ، يتم تحديد الملف الضار على أنه ملف PDF بواسطة الماسحات الضوئية الأخرى لأنه يتضمن توقيع ملف PDF وبنية تدفق الكائنات ، كما لوحظ في الشكلين 6 و 7. ومع ذلك، الملف وظيفية فقط إذا تم فتحه كملف Office أو .mht. إذا تم فتحه كملف PDF ، فإنه يلقي أخطاء.

هذا الهجوم ممكن لأن أحد تدفقات PDF حدد مجموعة من كائنات MIME ، بما في ذلك كائن MHTML أو MHT ، والذي سيقوم بتحميل كائن ActiveMime مضمن بتنسيق MIME. تسمح هذه الملفات بتنفيذ التعليمات البرمجية للماكرو. أيضا ، يحتوي رأس كائن MIME على قيمة محتوى مزيفة ".jpg" مع محتوى غامض قليلا ، ومن المحتمل أن يتجنب اكتشافه بواسطة أدوات مثل Yara.

كما لوحظ في الشكل 7 ، على الرغم من كونه ملف PDF من الناحية الفنية ، يقوم Microsoft Office بتحميل هذا الكائن وتنفيذ التعليمات البرمجية الضارة الإضافية.

ومن المثير للاهتمام ، أنه في حين أن العديد من أدوات PDF ستفشل في تحليل هذا الملف ، فإن أداة Didier Steven olevba تحدد معلومات رمز الماكرو من ملف PDF ، على الرغم من أنها تستخدم بشكل عام لتحليل مستندات Office. الاضافه الي ذلك Filescan Sandbox يكتشف التحليل ويضع علامة على وجود كائن ActiveMime مضمنا ومعلومات VBA واستخراج كافة كائنات MIME.

ها أنت ذا. هذا ما Filescan قام فريق Labs في إجازتنا الصيفية. لقد كشفنا عن الملفات المتخفية لتحديد الحمولات الضارة المخفية تحتها وأضفنا المزيد من الاكتشافات إلى قائمتنا المتزايدة باستمرار.

تواصل معنا ، إذا كنت ترغب في تحليل الملفات لمعرفة ما إذا كان الخصوم يتنكرون حمولات ضارة كملفات شرعية أو يستخرجون حمولات مضمنة داخل ملفات أخرى ، فتحقق من ال MetaDefender Sandbox موقع المجتمع أو جرب خدمة المسح الضوئي للمؤسسات.