في أواخر يونيو 2025، كشفت شركة Cisco عن ثغرتين أمنيتين خطيرتين في تنفيذ التعليمات البرمجية عن بُعد: CVE-2025-20281 و CVE-2025-20282. تؤثر هاتان الثغرتان على ISE ( الخدمات الهوية) و ISE-PIC (موصل الهوية السلبي). تحمل كلتا الثغرتين درجة CVSS قصوى تبلغ 10.0، وإذا تم استغلالهما، فقد تسمحان للمهاجمين عن بُعد غير المصادق عليهم بتنفيذ تعليمات برمجية عشوائية بامتيازات الجذر.

في حين أن كلتا الثغرتين تشكلان خطرًا كبيرًا، إلا أن CVE-2025-20282 جديرة بالملاحظة بشكل خاص لاعتمادها على ناقل تهديد يتم تجاهله عادةً: تحميل الملفات.

CVE-2025-2025-20282 ما تحتاج إلى معرفته

يؤثر فيروس CVE-2025-20282 على Cisco ISE و ISE-PIC 3.4، مما يسمح للمهاجمين عن بُعد غير المصادق عليهم بتحميل ملفات عشوائية إلى جهاز متأثر ثم تنفيذها بامتيازات مرتفعة. السبب الجذري؟ نقص عمليات التحقق من صحة الملفات أثناء عملية التحميل.

وفقًا لإرشادات Cisco

"يمكن أن يسمح الاستغلال الناجح للمهاجم بتخزين ملفات خبيثة على النظام المتأثر ومن ثم تنفيذ تعليمات برمجية عشوائية أو الحصول على امتيازات الجذر على النظام."

على عكس CVE-2025-20281، الذي ينبع من التحقق غير السليم من صحة طلب API فإن CVE-2025-20282 هو مثال كلاسيكي على التعامل غير السليم مع مدخلات الملفات، وهي ثغرة أمنية خطيرة يمكن تخفيفها من خلال ممارسات أمان تحميل الملفات الراسخة.

دليل OWASP لتحميل الملفات يركز على التحقق من صحة الملفات

لطالما أكدت ورقة الغش في تحميل الملفات من OWASP على أهمية التحقق من صحة الملفات قبل السماح لها بالدخول إلى أي بيئة. وتشمل التوصيات Core ما يلي:

- التحقق من صحة أنواع الملفات وامتداداتها

- الفحص بحثاً عن البرامج الضارة المنقولة بالملفات

- تقييد مواقع التحميل

- تنفيذ CDR (نزع سلاح المحتوى وإعادة الإعمار)

في حالة CVE-2025-2025-20282، سمح عدم فرض التحقق المناسب من صحة الملفات للمهاجمين بوضع ملفات خبيثة في دلائل ذات امتيازات، متجاوزين بذلك إجراءات الحماية الأساسية.

هذا هو بالضبط نوع المخاطر التي صُممت منصة MetaDefender من OPSWATلإيقافها.

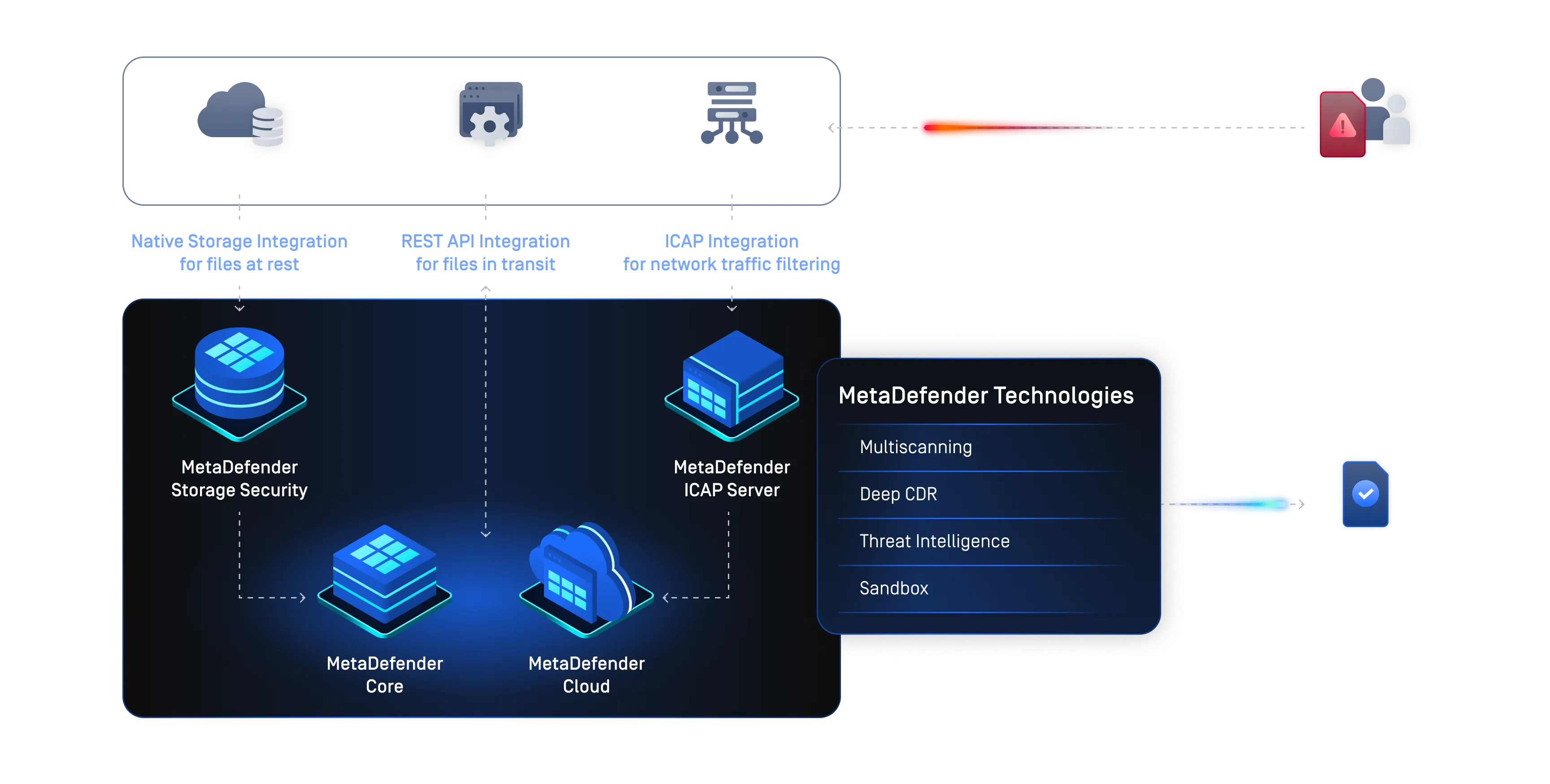

فرض أفضل الممارسات الأمنية للملفات باستخدام OPSWAT MetaDefender®

يعمل حلMetaDefender لأمن الملفات، عند نشره بشكل استراتيجي في نقاط تحميل الملفات ونقلها، على منع استغلال الثغرات الأمنية مثل CVE-2025-20282 من خلال إيقاف الملفات الضارة قبل وصولها إلى النظام المستهدف.

MetaDefender لأمن الملفات مدعوم بتقنيات رائدة في المجال ومتعددة الطبقات بما في ذلك:

- ميتاسكان™Metascan™ Multiscanning: يفحص الملفات باستخدام أكثر من 30 محركًا لمكافحة البرامج الضارة

- File Type Verification: تأكيد نوع الملف الحقيقي، بغض النظر عن الامتداد

- قرص مضغوط عميق CDR™: يستخرج التهديدات المضمنة من الملفات مع الحفاظ على قابلية الاستخدام

- File-Based Vulnerability Assessment: الكشف عن الثغرات الأمنية في التطبيقات قبل تثبيتها

- SBOM: يحدد الملفات والتعليمات البرمجية المصدرية التي تحتوي على مكونات ذات نقاط ضعف فيروسات القراصنة المعروفة

- إنفاذ السياسة: حظر الملفات التي تفشل في الفحص أو عزلها تلقائيًا

حالة الاستخدام: أمان تحميل الملفات

عندما يتم وضع MetaDefender لأمان الملفات أمام سير عمل تحميل الملفات (مثل واجهة Cisco ISE المستندة إلى الويب)، فإنه يضمن

- يتم فحص الملفات والتحقق من صحتها قبل قبولها

- يتم حظر أنواع الملفات غير المعروفة أو غير المصرح بها لمنع الانتحال

- يتم اكتشاف الحمولات الخبيثة وإزالتها

- يتم الكشف عن معلومات التعريف الشخصية (PII) والبيانات الحساسة باستخدام نماذج مدعومة بالذكاء الاصطناعي، ثم يتم حظرها أو تنقيحها

- يتم تطبيق السياسات الأمنية بشكل متسق

وسواء تم تحميل الملفات يدويًا من قبل المستخدمين أو عبر الأنظمة الآلية، فإن OPSWAT يزيل الثغرة التي يستغلها CVE-2025-20282، حيث يقوم بالتحقق من صحة الملف قبل أن يراه النظام.

التصحيح والوقاية

أصدرت Cisco تصحيحات لكلا الثغرتين:

- cve-2025-20281: تم إصلاحه في ISE 3.3 التصحيح 6 و3.4 التصحيح 2

- cve-2025-20282: تم إصلاحه في ISE 3.4 التصحيح 2

على الرغم من عدم وجود دليل على وجود استغلال نشط في الوقت الحالي، إلا أن الخطر لا يزال مرتفعًا. يجب على المؤسسات التي تستخدم Cisco ISE تطبيق التصحيحات على الفور والنظر في مدى أمان سير عمل تحميل الملفات لديها.

مع وجود ثغرات CVSS 10.0 المرتبطة الآن بآليات تحميل الملفات، من الواضح أن فحص البرمجيات الخبيثة وحده لا يكفي، والتحقق من صحة الملفات أمر غير قابل للتفاوض.

التحقق من صحة الملف ليس اختيارياً

إن CVE-2025-20282 ليست مجرد مشكلة Cisco. إنه تذكير بأن أي نظام يقبل تحميل الملفات هو هدف محتمل.

من خلال تنفيذ طبقة دفاعية لتحميل الملفات تجمع بين فحص البرمجيات الخبيثة والتحقق من صحة امتدادات الملفات مثل MetaDefender لأمن الملفات، يمكن للمؤسسات سد هذه الفجوة باستخدام:

- الفحص المسبق للتحميل: الحماية من الملفات الخبيثة في المحيط الخارجي

- تحليل الملفات متعدد الطبقات: يوفر كشفاً شاملاً للتهديدات والوقاية منها

- تطبيق انعدام الثقة على مستوى الملف: منع المحتوى غير الآمن من الدخول إلى بيئات المؤسسات

إذا كنت تتطلع إلى تحصين بنيتك الأساسية ضد هجوم يوم الصفر التالي، أو منع استغلال الثغرات الأمنية المعروفة، فابدأ بأمان الملفات.

تعرف على المزيد حول كيفية حماية OPSWAT MetaDefender File Security لعمليات تحميل الملفات ونقلها وتخزينها واحصل على حلول مخصصة حلول .