تستمر التهديدات ضد أنظمة البنية التحتية الحيوية في الازدياد، وتحاول المؤسسات باستمرار البقاء في صدارة المشهد المتطور للتهديدات من خلال حلول شاملة للأمن السيبراني حلول سواء كان ذلك في مجال تكنولوجيا المعلومات (IT) أو تكنولوجيا العمليات (OT).

مع استمرار توطد سوق الأمن السيبراني، من المهم القيام ببعض الأعمال التحضيرية قبل اختيار مزودي أنظمة الأمن السيبراني الأساسية. سيساعدك اتباع نهج منهجي على ضمان توافق المنتجات الخدمات مع استراتيجيات الأمن السيبراني وتخفيف المخاطر في مؤسستك عند اتخاذ قرارات الميزانية للعام المقبل. قبل استكشاف الاعتبارات الرئيسية، عليك التأكد من وجود توافق داخلي حول أهداف واستراتيجيات الأمن السيبراني.

ابدأ بالمحاذاة

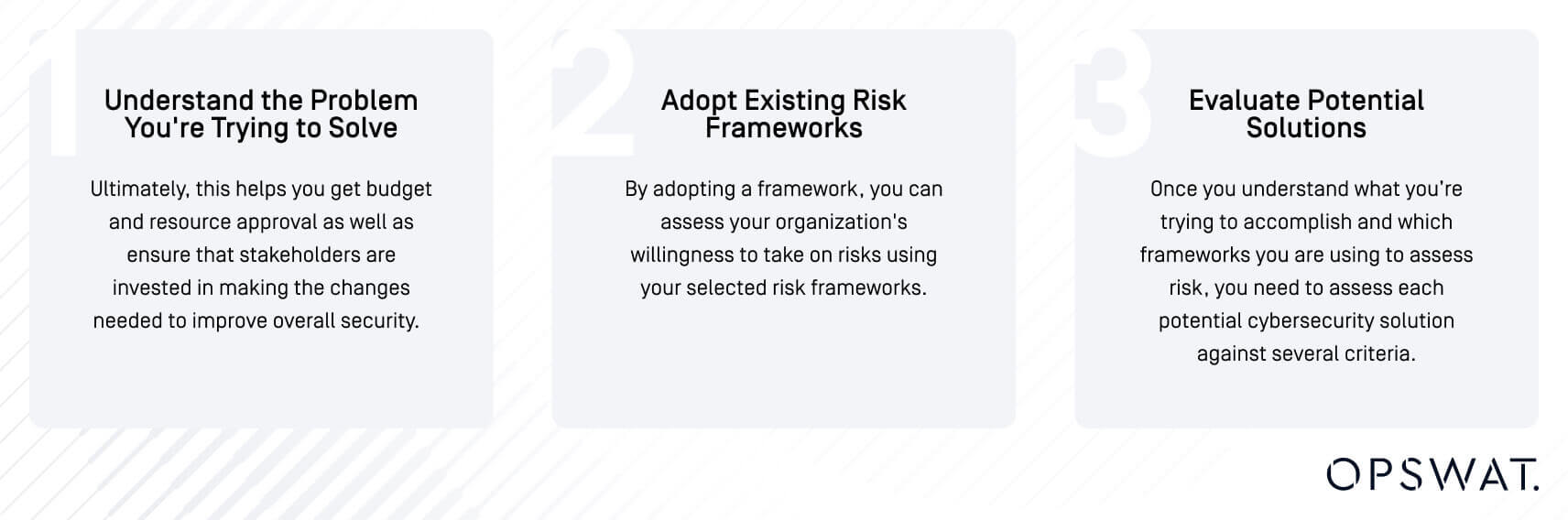

هناك عدة أسباب لأهمية الحصول على التوافق الداخلي قبل البدء في اختيار أنظمة الأمن السيبراني الأساسية الخاصة بك ؛ دعنا نستكشف الخطوات الثلاث التي يمكنك اتخاذها للوصول إلى هناك.

الخطوة 1. افهم المشكلة التي تحاول حلها

ابدأ بتحديد تحديات الأمن السيبراني التي تواجهها مؤسستك ، والتي تختلف بناء على حجم شركتك والصناعة والمتطلبات التنظيمية والبنية التحتية والبيئة. الحصول على التوافق من أصحاب المصلحة المتنوعين (مثل الإدارة العليا ، IT سيساعدك الموظفون وموظفو الأمن وقادة وحدات الأعمال) عبر مؤسستك على التأكد من أن الأنظمة التي تحددها هي الأنظمة المناسبة لتلبية الاحتياجات الفريدة لعملك.

يجب أن تتضمن عمليتك تحديد العمليات التجارية الهامة وأهداف نقطة الاسترداد (RPOs) وأهداف وقت الاسترداد (RTOs) وتقييم احتمالية المخاطر المختلفة. ستساعدك هذه العملية على التأكد من أن الأنظمة التي تختارها توفر خيارات التكامل والتشغيل البيني التي تحتاجها في حل شامل للأمن السيبراني. في النهاية ، يساعدك هذا في الحصول على الموافقة على الميزانية والموارد بالإضافة إلى ضمان استثمار أصحاب المصلحة في إجراء التغييرات اللازمة لتحسين الأمان العام.

الخطوة 2. اعتماد أطر المخاطر القائمة

توفر لك أطر عمل المخاطر نهجا منظما لتحديد وتقييم مخاطر الأمن السيبراني ، مما يساعدك على تحديد جميع المخاطر المحتملة لمؤسستك. تتطلب منك العديد من اللوائح تنفيذ نهج قائم على المخاطر للأمن السيبراني ، لذا فإن اعتماد إطار عمل للمخاطر يمكن أن يساعدك في إثبات الامتثال لهذه اللوائح.

هناك العديد من أطر المخاطر الراسخة التي يمكنك الاستفادة منها ، مثل إطار إدارة المخاطر التابع للمعهد الوطني للمعايير والتكنولوجيا (NIST) ، و قانون تحديث أمن المعلومات الفيدرالي لعام 2014 (FISMA 2014) ، ومعيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) ، وضوابط مركز أمان الإنترنت (CIS). تساعدك كل هذه الأطر على تحديد المخاطر وتحديد أولوياتها وقياسها. من خلال اعتماد إطار عمل ، يمكنك تقييم استعداد مؤسستك لتحمل المخاطر باستخدام أطر المخاطر التي اخترتها.

الخطوة 3. تقييم حلول المحتملة

بمجرد أن تفهم ما تحاول تحقيقه والأطر التي تستخدمها لتقييم المخاطر ، تحتاج إلى تقييم كل حل محتمل للأمن السيبراني مقابل عدة معايير:

- تحقق من تطابق الإمكانات المنشورة للمنتج أو الخدمة مع الأداء الواقعي

- تأكد من أن المنتج أو الخدمة تتناسب مع قيود ميزانيتك

- تحقق من استقرار وموثوقية البائع من خلال إجراء تقييمات مخاطر الطرف الثالث

- ضع في اعتبارك سهولة الاستخدام والتنفيذ وسهولة الاستخدام بشكل عام

- تقييم مدى تكامل المنتج أو الخدمة مع أدوات والعمليات الحالية لديك

سيساعدك اتباع هذه الخطوات الثلاث على الحصول على التوافق الداخلي ويساعدك على البدء في تضييق نطاق أنظمة الأمن السيبراني المحتملة إلى تلك التي تلبي احتياجاتك ومتطلباتك الخاصة. ومع ذلك ، نظرا لمدى تغير سوق الأمن السيبراني خلال السنوات القليلة الماضية ، هناك اعتبارات إضافية تحتاج إلى قضاء بعض الوقت فيها.

اعتبارات للاختيار Core أنظمة الأمن السيبراني

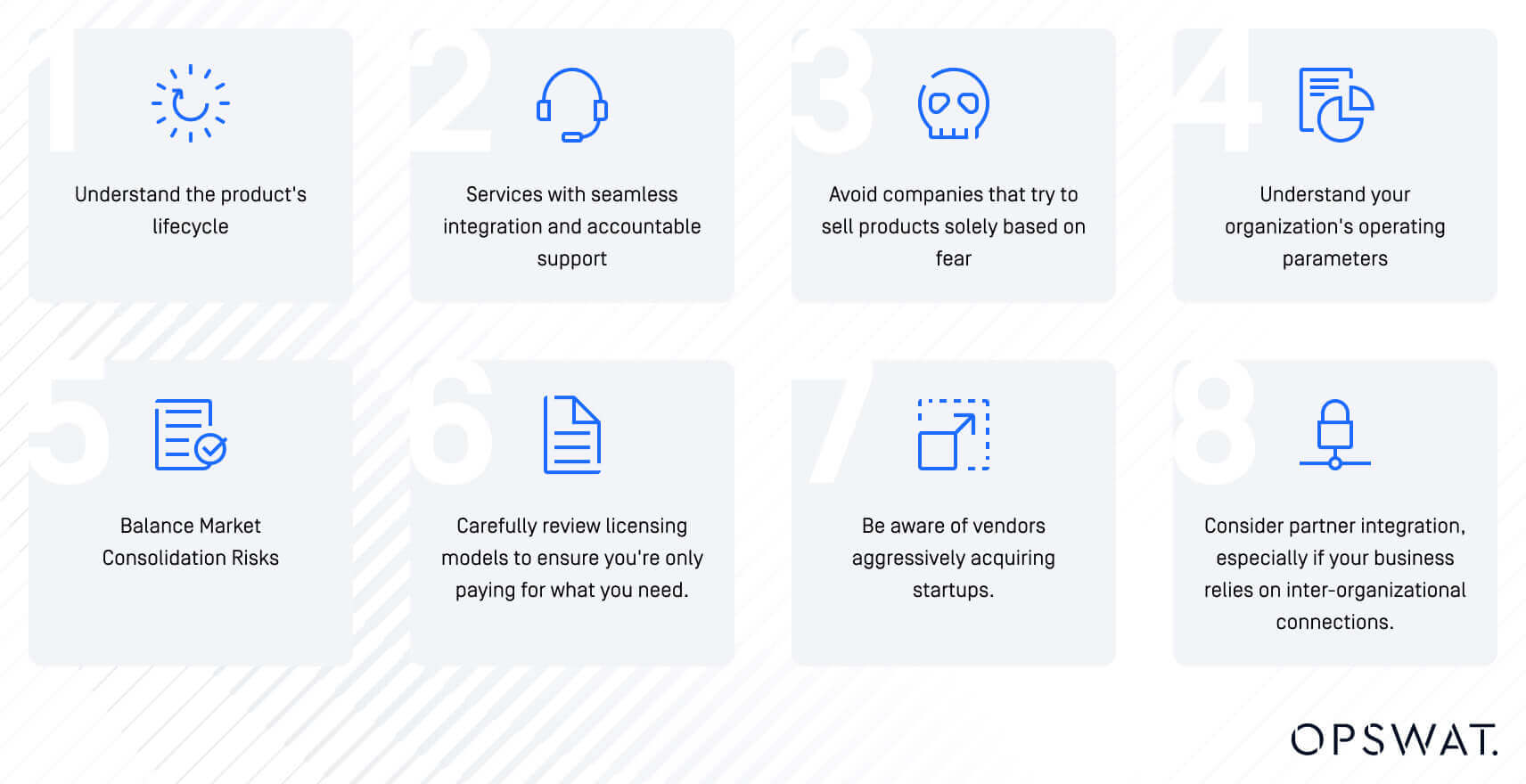

يمكن أن يساعدك نظام الأمن السيبراني المتعمق المصمم جيدًا والمطبق بشكل صحيح في حماية بيانات مؤسستك وأنظمتها وموظفيها من مجموعة متنوعة من الهجمات، بما في ذلك اختراق البيانات والإصابة بالبرامج الضارة وهجمات رفض الخدمة؛ والتي يمكن أن تؤدي جميعها إلى خسائر مالية كبيرة وإلحاق الضرر بسمعتك وتعطيل عملياتك التجارية وغير ذلك. تعد أنظمة الأمن السيبراني ضرورية لحماية مؤسستك من التهديدات السيبرانية، وبالتالي لها تأثير مادي على أرباحك. عند اختيار حلول إليك ثمانية اعتبارات يجب أن تضعها في اعتبارك:

1. دورة حياة المنتج

فهم دورة حياة المنتج، بما في ذلك المعالم الرئيسية، مثل تواريخ الإصدار ونهاية البيع ونهاية الدعم ونهاية العمر الافتراضي. هذه المعرفة ضرورية للتخطيط طويل الأجل. ليس من المنطقي الاستثمار في حل له تاريخ انتهاء صلاحية - لذا اكتشف ما إذا كان يحتوي على واحد.

2. تقييم تكامل الخدمات والدعم

تأكد من أن أي خدمة تحددها يمكن أن تتكامل بسلاسة مع فرقك الحالية. يجب أن تكون بمثابة امتداد يمكن لفريقك الاعتماد عليه ، مدعوما باتفاقيات مستوى الخدمة (SLAs) واتفاقيات مستوى الخبرة (XLAs). لا تريد الاعتماد على مزودي الخدمة الذين ليس لديهم مساءلة مضمنة ليكونوا هناك لدعمك أثناء وقوع حادث.

3. الحذر من تكتيكات المبيعات القائمة على الخوف

كن حذراً من الشركات التي تحاول بيع منتجاتها بالاعتماد على التخويف فقط، وهو أمر شائع جداً في مجال الأمن السيبراني. كن متشككاً للغاية عندما يستخدم مندوبو المبيعات لغة ضاغطة لخلق شعور بالاستعجال والخوف. قم بإجراء أبحاثك الخاصة حول المنتجات الخدمات قرارك. ركز على حلول توفر عائداً حقيقياً على الاستثمار وتحسينات ملموسة في الأمن وتقليل المخاطر.

4. تعرف على معايير عملك

يعد فهم معلمات تشغيل مؤسستك ، مثل RTOs و RPOs ، أمرا بالغ الأهمية. تحتاج أيضا إلى النظر في ميزانيتك ، واللوائح التي تحتاج إلى الوفاء بها ، والنمو المحتمل لشركتك ، و IT بنية تحتية. تعمل هذه المعرفة على تبسيط عملية صنع القرار وتسمح لك بالتخلص من البائعين الذين لا يلبون متطلباتك الآن وفي المستقبل.

5. موازنة مخاطر توحيد السوق

ولنتأمل هنا السيف ذي الحدين المتمثل في توحيد السوق. يمكن لعدد أقل من البائعين تبسيط الإدارة وتقليل تفاعلات الشركاء ، لكنهم قد يشكلون أيضا خطرا أكبر في حالة وقوع حادث كبير. ضع في اعتبارك البائعين الذين لديهم سجل جيد من الابتكار ، ومستقرون ماليا ، ويتمتعون بسمعة طيبة ، ومنفتحون وقابلون للتشغيل البيني ، مما يسهل التبديل إذا لزم الأمر. يلعب تحمل مؤسستك للمخاطر دورا حاسما في هذا القرار.

6. التدقيق في نماذج الترخيص

راجع بعناية نماذج الترخيص للتأكد من أنك تدفع فقط مقابل ما تحتاجه. يمكن أن يكون لنموذج الترخيص تأثير مادي على مرونة حلول وتكلفتها وقابليتها حلول. لا تختر المنتجات المجمعة ما لم تكن تنافسية من حيث التكلفة وتتوافق مع أهدافك الأوسع نطاقًا.

7. أنماط اكتساب البائعين

كن على دراية بالبائعين الذين يكتسبون الشركات الناشئة بقوة. يمكن أن تؤثر عمليات الاستحواذ هذه على التسعير والتجميع ، مما يؤثر على خياراتك. يمكن أن يؤدي أيضا إلى تغييرات في المنتج والدعم والتسعير ، بالإضافة إلى تحديات تكامل غير متوقعة. في بعض الحالات ، قد يكون من المحتم الذهاب مع لاعبين أكبر بسبب أنماط الاستحواذ هذه.

8. تكامل الشركاء

يمكن أن يؤدي تكامل الشركاء إلى تحسين وضعك في مجال الأمن السيبراني لأنه يتيح لك الوصول إلى المزيد حلول والخبرات الأمنية حلول مما قد يؤدي إلى خفض التكاليف وزيادة الكفاءة عن طريق تقليل عدد حلول إلى شرائها وإدارتها. قم بتقييم قيمة تكامل الشركاء، خاصة إذا كان عملك يعتمد على الاتصالات بين المؤسسات. يمكن أن يؤدي اختيار المنتجات أو الخدمات تتوافق مع معايير الصناعة إلى تبسيط هذه التفاعلات.

بحثك هو دليلك

مع تشديد سوق الأمن السيبراني ، تعد مرحلة التحقيق المدروسة جيدا ضرورية للمؤسسات قبل اختيار أنظمة الأمن السيبراني الأساسية الخاصة بك. يعد ضمان التوافق الداخلي مع أهداف واستراتيجيات الأمن السيبراني جزءا مهما من هذه العملية. من هناك ، تأكد من اتباع نهج منظم لتقييم مقدمي الخدمات المحتملين لضمان توافق اختياراتك النهائية مع الأمن السيبراني الشامل وتخفيف المخاطر وأهداف العمل العامة. يعمل هذا النهج على تبسيط عملية الاختيار ووضع مؤسستك أثناء اتخاذ القرارات ووضع اللمسات الأخيرة على ميزانيتك لعام 2024. سيساعدك ذلك على اتخاذ قرارات استثمار في الأمن السيبراني تعتمد على البيانات الآن وعلى المدى الطويل والتي ستفيد عملك ككل.

مهتم بمعرفة كيفية القيام بذلك OPSWAT يمكن أن تدعم الخاص بك IT واستراتيجية أمن التكنولوجيا التشغيلية؟