في البنية التحتية الحيوية، يجب اكتساب الثقة - خاصةً عندما يتم نقل الملفات إلى شبكات التكنولوجيا التشغيلية (التكنولوجيا التشغيلية) عبر أقراص USB أو الأقراص المدمجة أو الوسائط الطرفية والقابلة للإزالة. لهذا السبب، فإن MetaDefender Kiosk جنبًا إلى جنب مع MetaDefender Sandbox هو خط دفاع حيوي لحماية أنظمة التحكم الصناعية من التهديدات المتطورة.

تجاوز Multiscanning وتعقيم الملفات

يُعرف MetaDefender Kiosk بالفعل بأجهزته القوية وقدرته على فحص الملفات وتعقيمها باستخدام أكثر من 30 محركًا مضادًا للمضادات الفيروسية وDDRTM العميق، لكن التهديدات المتقدمة لا تظهر دائمًا أثناء التحليل الثابت. وهنا يأتي دور MetaDefender Sandbox .

يوفر Sandbox بيئات مغطاة بالهواء مع تحليل سلوكي ديناميكي - حتى دون اتصال بالإنترنت -:

- تشغيل سلوكيات البرامج الضارة المتأخرة أو المعتمدة على المستخدم من خلال المحاكاة

- تسريع وقت كشف حمولات السكون الطويل

- منع البرمجيات الخبيثة المدركة لصندوق الرمل من اكتشاف أنها تحت المراقبة

وهذا أمر بالغ الأهمية خاصةً في بيئات مثل شبكات الطاقة ومحطات معالجة المياه وأرضيات التصنيع، حيث يمكن أن تتسبب البرمجيات الخبيثة التي لا تنشط إلا بعد النشر في حدوث خلل كارثي.

لماذا يعمل في الشبكات ذات الفجوات الهوائية

صُممSandbox MetaDefender Sandbox ليعمل في بيئات معزولة وهو:

- لا يتطلب اتصالاً سحابياً مستمراً للعمل

- يدعم المزامنة الآمنة لمعلومات التهديدات عبر MetaDefender Managed File Transfer MFT)

- يوفر تقارير سلوكية مفصلة وتقارير سلوكية مفصلة وعمليات التشغيل المتكاملة للتكامل النهائي في نظم إدارة المعلومات الأمنية وعمليات سير عمل مركز العمليات الأمنية

وهذا يجعلها مثالية لحالات الاستخدام التي يتم فيها فحص الملفات في نقطة انطلاق آمنة (مثل المنطقة المجردة من السلاح في المصنع) قبل نقلها عبر وسائط موثوقة إلى قلب تقنية التشغيل.

مثبت ضد البرمجيات الخبيثة المراوغة

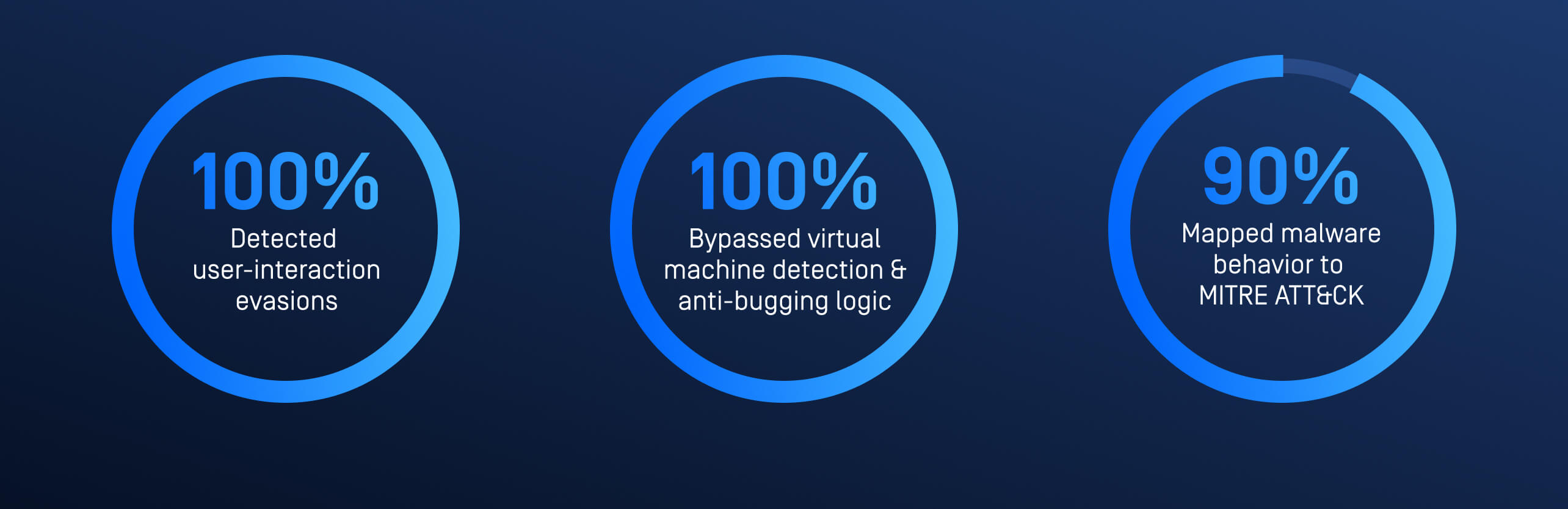

وفقًا للاختبار المعتمد من AMTSO:

- اكتشف Sandbox 100٪ من عمليات التهرب من تفاعل المستخدم (على سبيل المثال، البرمجيات الخبيثة التي تنتظر تمرير الإنسان أو النقرات)

- تجاوز Sandbox 100٪ من اكتشاف الآلة الافتراضية ومنطق مكافحة التصحيح

- قام Sandbox بتعيين 90% من سلوكيات البرمجيات الخبيثة إلى MITRE ATT&CK، مما يتيح تعقب التهديدات حتى بعد اكتشافها

يعد هذا الأداء ضروريًا في بيئات التقنيات التشغيلية، حيث غالبًا ما يتم اكتشاف الاختراقات بعد فوات الأوان ويتطلب الامتثال التنظيمي (مثل NIST CSF أو IEC 62443 أو TSA SD02C) الكشف الاستباقي عن التهديدات.