مع استمرار تطور التهديدات الإلكترونية، يجد المهاجمون طرقًا جديدة للتهرب من الكشف من خلال أنواع الملفات غير التقليدية والمحتوى الضار المضمن ووسائل الهجوم الجديدة. تعمل أحدث تحسينات الأمان OPSWATعلى الارتقاء بالكشف عن التهديدات إلى المستوى التالي، حيث تزود المؤسسات أدوات قوية أدوات التهديدات وتصنيفها وتحييدها بدقة أكبر. من الكشف عن أنواع الملفات المخصصة إلى الفحص العميق لملفات PCAP (التقاط حزم الشبكة)، تضمن هذه الترقيات بقاء فرق الأمان في صدارة المخاطر الناشئة.

اكتشاف نوع الملف

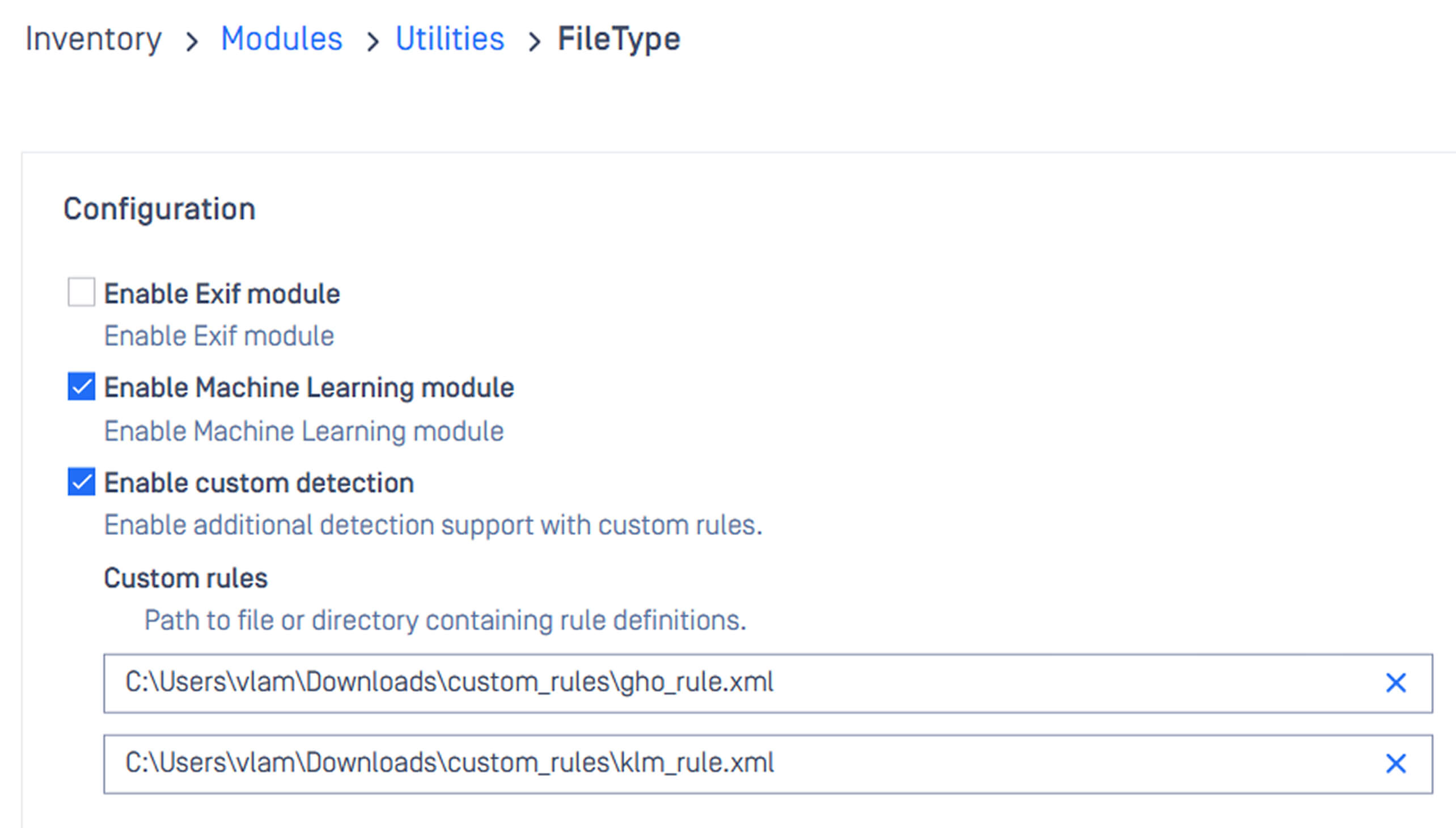

تحديد القواعد المخصصة

غالبًا ما تواجه المؤسسات ملفات بتنسيقات فريدة أو خاصة أدوات القياسية التعرف عليها على الفور. وقد يؤدي انتظار الإصلاحات التي يقدمها الموردون إلى تعطيل سير العمل، مما يترك الفرق في حيرة من أمرها بين حظر هذه الملفات (مما قد يؤدي إلى تعطيل العمل) أو السماح بها (مما قد يؤدي إلى تعريضها للخطر).

يعالج محرك اكتشاف نوع الملف هذا الأمر من خلال اكتشاف نوع الملف المستند إلى قواعد مخصصة، مما يتيح للمؤسسات تحديد منطق التصنيف الخاص بها للملفات غير المعروفة.

- حدد المعايير الخاصة بك (مثل الرؤوس أو الامتدادات أو أنماط البايت) لتصنيف التنسيقات غير المدعومة.

- تصرف على الفور - لا داعي لانتظار التحديثات.

- يمكنك تحقيق التوازن بين الأمان والإنتاجية من خلال تخصيص قواعد تتناسب مع سياسات معالجة الملفات الخاصة بمؤسستك.

وهذا يعيد التحكم بين يديك، مما يضمن توافق أنواع الملفات المتخصصة أو الجديدة مع سير عملك.

Deep CDR™

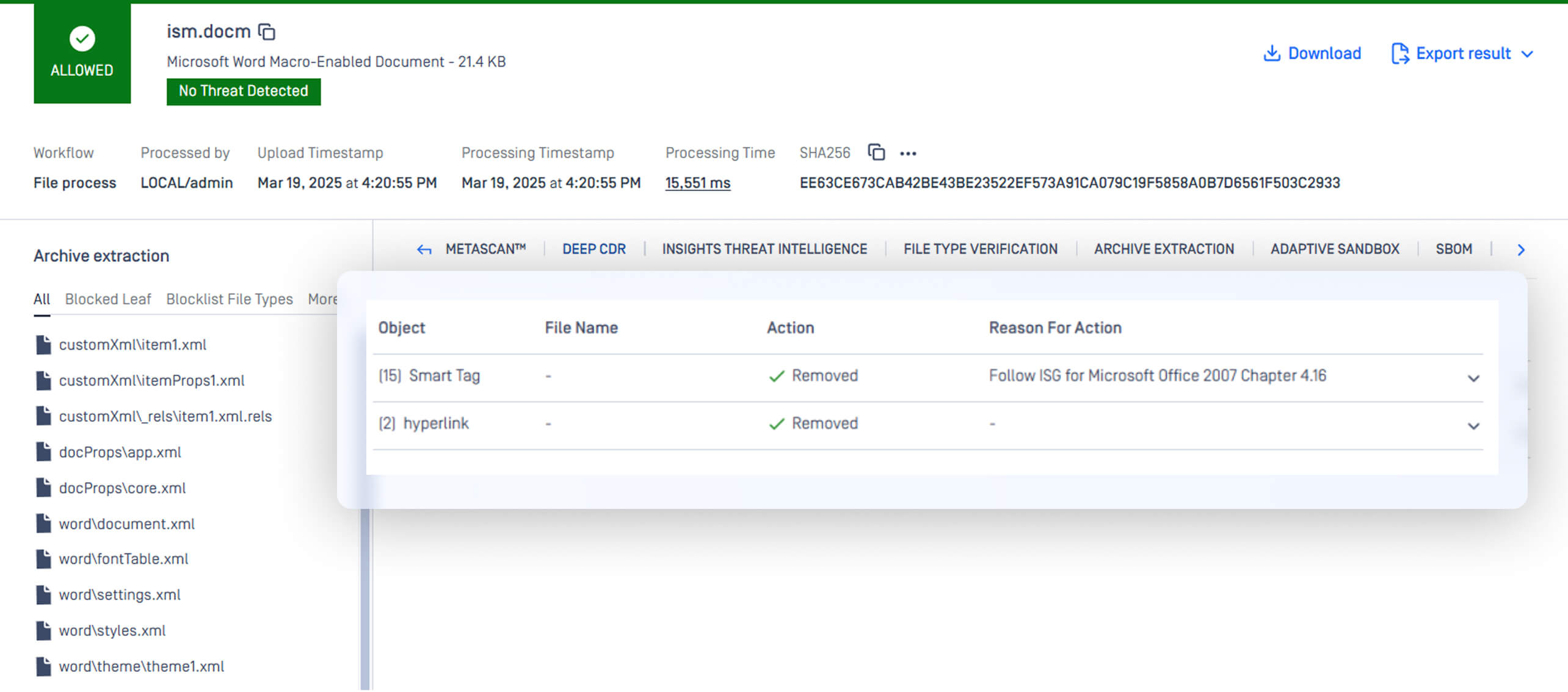

تقديم "سبب التصرف"

المستندات الحديثة هي أكثر من مجرد نصوص وصور - فهي تحتوي على بيانات وصفية وكائنات مضمنة وحتى نصوص برمجية مخفية يمكن أن تكون بمثابة ناقلات للهجوم. وعلى الرغم من أن وحدات الماكرو معروفة على نطاق واسع بأنها محفوفة بالمخاطر، إلا أن التهديدات الأكثر دهاءً مثل خصائص المستند أو مراجع القوالب أو رموز الاستجابة السريعة المضمنة في ملفات Office القديمة غالباً ما تتجنب التدقيق.

Deep CDR يوفر الآن تفسيرات "سبب الإجراء" المفصّلة، مما يساعد فرق الأمان على فهم سبب تعقيم عناصر محددة. هذه الشفافية ضرورية للامتثال والتحليل الجنائي وثقة المستخدم.

اكتشاف رموز الاستجابة السريعة المستندة إلى ASCII

تبتكر الجهات التخريبية باستمرار للتهرب من الاكتشاف. أحد التكتيكات الناشئة ينطوي على تضمين رموز QR خبيثة بتنسيق ASCII. يمكن أن تؤدي رموز الاستجابة السريعة هذه، عند مسحها ضوئياً، إلى مواقع تصيّد أو تنزيلات خبيثة.

يقوم Deep CDR الآن باكتشاف رموز الاستجابة السريعة المشفرة بترميز ASCII وتحييدها، مما يخفف من حدة هذا الناقل الهجومي الجديد قبل أن يتم استغلاله.

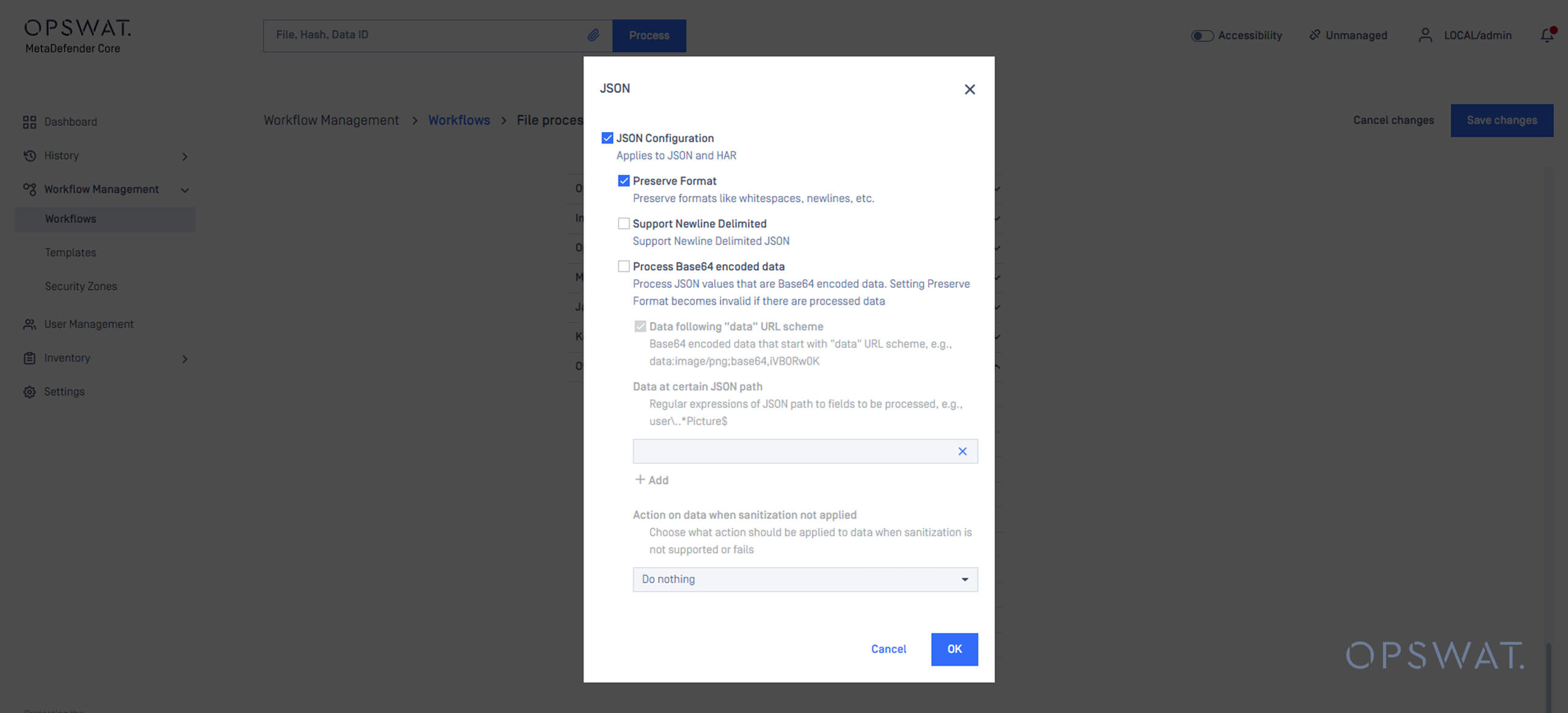

إعادة تعقيم بيانات JSON المشفرة بترميز Base64 بشكل متكرر

ومن التحسينات المهمة الأخرى الفحص العميق لبيانات JSON المشفرة بترميز Base64. يقوم المهاجمون بشكل متزايد بتضمين حمولات خبيثة في سلاسل مشفرة ضمن استجابات API أو ملفات التكوين.

يتضمن Deep CDR الآن وظيفة التعقيم التكراري لمحتوى JSON المشفر على قاعدة 64، مما يضمن ذلك:

- يتم فك تشفير البيانات المستندة إلى Base64.

- يتم تعقيم المحتوى المستخرج.

- يتم إعادة ترميز البيانات المعقمة في Base64 وإعادة إدراجها في بنية JSON.

تضمن هذه العملية عدم بقاء أي تهديدات مضمنة في ملفات البيانات المهيكلة.

فك ضغط الأرشيفات

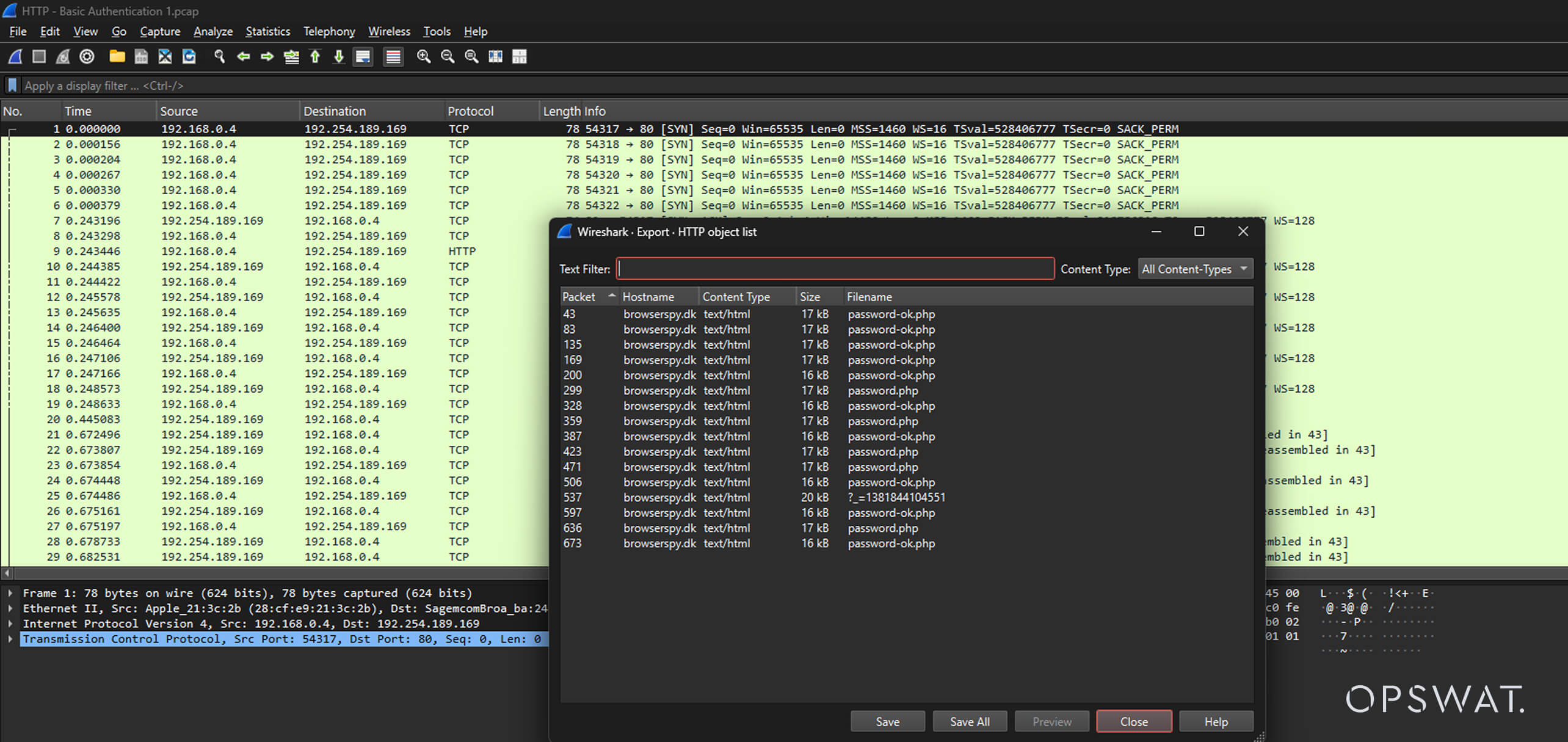

استخراج ملفات PCAP وفحصها

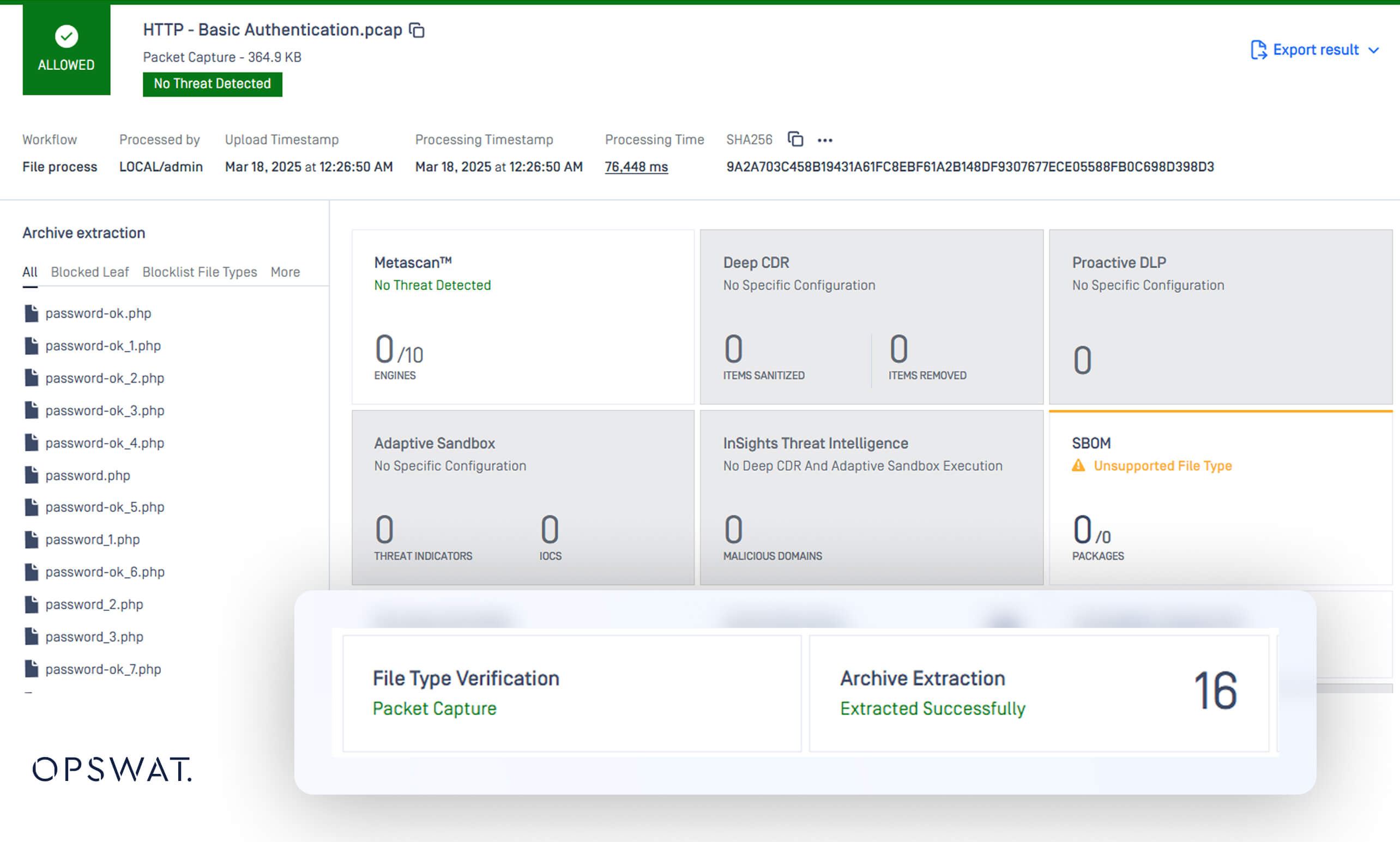

تعد ملفات التقاط حزم الشبكة (ملفات PCAP) بمثابة منجم ذهب للمحققين الجنائيين، ولكنها أيضًا نقطة عمياء للعديد من حلول الأمان. أدوات تعامل أدوات التقليدية ملفات PCAP على أنها حاويات غير شفافة، متجاهلة حركة مرور HTTP أو FTP أو IMAP المضمنة فيها. يتيح هذا الإغفال للمهاجمين سرقة البيانات أو توصيل البرامج الضارة من خلال سجلات الشبكة التي تبدو حميدة.

يقوم محرك الأرشيف الآن باستخراج وفحص جميع الحزم داخل ملفات PCAP، مع تطبيق نفس التحليل الدقيق الذي يطبق على الملفات المستقلة. من خلال إعادة بناء جلسات الشبكة وفحص الحمولات المستخرجة، يمكن لفرق الأمن اكتشاف:

- تنزيلات البرامج الضارة

- محاولات تسريب البيانات

- اتصالات القيادة والتحكم

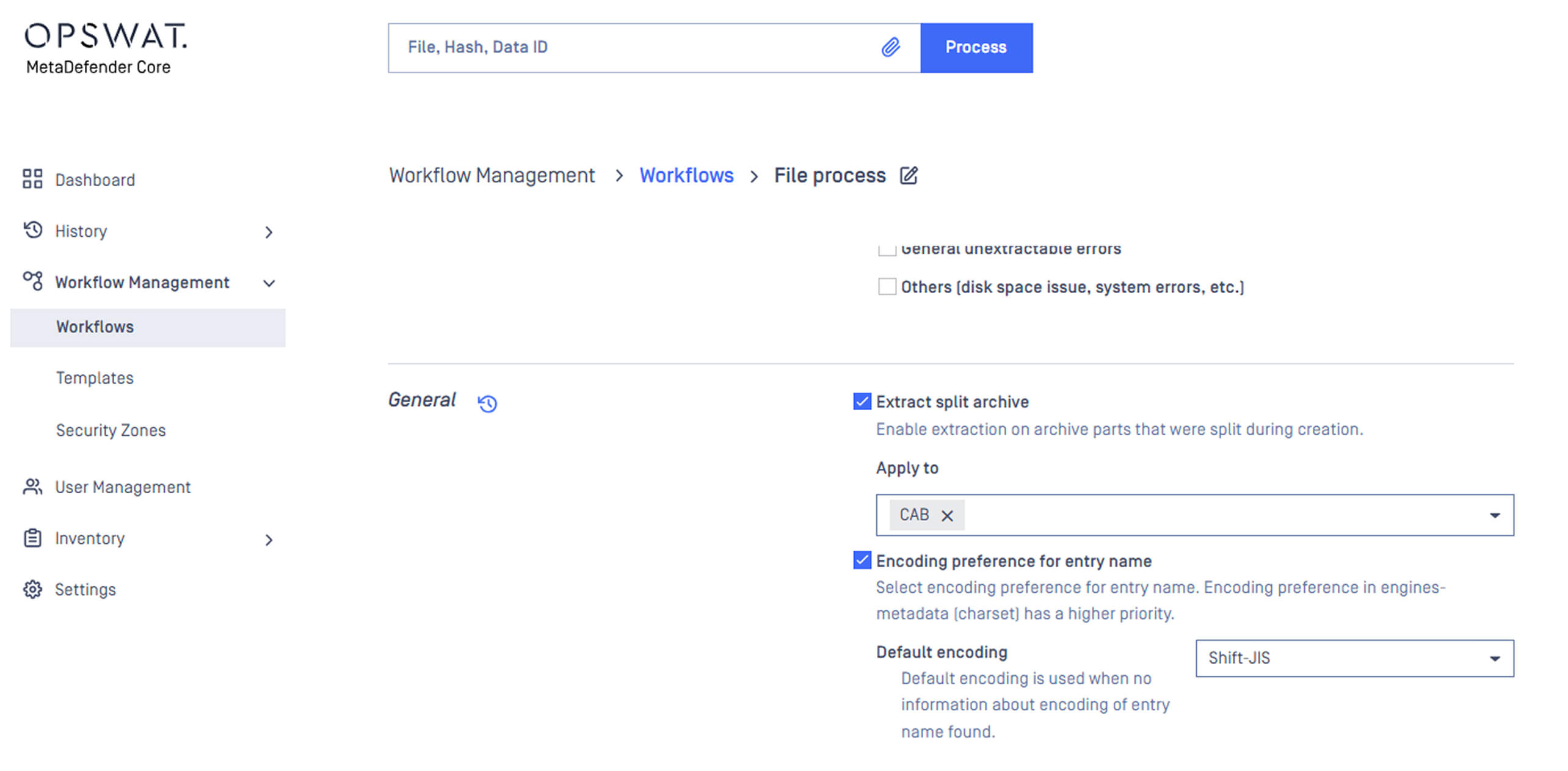

تمكين التهيئة المرنة عبر تكامل سير العمل

في السابق، كانت العديد من خيارات التكوين العامة مقيدة على مستوى الوحدة النمطية. مع هذا التحديث، تم نقل التكوينات الرئيسية إلى عمليات سير العمل، مما يتيح:

- مرونة أكبر في تحديد السياسات الأمنية.

- تخصيص أسهل بناءً على الاحتياجات التنظيمية.

- تحسين الكفاءة في إدارة عمليات النشر الأمني واسعة النطاق.

ترقيات لتلبية احتياجاتك

تمنح التحديثات الأخيرة لمحركات Deep CDR File Type Verification واستخراج الأرشيف فرق الأمن تحكمًا مباشرًا في كيفية تحليل الملفات والمستندات وبيانات الشبكة، بحيث تظل القرارات متجذرة في السياق وليس التخمين. لمعرفة المزيد أو مشاهدة هذه الميزات أثناء العمل، اتصل ب OPSWAT اليوم.