أصبحت هجمات التصيد الاحتيالي وسيلة رئيسية يستخدمها مجرمو الإنترنت لاستهداف مؤسسات البنية التحتية الحيوية، وهي الكيانات التي توفر الخدمات الأساسية الخدمات الطاقة والمياه والرعاية الصحية والنقل. ومع تزايد تعقيد هذه الهجمات، تتصاعد المخاطر التي تواجهها هذه المؤسسات، بما في ذلك تعطل العمليات والخسائر المالية وتضرر السمعة.

بدعم من النتائج الرئيسية لتقرير Osterman Research Report، يستكشف هذا المقال أهمية حلول مكافحة التصيد الاحتيالي في الوقت الفعلي حلول حماية البنية التحتية الحيوية.

تصاعد تهديد التصيد الاحتيالي في البنية التحتية الحرجة

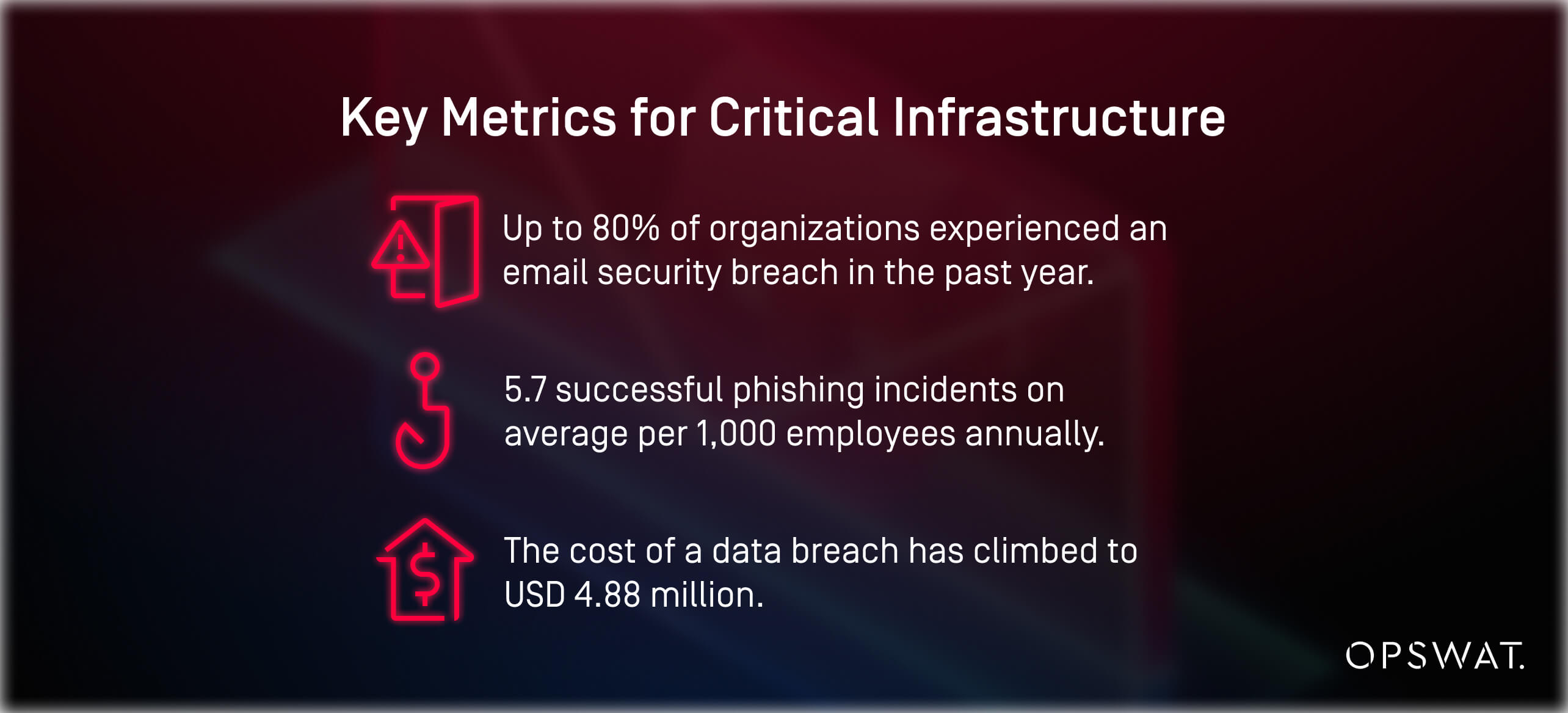

يشكل التصيد الاحتيالي تهديدًا كبيرًا لمؤسسات البنية التحتية الحيوية نظرًا للطبيعة الحساسة للبيانات والعمليات التي تديرها. يشير تقرير أوسترمان ريسيرتش إلى أن ما يصل إلى 80% من المؤسسات العاملة في مجال البنية التحتية الحيوية تعرضت لاختراق أمني للبريد الإلكتروني خلال العام الماضي. وغالبًا ما تؤدي مثل هذه الاختراقات إلى سرقة البيانات، وتعطيل العمليات التشغيلية والعواقب التنظيمية التي يمكن أن تؤثر بشدة على عمليات المؤسسة وسمعة علامتها التجارية ومواردها المالية.

في الواقع، تشهد قطاعات البنية التحتية الحيوية ما متوسطه 5.7 حوادث تصيد احتيالي ناجحة لكل 1000 موظف سنويًا، مما يؤدي إلى اختراق الحسابات وتسريب البيانات وحتى هجمات محتملة لبرامج الفدية الخبيثة.

بالنسبة لرؤساء أمن المعلومات، فإن هذه الحوادث هي أكثر من مجرد مخاوف أمنية - إنها مخاطر تجارية مباشرة. يمكن أن تؤدي هجمة تصيد احتيالي واحدة إلى خسائر بالملايين من وقت التعطل وفقدان البيانات والعقوبات التنظيمية. وقد ارتفع متوسط تكلفة اختراق البيانات إلى 4.88 مليون دولار أمريكي، حيث يستغرق احتواء الاختراقات المتعلقة بالتصيد الاحتيالي 261 يوماً.

نظراً للمخاطر الكبيرة، تحتاج مؤسسات البنية التحتية الحيوية إلى كشف التصيد الاحتيالي في الوقت الفعلي لاعتراض محاولات التصيد الاحتيالي بشكل استباقي قبل أن تصل إلى المستخدمين النهائيين. حلول أمان البريد الإلكتروني التقليدية حلول لمواجهة التهديدات الحالية، حيث يستخدم المهاجمون بشكل متزايد تكتيكات متقدمة، بما في ذلك الرسائل المصممة اجتماعياً وحملات التصيد الاحتيالي المتطورة.

أحدث الاختراقات الأمنية السيبرانية اختراقات الأمن السيبراني

استمرت هجمات التصيد الاحتيالي في اختراق مؤسسات البنية التحتية الحيوية في السنوات الأخيرة، مما أدى إلى تداعيات تشغيلية ومالية كبيرة. وتشمل الحوادث البارزة ما يلي:

- استهدفت البرمجية الخبيثة POCO RAT (2024) شركات التعدين الناطقة بالإسبانية، مستغلةً نقاط ضعف خاصة بالقطاع. واستخدموا أساليب التصيّد الاحتيالي، بما في ذلك انتحال البريد الإلكتروني الذي يحاكي الاتصالات المشروعة في القطاع، لخداع الموظفين وسرقة البيانات الحساسة.

- تواصل البنية التحتية الحيوية في أستراليا مواجهة تهديدات متصاعدة من هجمات التصيد الاحتيالي، حيث استهدفت 25٪ من الحوادث السيبرانية الأخيرة الخدمات الأساسية الخدمات الكهرباء والغاز والمياه والتعليم والنقل.

- قامت مجموعة التجسس الإلكتروني الكورية الشمالية (2024) المعروفة باسم مجموعة أندارييل بتنفيذ حملة عالمية لسرقة الأسرار العسكرية والنووية، بالإضافة إلى استهداف القطاعات الطبية والطاقة والهندسة.

- تواصل مجموعة التهديدات المتقدمة المستمرة (APT) الكورية الشمالية Kimsuky تنفيذ حملة تجسس إلكتروني متطورة تستهدف المنظمات اليابانية باستخدام البرمجيات الخبيثة والتصيد الاحتيالي. وهي تنشر برمجيات خبيثة تهدف إلى اختراق الأنظمة لجمع معلومات حساسة.

تؤكد هذه الاختراقات على الحاجة الملحة للمؤسسات إلى تنفيذ عمليات الكشف المعززة لوقف التهديدات المتقدمة، بما في ذلك هجمات اليوم الصفر والهجمات الناشئة، ورسائل البريد الإلكتروني التصيدية المرسلة من حسابات شرعية ولكنها مخترقة، وهجمات الهندسة الاجتماعية والهجمات التقنية.

الآثار التجارية المترتبة على هجمات التصيد الاحتيالي

بالنسبة لرؤساء أمن المعلومات، فإن عواقب هجمات التصيد الاحتيالي تتجاوز الفقدان الفوري للبيانات. فالمخاطر المالية والتشغيلية والمتعلقة بالسمعة كبيرة. وفقًا لدليل Email Security Egress Email Security Guide 2024:

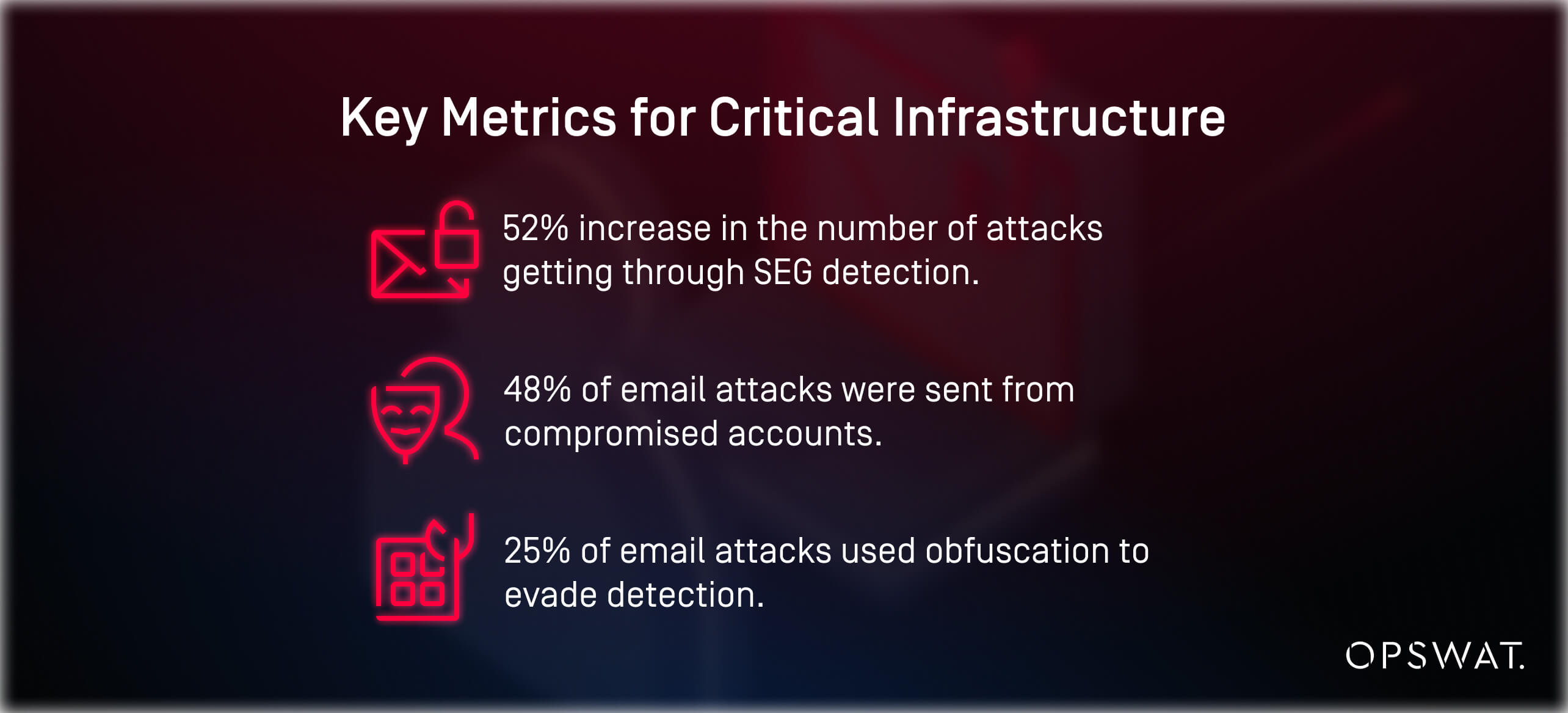

- كانت هناك زيادة بنسبة 52% في عدد الهجمات التي تجتاز كشف SEG، مع اجتياز 68% من هذه الرسائل الإلكترونية لعمليات التحقق من المصادقة، بما في ذلك DMARC (وهي قدرة كشف أساسية تستخدمها SEGs).

- 48% من الهجمات أُرسلت من حسابات مخترقة، مما مكنها من تجاوز الاكتشاف القائم على السمعة بسهولة أكبر.

- كانت الارتباطات التشعبية الاحتيالية هي الحمولة الأكثر شيوعًا، حيث يمكن إنشاء هذه المواقع وإعادة إنشائها بشكل أسرع من إمكانية حظرها.

- تضمنت 25% من هجمات البريد الإلكتروني تدابير تشويش تقنية مكنتها من التهرب من الاكتشاف، مثل اختطاف الروابط التشعبية المشروعة (على سبيل المثال إلى مواقع مشاركة الملفات)، وتهريب html، والتحايل.

ونظراً لهذه المخاطر الكبيرة، فإن الكشف عن التصيّد الاحتيالي في الوقت الحقيقي أمر بالغ الأهمية، ليس فقط لمنع الاختراقات ولكن لحماية أرباح المؤسسة وسمعتها.

كيف يُحدث الكشف عن التصيد الاحتيالي في الوقت الحقيقي فرقاً

نظرًا لأن الخطأ البشري يمثل 82% من الاختراقات التي تنطوي على التصيد الاحتيالي، وفقًا لتقرير تحقيقات اختراق البيانات الصادر عن شركة Verizon، يجب أن يحدث الاكتشاف في الوقت الفعلي قبل أن يتعرض المستخدمون للتهديدات المحتملة. بالنسبة لرؤساء أمن المعلومات، يؤكد ذلك على الحاجة إلى التخلص من الاعتماد على يقظة المستخدم من خلال تنفيذ الكشف في الوقت الحقيقي الذي يحيد التهديدات قبل أن تتسبب في الضرر.

يبرز تقرير Osterman Research أن مستويات التهديدات المتعلقة بالتصيد الاحتيالي والهجمات الإلكترونية ذات الصلة من المتوقع أن تزداد في جميع المناطق، حيث يتوقع أكثر من 80٪ من المؤسسات أن تزداد هجمات التصيد الاحتيالي وتسريب البيانات والبرمجيات الخبيثة من نوع "صفر يوم". ويعكس هذا النمو المتوقع في مستويات التهديدات الحاجة الملحة إلى حلول مكافحة التصيد الاحتيالي في الوقت الفعلي حلول على التكيف مع تقنيات الهجوم المتطورة.

حلول الكشف عن التصيد الاحتيالي في الوقت الفعلي للمؤسسات ميزات متقدمة مثل تحليل وقت النقر الذي يحظر الروابط الضارة فور النقر عليها، مما يمنع المستخدمين من الوصول إلى مواقع التصيد الاحتيالي. كما تستخدم هذه الحلول فحصًا متعدد الطبقات لمحتوى البريد الإلكتروني وتحليلًا سلوكيًا لتحديد الأنماط المشبوهة، بالإضافة إلى تصفية DNS متقدمة لحظر الوصول إلى نطاقات التصيد الاحتيالي المعروفة.

كما تتضمن بعض المكونات الرئيسية للكشف عن التصيد الاحتيالي في الوقت الحقيقي ما يلي:

تصفية عناوين URL وحظرها

غالباً ما تحتوي رسائل التصيد الاحتيالي على روابط لمواقع خبيثة مصممة لسرقة بيانات الاعتماد أو البيانات الحساسة. تضمن تصفية عناوين URL في الوقت الحقيقي حظر هذه الروابط بمجرد اكتشافها، مما يقلل من احتمالية نجاح هجمات التصيد الاحتيالي.

فحص محتوى البريد الإلكتروني والمرفقات

حلول مكافحة التصيد الاحتيالي المتقدمة حلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول تحلول حلول

نزع المحتوى العميق وإعادة البناء (CDR)

تتصدى تقنية OPSWAT Deep CDR لمخاطر المرفقات الخبيثة من خلال إبطال مفعول التهديدات المحتملة المخبأة داخل الملفات. تحلل هذه التقنية وتعيد بناء أكثر من 180 نوعاً من الملفات، مما يضمن تحييد حتى أكثر التهديدات تعقيداً المضمنة في المرفقات.

Sandbox Adaptive في الوقت الحقيقي

يقوم حل صندوق الرمل الخاص بـ OPSWATبإجراء تحليل للبرمجيات الخبيثة في غضون ثوانٍ - أسرع بعشر مرات من صندوق الرمل التقليدي - حيث يقوم بتحديد وحظر المرفقات أو الروابط الخطرة قبل أن تتمكن من التأثير على الشبكة. هذه التقنية ذات قيمة خاصة في منع هجمات فورية التي تتجاوز الدفاعات القياسية.

ضمان المرونة ضد هجمات التصيد الاحتيالي

تشكل هجمات التصيد الاحتيالي تهديدًا مستمرًا ومتزايدًا لمنظمات البنية التحتية الحيوية، مع احتمال حدوث أضرار مالية وتنظيمية وسمعة خطيرة. يؤكد تقرير Osterman Research أن التصيد الاحتيالي لا يزال يمثل مصدر قلق كبير، مع توقع زيادة مستويات التهديد في جميع أنحاء العالم. بالنسبة إلى مسؤولي أمن المعلومات، يسلط هذا الضوء على الحاجة إلى إعطاء الأولوية حلول الكشف عن التصيد الاحتيالي في الوقت الفعلي حلول تتجاوز الدفاعات التقليدية.