نحن متحمسون لتقديم سلسلة من مدونات التحليل الفني التي تركز على مختلف نقاط الضعف والتعرض الشائعة (CVEs) ، والتي تم تحديدها ومعالجتها باستخدام تقنياتنا المتقدمة للكشف عن التهديدات. يتم إجراء جميع البحوث من قبل طلاب الدراسات العليا الذين يشاركون في OPSWAT تم إطلاق برنامج زمالة الأمن السيبراني في سبتمبر 2023.

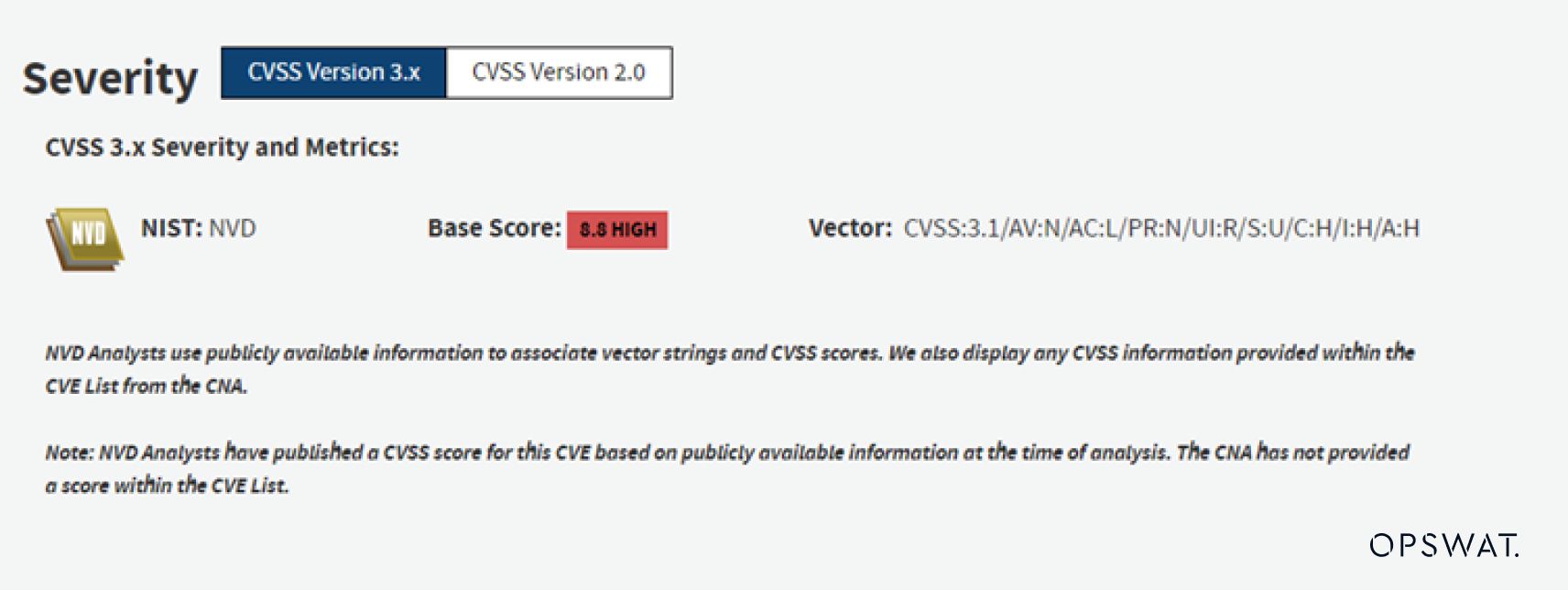

في هذه المدونة ، ستثبيتح Google Chrome CVE-2019-13720 وكيف يمكن للمؤسسات الدفاع ضد هجمات الاستغلال CVE-2019-13720.

ما هو جوجل كروم ومتى تم تأسيسه؟

Google Chrome هو متصفح ويب متعدد المنصات طورته Google وأطلقته رسميًا في 2 سبتمبر 2008. تم تطويره كجزء من جهود Google لإنشاء متصفح أفضل وأكثر حداثة. قدم العديد من الميزات الجديدة في ذلك الوقت، بما في ذلك التصفح المبوب ووضع الخصوصية والمزامنة مع الخدمات Google. منذ إطلاقه، أصبح أحد أكثر متصفحات الويب شعبية في جميع أنحاء العالم. اعتبارًا من عام 2021، يقدر عدد مستخدمي Google Chrome بنحو 3.2 مليار مستخدم.

نظرًا لشعبية Google Chrome، فقد أصبح محورًا للبحث والهجمات، حيث يجذب كلًا من المخترقين الأخلاقيين والمخترقين الخبثاء. تشمل الثغرات الأمنية الشائعة التي تم تحديدها في Google Chrome رفض الخدمات DoS) وتسرب المعلومات وتنفيذ التعليمات البرمجية عن بُعد، من بين أمور أخرى. فيما يتعلق بثغرة تنفيذ التعليمات البرمجية عن بُعد، يوجد نوعان من هذه المشكلة في Google Chrome: الهروب من صندوق الحماية وعدم الهروب.

ما هو CVE-2019-13720؟

CVE-2019-13720 هي ثغرة أمنية للاستخدام بعد الإلغاء (UAF) ل WebAudio في Google Chrome قبل الإصدار 78.0.3904.87 والتي تسمح للمهاجم عن بعد باستغلال تلف كومة الذاكرة المؤقتة عبر صفحة HTML معدة. عندما تصل الضحية إلى صفحة ويب ضارة أو تفتح صفحة HTML معدة على متصفح Google Chrome ضعيف ، يتم تنفيذ الشفرة الضارة على نقطة نهاية الضحية. تم الإبلاغ عن مكافحة التطرف العنيف لأول مرة من قبل أنطون إيفانوف وأليكسي كولايف في عام 2019.

من منظور تقني ، يمكن استغلال ثغرة الاستخدام بعد المجانية بسبب حالة تعارض بين مؤشرات ترابط Render و Audio في مكون الصوت في Qt WebEngine الذي يسمح للمهاجمين عن بعد بتنفيذ كود WebAssembly shell ، مما يؤدي إلى اختراق جهاز الضحية. حل هذه المشكلة هو لجميع مستخدمي Qt WebEngine للتحديث إلى أحدث إصدار.

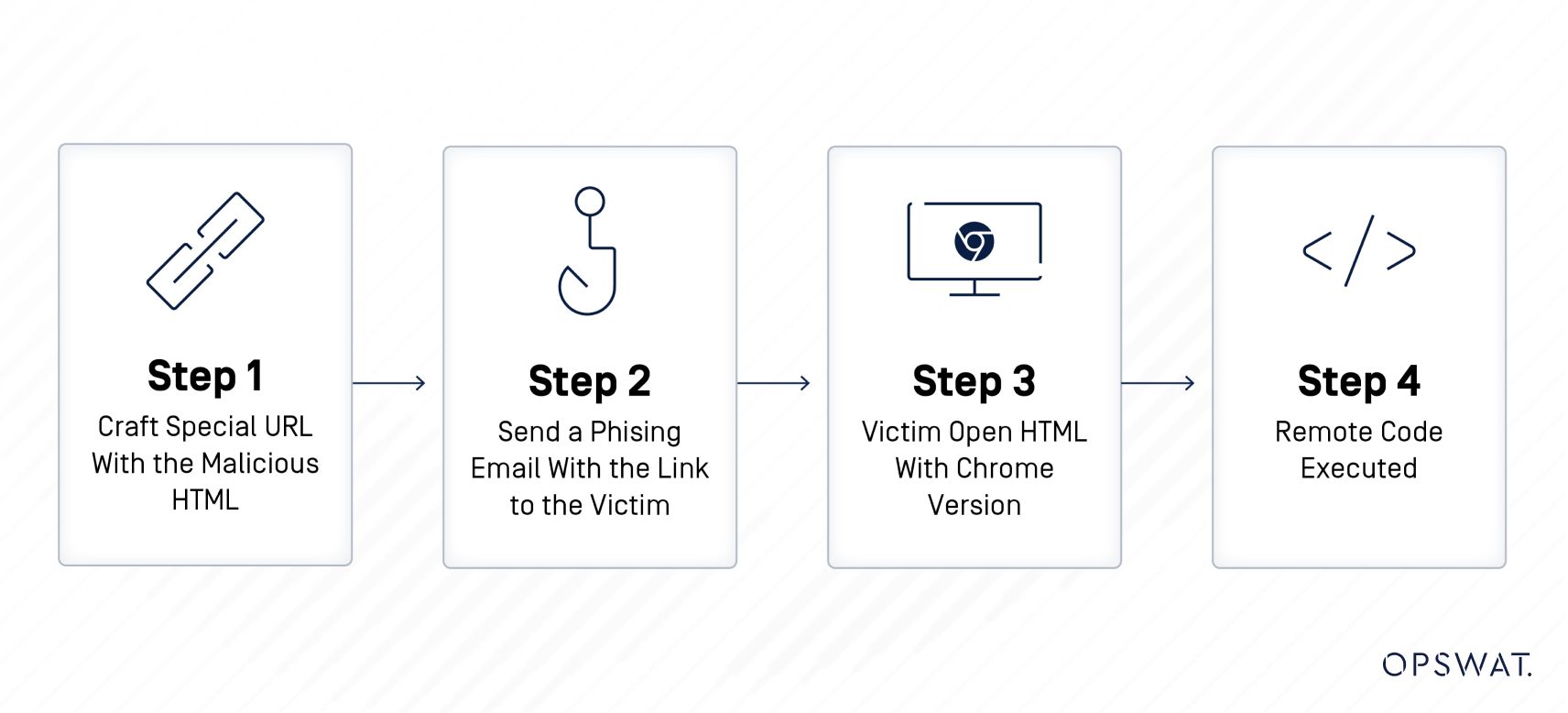

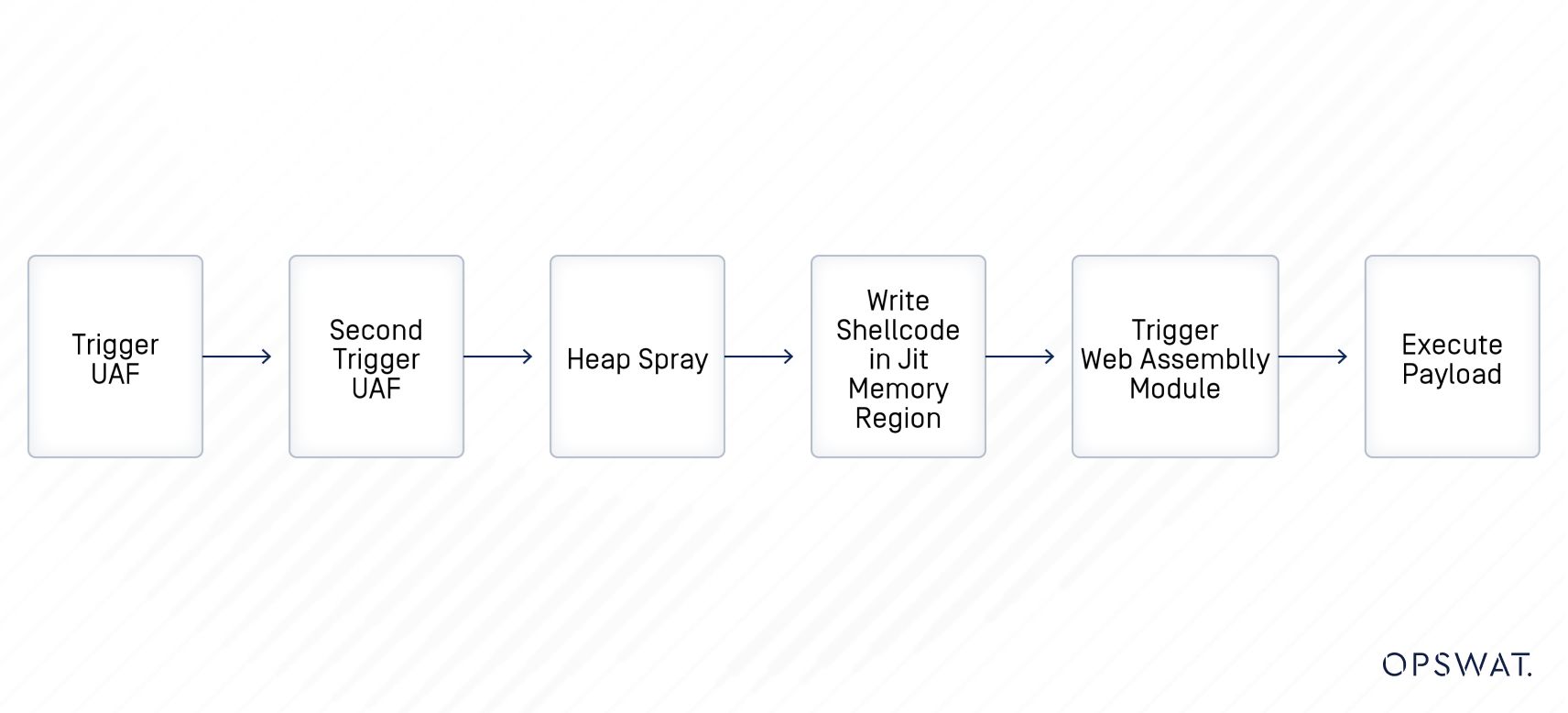

مراحل الهجوم

يقوم المهاجمون بإنشاء عنوان URL خاص باستخدام HTML الضار وإرسال بريد إلكتروني للتصيد الاحتيالي مع رابط إلى الضحية. عندما يفتح الضحية البريد الإلكتروني وينقر على الرابط ، يتم تنفيذ التعليمات البرمجية الضارة وتسمح للمهاجم بالاستيلاء على النظام المتأثر. يمكن الرجوع إلى تفاصيل تكتيكات التعليمات البرمجية عن بعد ، كما تظهر في مستند HTML ، هنا.

ما هي نقاط الضعف في الاستخدام بعد المجاني (UAF) ورذاذ الكومة؟

ثغرة UAF هي نوع من العيوب الأمنية التي تحدث عندما يستمر البرنامج في استخدام الذاكرة بعد تحريره. يمكن أن يؤدي ذلك إلى عواقب سلبية مختلفة ، بما في ذلك تلف البيانات وتنفيذ التعليمات البرمجية التعسفية وتعطل النظام.

رش الكومة هو تقنية توصيل حمولة تستلزم كتابة عدة بايت في مواقع مختلفة في جميع أنحاء الكومة. يتضمن ذلك حقن حمولة مصنوعة (أي بيانات ضارة) في كومة الذاكرة ، مما يضمن أن تدفق التنفيذ يقفز إلى الذاكرة التي تم رشها بدلا من التعليمات البرمجية الأصلية للتطبيق. الغرض من هذا الهجوم هو عادة السيطرة على سجل EIP.

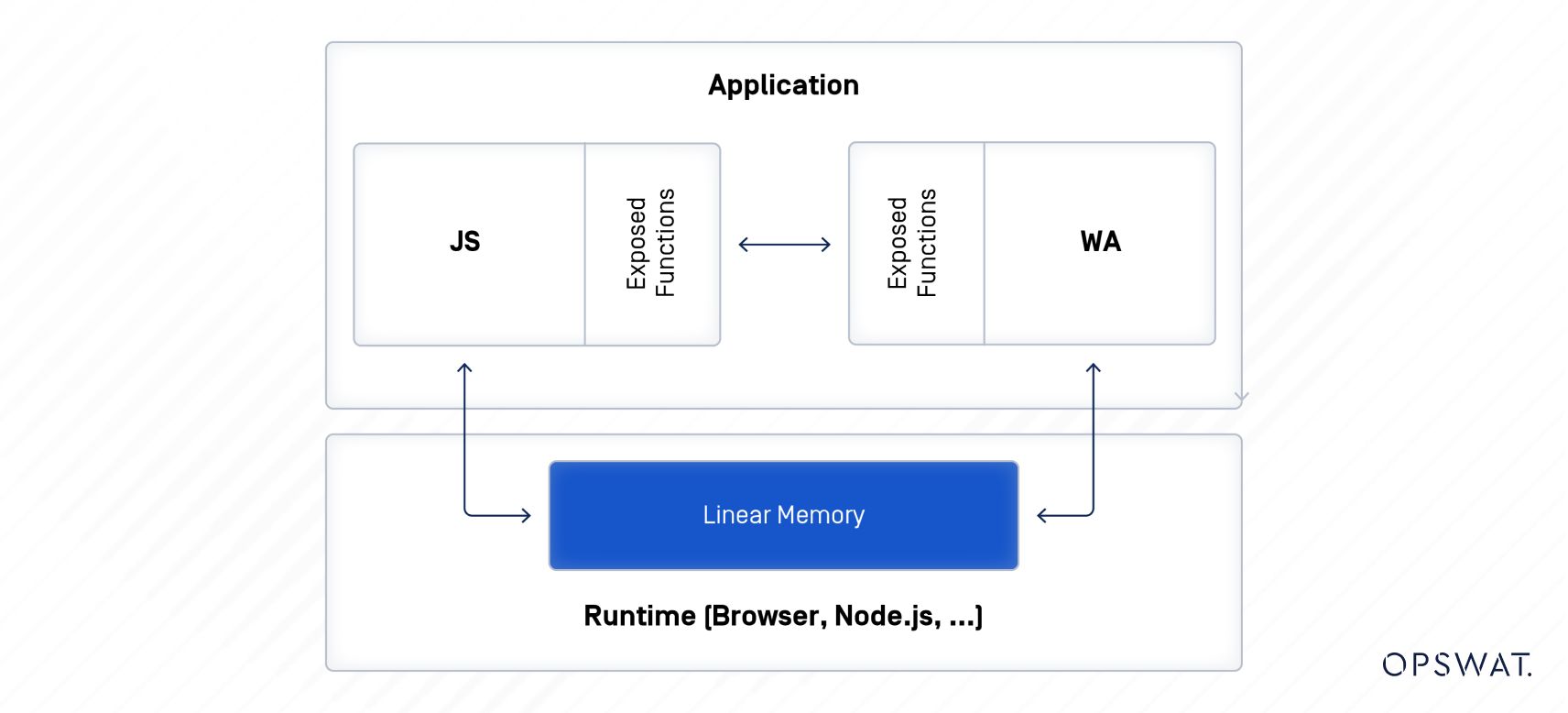

ما هو ويب أجميع؟

WebAssembly ، الذي غالبا ما يتم اختصاره باسم Wasm ، هو تنسيق تعليمات ثنائي جديد يعمل كهدف محمول لتجميع اللغات عالية المستوى مثل C / C ++ ، مما يسمح لها بالعمل بسرعة شبه أصلية في محرك JavaScript لمتصفح الويب.

ومع ذلك ، نظرا لأنه يمكن ترجمة WebAssembly من لغات غير آمنة للذاكرة ، مثل C / C ++ ، يمكن إدخال ثغرات الترميز الشائعة مثل تجاوزات المخزن المؤقت أو ثغرات سلسلة التنسيق في ملفات ثنائية WebAssembly المجمعة. أدت إمكانية تضمين نقاط الضعف في وحدات WebAssembly إلى زيادة نطاق الهجوم لتطبيقات الويب المعاصرة.

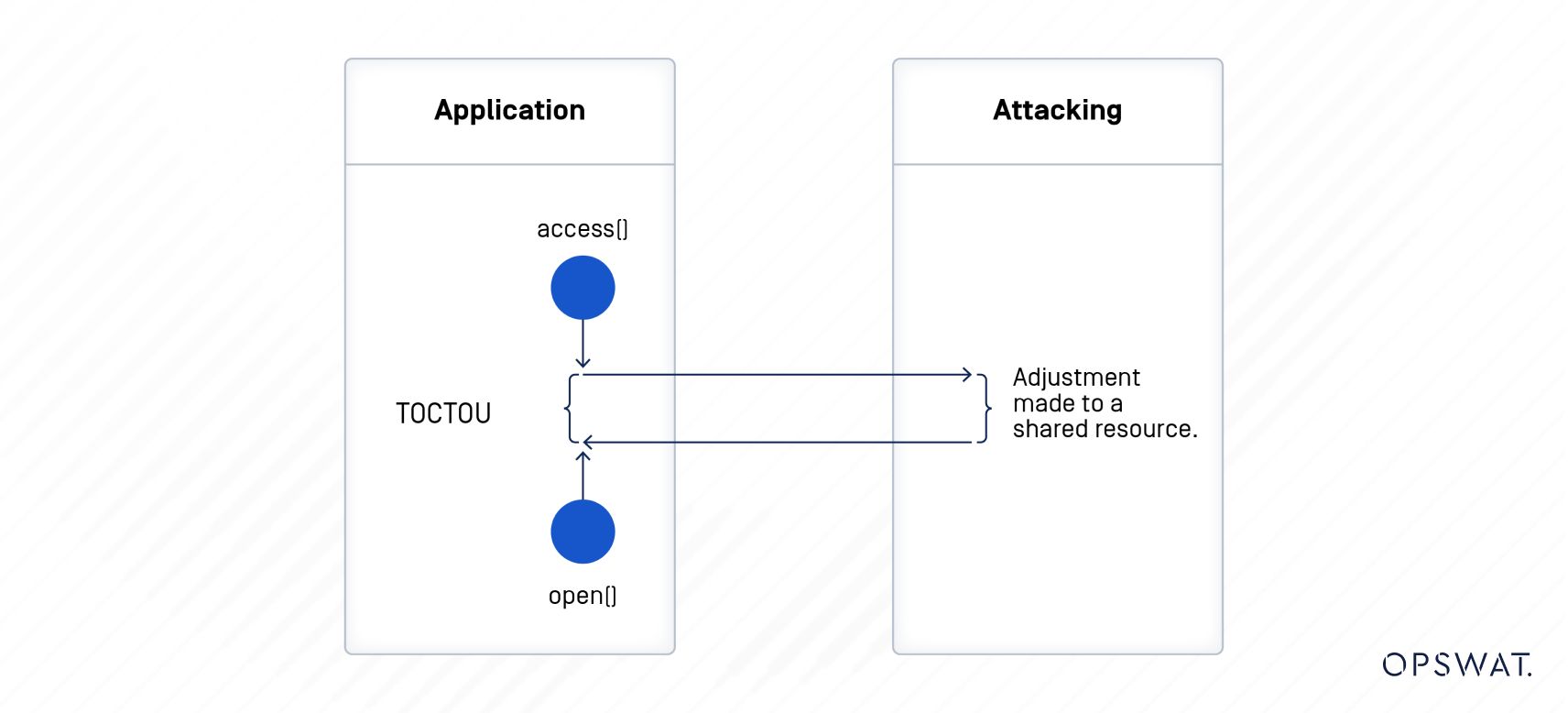

ما هي ثغرة حالة العرق؟

تنشأ ثغرة أمنية في حالة التعارض في البرنامج عندما تحاول عمليات أو مؤشرات ترابط متعددة الوصول إلى مورد مشترك في وقت واحد ، مما يتسبب في نتائج غير متوقعة أو اضطرابات تشغيلية بسبب توقيت الوصول. عندما يكون لدى البرنامج ثغرة أمنية في حالة التعارض ، فقد يؤدي ذلك إلى مشكلات مختلفة مثل تعطل التطبيق أو تلف البيانات أو النتائج غير الصحيحة أو عدم التناسق. يمكن للمهاجمين استغلال هذه الثغرة الأمنية للحصول على وصول غير مصرح به أو تسريب المعلومات أو تصعيد الامتيازات أو التسبب في تعطل النظام.

تم تصنيف ثغرة TOCTTOU على أنها ثغرة أمنية في حالة التعارض ، وهي تستغل الفجوة الزمنية بين التحقق من المورد واستخدامه.

كيف يعمل CVE-2019-13720؟

لاستغلال هذه الثغرة الأمنية ، يقوم الباحث بإرفاق شفرة JavaScript بملف HTML. عندما يقوم المستخدم بتشغيل ملف HTML ، يحاول البرنامج النصي العثور على العنوان المسرب عن طريق إنشاء خيطين (مؤشر الترابط الرئيسي ومؤشر ترابط الصوت) يتعاملان مع نفس بيانات المخزن المؤقت. ثم يتم استخدام العنوان المسرب temporary_buffer_object في ReverbConvolverStage للحصول على مؤشر feedforward_array في IIRFilterNode (الذي يشترك في نفس الصفحة الفائقة مع Convolver). بعد ذلك ، يحاول الباحث الحصول على مؤشر feedforward_array في الزناد الثاني UAF.

يعالج WebAssembly تنفيذ كود shell. لتمكين تنفيذ كود القشرة ، يحاول الباحث تحرير IIRFilter ويكتب إلى GCPreventer حتى يسيطروا على مكان إجراء تخصيصات جديدة دون الحاجة إلى البخاخات. أخيرا ، يكتب الباحث رمز القشرة إلى منطقة Just-In Time (JIT) في الذاكرة. وبالتالي ، عند إضافة حدث خطأ لقارئ الملفات ، ستقوم وحدة WebAssembly بتنفيذ رمز shell.

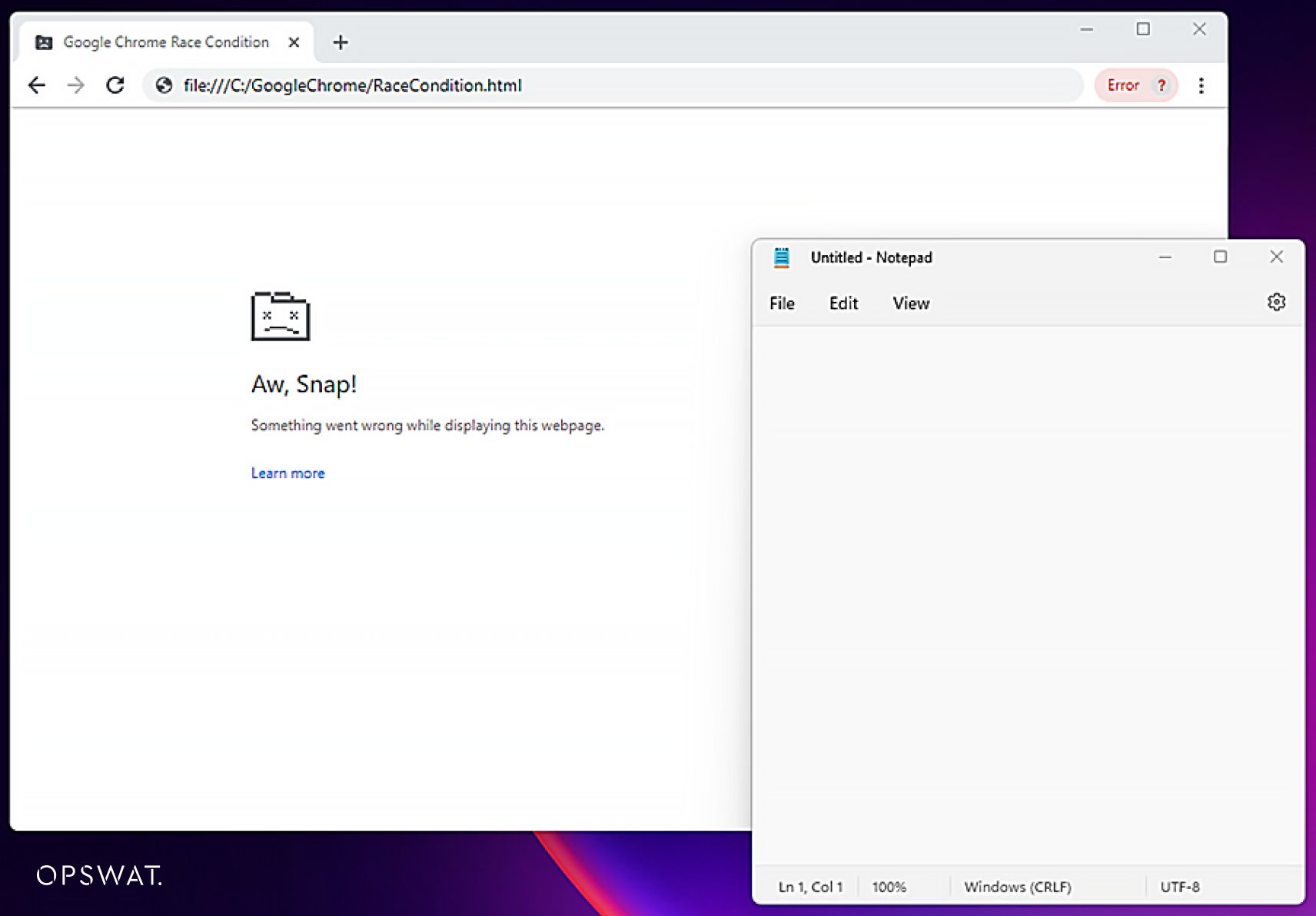

لتنفيذ رمز shell المرتبط بهذه الثغرة الأمنية ، يجب على المستخدم تعطيل وضع الحماية في الإصدار الضعيف من Chrome.

عندما يتم تنفيذ شفرة shell، فإنها تفتح تلقائيًا Notepad الخدمات جهاز الضحية.

طريقة العلاج

MetaDefender Endpointوهو حل أمني لنقاط النهاية تم تصميمه من قبل OPSWAT يمكّن المستخدمين من اكتشاف هذه الهجمات والدفاع عن أنظمتهم من هذه الهجمات. بعد أن يقوم المستخدم بتعطيل خاصية Privacy Sandbox (-no-sandbox)، يمكن لـ MetaDefender Endpoint اكتشاف نقاط الضعف القابلة للاختراق وتطبيق أحدث تصحيحات Google Chrome. بعد ذلك، يمكن للمستخدم تحديث Google Chrome إلى أحدث إصدار يدويًا أو تفعيل ميزة "التحديث التلقائي" ضمن علامة التبويب Patch Management للسماح OPSWAT MetaDefender Endpoint بتحديث المتصفح تلقائيًا بمجرد توفر تصحيحات جديدة.

لمنع التعرض للرموز الخبيثة، يجب على المستخدمين استخدام أدوات تصفية البريد الإلكتروني أدوات هجمات التصيد الاحتيالي وتجنب النقر على عناوين URL غير معروفة في رسائل البريد الإلكتروني.

ميزات وفوائد المنتج الرئيسية لمنتج MetaDefender Endpoint

- مراجعة التطبيقات المعرضة للخطر ومعالجتها. يمكن عرض التطبيقات الضعيفة أو المنتهية الصلاحية داخل واجهة مستخدم MetaDefender Endpoint UI.

- تحقق من تكوين الحماية من البرامج الضارة بشكل صحيح على نظام التشغيل.

- ضمان الامتثال لمعايير أمان المؤسسة.

- ضمان تشفير القرص الصلب.

- التحقق من تصحيح نظام التشغيل.

- خيارات متعددة لفحص البرامج الضارة وإصدار إعلانات خالية من البرامج الضارة على نقاط النهاية.

مرجع

- https://nvd.nist.gov/vuln/detail/CVE-2019-13720

- https://bugs.chromium.org/p/chromium/issues/detail?id=1019226

- https://www.w3.org/TR/webaudio/

- https://security.gentoo.org/glsa/202004-04

- https://www.cve.org/CVERecord?id=CVE-2019-13720

- https://packetstormsecurity.com/files/167066/Google-Chrome-78.0.3904.70-Remote-Code-Execution.html

- https://devopedia.org/race-condition-software

- https://webassembly.org/

- https://www.researchgate.net/figure/WebAssembly-high-level-architecture_fig1_360232889

- https://www.researchgate.net/publication/331990070_Native_Web_Audio_API_Plugins

- https://whitehat.vn/threads/gioi-thieu-ky-thuat-khai-thac-exploit-heap-spray.5056/

- https://www.opswat.com/