تشمل تكنولوجيا التشغيل (OT) أنظمة الأجهزة والبرمجيات المصممة لمراقبة العمليات المادية والأجهزة والبنية التحتية والتحكم فيها وإدارتها في مختلف القطاعات الحيوية، بما في ذلك التصنيع، وإنتاج الطاقة، وشبكات النقل، والمرافق العامة. بخلاف تكنولوجيا المعلومات (IT)، التي تركز على معالجة البيانات والاتصالات، تُدير تكنولوجيا التشغيل (OT) العمليات المادية الفعلية. وهذا يجعل أمن تكنولوجيا التشغيل (OT) ضروريًا لضمان سلامة البنية التحتية الحيوية واستمراريتها وسلامتها.

في السنوات الأخيرة، أصبحت بيئات التكنولوجيا التشغيلية (OT) هدفًا متزايدًا لتهديدات سيبرانية متطورة. تشمل هذه التهديدات عادةً برامج الفدية، ومحاولات الوصول غير المصرح بها، والتخريب المتعمد للبنية التحتية الحيوية، واستغلال الثغرات الأمنية في أنظمة التحكم الصناعية (ICS). وتؤكد الحوادث الأخيرة البارزة على خطورة هذه التهديدات، ومن الأمثلة عليها هجوم برنامج الفدية على خط أنابيب كولونيال عام 2021، الذي تسبب في انقطاعات كبيرة في إمدادات الوقود على طول الساحل الشرقي للولايات المتحدة، والهجوم السيبراني عام 2022 على شبكات أقمار فياسات الصناعية، مما أثر بشدة على البنى التحتية للاتصالات في جميع أنحاء أوروبا خلال الصراعات الجيوسياسية المتصاعدة. ومع تزايد ترابط أنظمة التكنولوجيا التشغيلية وتكاملها مع البنى التحتية لتكنولوجيا المعلومات، فإنها تواجه تهديدات أمنية سيبرانية فريدة من نوعها يمكن أن تؤدي إلى انقطاعات تشغيلية حادة وعواقب اقتصادية وخيمة.

اكتشاف الثغرات الأمنية في وحدة شنايدر موديكون M241 PLC من شنايدر موديكون M241 بواسطة وحدة OPSWAT 515

شنايدر إلكتريك هي شركة رائدة عالمياً في مجال الأتمتة الصناعية وإدارة الطاقة، وتقدم حلول مبتكرة حلول الصناعات. وقد اكتسبت سلسلة Modicon PLC، ولا سيما Modicon M241، شعبية كبيرة بفضل قدرتها على إدارة عمليات الأتمتة المعقدة بكفاءة. ومزوداً أدوات برمجة سهلة الاستخدام أدوات رات تكامل سلسة من خلال منصة EcoStruxure من شنايدر، يتم استخدام Modicon M241 PLC على نطاق واسع في الصناعات التي تتطلب ضوابط أتمتة دقيقة وموثوقة.

وبالنظر إلى الاعتماد الواسع النطاق والدور الحاسم لجهاز التحكم المنطقي القابل للبرمجة (PLC) من شنايدر موديكون M241 في العمليات الصناعية، قامت الوحدة 515، بما في ذلك لوك نجوين ودات فونج وتاي دو ومينه فام، بإجراء تقييم شامل لنقاط الضعف في هذا الجهاز في مختبر حماية البنية التحتية الحرجة (CIP) OPSWAT المهنية. وقد كشف تحليلنا عن ثغرة أمنية كبيرة يمكن أن تؤدي في حال استغلالها إلى تعريض سلامة النظام للخطر وكشف البيانات الحساسة. وقد اتصل فريقنا بشكل استباقي بشركة شنايدر إلكتريك، وأبلغ عن المشكلة لمساعدتهم في عملية تحديدها والتخطيط لعلاجها، بهدف تعزيز الوضع الأمني العام لبيئات التكنولوجيا التشغيلية.

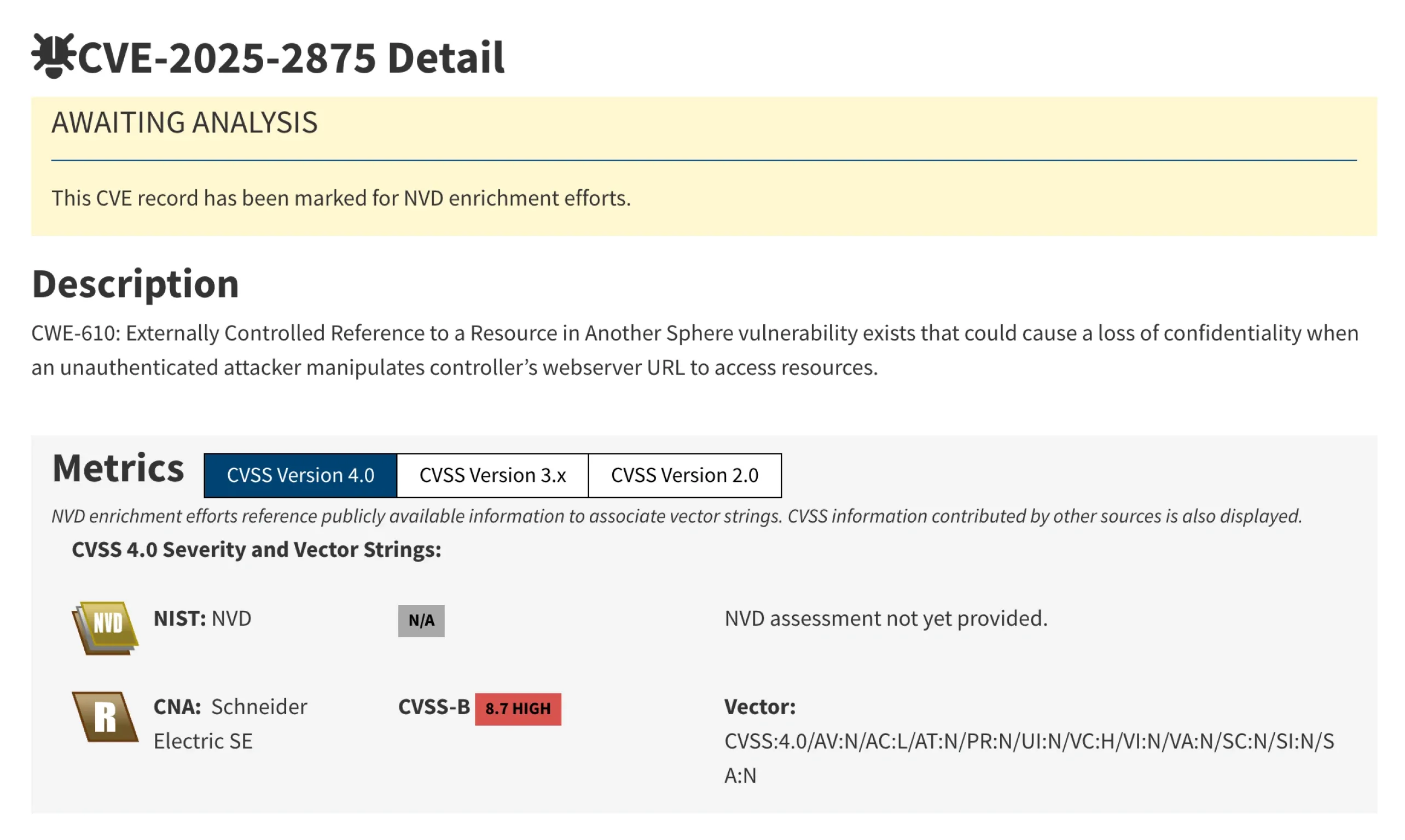

ردًا على تقريرنا، أصدرت شركة شنايدر إلكتريك تحذيرًا أمنيًا يُقرّ بوجود هذه الثغرة في وحدة التحكم المنطقية القابلة للبرمجة Modicon M241، وتحديدًا CVE-2025-2875. تهدف هذه التحذيرات إلى توعية الجهات المعنية بالمخاطر الأمنية المحتملة وتقديم إرشادات واضحة حول كيفية تطبيق إجراءات الإصلاح المناسبة.

في هذه المدونة، نقدم ملخصًا شاملًا لثغرة CVE-2025-2875 الأمنية المُكتشفة في جهاز Modicon M241 من شركة شنايدر إلكتريك. ودون الكشف عن معلومات تقنية مُفصلة قد تُسهّل إساءة الاستخدام، نُسلّط الضوء على طبيعة هذه الثغرة، ونُقيّم آثارها المُحتملة على بيئات التكنولوجيا التشغيلية (OT)، ونُقدّم توصيات عملية للحدّ من المخاطر المُرتبطة بها. تهدف هذه المُراجعة إلى دعم مُختصي الأمن وأصحاب الأصول في حماية البنية التحتية الحيوية.

Modicon M241 والويب المضمّن Server

Modicon M241، الذي طورته شركة شنايدر إلكتريك ، هو وحدة تحكم منطقية دقيقة قابلة للبرمجة (PLC) عالية الأداء، مصممة خصيصًا لمهام أتمتة الآلات المعقدة. وهي مناسبة بشكل خاص للهندسة المعمارية المعيارية والمعقدة للآلات، حيث توفر نواة معالجة قوية، وواجهات اتصال مرنة، وخيارات تكوين قابلة للتطوير لتلبية مجموعة واسعة من المتطلبات الصناعية.

من أبرز مزايا جهاز Modicon M241 خادم الويب المدمج ، الذي يوفر واجهة جاهزة للاستخدام يمكن الوصول إليها مباشرةً عبر أي متصفح ويب قياسي. تتيح هذه الميزة للمستخدمين مراقبة وحدة التحكم وتكوينها والتفاعل معها عن بُعد، دون الحاجة إلى برامج إضافية أو إعدادات معقدة.

على الرغم من أن خادم الويب المدمج يُحسّن بشكل كبير من سهولة الاستخدام، لا سيما في العمليات عن بُعد، إلا أنه يُشكّل أيضًا مخاطر أمنية سيبرانية محتملة إذا لم يُؤمّن بشكل صحيح. قد يُعرّض التحقق غير الصحيح من صحة الإدخال أو عدم وجود ضوابط مصادقة النظام للوصول غير المصرح به أو التلاعب به.

إدراكًا لهذه المخاوف الأمنية المحتملة، أجرت وحدتنا 515 تقييمًا أمنيًا شاملًا لخادم الويب المدمج في جهاز Modicon M241. وكان الهدف تحديد ما إذا كانت هناك أي ثغرات أمنية قابلة للاستغلال في هذا المكون قد تُعرّض سلامة النظام أو توافره أو سريته للخطر.

CVE-2025-2875: مرجع مُتحكم به خارجيًا لمورد في مجال آخر

تحقيقًا لهذا الهدف، أجرت الوحدة 515 تحليلًا متعمقًا لخادم الويب المدمج Modicon M241. كشف هذا التحليل عن سيناريوهات محددة يقبل فيها خادم الويب المدمج طلبات وصول مُصممة عمدًا إلى الملفات، متجاوزًا بذلك القيود الأمنية المُرادة. بالإضافة إلى ذلك، سمح الفحص المُكثف للجهاز بتحديد مسارات الملفات الداخلية داخل وحدة التحكم المنطقية القابلة للبرمجة (PLC). قد يُتيح استغلال هذه الثغرة الأمنية لمهاجم غير مُصرَّح له الوصول إلى ملفات داخلية حساسة على الجهاز، مما يؤثر بشكل كبير على سرية النظام.

تم الكشف عن هذه الثغرة الأمنية لشركة Schneider Electric من خلال عملية إفصاح مسؤولة، ومنذ ذلك الحين تم توفير التدابير المناسبة للتخفيف من آثارها ومعالجتها. لحماية العملاء Schneider العملاء ع أي إساءة استخدام محتملة، OPSWAT عمداً بحجب المعلومات التقنية التفصيلية المتعلقة بهذه الثغرة الأمنية.

CVE-2025-2875 الجدول الزمني

متوافق مع ممارسات الإفصاح المسؤولة و OPSWAT التزامًا منها بحماية البنية التحتية الحيوية، قامت الوحدة 515 على الفور بالإبلاغ عن الثغرة الأمنية إلى شركة Schneider Electric من خلال قناة الاتصال الأمنية الرسمية الخاصة بها للمساعدة في التحقيق والتخطيط للإصلاح:

- 20 فبراير 2025: قدمت الوحدة 515 تقريرًا عن الثغرة الأمنية إلى شركة Schneider Electric يوضح الثغرة الأمنية الموجودة في جهاز Modicon M241.

- 21 فبراير 2025: أقرت شنايدر إلكتريك باستلام التقرير وبدأت تحقيقًا داخليًا. تم تعيين معرف تتبع الحالة لتنسيق المتابعة.

- 20 مارس 2025: بعد إجراء تحليل مفصّل، أكدت شنايدر إلكتريك صحة الثغرة الأمنية وبدأت في وضع خطة علاجية.

- 13 مايو 2025: نشرت شركة شنايدر إلكتريك نصيحة عامة مع إرشادات علاجية للمشكلة التي تم تحديدها. تم تعيين معرف CVE، CVE-2025-2875، لهذه الثغرة الأمنية.

الاصلاح

نوصي بشدة المؤسسات التي تستخدم أجهزة Schneider Electric Modicon M241 PLC باتباع الإرشادات الرسمية المقدمة من Schneider Electric لإصلاح هذه الثغرة الأمنية، والمتاحة هنا: مستند استشارة أمان Schneider .

للتخفيف بشكل فعال من الثغرات الأمنية مثل CVE-2025-2875، ينبغي على المؤسسات اعتماد استراتيجية شاملة للدفاع المتعمق، والتي تتضمن:

- Vulnerability detection عبر الفحص المستمر لـ CVE: المسح المنتظم للشبكات بحثًا عن الثغرات الأمنية مثل CVE-2025-2875

- مراقبة السلوكيات الشاذة: تحديد الزيادات غير العادية في تردد الاتصال بجهاز Schneider Modion M241 PLC، والذي قد يشير إلى محاولة مستمرة لاستخراج بيانات غير مصرح بها

- تحديد اتصالات الأجهزة غير المصرح بها: يجب أن يكتشف النظام متى يتصل جهاز غير مصرح به/غير مرخص به بوحدة التحكم المنطقية القابلة للبرمجة (PLC)

- تجزئة الشبكة: يمكن أن يساعد عزل الأجهزة المتأثرة في منع الانتشار الجانبي للهجمات، وبالتالي تقليل التأثير.

- منع التطفل: التعرف على الأوامر الضارة/غير المعتمدة وحظرها على الفور إلى وحدة التحكم المنطقية القابلة للبرمجة، ثم حماية العمليات العادية لوحدة التحكم المنطقية القابلة للبرمجة بشكل فعال

OPSWAT يُلبّي MetaDefender OT Security من شركة 's هذه الاحتياجات من خلال اكتشاف الثغرات الأمنية الشائعة (CVEs)، ومراقبة الشبكة باستمرار بحثًا عن أي سلوكيات غير عادية، وتحديد الاتصالات غير المصرح بها. باستخدام الذكاء الاصطناعي، يتعلّم أنماط حركة المرور الاعتيادية، ويحدد السلوك الأساسي، ويطبّق سياسات للتنبيه إلى أي شذوذ. يتيح ذلك استجابات فورية ومدروسة للتهديدات المحتملة.

في حال وقوع هجوم يستغل الثغرة CVE-2025-2875، يتكامل MetaDefender OT Security مع Firewall Industrial MetaDefender للكشف عن الاتصالات المشبوهة وتنبيهها وحظرها بناءً على قواعد محددة. يستخدم Firewall Industrial MetaDefender الذكاء الاصطناعي لتعلم أنماط حركة المرور المنتظمة وتطبيق سياسات لمنع الاتصالات غير المصرح بها.

يوضح الفيديو التالي كيفية ذلك OPSWAT يعمل برنامج MetaDefender OT Security و MetaDefender Industrial Firewall من شركة Microsoft على التخفيف من هذه الثغرة بشكل استباقي ومنع الوصول غير المصرح به داخل بيئة OT:

ما وراء الوقاية، OPSWAT يُمكّن نظام MetaDefender OT Security من شركة "المؤسسات" من رصد علامات الاستغلال آنيًا من خلال رصد الأصول وتقييم الثغرات الأمنية بشكل مستمر. ومن خلال الاستفادة من إمكانيات متقدمة لتتبع مخزون الأصول وتقييم الثغرات الأمنية، توفر منصتنا كشفًا استباقيًا للتهديدات وتُسهّل اتخاذ إجراءات إصلاح سريعة وفعالة.

يوضح الفيديو التالي كيفية قيام MetaDefender OT Security بتحديد الأجهزة المعرضة للخطر بكفاءة وتوفير العلاج السريع للثغرات الأمنية التي تم تحديدها: