مشهد الهجوم على USB

تعد الوسائط الطرفية والقابلة للإزالة مثل USB أدوات أساسية أدوات راد والمؤسسات أدوات ، ويرجع ذلك في الغالب إلى أنها تتيح سهولة تخزين البيانات ونقلها. ومع ذلك، فإن شعبيتها جعلتها أيضًا هدفًا شائعًا للمجرمين الإلكترونيين. على مر السنين، استغل المخترقون الثغرات الأمنية في USB لتنفيذ هجمات إلكترونية معقدة، مما أدى إلى المساس بسلامة البيانات وأمن الأنظمة. على الرغم من الوعي المتزايد بهذه المخاطر، لا يزال العديد من المستخدمين غير مدركين للمخاطر المحتملة التي تشكلها USB التي تبدو غير ضارة. في الواقع، قد تبدو هذه الأجهزة غير ضارة للوهلة الأولى، ولكنها يمكن أن تعمل كلوحة مفاتيح أو ماوس أو أجهزة طرفية أخرى بمجرد وصولها إلى الجهاز، مما يعرض أمنه للخطر.

في عام 2010، ظهر فيروس ستوكسنت (Stuxnet) كهجوم إلكتروني بارز استخدم محركات الأقراص USB ، واستهدف المنشآت النووية الإيرانية. وقد تم تنفيذ الهجوم من خلال محركات الأقراص المتضررة USB ، مما مكن ستوكسنت من التسلل إلى أنظمة التحكم الصناعي (ICS) واستهداف وحدات التحكم المنطقية القابلة للبرمجة (PLCs) على وجه التحديد، والتي كانت مسؤولة عن تعطيل عمليات تخصيب اليورانيوم. وقد أكد هذا الحادث على التداعيات المدمرة للهجمات التي تيسرها أجهزة USB ، وأكد على ضرورة اتخاذ تدابير شاملة للأمن السيبراني لحماية البنية التحتية الحيوية.

أنواع الهجمات المستندة إلى USB-Based Attacks

في سياق أمن USB ، ركزت الهجمات السابقة في المقام الأول على استغلال الثغرات الأمنية المتعلقة بتخزين الجهاز USB والبرمجيات الضارة المتعلقة بمحرك الأقراص USB والبرامج الضارة المتعلقة بمحرك الأقراص وبرامج التشغيل USB المعدلة بشكل ضار، وغالباً ما تؤدي إلى هجمات تجاوز سعة المخزن المؤقت لتصعيد الامتيازات. ومع ذلك، تشير الاتجاهات الحديثة إلى تحول نحو استخدام هجمات حقن ضغطات المفاتيح/النقر على الماوس أو إعادة برمجة المتحكم الدقيق. وتنفذ هذه الهجمات من خلال أجهزة HIDs (أجهزة الواجهة البشرية) غيرUSB (أجهزة الواجهة البشرية) المتخفية في شكل لوحات مفاتيح أو فأرة كمبيوتر، مع تعديل برمجياتها الثابتة ببراعة. بالإضافة إلى ذلك، يمكن أيضًا استخدام جهاز USB لالتقاط حركة مرور الشبكة عن طريق محاكاة جهاز ضار USB كمحول إيثرنت USB . وهذا يمكّن الجهاز USB من العمل كخادم DHCP، وتوجيه حركة المرور من خلال نظام أسماء النطاقات الضار أو تقديم بوابة افتراضية ضارة للمضيف.

وبالإضافة إلى التكتيكات الأخرى، يستخدم المهاجمون أيضًا تحديثات البرامج الثابتة وبرامج التشغيل USB في الهجمات المستندة إلى USB. إذا بدأ المضيف تحديثًا ضارًا للبرامج الثابتة على جهاز USB مع تعديل البرامج الثابتة، يمكن للمهاجم إعادة برمجة الجهاز USB واستخدامه لاختراق المضيف. في حالة الهجوم على برنامج التشغيل USB ، قد يخدع المهاجم المضيف لتنزيل برنامج تشغيل ضار، مما قد يتيح تنفيذ التعليمات البرمجية أو استغلال ثغرة في تجاوز سعة المخزن المؤقت على نظام الضحية.

قام باحثون في جامعة بن غوريون في النقب في إسرائيل بتصنيف الهجمات القائمة على USB إلى أربع فئات أساسية، والتي تشمل قائمة شاملة تضم 29 نوعًا مختلفًا من الهجمات USB : المتحكمات الدقيقة القابلة للبرمجة، والأجهزة الطرفية المعاد برمجتها الضارة، والأجهزة الطرفية غير المعاد برمجتها، والكهربائية.

في سياق الهجمات الكهربائية القائمة على USB ، يعتبر القاتل USB القاتل مصدر قلق كبير. عندما يتم توصيله، يقوم هذا الجهاز الضار بتوصيل صدمات كهربائية قوية يمكن أن تسبب أضرارًا لا يمكن إصلاحها لمكونات المضيف.

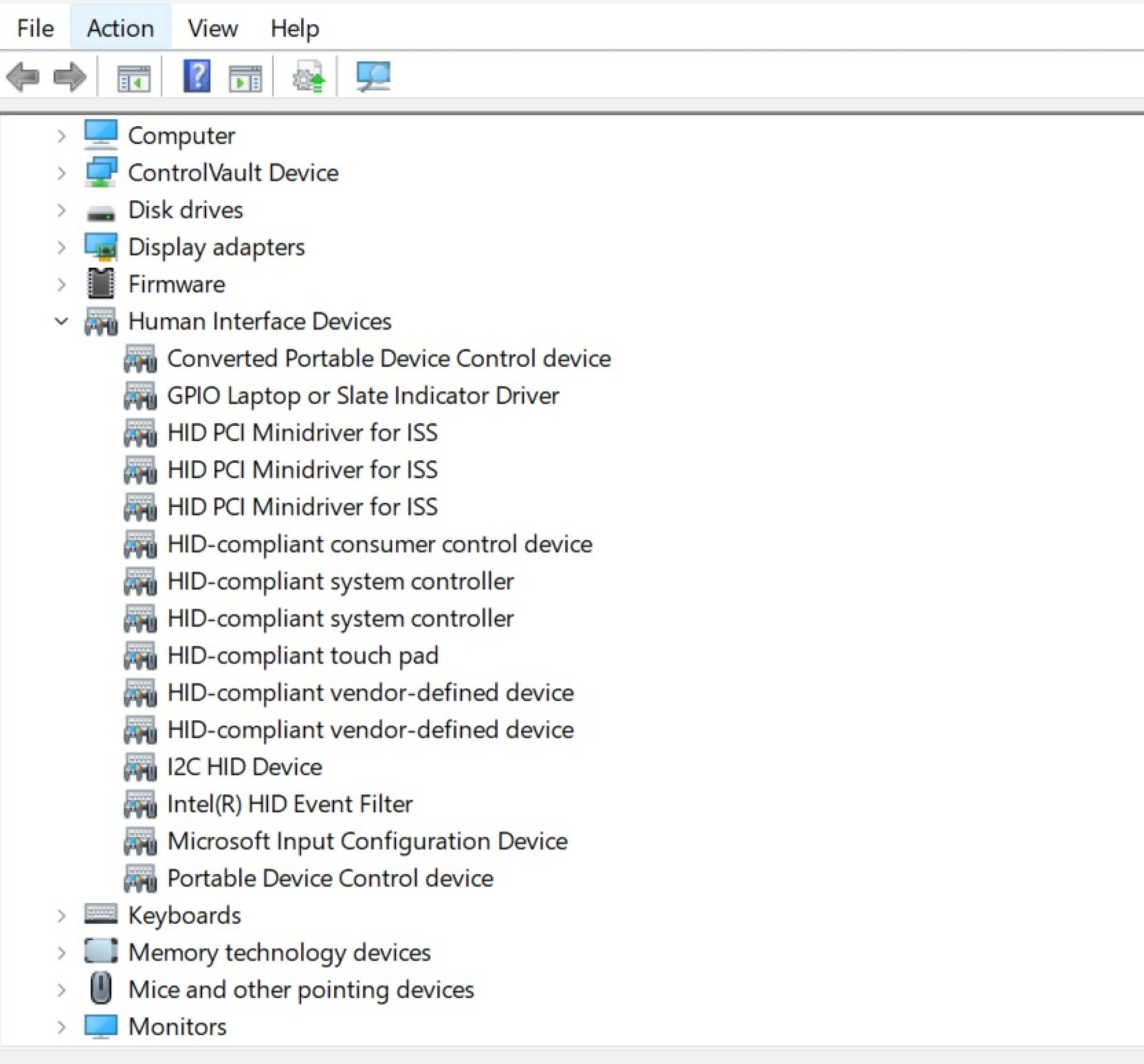

USB بروتوكول HID

يحدد المضيف نوع الجهاز USB المتصل به من خلال إجراء عملية تسمى تعداد الجهاز. أثناء هذه العملية، يتصل المضيف بالجهاز USB للحصول على معلومات حول إمكانياته ووظائفه. تتضمن هذه المعلومات رمز الفئة USB الخاص بالجهاز، والذي يحدد نوعه، مثل لوحة مفاتيح أو ماوس أو محول أو محول أو HID آخر.

يعمل بروتوكول HID USB كنهج موحد للاتصال بين الأجهزة الطرفية، مثل لوحات المفاتيح وفأرة الكمبيوتر وأجهزة الإدخال الأخرى والكمبيوتر المضيف. من خلال وضع سلسلة من القواعد والمواصفات، يضمن هذا البروتوكول تبادلاً سلساً للبيانات بين هذه الأجهزة والكمبيوتر، مما يسمح للمستخدمين بالتفاعل مع تطبيقات البرامج بطريقة فعالة.

من خلال بروتوكول HID، تقوم الأجهزة بإرسال حزم البيانات التي تحتوي على معلومات حول مدخلات المستخدم، مثل الضغط على المفاتيح وحركات الفأرة والنقر على الأزرار، والتي يتم تفسيرها بعد ذلك بواسطة نظام التشغيل المضيف. يلعب هذا البروتوكول دورًا حيويًا في ضمان التوافق وقابلية التشغيل البيني بين أجهزة الإدخال المختلفة وأنظمة الكمبيوتر، مما يجعله مكونًا أساسيًا في الحوسبة الحديثة.

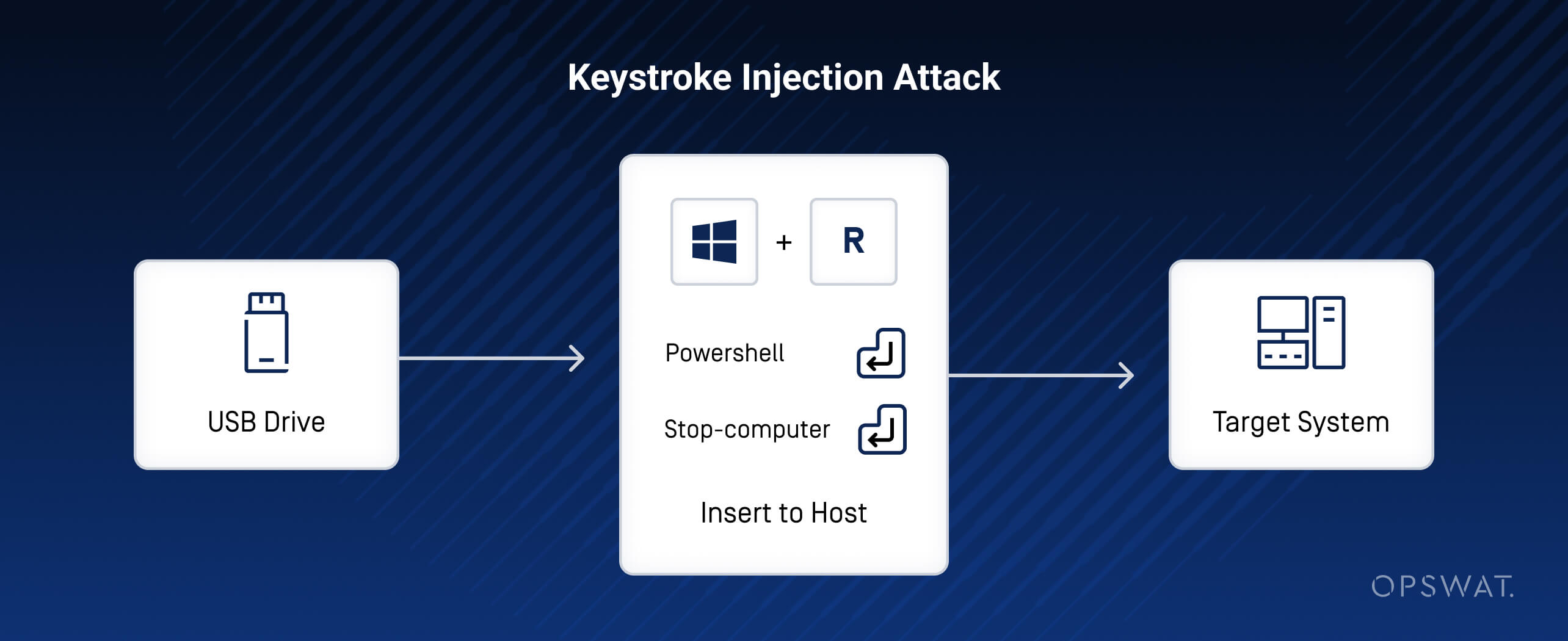

هجوم حقن ضغطة المفاتيح

يتلاعب هجوم حقن ضغطات المفاتيح، وهو نوع محدد من هجمات USB ، بأجهزة USB لإدخال ضغطات مفاتيح غير مصرح بها في النظام المستهدف. تستفيد هجمات حقن ضغطات المفاتيح من بروتوكول HID لحقن ضغطات مفاتيح ضارة في النظام المستهدف، متجاوزةً بذلك تدابير الأمان التقليدية وطبقات الأمان المتعددة، بما في ذلك منظمات حماية الشبكة وجدران الحماية وبرامج مكافحة الفيروسات وحتى برنامج Windows Defender، مما يجعل النظام عرضةً لإجراءات غير مصرح بها. تحقق هذه الهجمة تنفيذ التعليمات البرمجية بسلاسة دون تدخل المستخدم من خلال تقديم نفسها على أنها لوحة مفاتيح USB HID، ثم "كتابة" اختصارات وأوامر لوحة المفاتيح. يتم إدخال ضغطات لوحة المفاتيح بسرعة كبيرة بحيث تكون غير مرئية للضحية، وتحدث في غمضة عين.

محاكاة هجوم حقن ضغطة المفاتيح باستخدام USB البطة المطاطية

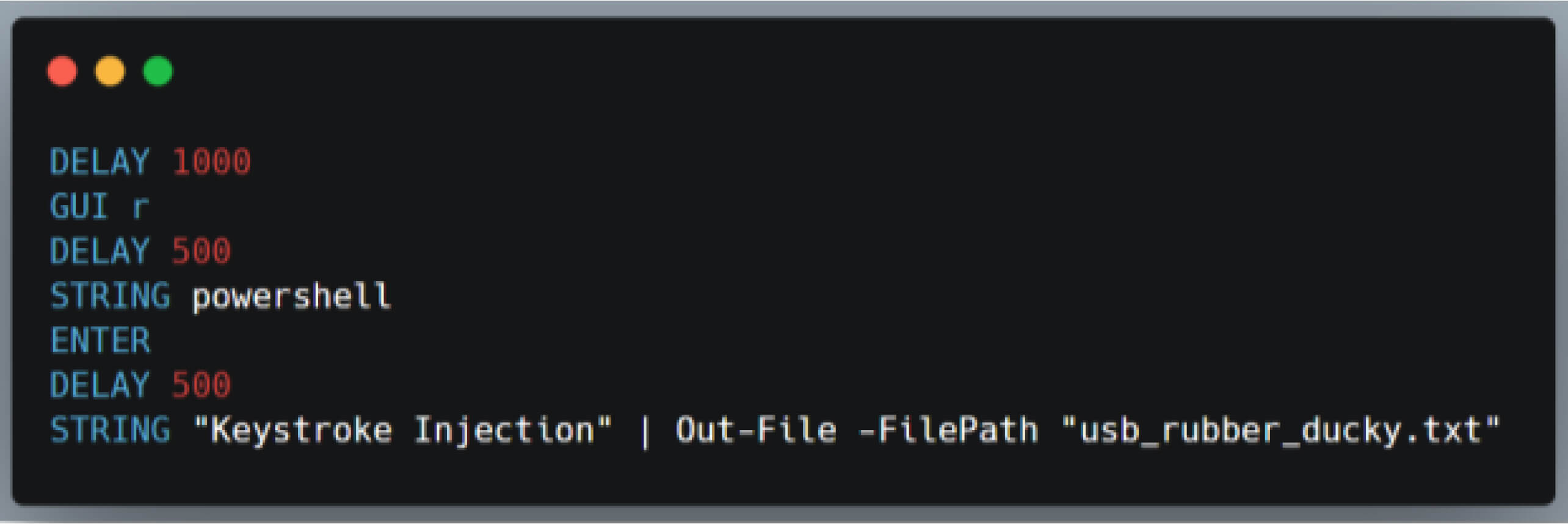

"البطة المطاطيةUSB Ducky" هي أداة اختبار قلم هائلة لحقن ضغطات المفاتيح تم تطويرها من قبل Hak5 في عام 2010. وهو عبارة عن جهاز USB صغير بتصميم يشبه محرك أقراص USB قياسي، ولكنه يعمل كلوحة مفاتيح. وبمجرد توصيله بجهاز كمبيوتر، يمكن لـ Rubber Ducky أن يكتب على الفور ضغطات مفاتيح مبرمجة مسبقًا بوتيرة سريعة، مما يتيح تنفيذ الأوامر والنصوص دون أي تدخل من المستخدم. هذه الميزة تجعلها أداة متعددة الاستخدامات لمختلف استخدامات الأمن السيبراني، مثل اختبار الاختراق ومحاكاة الهجمات USB.

ولاستخدام البطة المطاطية USB ، يجب تصميم حمولة وتحويلها إلى ملف ثنائي ثم تحميلها على الجهاز. وبمجرد الانتهاء من هذه الخطوات، يمكن للمستخدم الضار تنفيذ إجراءات على جهاز الضحية عن طريق محاكاة لوحة المفاتيح.

يستخدم USB Rubber DuckyScript DuckyScript كلغة برمجة خاصة به، وستتم كتابة الحمولة باستخدام هذه الصيغة. فيما يلي حمولة DuckyScript التي تسمح بكتابة ملف باسم "usb_rubber_rubber_ducky.txt" يحتوي على نص "حقن ضغطة مفتاح" ليتم كتابته على جهاز الضحية عند إدخال الجهاز الضار USB .

تخيل أنك تقوم بعمل بريء وهو توصيل USB بجهاز الكمبيوتر المحمول الخاص بك، دون أن تعلم أن ذلك قد يؤدي إلى هجوم عن طريق إدخال أحرف دون علمك. يمكن لهذا الهجوم السري أن يفتح الخدمات يستولي على جهازك، مما يعرض أمن جهازك للخطر ويهدد بياناتك الحساسة. من المقلق حقاً إدراك الخطر المحتمل الناجم عن USB يبدو غير ضار. دعونا ندرس الفيديو أدناه لفهم خطورة هذا التهديد.

التخفيف

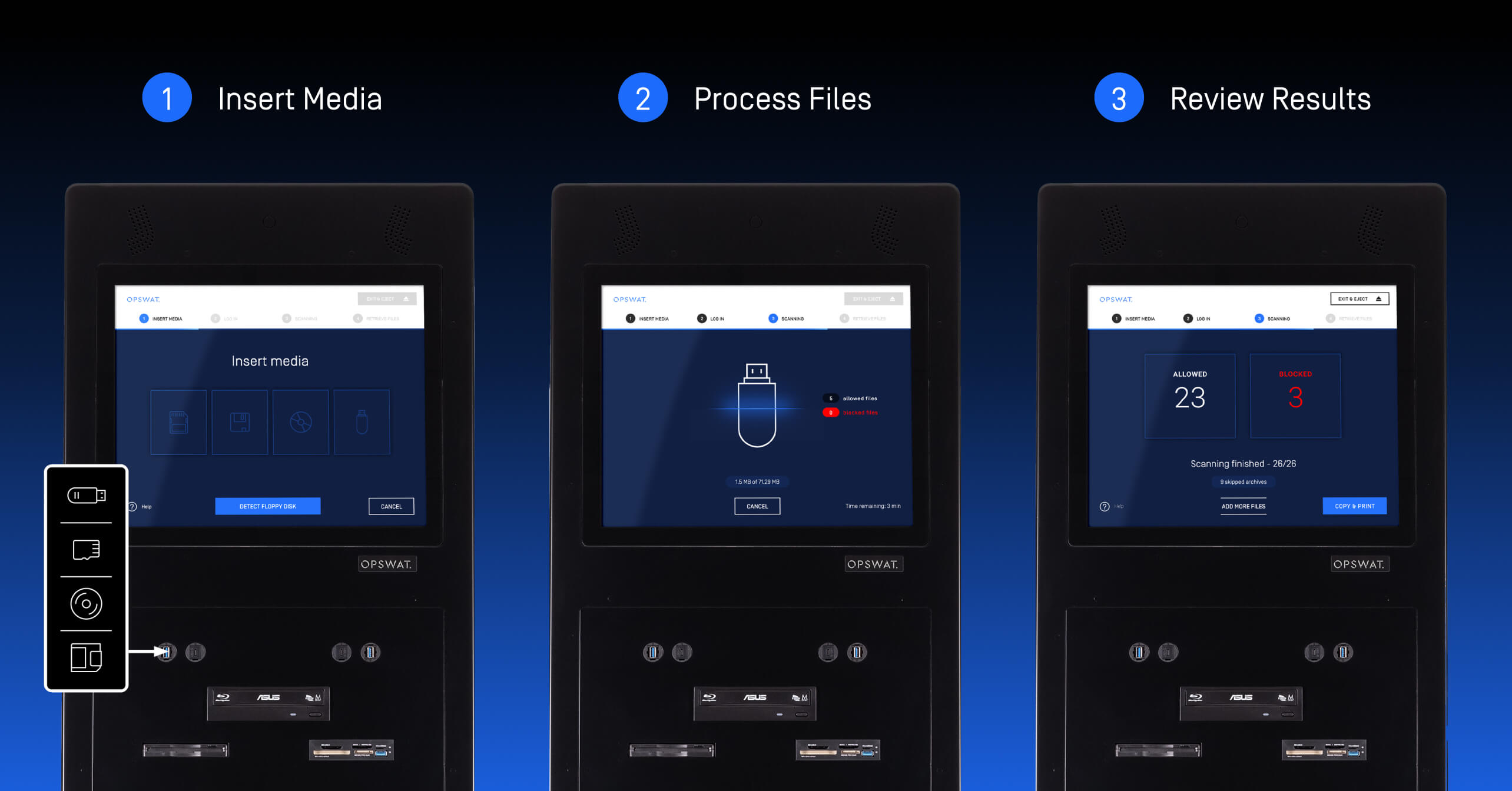

في OPSWAT نلتزم بفلسفة "لا تثق في أي ملف. لا تثق في أي جهاز.™"، التي تركز على نشر حلول عدم الثقة وتقنيات رائدة في السوق وحاصلة على براءة اختراع في كل مستوى من العملاء البنية التحتية الحيوية العملاء. نحن نؤمن الشبكات والبيانات والأجهزة من خلال حل التحديات التي تواجهها من المصنع إلى السحابة، في جميع أنحاء العالم. نحن ندرك مخاطر الأمن السيبراني التي تشكلها الأجهزة الطرفية والوسائط القابلة للإزالة على الأنظمة الأساسية. لمعالجة هذه المشكلة، قمنا بتطويرKiosk وهي محطة متطورة لتطهير الأجهزة الطرفية والوسائط القابلة للإزالة، والتي تساعد في منع العديد من الهجمات من USB .

MetaDefender Kiosk يساعد على حماية أصولك من خلال تمكين التحكم في تدفق البيانات داخل مؤسستك وخارجها. يمكن استخدامه كمحطة مسح ضوئي للوسائط على أجهزتك الخاصة أو على أكشاك OPSWAT. Media مثل أجهزة USB أو أقراص DVD أو بطاقات SD أو محركات الأقراص المحمولة أو الأقراص المرنة بواسطة Kiosk. بعد اكتمال الفحص، يقوم Kiosk بإنشاء تقرير مفصل.

بفضل تدابير التقوية المدمجة MetaDefender Kiosk المدمجة في الموقع الإلكتروني ، يعزز Kiosk مناعته ضد هجمات USB بشكل كبير.

يوضح مقطع الفيديو أدناه فعالية MetaDefender Kiosk في الحماية من الهجمات المستندة إلى USB- الهجمات، لا سيما تلك التي تستخدم USB البطة المطاطية.

تحدث إلى أحد خبرائنا اليوم واكتشف السبب الذي يجعل من MetaDefender Kiosk ميزة حاسمة في الوقاية من التهديدات التي تنقلها الوسائط الطرفية والقابلة للإزالة.

لوك نغوين هو اختبار اختراق أول في OPSWAT. يعمل بشكل استباقي على تعزيز أمان منتجات OPSWATوحمايتها من التهديدات الإلكترونية المحتملة قبل وصولها إلى العملاء. بالإضافة إلى ذلك، يشارك خبرته في مجال الأمن الإلكتروني مع زملائه والطلاب في برنامج OPSWAT .