ما هو اختبار الاختراق؟

اختبار الاختراق، والمعروف باسم اختبار الاختراق أو الاختراق الأخلاقي، هو إجراء أمني استباقي يتضمن محاكاة هجمات إلكترونية واقعية على أنظمتك وشبكاتك. على عكس المخترقين الخبيثين، يعمل مختبرو الاختراق ضمن الحدود المصرح بها لتحديد نقاط الضعف الأمنية قبل أن يتم استغلالها من قبل جهات التهديد الفعلية.

يُعد هذا التقييم الأمني الهام بمثابة حجر الزاوية لأي استراتيجية شاملة للأمن السيبراني. فمن خلال إجراء هجمات المحاكاة الخاضعة للرقابة، يمكن للمؤسسات تقييم وضعها الأمني والتحقق من فعالية الضوابط الأمنية الحالية. تساعد هذه العملية على اكتشاف نقاط الضعف التي قد تظل مخفية حتى حدوث اختراق أمني حقيقي.

يتناسب اختبار الاختراق مع السياق الأوسع للتقييمات والتدقيق الأمني، حيث يعمل جنباً إلى جنب مع أفضل الممارسات الأمنية الأخرى لإنشاء دفاع قوي ضد التهديدات الإلكترونية. فهو يزود المؤسسات برؤى قابلة للتنفيذ في استراتيجيات الكشف عن التهديدات ويساعد في تحديد الثغرات الأمنية المحتملة في البنية التحتية الحيوية.

اختبار الاختراق مقابل تقييم الثغرات الأمنية

في حين أن كلاهما من الممارسات الأمنية الهامة، فإن اختبار الاختراق وتقييم الثغرات الأمنية يخدمان أغراضاً مختلفة:

- تفحص تقييمات الثغرات الأمنية الثغرات المعروفة وتوفر قائمة بالمشكلات ذات الأولوية.

- يستغل اختبار الاختراق بنشاط نقاط الضعف لتقييم تأثير الاختراق وفعالية الدفاعات الحالية.

عادةً ما تستخدم المؤسسات تقييمات الثغرات الأمنية للمراقبة الأمنية المنتظمة واختبارات الاختراق للتحقق بشكل أعمق من صحة جهود التحصين الأمني.

ما أهمية اختبار الاختراق؟

يكشف اختبار الاختراق عن نقاط الضعف قبل أن يتمكن المهاجمون من استغلالها. وهو يثبت فعالية الضوابط الأمنية من خلال محاكاة الهجمات الإلكترونية ويدعم الامتثال للوائح التنظيمية مع تقليل مخاطر اختراق البيانات. يساعد هذا النهج الاستباقي المؤسسات على الحفاظ على ثقة العملاء .

تزداد التهديدات الإلكترونية الحديثة تعقيداً، مما يجعل من الضروري للمؤسسات اعتماد تدابير أمنية استباقية. يساعد اختبار الاختراق في اكتشاف الثغرات الأمنية عبر سطح الهجوم بأكمله، من تطبيقات الويب إلى البنية التحتية للشبكة.

الفوائد الرئيسية لاختبار الاختراق

يمثل الاكتشاف المبكر للثغرات الأمنية إحدى أهم مزايا اختبار الاختراق المنتظم. فمن خلال تحديد الثغرات الأمنية قبل استغلالها، يمكن للمؤسسات تنفيذ استراتيجيات معالجة الثغرات الأمنية التي تمنع الاختراقات الأمنية المكلفة.

تحسين الوضع الأمني هو فائدة أخرى مهمة تتجاوز التحسينات التقنية. فعندما تقوم المؤسسات بإجراء اختبارات الاختراق بانتظام، فإنها تطور فهماً أعمق لوضعها الأمني ويمكنها اتخاذ قرارات أكثر استنارة بشأن الاستثمارات والأولويات الأمنية.

يضمن التأهب المعزز للاستجابة للحوادث أنه عند وقوع حوادث أمنية، تكون الفرق مجهزة بشكل أفضل للاستجابة بسرعة وفعالية. يكشف اختبار الاختراق عن مسارات الهجوم المحتملة ويساعد فرق الأمن على فهم كيفية انتشار التهديدات عبر أنظمتهم، مما يؤدي إلى وضع خطط استجابة أكثر شمولاً.

كيف يعمل اختبار الاختراق: المقاربات والمنهجيات

يتبع اختبار الاختراق منهجيات منظمة تضمن تغطية شاملة لنواقل الهجوم المحتملة. تقدم كل من المنهجيات الثلاث الأساسية التالية وجهات نظر مختلفة حول وضعك الأمني وتوفر رؤى فريدة حول نقاط الضعف المحتملة:

- الصندوق الأسود: لا توجد معرفة مسبقة بالنظام.

- الصندوق الأبيض: وصول كامل إلى التعليمات البرمجية المصدرية والوثائق.

- الصندوق الرمادي: معرفة جزئية، تحاكي تهديدًا داخليًا.

تعتمد كل مرحلة على المرحلة السابقة، مما يؤدي إلى إنشاء تحليل شامل للثغرات الأمنية يكشف عن نقاط الضعف الفردية وسلاسل الهجمات المحتملة.

محاكاة الهجمات واختبار الضوابط الأمنية

تشكل هجمات المحاكاة جوهر اختبار الاختراق الفعال، حيث توفر سيناريوهات واقعية تختبر ضوابط الأمان الخاصة بك في ظل ظروف تعكس التهديدات الفعلية. تساعد هذه الهجمات الخاضعة للرقابة في التحقق من قدرة تدابيرك الأمنية على الصمود أمام تقنيات الهجوم في العالم الحقيقي.

يتجاوز اختبار الضوابط الأمنية مجرد فحص الثغرات الأمنية لتقييم فعالية تدابيرك الدفاعية. تفحص هذه العملية مدى استجابة البنية التحتية الأمنية الخاصة بك لسيناريوهات الهجوم المختلفة، بما في ذلك محاولات تجاوز المصادقة وتصعيد الامتيازات والتحرك أفقياً عبر شبكتك. تعرف على المزيد حول أفضل ممارسات أمان التطبيقات.

الامتثال التنظيمي وإدارة المخاطر

يلعب اختبار الاختراق دوراً حاسماً في إثبات الامتثال لمعايير حماية البيانات والأمن السيبراني مثل

- معيار أمن بيانات صناعة بطاقات الدفع PCI DSS (معيار أمن بيانات صناعة بطاقات الدفع)

- ISO/IEC 27001

- إرشادات NIST

يمثل تقييم المخاطر والتخفيف من حدتها الوظائف الأساسية لاختبار الاختراق ضمن أطر إدارة المخاطر الأوسع نطاقاً. من خلال تحديد نقاط الضعف وإظهار تأثيرها المحتمل، يوفر اختبار الاختراق البيانات اللازمة لاتخاذ قرارات مستنيرة لإدارة المخاطر. لا يمكن المبالغة في المساهمة في منع اختراق البيانات. فالمؤسسات التي تجري اختبارات الاختراق بانتظام تقلل بشكل كبير من مخاطر التعرض لحوادث أمنية مكلفة.

استيفاء متطلبات الامتثال

يُعد اختبار الاختراق أحد متطلبات معايير الامتثال المختلفة، بما في ذلك PCI DSS و HIPAA و SOX. لكل معيار متطلبات محددة لتكرار الاختبار ونطاقه ومنهجيته، مما يجعل من الضروري للمؤسسات فهم التزامات الامتثال الخاصة بها.

يتطلب إثبات العناية الواجبة للمنظمين وأصحاب المصلحة أكثر من مجرد إجراء الاختبارات. إذ يجب على المؤسسات الاحتفاظ بالوثائق المناسبة، وتنفيذ تدابير الإصلاح الموصى بها، وإظهار التحسين المستمر في وضعها الأمني.

من يقوم بإجراء اختبار الاختراق؟

لدى المؤسسات العديد من الخيارات لإجراء اختبارات الاختراق، ولكل منها مزايا واعتبارات متميزة. تجلب فرق الأمن الداخلي معرفة عميقة بالأنظمة والعمليات المؤسسية، بينما يقدم مقدمو الخدمات من جهات خارجية خبرة متخصصة ووجهات نظر موضوعية.

بغض النظر عن أصلهم، يجمع مختبرو الاختراق ذوو المهارات العالية بين المعرفة والخبرة الاعتمادات المعترف بها. تثبت هذه الاعتمادات كفاءتهم في القرصنة الأخلاقية وتقييم الثغرات الأمنية وإعداد التقارير.

اختيار مزود اختبار الاختراق

عند تقييم شركاء اختبار الاختراق المحتملين، ضع في اعتبارك ما يلي:

- الخبرة والخبرة: ابحث عن مزود يتمتع بسجل حافل في مجال عملك وبتقنيات مشابهة لتقنياتك (مثل تطبيقات الويب والشبكات والسحابة وإنترنت الأشياء والتقنيات التشغيلية). يجب أن يُظهر فريقهم معرفة عميقة بالتهديدات الحالية ومنهجيات الهجوم.

- المنهجية والنهج: يتبع المزود ذو السمعة الطيبة منهجيات راسخة وشفافة (مثل PTES أو دليل اختبار OWASP) ويجمع أدوات الآلية والاختبارات اليدوية الشاملة. تجنب الشركات التي تعتمد فقط على عمليات الفحص الآلية، لأنها غالبًا ما تغفل عن الثغرات المعقدة والعيوب في منطق الأعمال.

- دعم إعداد التقارير والمعالجة: يجب أن يكون التقرير النهائي واضحًا وموجزًا وقابلاً للتنفيذ، ويوضح بالتفصيل النتائج ومستويات المخاطر وخطوات الإصلاح العملية. ابحث عن مقدمي الخدمات الذين يقدمون الدعم بعد الاختبار، بما في ذلك إعادة الاختبار للتحقق من الإصلاحات.

- المراجع والسمعة: اسأل عن مراجع العملاء وتحقق من مراجعات العملاء عبر الإنترنت أو اعتمادات الصناعة (على سبيل المثال، CREST، إذا كان ذلك ينطبق في منطقتك). تشير السمعة القوية إلى الجودة الثابتة والسلوك الأخلاقي.

- التواصل والاحترافية: يجب أن يتواصل مقدم الخدمة بفعالية طوال فترة الارتباط، بدءًا من تحديد النطاق وحتى إعداد التقارير، وأن يحافظ على السرية التامة فيما يتعلق ببياناتك الحساسة.

تعتبر منهجية مقدم الخدمة وممارسات إعداد التقارير من الاعتبارات المهمة بنفس القدر. ابحث عن مزودي الخدمة الذين يتبعون أطر عمل راسخة مثل دليل اختبار OWASP أو إرشادات المعهد الوطني للمعايير والمقاييس (NIST) والذين يقدمون تقارير شاملة مع توصيات واضحة للعلاج.

إيجابيات وسلبيات اختبار الاختراق

يساعد فهم كل من مزايا وقيود اختبار الاختراق المؤسسات على اتخاذ قرارات مستنيرة بشأن برامج اختبارات الأمان الخاصة بها وتحديد التوقعات المناسبة للنتائج.

| المزايا | القيود |

|---|---|

| التخفيف الاستباقي للمخاطر | التكلفة والوقت |

| التحقق من صحة الضوابط الأمنية | نطاق محدود |

| يدعم الامتثال | تعطيل محتمل للعمليات العادية |

اختبار الاختراق كجزء من استراتيجية أمنية شاملة

نظرًا لفوائده الفريدة والقيود المتأصلة فيه، لا ينبغي النظر إلى اختبار الاختراق كحل مستقل، بل كعنصر حيوي في استراتيجية أوسع وشاملة للأمن السيبراني. ولتعظيم القيمة، يجب دمج اختبار الاختراق مع:

- التقييمات المنتظمة لمواطن الضعف

- التدريب على التوعية الأمنية

- تخطيط الاستجابة للحوادث

يمكن للمؤسسات استخدام قائمة OWASP لأهم عشرة مخاطر أمنية لتطبيقات الويب وأفضل 10 ممارسات لحماية تحميل الملفات من قبل OPSWAT لتقييم وضعها الأمني وتنفيذ طبقات الدفاع الأكثر ملاءمة في بيئة تطبيقات الويب الخاصة بها.

اختبار الاختراق لوظائف الأمن السيبراني

سواء كنت محللاً أمنياً، أو مسؤول شبكة، أو مديراً أمنياً، فإن معرفة مبادئ وممارسات اختبار الاختراق تعزز قدرتك على حماية الأصول المؤسسية. تُقدّر العديد من المؤسسات المهنيين الذين يفهمون الممارسات الأمنية الهجومية والدفاعية على حد سواء، مما يجعل خبرة اختبار الاختراق ذات قيمة للتقدم الوظيفي.

المهارات الاعتمادات الاختراق

لتحقيق النجاح في هذا المجال، يجب أن يتطور المهنيون:

- أساسيات الشبكات: من الضروري إتقان مفاهيم TCP/IP وبروتوكولات الشبكات والتوجيه الخدمات الشبكات الشائعة الخدمات DNS وHTTP وغيرها).

- البرمجة/البرمجة النصية: إتقان لغة برمجة نصية واحدة على الأقل (مثل Python أو PowerShell أو Ruby أو Bash) لأتمتة المهام واستغلال نقاط الضعف وتطوير أدوات مخصصة.

- تقييم الثغرات الأمنية: القدرة على تحديد وتحليل وفهم تأثير نقاط الضعف الأمنية في الأنظمة والتطبيقات وفهمها.

بالنسبة للمختبرين الطموحين والحاليين لاختبار الاختراق، فإن الاعتمادات الخبرة وتظهر الالتزام بالمهنة. ومن بين أكثر الاعتمادات شهرة وتقديرًا ما يلي:

- OSCP (محترف معتمد في الأمن الهجومي): شهادة عملية محترمة ومحترمة لمهارات اختبار الاختراق الهجومي.

- CEH (مخترق أخلاقي معتمد): يغطي مجموعة واسعة من مفاهيم أدوات الاختراق الأخلاقي.

- CompTIA قلمTest+: يركز على أحدث مهارات اختبار الاختراق وتقييم الثغرات ومهارات الإدارة.

- eWPT (eLearnSecurity اختبار اختراق تطبيقات الويب): متخصص في اختبار أمان تطبيقات الويب.

- شهادة Gقلم (مختبر الاختراق من GIAC): شهادة شاملة تغطي منهجيات مختلفة.

فريق اختبار الاختراق التابع لـ OPSWATالوحدة 515

الوحدة 515 هي مبادرة الفريق الأحمر للنخبة التابعة OPSWATوهي متخصصة في الأمن السيبراني الاستباقي من خلال المحاكاة العدائية والاختبارات المتقدمة والاكتشافات المتعمقة. يجمع فريقنا بين الخبرة التقنية العميقة والفهم العملي للأعمال لتطوير برنامج اختبار شامل يلبي احتياجاتك الخاصة ومتطلباتك التنظيمية.

هل أنت مستعد لتعزيز مستوى الأمان لديك؟ اتصل بـ Unit 515 اليوم لتتعرف على كيفية الخدمات اختبار الاختراق التي نقدمها الخدمات تحديد نقاط الضعف في أنظمتك وتحسين استراتيجية الأمن السيبراني الشاملة لديك.

الأسئلة الشائعة (FAQs)

ما هو اختبار الاختراق (اختبار الاختراق)؟

اختبار الاختراق هو محاكاة لهجوم إلكتروني يتم إجراؤه لتحديد نقاط الضعف في الأنظمة أو الشبكات أو التطبيقات قبل أن يتمكن المهاجمون الحقيقيون من استغلالها.

ما أهمية اختبار الاختراق؟

يكشف اختبار الاختراق عن نقاط الضعف قبل أن يتمكن المهاجمون من استغلالها. كما أنه يتحقق من صحة الضوابط الأمنية، ويدعم الامتثال التنظيمي، ويقلل من مخاطر اختراق البيانات، ويبني ثقة أصحاب المصلحة.

ما هي إيجابيات وسلبيات اختبار القلم؟

تشمل الإيجابيات الحد من المخاطر الاستباقية والتحقق من صحة التحكم الأمني ودعم الامتثال. تشمل السلبيات التكلفة المحتملة والنطاق المحدود والتعطيل المؤقت.

لماذا نحتاج إلى اختبار الاختراق؟

للبقاء في صدارة التهديدات السيبرانية، والوفاء بالتزامات الامتثال، وضمان أن تكون الدفاعات قوية وفعالة.

من يقوم بإجراء اختبارات القلم؟

يمكن إجراء اختبارات الاختراق من قبل متخصصين في الأمن الداخلي أو مزودي خدمات خارجيين يتمتعون الاعتمادات خبرة المتخصصة.

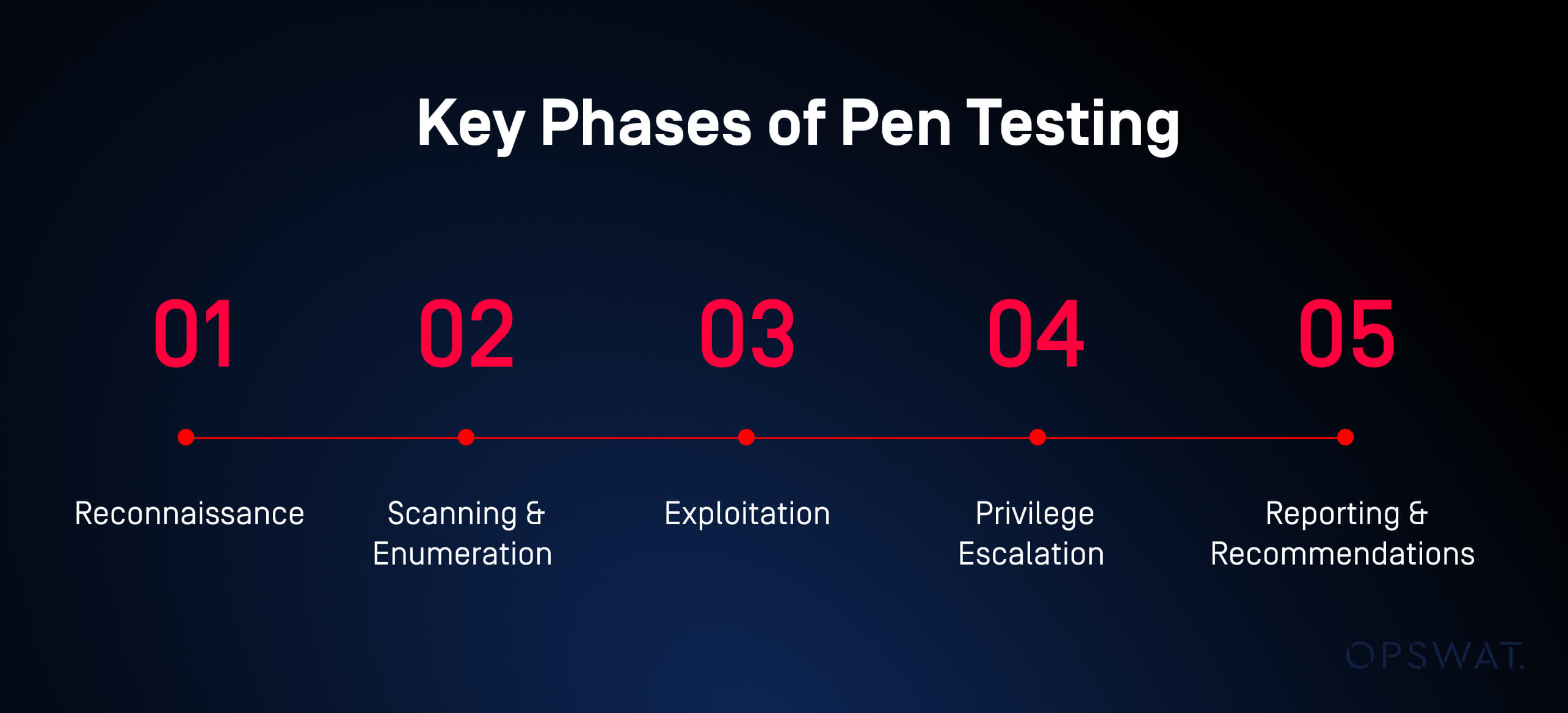

ما هي المراحل الخمس الرئيسية لاختبار القلم؟

- الاستطلاع

- المسح والتعداد

- الاستغلال

- تصعيد الامتيازات

- التقارير والتوصيات