نحن ندخل مرحلة جديدة من سباق التسلح الافتراضي. ينشئ المهاجمون برامج ضارة تكيفية مراوغة للغاية للاختباء من برامج الكشف. يعمل مجرمو الإنترنت بلا كلل لاستغلال نقاط الضعف في التطبيقات والحصول على وصول غير مصرح به إلى البيانات القيمة. هذا هو السبب في أن أفضل ممارسات أمان التطبيقات (AppSec) ضرورية للفهم والمتابعة.

لقد طلبنا من خبراء أمان البرامج Vincent Lin و YiYi Miao تقديم المشورة بشأن أفضل الممارسات لتنفيذ أمان التطبيقات المثبت. من خلال مساعدتهم ، نتعمق في أكثر الطرق فعالية وعملية لتأمين تطبيقاتك وحماية مؤسستك من التهديدات الإلكترونية.

أهم نصائح أمان التطبيقات:

1. فهم سبب أهمية أمان التطبيق.

3. إنشاء دورة حياة آمنة لتطوير البرمجيات (SDLC).

4. اتبع أفضل ممارسات أمان تطبيقات الويب التي وضعتها OWASP.

6. تنفيذ ضوابط قوية للمصادقة والوصول.

7. قم بتحديث تطبيقاتك وتصحيحها بانتظام.

8. مراقبة وتدقيق طلبك بانتظام.

9. تنفيذ التشفير وتدابير حماية البيانات الأخرى.

10. الاستفادة من تقنيات الوقاية والكشف.

1. فهم أهمية أمان التطبيقات (AppSec)

مشهد التهديدات المتنامي

تتطور تهديدات الأمن السيبراني باستمرار ، حيث يستخدم المهاجمون أساليب متطورة بشكل متزايد لاختراق الأنظمة وسرقة البيانات. من المتوقع أن تصل التكلفة العالمية للجرائم الإلكترونية إلى 10.5 تريليون دولار سنويا بحلول عام 2025 ، مما يجعل الأمن مصدر قلق بالغ.

وأوضح فنسنت لين، الخبير في إنشاء برمجيات آمنة لحماية البنية التحتية الحيوية (CIP)، قائلا: "لقد تغير مشهد التهديدات بشكل كبير في السنوات الأخيرة. هناك جهات فاعلة هدفها الوحيد هو اقتحام أنظمة الكمبيوتر والشبكات لإلحاق الضرر بها ، سواء كان ذلك من أجل المتعة أو الربح. هناك العديد من العواقب ، لكنها في النهاية تكلف المؤسسات أموالا وتخلق مخاطر تجارية ".

الامتثال للوائح الصناعة

لدى العديد من الصناعات لوائح ومعايير لأمن التطبيقات ، مثل قانون إخضاع التأمين الصحي لقابلية النقل والمساءلة (HIPAA) للرعاية الصحية ومعيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) للقطاع المالي. يدعم تنفيذ ممارسات أمنية قوية الامتثال ويتجنب الغرامات الباهظة.

وفقا لخبير أمن البرمجيات Yiyi Miao ، "يمكن أن يمثل تطبيق لوائح الامتثال لتكنولوجيا HIPAA عبر جميع الموظفين والمقاولين تحديا لأي مؤسسة رعاية صحية. عندما تضع في اعتبارك الاستخدام المتزايد ل Bring Your Own Device (BYOD) في المؤسسات ، سرعان ما يصبح وضعا لا يمكن السيطرة عليه ".

2. إنشاء نموذج تهديد

خطوة حاسمة لإدارة هذه التحديات هي فهم المخاطر التي تواجهها. تعد نمذجة التهديدات خطوة ضرورية نحو تأمين التطبيقات. يتضمن فرق الأمان العثور على التهديدات ونقاط الضعف المحتملة في تطبيقاتك بحيث يمكنك تحديد أولويات متطلبات الأمان وتصميم التطبيقات مع وضع الأمان في الاعتبار. اتبع هذه الخطوات لإنشاء نموذج تهديد لأمان التطبيق:

- تحديد الأصول وقيمتها: تتمثل الخطوة الأولى في نمذجة التهديدات في العثور على الأصول التي تم تصميم تطبيقك لحمايتها. يمكن أن يشمل ذلك البيانات والأجهزة والبرامج والموارد الأخرى. بمجرد التعرف على هذه الأصول ، يجب أن تقرر قيمتها للمؤسسة وتحديد أولوياتها وفقا لذلك.

- تحديد التهديدات المحتملة: الخطوة التالية هي العثور على التهديدات المحتملة لتطبيقك. يمكن أن يشمل ذلك هجمات المتسللين والتهديدات الداخلية ومخاطر الأمان المادي. ضع في اعتبارك التأثير المحتمل لكل تهديد على تطبيقك وحدد أولوياته بناء على احتمالية حدوثه وشدته.

- البحث عن نقاط الضعف: بمجرد العثور على التهديدات المحتملة ، يجب أن تجد نقاط ضعف في التطبيق الخاص بك. يمكن أن يشمل ذلك نقاط الضعف في رمز البرنامج والبنية التحتية للشبكة ومكتبات الجهات الخارجية وواجهات المستخدم. حدد أولويات هذه الثغرات الأمنية بناء على تأثيرها المحتمل على أمان تطبيقك.

- تقييم احتمالية كل تهديد: بعد العثور على التهديدات ونقاط الضعف المحتملة ، قم بتقييم احتمالية حدوث كل تهديد. يمكن أن يساعدك ذلك في تحديد أولويات متطلبات الأمان الخاصة بك والتأكد من أن تطبيقك مصمم للحماية من التهديدات الأكثر أهمية.

- استراتيجيات التخفيف: أخيرا ، قم بتطوير استراتيجيات التخفيف لمعالجة التهديدات ونقاط الضعف المحتملة في تطبيقك. الحماية من الهجمات المحتملة التي تنفذ عناصر التحكم في الوصول والتشفير والتدابير الأمنية الأخرى.

تذكر أن نمذجة التهديدات هي عملية مستمرة، لذلك من الضروري تقييم إجراءات أمان التطبيق وتحسينها باستمرار بناء على نتائج نمذجة التهديدات.

3. إنشاء دورة حياة Secure لتطويرSoftware (SSDLC)

بمجرد إعداد نموذج التهديد لمؤسستك، يمكن لفرق التطوير تنفيذ دورة حياة آمنة لتطوير البرمجيات (SSDLC) لعملية تطوير تطبيقاتك. يوضح لين: "SSDLC هي عملية تتكون من سلسلة من الأنشطة المخطط لها لتطوير منتجات البرمجيات. تدمج SSDLC الأمن في كل مرحلة من مراحل دورة حياة تطوير البرمجيات - بما في ذلك جمع المتطلبات والتصميم والتطوير والاختبار والتشغيل/الصيانة."

دمج الأمن في كل مرحلة

يعد دمج تدابير الأمان في جميع مراحل عملية التطوير أمراً ضرورياً لضمان فعالية برنامج أمان التطبيق. ويشمل ذلك:

- جمع المتطلبات: تحديد متطلبات الأمان للتطبيق بوضوح، مثل تشفير البيانات ومصادقة المستخدم والتحكم في الوصول.

- التصميم: تطوير بنية تطبيق آمن يقلل من سطح الهجوم ويتضمن ضوابط أمنية.

- التنفيذ: استخدم ممارسات البرمجة الآمنة واتبع الإرشادات المتوافقة مع معايير الصناعة، مثل مشروع أمن التطبيقات العالمي المفتوح (OWASP) العشرة الأوائل لتقليل الثغرات في التعليمات البرمجية الخاصة بك.

- الاختبار: إجراء اختبار أمان التطبيق بشكل منتظم، بما في ذلك اختبار الاختراق وفحص الثغرات ومراجعة التعليمات البرمجية، للعثور على الثغرات الأمنية ومعالجتها.

- النشر: تنفيذ التدابير الأمنية المناسبة لبيئة إنتاج التطبيق، مثل تكوينات الخادم الآمنة وحماية الشبكة.

- الصيانة: تحديث التطبيق الخاص بك وتصحيحه بانتظام، ومراقبة الحوادث الأمنية، والاستجابة للتهديدات الجديدة عند ظهورها.

4. أفضل ممارسات أمان تطبيقات الويب الأساسية من OWASP

تعد تطبيقات الويب من بين التطبيقات الأكثر شيوعًا المستخدمة اليوم. يعد أمن تطبيقات الويب أمرًا بالغ الأهمية لأي مؤسسة تريد حماية بياناتها وسمعتها. ويوفر مشروع أمن تطبيقات الويب المفتوح (OWASP) إرشادات من فرق الأمن والمتخصصين في مجال الأمن. لسوء الحظ، لا تزال العديد من المؤسسات بحاجة إلى تنفيذ هذه الممارسات الفضلى.

تقدم OWASP موارد مفتوحة المصدر لتعزيز أمان تطبيقات الويب. فيما يلي بعض أفضل ممارساتهم:

- تأكد من التحقق من صحة جميع إدخالات المستخدم قبل المعالجة. يتضمن ذلك التحقق من أنواع البيانات الصحيحة وطولها وتنسيقها ونطاقها. من خلال تنفيذ التحقق من صحة الإدخال، يمكنك منع مجموعة من الثغرات الأمنية، مثل حقن SQL والبرمجة النصية عبر المواقع (XSS).

- استخدم آليات مصادقة وتخويل قوية للتحكم في الوصول إلى التطبيق الخاص بك. يتضمن ذلك استخدام آليات تخزين كلمة المرور الآمنة والمصادقة الثنائية وإجراءات الأمان الأخرى لمنع الوصول غير المصرح به.

- اتبع ممارسات الترميز الآمنة لتقليل مخاطر الثغرات الأمنية. يتضمن ذلك استخدام تقنيات الترميز الآمنة ، وتجنب الوظائف غير الآمنة ، واستخدام الأطر والمكتبات التي تمت مراجعتها أمنيا. إذا تأكدت من أن لديك تعليمات برمجية آمنة، فيمكنك منع تجاوز سعة المخزن المؤقت وتنسيق الثغرات الأمنية في السلسلة.

- تأكد من أن رسائل الخطأ لا تكشف عن معلومات حساسة وتسجيل جميع الأحداث المتعلقة بالأمان. يتضمن ذلك محاولات تسجيل الدخول الفاشلة والأنشطة المشبوهة الأخرى. من خلال تسجيل الأحداث المتعلقة بالأمان، يمكنك اكتشاف الحوادث الأمنية والاستجابة لها بسرعة.

- استخدم تقنيات إدارة الجلسة الآمنة لمنع اختطاف الجلسة والهجمات الأخرى. يتضمن ذلك استخدام معرفات الجلسات الآمنة ، وفرض مهلات الجلسة ، وإبطال الجلسات عند تسجيل خروج المستخدمين أو بعد فترة من عدم النشاط. من خلال تنفيذ إدارة آمنة للجلسة، يمكنك منع المهاجمين من الوصول إلى المعلومات الحساسة أو اتخاذ إجراءات غير مصرح بها.

- تنفيذ تقنيات تشفير وفك تشفير قوية لحماية البيانات أثناء النقل وفي حالة السكون. يتضمن ذلك استخدام الخوارزميات وأطوال المفاتيح المتوافقة مع معايير الصناعة وحماية مفاتيح التشفير بشكل صحيح. من خلال تنفيذ تشفير قوي ، يمكنك منع المهاجمين من الوصول إلى البيانات أو تعديلها.

- استخدم آليات التحكم في الوصول لتقييد الوصول إلى الموارد والوظائف الحساسة. يتضمن ذلك ضمان حصول المستخدمين فقط على الأذونات التي يحتاجون إليها لأداء مهامهم وفرض ضوابط الوصول على كل مستوى من مستويات التطبيق. يمكنك منع الوصول غير المصرح به إلى البيانات أو الوظائف من خلال تنفيذ عناصر التحكم في الوصول.

- قم بإجراء اختبارات أمنية منتظمة، بما في ذلك اختبارات الاختراق ومسح نقاط الضعف، لتحديد ومعالجة نقاط الضعف الأمنية. استخدم أدوات آلية وتقنيات يدوية لضمان أمان تطبيقك.

- اتبع ممارسات التثبيت الآمن لمنع مخاطر الأمان أثناء التثبيت والتكوين. يتضمن ذلك استخدام بروتوكولات آمنة وتجنب الإعدادات الافتراضية وتكوين إعدادات الأمان وفقا لأفضل الممارسات.

- لديك خطة استجابة للحوادث للاستجابة بسرعة وفعالية للحوادث الأمنية. ويشمل ذلك التأكد من أن جميع الموظفين على دراية بالخطة وأدوارهم فيها وممارسة الخطة بانتظام لضمان فعاليتها.

يمكن أن تساعد أفضل الممارسات هذه في تأمين تطبيقات الويب وحماية بيانات مؤسستك وسمعتها. ومع ذلك، ستحتاج إلى تطبيق ثقافة تركز على الأمان في مؤسستك التي تضع أفضل الممارسات في مكانها الصحيح.

5. تبني ثقافة الوعي الأمني

التدريب الأمني للمطورين

يلعب المطورون دورًا حاسمًا في DevSecOps (التطوير والأمن والعمليات)، حيث يمكن أن تؤدي التعليمات البرمجية التي يكتبونها إلى إنشاء الثغرات الأمنية أو منعها. من المهم توفير تدريب أمني منتظم لفريق التطوير لديك، بما في ذلك ممارسات الترميز الآمنة، والوعي بنواقل الهجوم الشائعة، ومتطلبات الامتثال الخاصة بالصناعة.

تنفيذ برامج التوعية الأمنية

تمتد ثقافة الأمان القوية إلى ما هو أبعد من فريق التطوير. توعية جميع الموظفين بأهمية الأمن ودورهم في الحفاظ عليه. قم بإجراء برامج توعية أمنية منتظمة تغطي موضوعات مثل التعرف على هجمات التصيد الاحتيالي واستخدام كلمات مرور قوية والإبلاغ عن الأنشطة المشبوهة.

6. تنفيذ آليات قوية للمصادقة والتحكم في الوصول

استخدام المصادقة متعددة العوامل (MFA)

تضيف المصادقة متعددة العوامل طبقة إضافية من الحماية من خلال مطالبة المستخدمين بتوفير أشكال متعددة من التعريف قبل الوصول إلى التطبيق. تنفيذ المصادقة متعددة العوامل (MFA) باستخدام مجموعة من العوامل المستندة إلى المعرفة (كلمات المرور) والقائمة على الحيازة (الرموز المميزة) والعوامل القائمة على التأصل (القياسات الحيوية).

تطبيق مبدأ الامتياز الأقل

يقيد مبدأ الامتياز الأقل وصول المستخدم إلى الحد الأدنى من الموارد والأذونات الضرورية فقط. تنفيذ التحكم في الوصول المستند إلى الدور (RBAC) لتحديد مستويات وصول المستخدم المناسبة وفرضها.

7. حافظ على تحديث طلبك وتصحيحه

ابق على اطلاع حول نقاط الضعف والتصحيحات

راقب بانتظام مصادر الصناعة، مثل مواقع البائعين ومدونات الأمان، للحصول على معلومات حول الثغرات الأمنية الجديدة والتصحيحات. اشترك في قوائم البريد الإلكتروني الخاصة بالأمان الخدمات الإخطار بالثغرات الأمنية الخدمات على اطلاع بأحدث التهديدات.

تنفيذ أ Patch Management عملية

قم بتطوير إدارة التصحيح التي تقوم بتقييم التصحيحات واختبارها وتثبيتها على الفور. يجب أن تتضمن هذه العملية خطة تراجع إذا قدم التصحيح مشكلات أو تعارضات جديدة.

يوضح روس ميلر ، الخبير في إدارة التصحيح ، "إن البقاء على رأس مجموعة لا تنتهي من التصحيحات لنقاط الضعف يمثل تحديا ، خاصة بالنسبة للمؤسسات الكبيرة. ومع ذلك، فإن الوقت أمر جوهري، ومعظم المنظمات تمنح الخصوم المحتملين متسعا من الوقت للهجوم".

8. مراقبة وتدقيق طلبك بانتظام

تنفيذ المراقبة المستمرة

راقب تطبيقاتك باستمرار بحثًا عن الحوادث الأمنية والانحرافات، مثل محاولات الوصول غير المصرح بها وانتهاكات البيانات والأنشطة المشبوهة. استخدم أدوات الأمان أدوات أنظمة كشف التسلل (IDS) حلول إدارة المعلومات والأحداث الأمنية (SIEM) أدوات مراقبة أداء التطبيقات (APM) أدوات رؤى حول حالة أمان تطبيقك.

إجراء عمليات تدقيق أمنية منتظمة

قم بإجراء عمليات تدقيق أمنية دورية لتقييم فعالية إجراءاتك الأمنية. يجب أن تتضمن عمليات التدقيق هذه مجموعة من التقييمات الداخلية والخارجية ، مثل اختبار الاختراق ومسح الثغرات الأمنية ومراجعات الامتثال.

9. الاستفادة من التشفير و Secure تخزين البيانات

تشفير البيانات

استخدم التشفير لحماية البيانات، سواء أثناء النقل أو في حالة عدم النشاط. تنفيذ بروتوكولات مثل Secure طبقة مآخذ التوصيل (SSL) أو أمان طبقة النقل (TLS) لنقل البيانات بشكل آمن واستخدام خوارزميات التشفير مثل معيار التشفير المتقدم (AES) لتخزين البيانات.

اتبع أفضل ممارسات تخزين البيانات

اعتمد أفضل الممارسات للتخزين الآمن للبيانات، مثل فصل البيانات الحساسة عن البيانات الأخرى، واستخدام تكوينات آمنة لقاعدة البيانات، والنسخ الاحتياطي للبيانات بانتظام للحماية من فقدان البيانات.

10. الاستفادة من تقنيات الوقاية والكشف

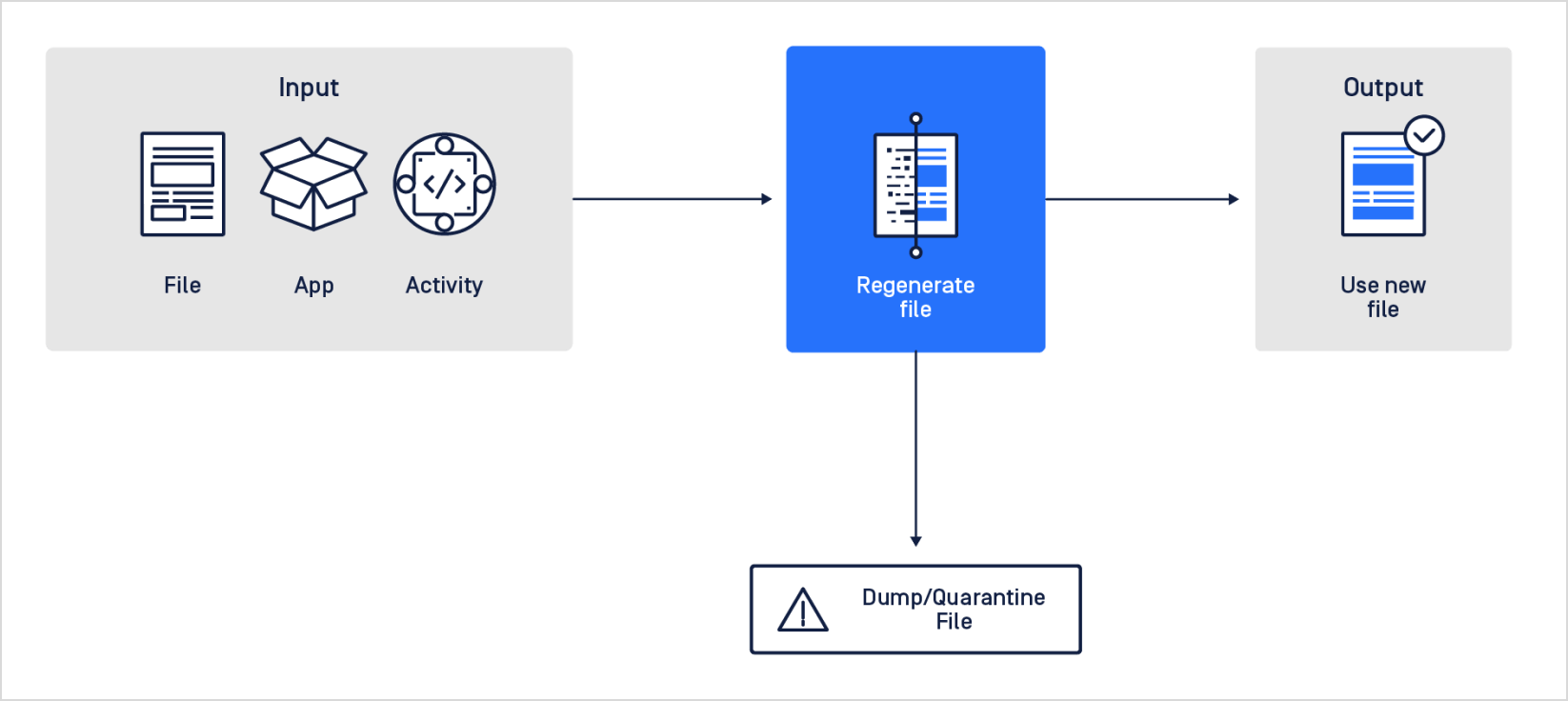

توفر أحدث التقنيات الاستباقية نهجاً أكثر فعالية وكفاءة لحماية المؤسسات من تهديدات تحميل الملفات.

اختر التقنيات التي تستفيد من ميزات الأتمتة المتقدمة مثل تعطيل المحتوى وإعادة بنائه، والتعلم الآلي، وصندوق الرمل، ومحركات المسح المتعدد لتوفير دفاع شامل ضد الهجمات القائمة على الملفات. باستخدام هذه التقنيات، يمكن للمؤسسات أتمتة فحص وتحليل الملفات التي تم تحميلها، بما في ذلك رسائل البريد الإلكتروني والمرفقات والمحفوظات، لاكتشاف ومنع البرمجيات الضارة وعمليات الاستغلال في يوم الصفر وغيرها من التهديدات.

تأكد من أن هذه التقنيات تتضمن الذكاء الاصطناعي وتحليل السلوك وتحليلات سلوك المستخدم يمكن أن تعزز أيضًا أمان تحميل الملفات. من خلال استخدام هذه التقنيات، يمكن للمؤسسات الحصول على رؤية أكبر لشبكتها، واكتشاف السلوك الشاذ، ومنع التهديدات المحتملة بشكل استباقي قبل أن تتسبب في ضرر.

11. أفضل الممارسات الأمنية للتطبيقات سحابة

مع قيام المزيد من المؤسسات بنقل تطبيقات الويب الخاصة بها إلى السحابة ، أصبح أمان التطبيقات السحابية مصدر قلق كبير. تسابقت الصناعة لتطوير أفضل الممارسات لمساعدتك على حماية تطبيقاتك المستندة إلى السحابة. فيما يلي بعض الأمثلة:

- تأكد من تكوين تطبيقاتك السحابية بشكل آمن. يتضمن ذلك استخدام آليات مصادقة وتفويض قوية، وتهيئة عناصر التحكم في أمان الشبكة، والتأكد من أن التشفير يحمي البيانات أثناء النقل وفي حالة السكون.

- استخدم حلول إدارة الهوية والوصول (IAM) لإدارة هويات المستخدمين والوصول إلى تطبيقاتك السحابية. ويشمل ذلك استخدام المصادقة متعددة العوامل، والتحكم في الوصول بناءً على الدور، ومراقبة نشاط المستخدم.

- تنفيذ تدابير قوية لأمان البيانات لحماية بياناتك المستندة إلى السحابة. يتضمن ذلك التشفير وعناصر التحكم في الوصول ومراقبة الوصول إلى البيانات واستخدامها. تأكد من فهم نموذج المسؤولية المشتركة لتأمين تطبيقات الويب.

- تنفيذ ممارسات إدارة الثغرات الأمنية لتحديد الثغرات الأمنية ومعالجتها في تطبيقاتك السحابية. يتضمن ذلك المسح المنتظم بحثا عن نقاط الضعف وتصحيح نقاط الضعف المعروفة في أسرع وقت ممكن.

- اختر موفر سحابة مع وجود تدابير أمان قوية. يتضمن ذلك ضمان أن المزود يوفر أمانا ماديا قويا وأمن الشبكة وضوابط الوصول.

- تنفيذ المراقبة المستمرة لتطبيقاتك السحابية لاكتشاف الحوادث الأمنية والاستجابة لها بسرعة. يتضمن ذلك مراقبة نشاط المستخدم غير المعتاد وحركة مرور الشبكة ونشاط النظام.

يمكن أن يساعد اتباع أفضل ممارسات الأمان السحابية هذه في ضمان أمان تطبيقاتك المستندة إلى السحابة وحمايتها من التهديدات المحتملة. إن البقاء على اطلاع على أحدث التهديدات والاتجاهات الأمنية والتقييم المستمر لتدابير الأمان السحابية وتحسينها أمر بالغ الأهمية.

12. Secure ضد البرامج الضارة في معلمة الشبكة

يعد تأمين معلمات الشبكة باستخدام ICAP (بروتوكول تكييف محتوى الإنترنت) طريقة قوية لمنع تحميل الملفات الضارة. ICAP يمكّن المؤسسات من فحص المحتوى وتحليله في الوقت الفعلي، مما يسمح لها بتحديد أي ملفات ضارة وحظرها قبل وصولها إلى وجهتها المقصودة. من خلال التكامل ICAP مع أجهزة الشبكة الحالية مثل جدران حماية تطبيقات الويب والبروكسيات العكسية وأجهزة فحص SSL، يمكن للمؤسسات إضافة طبقة حماية إلى شبكتها بسلاسة.

علاوة على ذلك ICAPتسمح قدرات تكييف المحتوى وتحويله للمؤسسات بفرض السياسات وتعديل المحتوى أثناء النقل ، مما يمنحها تحكما دقيقا في تدفق البيانات عبر شبكتها. من خلال الاستفادة ICAP، يمكن للمؤسسات تأمين معلمات شبكتها بشكل فعال ومنع عمليات تحميل الملفات الضارة، وتحسين الوضع العام للأمن السيبراني.

13. اختبار أمان التطبيق

يعد الاختبار جزءاً أساسياً من أي برنامج أمني. يساعد الاختبار في العثور على المخاطر الأمنية المحتملة ومعالجتها قبل أن يتمكن المهاجمون من استغلالها. يمكن إجراء عدة أنواع من الاختبارات الأمنية للتطبيقات، مثل فحص الثغرات الأمنية واختبار الاختراق ومراجعات التعليمات البرمجية. تساعد هذه الاختبارات في تحديد الثغرات الأمنية مثل حقن SQL، والبرمجة النصية عبر المواقع، والتدفقات الزائدة في المخازن المؤقتة.

من المهم إجراء اختبارات أمان التطبيقات اليدوية والآلية على حد سواء لضمان تحديد جميع نقاط الضعف المحتملة ومعالجتها. أدوات اختبار أمان تطبيقات الويب الآلية أدوات تبسيط عملية الاختبار وتحديد نقاط الضعف بشكل أكثر كفاءة. ومع ذلك، أدوات لا تكتشف أدوات الآلية جميع نقاط الضعف المحتملة، لذا فإن الاختبار اليدوي ضروري أيضًا.

يعد اختبار الطرف الثالث مفيدا أيضا ، لأنه يوفر تقييما موضوعيا لوضعك الأمني ويحدد نقاط الضعف التي ربما فاتتها الاختبارات الداخلية. من خلال إجراء اختبارات منتظمة، يمكنك المساعدة في ضمان أمان تطبيقاتك وحمايتها من تهديدات الأمان المحتملة.

استنتاج

في المشهد الرقمي اليوم ، يعد الأمان أمرا بالغ الأهمية للشركات لحماية بياناتها والحفاظ على ثقة العملاء. من خلال اعتماد أفضل ممارسات الأمان، يمكنك تقليل مخاطر الأمان والتهديدات الإلكترونية وحماية الأصول القيمة لمؤسستك بشكل كبير.

الأسئلة الشائعة حول App Sec

س: ما المقصود بثانية التطبيق، ولماذا هو مهم؟

ج: يشير أمان التطبيقات إلى التدابير والممارسات المستخدمة لحماية التطبيقات من التهديدات الخارجية والبرامج الضارة وخروقات البيانات ونقاط الضعف. إنه أمر بالغ الأهمية لحماية معلومات التعريف الشخصية (PII) ، والحفاظ على ثقة العملاء ، وضمان الامتثال للوائح الصناعة. إنه امتداد لأفضل ممارسات أمان البرامج.

س: ما هي دورة حياة تطويرSoftware Secure (SSDLC)؟

ج: دورة حياة تطويرSoftware Secure (SSDLC) هي نهج يدمج التدابير الأمنية في جميع مراحل عملية تطوير البرمجيات. وهو يتضمن أنشطة تركز على الأمن خلال مراحل جمع المتطلبات والتصميم والتنفيذ والاختبار والنشر والصيانة.

س: كيف يمكنني خلق ثقافة الوعي الأمني داخل مؤسستي؟

ج: غرس ثقافة الوعي الأمني من خلال توفير التدريب الأمني المنتظم للمطورين ، وإجراء برامج التوعية الأمنية لجميع الموظفين ، وتعزيز المسؤولية المشتركة للحفاظ على الأمن.

س: ما هي المصادقة متعددة العوامل (MFA) ، ولماذا هي ضرورية للأمان؟

ج: المصادقة متعددة العوامل (MFA) هي طريقة أمان تتطلب من المستخدمين توفير أشكال متعددة من التعريف قبل الوصول إلى التطبيق. إنه ضروري لأمان التطبيق لأنه يضيف طبقة إضافية من الحماية ، مما يجعل من الصعب على المهاجمين الوصول غير المصرح به.

س: ما هي بعض أفضل الممارسات لتخزين البيانات بشكل آمن؟

ج: يعد أمن تخزين البيانات أمرًا ضروريًا لحماية المعلومات الحساسة من التهديدات الإلكترونية. ولتحقيق ذلك، يمكن للمؤسسات تنفيذ أفضل الممارسات مثل تشفير البيانات، وفصل البيانات، واستخدام تكوينات آمنة لقواعد البيانات، والنسخ الاحتياطي للبيانات بانتظام. بالإضافة إلى ذلك، تُعد معلومات التهديدات في الوقت الفعلي وفحص البرمجيات الخبيثة حلاً فعالاً لمنع تفشي التهديدات الكامنة وضمان الحماية المستمرة ضد الهجمات الإلكترونية.

س: كم مرة يجب أن أجري عمليات تدقيق أمنية لطلبي؟

ج: يعتمد تكرار عمليات تدقيق الأمان على عوامل مثل مدى تعقيد التطبيق والمتطلبات التنظيمية وخادم الويب وفريق الأمان وملف تعريف مخاطر مؤسستك. ومع ذلك ، يوصى بإجراء عمليات تدقيق دورية منتظمة.

س: ما هي بعض أفضل الممارسات لتطبيقات الويب؟

ج: سيؤدي اتباع أفضل ممارسات أمان تطبيقات الويب من مؤسسات مثل OWASP إلى الحد من مشكلات الأمان. يمكنك معرفة المزيد حول كيفية مساعدة OWASP في إدارة مخطط أمان تطبيق الويب الخاص بك ومنع المهاجمين من العثور على مشكلات الأمان أمام فريق الأمان الخاص بك.