- ما هي إدارة أمن البيانات؟

- ما أهمية إدارة أمن البيانات؟

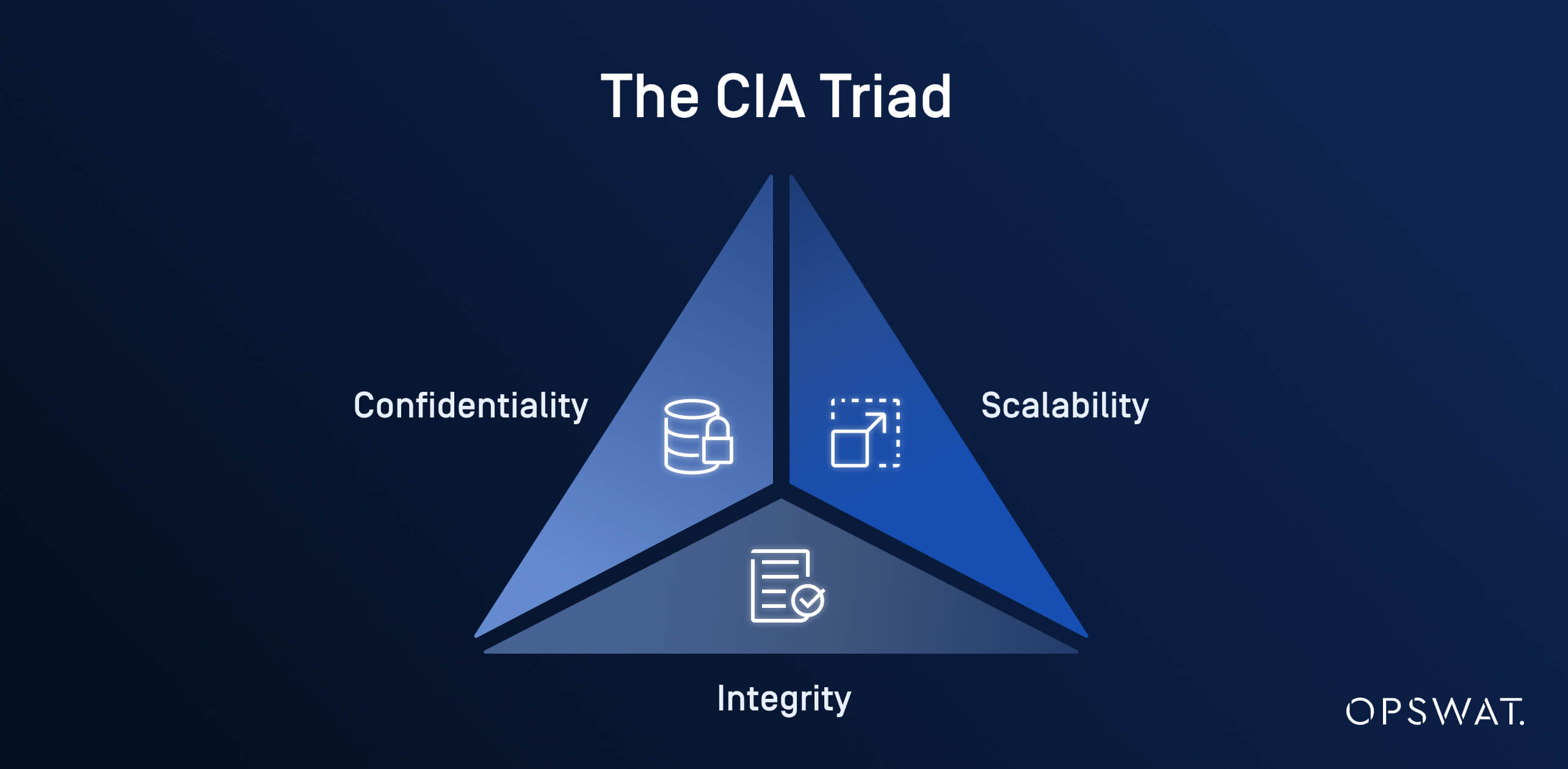

- المبادئ Core : ثالوث وكالة الاستخبارات المركزية

- المكونات والتقنيات الرئيسية في إدارة أمن البيانات

- السياسات الأمنية والحوكمة والتدريب

- كيفية تنفيذ إدارة أمن البيانات: نهج خطوة بخطوة

- إدارة أمن البيانات في الممارسة العملية: حالات الاستخدام وأمثلة من الصناعة

- اعرف أكثر

- الأسئلة الشائعة (FAQs)

ما هي إدارة أمن البيانات؟

إدارة أمن البيانات هي عملية حماية المعلومات الرقمية طوال دورة حياتها من الوصول غير المصرح به أو التلف أو السرقة. وهي تنطوي على تنفيذ السياسات والتقنيات والإجراءات لضمان سرية البيانات وسلامتها وتوافرها (المعروفة أيضًا باسم ثالوث CIA).

تعتمد المؤسسات على إدارة أمن البيانات لفرض الامتثال للوائح خصوصية البيانات، وتقليل مخاطر فقدان البيانات أو اختراقها، والحفاظ على الثقة مع أصحاب المصلحة. وهي تتضمن استراتيجيات مثل DLP (منع فقدان البيانات)، والتشفير، والتحكم في الوصول لإدارة المخاطر والتخفيف من حدتها عبر النظام البيئي الرقمي.

إدارة أمن البيانات مقابل إدارة أمن المعلومات مقابل إدارة أمن المعلومات مقابل إدارة الأمن السيبراني

في حين أن إدارة أمن البيانات، وإدارة أمن المعلومات، وإدارة أمن المعلومات، وإدارة الأمن السيبراني، رغم ارتباطها الوثيق ببعضها البعض، إلا أنها تشمل نطاقات مختلفة:

- تركز إدارة أمن البيانات بشكل خاص على حماية أصول البيانات من التهديدات.

- إدارة أمن المعلومات أوسع نطاقاً، حيث تشمل حماية جميع أشكال المعلومات، سواء كانت رقمية أو مادية.

- تغطي إدارة الأمن السيبراني الدفاع عن الأنظمة والشبكات والبرامج ضد الهجمات الرقمية.

باختصار، أمن البيانات هو مجموعة فرعية من أمن المعلومات، والذي يندرج بدوره تحت المظلة الأكبر للأمن السيبراني.

ما أهمية إدارة أمن البيانات؟

يمكن أن يؤدي سوء إدارة أمن البيانات إلى حدوث خروقات للبيانات وغرامات تنظيمية وتعطيلات تشغيلية وضرر بالسمعة. مع تزايد حجم البيانات والتهديدات السيبرانية، يجب على المؤسسات إدارة كيفية تخزين البيانات والوصول إليها وحمايتها بشكل استباقي.

تلعب الإدارة الفعالة لأمن البيانات دورًا حيويًا في مرونة البيانات، مما يمكّن الشركات من التعافي من الحوادث والحفاظ على الاستمرارية. كما أنها أساسية للوفاء بمعايير الامتثال التنظيمية، مثل اللائحة العامة لحماية البيانات (GDPR) وقانون حماية خصوصية التأمين الصحي والمسؤولية المهنية للملكية الفكرية (HIPAA) وقانون حماية خصوصية البيانات (CCPA) وقانون PCI DSS.

الامتثال التنظيمي والالتزامات القانونية

تدعم إدارة أمن البيانات بشكل مباشر الامتثال التنظيمي من خلال وضع ضوابط تتماشى مع قوانين حماية البيانات. يمكن أن يؤدي عدم الامتثال إلى فرض غرامات وعقوبات باهظة ومسؤولية قانونية وفقدان ثقة العملاء.

من خلال تطبيق بروتوكولات DLP والتشفير والتخزين الآمن، يمكن للمؤسسات إظهار العناية الواجبة في حماية المعلومات الحساسة.

المبادئ Core : ثالوث وكالة الاستخبارات المركزية

يشكل ثالوث CIA أساس إدارة أمن البيانات مع ثلاثة مبادئ أساسية:

- تضمن السرية وصول المستخدمين المصرح لهم فقط إلى البيانات الحساسة.

- تضمن النزاهة دقة البيانات وموثوقيتها وعدم تحريفها.

- يضمن التوفر إمكانية الوصول إلى البيانات عند الحاجة إليها.

تحقيق التوازن بين هذه الركائز الثلاث يساعد المؤسسات على تحقيق الأهداف الأمنية مع دعم الكفاءة التشغيلية في الوقت نفسه.

تطبيق ثالوث وكالة الاستخبارات المركزية في إدارة أمن البيانات

إن ثالوث CIA - السريةوالنزاهة والتوافر - أساسي لأمن البيانات. يلعب كل عنصر دورًا حاسمًا في حماية البيانات عبر دورة حياتها، وغالبًا ما تتطلب سيناريوهات العالم الحقيقي إعطاء الأولوية لجوانب مختلفة حسب حالة الاستخدام.

السرية: حماية البيانات الحساسة

تضمن السرية وصول الأفراد المصرح لهم فقط إلى البيانات الحساسة. وتشمل التطبيقات الرئيسية ما يلي:

- التحكم في الوصول المستند إلى الدور (RBAC): يعيّن الوصول بناءً على أدوار المستخدم، مما يحد من تعرض البيانات لمن يحتاج إليها.

- التشفير: يؤمن البيانات سواء في حالة السكون أو أثناء النقل، مما يجعلها غير قابلة للقراءة بدون مفتاح فك التشفير الصحيح.

في مجال الرعاية الصحية، على سبيل المثال، يتم تشفير سجلات المرضى للحفاظ على السرية، مما يضمن الامتثال للوائح مثل قانون HIPAA.

النزاهة: ضمان دقة البيانات

تضمن النزاهة بقاء البيانات دقيقة وغير متغيرة. وتشمل التقنيات ما يلي:

- المجاميع الاختبارية: التحقق من سلامة البيانات من خلال مقارنة المجاميع الاختبارية لضمان عدم وجود تغييرات غير مصرح بها.

- التحكم في الإصدار: تتبع التغييرات التي تطرأ على البيانات وإدارتها، مما يتيح استعادة الإصدارات السابقة إذا لزم الأمر.

في مجال الشؤون المالية، يضمن التحكم في الإصدار بقاء البيانات المالية دقيقة وقابلة للتدقيق، مما يمنع حدوث أخطاء في إعداد التقارير.

التوافر: ضمان الوصول عند الحاجة

يضمن التوفر إمكانية الوصول إلى البيانات للمستخدمين المصرح لهم. وتشمل الممارسات الرئيسية ما يلي:

- الأنظمة الاحتياطية: ضمان الوصول المستمر من خلال وجود أنظمة احتياطية تعمل في حالة فشل أحدها.

- النسخ الاحتياطية المنتظمة: ضمان إمكانية استعادة البيانات في حالة الفقدان العرضي أو تعطل الأجهزة أو الهجمات الإلكترونية.

في مجال الرعاية الصحية، تُعد أنظمة النسخ الاحتياطي ضرورية لضمان الوصول في الوقت الفعلي إلى بيانات المرضى المهمة.

المكونات والتقنيات الرئيسية في إدارة أمن البيانات

تعتمد الإدارة الحديثة لأمن البيانات على مجموعة من التقنيات والضوابط الاستراتيجية لحماية المعلومات الحساسة طوال دورة حياتها. يلعب كل عنصر دورًا حاسمًا في تشكيل نظام دفاع شامل متعدد الطبقات:

التحكم في الوصول والمصادقة

تضمن هذه الآليات أن المستخدمين المصرح لهم فقط يمكنهم الوصول إلى بيانات محددة. تعمل تقنيات مثل RBAC و MFA (المصادقة متعددة العوامل) وأنظمة إدارة الهوية والوصول المركزية على تقييد الوصول وتقليل مخاطر انكشاف البيانات بسبب بيانات الاعتماد المخترقة.

التشفير وإخفاء البيانات

يعمل التشفير على تأمين البيانات سواء في حالة السكون أو أثناء النقل عن طريق تحويلها إلى صيغ غير قابلة للقراءة بدون مفتاح فك التشفير المناسب. من ناحية أخرى، يحمي إخفاء البيانات المعلومات الحساسة من خلال إخفائها - خاصة في البيئات غير الإنتاجية مثل الاختبار أو التدريب - لمنع التسريبات العرضية.

منع فقدان البيانات

أدوات DLP أدوات استخدام البيانات وحركتها للكشف عن المشاركة غير المصرح بها أو التسريبات أو عمليات نقل المعلومات الحساسة ومنعها. حلول DLP حظر السلوكيات الخطرة تلقائيًا أو تنبيه المسؤولين إلى الانتهاكات المحتملة للسياسات.

النسخ الاحتياطي والاسترداد

النسخ الاحتياطية ضرورية لمرونة البيانات. من خلال إنشاء نسخ من البيانات وتخزينها بانتظام، يمكن للمؤسسات استعادة المعلومات بسرعة بعد الحذف العرضي أو تعطل الأجهزة أو هجمات برامج الفدية أو الكوارث الطبيعية. تحدد خطط التعافي من الكوارث كيفية حدوث عملية الاستعادة هذه بكفاءة.

كشف التهديدات والاستجابة للحوادث

أدوات المراقبة الاستباقية أدوات الأنشطة غير العادية أو الخبيثة في الوقت الفعلي. عند تحديد التهديدات، تساعد خطة الاستجابة المنظمة للحوادث على احتواء الخرق والتحقيق في أسبابه الجذرية وتطبيق الدروس المستفادة لتعزيز الدفاعات في المستقبل.

تعمل هذه التقنيات والممارسات معاً على إنشاء بنية دفاعية متعمقة تقلل من نقاط الضعف وتزيد من القدرة على الاستجابة الفعالة للتهديدات.

التحكم في الوصول والمصادقة

إدارة الوصول الفعالة هي المفتاح لضمان وصول الأفراد المصرح لهم فقط إلى البيانات الحساسة.

- تقوم RBAC بتقييد الوصول استناداً إلى دور المستخدم، مما يضمن أن يرى الموظفون البيانات ذات الصلة بمسؤولياتهم فقط.

- تضيف المصادقة متعددة العوامل (MFA ) طبقة أخرى من الحماية، حيث تتطلب من المستخدمين التحقق من هويتهم من خلال طرق متعددة.

- تعمل إدارة الهوية والوصول (إدارة الهوية والوصول) على مركزية وتبسيط الإشراف على من لديه حق الوصول إلى ماذا، مما يحسن الرؤية والتحكم في الوصول إلى البيانات عبر المؤسسة.

منع فقدان البيانات (DLP) وإخفاء البيانات

أدوات منع فقدان البيانات (DLP) أدوات وتتبع حركة البيانات الحساسة عبر الأنظمة، مما يمنع المشاركة غير المصرح بها أو التسريبات. من خلال تحديد أنماط السلوك المحفوفة بالمخاطر، يمكن لـ DLP حظر التهديدات المحتملة أو تنبيه المسؤولين إليها.

من ناحية أخرى، تعمل تقنية إخفاء البيانات على تشويش المعلومات الحساسة، مما يضمن أمانها حتى في البيئات غير الإنتاجية مثل الاختبار أو التطوير. تسمح هذه التقنية للفرق بالعمل مع بيانات واقعية دون تعريضها لمخاطر غير ضرورية.

التشفير والتخزين Secure

يضمن التشفير أن تظل البيانات غير قابلة للقراءة للمستخدمين غير المصرح لهم، سواء كانت مخزنة على الخادم (التشفير في حالة السكون) أو منقولة عبر الشبكات (التشفير أثناء النقل). من خلال استخدام التشفير، يمكن للشركات حماية البيانات الحساسة من السرقة، حتى لو تم اعتراض البيانات.

حلول Secure هذه الحماية حلول خلال تأمين مستودعات البيانات ضد الهجمات، وضمان حماية الملفات الحساسة من الوصول غير المصرح به والانتهاكات.

كشف التهديدات والاستجابة للحوادث

تُمكّن أنظمة الكشف الاستباقي عن التهديدات المؤسسات من تحديد التهديدات الأمنية المحتملة والاستجابة لها فور حدوثها.

- تنبه المراقبة في الوقت الحقيقي فرق الأمن إلى الأنشطة غير الاعتيادية، مما يساعدهم على التصرف بسرعة.

- يضمن التخطيط للاستجابة للحوادث استعداد المؤسسات لاتخاذ إجراءات سريعة وفعالة عند حدوث اختراق أمني.

- تسمح عمليات الطب الشرعي بعد وقوع الحادث للفرق بالتحقيق في الخطأ الذي حدث، والتعلم من الحدث، وتعزيز الدفاعات لمنع وقوع حوادث مستقبلية.

النسخ الاحتياطي للبيانات واستعادتها

يضمن تنفيذ استراتيجية قوية للنسخ الاحتياطي، مثل قاعدة 3-2-1 (ثلاث نسخ من البيانات، ووسيلتان مختلفتان، وواحدة خارج الموقع)، إمكانية استرداد البيانات المهمة دائمًا، حتى في حالة تعطل النظام أو الهجمات الإلكترونية.

يحدد تخطيط التعافي من الكوارث الخطوات التي يجب اتخاذها في حالة فقدان البيانات، مما يضمن استمرارية الأعمال والحد الأدنى من وقت التعطل. تضمن هذه التدابير قدرة المؤسسة على التعافي بسرعة من الأعطال غير المتوقعة واستئناف العمليات.

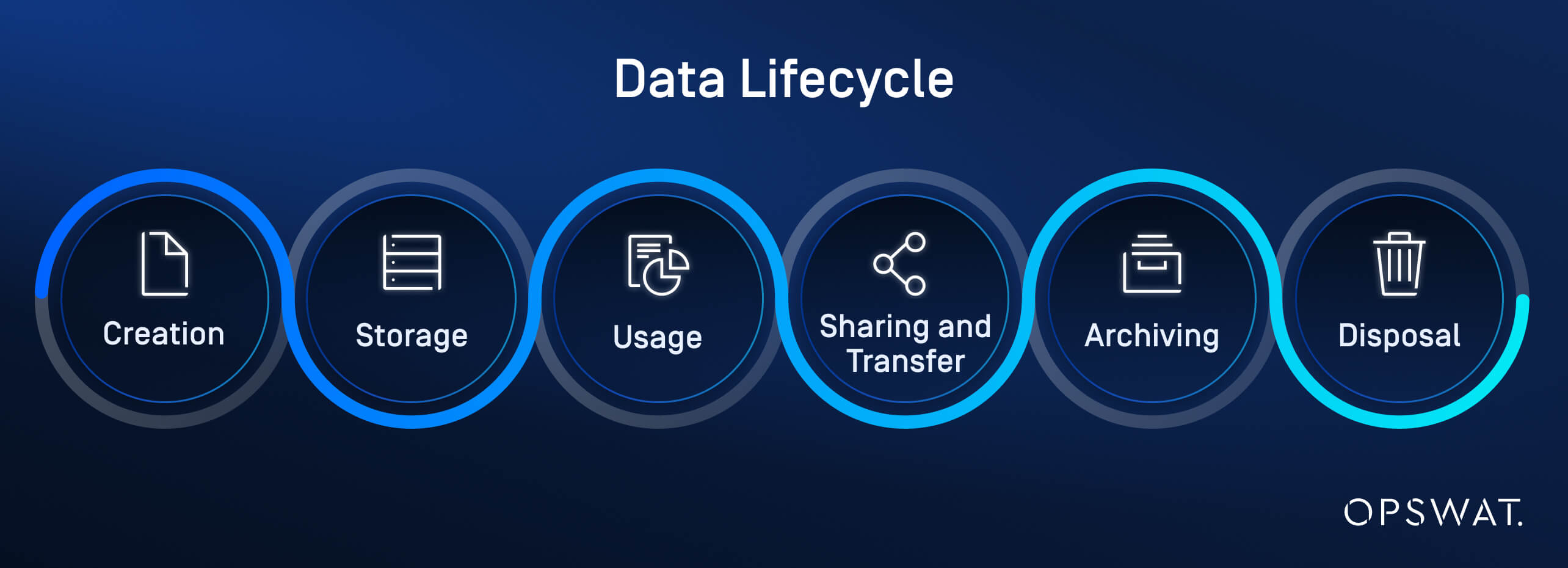

إدارة دورة حياة البيانات وإجراءات التعامل معها

يمتد أمن البيانات الفعال إلى ما هو أبعد من الحماية أثناء التخزين والنقل - فمن الضروري إدارة البيانات طوال دورة حياتها بالكامل، بدءًا من الإنشاء وحتى الحذف. ويشمل ذلك تأمين البيانات أثناء الإنشاء والتخزين والاستخدام، بالإضافة إلى ضمان المشاركة والنقل الآمن بين الأطراف.

كما أن أرشفة البيانات القديمة والتخلص من البيانات القديمة أو غير الضرورية بشكل صحيح يقلل من مخاطر الاختراقات الأمنية، مما يضمن عدم كشف المعلومات الحساسة بمجرد انتفاء الحاجة إليها.

أفضل الممارسات للتعامل مع البيانات

- تقليل البيانات إلى الحد الأدنى: جمع البيانات والاحتفاظ بما هو ضروري فقط.

- تصنيف البيانات: تصنيف البيانات حسب الحساسية.

- الترحيلSecure : استخدم القنوات المشفرة وعناصر التحكم في الوصول لعمليات نقل البيانات.

إن اعتماد أفضل الممارسات للتعامل مع البيانات أمر بالغ الأهمية لتأمين المعلومات الحساسة. يتضمن تقليل البيانات إلى الحد الأدنى جمع البيانات الضرورية للغاية فقط والاحتفاظ بها لفترة لا تزيد عن الحاجة. يضمن تصنيف البيانات تصنيف جميع البيانات بناءً على حساسيتها، بحيث يتم تطبيق مستوى الأمان المناسب.

تعمل ممارسات الترحيل Secure مثل استخدام القنوات المشفرة وعناصر التحكم في الوصول لعمليات نقل البيانات، على تقليل مخاطر فقدان البيانات أو تعرضها للخطر أثناء التنقل عبر الأنظمة.

اقرأ عن تأمين بيانات الرعاية الصحية الرقمية.

السياسات الأمنية والحوكمة والتدريب

لا يتعلق أمن البيانات بالتكنولوجيا فحسب، بل يتعلق أيضًا بالسياسات القوية والحوكمة والتدريب. تحدد السياسات المحددة جيدًا التوقعات لحماية البيانات، بينما تضمن أطر الحوكمة تنفيذ هذه السياسات بفعالية. التدريب المستمر يبقي الموظفين على اطلاع على أحدث التهديدات الأمنية وأفضل الممارسات.

وضع السياسات وإنفاذها

يجب أن تتوافق سياسات الأمان مع أهداف المؤسسة وأن تحدد ضوابط الوصول وإجراءات معالجة البيانات. تضمن أدوات الإنفاذ، مثل ضوابط الوصول القائمة على السياسات، الامتثال، بينما تقيّم عمليات التدقيق المنتظمة فعالية هذه السياسات.

التوعية الأمنية وإدارة التهديدات الداخلية

يساعد التدريب المنتظم الموظفين على التعرف على التهديدات مثل التصيد الاحتيالي واتباع ممارسات آمنة. كما تساعد مراقبة سلوك المستخدم للكشف عن أي نشاط مشبوه في اكتشاف التهديدات الداخلية، مما يضمن تحديد المخاطر والتخفيف من حدتها في وقت مبكر.

كيفية تنفيذ إدارة أمن البيانات: نهج خطوة بخطوة

1. تقييم وضعك الأمني الحالي.

2. تحديد أصول البيانات والتهديدات ونقاط الضعف.

3. اختيار التقنيات والضوابط.

4. نشر أدوات ودمجها.

5. المراقبة المستمرة.

6. التحسين من خلال المراجعات والتدقيقات المنتظمة.

أطر ومعايير إدارة أمن البيانات

توفر هذه الأطر الشائعة إرشادات مفصلة يمكن أن تساعد المؤسسات على تجنب الغرامات التنظيمية:

- ISO/IEC 27001: المعيار الدولي لإدارة أمن المعلومات ISO/IEC 27001

- إطار عمل NIST للأمن السيبراني: معيار الولايات المتحدة لإدارة مخاطر الأمن السيبراني

- ضوابط أمن المعلومات: أفضل الممارسات العملية للدفاع السيبراني

إدارة أمن البيانات في الممارسة العملية: حالات الاستخدام وأمثلة من الصناعة

تعد إدارة أمن البيانات أمرًا بالغ الأهمية في مختلف القطاعات، ولكل منها احتياجات وتحديات فريدة. فيما يلي بعض حالات الاستخدام التي توضح كيفية تنفيذ المؤسسات لأمن البيانات عملياً:

توضح حالات الاستخدام هذه كيفية تطبيق القطاعات المختلفة لمجموعة من التقنيات وأفضل الممارسات لضمان أمن البيانات والامتثال للوائح التنظيمية الخاصة بالصناعة.

اعرف أكثر

تعرّف على كيفية عمل برنامج OPSWATMetaDefender Storage Security يساعد المؤسسات على فحص الملفات الحساسة وتأمينها وإدارتها عبر مستودعات البيانات.

الأسئلة الشائعة (FAQs)

ما هي إدارة أمن البيانات؟

إدارة أمن البيانات هي عملية حماية المعلومات الرقمية طوال دورة حياتها من الوصول غير المصرح به أو التلف أو السرقة. وهي تنطوي على تنفيذ السياسات والتقنيات والإجراءات لضمان سرية البيانات وسلامتها وتوافرها (المعروفة أيضًا باسم ثالوث CIA).

ما أهمية إدارة أمن البيانات؟

يمكن أن يؤدي سوء إدارة أمن البيانات إلى حدوث خروقات للبيانات وغرامات تنظيمية وتعطيلات تشغيلية وضرر بالسمعة.

كيف يعمل أمن إدارة البيانات؟

يعمل أمان إدارة البيانات من خلال تنفيذ عناصر تحكم متعددة الطبقات، مثل التحكم في الوصول والتشفير وDLP والمراقبة، لحماية البيانات طوال دورة حياتها من التهديدات والوصول غير المصرح به.

كيف يمكنك تنفيذ إدارة أمن البيانات؟

- قم بتقييم وضعك الأمني الحالي.

- تحديد أصول البيانات، والتهديدات، ونقاط الضعف.

- حدد التقنيات والضوابط.

- نشر ودمج أدوات.

- راقب باستمرار.

- التحسين من خلال المراجعات والتدقيق المنتظم.

ما هي إدارة أمن البيانات مقابل إدارة أمن المعلومات مقابل إدارة الأمن السيبراني؟

- تركز إدارة أمن البيانات بشكل خاص على حماية أصول البيانات من التهديدات.

- إدارة أمن المعلومات أوسع نطاقاً، حيث تشمل حماية جميع أشكال المعلومات، سواء كانت رقمية أو مادية.

- تغطي إدارة الأمن السيبراني الدفاع عن الأنظمة والشبكات والبرامج ضد الهجمات الرقمية.

باختصار، أمن البيانات هو مجموعة فرعية من أمن المعلومات، والذي يندرج بدوره تحت المظلة الأكبر للأمن السيبراني.

ما هي أفضل الممارسات للتعامل مع البيانات؟

- تقليل البيانات إلى الحد الأدنى: جمع البيانات والاحتفاظ بما هو ضروري فقط.

- تصنيف البيانات: تصنيف البيانات حسب الحساسية.

- الترحيلSecure : استخدم القنوات المشفرة وعناصر التحكم في الوصول لعمليات نقل البيانات.

كيف ينطبق ثالوث CIA على إدارة أمن البيانات؟

ثالوث CIA - السريةوالنزاهة والتوافر - هو أساس إدارة أمن البيانات. فهي تضمن أن البيانات لا يمكن الوصول إليها إلا من قبل المستخدمين المصرح لهم فقط، وتظل دقيقة وغير محرفة، ومتاحة عند الحاجة إليها.

ما هي إدارة دورة حياة البيانات؟

تتضمن إدارة دورة حياة البيانات تأمين البيانات أثناء الإنشاء والتخزين والاستخدام، بالإضافة إلى ضمان المشاركة والنقل الآمن بين الأطراف.

ما هي المكونات الرئيسية لإدارة أمن البيانات؟

تشمل المكونات الرئيسية لإدارة أمن البيانات التحكم في الوصول والمصادقة، والتشفير وإخفاء البيانات، ومنع فقدان البيانات (DLP)، والنسخ الاحتياطي والاسترداد، واكتشاف التهديدات والاستجابة للحوادث، وإدارة دورة حياة البيانات.

ما هي الركائز الثلاث لأمن البيانات وإدارتها؟

الركائز الثلاث هي السرية والنزاهة والتوافر، والمعروفة مجتمعةً باسم ثالوث CIA. توجه هذه المبادئ جميع استراتيجيات أمن البيانات.

ما هو أكبر خطر على أمن البيانات؟

تشمل أكبر المخاطر التهديدات الداخلية، والأنظمة ذات التكوين الخاطئ،و الهجمات الإلكترونية المتطورة مثل برمجيات الفدية الخبيثة.

من المسؤول عن أمن البيانات؟

يتم تقاسم المسؤولية بين فرق تكنولوجيا المعلومات ومالكي البيانات ومسؤولي الامتثال والموظفين. تساعد ثقافة الأمن والأدوار المحددة بوضوح على ضمان المساءلة.