لقد غيّر مجرمو الإنترنت الحديثون قواعد حماية البيانات. فالنسخ الاحتياطية، التي كانت تُعتبر في السابق شبكة أمان بسيطة، أصبحت الآن أهدافاً رئيسية لبرامج الفدية والهجمات الإلكترونية المتقدمة.

يعرف المهاجمون أن اختراق أنظمة الاسترداد يمكن أن يوجه ضربة قاضية للمؤسسات. لم يعد وجود النسخ الاحتياطية كافياً؛ فأنت بحاجة إلى تأمين دورة حياة بيانات النسخ الاحتياطي بشكل استباقي لتحقيق مرونة إلكترونية حقيقية.

لماذا تقصّر فحوصات النسخ الاحتياطي التقليدية؟

غالبًا ما توفر عمليات التحقق من النسخ الاحتياطي التقليدية إحساسًا زائفًا بالأمان، حيث تفشل في اكتشاف التهديدات المتطورة التي تعرض المؤسسات للخطر. وبينما تركز الطرق التقليدية على السلامة والتوافر الأساسيين، فإنها تتجاهل نقاط الضعف الحرجة مثل:

- التهديدات المنقولة بالملفات مثل الثغرات القائمة على الملفات، أو ثغرات يوم الصفر، أو البرمجيات الخبيثة المتطورة المخبأة في ملفات النسخ الاحتياطي، خاصة في الأرشيفات وقواعد البيانات وصور الآلة

- برمجيات الفدية الخبيثة متعددة الأشكال التي تتجاوز الكشف القائم على التوقيعات

- تعديلات خفية ولكن خبيثة في الملفات ناتجة عن انجراف الملف أو انجراف البيانات الوصفية

- تؤدي استعادة البيانات المصابة إلى إعادة الإصابة بالعدوى بشكل فوري وفشل الاسترداد ووقت تعطل طويل

- المتطلبات التنظيمية الصارمة (على سبيل المثال، اللائحة العامة لحماية البيانات، وPCI DSS، وSOX، والميناء المحمي)

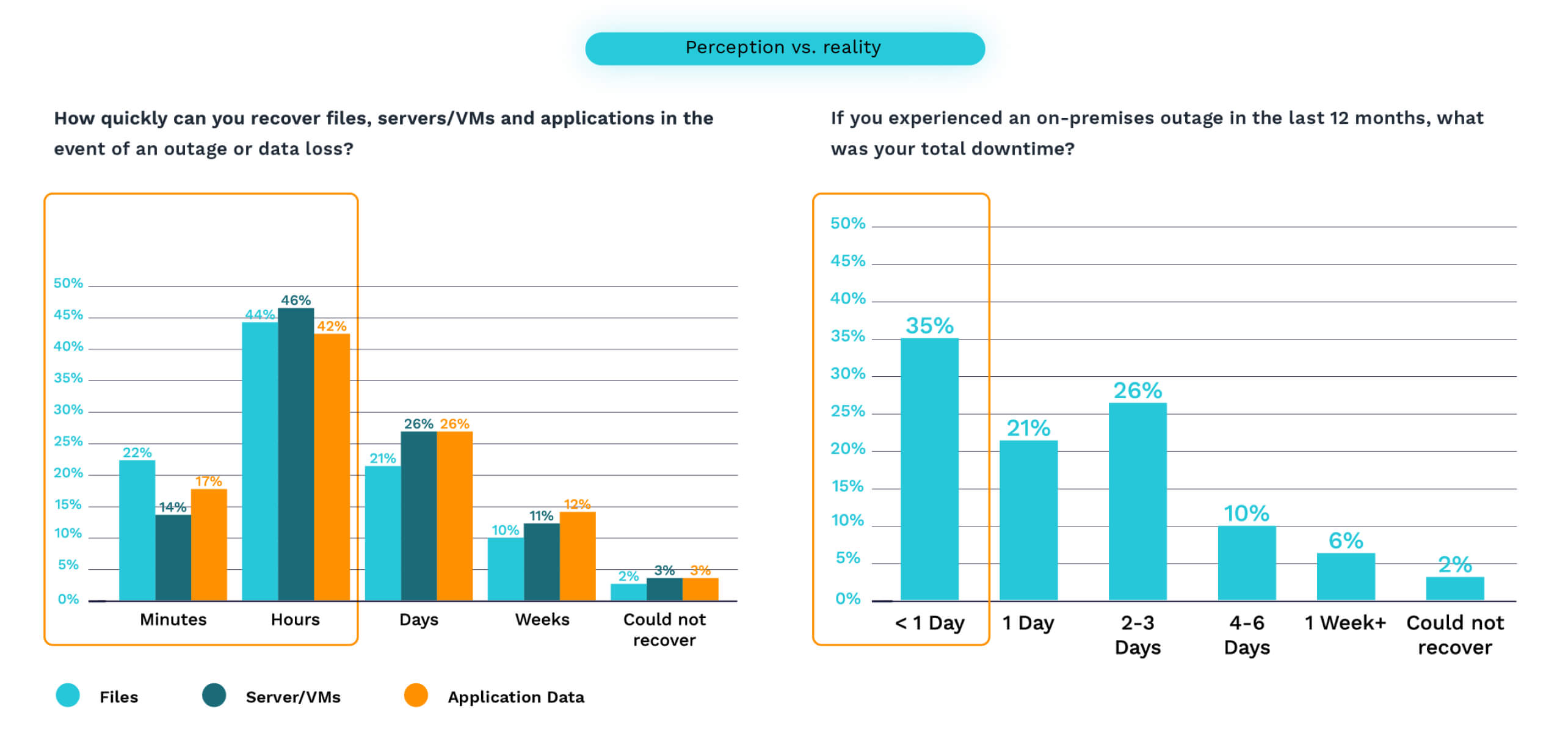

إن واقع التعافي لا يرقى إلى مستوى التوقعات، مما يكشف عن وجود فجوة كبيرة بين ما تعتقد المؤسسات أنها قادرة على تحقيقه وبين أدائها الفعلي خلال فترة التعطل. أظهر استطلاع حديث أنه في حين يعتقد أكثر من 60% من المشاركين في الاستطلاع أن بإمكانهم التعافي في أقل من يوم واحد، إلا أن 35% فقط تمكنوا من تحقيق ذلك فعليًا عند مواجهة حدث فعلي.

وتتطلب معالجة أوجه القصور هذه تحولاً جوهرياً في كيفية تعامل المؤسسات مع أمن النسخ الاحتياطي، والانتقال من مجرد التحقق المبسط إلى الكشف عن التهديدات والوقاية منها بشكل شامل. بدون هذا التطور، تظل أنظمة النسخ الاحتياطي معرضة بشكل خطير للهجمات المتطورة التي يمكن أن تجعل جهود الاسترداد غير مجدية في الوقت الذي تشتد فيه الحاجة إليها.

يجب على المؤسسات تنفيذ ممارسات أمنية متعددة الطبقات تستهدف هذه النقاط العمياء على وجه التحديد، وتجمع بين التقنيات المتقدمة والعمليات الاستراتيجية لضمان بقاء النسخ الاحتياطية متاحة وغير معرضة للخطر. ويُعد التفاوت المتزايد بين توقعات الاسترداد والواقع بمثابة تحذير صارخ: لم تعد الأساليب التقليدية توفر الحماية الكافية.

8 ممارسات حاسمة Secure النسخ الاحتياطية الخاصة بك

تشكل الاستراتيجيات الشاملة التالية أساس نظام النسخ الاحتياطي الآمن حقًا - نظام لا يحافظ على بياناتك فحسب، بل يضمن سلامتها وتوافرها عندما يصبح الاسترداد ضروريًا. من خلال تنفيذ هذه الممارسات الثمانية المهمة، يمكن للمؤسسات تحويل مستودعات النسخ الاحتياطي الضعيفة إلى أصول مرنة تحافظ على استمرارية الأعمال حتى في مواجهة الخصوم الحازمين.

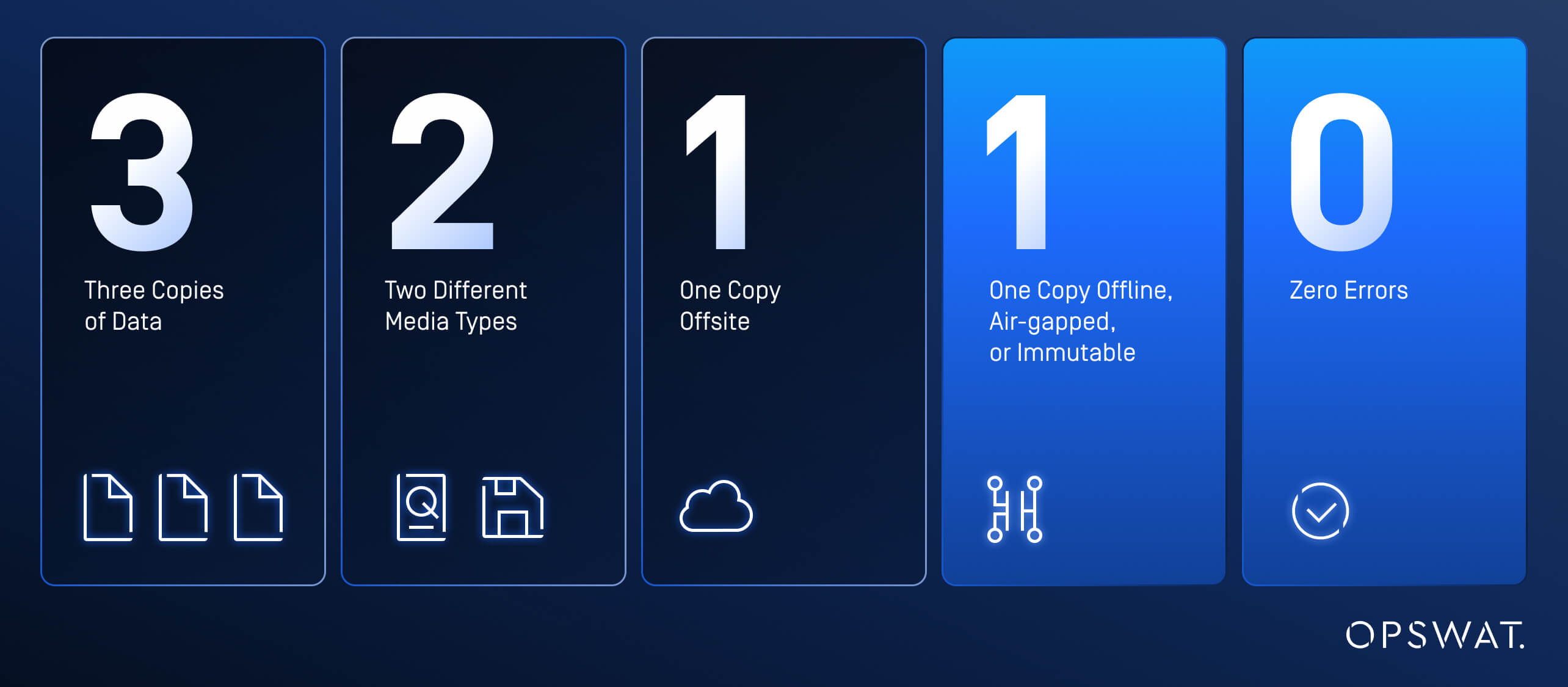

1. قاعدة 3-2-2-1-1-1-0

تمثل قاعدة النسخ الاحتياطي 3-2-1-1-1-0 تطورًا حديثًا للنهج التقليدي 3-2-1-1، المصمم خصيصًا لتعزيز المرونة والأمان الإلكتروني في استراتيجية التعافي من الكوارث:

- ثلاث نسخ من البيانات: احتفظ بثلاث نسخ إجمالية من بياناتك (نسخة أساسية ونسختين احتياطيتين).

- نوعان مختلفان من Media : قم بتخزين النسخ الاحتياطية على نوعين مختلفين من الوسائط. في حين أن هذا قد يتضمن تقليدياً الأقراص والأشرطة، إلا أن الأساليب الحديثة غالباً ما تتضمن التخزين السحابي أو أقراص SSD.

- نسخة واحدة خارج الموقع: احتفظ بنسخة واحدة على الأقل في مكان منفصل، وهو أمر يسهل تحقيقه باستخدام حلول النسخ الاحتياطي السحابي حلول في منطقة بديلة أو مع مزود خدمة سحابية مختلف).

- نسخة واحدة غير متصلة بالإنترنت أو موصولة بالهواء أو غير قابلة للتغيير: الاحتفاظ بنسخة واحدة إما أن تكون مفصولة تماماً عن الشبكات (غير متصلة/مفصولة هوائياً) أو لا يمكن تغييرها بمجرد كتابتها (غير قابلة للتغيير). هذا أمر بالغ الأهمية للحماية من برمجيات الفدية، مما يوفر خيار استرداد نظيف لا يمكن للمهاجمين اختراقه.

- عدم وجود أخطاء: تحقق من النسخ الاحتياطية بانتظام للتأكد من خلوها من الأخطاء وقابليتها للاستخدام بالفعل عند الحاجة.

إن وجود نسخ احتياطية متعددة ليس سوى نصف المعادلة. يجب على المؤسسات أن تركز بنفس القدر على أهداف وقت الاستعادة (RTOs)، وتحديد مدى سرعة وأمان الخدمات الحيوية. في حالة وقوع كارثة، سواء الخدمات برامج فدية أو تهديدات متطورة أو هجمات إلكترونية موجهة، فإن القدرة على الاستعادة في غضون دقائق دون إعادة إدخال برامج ضارة أو انتهاك الامتثال، هي ما يميز المؤسسة المقاومة للهجمات الإلكترونية عن المؤسسة المعرضة لها.

تتمثل مرحلة التخطيط التالية في ضمان الأمان والموثوقية والجاهزية. هذا هو المكان الذي يلعب فيه حل أمان التخزين متعدد الطبقات دورًا حاسمًا.

2. المسح الدوري

يمثل تنفيذ الفحص الدوري طبقة دفاعية مهمة تتجاوز التحقق الأولي من النسخ الاحتياطية. بينما توفر عمليات الفحص في الوقت المحدد لقطة لسلامة النسخ الاحتياطية، فإن الفحص الدوري المجدول يضمن الحماية المستمرة ضد التهديدات الناشئة التي ربما لم يكن من الممكن اكتشافها عند إنشاء النسخ الاحتياطية لأول مرة.

يعد اكتشاف البرمجيات الخبيثة جزءًا غير قابل للتفاوض في اختبار الاسترداد الدوري. فبدون الفحص القوي للبرمجيات الخبيثة المدمج في عملية التحقق من النسخ الاحتياطي، يمكن أن تفشل حتى أكثر استراتيجيات النسخ الاحتياطي دقة أثناء سيناريوهات الاسترداد الفعلية من خلال إعادة إدخال التهديدات ذاتها التي تحاول المؤسسات التعافي منها.

3. نهج Multiscanning

يجب فحص جميع الملفات بحثاً عن البرمجيات الخبيثة قبل السماح لها بالدخول إلى شبكتك أو التخزين الاحتياطي. لتحقيق أعلى معدلات الكشف وأقصر فترة زمنية للتعرض لتفشي البرمجيات الخبيثة، افحص الملفات باستخدام محركات متعددة لمكافحة البرمجيات الخبيثة (باستخدام مزيج من التوقيعات والاستدلال وأساليب الكشف عن التعلم الآلي) باستخدام حل متعدد المسح.

4. الكشف المستند إلى يارا

تتيح قواعد YARA لفرق الأمن تحديد البرامج الضارة المتطورة داخل مستودعات النسخ الاحتياطي باستخدام قواعد مخصصة تستند إلى خصائص ملفات محددة. من خلال تنفيذ سلاسل محددة بدقة ومنطق شرطي، يمكن للمؤسسات اكتشاف التهديدات التي حلول تفوت حلول القائمة على التوقيعات، بما في ذلك الهجمات المستهدفة والناشئة.

يتيح إطار عمل YARA القابل للتكيف التحسين المستمر لقدرات الكشف، مما يخلق طبقة دفاعية ديناميكية تعزز بشكل كبير من دقة عمليات التحقق الاحتياطي.

5. التحليل Adaptive للتهديدات

تُمكِّن تقنيةSandbox المؤسسات من اكتشاف وتحليل البرمجيات الخبيثة في بيئات معزولة ومُتحكَّم بها قبل أن تتمكن من اختراق عمليات الاسترداد. من خلال الاستفادة من هذه التقنية مع إمكانات التحليل الثابت العميق، وتكامل معلومات التهديدات المتقدمة، وتقنيات المحاكاة عالية السرعة، يمكن لفرق الأمن تحديد متغيرات البرمجيات الخبيثة المتطورة أو مؤشرات الاختراق (مؤشرات الاختراق) التي قد يفوتها الفحص التقليدي القائم على التوقيع.

6. نزع السلاح وإعادة الإعمار

يمكن أن تحتوي ملفات مثل ملفات Microsoft Office وملفات PDF وملفات الصور على تهديدات مضمنة في البرامج النصية ووحدات الماكرو المخفية التي لا تكتشفها دائماً محركات مكافحة البرامج الضارة. ولإزالة المخاطر والتأكد من عدم احتواء ملفات النسخ الاحتياطي على تهديدات مخفية، من الأفضل إزالة أي كائنات مضمنة محتملة باستخدام CDR (نزع المحتوى وإعادة بنائه).

7. المسح التفاضلي

8. منع فقدان البيانات

يجب تنقيح جميع البيانات الحساسة مثل أرقام الضمان الاجتماعي أو تفاصيل الحساب المصرفي أو معلومات التعريف الشخصية (PII) أو إخفاؤها أو حظرها باستخدام تقنيةمنع فقدان البيانات (DLP).

الارتقاء بأمن النسخ الاحتياطي من الدفاع إلى المرونة

إن المؤسسات التي تنجح في حماية بنيتها التحتية للنسخ الاحتياطية تكتسب أكثر من مجرد أمن البيانات؛ فهي تحقق مرونة حقيقية في الأعمال وامتثالاً تنظيميًا وثقة في نجاح عمليات الاسترداد عند الحاجة إليها. يحقق الاستثمار في النسخ الاحتياطية المؤمنة بشكل صحيح عوائد تتجاوز بكثير الموارد المطلوبة لتنفيذها، خاصةً عند مقارنتها بالتكاليف المدمرة لهجمات برامج الفدية الخبيثة أو خروقات البيانات أو محاولات الاسترداد الفاشلة.

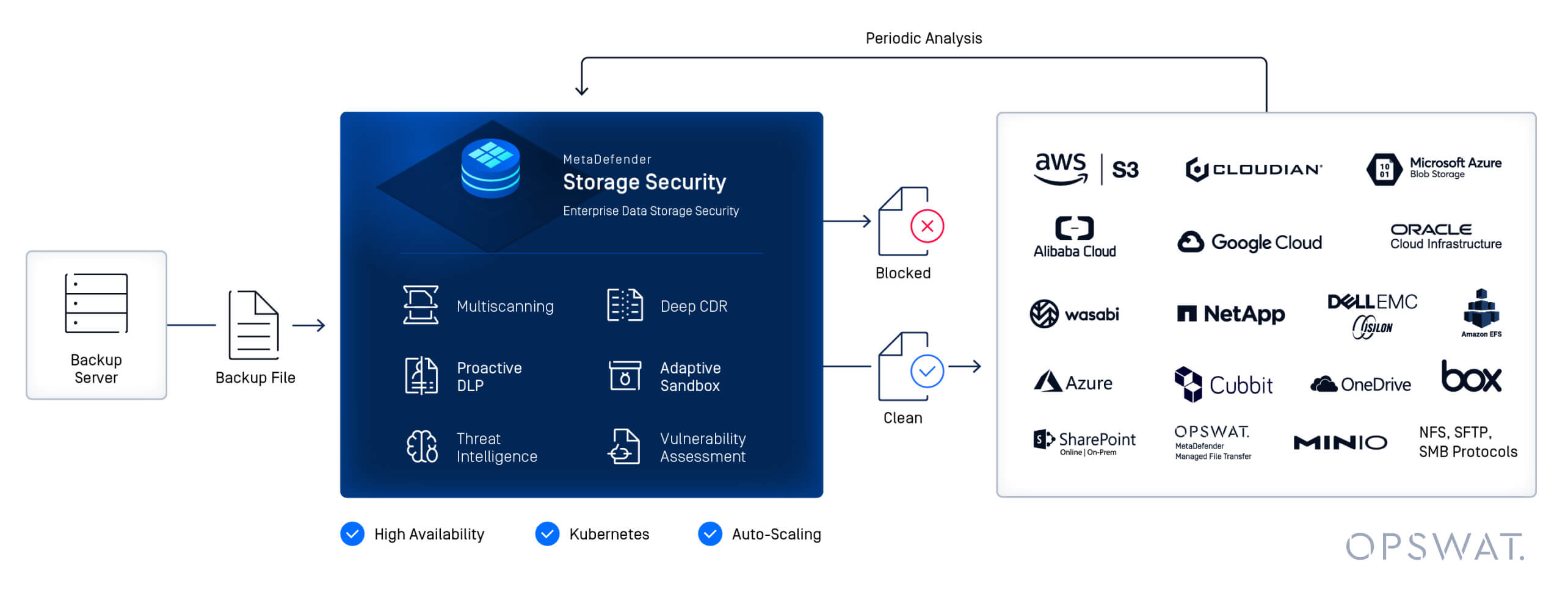

الميزة OPSWAT

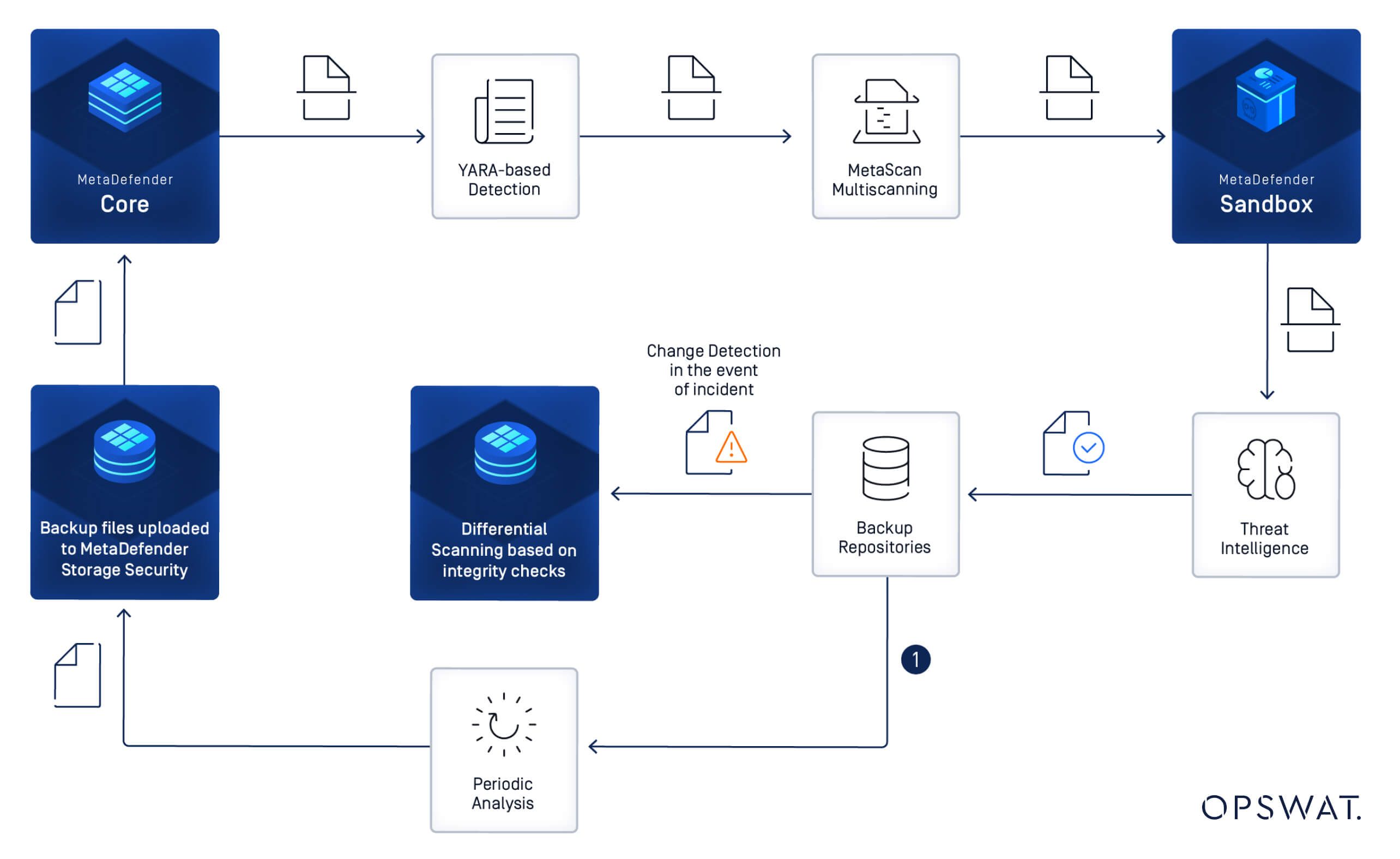

يوحّد برنامج MetaDefender Storage Security™ الممارسات الهامة في حل واحد. وبفضل تقنيات OPSWATالرائدة مثل Metascan™ Multiscanning وDDR™ Deep CDR™، وDLP™ Proactive DLP™، Adaptive Sandbox تبقى بيانات النسخ الاحتياطي نظيفة وسهلة الوصول إليها عندما تكون كل ثانية مهمة.

إحدى قدراتنا الرئيسية هي الكشف السريع عن التغييرات السريعة. يراقب MetaDefender Storage Security باستمرار مستودعات النسخ الاحتياطي من خلال التحليل الدوري. عند وقوع حادث أمني أو هجوم فيروسات الفدية، يمكن للمشرف تنشيط الفحص التفاضلي بناءً على عمليات التحقق من سلامة الملفات المعروفة. تقلل هذه الإمكانية السريعة لاكتشاف التغييرات بشكل كبير من أهداف وقت الاسترداد من خلال تحديد مجموعات النسخ الاحتياطية التي لم تتعرض للاختراق بسرعة، مما يمكّن المؤسسات من استعادة العمليات من أحدث نقطة نسخ احتياطي نظيفة.

استنتاج

لا تنتظر حدوث حادث أمني ليكشف عن نقاط الضعف في استراتيجية النسخ الاحتياطي الخاصة بك. اتخذ خطوات استباقية الآن لتقييم الوضع الأمني الحالي للنسخ الاحتياطي وتحديد فرص التحسين. يمكن لخبراء الأمن لدينا مساعدتك في تقييم البنية التحتية الحالية، وتقديم توصيات حلول مخصصة حلول مع أفضل الممارسات، وتوجيهك في تنفيذ إطار عمل شامل لأمن النسخ الاحتياطي.

اتصل بخبرائنا اليوم لمناقشة كيف يمكنك تعزيز وضعك الأمني الاحتياطي وتحقيق مرونة إلكترونية حقيقية في بيئة رقمية تزداد عدوانيتها.

الأسئلة الشائعة (FAQs)

ما هو النسخ الاحتياطي للبيانات واستعادتها؟

النسخ الاحتياطي للبيانات واستعادة البيانات هي عملية إنشاء نسخ من البيانات لحمايتها من الفقدان أو التلف واستعادة تلك البيانات عند الحاجة - سواء كان ذلك بسبب الحذف العرضي أو تعطل الأجهزة أو الهجمات الإلكترونية مثل برامج الفدية.

ما أهمية النسخ الاحتياطي للبيانات واستعادتها؟

فهو يضمن استمرارية الأعمال من خلال تمكين المؤسسات من استعادة الأنظمة والبيانات الهامة بعد وقوع حادث، مما يقلل من وقت التعطل والخسارة المالية والضرر الذي يلحق بالسمعة. وفي ظل مشهد التهديدات الحالي، يدعم أيضاً الامتثال التنظيمي والتعافي من الكوارث.

ما هو أمان النسخ الاحتياطي للبيانات؟

يشير أمان النسخ الاحتياطي للبيانات إلى الممارسات والتقنيات المستخدمة لحماية بيانات النسخ الاحتياطي من الوصول غير المصرح به أو التلف أو التهديدات السيبرانية - مما يضمن بقاء النسخ الاحتياطية قابلة للاستخدام وغير مصابة وقابلة للاسترداد أثناء الأزمات.

ما هي أفضل طريقة لتأمين نسخة احتياطية؟

هناك العديد من أفضل الممارسات لتأمين النسخ الاحتياطية؛ ومن بين أفضل الممارسات التي يوصي بها خبراء الأمن السيبراني اتباع نهج متعدد الطبقات. تنفيذ قاعدة النسخ الاحتياطي 3-2-1-1-0، وفحص النسخ الاحتياطية بانتظام باستخدام محركات متعددة لمكافحة البرمجيات الخبيثة، واستخدام تقنيات CDR، ووضع الحماية وتقنيات DLP للقضاء على التهديدات المضمنة وحماية البيانات الحساسة.

ما هي الأنواع الثلاثة للنسخ الاحتياطي للبيانات؟

1. نسخة احتياطية كاملة: نسخة كاملة من جميع البيانات.

2. النسخ الاحتياطي التزايدي: النسخ الاحتياطي للبيانات التي تغيرت منذ آخر نسخة احتياطية.

3. النسخ الاحتياطي التفاضلي: النسخ الاحتياطي لجميع البيانات التي تغيرت منذ آخر نسخة احتياطية كاملة.

ما هي قاعدة النسخ الاحتياطي 3-2-1؟

احتفظ بثلاث نسخ من بياناتك، مخزنة على نوعين مختلفين من الوسائط، مع الاحتفاظ بنسخة واحدة خارج الموقع. وهذا يوفر التكرار والضمانات ضد الأعطال الموضعية.

ما هي القاعدة الاحتياطية 3-2-1-1-1-0؟

تطور متقدم للنموذج التقليدي:

- 3 نسخ إجمالية لبياناتك

- 2 نوع ان مختلفان من الوسائط

- 1 نسخة خارج الموقع

- 1 نسخة 1 غير متصلة بالإنترنت، أو متصلة بالهواء، أو غير قابلة للتغيير

- 0 أخطاء في التحقق من النسخ الاحتياطية، مما يضمن إمكانية استخدام النسخ الاحتياطية عند الحاجة إليها