ملفات SVG*: الوجه الجديد للحمولات الخبيثة للرسائل الضارة

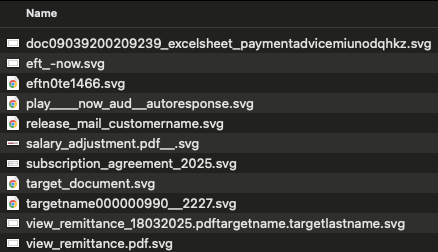

على مدى الأشهر العديدة الماضية، لاحظ محللو استخبارات التهديدات OPSWAT ) حملات التصيد الاحتيالي الخبيثة في السلع الأساسية وحملات التصيد الاحتيالي لبيانات الاعتماد التي ترسل ملفات SVG مسلحة إلى القوائم البريدية المعتادة (كل صندوق بريد يمكن الوصول إليه).

يتمثل أحد الاختلافين المهمين بين ملفات SVG هذه، مقارنةً بما قد يتوقعه المرء من أي بريد إلكتروني عادي يحتوي على صور مضمنة، في أن المرسل على الأرجح يوجه المستلمين لفتح هذه الملفات من خلال الإشارة إلى الشعور بالإلحاح من خلال سرد مصمم شائع في حملات البريد الإلكتروني الخبيث - مثل الفواتير غير المدفوعة أو رسائل البريد الصوتي الفائتة أو تعليمات مزيفة من الإدارة العليا (إغراءات).

والفرق الآخر هو أن ملفات SVG هذه تحتوي على ملفات SVG خبيثة أو روابط مضمنة لصفحات هبوط مزيفة لحصد بيانات الاعتماد أو سرقة المعلومات الشخصية.

بالنسبة للممارسين المخضرمين في مجال الأمن، لا ينبغي أن يكون هذا التبديل في نوع الملف مفاجأة. فقد أظهرت مراقبة اتجاهات الحرفية التجارية القائمة على الملفات على مر السنين أن الجهات الفاعلة في مجال التهديدات بارعة في تحديد أنواع الملفات التي توفر فرصاً للتهرب من الدفاعات وزيادة معدلات التسليم للمستخدمين المستهدفين.

لماذا جافا سكريبت هي الحمولة الحقيقية

يمكن لأولئك الذين يتتبعون جهات فاعلة محددة أن يفترضوا بثقة عالية أن هذا الملف المحوري في مجال الحرف اليدوية كان خطوة منطقية تالية في تطوير الحملات للحفاظ على تغطية منخفضة للكشف ضد التدابير الأمنية المضادة الحالية.

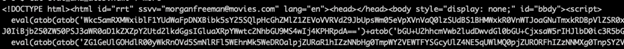

نظرًا لأن تقنيات "العيش على الأرض" تميل إلى تفضيل تقنيات "العيش على الأرض" لضمان فعالية واسعة النطاق للحملات التي يتم تشغيلها، فإن القاسم المشترك الأكثر شيوعًا هو جافا سكريبت المدمج.

تمنح القدرة على تنفيذ JavaScript عشوائي في نوع ملف شائع الملاحظة الجهات التخريبية إمكانية الوصول إلى ترسانة تقنيات التشويش المطورة بدقة. ويمنح ذلك الخصوم فترة لإطلاق حملات ذات معدلات اكتشاف منخفضة مقابل تكلفة منخفضة لتكييف حيلهم القديمة مع حاوية جديدة.

من الشائع أن نرى تضمين هذه الأنواع من حمولات JavaScript في ملفات HTML المباشرة، وملفات PDF، وحتى ملفات JavaScript العادية (.js). إن القدرة على تغليف المحتوى النشط في نوع ملف، يُعتبر عادةً أقل ضررًا (ملف صورة)، يوفر للجهات التخريبية معدلات نجاح متأصلة.

وعلى العكس من ذلك، فإن الحد من سطح الهجوم الذي ركز على تقنيات مثل تطبيقات الإنتاجية مثل Microsoft Office وOneNote لم يتوسع بالضرورة إلى بعض أنواع الملفات الناشئة والهامشية.

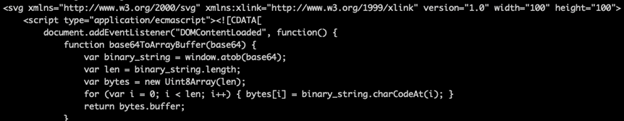

توضّح الأمثلة أدناه كيفية قيام المهاجمين بتضمين JavaScript في أنواع مختلفة من الملفات، بما في ذلك HTML وSVG، لتنفيذ وظائف خبيثة وتجنّب الكشف.

تؤدي هذه المشكلة حتماً إلى مناقشات حول سبب وجود مساحة هجوم كبيرة لـ JavaScript في الفضاء الإلكتروني، وما حلول الفعالة من حيث التكلفة حلول لتقليل التعرض للبرامج الضارة باستخدام JavaScript في تسلسل التسليم. قد يكون هذا اقتراحاً صعباً بالنسبة لبعض المؤسسات اعتماداً على احتياجاتها التشغيلية.

ويندرج هذا أيضًا ضمن نطاق مشكلة أدوات التي يستخدمها البائعون والمطورون بشكل شائع والتي ينتهي بها الأمر إلى إساءة استخدامها من قبل العناصر الإجرامية (موضوع نقاش لمناقشة أخرى). في حين أن مسألة ما إذا كان المستخدم العادي بحاجة إلى JavaScript في التطبيقات المستخدمة على نطاق واسع مثل البريد الإلكتروني هي مسألة قابلة للنقاش، فإن ردود الفعل المبالغ فيها مثل الرسالة المفتوحة التي كتبها ستيف جوبز بشأن Adobe Flash قد تؤدي إلى ممارسات غير مدروسة ذات عواقب غير متوقعة.

البرمجيات الخبيثة كخدمة على نطاق واسع: ما يجب أن تعرفه الشركات الصغيرة والمتوسطة

على الرغم من أن هذه الحملات المُتسمة بالطابع التجاري — والتي غالبًا ما تكون مدعومة ببرامج ضارة كخدمة وشبكات تابعة — تفتقر إلى التطور الذي تتميز به عمليات الدول القومية، إلا أنها تعوض عن ذلك بحجمها الهائل وتكرارها السريع، مما يتيح لها إحداث تأثير واسع النطاق. قد يشكل العدد الكبير من الجهات الفاعلة في هذا المجال تحديًا للمؤسسات الصغيرة والمتوسطة الحجم، التي قد يكون لديها وصول محدود إلى أدوات الأمان أدوات هذه التهديدات.

ومن ثم يقع الدفاع ضد هذا التهديد الشائع على عاتق المدافعين المكلفين بالموازنة بين حالات الاستخدام المتوقعة أو المشروعة مقابل الاستخدام الخبيث المحتمل لجافا سكريبت في بيئاتهم.

هندسة الأمان في خط أنابيب تحليل ملفاتك

ستحتاج المؤسسات التي لديها مسارات تطوير معقدة إلى تحديد سياسات الاستخدام المقبول لأنواع الملفات بوضوح في مختلف المجالات الهندسية لتحقيق التوازن بين الإنتاجية والأمان.

من المحتمل أن يكون لدى المدافعين الذين يحافظون على الكشف القائم على توقيعات YARA تغطية حالية لملفات جافا سكريبت المشبوهة داخل ملفات HTML؛ إن تكييف هذه القواعد أو إنشاء نظائر خاصة بـ SVG يتيح لمهندسي الكشف وسيلة سريعة لتغطية التهديدات المألوفة بالاستفادة من حرفة الملفات التي لم يسبق أن تم الكشف عنها.

قد يختار مهندسو الكشف الذين يمتلكون الموارد الكافية المضي قدمًا في هذا الأمر واستكشاف أنواع أخرى من الملفات التي يسهل على المستخدم تنفيذها وتدعم JavaScript لتغطية التهديدات المستقبلية.

التحليل الشامل للملفات: الترياق المضاد لتجارة الملفات الخبيثة

في OPSWAT نعتقد في OPSWAT أن حذر المستخدمين هو عنصر أساسي في الدفاع ضد هجمة الهجمات. ولكننا نعلم أيضاً أن وضع كل التوقعات على عاتق المستخدمين للتعرف على الطُعم المصمم بعناية وتجنبه، ليس أمراً واقعياً.

لهذا السبب، قمنا بتطوير وسائل فعّالة ومؤتمتة للغاية للكشف عن الملفات الضارة على نطاق واسع وضمن عمليات سير العمل الشائعة. MetaDefender Sandbox تحليل واكتشاف ملفات SVG التي قد تأتي من خلال خطوط الأنابيب والتكاملات المتصلة، مما يساعد على حماية مسارات البريد الإلكتروني والويب من خلال إمكانات التحليل التكيفي.

إليك نموذج لملف SVG يوضح إمكانيات Deep CDR لتحديد محتوى JavaScript النشط في الملف وتحديد عناصر الخطر.

نماذج تجزئات من الحملات النشطة

فيما يلي تجزئات الملفات لنماذج SVG الخبيثة التي تم رصدها من أجل تعقب التهديدات وتطوير قواعد YARA.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

Sandbox العملاء MetaDefender Sandbox من تحديثات سريعة لمعلومات التهديدات، بما في ذلك تنسيقات الملفات الناشئة مثل SVG. بمجرد نشر منطق الكشف، يتم تحديد التهديدات مثل تلك التي تمت مناقشتها في هذا المدونة وعزلها تلقائيًا، مما يضمن الحماية المستمرة حتى مع تطور تكتيكات المهاجمين.

أفكار أخيرة: تنسيقات الملفات مرنة - لذا يجب أن تكون دفاعاتك كذلك

يطور المهاجمون أساليبهم باستمرار، واستخدام ملفات SVG المحملة بجافا سكريبت في حملات التصيد الاحتيالي هو مثال رئيسي على هذه الحرفة التكيفية. على الرغم من أن امتداد الملف قد يتغير، إلا أن التهديد الأساسي - تنفيذ البرامج النصية المشوشة - يظل كما هو.

للبقاء في الصدارة، يجب على المدافعين تحسين تقنيات الكشف باستمرار، وتكييف القواعد الحالية مع التنسيقات الجديدة، والاستفادة من أدوات التحليل الآلي أدوات MetaDefender Sandbox السلوكيات الخبيثة المخبأة في أماكن غير متوقعة. لا يكفي الاعتماد على يقظة المستخدمين، بل أصبح من الضروري الآن وجود دفاعات ذكية وقابلة للتطوير.

*ما هي ملفات SVG؟

SVG، أو الرسومات المتجهة القابلة للتطوير، هو تنسيق ملف يستخدم على نطاق واسع لعرض الصور المستندة إلى المتجهات على الويب. على عكس تنسيقات الصور التقليدية مثل JPEG أو PNG، فإن ملفات SVG تستند إلى النص ومكتوبة بلغة XML، مما يسمح لها بتضمين عناصر تفاعلية وحتى نصوص برمجية مضمنة مثل JavaScript. هذه المرونة تجعلها مفيدة للمطورين - ولكنها أيضًا جذابة للمهاجمين الذين يتطلعون إلى إخفاء التعليمات البرمجية الخبيثة على مرأى من الجميع.