هندسة الكشف هو مجال من مجالات الأمن السيبراني يركز على تصميم وتنفيذ وصيانة أساليب الكشف لتحديد التهديدات الأمنية المحتملة داخل بيئة المؤسسة. وهي تتجاوز مجرد إعداد التنبيهات وتتضمن نهجًا استراتيجيًا لفهم سلوكيات التهديدات، وتحديد مؤشرات الاختراق، وتطوير منطق الكشف الذي يحدد بدقة النشاط الخبيث دون توليد نتائج إيجابية كاذبة مفرطة. تعد هندسة الكشف ضرورية لتعزيز قدرات المؤسسة على اكتشاف التهديدات وتحسين وضعها الأمني العام.

من خلال تطوير منطق الكشف الدقيق والتحسين المستمر لآليات الكشف، يساعد مهندسو الكشف في تقليل الوقت المستغرق في الكشف عن الحوادث والوقت اللازم للاستجابة لها. يضمن هذا النهج الاستباقي أن تتمكن فرق الأمن من التصرف بسرعة مع التنبيهات ومنع الاختراقات المحتملة.

المفاهيم الرئيسية في هندسة الكشف

- منطق الكشف: يشير هذا إلى القواعد والاستفسارات والتحليلات المحددة التي تم تطويرها لتحديد الأنشطة الضارة بناءً على السلوكيات الملحوظة ومؤشرات الاختراق (IOCs). يتم تخصيص منطق الكشف الفعال وفقًا لبيئة المؤسسة ويأخذ في الاعتبار مصادر البيانات المختلفة مثل حركة مرور الشبكة وسجلات نقاط النهاية وغيرها الخدمات.

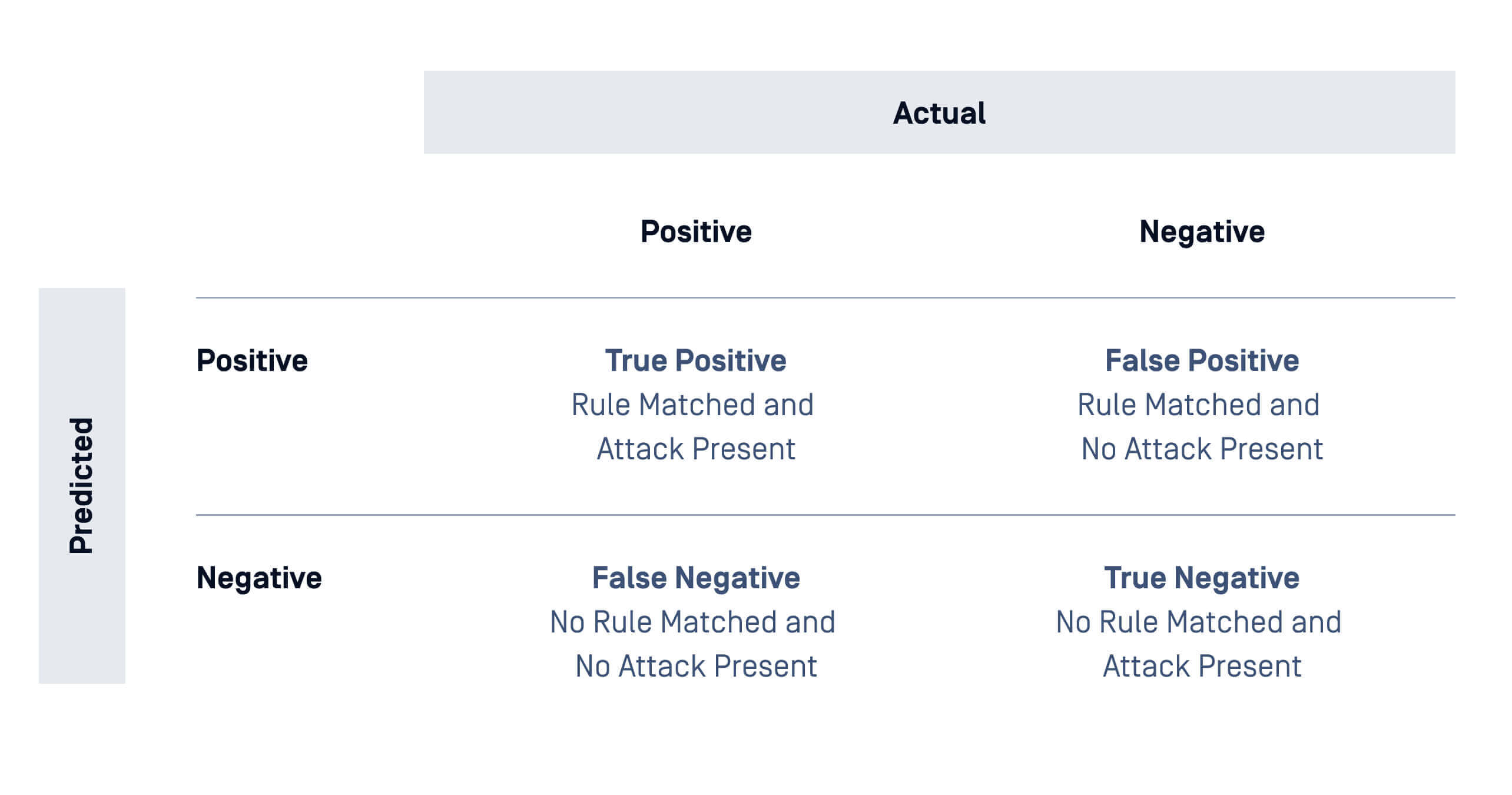

- الإيجابيات الكاذبة والسلبيات الكاذبة: تحدث الإيجابية الكاذبة عندما يتم وضع علامة غير صحيحة على إجراء حميد على أنه خبيث، بينما تحدث السلبية الكاذبة عندما لا يتم اكتشاف إجراء خبيث. تهدف هندسة الكشف إلى تقليل هذه الأخطاء لضمان الحصول على تنبيهات دقيقة وقابلة للتنفيذ.

- التحليل السلوكي: على عكس طرق الكشف الثابتة التي تعتمد فقط على مراكز العمليات الدولية، يتضمن التحليل السلوكي مراقبة أنماط السلوك غير الطبيعية التي قد تشير إلى وجود تهديد، مثل أوقات تسجيل الدخول غير المعتادة أو محاولات تسريب البيانات. يساعد هذا النهج في اكتشاف التهديدات الجديدة والمتطورة ولكنه يتطلب خط أساس محدد مسبقًا للسلوك "الطبيعي".

- تعقّب التهديدات: تعقّبالتهديدات هو نهج استباقي للكشف عن التهديدات من خلال البحث في الشبكات والأنظمة لتحديد النشاط المشبوه. قد يساعد مهندسو الكشف في إنشاء فرضيات الصيد والعمل مع فرق البحث عن التهديدات للتحقق من صحة منطق الكشف لتطوير تحليلات محسنة، والكشف عن التهديدات الخفية التي قد تفوتها الأنظمة الآلية.

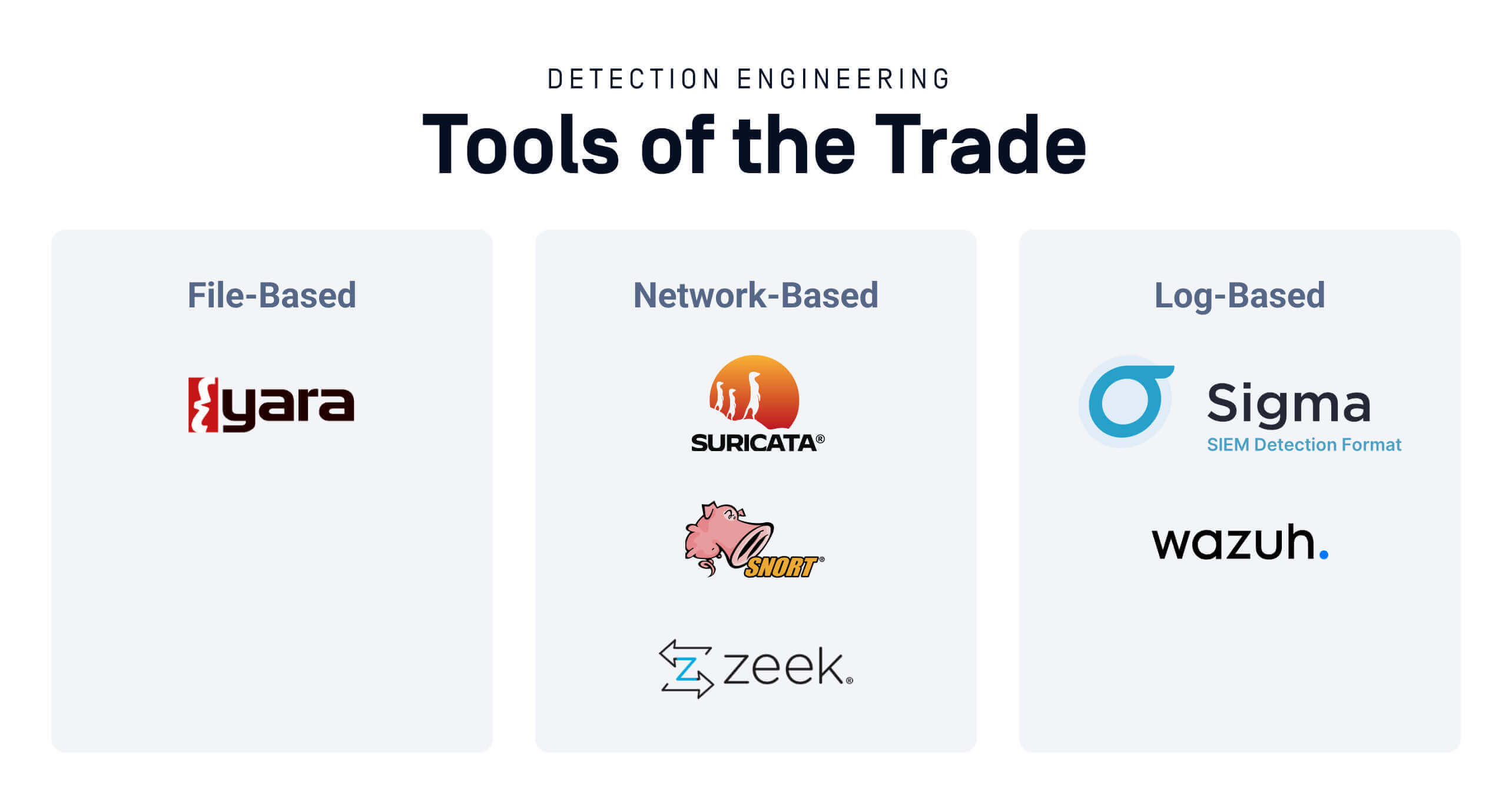

أدوات

يستخدم مهندسو الكشف مجموعة متنوعة من أدوات للعثور على التهديدات والاستجابة لها. أدوات تحسين بعض أدوات لوظائف مختلفة، بما في ذلك تحليل الملفات وتحليل الشبكة وتحليل السجلات.

- مستند إلى الملف: أدوات تصميم هذه أدوات لتحديد البرامج الضارة أو الأنشطة المشبوهة استنادًا إلى أنماط الملفات أو التوقيعات أو السلوكيات.

- YARA هي أداة يستخدمها مهندسو الكشف لتحديد البرمجيات الخبيثة وتصنيفها بناءً على أنماط في الملفات أو العمليات. تتألف قواعد YARA من سلاسل وشروط تحدد ما يشكل تطابقًا، مما يجعلها مصدرًا قويًا لتحديد التهديدات.

- مستندة إلى الشبكة: أدوات هذه أدوات حركة مرور الشبكة للكشف عن الأنشطة المشبوهة أو محاولات الاختراق.

- سوريكاتا: نظام مفتوح المصدر للكشف عن التسلل إلى الشبكة والوقاية منه (IDS/نظام منع التطفل) يحلل حركة مرور الشبكة في الوقت الفعلي. يستخدم قواعد قائمة على التوقيع لتحديد التهديدات، مثل اكتشاف الهجمات بناءً على سلوك أو أنماط الشبكة المعروفة. ويمكنه أيضًا إجراء فك تشفير جلسات الشبكة وتحليلها، حيث يعمل كنوع من مسجل رحلات الشبكة، ويُنشئ سجلات تدقيق لجميع الأنشطة على الشبكة.

- Snort: Snort هي أداة أخرى مفتوحة المصدر شائعة أخرى من أدوات IDS/نظام منع التطفل أداة تستخدم قواعد لفحص حركة مرور البيانات على الشبكة وتحديد التهديدات بناءً على توقيعات الهجمات المعروفة.

- زيك: محرك مفتوح المصدر لتحليل الشبكات والتدقيق مع القدرة على تحديد وفك تشفير وإنشاء سجلات تدقيق للعديد من بروتوكولات الشبكة ذات الصلة. يوفر Zeek لغة كاملة محددة المجال لتحليلات بروتوكولات الشبكة، كما يوفر عددًا من الأطر لتطوير المكونات الإضافية بالإضافة إلى واجهات لتطبيق ذكاء التهديدات على مهمة تحليل الشبكة.

- مستند إلى السجل: أدوات هذه أدوات سجلات النظام أو التطبيق للكشف عن الأنماط غير العادية التي قد تشير إلى حوادث أمنية، وغالبًا ما يتم استخدامها بشكل متزامن.

- سيجما: معيار مفتوح لكتابة قواعد الكشف التي يمكن تطبيقها على بيانات السجل. وهو يوفر تنسيقاً عاماً للقواعد، والذي يمكن ترجمته بعد ذلك إلى أنظمة SIEM مختلفة.

- Wazuh: منصة مراقبة أمنية مفتوحة المصدر تدمج بين تحليل السجلات واكتشاف الاختراق ومراقبة سلامة الملفات وإدارة الثغرات الأمنية. ويمكنه مراقبة السجلات من مصادر مختلفة وإنشاء تنبيهات بناءً على قواعد معدة مسبقًا أو قواعد مخصصة.

المشاكل الشائعة

النطاق والموارد

في حين أن مهندسي الكشف قد يرغبون في تأمين المؤسسات ضد جميع أنواع التهديدات، إلا أن المهندسين مقيدون بالموارد والقوى العاملة. لا يمكن لأي مؤسسة أن تحمي نفسها من كل التهديدات، ولذلك يجب عليها أن تصمم جهود هندسة الكشف بما يتناسب مع بيئتها الخاصة. وللقيام بذلك، تحتاج المؤسسات إلى تحسين نهجها للتركيز على ناقلات الهجمات الأكثر عرضة لها.

السياق هو الكلمة الأساسية هنا - يجب مراعاة الصناعات والمنتجات وأنظمة تكنولوجيا المعلومات وحتى المخاطر الجيوسياسية للمؤسسة. يمكن أن تساعد استخبارات التهديدات السيبرانية، وهو مجال وثيق الصلة، في تحديد هذه السياقات. تتمثل إحدى المقاربات الشائعة في التركيز على قطاع الصناعة الخاص بالمؤسسة. على سبيل المثال، ستواجه شركة تسويق مقرها في الولايات المتحدة تهديدات مختلفة عن شركة طاقة في آسيا.

الحد من النتائج الإيجابية الكاذبة

تتمثل إحدى الصعوبات المتأصلة التي يواجهها مهندسو الكشف في تحديد طرق الكشف التي تلتقط التهديدات دون إغراق المحللين بنتائج إيجابية كاذبة. فيما يلي رسم بياني مفيد يوضح هذا المفهوم:

يمكن تقليل معدل الخطأ المحتمل من خلال التطوير الدقيق لقواعد الكشف والاختبار الدقيق لهذه القواعد في البيئات المعقدة. وينبغي فحص القواعد في مواجهة التهديدات المعروفة بالإضافة إلى الحالات الحادة والأمثلة الحميدة.

على سبيل المثال، يجب أن تكتشف قاعدة الكشف التي تبحث عن وحدات الماكرو الخبيثة في مستند Microsoft Word وحدات الماكرو الخبيثة باستمرار، مع عدم توليد نتائج إيجابية خاطئة على المستندات العادية.

اصطلاحات التسمية

بمجرد تحديد التهديد وتحديد قواعد الكشف واختبارها، يتم دمجها في أدوات تستخدمها فرق SOC لمراقبة الشبكات، وغالبًا ما يتم مشاركتها مع فرق الأمان الأخرى. قد يكون تسمية هذه القواعد ووصفها بدقة أمرًا صعبًا، خاصةً عندما تكون المؤشرات التي تكتشفها معقدة أو غامضة. التوحيد القياسي مهم هنا، ويمكن للمؤسسات تحديد المعايير التي تساعد في التنظيم والتصنيف لتسهيل إدارة مكتبات الكشف الكبيرة.

خواطر ختامية

تُعد هندسة الكشف حجر الزاوية في الأمن السيبراني الحديث، حيث توفر إطار عمل لتحديد التهديدات والاستجابة لها بفعالية. من خلال تزويد فرق مركز العمليات الأمنية بالمعلومات التي يحتاجونها للكشف عن التهديدات الناشئة والاستجابة لها، ستظل هندسة الكشف تخصصاً أساسياً للحفاظ على دفاعات أمنية قوية.

اكتشف كيف يمكن ل OPSWAT MetaDefender InSights تهديد Intelligence أن يمنح مؤسستك ميزة حاسمة عندما يتعلق الأمر بمنع الهجمات الإلكترونية - تحدث إلى أحد الخبراء اليوم.