الأمن السيبراني

رأساً على عقب

بقلم بيني تشارني، مؤسس ومدير تنفيذي لشركة OPSWAT

رسمه سيرج سيدليتز

إعادة النظر في الأمن السيبراني

تستند معظم استراتيجيات الأمن السيبراني إلى افتراض خطير، وهو أنه يمكن اكتشاف التهديدات قبل أن تسبب أي ضرر. لكن المهاجمين اليوم أصبحوا أسرع وأكثر خفية وأكثر استهدافًا من أي وقت مضى، أدوات القائمة على الاكتشاف لمواكبة ذلك.

في كتاب Cybersecurity Upside Down، يتحدى OPSWAT بيني تشارني التفكير التقليدي بنهج جريء يضع الوقاية في المقام الأول، ويفترض أن كل ملف مشبوه ويقوم بتحييد التهديدات قبل أن تتمكن من التنفيذ.

هذه ليست مجرد تقنية أمنية جديدة.

إنه تحول جذري في طريقة تفكيرنا بشأن الثقة والمخاطر والمرونة.

ليس دليلاً.

ليس بياناً.

تغيير في طريقة التفكير.

كتاب "الأمن السيبراني رأساً على عقب " هو جزء دليل تقني، وجزء رحلة شخصية، وجزء دعوة للعمل.

يشارك المؤلف بيني تشارني الإحباطات والفشل والرؤى التي أدت إلى تطوير الأمن القائم على الوقاية أولاً — الذي لا يستند إلى النظرية، بل إلى القيود الواقعية والواقع العدائي.

هذا الكتاب لا يطلب منك إضافة المزيد من أدوات.

إنه يطلب منك أن تفكر بشكل مختلف عنهم.

مشكلة الأمن السيبراني الحديث

أصبح الكشف هو الاستراتيجية الافتراضية — التوقيعات، والطرق التجريبية، والذكاء الاصطناعي، و EDR. لكن المهاجمين لا يحتاجون إلى التفوق في كل شيء. كل ما يحتاجونه هو النجاح مرة واحدة فقط.

تظل الملفات أحد أكثر نواقل الهجوم شيوعًا — وأكثرها إغفالًا — في بيئات المؤسسات. تواصل المستندات وملفات PDF وبرامج التثبيت ومرفقات البريد الإلكتروني والوسائط القابلة للإزالة نقل البرامج الضارة مباشرة إلى الأنظمة الموثوقة.

يشرح كتاب "Cybersecurity Upside Down" (الأمن السيبراني رأسًا على عقب) لماذا سيظل الكشف وحده دائمًا رد فعل — ولماذا يجب أن تأتي الوقاية أولاً.

ما ستتعلمه

- لماذا يفشل الكشف القائم على التوقيعات والمدعوم بالذكاء الاصطناعي باستمرار في مواجهة التهديدات الحديثة؟

- كيف تتجاوز الهجمات القائمة على الملفات الدفاعات التقليدية كل يوم

- ما هي عملية تنقية الملفات و CDR (إبطال مفعول المحتوى وإعادة بنائه) حقًا — ولماذا تعملان

- كيف يؤدي افتراض أن كل ملف ضار إلى أمان أبسط وأكثر أمانًا

- دروس مستفادة من الواقع من تأمين البنية التحتية الحيوية والبيئات عالية المخاطر

- كيفية إعادة التفكير في الثقة دون إبطاء العمليات التجارية

لا تكتشف البرامج الضارة. قم بإزالة احتمالية وجودها باستخدام برنامج

.

تطهير الملفات يقلب نموذج الأمان رأسًا على عقب.

بدلاً من محاولة تحديد النوايا الخبيثة، يقوم بإزالة جميع المحتويات النشطة وإعادة بناء الملفات إلى إصدارات آمنة وقابلة للاستخدام — مما يؤدي إلى القضاء على التهديدات المعروفة وغير المعروفة في هذه العملية.

لا توجد توقيعات.

لا تخمينات.

لا داعي للانتظار حتى يفشل الكشف.

ملفات نظيفة — في كل مرة.

مكتوب من أجل البناة والمدافعين و

والمسؤولين عن اتخاذ القرارات

هذا الكتاب مناسب لك إذا كنت

نبذة عن الكاتب

بيني تشارني

بيني تشارني هو المؤسس والرئيس التنفيذي OPSWAT، وهي شركة عالمية متخصصة في الأمن السيبراني تركز على حماية البنية التحتية الأكثر أهمية في العالم.

على مدى أكثر من عقدين من الزمن، عمل بيني عن كثب مع الحكومات والشركات وفرق الأمن لمعالجة الفجوة المتزايدة بين نظرية الأمن السيبراني والهجمات في العالم الواقعي. وقد أثر عمله في مجال تنقية الملفات والأمن القائم على الوقاية أولاً على طريقة تفكير المؤسسات بشأن الثقة ونقل البيانات والمخاطر.

Cybersecurity Upside Down هو كتابه الأول — وهو تتويج للدروس المستفادة أثناء تحدي بعض الافتراضات الأكثر رسوخًا في مجال الأمن السيبراني.

عن الرسام

سيرج سيدليتز

سيرج سيدليتز هو رسام ومؤلف قصص مصورة مقيم في لندن، وتشمل أعماله تصميم الشخصيات والخطوط المرسومة يدويًا والخرائط والرسوم البيانية والمشاهد السردية واسعة النطاق.

ظهرت رسوماته في مجموعة واسعة من وسائل الإعلام، بما في ذلك الصحف والمجلات وأغلفة الكتب واللوحات الإعلانية والإعلانات التلفزيونية والحملات الاجتماعية وتغليف المنتجات والتركيبات كبيرة الحجم. يتعاون بانتظام مع رسامي الرسوم المتحركة لإضفاء الحيوية على الرسوم الثابتة، وغالبًا ما تسد أعماله الفجوة بين الأفكار المعقدة والتواصل البصري الواضح.

في كتاب Cybersecurity Upside Down، قام سيرج بترجمة مفاهيم الأمن السيبراني المجردة إلى استعارات بصرية تعزز الموضوع الرئيسي للكتاب، وهو تحدي المنظور وإعادة التفكير في الافتراضات والنظر إلى المشكلات المألوفة بطرق جديدة تمامًا.

الأسئلة الشائعة

يشرح كتاب Cybersecurity Upside Down المفاهيم التقنية، ولكنه ليس مكتوبًا ككتاب مدرسي أو دليل منتج. تم تصميم الكتاب ليكون في متناول القراء التقنيين وغير التقنيين على حد سواء، مع التركيز على التفسيرات الواضحة والأمثلة الواقعية والتفكير القائم على المبادئ الأساسية بدلاً من التفاصيل العميقة على مستوى الكود.

هذا الكتاب مخصص لـ:

- متخصصو ومهندسو الأمن السيبراني

- رؤساء أمن المعلومات، ورؤساء قسم تكنولوجيا المعلومات، وصناع القرار التنفيذيين

- قادة الحكومة والبنية التحتية الحيوية

- قادة الأعمال المهتمون بالأمن ومالكو المخاطر

- الطلاب وأي شخص يسعى إلى فهم أعمق للمخاطر الإلكترونية الحديثة

إذا كنت مسؤولاً عن حماية الأنظمة أو البيانات أو العمليات — أو الموافقة على الاستراتيجيات التي تقوم بذلك — فقد تمت كتابة هذا الكتاب خصيصاً لك.

لا. على الرغم من أن المتخصصين في مجال الأمن ذوي الخبرة سوف يتعرفون على العديد من التحديات التي تمت مناقشتها، إلا أن الكتاب مكتوب بطريقة تمكن القراء المتحمسين الذين ليس لديهم خلفية رسمية في مجال الأمن السيبراني من متابعته والاستفادة منه.

يتم شرح الأفكار المعقدة بلغة بسيطة، دون افتراض وجود خبرة مسبقة.

لا. كتاب "Cybersecurity Upside Down" ليس دليلاً للمنتجات أو كتاباً للمبيعات. فهو يركز على فلسفة الأمن، وحقائق التهديدات، والتفكير الاستراتيجي بدلاً من أدوات البائعين المحددين.

في حين أن الأفكار التي تم استكشافها مستوحاة من تجارب واقعية، فإن الهدف من الكتاب هو تحدي الافتراضات وإثارة نقاشات أفضل حول الوقاية — وليس الترويج للبرامج.

تطهير الملفات — الذي يُسمى أحيانًا CDR (إبطال مفعول المحتوى وإعادة بنائه) — هو نهج أمني يركز على الوقاية أولاً ويفترض أن جميع الملفات قد تكون خطرة.

بدلاً من محاولة اكتشاف البرامج الضارة، يقوم بإزالة جميع المحتويات النشطة أو التي يحتمل أن تكون ضارة من الملف وإعادة بنائه في نسخة آمنة وعملية. وهذا يقضي على التهديدات المعروفة وغير المعروفة قبل أن تتمكن من التنفيذ.

يشرح الكتاب هذا المفهوم بعمق ويستكشف الأسباب التي تجعله يكتسب أهمية متزايدة في البيئات الحديثة.

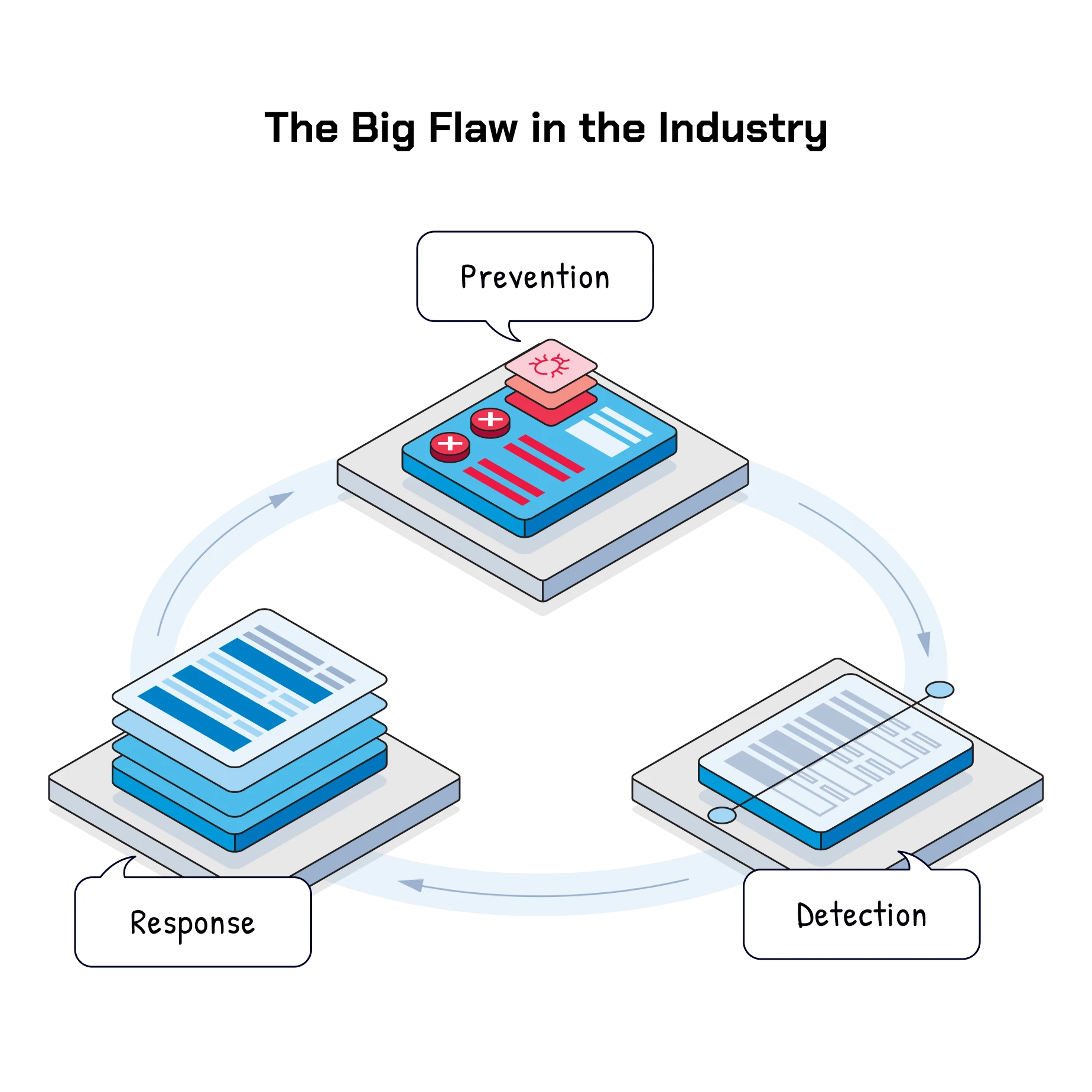

أدوات الأمان التقليدية على الكشف — التوقيعات أو الاستدلال أو تحليل السلوك — لتحديد الأنشطة الضارة بعد إدخال ملف إلى بيئة ما.

يؤكد كتاب Cybersecurity Upside Down أن هذا النموذج التفاعلي معيب بشكل أساسي. تعمل عملية تنقية الملفات على إزالة سطح الهجوم بالكامل، مما يقلل من الاعتماد على الكشف ويقلص نطاق المخاطر.

يشرح الكتاب لماذا يجب أن تأتي الوقاية قبل الكشف، وليس بدلاً منه.

نعم. في الواقع، قد يكون ذلك أكثر فائدة إذا كانت مؤسستك تمتلك بالفعل مجموعة أمان متطورة.

لا يقترح الكتاب استبدال أدوات الحالية، بل إعادة النظر في مكانة الوقاية في نموذج الأمان، ولماذا يؤدي الاعتماد على الكشف وحده إلى وجود نقاط ضعف يستغلها المهاجمون.

كلاهما. على الرغم من أن العديد من الأمثلة مستمدة من بيئات عالية المخاطر مثل البنية التحتية الحيوية والحكومة والصناعات الخاضعة للتنظيم، فإن المبادئ الأساسية تنطبق على أي مؤسسة تتعامل مع الملفات أو البيانات أو سير العمل الرقمي، وهو ما يعني اليوم تقريبًا الجميع.

كلاهما - دون أن يكون ذلك إلزامياً.

يقدم الكتاب رؤية استراتيجية حول أسباب فشل النماذج الأمنية الحالية، مع شرح المفاهيم والنهج العملية التي يمكن تطبيقها في البيئات الحقيقية. ويهدف إلى التأثير على طريقة تفكيرك قبل أن يؤثر على ما تقوم بتطبيقه.

سؤال رائع. لأن العديد من استراتيجيات الأمان الحالية مبنية بشكل عكسي، حيث تركز على الكشف بعد التعرض للخطر، بدلاً من الوقاية قبل التنفيذ.

يعكس العنوان فكرة أن تأمين الأنظمة بشكل فعال يتطلب تغيير الافتراضات الراسخة والانطلاق من وجهة نظر مختلفة.

ستحصل على:

- فهم أوضح لأسباب نجاح الهجمات الحديثة

- منظور جديد حول الثقة والملفات والمخاطر

- نموذج ذهني يركز على الوقاية أولاً يمكنك تطبيقه على الفور

- أساس أقوى لتقييم استراتيجيات الأمن السيبراني والمطالبات

والأهم من ذلك... ستغير نظرتك إلى ما يعنيه حقًا أن تكون آمنًا.