تكنولوجيا المعلومات والتكنولوجيا التشغيلية - الجزر المعزولة للبنية التحتية الحرجة

بالنسبة لمعظم فرق تكنولوجيا المعلومات (تكنولوجيا المعلومات) وفرق التكنولوجيا التشغيلية (التكنولوجيا التشغيلية)، من الشائع الشعور بأنهم يعيشون في عالمين منفصلين. يركز المتخصصون في تكنولوجيا المعلومات، الذين يُنظر إليهم عادةً على أنهم خبراء "ذوي الياقات البيضاء"، على إدارة البيانات والأنظمة الرقمية، بينما يركز المتخصصون في مجال التكنولوجيا التشغيلية - وهم العاملون "ذوو الياقات الزرقاء" - على صيانة الآلات والمعدات التي تحافظ على سير العمليات المادية بسلاسة.

يمكن أن يؤدي هذا الانقسام إلى ثغرات في التواصل والأمان، حيث يكافح كل طرف لدمج عمليات الطرف الآخر بكفاءة وأمان.

غالبًا ما ينظر العاملون في مجال التكنولوجيا التشغيلية إلى المتخصصين في تكنولوجيا المعلومات على أنهم منفصلون عن العمل "الحقيقي"، معتقدين أنهم يجلسون خلف أجهزة الكمبيوتر فقط، ولا يباشرون العمل بشكل مباشر. من ناحية أخرى، عندما يغامر خبراء تكنولوجيا المعلومات في بيئات التكنولوجيا التشغيلية المادية، فإنهم غالباً ما يجدون أنفسهم خارج نطاق عملهم، ويواجهون بروتوكولات وعمليات غير مألوفة.

في المستقبل، ستصبح أنظمة تكنولوجيا المعلومات والتشغيل الآلي المتكاملة تمامًا هي المعيار، وستصبح بيئات التكنولوجيا التشغيلية الآمنة حقيقة واقعة. ومع ذلك، يعمل هذان المجالان في الوقت الحالي كجزر منعزلة - يتقاربان تدريجياً ولكنهما لا يزالان يكافحان من أجل المواءمة على أرض الواقع.

بغض النظر عن مدى تعقيد التحديات، فإن الحاجة إلى نهج موحد لإنتاجية وأمن تكنولوجيا المعلومات وتكنولوجيا التشغيل أمر لا مفر منه، أدوات ذلك متوفرة بالفعل.

| تكنولوجيا المعلومات (IT) | تكنولوجيا التشغيل (OT) | |

| مكونات | الخوادم، ومحطات العمل، وقواعد البيانات، والسحابة، وأجهزة الأمان، وأجهزة mobile ، وتطبيقات الويب، وأجهزة الشبكة | نظام التحكم المنطقي القابل للبرمجة/مركز التحكم المنطقي القابل للبرمجة (PLC/DCS)، ونظام SCADA، وأجهزة تجميع البيانات، وأجهزة الاستشعار، والمحركات والأجهزة الميدانية الأخرى، ومحولات البروتوكول، وأجهزة التحكم في التصنيع |

| العملية | التطبيقات والأنظمة والشبكات التعاونية والمترابطة | أنظمة معزولة شبيهة بالجزرة، تعمل بشكل مستقل |

| المفهوم الأمني | نهج يركز على البيانات | نهج يركز على العمليات |

| الموظفون | العاملون "ذوو الياقات البيضاء": مديرو النظم، ومهندسو تكنولوجيا المعلومات والأمن، والمستخدمون | العاملون "ذوو الياقات البيضاء والزرقاء": المشغلون، وعمال الصيانة، ومهندسو الحقل والتشغيل الآلي |

| الإدارة | تتم إدارة تشغيل وصيانة أنظمة تكنولوجيا المعلومات إما عن طريق فريق داخلي أو الاستعانة بمصادر خارجية | عادةً ما يتم تشغيل أنظمة التقنيات التشغيلية وصيانتها من قبل الموردين أو شركات التكامل أو المصنعين |

| مكان | الأنظمة المركزية في غرف الخوادم ومراكز البيانات | عمليات لا مركزية، وعمليات معزولة في كثير من الأحيان، وبيئات نائية |

العمليات اللامركزية لعمليات التشغيل اللامركزية

تتم إدارة أنظمة تكنولوجيا المعلومات عادةً بواسطة فريق مركزي واحد. وعلى النقيض من ذلك، غالبًا ما يتم تشغيل بيئات التكنولوجيا التشغيلية من قبل فرق متعددة، حيث أنه من الشائع أن يتولى مصنعو معدات التكنولوجيا التشغيلية والآلات وخطوط الإنتاج الصيانة أيضًا.

اعتمادًا على تنوع البيئة التكنولوجية والتصنيعية، قد يشارك ما يصل إلى 8 إلى 10 مصنعين مختلفين في تقديم الخدمات الصيانة. وهذا يعني أن إدارة OT، بما في ذلك أمن OT، غالبًا ما تكون لامركزية.

في العديد من الحالات، تعمل بيئات التقنيات التشغيلية بإدارة لا مركزية، الأمر الذي يمكن أن يشكل تحديات للحفاظ على ممارسات أمنية متسقة عبر النظام بأكمله.

سد الفجوة بين بيئات تكنولوجيا المعلومات وبيئات التكنولوجيا التشغيلية

في مثل هذا المشهد التكنولوجي والتشغيلي المتنوع، هل يمكن لمعايير تقييم الأمن السيبراني الموحدة أن تقيّم تكنولوجيا المعلومات والتكنولوجيا التشغيلية بشكل فعال، خاصة في ظل توجيهات NIS2؟

لحسن الحظ، هناك جسر بين هاتين البيئتين، ويوجد بالفعل إطار عمل موحد للتقييم.

يضع ضوابط أساسية للأمن والخصوصية لأنظمة تكنولوجيا المعلومات، مع التركيز على السرية والنزاهة والتوافر. يصنف الأنظمة حسب تأثير المخاطر (منخفضة ومتوسطة وعالية) ويحدد الضوابط للتخفيف من هذه المخاطر بشكل فعال، مما يضمن الامتثال عبر بيئات تكنولوجيا المعلومات.

توسيع نطاق هذه المبادئ لتشمل بيئات التكنولوجيا التشغيلية، مثل SCADA وأنظمة التحكم Industrial (ICS). تشمل التعديلات الرئيسية الفحوصات اليدوية الإلزامية عندما تكون الأتمتة غير ممكنة، وإعادة تصنيف الضوابط الأمنية لمعالجة المخاطر الخاصة بالتكنولوجيا التشغيلية.

وعلى الرغم من أن هذه الأطر، على الرغم من تطويرها في الولايات المتحدة، إلا أنها اكتسبت اعترافاً دولياً لنهجها الشامل للأمن السيبراني. فهي تتماشى بشكل وثيق مع المتطلبات التنظيمية الحديثة، مثل توجيه NIS2، من خلال تقديم استراتيجية موحدة لتأمين أنظمة تكنولوجيا المعلومات والتكنولوجيا التشغيلية مع معالجة الامتثال للمعايير العالمية المتطورة.

دور Managed File Transfer في التقارب بين تكنولوجيا المعلومات وإنترنت الأشياء

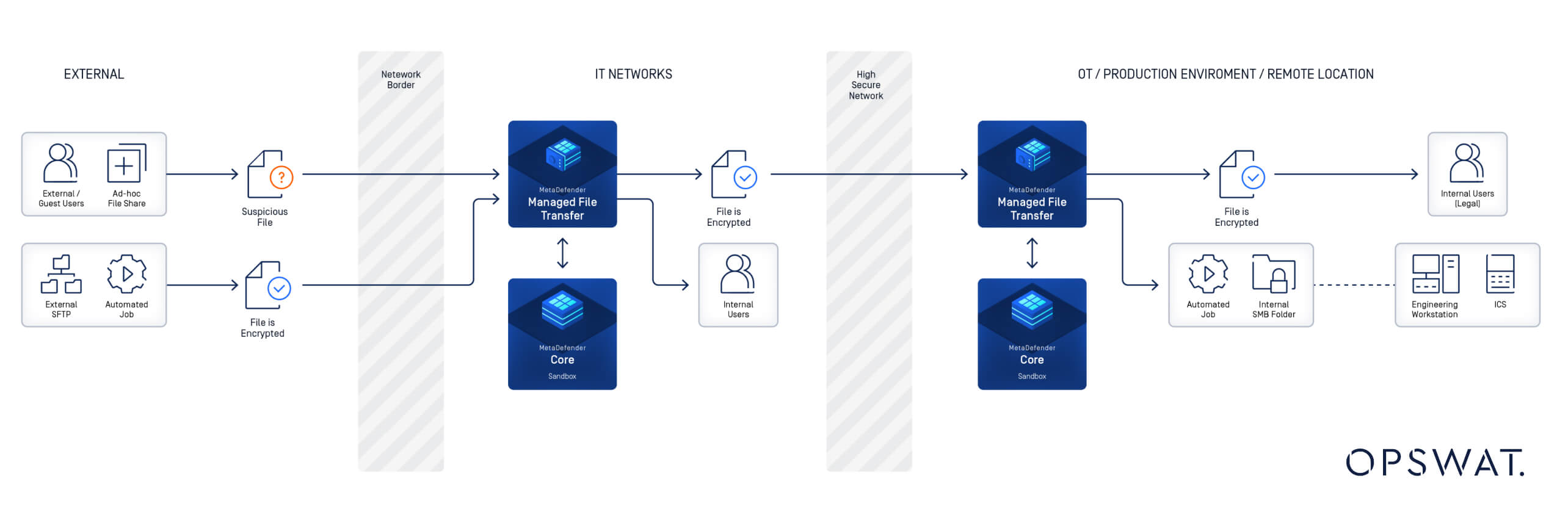

في سياق التقارب بين تكنولوجيا المعلومات وتكنولوجيا التشغيل، من الضروري ضمان النقل الآمن للبيانات بين هذه البيئات المعزولة تقليديًا. حلول MFT Managed File Transfer) نهجًا منظمًا وآمنًا وآليًا لنقل البيانات يلبي متطلبات التشغيل لأنظمة تكنولوجيا التشغيل وتوقعات الأمن السيبراني لبيئات تكنولوجيا المعلومات.

MFT يدمج آليات أمان متقدمة، بما في ذلك

- تشفير من طرف إلى طرف لحماية سرية البيانات

- ضوابط الوصول المستندة إلى الأدوار لضمان وصول الموظفين المصرح لهم فقط إلى البيانات الحساسة

- مسارات تدقيق شاملة توفر إمكانية رؤية وتتبع عمليات نقل البيانات

تعالج هذه الميزات مجتمعةً التحديات الأمنية والتشغيلية الفريدة من نوعها التي تواجه التقارب بين تكنولوجيا المعلومات وإنترنت الأشياء من خلال:

- الحد من التعقيد في تلبية المعايير التنظيمية من خلال الضوابط الأمنية الآلية

- توفير تسجيل ومراقبة في الوقت الفعلي، مما يساعد في الوفاء بمتطلبات الإبلاغ عن الحوادث وإدارة المخاطر

- التقليل من الجهود اليدوية في تتبع الامتثال، مما يسمح للمؤسسات بالتركيز على تعزيز الأمن العام

مواءمة أطر عمل NIST مع توجيه NIS2

تتوافق المبادئ الموضحة في NIST 800-53 و NIST 800-82 مع أهداف التوجيه الأوروبي NIS2 الذي يهدف إلى تعزيز الأمن السيبراني في قطاعات البنية التحتية الحيوية. تدعم أطر العمل هذه الإدارة القوية للمخاطر والإبلاغ عن الحوادث وتدابير أمن سلسلة التوريد، مما يضمن حماية شاملة عبر بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية.

ويتمثل أحد الأهداف الأساسية للتوجيه NIS2 في وضع نهج متسق للمؤسسات ذات البنى التحتية الحيوية، مع التركيز على التدابير الأمنية مثل التحكم في الوصول والتشفير والإبلاغ عن الحوادث. ينص هذا التوجيه على أن تقوم المؤسسات بتنفيذ أنظمة قادرة على ضمان سرية البيانات وسلامتها وتوافرها، مع تمكينها من اكتشاف التهديدات السيبرانية والتخفيف من حدتها.

هذه المتطلبات بالغة الأهمية في بيئات OT، حيث يمكن أن يكون لتعطل العمليات عواقب بعيدة المدى. ولتلبية هذه المتطلبات التنظيمية،حلول نىحلول Managed File Transfer لأنها تتضمن تدابير أمنية أساسية تتوافق مباشرة مع متطلبات NIS2.

المستقبل التقارب الكامل

لم يعد التقارب بين أنظمة تكنولوجيا المعلومات وتكنولوجيا التشغيل مجرد رؤية بعيدة المنال، بل أصبح ضرورة ملحة. مع تبني المؤسسات للبنى المتكاملة، أصبح من الممكن اليوم تأمين بيئات تكنولوجيا التشغيل بفضل حلول المتطورة حلول لمواجهة التحديات الفريدة التي تواجهها.

- التشفير: أصبحت مكونات OT مزودة بشكل متزايد بقدرات تشفير، Managed File Transfer حلول Managed File Transfer تبادل البيانات بشكل آمن عبر الأنظمة مع تمكين تبادل البيانات حتى في بيئات التكنولوجيا المختلطة.

- سجلات التدقيق: تضمن إمكانات التسجيل المحسّنة قدرة أنظمة التقنيات التشغيلية على إنشاء سجلات مفصّلة وقابلة للتنفيذ، مما يتيح رؤية شاملة والامتثال.

يتطلب تحقيق أنظمة OT آمنة اليوم خبرة متخصصي تكنولوجيا المعلومات الذين يتكيفون مع احتياجات الأمن السيبراني الخاصة بـ OT ومتخصصي OT الذين يتبنون نُهجًا قائمة على تكنولوجيا المعلومات. حلول MetaDefender Managed File Transfer MFT) تسد هذه الفجوة من خلال توفير عمليات نقل بيانات سلسة وآمنة وقابلة للتتبع، مما يضمن الامتثال للوائح المتطورة مثل NIS2.

حل نقل الملفات المدار الرائد في الصناعة OPSWATMetaDefender Managed File Transfer MFT)، هو في طليعة تقارب تكنولوجيا المعلومات وتكنولوجيا التشغيل، حيث يوفر تدابير أمنية متقدمة مصممة خصيصًا لبيئات البنية التحتية الحيوية:

- التشفير من طرف إلى طرف: يعمل تشفير TLS 1.3 وتشفير AES-256 على تأمين البيانات أثناء النقل وفي السكون.

- التحقق من سلامة الملفات: تضمن خوارزمية المجموع الاختباري OPSWAT سلامة الملفات، مما يحافظ على الثقة والأمان خلال عمليات نقل البيانات.

- التحكم في الوصول التفصيلي: تضمن الأذونات القائمة على الأدوار والأذونات التفصيلية الوصول الآمن والمضبوط إلى الملفات وسير العمل مع منع اختراق البيانات غير المصرح به وتعطل النظام.

- الأمن المتقدم: محركات الأمن السيبراني MetaDefender Core -Multiscanning ومحركات الأمن السيبراني ومحركات منع التفشي Sandbox و File-Based Vulnerability Assessment- تتصدى للهجمات المتطورة القائمة على الملفات وتسهل الامتثال.

- عمليات النشر المتخصصة للبيئات المنظمة: MFT-إلىMFT و MFT-إلى -إلى MFT عمليات النشر المتعددة تلبي احتياجات الامتثال للصناعات شديدة التنظيم.

لم تعد المؤسسات بحاجة إلى انتظار المستقبل لتحقيق التكامل بين تكنولوجيا المعلومات وتكنولوجيا التشغيل وتأمين العمليات؛ أدوات لحماية الأنظمة الحيوية متاحة الآن.

لمعرفة المزيد حول كيفية دعم MetaDefender Managed File Transfer MFT) لتقارب تكنولوجيا المعلومات وتكنولوجيا التشغيل (IT-OT) وضمان الامتثال للوائح التنظيمية، تفضل بزيارة صفحة المنتج.