في وقت سابق من شهر سبتمبر 2023، أطلق OPSWAT برانية OPSWAT برنامج زمالة الخريجين، الذي يقدم لطلاب الدراسات العليا فرصة فريدة لدراسة ومعالجة نقاط الضعف في الأمن السيبراني في العالم الحقيقي التي تؤثر على أنظمة البنية التحتية الحيوية.

لتسليط الضوء على نتائج برنامج زمالة OPSWAT للخريجين، يسعدنا أن نقدم سلسلة من المدونات التحليلية التقنية التي تركز على مختلف نقاط الضعف والتعرضات الشائعة (CVEs)، التي تم تحديدها والتخفيف من حدتها باستخدام تقنياتنا المتقدمة للكشف عن التهديدات.

في هذه المدونة، سنقوم في هذه المدونة بشرح فيروس RARLAB WinRAR CVE-2023-38831 وكيف يمكن للمؤسسات الدفاع ضد هجمات الاستغلال CVE-2023-38831.

خلفية عن CVE-2023-38831

- WinRAR هو أداة ضغط الملفات والأرشفة المعتمدة على نطاق واسع والتي تدعم تنسيقات مختلفة، ويفتخر بقاعدة مستخدمين تتجاوز 500 مليون مستخدم حول العالم.

- تم تحديد إصدارات RARLAB WinRAR التي تسبق الإصدار 6.23 مؤخرًا على أنها ثغرة أمنية من نوع "يوم الصفر" من قبل مجموعة-IB، والتي يستغلها مجرمو الإنترنت بنشاط منذ أبريل 2023 على الأقل في حملات تستهدف المتداولين الماليين.

- قام محللو NVD بتعيين درجة CVSS 7.8 HIGH لـ CVE-2023-38831، والتي تم تعيينها رسميًا من قبل شركة MITRE في 15 أغسطس 2023.

الجدول الزمني لاستغلال WinRAR

شرح ثغرة WinRAR

أجرى زملاء OPSWAT الخريجون تحليلاً شاملاً لاستغلال الثغرة الأمنية CVE-2023-38831، والتي تؤثر على إصدارات WinRAR السابقة لنسخة 6.23. ويشمل المحتوى الخبيث أنواعًا مختلفة من الملفات وهو موجود داخل ملف ZIP.

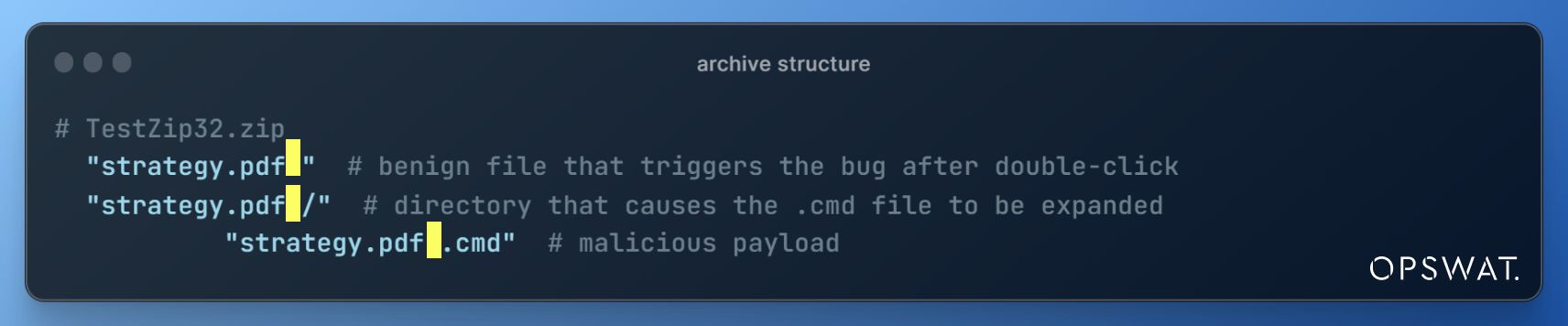

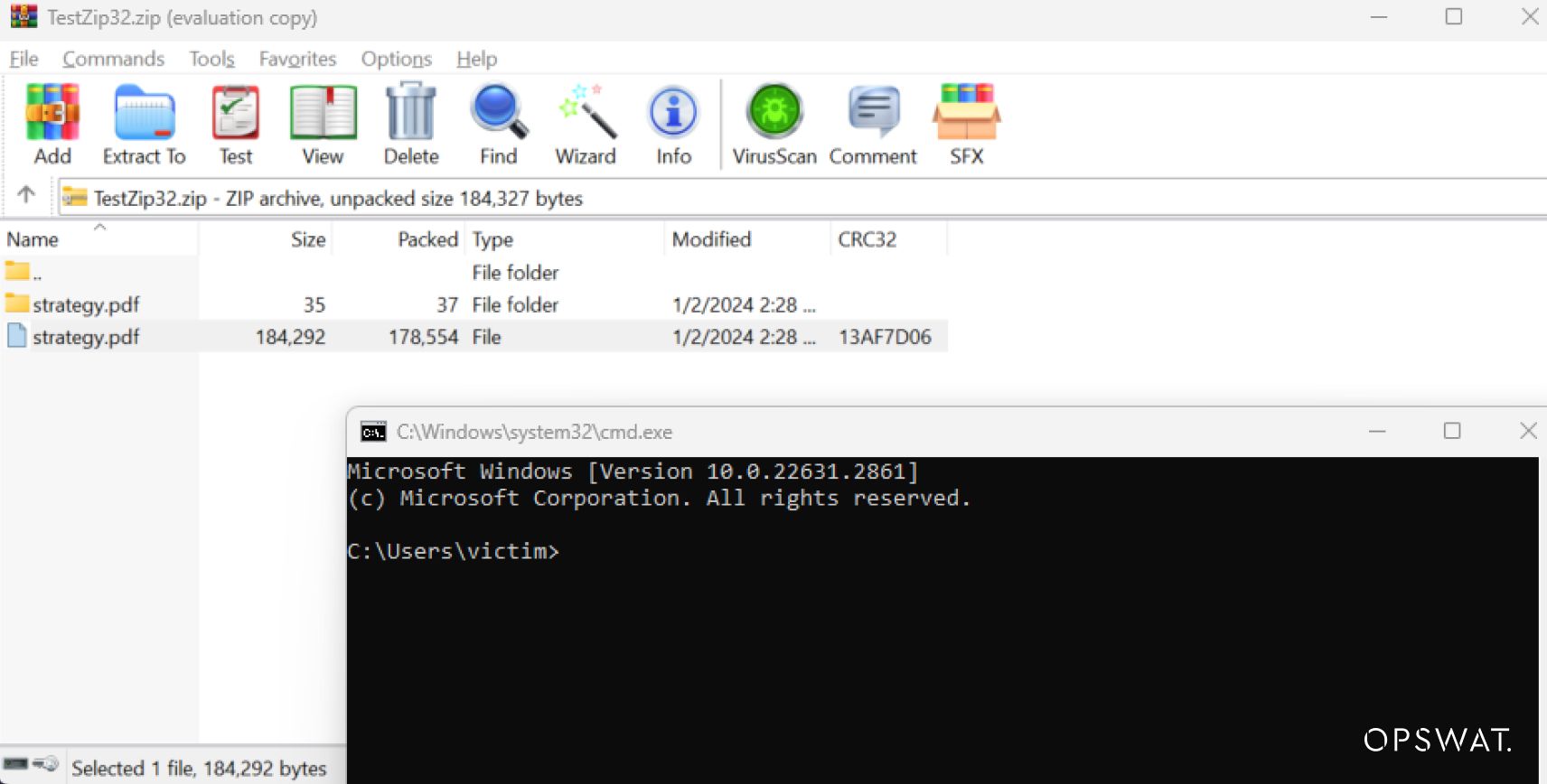

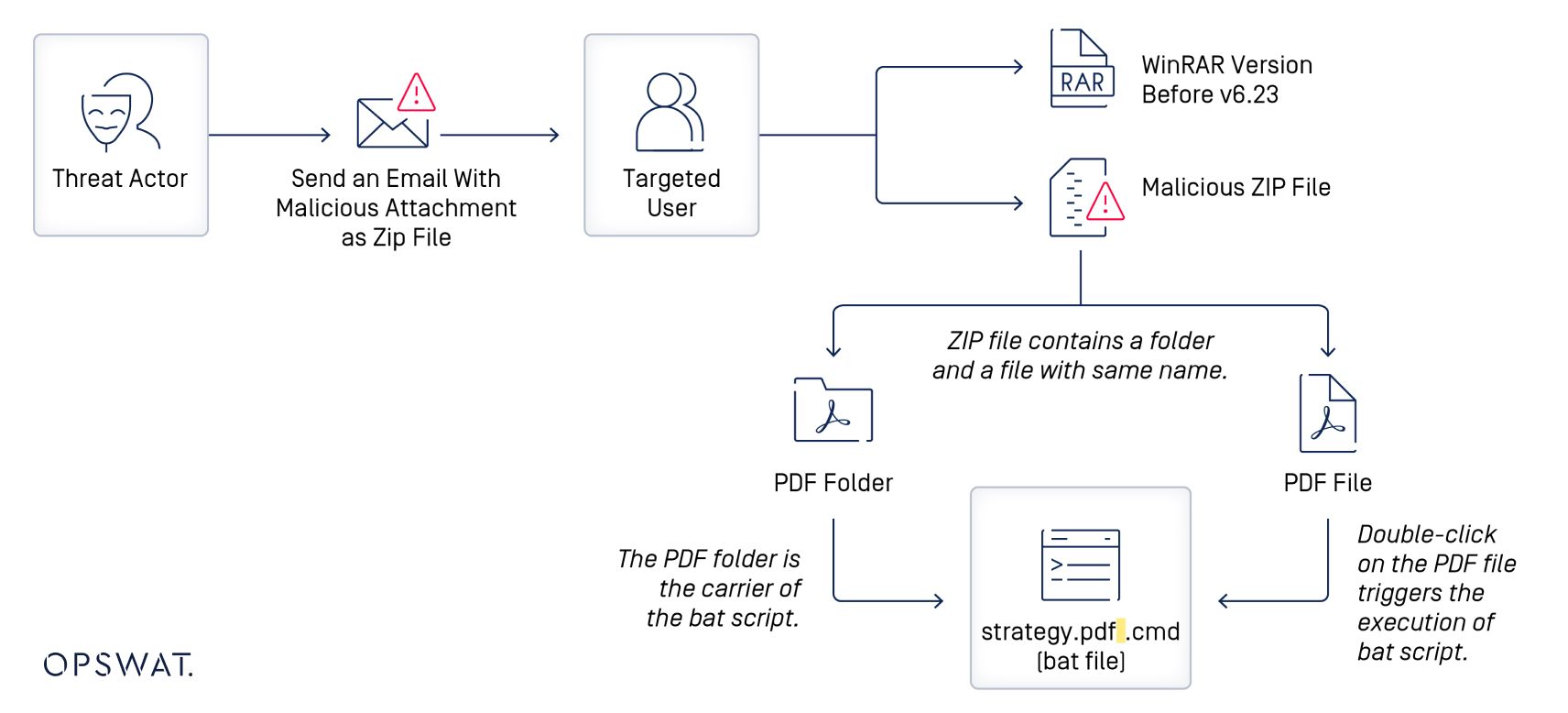

لاستغلال CVE-2023-38831، تقوم الجهات التخريبية بإنشاء ملف مضغوط خبيث يحتوي على ملفات ضارة داخل مجلد يحاكي اسم ملف غير ضار.

يحتوي كل من الملف غير الضار والمجلد على مسافة كحرف أخير. سيتم وضع الملف الضار في مجلد يشبه اسمه إلى حد كبير الملف غير الضار.

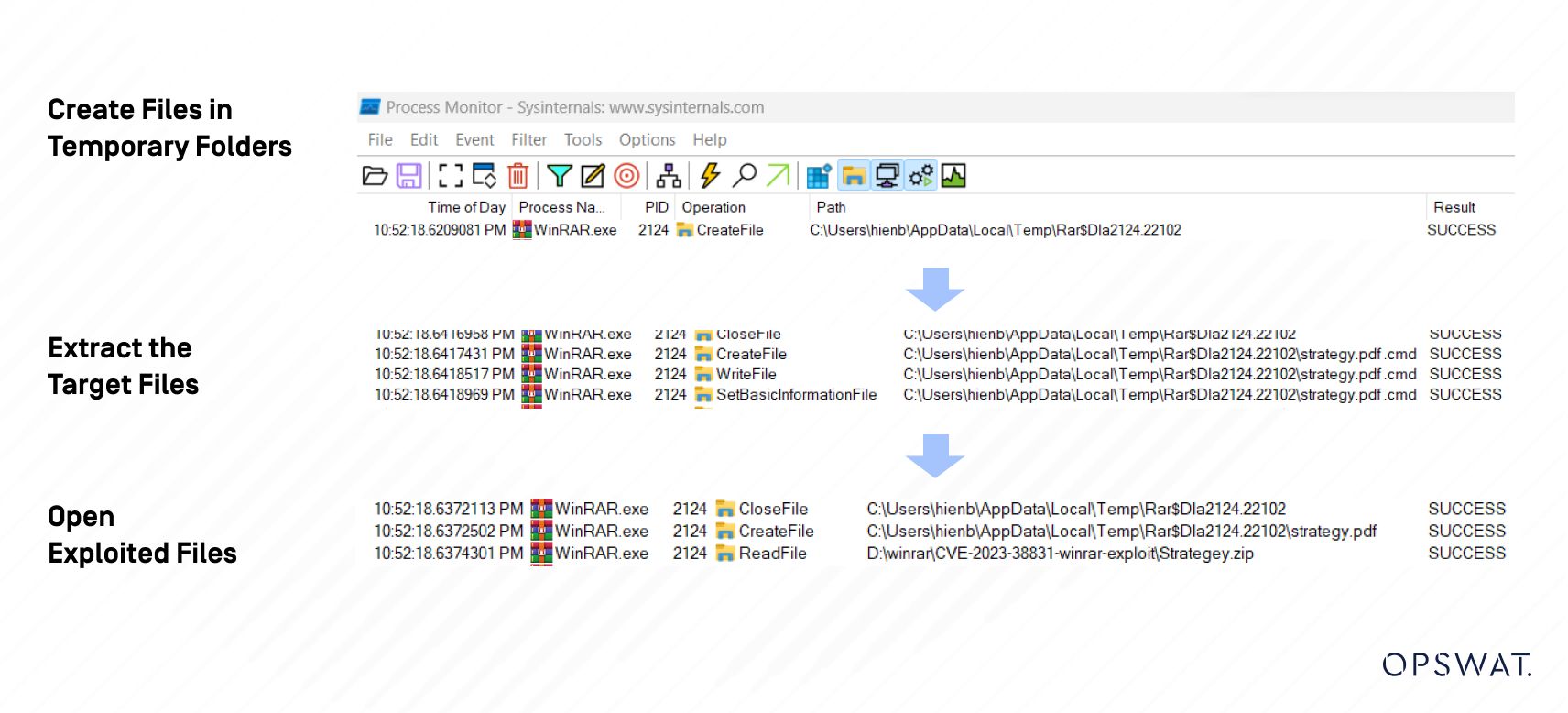

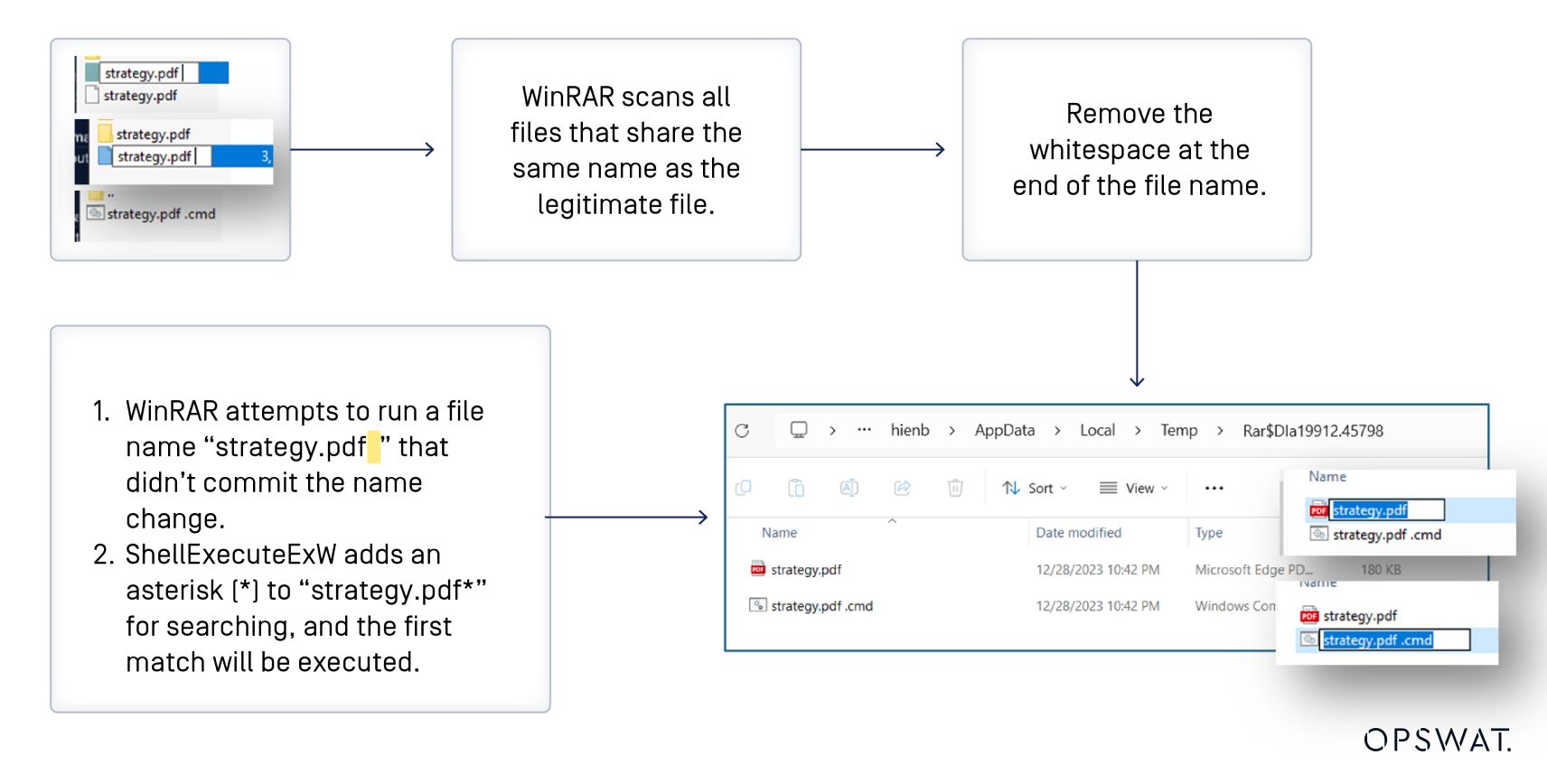

عندما يحاول المستخدمون فتح الملف الحميد "strategy.pdf.pdf " باستخدام WinRAR، يشرع WinRAR في استخراج جميع الملفات التي تشترك في نفس اسم الملف الهدف، وإيداعها في دليل مؤقت داخل المسار %TEMP%.

إذا كان هناك دليل يشترك في نفس اسم الملف المحدد، فإن استخراجه سيؤدي إلى استخراج كل من الملف المحدد والملفات الموجودة داخل هذا الدليل إلى المجلد المؤقت.

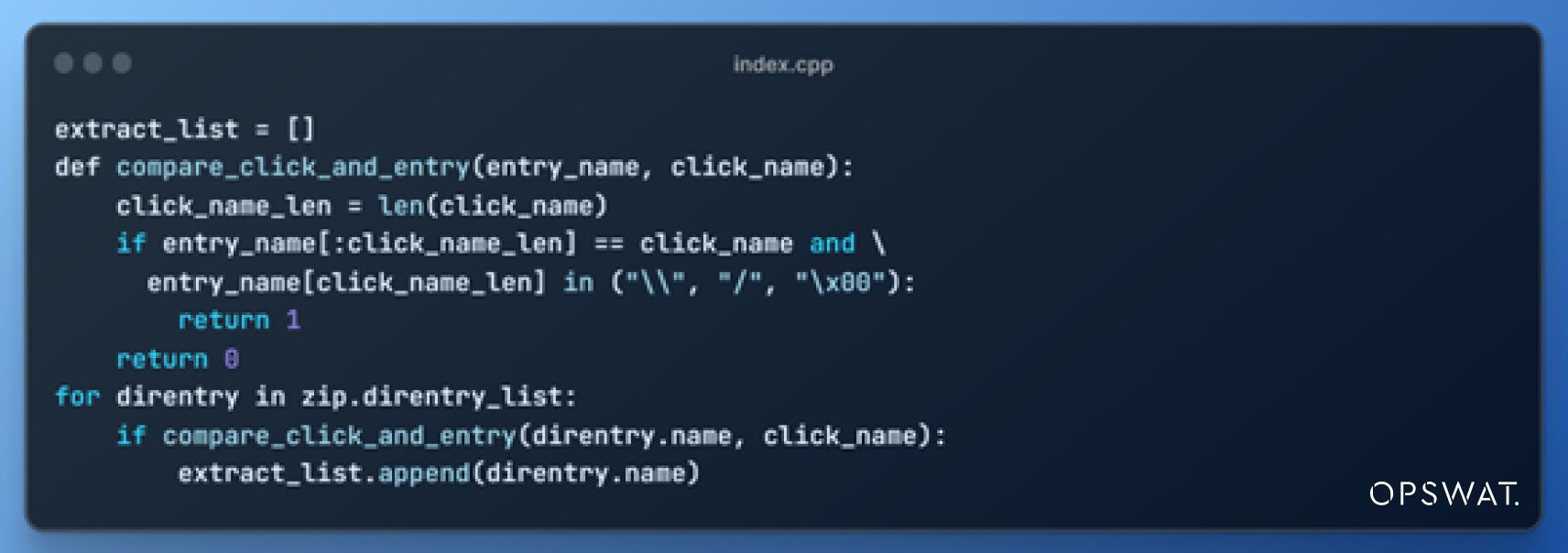

يوضح الكود الزائف التالي منطق الاستخراج الخاص ب WinRAR ويحدد ما إذا كان ينبغي استخراج إدخال أرشيف ما.

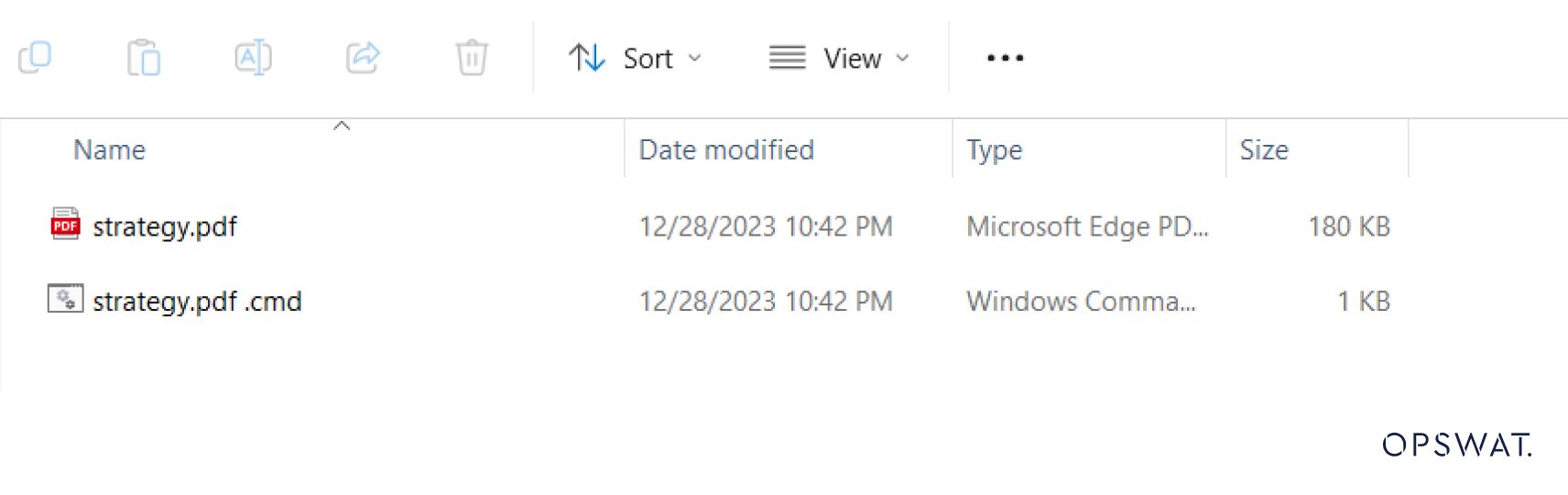

أثناء عملية كتابة محتوى الملف، يقوم برنامج WinRAR بضبط مسارات الملفات عن طريق حذف أي مسافات مضافة من خلال إجراء يُعرف باسم تطبيع المسار.

بعد الاستخراج، يقوم WinRAR بتشغيل تنفيذ الملف عبر ShellExecuteExW. ومع ذلك، تستخدم الدالة مسارًا غير طبيعي كمدخلات. يتم تفسير حرف المسافة الأخير بشكل خاطئ على أنه علامة نجمية، مما يؤدي إلى تنفيذ ملف "strategy.pdf ".cmd بدلاً من الملف المحدد أصلاً.

المحاكاة والاكتشاف باستخدام OPSWAT MetaDefender

كان إثبات المفهوم (POC) الخاص بالثغرة CVE-2023-38831 متاحًا لبعض الوقت الآن، وتستغلها جهات التهديد بنشاط في الحملات الحالية. لمحاكاة الثغرة CVE-2023-38831، استخدم زملاء برنامج OSPWAT الخريجون منصة MetaDefender مما يوفر رؤى واقعية حول اكتشاف التهديدات.

ميكانيكا الاستغلال

يواجه المستخدمون العاديون مخاطر كبيرة من التهديدات الإلكترونية، خاصة مع استمرار توسع قنوات مشاركة المعلومات. وغالباً ما تستغل الجهات الخبيثة هذه الثغرة عن طريق إخفاء العناصر الضارة داخل الملفات القابلة للتنزيل، مثل ملفات ZIP، التي تحمل روابط خبيثة مضمنة. ومن التكتيكات الشائعة الأخرى التصيّد الاحتيالي عبر البريد الإلكتروني، حيث يتلقى المستخدمون مرفقات ضارة مرسلة إلى عناوين بريدهم الإلكتروني.

تدفق الاستغلال

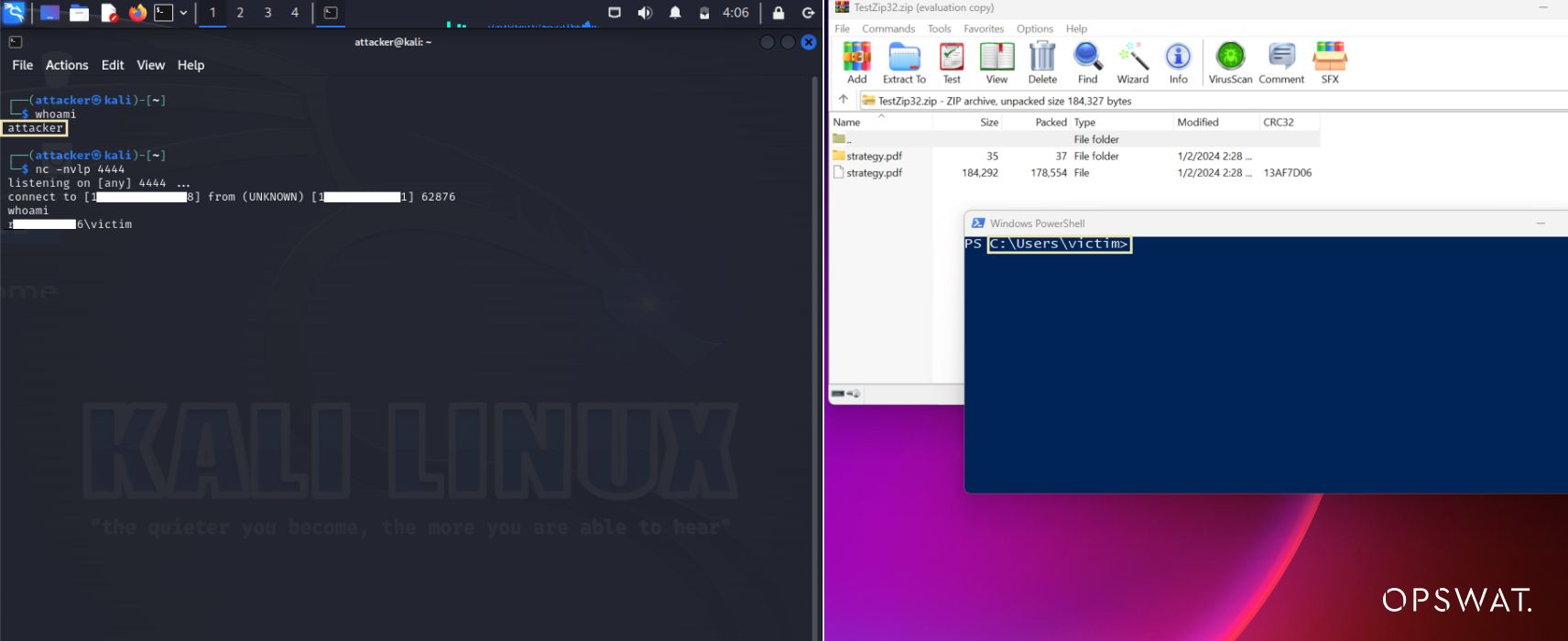

عندما ينقر المستخدمون نقرًا مزدوجًا لفتح الملف، يتم تنشيط التعليمات البرمجية الخبيثة، مما يؤدي إلى إنشاء غلاف عكسي يتصل مرة أخرى بممثل التهديد. وبمجرد إنشاء الاتصال بنجاح، يمكن للمهاجم بعد ذلك استغلال أوامر التنفيذ لاختراق جهاز الضحية بالكامل.

عملية محاكاة الثغرات الأمنية

معالجة الثغرات الأمنية

هناك بعض الاستراتيجيات الرئيسية لمعالجة هذه الثغرة الأمنية.

- قم بترقية WinRAR إلى الإصدار 6.23 أو أحدث، والذي يقوم بتعقيم أسماء ملفات ZIP بشكل صحيح قبل الاستخراج لمنع الهجمات.

- قم بتكوين عوامل تصفية اسم ملف ZIP من خلال نهج المجموعة أو إعدادات السجل كتخفيف مؤقت قبل الترقية.

- افحص ملفات ZIP التي تم تنزيلها من مصادر غير معروفة باستخدام أدوات مكافحة الفيروسات أدوات استخراجها.

- تجنب استخراج ملفات ZIP المستلمة من خلال وسائل غير مرغوب فيها مثل رسائل البريد الإلكتروني المشبوهة.

تغطية OPSWAT

يمكن تحديد WinRAR CVE-2023-38831 واكتشافه باستخدام حلول التالية:

OPSWAT MetaDefender Core

MetaDefender Core يوفر أماناً شاملاً لتحميل الملفات للحماية من البرمجيات الخبيثة وانتهاكات البيانات. صممت OPSWAT برنامج MetaDefender لتأمين البنية التحتية الحيوية في العالم من أكثر التهديدات القائمة على الملفات تطوراً: البرمجيات الخبيثة المراوغة المتقدمة، والبرمجيات الخبيثة المراوغة المتطورة، والبرمجيات الخبيثة هجمات فورية تهديدات مستمرة متقدمة تهديدات مستمرة متقدمة تهديدات مستمرة متقدمة ).

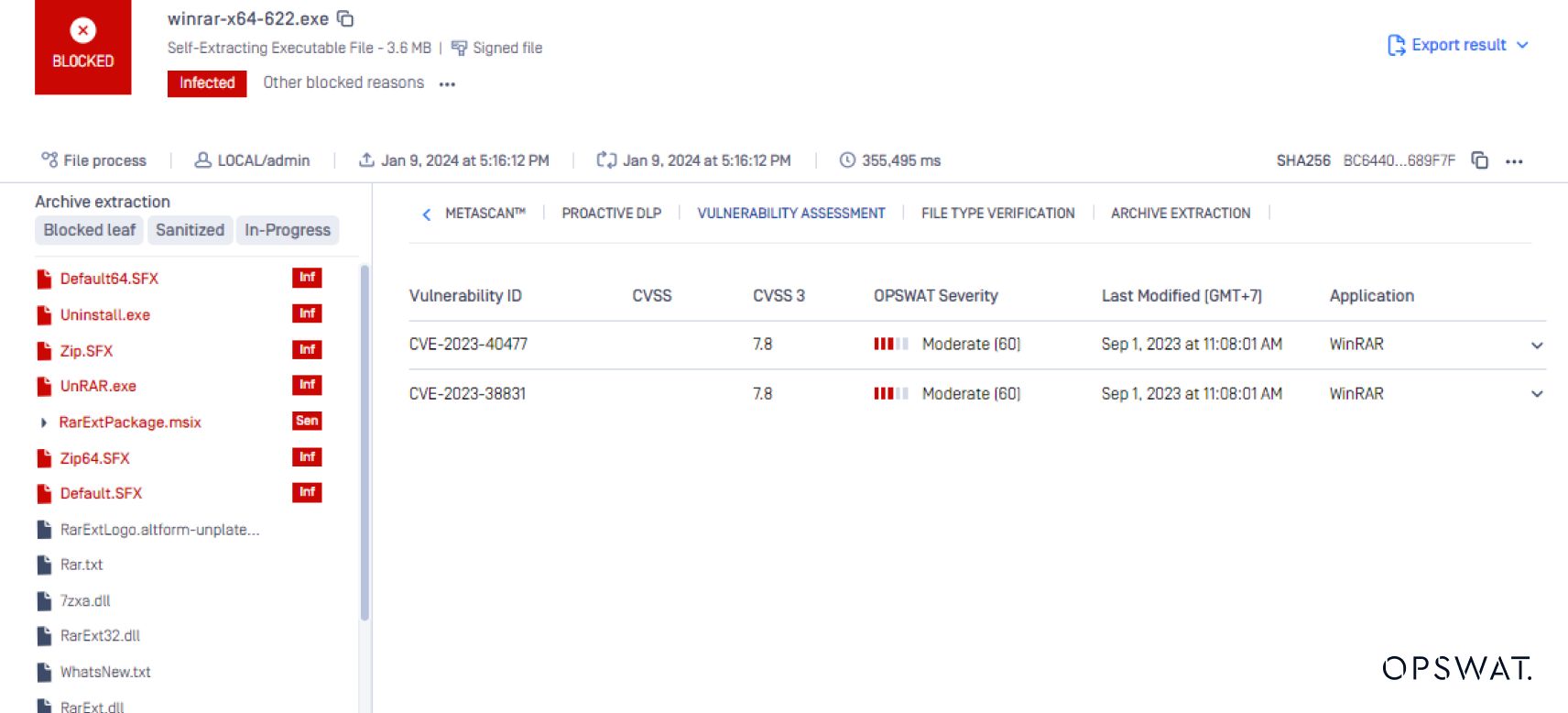

يقوم MetaDefender Core بفحص وتحليل مثبتات WinRAR باستخدام File-based Vulnerability Assessment لاكتشاف الثغرات المعروفة قبل تنفيذها على نقاط النهاية. ولمواجهة هجمات الملفات المخادعة مثل CVE-2023-38831، فإن معالجة ملفات ZIP من خلال File Type Verification يوصى بشدة. تتحقق هذه التقنية من أنواع الملفات بناءً على المحتوى، وليس على الامتدادات غير الموثوقة. يستفيد MetaDefender Core أيضًا من Multiscanningحيث يقوم بفحص ملفات ZIP باستخدام أكثر من 30 محركاً لمكافحة البرمجيات الخبيثة باستخدام التواقيع والاستدلال والتعلم الآلي لتحديد أكثر من 99% من البرمجيات الخبيثة بشكل استباقي. يساعد هذا النهج متعدد الطبقات في الكشف السريع عن البرمجيات الخبيثة المرتبطة بمكافحة التطرف العنيف.

OPSWAT MetaDefender Endpoint

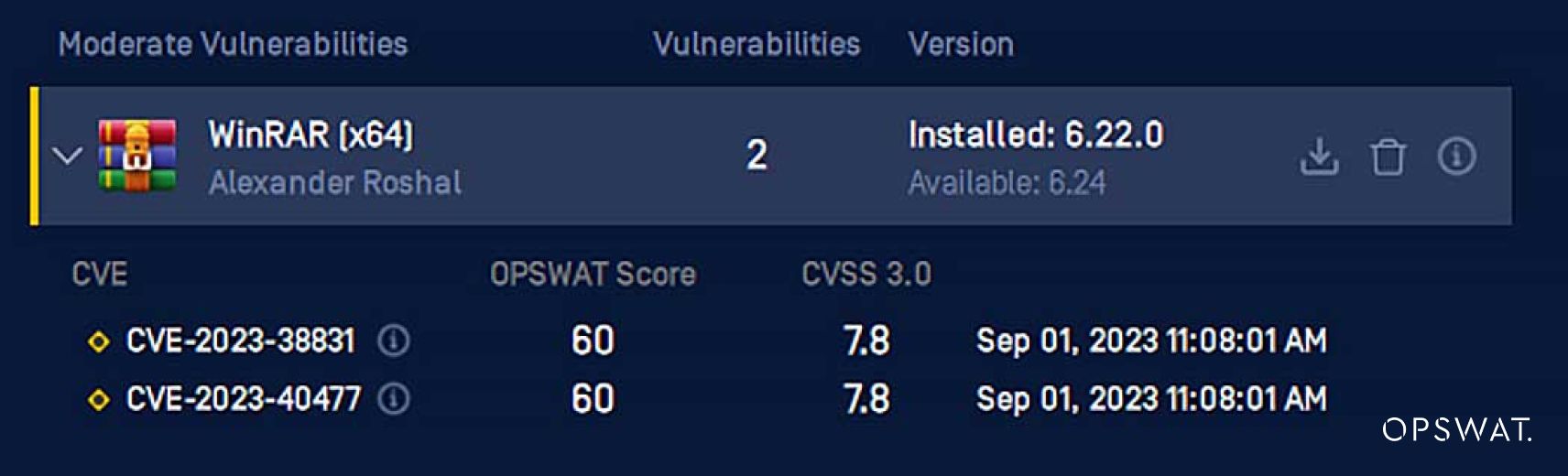

MetaDefender Endpoint يكتشف التطبيقات المحفوفة بالمخاطر ويوفر خيارات علاجية لحل المشكلات الأمنية المحتملة. يتطلب ضمان الأمن القوي لمؤسستك تخصيص وقت كافٍ للتصحيح. إن البحث بيقظة عن مؤشرات الهجمات وتحديد علامات محاولات الاستغلال أو التطفل على الفور أمر محوري. يمثل برنامج OPSWAT MetaDefender Endpoint أحد الأصول في مجموعة أدواتك، حيث يسهل عملية تصحيح وتحديث الثغرات الأمنية، مثل WinRAR، إلى أحدث إصدار.

افكار اخيرة

تتطلب الثغرة الأمنية CVE-2023-38831 اهتمامًا فوريًا نظرًا لانتشار استخدام WinRAR على نطاق واسع وسهولة استغلالها. إن الاكتشاف المبكر أمر بالغ الأهمية، ويوفر OPSWAT MetaDefender قدرات متقدمة للكشف عن التهديدات والتخفيف من حدتها. وبصفتنا متخصصين في الأمن السيبراني، فإن البقاء على اطلاع دائم على آخر المستجدات، وتنفيذ تدابير أمنية قوية، وتعزيز ثقافة الوعي بالأمن السيبراني أمر بالغ الأهمية.

للمزيد من مشاريع محاكاة CVE من برنامج زمالة الدراسات العليا في OPSWAT اشترك واستكشف أحدث أغلفة مدونتنا.