في مجال الأمن السيبراني ، تستمر التهديدات في التطور ، مما يدفع إلى الحاجة إلى آليات دفاعية متقدمة. يتضمن أحد هذه التحولات في نواقل الهجوم استخدام ملفات مكتبية بدون ماكرو ، كما هو موضح في حادثة "meme4chan" التي أبلغت عنها Securonix تهديد Labs ، والتي استغلت ثغرة CVE-2022-30190 Follina - بدلا من وحدات الماكرو لتسليح المستند وإسقاط برنامج Power Shell النصي المشوش ، واستهداف التصنيع والضيافة وشركات الرعاية الصحية والكيانات التجارية الأخرى الموجودة في ألمانيا بشكل أساسي.

حتى مع تطور التهديدات مع مرور الوقت، لا تزال تقنية Deep CDR توفر حماية قوية ضد هجمات الملفات المكتبية التي لا تحتوي على ماكرو. سيوضح منشور المدونة هذا كيف.

فهم التهديدات

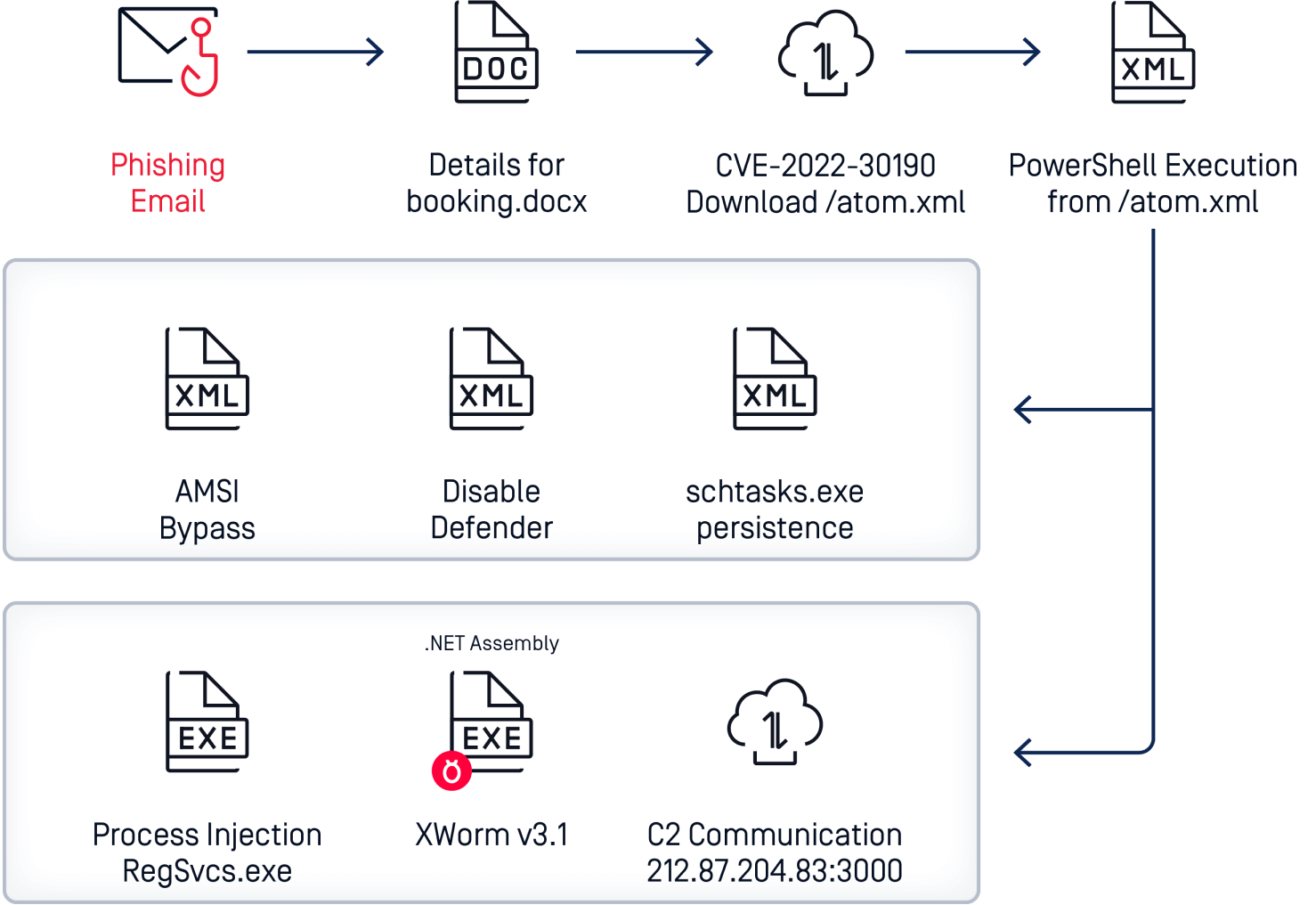

تقوم منتجات Microsoft الآن بحظر وحدات الماكرو افتراضيا لمنع الهجمات المستندة إلى الماكرو. ومع ذلك ، فقد أدت هذه الخطوة إلى تغيير التكتيكات حيث يلجأ المهاجمون إلى التقنيات القائمة على استغلال يوم الصفر لتنفيذ نواياهم الضارة ، مما يجعل ملفات المكتب المقنعة هذه خطرا كبيرا يمكن أن يتسلل إلى الشبكة دون أن يتم اكتشافها. في هجوم meme4chan ، يرسل المهاجمون أولا بريدا إلكترونيا للتصيد الاحتيالي يحتوي على مرفق ملف Office ضار ، يستغل ثغرة أمنية في ملف Microsoft Office عند فتحه. تسمح الثغرة الأمنية للكائنات المضمنة داخل الملف بتنفيذ تعليمات PowerShell البرمجية التي تحتوي على الحمولة الضارة. يؤدي هذا في النهاية إلى تجاوز ماسح البرامج الضارة ، وتعطيل Microsoft Defender ، وأخيرا تنفيذ فيروس متنقل ضار يسمى XWorm.

بالنسبة حلول أمان البريد الإلكتروني التقليدية، من المستحيل اكتشاف هذا الهجوم، لأنه لا يعتمد على الماكرو، وهي طريقة هجوم شائعة ومعروفة. يوفرEmail Security OPSWAT Email Security القدرات الأساسية لمعالجة المخاطر ومنع الهجمات المماثلة.

Deep Content Disarm and Reconstruction (Deep CDR)

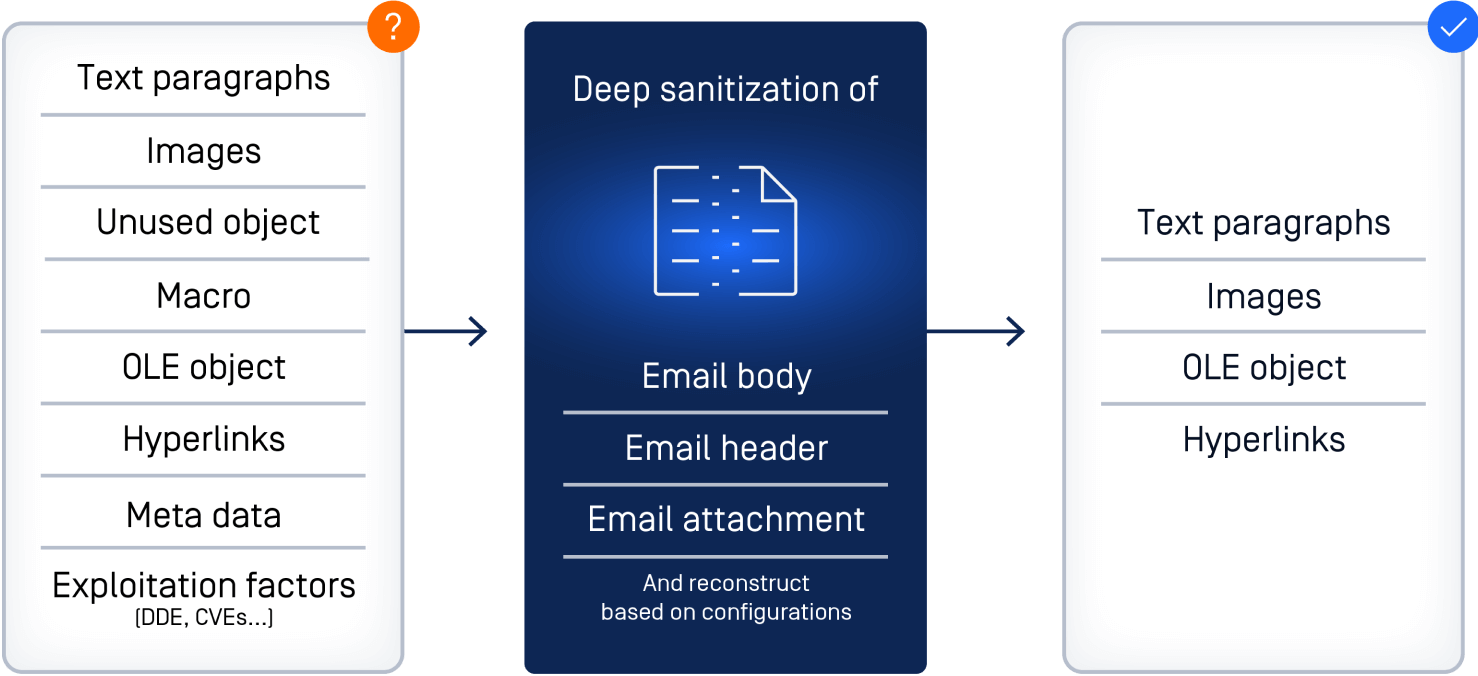

Deep CDR بمثابة إجراء مضاد قوي. وهي تقنية استباقية وقائية تعمل بشكل أساسي على "إبطال مفعول" جميع الكائنات النشطة الضارة في الملف عن طريق تقسيمه إلى مكونات وإزالة أو تعقيم العناصر التي يحتمل أن تكون ضارة مثل الكائنات المضمنة والنصوص البرمجية ووحدات الماكرو، سواء كانت تهديدات معروفة أم لا. يضمن ذلك إبطال مفعول أي محتوى ضار داخل المستند قبل أن يتم تفعيله، مما يمنع التهديدات.

وبمجرد إزالة المحتوى النشط، يقوم Deep CDR بإعادة بناء الملف إلى صيغته الأصلية، مما يحافظ على قابليته للاستخدام مع ضمان حالته الأمنية. من خلال تعقيم كل ملف، يضمن Deep CDR استمرار العمليات التجارية بسلاسة دون المساس بالأمان.

مزايا تطبيق Deep CDR في MetaDefender Email Security الحل

إن فعالية Deep CDR في مكافحة الملفات المكتبية الخبيثة الخالية من الماكرو ناتجة عن:

- الحماية الاستباقية: بدلاً من الاعتماد على توقيعات أو أنماط التهديدات المعروفة، يقوم Deep CDR بتعطيل جميع المحتويات النشطة، مما يؤدي إلى تحييد التهديدات المحتملة قبل أن تتسبب في ضرر.

- قابلية الاستخدام المحفوظة: Deep CDR يعيد بناء الملفات بشكل كامل مع وظائفها بعد تعقيمها، مما يضمن عدم تعطل استمرارية العمل.

- التغطية الشاملة: Deep CDR يعقّم مجموعة واسعة من أنواع الملفات بما في ذلك الأرشيفات المحمية بكلمة مرور - وهي طريقة توصيل شائعة أخرى للحمولات الخبيثة.

في الختام، يؤكد ظهور هجمات الملفات المكتبية الخالية من الماكرو مثل ميم 4 تشان على الحاجة إلى تدابير أمنية متقدمة واستباقية للبريد الإلكتروني. Deep Content Disarm and Reconstruction (Deep CDR) هي تقنية متقدمة للوقاية من التهديدات في حل OPSWAT MetaDefender Email Security الذي يحمي المؤسسات من المهاجمين الذين يستخدمون ثغرات غير معروفة أو ثغرات يوم الصفر من خلال تعقيم أكثر من 120 نوعًا من الملفات ورسائل البريد الإلكتروني من المحتوى النشط الخبيث. Deep CDR يضمن أن يكون أمن البريد الإلكتروني لمؤسستك مستعدًا لمكافحة مشهد التهديدات الإلكترونية المتطور باستمرار.