سياق الصناعة ومشهد التهديدات

وفقاً لتقرير ENISA لعام 2024 عن حالة الأمن السيبراني في الاتحاد الأوروبي لعام 2024، شهد الاتحاد الأوروبي ارتفاعاً مستمراً في الحوادث السيبرانية طوال عامي 2023 و2024، حيث شكلت هجمات الفدية وهجمات الحرمان من الخدمة الموزعة (DDoS) أكثر من نصف الأحداث المبلغ عنها.

غالبًا ما استهدفت هذه الهجمات البنية التحتية التي تعتبر أساسية بموجب توجيه NIS2، مثل مشغلي الاتصالات، الذين قد يؤدي تعطيلهم إلى زعزعة استقرار الخدمات الوطنية والعابرة للحدود.

تشير تقارير المنتدى الاقتصادي العالمي إلى أن تعقيدات الأمن السيبراني آخذة في الازدياد بسبب المخاطر المتداخلة، بما في ذلك

- المتطلبات التنظيمية العالمية المجزأة

- زيادة الاعتماد المتبادل بين سلاسل التوريد

- الجرائم الإلكترونية القائمة على الذكاء الاصطناعي، بما في ذلك التصيد الاحتيالي والتزييف العميق

الاعتماد على تبادل البيانات في الوقت الفعلي، والتكامل الآمن مع الشركاء، الخدمات غير المنقطعة الخدمات بيئة تهديدات مستمرة. تحتاج شركات الاتصالات أدوات أكثر من أدوات معالجة الملفات العامة أدوات خدمة غير منقطعة وتعاون آمن مع الشركاء الخارجيين.

أدركت شركة الاتصالات هذه الحاجة إلى التحكم في عمليات نقل الملفات عبر البيئات المجزأة بدقة. وبالنسبة لها، فإن التزامات الامتثال والتباين التشغيلي وخطر البرمجيات الخبيثة المنقولة بالملفات جعلت النماذج التقليدية التي تناسب الجميع غير كافية.

الحد من مخاطر الأمان والامتثال من خلال عمليات النقل Secure للملفات

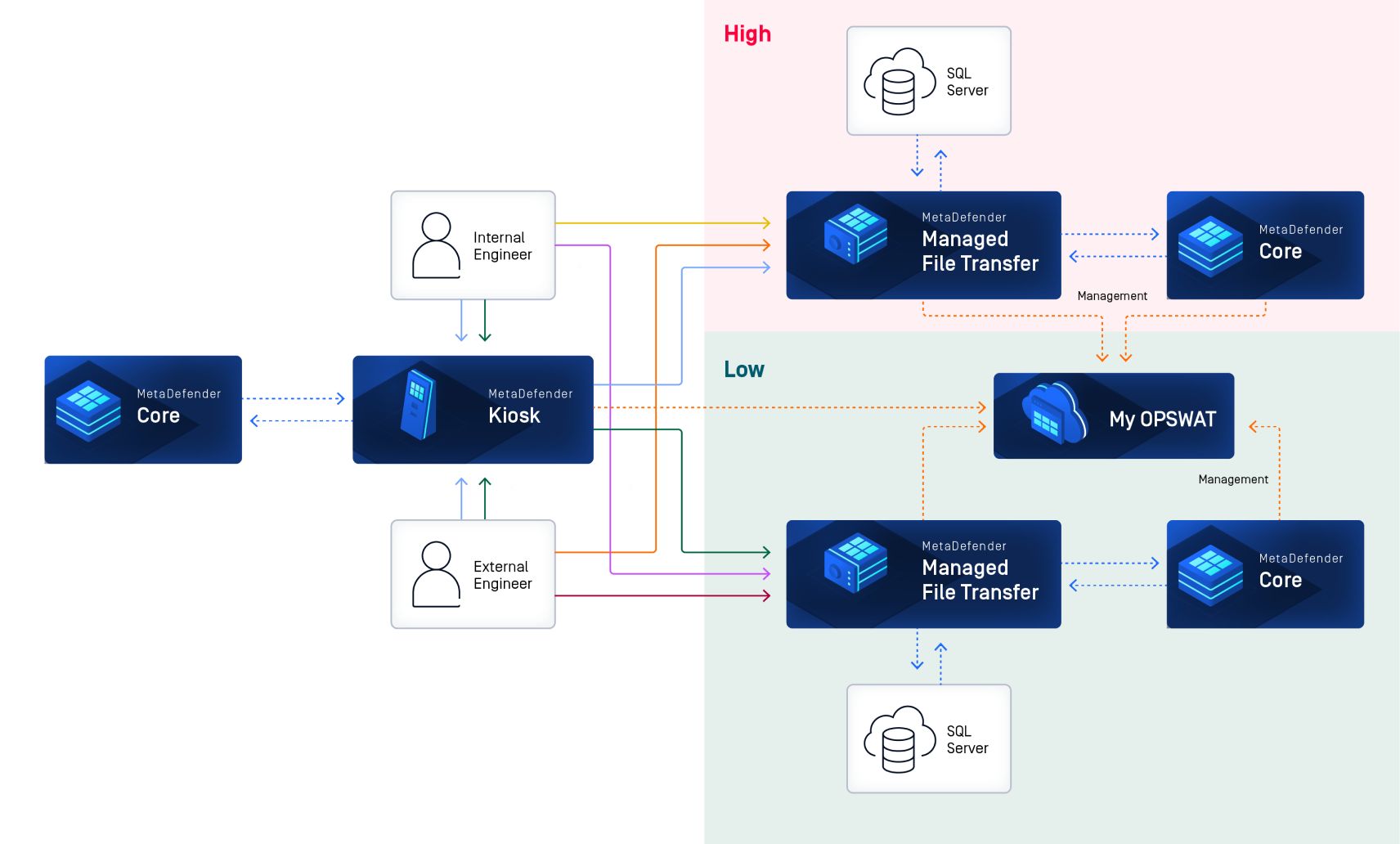

تعتمد العمليات الأساسية للمؤسسة بشكل كبير على حركة الملفات في الوقت المناسب والمتوافقة مع السياسات بين الأنظمة الداخلية وأجهزة الموظفين وشركاء العمل الخارجيين. تحدث عمليات نقل الملفات هذه عبر بيئات ذات مستويات أمان متفاوتة، بدءاً من بوابات المستخدمين الخارجيين إلى محطات العمل الإدارية المحمية.

كان أحد المتطلبات التشغيلية الرئيسية هو تسهيل تدفقات الملفات ثنائية الاتجاه بين البيئات المجزأة منخفضة الأمان والبيئات عالية الأمان، دون المساس بالوقاية من التهديدات أو قابلية التدقيق أو الامتثال التنظيمي.

3 الاحتياجات الرئيسية التي دفعت إلى اتخاذ القرار:

ضمان التحويلات المتوافقة مع السياسات

الملفات المطلوب نقلها بين البيئات منخفضة وعالية الأمان نظراً لاستيفائها لشروط الأمان والتوجيه التي تم تكوينها مسبقاً

إدارة تدفقات البيانات عبر شبكات مجزأة

كان على التحويلات أن تدعم كلاً من الاتجاهات من الأدنى إلى الأعلى (من الخارج إلى الداخل) ومن الأعلى إلى الأدنى (من الداخل إلى الخارج)

دعم حالات الاستخدام التشغيلي المتنوعة

تتطلب الوظائف المختلفة سير عمل نقل الملفات المختلفة مع ضوابط سياسة محددة وشروط توجيه محددة

ونتيجةً لذلك، سعت المؤسسة إلى إيجاد حل جديد يمكنه تطبيق قواعد التصفية، وضمان إجراء مسح متسق عند كل حدود منطقة، وتبسيط التحكم في القرارات التي تعتمد على البيانات الوصفية.

تطلبت متطلبات الامتثال مثل NIS2 وسياسات حوكمة البيانات الداخلية والأطر التشغيلية الخاصة بالاتصالات مسارات تدقيق كاملة وتحكمًا دقيقًا في الوصول وعدم التسامح مطلقًا مع المحتوى غير المتحقق منه.

تهدف المؤسسة من خلال تضمين ضوابط الأمان في عملية نقل الملفات إلى منع دخول البرمجيات الخبيثة وتهديدات يوم الصفر، وتقليل التدخلات اليدوية، وتجنب الكشف العرضي عن البيانات.

التحكم في نقل الملفات عبر الشبكات استناداً إلى السياسات

لتلبية هذه المتطلبات التشغيلية والأمنية، اختارت المؤسسة MetaDefender Managed File Transfer MFT) OPSWATمع MetaDefender Core لإطار عمل نقل ملفات خاضع للرقابة ويضع الأمن في المقام الأول.

قدمت عملية النشر إعداداً قائماً على السياسة يتمحور حول ميزة حوكمة رئيسية: إطار سياسة النقل لعمليات النقل MFTMFT . يضمن هذا الإطار مزامنة الملفات بين البيئات منخفضة الأمان والبيئات عالية الأمان فقط إذا كانت تستوفي معايير الأمان والبيانات الوصفية المحددة مسبقاً.

من المهم ملاحظة أن إطار سياسة النقل يختلف عن شروط النقل. فبينما يمثل إطار العمل مجموعة السياسات التي تحدد ما إذا كان الملف مؤهلاً للنقل أم لا، فإن شروط النقل تحكم كيفية توجيه الملف بمجرد تأكيد الأهلية. يمكن لكل مثيل MFT الوجهة تطبيق شروطه الخاصة، مما يسمح بتوجيه ملف مخصص في إطار هيكل حوكمة موحد.

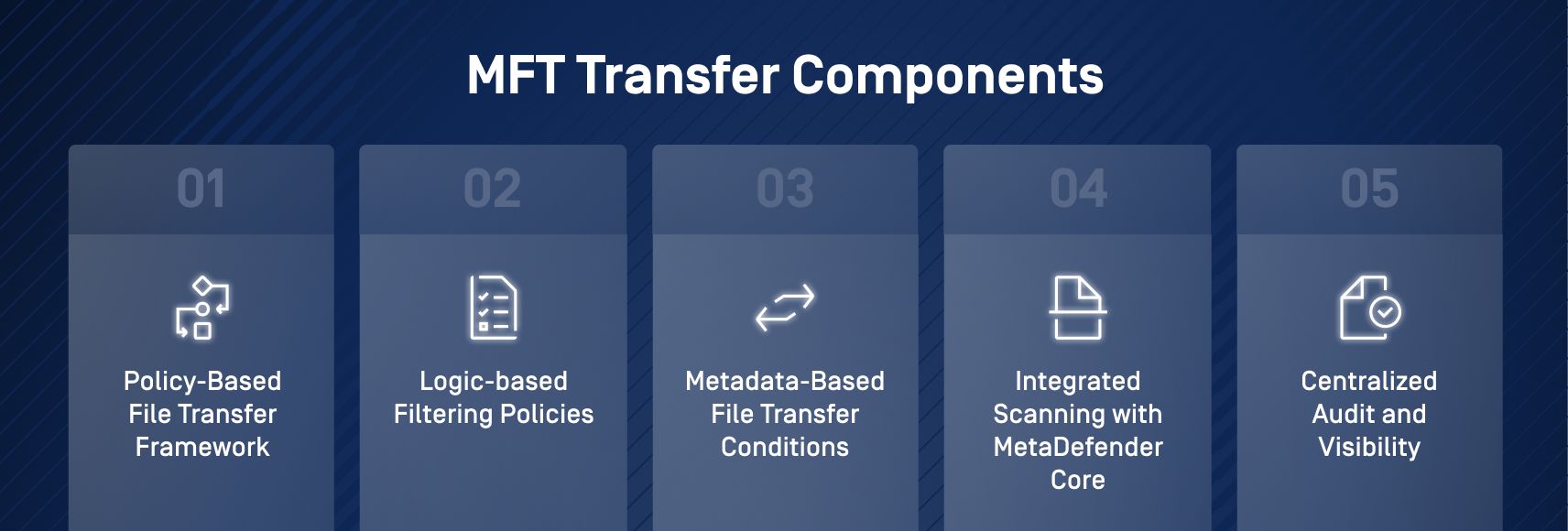

5 مكونات رئيسية

1. إطار عمل نقل الملفات المستند إلى السياسات

يتم تزويد المسؤولين بمنشئ قواعد بديهي يدعم منطق "AND'/'OR" ومجموعات الشروط المجمعة (السياسات)، مما يسهل إنشاء قواعد معقدة دون الحاجة إلى كتابة البرامج النصية.

2. سياسات التصفية القائمة على المنطق

تحدد القواعد القابلة للتخصيص حركة الملفات استناداً إلى اسم الملف وحجم الملف ونوعه وعضوية المجموعة و Active Directory وسمات مجموعة Entra ID والتوجيه الديناميكي المستند إلى المحتوى. يضمن ذلك إرسال الملفات إلى أنظمة الوجهة المناسبة فقط.

3. شروط نقل الملفات المستندة إلى البيانات الوصفية

يتم اتخاذ قرارات التوجيه باستخدام نتائج تحليل المحتوى. على سبيل المثال، بعد تحليل ملف ما عن طريق تحديد وتصنيف النص غير المنظم إلى فئات محددة مسبقاً باستخدام الذكاء الاصطناعي، لن يتم نقل الملف الذي يحمل خاصية "الأولوية=عالية" إلى وجهات عالية الأمان إلا إذا سمحت سياسة النقل المعمول بها صراحةً.

4. الفحص المتكامل مع MetaDefender Core

يتم تمرير كل ملف عبر أكثر من 30 محركًا لمكافحة الفيروسات وتقنية CDR وتحليل صندوق الرمل الاختياري. وهذا يضمن أن المحتوى الآمن والموثوق به فقط هو الذي يمكنه الانتقال إلى المناطق المقسمة أو الخروج منها.

5. التدقيق المركزي والرؤية المركزية

يتم تسجيل جميع أنشطة النقل، ويمكن البحث عنها، وربطها بهوية المستخدم، مما يدعم متطلبات التدقيق الداخلي والالتزامات الخارجية بالامتثال.

يعمل إطار السياسة هذا على تحويل نقل الملفات التقليدي إلى عملية مشروطة ومعززة بالأمان تستجيب بشكل ديناميكي لسياق كل ملف.

أمن متطور ضد التهديدات الناشئة

في مواجهة الضغط المزدوج المتمثل في التعقيد التشغيلي ومشهد التهديدات المتطور، قررت المؤسسة التحول من الضوابط التفاعلية إلى نهج انعدام الثقة والأمان أولاً في نقل الملفات.

أدى نشر MetaDefender Managed File Transfer MFT) ، إلى جانب MetaDefender Core ، إلى تمكين المؤسسة من تلبية متطلبات الأمان والامتثال المتطورة دون إحداث أي تعطيل في سير العمل المهم للأعمال.

فبدلاً من الاعتماد على التوجيه اليدوي أو التبادل القائم على البريد الإلكتروني أو منصات مشاركة الملفات ذات الأغراض العامة، يقوم مزود الاتصالات الآن بإجراء عمليات نقل الملفات في إطار عمل يعطي الأولوية للوقاية والدقة وقابلية التدقيق.

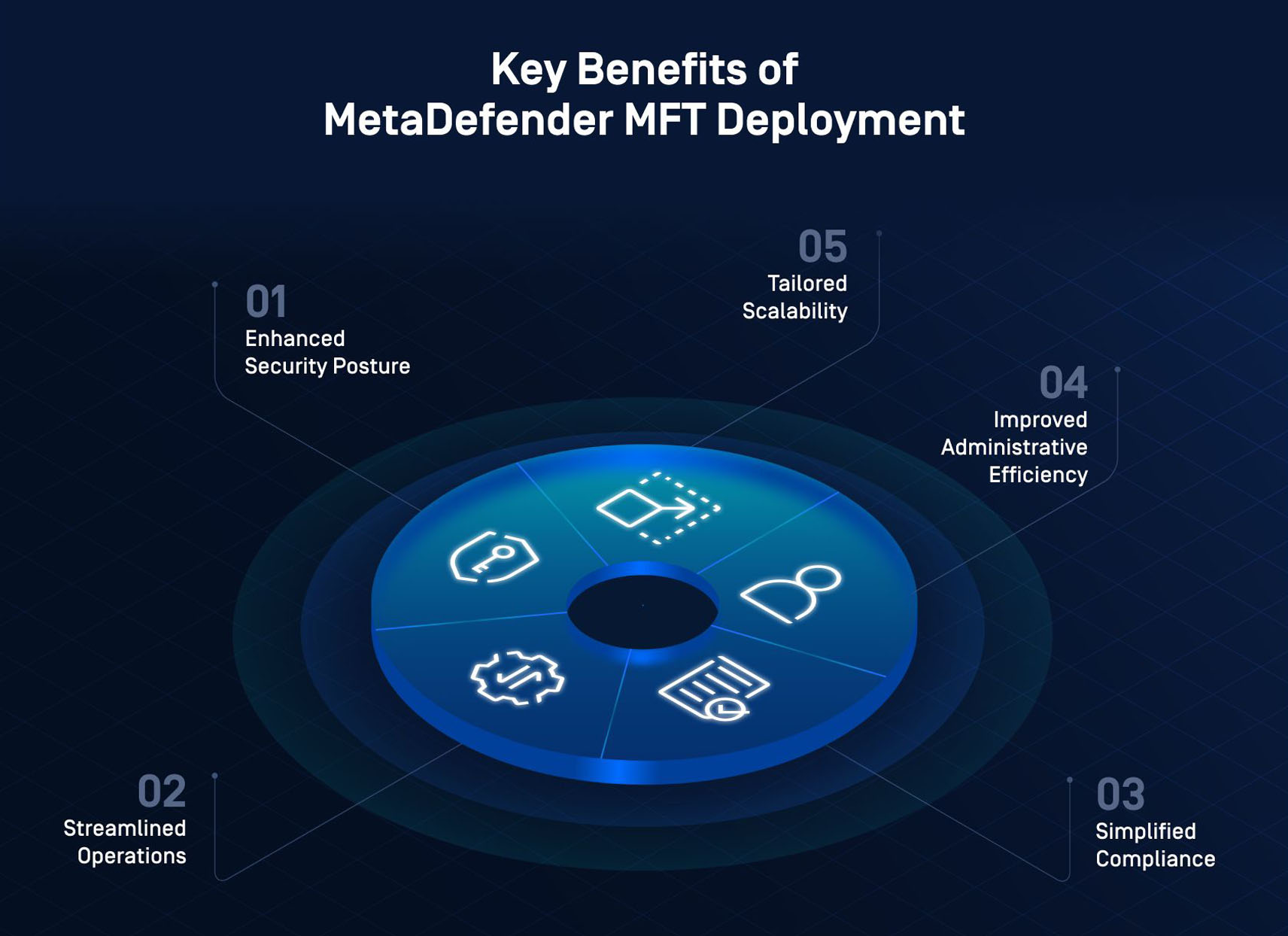

5 نتائج رئيسية

1. الوضع الأمني المعزز

لا تُنقل الملفات إلا بعد اجتياز فحص أمني صارم متعدد المراحل يتضمن التحقق من صحة البيانات الوصفية على مراحل متعددة يشمل تسجيل البيانات المضغوطة وإنفاذ سياسة حماية البيانات الرقمية والتحقق من صحة البيانات الوصفية. وهذا يقلل من مخاطر انتشار البرمجيات الخبيثة والإفصاحات العرضية وانتهاكات السياسة.

2. تبسيط العمليات

يتم توجيه عمليات سير عمل التحويل ديناميكيًا باستخدام العلامات المضمنة وعضوية المجموعة، مما يلغي الحاجة إلى عمليات النقل الدفعي أو استطلاع الدليل أو المعالجة اليدوية. تسمح القواعد الدقيقة باتخاذ القرارات في الوقت الفعلي دون الحاجة إلى نفقات إضافية لفرق تكنولوجيا المعلومات.

3. الامتثال المبسط

تخضع عمليات نقل الملفات لسياسات تتماشى مع الأطر القطاعية، بما في ذلك NIS2 ومعايير الأمن الداخلي. تضمن مسارات التدقيق الكاملة والتشفير والموافقات المستندة إلى الأدوار أن كل عملية نقل تفي بالمتطلبات التشغيلية والقانونية.

4. تحسين الكفاءة الإدارية

أدى إدخال إطار سياسة التحويل إلى تقليل عبء العمل على مسؤولي النظام بشكل كبير. تزيل القواعد المستندة إلى المنطق ووضع العلامات الحاجة إلى الحفاظ على تدفقات عمل مكتوبة أو إدارة قواعد الوجهة الزائدة عن الحاجة عبر مثيلات MFT المتعددة.

5. قابلية التوسع المصممة خصيصاً

تعمل كل وجهة من وجهات MFT الآن بمجموعة من شروط النقل الخاصة بها، مما يمكّن المؤسسة من تكييف البنية التحتية مع انضمام وحدات أعمال جديدة أو تدفقات عمل الشركاء. تسمح هذه المرونة بالنمو دون إعادة الهيكلة.

نقل أمن الملفات إلى عمليات الاتصالات

مع تكيف الجهات التهديدية وتشديد الرقابة التنظيمية، يواجه مزودي خدمات الاتصالات ضغوطًا متزايدة لتحديث عمليات معالجة الملفات دون المساس بالأداء أو الثقة. يمثل نشر هذه المؤسسة ل MetaDefender Managed File Transfer MFT) خطوة استراتيجية نحو إدارة الملفات التي تضع الأمن في المقام الأول.

فبدلاً من مجرد نقل البيانات عبر الشبكات، يقوم النظام الآن بتقييم كل معاملة والتحكم فيها وتوثيقها وفقًا لقواعد حوكمة محددة. ويضمن هذا النهج أن كل حركة ملف، بغض النظر عن المصدر أو الاتجاه أو الوجهة، تتماشى مع تدابير منع التهديدات وتفويضات حماية البيانات والسلامة التشغيلية.

يجب حماية الأنظمة الحيوية من التهديدات اليومية والبرامج الضارة. حلول نقل الملفات المتكاملة والقائمة على السياسات ضرورية لضمان السماح فقط للمحتوى الذي تم التحقق منه بالعبور عبر الحدود الأمنية.

لمعرفة كيف يمكن ل MetaDefender Managed File Transfer MFT) تعزيز أمان الملفات في البيئات المعقدة ذات المستوى المنخفض أو العالي من الأمان.