على الرغم من أن MetaDefender يحتوي على مجموعة واسعة ومتعمقة من اختبارات الامتثال الجاهزة للاستخدام، إلا أن المؤسسات التي تستخدم حلول التحكم في الوصول إلى الشبكة قد يكون لديها أسباب فريدة أو خاصة تدفعها إلى تجاوز ما نقدمه في الصندوق. يمكن لـ MetaDefender الجاهز للاستخدام، إلى جانبEndpoint التحقق من أكثر من مجرد متطلبات الامتثال والأمان الأساسية للأجهزة لتجنب الغرامات وتجنب الهجمات الموجهة إلى نقاط النهاية. مع إضافة أدلة الامتثال المخصصة، يجعل MetaDefender من السهل جدًا التحقق من متطلبات الامتثال لمرة واحدة لنقاط النهاية أو متطلبات أمان الأجهزة الخاصة بمؤسسات معينة.

لماذا تضيف MetaDefender Access دعمًا لدفاتر تشغيل الامتثال المخصصة

يتمتع MetaDefender بالفعل بقدرة فحص مخصصة تدعم استخدام PowerShell أو Bash (لنظامي macOS و Linux). ومع ذلك، العملاء معظم العملاء استخدام لغة برمجة نصية لإنشاء فحص إضافي للامتثال أو الأمان، لأن ذلك قد يزيد من تعقيد العمليات. استنادًا إلى طلبات العملاء مزيد من المرونة والقابلية للتوسع لسياسات الامتثال في MetaDefender التي لا تعتمد على البرمجة النصية، OPSWAT إمكانية تحديد قواعد الامتثال بصريًا والتي يمكن استخدامها في سياسات MetaDefender لإجراء فحوصات مخصصة وشروطية.

كيفية تكوين أدلة مبادئ التوافق المخصصة

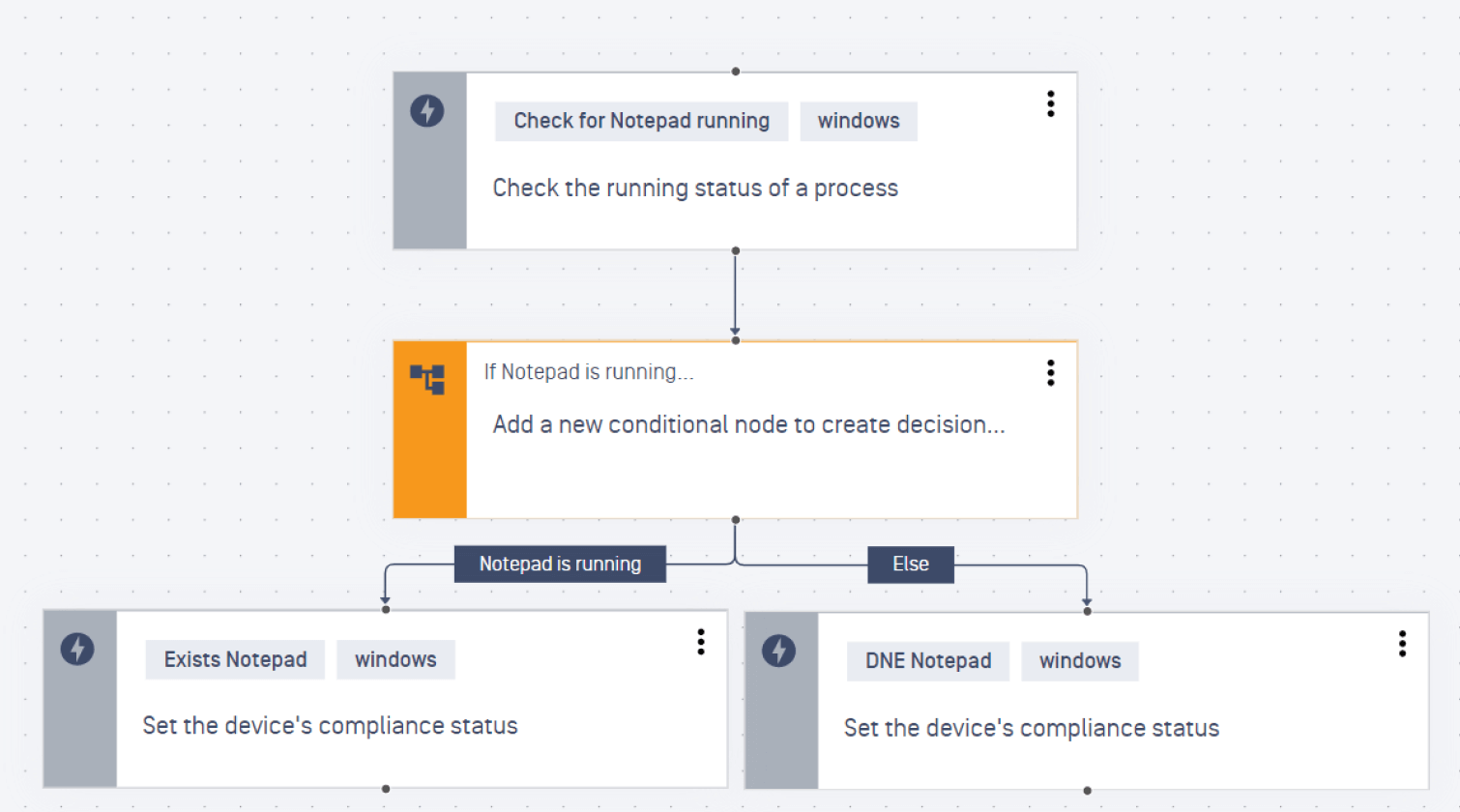

يتم تحرير أدلة المبادئ هذه بيانيا (انظر الصورة أدناه) ، ويتكون كل دليل تشغيل من مجموعة من الإجراءات التي يجب تنفيذها ضد الجهاز ، مثل جلب قيمة مفتاح التسجيل أو قيمة من سمة ملف أو محتوى أو معلومات حول عملية. بعد جلب القيم من الجهاز ، يمكن اتخاذ إجراءات مشروطة إما لنقل الجهاز إلى مجموعة أجهزة مختلفة أو تعيين حالة جهاز (على سبيل المثال ، وضع علامة على الجهاز على أنه غير متوافق).

فيما يلي بعض أمثلة حالات الاستخدام التي واجهناها عبر قاعدة عملائنا:

- التأكد من تكوين تطبيق معين تابع لجهة خارجية مثبت على نقطة نهاية بطريقة تضمن تمكين ميزات التشفير.

- التحقق من مفاتيح التسجيل أو القرائن الأخرى التي تشير إلى أن الجهاز عرضة لثغرة يوم الصفر ووضع الجهاز في حالة تحذير حتى يتمكن فريق الأمان من ضمان معالجة جميع هذه الأجهزة على الفور.

- اتخاذ إجراء احتياطي في حال فشل أحد فحوصات التوافق الأساسية. على سبيل المثال، إذا وجد فحص مكافحة البرمجيات الخبيثة أنه لا يوجد حل مقبول مثبت ومهيأ بشكل صحيح، يمكن وضع الجهاز في مجموعة تؤدي إلى قيام MetaDefender Endpoint بفحص الجهاز باستخدام تقنية المسح المتعدد من OPSWAT(تشغيل أكثر من 20 محركًا ضد الملفات الموجودة على الجهاز).

تمنحك هذه الصورة فكرة عن المحرر المرئي ل Playbooks. يوضح كيفية تفاعل أدلة مبادئ الامتثال المخصصة مع VMware Horizon ، وهو وقت طويل OPSWAT شريك.

دليل المبادئ هذا هو مثال على حالة الاستخدام الثالثة المذكورة أعلاه. إنه يتحقق مما إذا كان تطبيق جهة خارجية قد تم تكوينه بشكل آمن على نقطة النهاية وما إذا كان لا يزال على هذا النحو. إذا تجاوز مستخدم الجهاز التكوين يدويا عن طريق تحرير ملف إعداد، فسيفشل فحص الأمان هذا، وسيتم اعتبار الجهاز غير متوافق.

شاهد كيف نعمل مع VMware لإنشاء بيئات أكثر أمانا ل OT المهنيين

تحدث إلى خبير

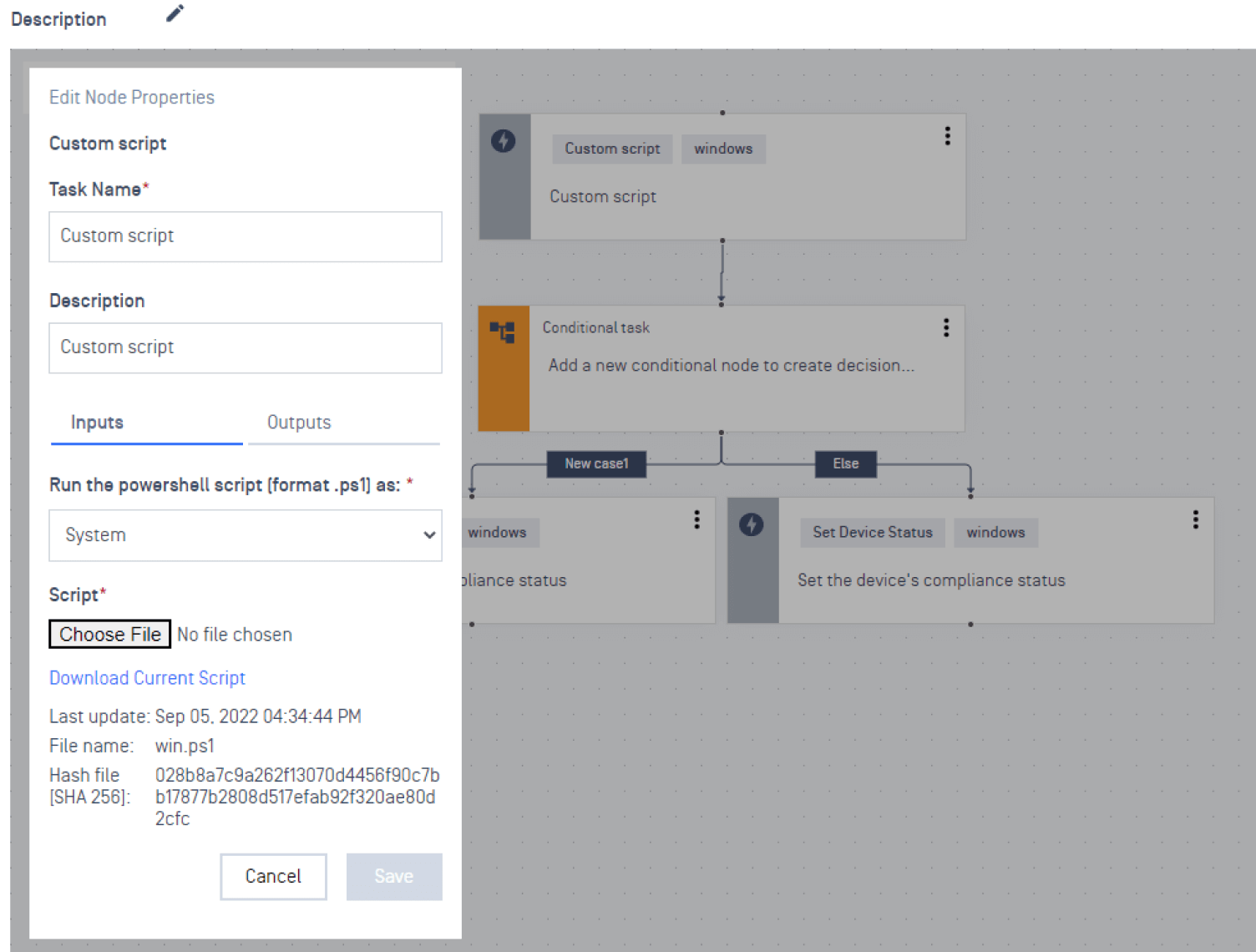

بالإضافة إلى الإمكانات الموضحة حتى الآن، تساعد كتب التشغيل الآن أيضًا أولئك الذين يرغبون في الاستفادة من البرامج النصية المخصصة للقيام بذلك بشكل أكثر دقة، حيث يمكن الآن أن يحتوي كتاب التشغيل على برامج نصية مخصصة كمهام. وبهذه الطريقة، يمكن لنهج MetaDefender Access الآن تطبيق نصوص برمجية متعددة، وهي إمكانية ستلقى استحسان الكثيرين منكم. يمكنك تحديد دليل التشغيل لاستخدامه في نهج في قسم توافق الجهاز في قائمة محرر النهج. يمكنك أيضًا تنشيط البرامج النصية المخصصة في نفس القسم أيضًا.

كما ذكرنا أعلاه، فإن عمليات التحقق العميق من الامتثال المدمجة في MetaDefender Access تقوم بأكثر مما يقوم به أي منافس لضمان امتثال وأمن نقاط النهاية عبر جميع أنظمة التشغيل الرئيسية. ومع ذلك، بغض النظر عن مدى عمق أو اتساع الخيارات التي نوفرها، سيكون لدى المؤسسات دائمًا حاجة معينة تتطلب درجة معينة من التخصيص. تمكّن كتب تشغيل الامتثال المخصصة المؤسسات من دمج عمليات التحقق من الامتثال المحددة بسهولة في MetaDefender Access، مما يؤدي إلى إنشاء طبقة أمان ديناميكية واستباقية ضد التهديدات الخارجية.

تم تصميم MetaDefender لضمان امتثال الأجهزة وأمنها دون إعاقة الإنتاجية، وتوفر أدلة الامتثال المخصصة مزيدًا من المرونة العملاء. إذا كانت لديك أي أسئلة بخصوص حلول الأمان لدينا، فاتصل بخبراء الأمان لدينا الآن للحصول على المساعدة.