تاريخ NERC CIP وسبب إنشائها

وُضعت معايير NERC CIP (مؤسسة الموثوقية الكهربائية في أمريكا الشمالية لحماية البنية التحتية الحرجة) استجابةً للاعتراف المتزايد بنقاط الضعف في نظام الكهرباء بالجملة في أمريكا الشمالية. شهدت بدايات العقد الأول من القرن الحادي والعشرين ارتفاعًا كبيرًا في عدد حالات انقطاع التيار الكهربائي والهجمات الإلكترونية، مما أبرز الحاجة إلى لوائح موحدة لحماية الشبكة. كان الهدف الأساسي هو حماية الشبكات الكهربائية من التهديدات التي تتعرض لها البنية التحتية المادية والرقمية، مما يضمن استمرار توصيل الكهرباء الذي يعد أمرًا حيويًا للأمن والاستقرار الوطني.

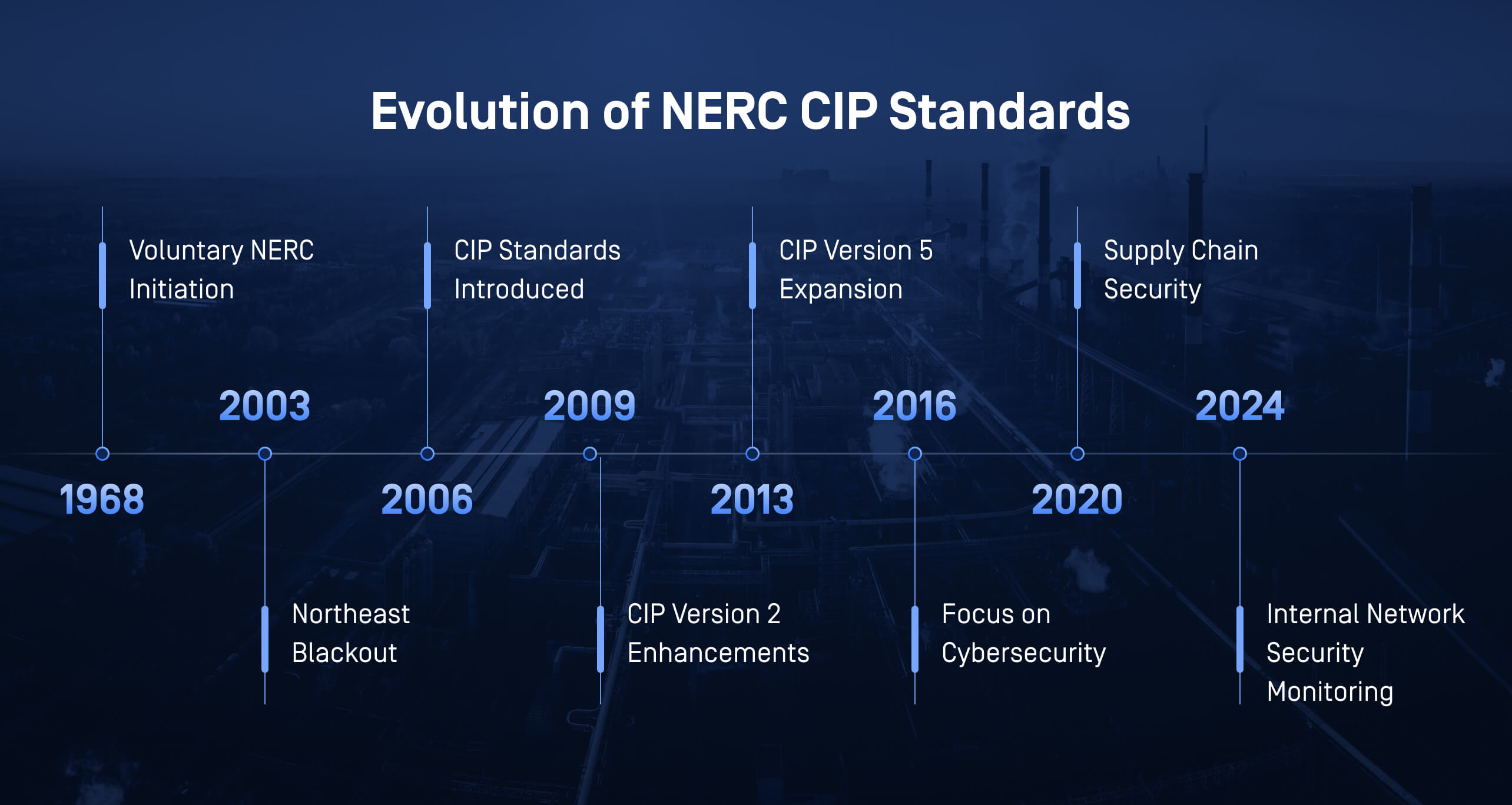

تطور لوائح NERC CIP للأمن السيبراني Industrial

منذ إنشائها في عام 1968، خضعت معايير NERC CIP لمراجعات متعددة للتكيف مع مشهد التهديدات المتغير. ركزت المعايير في البداية على الأمن المادي، ثم توسعت المعايير لتشمل تدابير الأمن السيبراني مع تزايد تعقيد التهديدات السيبرانية. توسع تركيز معايير NERC CIP تدريجيًا ليشمل تدابير أكثر شمولاً لحماية الشبكة، مثل إدارة الوصول وسلامة النظام والاستجابة للحوادث. يعكس هذا التحول الانتقال من الحماية البسيطة إلى ضمان المرونة التشغيلية والسلامة ووقت التشغيل.

إمكانية رؤية الأصول ومراقبة الشبكة واكتشاف التهديدات

في البيئات الصناعية الحرجة، لا سيما تلك التي تعمل على أنظمة قديمة، من المهم للغاية حساب ومراقبة جميع الأصول لمنع حدوث أي انقطاع من الاتصالات أو السلوكيات أو التهيئة الخاطئة. تسلط معايير NERC CIP، من CIP-002 إلى CIP-011، الضوء على متطلبات تحديد الأصول الحرجة وضمان سلامتها ومراقبتها بحثًا عن أي علامات اختراق.

بالنسبة لمراقبة الشبكة، تتطلب معايير NERC CIP أنظمة تتعقب حركة مرور الشبكة وأنشطتها بشكل مستمر، وتكتشف أي حالات شاذة قد تشير إلى خرق أمني. كما أن اكتشاف التهديدات والوقاية منها أمران أساسيان في معايير NERC CIP، حيث تحتاج البيئات الصناعية أدوات تحديد التهديدات المحتملة قبل أن تتحول إلى هجمات فعلية. ويشمل ذلك الأساليب القائمة على التوقيعات والأساليب القائمة على السلوك لتغطية مجموعة واسعة من نواقل الهجوم المحتملة.

أدوات: تعد أنظمة كشف التسلل (IDS) وإدارة المعلومات والأحداث الأمنية (SIEM) ضرورية للحصول على رؤى أمنية في الوقت الفعلي.

ما هو الجديد وما يمكن توقعه من CIP-015-01

تواجه بيئات البنية التحتية الحرجة نقاط ضعف يمكن أن تتجاوز الحماية التقليدية للمحيط، والتي غالباً ما تركز على المراحل الأولى من الهجمات. يقدم CIP-015-01 تحسينات لمواجهة التهديدات الناشئة ويتضمن أحدث ممارسات الأمن السيبراني. وتركز التحديثات الرئيسية في CIP-015-01 على إدارة سلسلة التوريد، وتقييم الثغرات، وتعزيز مراقبة محيط الأمن الإلكتروني والأنظمة المرتبطة به لأنظمة البنية التحتية الإلكترونية ذات التأثير العالي والمتوسط.

تاريخياً، ركزت معايير CIP في المقام الأول على حماية محيط الأمن الإلكتروني. ومع ذلك، في عام 2023، فرضت لجنة تنظيم الطاقة الفيدرالية (FERC) إدخال تحسينات على نظام مراقبة أمن الشبكات الداخلية (INSM) لمعالجة نقاط الضعف داخل الشبكات الداخلية. وقد استجابت NERC في يناير 2024 بتقرير عن تنفيذ نظام INSM، مع التركيز على الشبكات ذات "شبكات BES ذات التأثير المنخفض والمتوسط دون اتصال خارجي قابل للتوجيه". التوجه المستمر نحو التنفيذ القوي لإدارة أمن الشبكات الداخلية، والمراقبة المستمرة للشبكات، وإرساء أساس متين لاستراتيجيات إدارة أمن الشبكات الداخلية المعززة.

التحديثات الرئيسية في CIP-015-01:

المراقبة الأمنية المعززة للشبكة الداخلية

متطلبات أكثر صرامة لمراقبة حركة مرور الشبكة الداخلية، مع التركيز على اكتشاف ومنع الوصول أو الحركة غير المصرح بها داخل الشبكة.

تحسين نهج الاستجابة للحوادث

تعزيز بروتوكولات الاستجابة للتهديدات المحتملة داخل الشبكات الداخلية، بما في ذلك تحسين التوثيق والتمييز بين الأنشطة الأساسية وغير العادية.

التركيز على الرؤى القابلة للتنفيذ القائمة على التحليل

زيادة متطلبات التوثيق للحفاظ على بيانات الأحداث وتكوينات النظام واتصالات الشبكة ومشاركتها، مما يؤدي إلى تحليل أفضل ورؤى حول التهديدات.

لماذا يعتبر NERC CIP-015-01 مهمًا وفوائده بالنسبة لـ INSM

يمثل NERC CIP-015-01 تقدمًا كبيرًا في تطوير ممارسات شاملة لإدارة أمن المعلومات في البنية التحتية الحيوية. ومع تطور التهديدات السيبرانية، تزداد أهمية القدرة على مراقبة نشاط الشبكة الداخلية والاستجابة لها.

MetaDefender OT Security™: حل واحد لتلبية احتياجاتك من NERC

OT Security تصميم MetaDefender OT Security ليتوافق مع متطلبات الامتثال لـ NERC CIP، حلول يقدم حلول الحاجة إلى رؤية الأصول ومراقبة الشبكة واكتشاف التهديدات. تم تطوير منتجنا بناءً على فهم عميق لهذه اللوائح، مما يضمن أن مؤسستك يمكنها تلبية المعايير الصارمة التي وضعتها NERC CIP، بما في ذلك آخر تحديثات CIP-015-01 لـ INSM. باختيار MetaDefender OT Security فأنت لا تقوم فقط بتأمين البنية التحتية الحيوية الخاصة بك، بل تضمن أيضًا الامتثال للوائح التنظيمية وتقليل المخاطر وتعزيز المرونة التشغيلية.

هل أنت مستعد لتعزيز امتثالك لبرنامج NERC CIP؟ اتصل بنا اليوم لمعرفة كيف يمكن أن يدعم موقع MetaDefender OT Security جهودك في مجال الأمن السيبراني والامتثال.