لقد أصبح الوصول عن بُعد مطلبًا بالغ الأهمية في البيئات الصناعية، سواء لتمكين الدعم من طرف ثالث أو الصيانة عن بُعد أو استكشاف الأخطاء وإصلاحها في الوقت الفعلي. ومع ذلك، فإن تنفيذ الوصول عن بُعد في بيئة نظام التحكمIndustrial ICS) أو التكنولوجيا التشغيلية (التكنولوجيا التشغيلية) يطرح تحديات جديدة في مجال الأمن السيبراني. إذا لم تتم إدارته بشكل صحيح، فإنه يمكن أن يزيد بشكل كبير من سطح الهجوم ويعرض الأنظمة الحرجة للتهديدات الإلكترونية.

في البيئات الصناعية، من الشائع أن تستعين المؤسسات بموردين أو مقاولين خارجيين بموجب اتفاقيات مستوى الخدمة (SLA) صارمة، تتطلب تقديم الدعم في الوقت المناسب. غالبًا ما تتطلب نماذج الدعم هذه الوصول عن بُعد إلى الأصول الصناعية — وأحيانًا بشكل عاجل. على الرغم من انتشار حلول التقليدية حلول شبكات VPN وخوادم القفز، إلا أنها لا تكفي دائمًا لتلبية المتطلبات الأمنية الفريدة لشبكات OT.

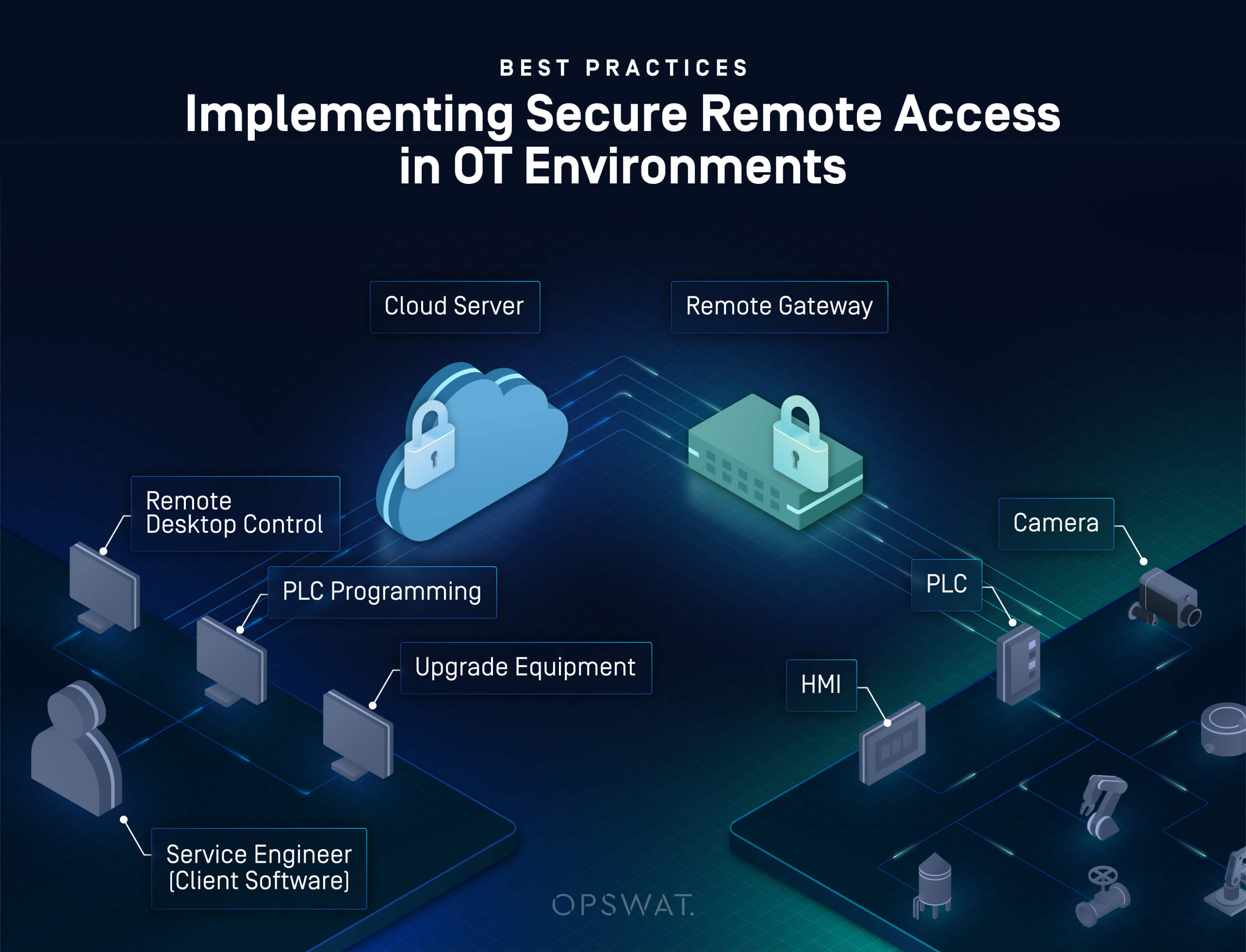

وللتخفيف من المخاطر الإضافية التي ينطوي عليها الوصول عن بُعد، يجب على المؤسسات اتباع هذه التوصيات الأساسية وأفضل الممارسات:

1. تصغير مسارات الوصول عن بُعد ومركزيتها

إنشاء مسار وصول واحد ومضبوط لجميع الاتصالات عن بُعد في شبكتك. تزيد مسارات الوصول المتعددة أو المخصصة من مخاطر التكوينات الخاطئة أو السهو، مما يسهل على المهاجمين استغلال الثغرات في نظامك. يسمح مسار واحد مركزي، يتم توجيهه من خلال حل التحكم في الوصول، برؤية ومراقبة وتحكم شامل أفضل.

2. فرض الوصول "بأقل امتياز"

تطبيق واتباع مبدأ "أقل امتياز" بصرامة. يجب أن يكون للمستخدمين البعيدين حق الوصول فقط إلى أنظمة ووظائف محددة مطلوبة لمهامهم - لا أكثر. على سبيل المثال، إذا احتاج مورد خارجي إلى قراءة البيانات من وحدة التحكم المنطقي القابلة للبرمجة فقط، تجنب منح أذونات WRITE. بالنسبة للمقاولين، قم بتقييد الوصول إلى الأنظمة أو الأصول الخاصة بهم فقط، وحدد ضوابط دقيقة حول نوافذ الوصول المستندة إلى الوقت والعمليات المسموح بها ونطاق الجهاز.

3. استخدام المناطق المنزوعة السلاح أو الوكلاء لعزل الأنظمة الحرجة

منع المستخدمين عن بُعد من الوصول المباشر إلى أصول التكنولوجيا التشغيلية الحساسة. يجب توسيط جميع عمليات الوصول عن بُعد من خلال منطقة منزوعة السلاح (DMZ) أو وكيل وصول آمن أو بوابة أحادية الاتجاه، مما يضمن عدم وصول أي اتصالات واردة إلى الأجهزة الحساسة مباشرةً. يسمح هؤلاء الوسطاء بإجراء فحص إضافي وتسجيل وإنفاذ السياسة.

4. التحقق من نقاط النهاية البعيدة قبل منح الوصول

قبل السماح لأي جهاز بالاتصال بشبكة التقنيات التشغيلية الخاصة بك، قم بفرض التحقق من صحة وضع نقطة النهاية للتأكد من أنها تلبي الحد الأدنى من متطلبات الأمان:

- هل برامج مكافحة الفيروسات أو البرامج الضارة مثبتة ونشطة؟

- هل تم إجراء فحص حديث للبرامج الضارة؟

- هل توجد نقاط ضعف معروفة في نقطة النهاية؟

- هل الجهاز مشفر؟

- هل نظام التشغيل والبرامج مصححة بالكامل؟

يمنع هذا التحقق من الصحة هذا نقاط النهاية المخترقة أو غير المتوافقة من أن تصبح بوابة إلى البيئة الصناعية.

5. تمكين التحكم في الجلسة في الوقت الحقيقي

يجب أن يحتفظ المشغلون في الموقع الصناعي بالتحكم في مراقبة الجلسات عن بُعد أو إيقافها مؤقتًا أو إنهائها في أي وقت يرونه ضروريًا. هذا التحكم مهم جداً للاستجابة للنشاط غير المصرح به أو عطل النظام أو الحوادث الأمنية المحتملة.

6. تسجيل جميع الأنشطة والتكامل مع نظام إدارة المعلومات الأمنية (SIEM)

يجب تسجيل جميع محاولات الوصول عن بُعد، وأحداث المصادقة، والأنشطة أثناء الجلسة بشكل كامل وقابل للتدقيق. يجب إعادة توجيه هذه السجلات إلى نظام إدارة المعلومات الأمنية والأحداث (SIEM) للمراقبة والتحقيق في التهديدات وتحليلها في الوقت الفعلي. تعمل إمكانات الاحتفاظ بالسجلات المناسبة وقدرات التحليل الجنائي على تقليل وقت الاستجابة للحوادث ودعم متطلبات الامتثال أيضاً.

نظرًا لأن الوصول عن بُعد أصبح أمرًا لا غنى عنه للعمليات الصناعية، يجب أن يكون تأمينه أولوية قصوى. لا يمكن تطبيق نماذج الوصول التقليدية لتكنولوجيا المعلومات بشكل أعمى على بيئات التكنولوجيا التشغيلية دون تكييفها بشكل مناسب. يعد النهج متعدد الطبقات الذي يتضمن التحقق من صحة نقطة النهاية وتجزئة الوصول والتحكم في الجلسة والتسجيل المركزي أمرًا ضروريًا للدفاع عن البنية التحتية الحيوية من التهديدات الحديثة.

المسار Secure للوصول الآمن إلى الوصول عن بُعد إلى التكنولوجيا التشغيلية

اكتشف كيف يوفر MetaDefender OT Access أمانًا على مستوى المؤسسات مصممًا خصيصًا للبيئات الصناعية.