API تعمل المفاتيح وكلمات المرور ومفاتيح التشفير والبيانات الحساسة الأخرى - المعروفة مجتمعة في تطوير البرامج باسم "الأسرار" - على تأمين مجموعة واسعة من التقنيات طوال دورة حياة تطوير البرامج. لسوء الحظ ، يستمرون في العثور على طريقهم إلى أيدي المهاجمين.

أظهر الباحثون في جامعة ولاية كارولينا الشمالية طريقتين مختلفتين لاستخراج الأسرار ، اكتشفت تقنية واحدة 99٪ من الملفات التي تم الالتزام بها حديثا والتي تحتوي على أسرار في الوقت الفعلي تقريبا. ووجدوا أن متوسط الوقت اللازم للاكتشاف كان 20 ثانية. حتى إذا أدركت أنك دفعت سرا عن طريق الخطأ إلى مستودع عام ، فقد يكون لديك 20 ثانية فقط في المتوسط لإعداد سر جديد.

يمكن تسريب الأسرار مجرمي الإنترنت من الوصول إلى البيانات ومعالجتها. مع وضع ذلك في الاعتبار ، OPSWAT قم بإنشاء حل مناسب للمطورين لاكتشاف الأسرار في التعليمات البرمجية قبل دفعها إلى مستودع عام أو تجميعها في إصدار. بالإضافة إلى ذلك ، تكتشف التكنولوجيا المحسنة بشكل أفضل الأسرار المخفية والمعلومات السرية.

دعونا نلقي نظرة على أنواع الأسرار التي تتسرب ، والعواقب ، وكيفية منعها من الحدوث.

المخاطر الصامتة للأسرار المضمنة

تتضمن الأسرار المشفرة معلومات حساسة مدمجة في البرامج ، مثل أسماء المستخدمين وكلمات المرور ومفاتيح SSH ورموز الوصول والبيانات الحساسة الأخرى. إذا ترك المطورون أسرارا في التعليمات البرمجية المصدر للتطبيق أو تكوينه ، فمن المحتمل أن يصبحوا أهدافا رئيسية للوكلاء الضارين للهجوم. تقوم الجهات الفاعلة الضارة بفحص مستودعات التعليمات البرمجية العامة باستمرار بحثا عن الأنماط التي تحدد الأسرار.

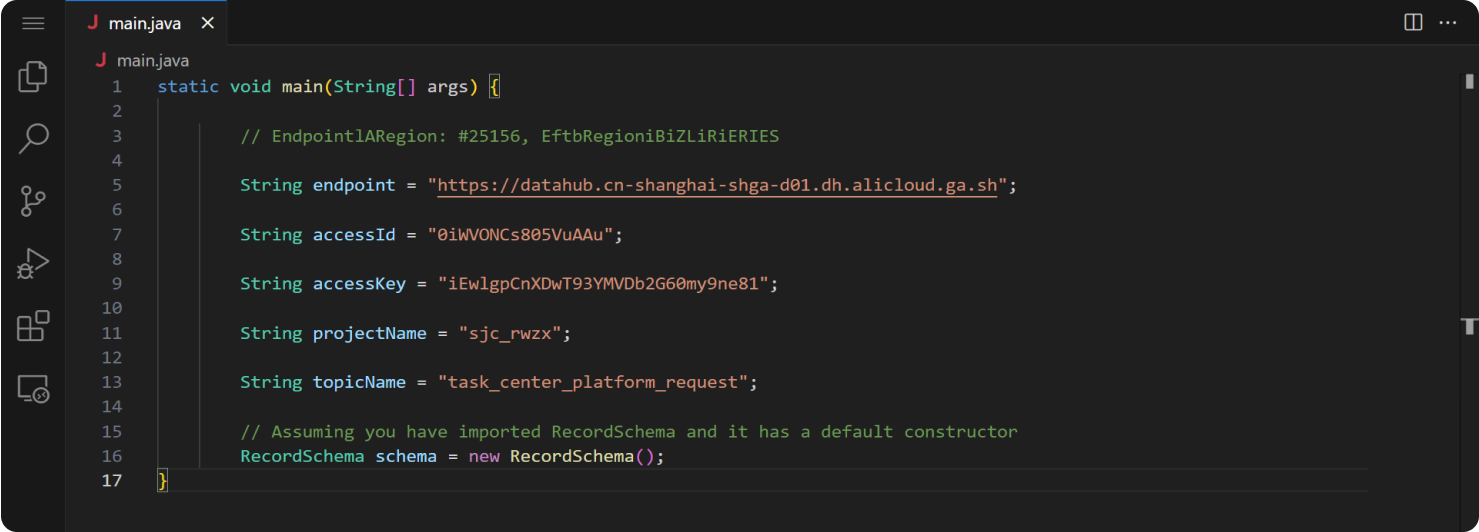

لتوضيح ذلك بشكل أفضل ، ضع في اعتبارك كود Java التالي:

قد يستخدم المطورون رمزا مشابها لهذا للاختبار المحلي وينسون إزالته عند دفع الكود إلى مستودع. بعد التجميع ، سيحتوي الملف القابل للتنفيذ على بيانات اعتماد "admin" أو "secretpass" داخل التعليمات البرمجية الخاصة به. لا يهم ما هي البيئة - سواء كان تطبيق سطح مكتب أو مكون خادم أو أي نظام أساسي برمجي آخر - فإن هذه السلاسل المضمنة مكشوفة. ليس هناك شك في أن المفاتيح المكشوفة غالبا ما تكون الخطوة الأولى للعديد من مجرمي الإنترنت لخرق نظام محصن بخلاف ذلك.

التسريبات السرية الأخيرة وتأثيرها

في عام 2021 ، استفاد خصوم الإنترنت من خلل في كيفية إنتاج CodeCov لصور Docker ، حيث قاموا بتعديل أداة التحميل لنقل بيانات الاعتماد إليهم ، مما قد يعرض بروتوكولات التطوير للعديد من الشركات للخطر. في حادثة منفصلة ، كشف المتسللون النقاب عن شفرة المصدر من منصة بث الألعاب Twitch ، وكشفوا عن أكثر من 6000 مستودع Git وحوالي 3 ملايين وثيقة.

كشف هذا الخرق عن أكثر من 6600 سر من أسرار التطوير ، مما مهد الطريق لعمليات اقتحام لاحقة محتملة. والجدير بالذكر أنه تم الإبلاغ عن حوادث أخرى من التعرض غير المقصود بعد خرق أمني في شركات بارزة مثل Samsung Electronics و Toyota Motor Corporation و Microsoft.

مشكلة كشف الأسرار منتشرة على نطاق واسع. فيما يلي بعض التسريبات المهمة الأخرى التي حدثت في السنوات الأخيرة:

في 3 يوليو 2022 ، قام Changقلمg Zhao ، الرئيس التنفيذي لشركة Binance ، بالتغريد حول خرق كبير للبيانات. وقال إن المجرمين يبيعون 1 مليار سجل على شبكة الإنترنت المظلمة. وشملت هذه الأسماء والعناوين وحتى سجلات الشرطة والسجلات الطبية. بدأ التسريب لأن شخصا ما نسخ شفرة المصدر مع تفاصيل الوصول إلى موقع مدونة صيني ، مما سمح للجميع برؤيته.

في أغسطس 2, 2022, 3,207 mobile تم العثور على تطبيقات تسرب تويتر API المفاتيح. هذا يعني أنه يمكن الوصول إلى الرسائل الخاصة بين مستخدمي Twitter في هذه التطبيقات.

المشكلات المتعلقة برموز AWS المميزة

في 1 سبتمبر 2022، أفادت شركة Symantec أن 1859 تطبيقًا (على كل من iPhone وAndroid) تحتوي على رموز AWS. 77% من هذه الرموز يمكنها الوصول إلى الخدمات AWS الخاصة، و47% منها تسمح بالوصول إلى كميات كبيرة من الملفات المخزنة.

واجه الهدف مشكلات عندما سرق المهاجمون 40 مليون تفاصيل بطاقة العميل. انخفضت مبيعاتهم بنسبة 4٪ بعد ذلك. ذكرت صحيفة نيويورك تايمز أن هذه القضية كلفت تارجت 202 مليون دولار.

بعد كل ما حدث ، يجب أن نسأل ، "لماذا لم تكتشف هذه الشركات هذه التسريبات في وقت سابق؟" كان من الممكن أن تؤدي مراجعة الكود الدقيقة أو الفحص المنتظم إلى اكتشاف هذه المشكلات قبل أن تصبح مشكلة كبيرة.

كيف OPSWATمنع فقدان البيانات الاستباقي (DLP) يمكن أن يساعد في منع تسرب البيانات

يحتوي Proactive DLP على وظيفة متكاملة للكشف عن الأسرار. تُعلمك هذه الميزة على الفور عندما تكتشف أسرارًا، مثل مفاتيح API أو كلمات المرور في التعليمات البرمجية المصدرية. وعلى وجه التحديد، يمكنها اكتشاف الأسرار المرتبطة بخدمات أمازون ويب سيرفيسز ومايكروسوفت أزور ومنصة جوجل سحابة .

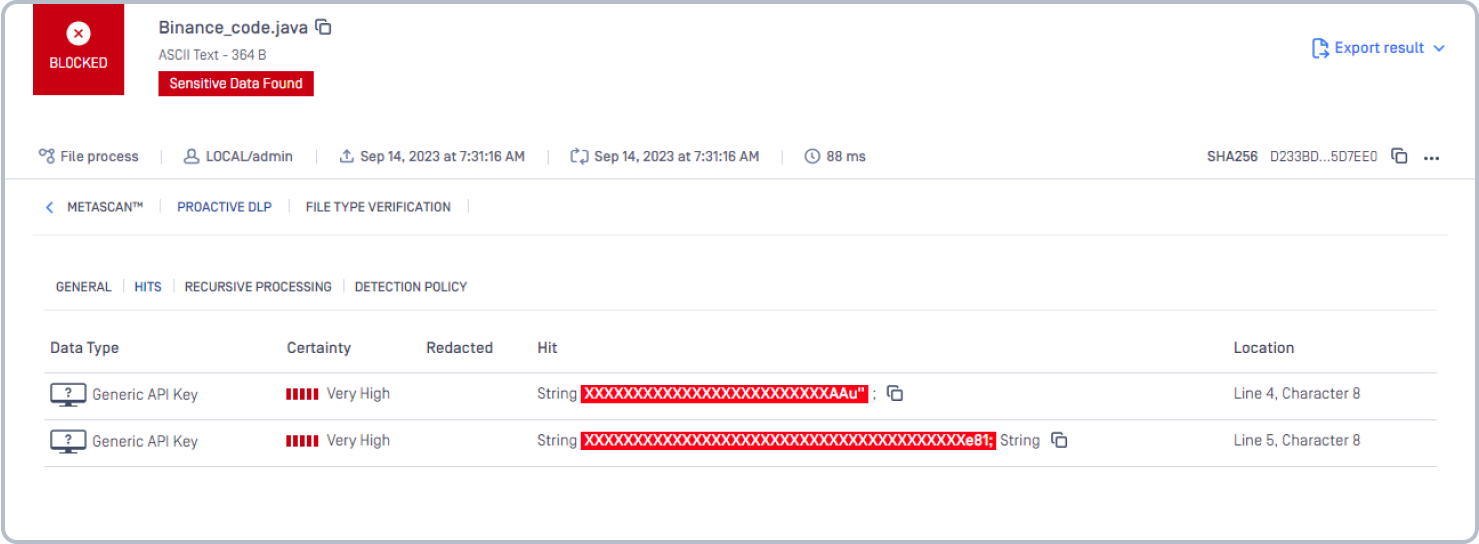

لنأخذ تسريب بيانات Binance كمثال. فوفقًا للتقارير، أرسل شخص ما المعلومات التالية إلى المدونة. Proactive DLP يمكن أن تفحص الشفرة وتحدد هوية الوصول العام للرمز البرمجي وتُخطر المطورين قبل أن يدفعوا الشفرة إلى مستودع عام.

Proactive DLP اكتشاف الأخطاء المحتملة قبل أن تصبح مشاكل أكثر أهمية.

نبذة عن OPSWAT Proactive DLP

OPSWAT Proactive DLP يكتشف البيانات الحساسة أو يحجبها أو ينقحها، مما يساعد المؤسسات على منع التسريبات المحتملة للبيانات وانتهاكات الامتثال. وإلى جانب الأسرار المشفرة الثابتة، فإن Proactive DLP يكتشف المعلومات الحساسة والسرية قبل أن تصبح مشكلة كبيرة.

تعرّف على المزيد حول كيفية منع OPSWAT Proactive DLP البيانات الحساسة والمنظمة من مغادرة أنظمة مؤسستك أو الدخول إليها.

اتصل بخبير الأمن السيبراني للبنية التحتية الحيوية للحصول على مزيد من المعلومات والمساعدة.