تعمل OPSWAT على تحسين ميزات Proactive DLP منع فقدان البيانات) Proactive DLP وتكوينات السياسات لتلبية الاحتياجات المتنوعة لمتطلبات حماية بيانات العملاء.

يسعدنا أن نعلن أننا قمنا بتنفيذ ميزة جديدة قوية تحمي المؤسسات تلقائيا من التسريبات السرية.

تمت إضافة ميزة الكشف عن الأسرار المدمجة إلى محرك Proactive DLP (الإصدار 2.13.0) في MetaDefender Core. تنبهك هذه الميزة عند العثور على سر في التعليمات البرمجية المصدرية، سواء كانت مفاتيح API أو كلمات مرور تُركت عن طريق الخطأ في المصدر. يحدد الكشف عن الأسرار المدمج الأسرار من Amazon Web Services وMicrosoft Azure وGoogle سحابة Platform.

تكمل هذه الميزة سياسة الكشف المتقدمة التي تم الإعلان عنها مؤخرًا والتي تمكن العملاء كتابة قواعد معقدة تمنع الملفات التي تحتوي على أسرار مثل معرف مفتاح AWS أو مفتاح الوصول إلى Microsoft Azure من أن تكون مرئية للمهاجمين.

نوضح أدناه كيف يمكنك منع تسرب الأسرار في شفرتك المصدرية باستخدام محرك الكشف عن الأسرار الجديد المدمج في Proactive DLP باستخدام المكون الإضافي MetaDefender Jenkins.

يحدث الكشف السري بطريقتين.

1. تكوين MetaDefender Core للكشف عن الأسرار باستخدام DLP

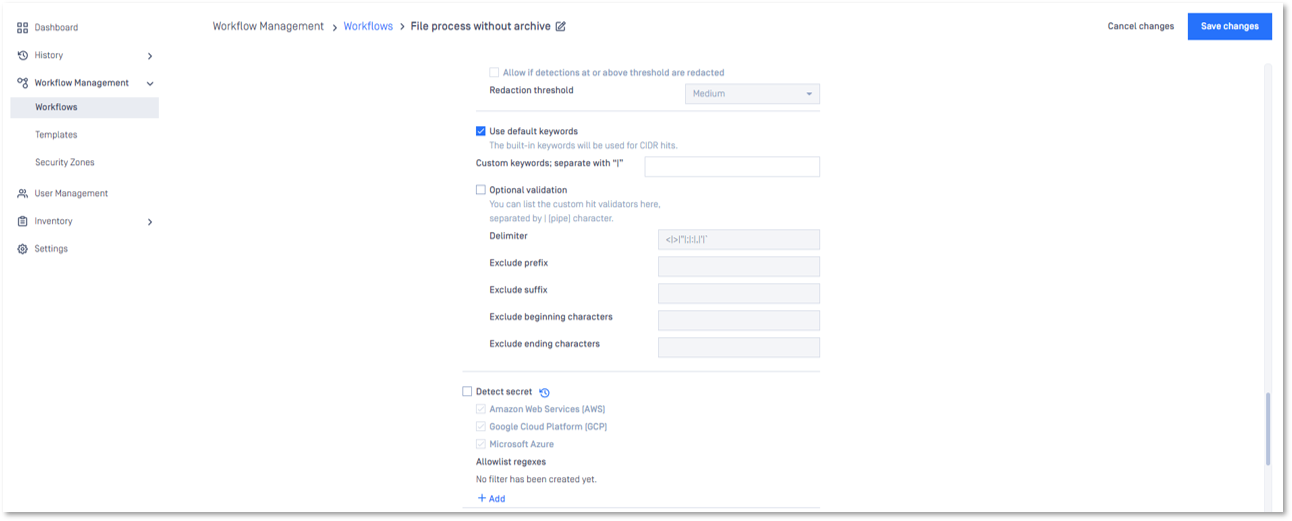

من واجهة المستخدم MetaDefender Core يمكنك تمكين ميزة الكشف عن السر من خلال التوجه إلى إدارة سير العمل -> مهام سير العمل -> "اسم سير العمل" -> Proactive DLP -> كشف السر.

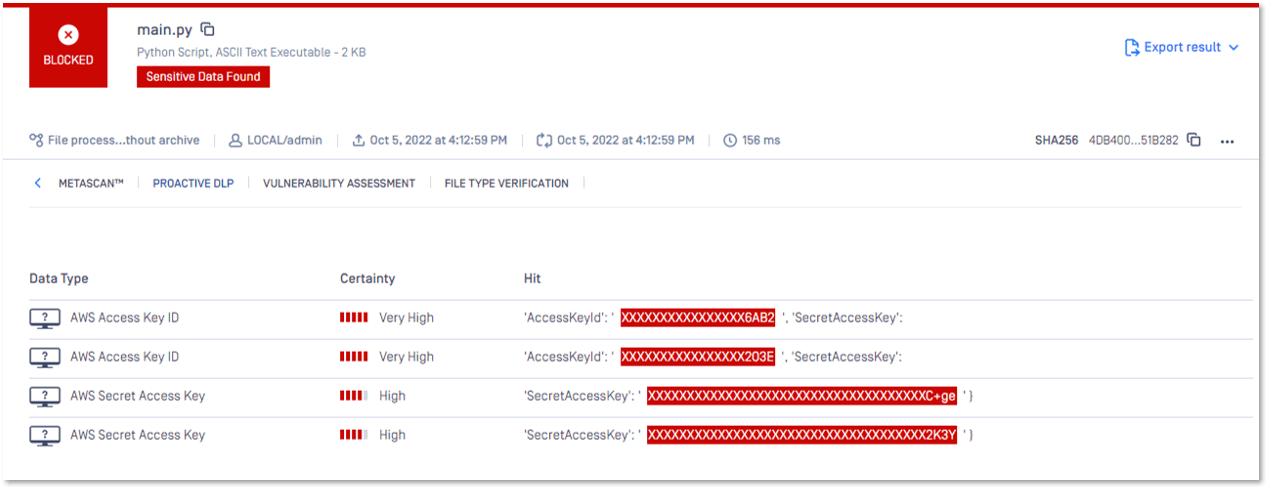

إليك سيناريو حيث توجد أربعة أسرار مشفرة في الملف التجريبي. استخدمنا MetaDefender Core واجهة المستخدم لتحميل ومسح الملف التجريبي.

Proactive DLP نجح في تحديد الأسرار في الشيفرة المصدرية وحظر الملف لمنع تسرب الأسرار.

2. استخدم المكون الإضافي TeamCity أو Jenkins لمسح مستودع

MetaDefender تقوم المكونات الإضافية ل TeamCity و Jenkins بتأمين خط أنابيب CI / CD الخاص بك لحماية شفرة المصدر والتحف من أنواع مختلفة من التهديدات بما في ذلك التسرب السري. يتم إعلامك عند وجود مشكلات محتملة عبر خزائن الفشل التلقائية المضمنة التي تمنع تسرب المعلومات الحساسة.

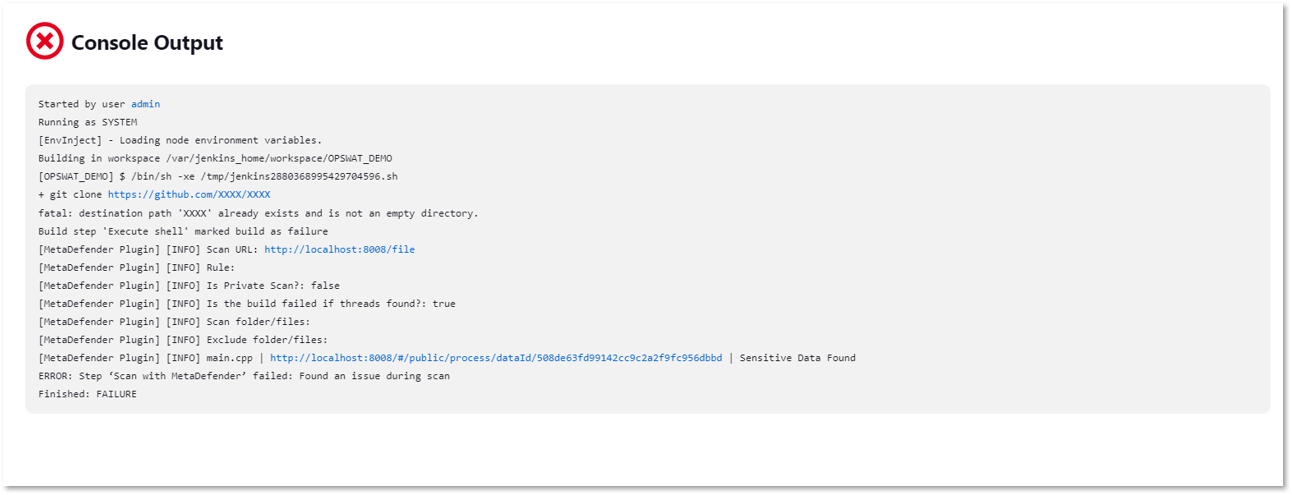

سننظر في كيفية MetaDefender يستخدم المكون الإضافي Jenkins محرك الكشف السري لمسح بنية بحثا عن أي أسرار قد تكون موجودة.

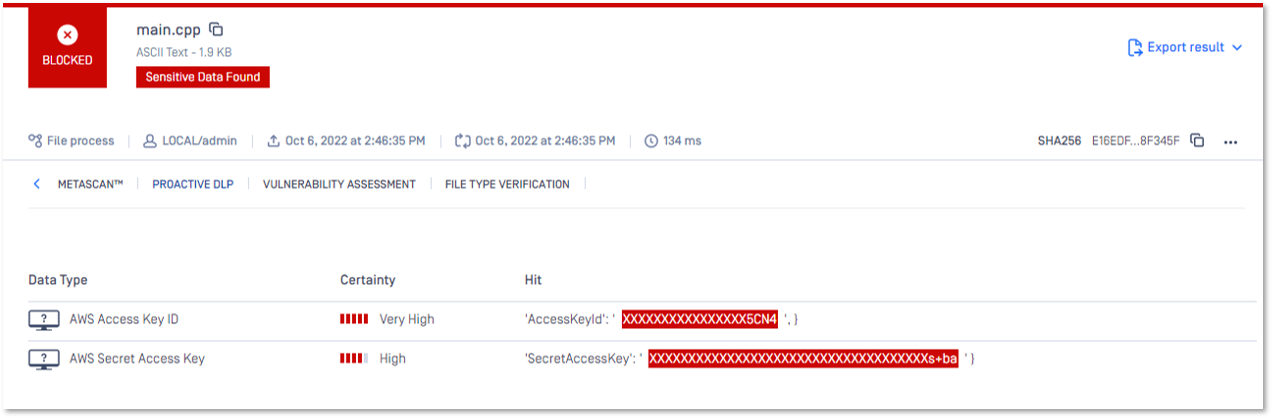

لإثبات فعالية اكتشافنا السري ، ترك مطورونا سرا في ملف اختبار. فشلت عملية الإنشاء باستخدام Jenkins عندما اكتشفت سرا في ملف المثال. في رسالة الخطأ ، تم ذكر "تم العثور على بيانات حساسة".

Proactive DLP تمكنت من تحديد الأسرار الموجودة في الشيفرة المصدرية بنجاح، وتأكدت من منع تسرب هذه الأسرار من خلال إخطار المطور قبل حدوث التسريب.

تعرّف على المزيد حول كيفية منع OPSWAT Proactive DLP البيانات الحساسة والمنظمة من مغادرة أنظمة مؤسستك أو الدخول إليها.

اتصل بأحد خبراء الأمن السيبراني للبنية التحتية الحيوية لدينا للحصول على مزيد من المعلومات والمساعدة.