ما هو أمان CI/CD Security؟

أمن CI/CD هو توزيع الممارسات والتدابير الأمنية في جميع مراحل التكامل المستمر والتسليم المستمر (CI/CD). وهو يركز على حماية العمليات المؤتمتة المستخدمة في تطوير البرمجيات لضمان سلامة وسلامة وموثوقية التغييرات في التعليمات البرمجية من التطوير وحتى النشر.

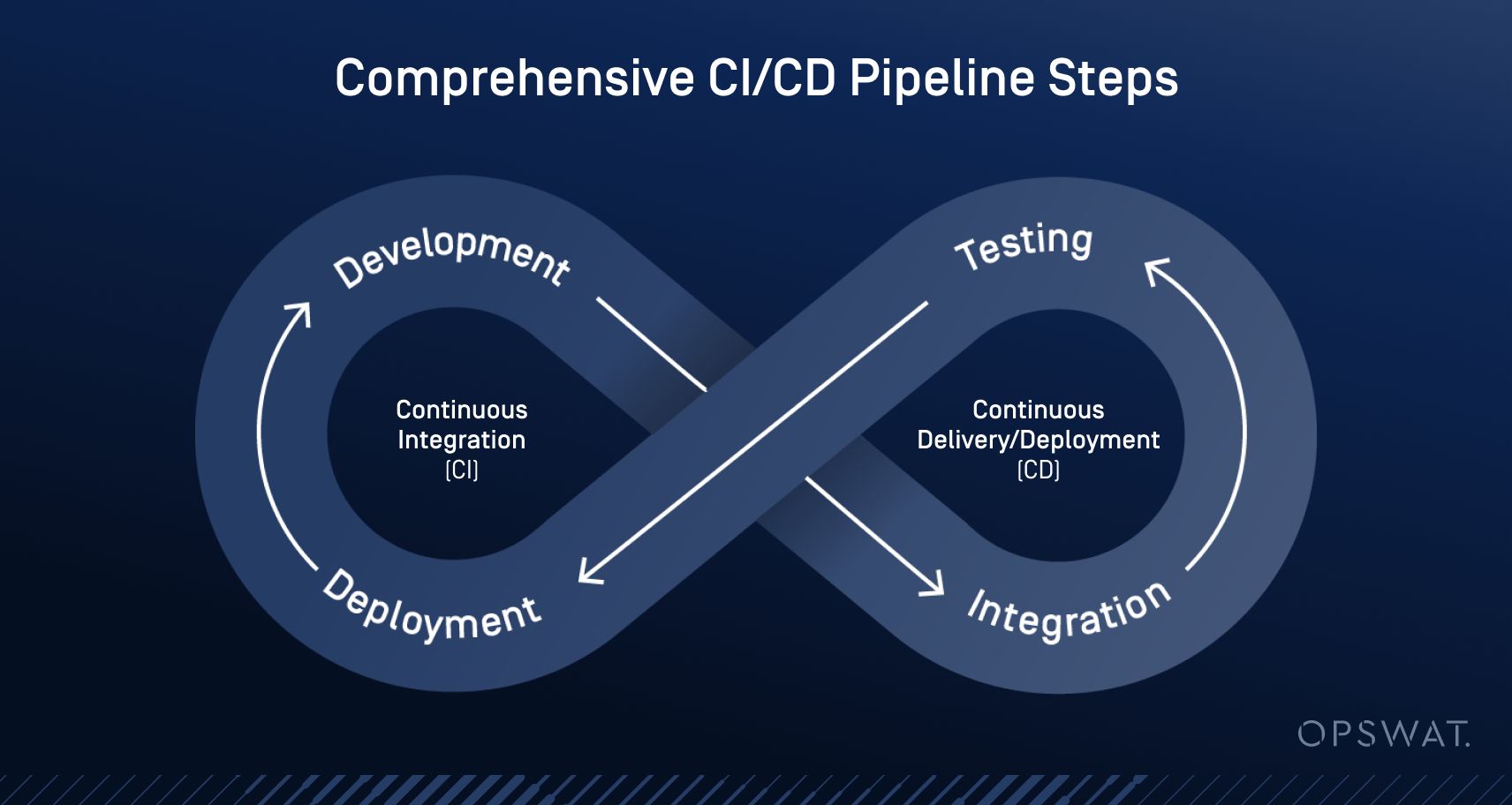

يتضمن التكامل المستمر (CI) دمج الكود بشكل متكرر في مستودع مركزي ودمج أدوات الطرف الثالث أدوات مهام إنشاء التطبيقات مثل الاختبار والتطوير وإدارة المستودع. ويوسع التسليم/النشر المستمر (CD) نطاق ذلك من خلال أتمتة نشر تلك التغييرات في بيئات الإنتاج أو البيئات الأخرى.

عندما يتم تنفيذها بفعالية، تزيد عمليات التنفيذ التلقائي/التعهيد المستمر من سرعة التطوير والاتساق وموثوقية التسليم. ولكن بدون ضوابط أمنية مناسبة، يمكن أن تؤدي خطوط الأنابيب هذه إلى ظهور نقاط ضعف وكشف بيانات حساسة وتعريض سلامة التطبيق للخطر.

يضمن أمان CI/CD الفعال سلامة التغييرات في التعليمات البرمجية والتحكم في الوصول وحماية دورة حياة تطوير البرمجيات (SDLC) بأكملها من التهديدات المحتملة والأنشطة الضارة.

شرح خط أنابيب CI/CD Pipeline

يغطي خط أنابيب CI/CD تكامل ونشر التعليمات البرمجية الجديدة في قاعدة التعليمات البرمجية الحالية، والتي يمكن أن تكون ميزات مضافة أو تحسينات في جودة الحياة أو إصلاحات أمنية وأخطاء. بالنسبة لمعظم المؤسسات، قد يتضمن خط أنابيب CI/CD القوي معظم أو كل الخطوات التالية:

مخاطر خط أنابيب أمان CI/CD الأمنية

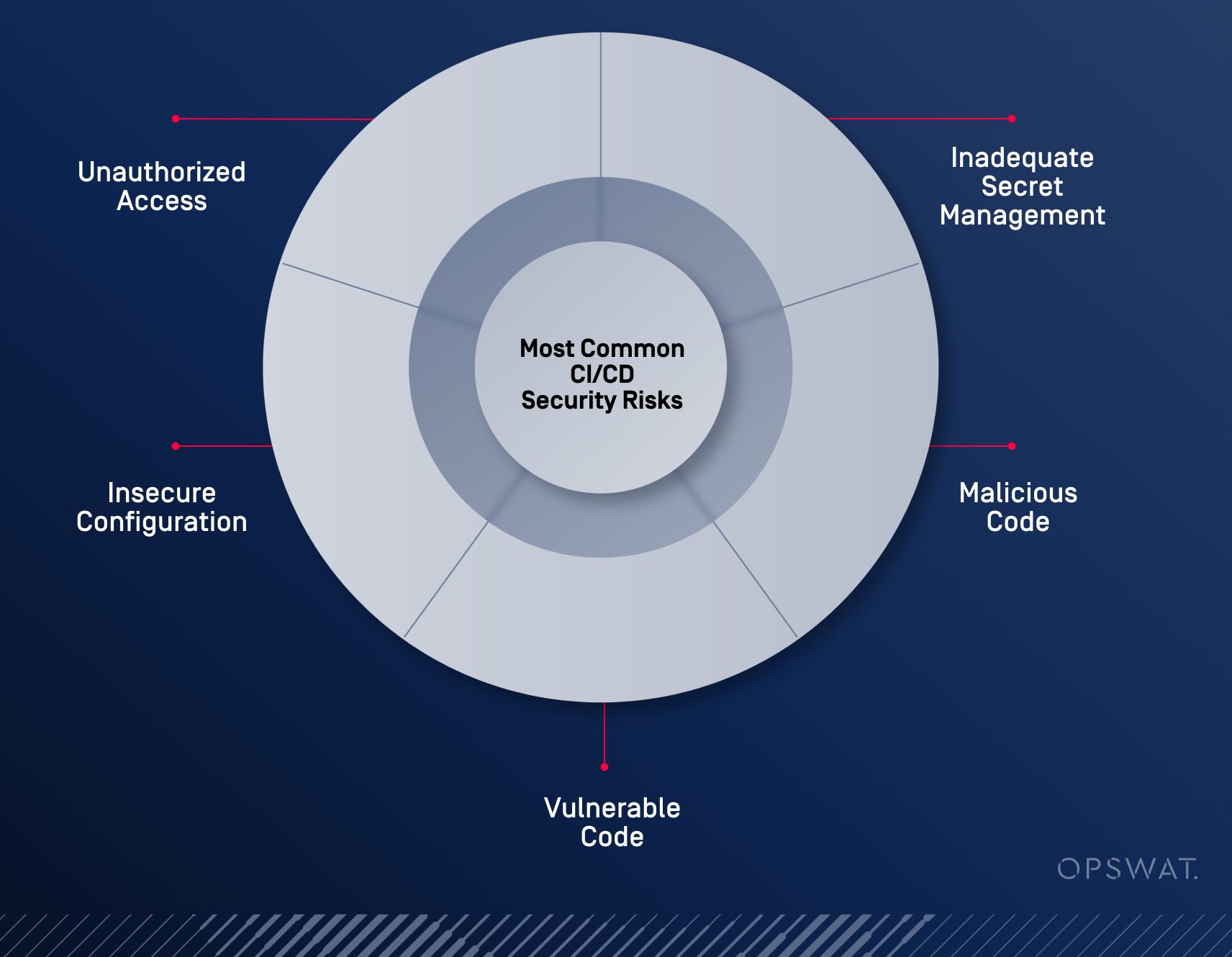

إن وجود خط أنابيب CI/CD مبسط دون اتخاذ تدابير أمنية مناسبة يعني أن الجهات التخريبية يمكن أن تستغل خطوات في هذه العملية لاختراق قاعدة التعليمات البرمجية بأكملها. تتضمن بعض المخاطر الأمنية الأكثر شيوعًا في خط أنابيب CI/CD CD ما يلي:

يمكن للأفراد غير المصرح لهم بالوصول إلى خط أنابيب CI/CD حقن تعليمات برمجية ضارة أو الوصول إلى معلومات حساسة.

يمكن أن يؤدي سوء التعامل مع الأسرار، مثل مفاتيح API وكلمات المرور، إلى الوصول غير المصرح به وانتهاك البيانات.

يمكن أن يؤدي إدخال التعليمات البرمجية الضارة من خلال التبعيات أو الحقن المباشر للتعليمات البرمجية إلى اختراق التطبيق وبياناته.

يمكن للمهاجمين استغلال الثغرات الأمنية في قاعدة الشيفرة، بالإضافة إلى الثغرات الأمنية التي أدخلتها مكونات الطرف الثالث، إذا لم يتم اكتشافها ومعالجتها، من قبل المهاجمين.

يمكن أن تؤدي أدوات CI/CD أدوات بيئات العمل التي تم تكوينها بشكل خاطئ إلى فتح الباب أمام الهجمات وتسرب البيانات.

هناك العديد من النتائج غير المواتية التي يمكن أن تتكشف نتيجة الفشل في حماية عملية CI/CD، بما في ذلك:

- خادم CI/CD مخترق يؤدي إلى نشر برمجيات ضارة في بيئة الإنتاج.

- الوصول غير المصرح به والتعرض للبيانات الحساسة بسبب بيانات الاعتماد المشفرة في التعليمات البرمجية المصدرية.

- حقن التعليمات البرمجية الضارة من خلال تبعية طرف ثالث غير محمي، مما يؤدي إلى هجوم على سلسلة التوريد.

OWASP أفضل 10

مشروع أمن تطبيقات الويب المفتوح لأمن تطبيقات الويب (OWASP) هو قائمة شاملة لأكثر المخاطر الأمنية شيوعًا في تطبيقات الويب المستمدة من البحوث والاستطلاعات المكثفة. يتم تحديثها بانتظام، وهي معترف بها على نطاق واسع كمعيار صناعي لتطوير تطبيقات الويب الآمنة. تشمل المخاطر الرئيسية ما يلي:

يمكن أن تحتوي خوادم التطبيقات والأطر والبنية التحتية السحابية القابلة للتكوين بشكل كبير على تكوينات أمنية خاطئة، مثل الأذونات الواسعة للغاية، أو القيم الافتراضية غير الآمنة غير المتغيرة، أو رسائل الخطأ الكاشفة بشكل مفرط، مما يوفر للمهاجمين طرقًا سهلة لاختراق التطبيقات.

يمكن أن يسمح سوء تنفيذ المصادقة وقيود الوصول للمهاجمين بالوصول بسهولة إلى الموارد المقيدة. قد يتمكن المستخدمون غير المصرح لهم من الوصول إلى الملفات الحساسة أو الأنظمة أو إعدادات امتيازات المستخدم.

تستغل هذه الهجمات الثغرات الأمنية في تطبيقات الويب التي تقبل البيانات المخترقة، مثل حقن SQL وحقن أوامر نظام التشغيل والبرمجة النصية عبر المواقع (XSS). من خلال حقن التعليمات البرمجية الضارة في حقول الإدخال، يمكن للمهاجمين تنفيذ أوامر غير مصرح بها، والوصول إلى قواعد البيانات الحساسة، والتحكم في الأنظمة.

يمكن أن تؤدي مشكلات مثل مفاتيح التشفير الضعيفة أو الخوارزميات القديمة أو كلمات المرور المشفرة إلى كشف البيانات الحساسة.

أُضيفت هذه الفئة في قائمة العشرة الأوائل في OWASP لعام 2021، وتركز هذه الفئة على عيوب التصميم الأساسية والضوابط غير الفعالة بدلاً من مجرد التطبيقات الضعيفة أو المعيبة.

تحديات أمان CI / CD

يواجه المطورون العديد من التحديات الأمنية الحرجة خلال عمليات SDLC وعمليات CDCI.

يمكن أن يؤدي عدم وضوح الرؤية والوعي بالأسرار والبيانات الحساسة إلى مشاكل في مشاركة المعلومات الحساسة وتتبعها. وتتضمن الإدارة الفعالة للأسرار تخزين الأسرار والتعامل معها بشكل آمن مثل مفاتيح API وكلمات المرور والشهادات. وتمثل الحاجة المتكررة للوصول إلى هذه المعلومات وتخزينها ناقل هجوم محتمل لجهات التهديد.

يجب أن يتعامل المطورون أيضاً مع الوجود غير المتوقع للشيفرة البرمجية الضارة، والتي يمكن حقنها إما عن طريق تدخل خارجي أو داخلياً من قبل موظفين يتصرفون بشكل ضار أو يتم سرقة بيانات اعتمادهم وإساءة استخدامها. قد تنشأ هذه الشيفرة البرمجية أيضاً من مصادر لم يتم التحقق منها أو من تبعيات خارجية غير محدثة.

من الضروري المراقبة المستمرة والمسح المستمر للثغرات المعروفة في قاعدة الشيفرات البرمجية والتبعية. فقد تستفيد الجهات التخريبية من هذه الثغرات التي لم يتم إصلاحها لنشر التعليمات البرمجية الضارة.

وأخيراً، قد تتعرض الشيفرة المصدرية نفسها للتهديد من الوصول غير المصرح به والتلاعب بها. فبدون عمليات تدقيق منتظمة والالتزام بأفضل الممارسات في إدارة التعليمات البرمجية المصدرية، يمكن أن تتعرض سلامة وأمن قاعدة الشيفرة للخطر.

كيفية Secure خط أنابيب CI/CD Pipeline

ولمواجهة هذه التحديات في عملية CI/CD، يجب على المطورين تنفيذ تدابير أمنية قوية، بما في ذلك:

ما هي أفضل ممارسات أمان CI/CD Security Best Practices؟

على الرغم من أهمية التدابير الأمنية، إلا أنه يجب على المطورين أيضًا اعتماد ممارسات مستمرة في جميع مراحل دورة حياة البرمجة والتطوير لضمان تنفيذ تدابير أمان CI/CD بأكبر قدر ممكن من الفعالية.

حافظ على تحديث التبعيات للتخفيف من مخاطر الثغرات الأمنية. استخدم أدوات مثل Deقلمdabot و Renovate لأتمتة تحديثات التبعيات.

إجراء عمليات تدقيق أمني منتظمة لخط أنابيب CI/CD لتحديد المخاطر المحتملة ومعالجتها. تساعد عمليات التدقيق الأمني في الحفاظ على الامتثال وضمان فعالية التدابير الأمنية.

أين هو أمن CI/CD الأكثر أهمية؟

عندما يتعلق الأمر بخطوط أنابيب أمان CI/CD، ما هي العمليات والفرق الأكثر تأثراً؟ إن فهم هذا الجانب أمر بالغ الأهمية لضمان تخصيص التحسينات الأمنية والموارد للفرق المناسبة.

تنطوي حماية سلسلة توريد البرمجيات من الثغرات والتهديدات على فحص التبعيات الخارجية وتنفيذ ضوابط أمنية لسلسلة التوريد بأكملها.

حماية مشروعك باستخدام أمان CI/CD

يعد ضمان الأمان في خطوط أنابيب CI/CD أمرًا ضروريًا لحماية سلامة البرامج ومنع الوصول غير المصرح به وتقليل المخاطر المرتبطة بتطوير البرامج ونشرها. من خلال تنفيذ ممارسات أمان CI CD شاملة ومتعددة الطبقات واستخدام أدوات CI/CD آمنة، يمكن للمؤسسات حماية عمليات CI/CD الخاصة بها وتقديم برامج آمنة. تعزز تدابير أمان CI/CD الفعالة موثوقية البرامج ومصداقيتها، مما يضمن تلبية المتطلبات الوظيفية والأمنية.

تعرّف على كيفية قيام Software MetaDefender Software MetaDefender من OPSWATبتأمينSupply Chain التوريد بأكملها، مما يضمن حماية شاملة لمشروعك.

الأسئلة الشائعة

ما هو أمن CI/CD؟

أمن CI/CD هو توزيع الممارسات والتدابير الأمنية في جميع مراحل التكامل المستمر والتسليم المستمر (CI/CD). وهو يركز على حماية العمليات المؤتمتة المستخدمة في تطوير البرمجيات لضمان سلامة وسلامة وموثوقية التغييرات في التعليمات البرمجية من التطوير وحتى النشر.

ما الذي يتضمنه خط أنابيب CI/CD؟

ويغطي خط أنابيب CI/CD تكامل ونشر التعليمات البرمجية الجديدة في قاعدة التعليمات البرمجية الحالية، والتي يمكن أن تكون ميزات مضافة أو تحسينات في جودة الحياة أو إصلاحات أمنية وأخطاء. بالنسبة لمعظم المؤسسات، يتضمن خط أنابيب CI/CD القوي مراحل التطوير والتكامل والاختبار والنشر.

لماذا تتعرض خطوط أنابيب CI/CD للخطر؟

إن خط أنابيب CI/CD المبسط بدون تدابير أمنية مناسبة يترك ثغرات يمكن أن تستغلها الجهات التخريبية. تشمل المخاطر الشائعة الوصول غير المصرح به، والإدارة السرية غير الملائمة، وحقن التعليمات البرمجية الخبيثة، والتعليمات البرمجية الضعيفة، والتهيئة غير الآمنة. يمكن أن تؤدي نقاط الضعف هذه إلى تعريض البرامج للخطر وكشف البيانات الحساسة.

ما هي مخاطر أمان CI/CD الأكثر شيوعًا؟

- الوصول غير المصرح به: يمكن للمهاجمين الذين يتمكنون من الوصول إلى خط أنابيب CI/CD حقن التعليمات البرمجية أو سرقة المعلومات.

عدم كفاية إدارة الأسرار: يمكن أن يتسبب سوء التعامل مع مفاتيح API أو كلمات المرور في حدوث خروقات.

التعليمات البرمجية الخبيثة: يمكن أن تؤدي التعليمات البرمجية التي يتم حقنها من قبل جهات تهديد أو تبعيات إلى اختراق التطبيقات.

التعليمات البرمجية الضعيفة: التعليمات البرمجية غير المصححة أو المعيبة تفتح الباب أمام الاستغلال.

التكوين غير الآمن: يمكن أن تؤدي البيئات التي تمت تهيئتها بشكل خاطئ إلى تسرب البيانات أو فقدان التحكم.

ما هي قائمة OWASP Top 10 ولماذا هي مهمة؟

إن قائمة OWASP Top 10 هي قائمة يتم تحديثها بانتظام لأكثر المخاطر الأمنية لتطبيقات الويب شيوعًا. وهي تتضمن مشكلات مثل سوء التكوين الأمني، والتحكم في الوصول المعطل، والحقن، وفشل التشفير، والتصميم غير الآمن. وهي بمثابة معيار للصناعة لتحديد المشكلات الأمنية ومعالجتها.

ما هي التحديات الأمنية التي تواجه المطورين في CI/CD؟

غالبًا ما يعاني المطورون من عدم وضوح الرؤية فيما يتعلق بالأسرار، والتعليمات البرمجية الضارة التي يتم إدخالها من خلال التبعيات، والثغرات الأمنية غير المصححة. يؤدي الوصول غير المصرح به إلى التعليمات البرمجية المصدرية والتعامل غير السليم مع الأسرار إلى زيادة المخاطر. تؤكد هذه التحديات على الحاجة إلى مراقبة أمنية متسقة وممارسات تطوير آمنة.

كيف يمكنك تأمين خط أنابيب CI/CD؟

- إدارة الأسرار: استخدام خزائن مشفرة لتخزين بيانات الاعتماد.

اختبارات الأمان الآلية: دمج أدوات المبكر أدوات نقاط الضعف.

أمن التعليمات البرمجية المصدرية: استخدام مراجعات التعليمات البرمجية وضوابط الوصول.

مبدأ الامتيازات الأقل: الحد من الوصول إلى ما هو ضروري فقط.

أمن البيئة: عزل بيئات التطوير وبيئات الإنتاج باستخدام الضوابط المناسبة.

ما هي أفضل الممارسات لأمن CI/CD؟

- تحديث التبعيات الخارجية بانتظام.

إجراء عمليات تدقيق أمني لخط أنابيب CI/CD.

مراقبة خط الأنابيب بحثًا عن التهديدات باستخدام أنظمة التسجيل والتنبيه.

أين هو أمن CI/CD الأكثر أهمية؟

أمان CI/CD ضروري في مجالات مثل:

ديفسيكوبس

اختبار أمان التطبيقات

Container الأمن

البنية التحتية كرمز (IaC)

الامتثال والحوكمة

أمن سلاسل التوريد

إدارة التصحيحات

الاستجابة للحوادث

أمن الخدمات المصغرة

ما أهمية تأمين خطوط أنابيب CI/CD؟

جتأمين خطوط أنابيب CI/CD أمر بالغ الأهمية لحماية سلامة البرمجيات ومنع الوصول غير المصرح به وتقليل المخاطر طوال دورة حياة تطوير البرمجيات. يساعد أمان CI/CD القوي على ضمان تسليم البرمجيات بشكل آمن وموثوق ومتوافق.