MetaDefender Core

حل الوقاية المتقدمة من التهديدات

يُتيح لك MetaDefender Core أن تدمج قدرات اكتشاف البرمجيات الضارة والوقاية المتقدمة منها في حلول تكنولوجيا المعلومات والبنية التحتية الموجودة لديك من أجل التعامل الأفضل مع نواقل الهجوم الشائعة: تأمين بوابات الويب من هجمات الملفات المرفوعة الضارة، وتعزيز منتجات الأمن السيبراني، وإنشاء أنظمتك في تحليل البرمجيات الضارة.

الهجمات السيبرانية المتطورة باستمرار

صارت الهجمات الإلكترونية أكثر تقدّمًا من أي وقت مضى؛ فالتهديدات السيبرانية تتطور باستمرار ويجري إنشاؤها لتُفلت من وسائل الدفاع التقليدية القائمة على المعرّفات والسلوكات، والمضادة للبرمجيات الضارة، لذا تحتاج البنى التحتية لتكنولوجيا المعلومات والتكنولوجيا التشغيلية في الوقت الحاضر إلى وقاية متقدمة متعددة الطبقات من التهديدات للتغلب على هجمات الثغرات المجهولة والتهديدات المستمرة المتقدمة APT والبرمجيات الضارة شديدة المراوغة.

رصد البرمجيات الضارة وهجمات الثغرات المجهولة وتحليلها والقضاء عليها

الوقاية من البرمجيات المتقدمة الضارة المراوغة ومنع الهجمات المجهولة

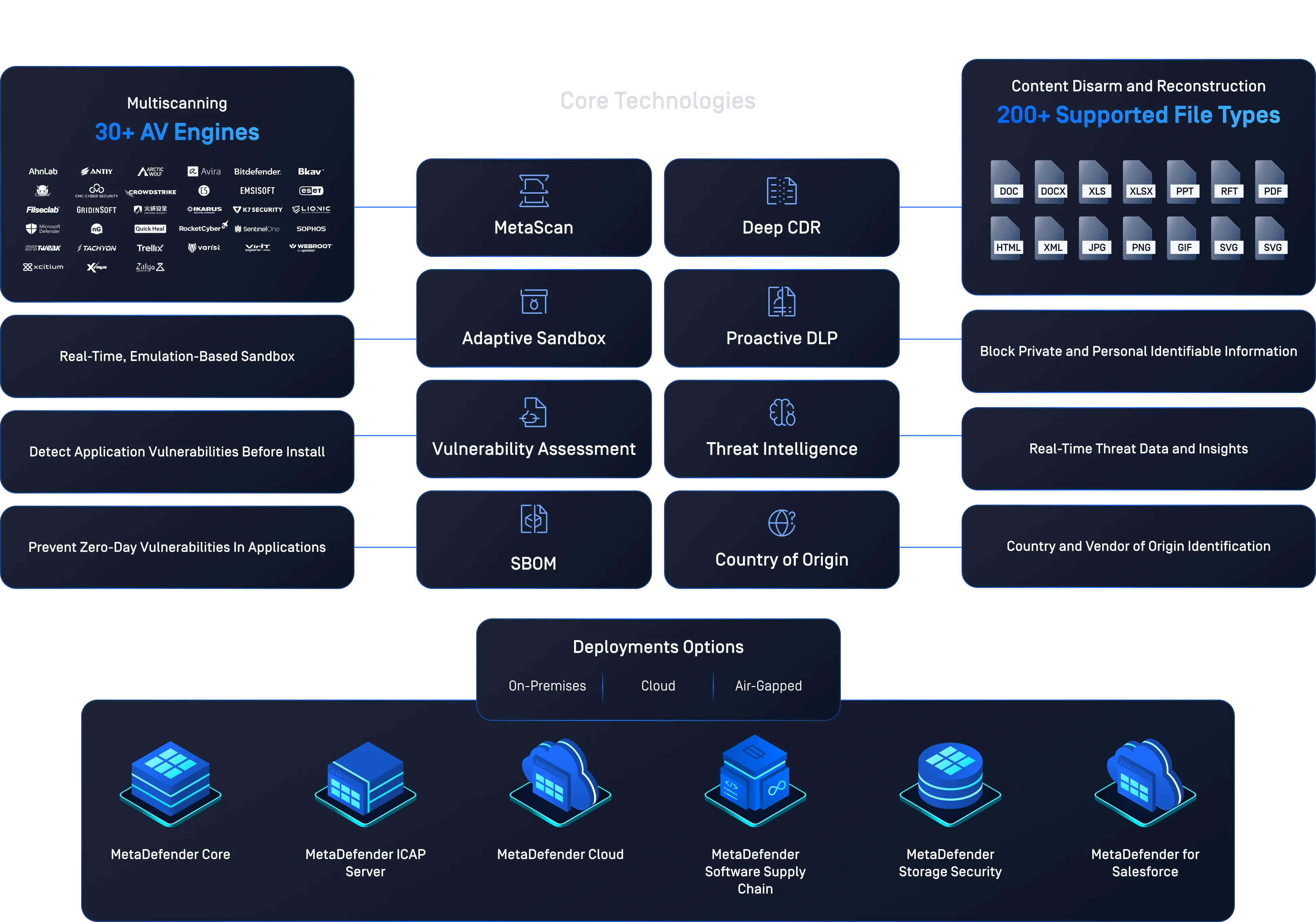

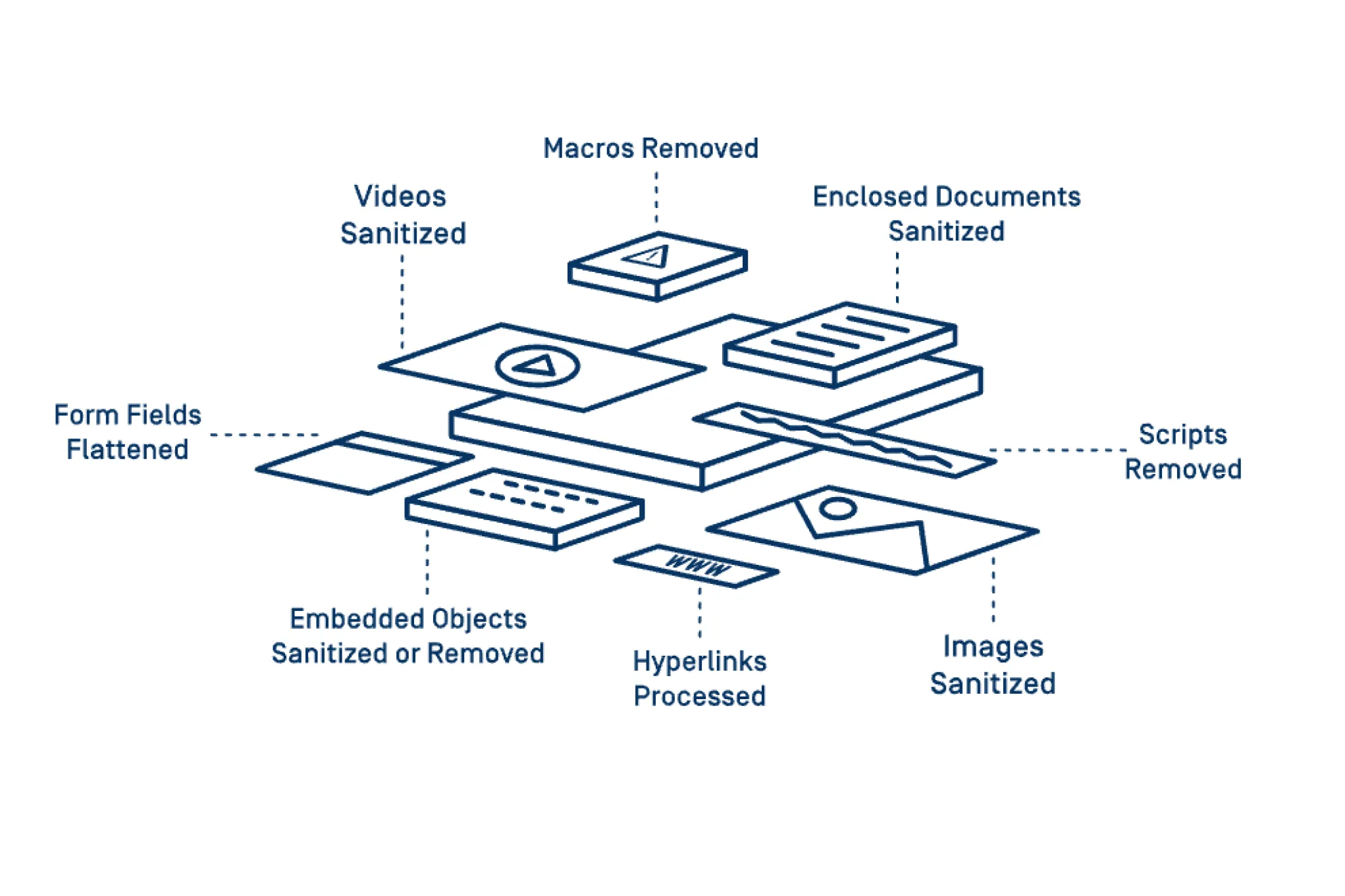

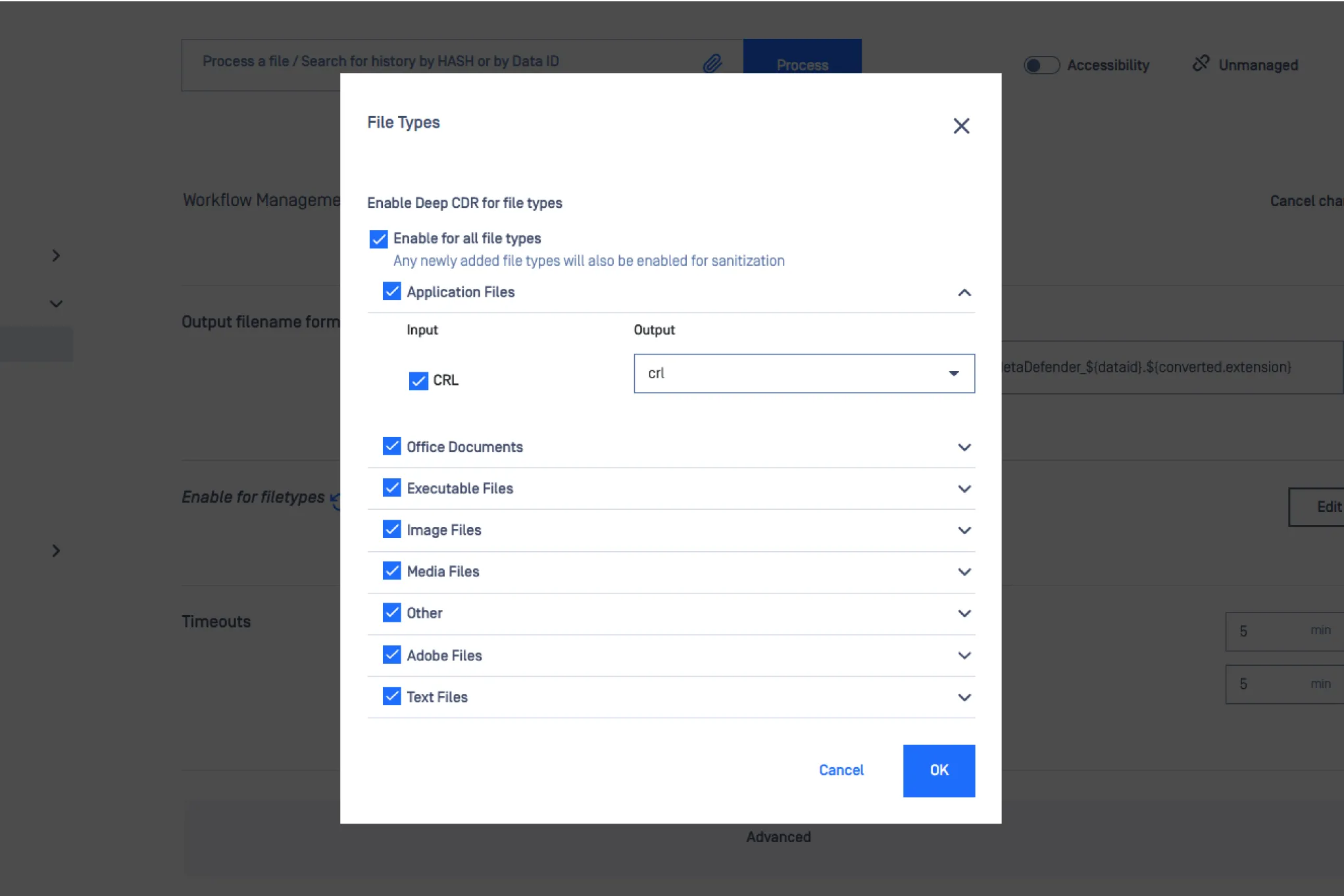

تحمي تكنولوجيا التعطيل الشامل للمحتوى وإعادة إنشائه Deep CDR في MetaDefender من التهديدات المعروفة والمجهولة التي تحملها الملفات، وذلك بإزالة المحتوى الضار من الملفات وإعادة إنشائه، وتُبطِلُ أي تهديدات مُدرَجة محتملة مع الحفاظ على قابلية الاستخدام التام بمحتوى آمن.

إعادة إنشاء أكثر من 200 نوع شائع من الملفات، تتوفر مئات من خيارات إعادة بناء الملفات.

تحقيق دقة في الكشف عن التهديدات بنسبة تزيد على 99%

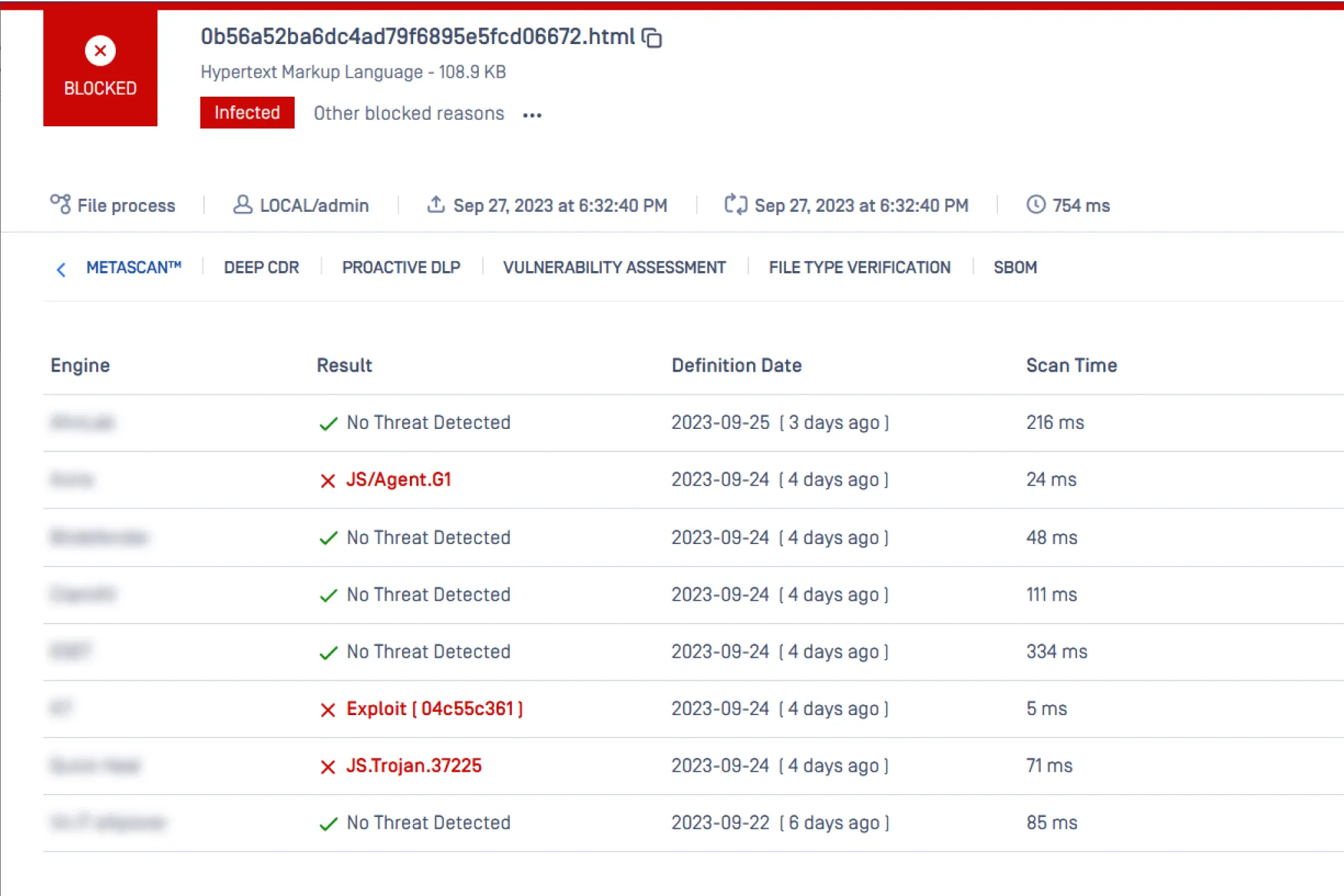

تستفيد تكنولوجيا الفحص المتعدد Multiscanning في MetaDefender مما يزيد على 30 محركًا رائدًا مكافحًا للبرمجيات الضارة، وترصد مسبقًا أكثر من 99% من البرمجيات الضارة باستخدام المعرّفات وأساليب الاستكشاف والتعلم الآلي، وهذا يحسّن كثيرًا من اكتشاف التهديدات المعروفة وغير المعروفة ويُتيح حمايةً مبكرةً من تفشي البرمجيات الضارة.

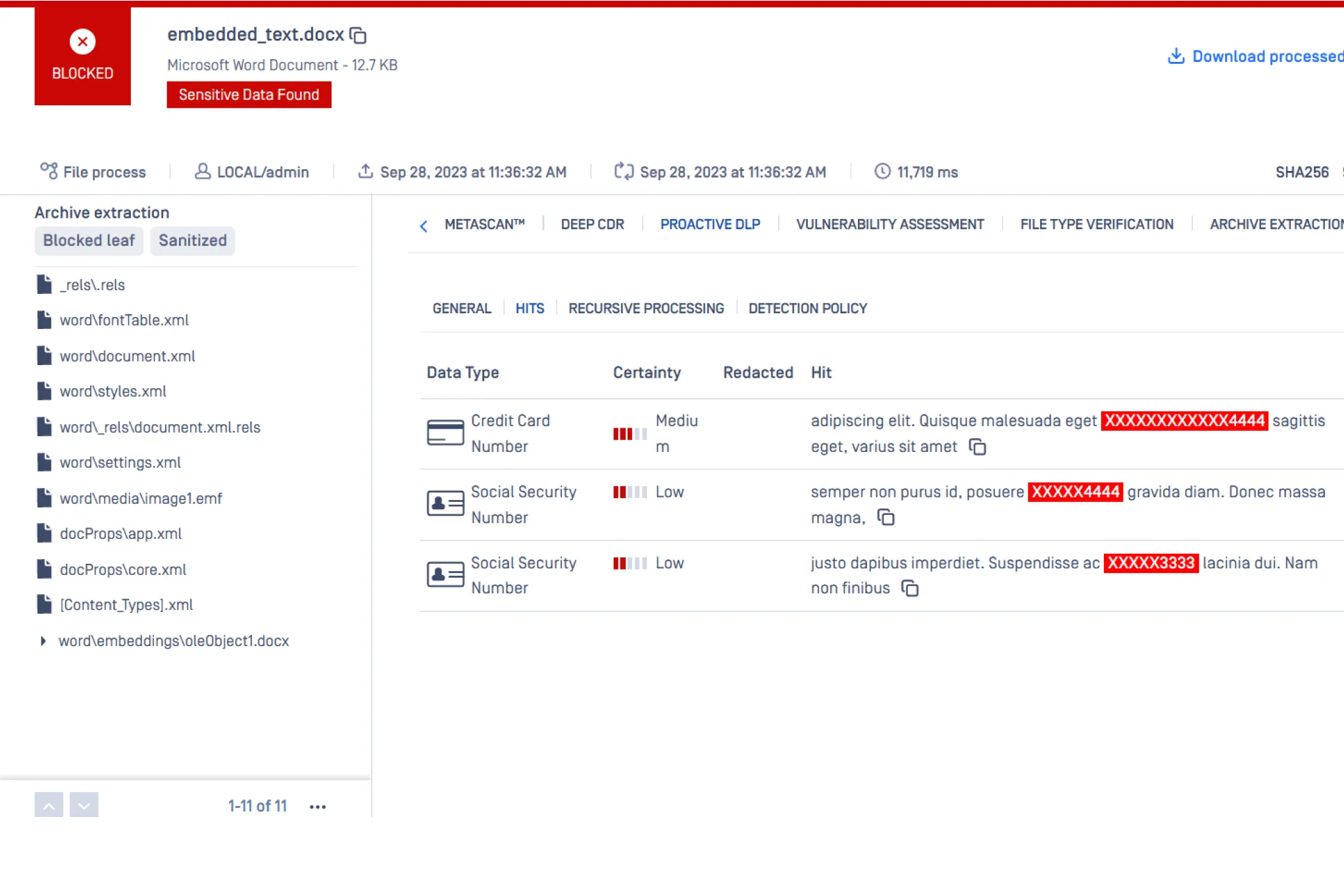

الوقاية من انتهاكات الامتثال التنظيمي والكشف عن محتوى البالغين

تُساعد تكنولوجيا منع فقدان البيانات مسبقًا Proactive DLP في MetaDefender الشركات على منع المعلومات الحساسة والسرية في الملفات من مغادرة أنظمة الشركة أو دخولها إليها عن طريق فحص محتوى الملفات قبل نقلها، وهذا يساعد المؤسسات على الامتثال للمتطلبات التنظيمية مثل قانون قابلية نقل التأمين الصحي ومسؤوليته HIPAA ومعيار أمن البيانات في مجال بطاقات الدفع PCI-DSS والقانون العام لحماية البيانات GDPR. ترصد هذه التكنولوجيا محتوى البالغين في الصور واللغة المسيئة في النصوص باستخدام التعلم الآلي والرؤية الحاسوبية والذكاء الاصطناعي.

تتوافق خاصية منع فقدان البيانات مسبقًا Proactive DLP من MetaDefender مع أكثر من 110 أنواع من الملفات، منها ملفات Microsoft Office وPDF وCSV وHTML وملفات الصور.

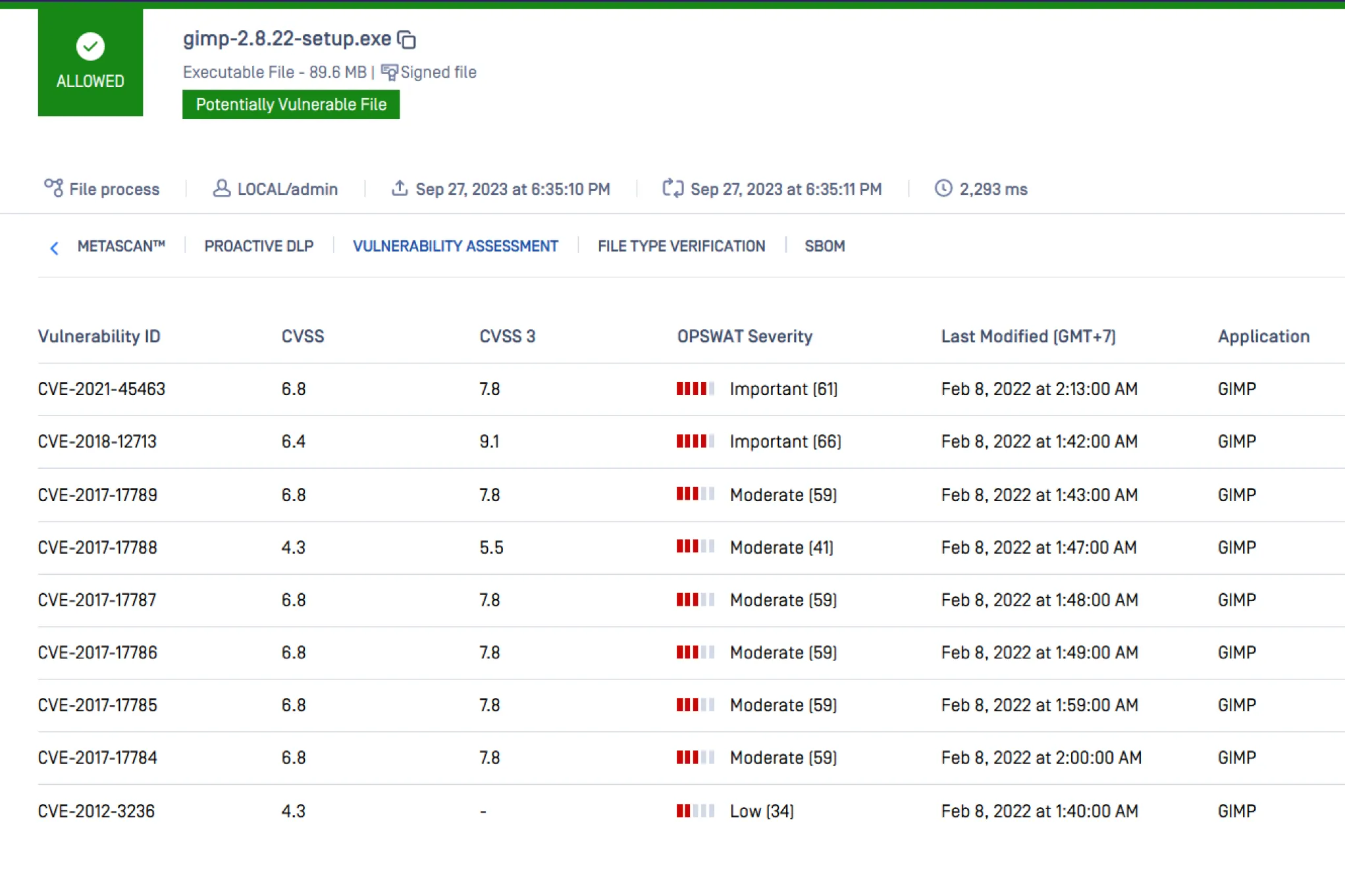

الكشف عن الثغرات في التطبيقات والملفات

تفحص تكنولوجيا تقييم الثغرات الأمنية في الملفات File-Based Vulnerability Assessment من MetaDefender الملفات الثنائية والمثبّتات وتُحلّلها لاكتشاف الثغرات المعروفة في التطبيقات قبل تشغيلها على أجهزة نقاط النهاية، ومنها أجهزة إنترنت الأشياء.

يُتيح هذا التقييمُ لمسؤولي تكنولوجيا المعلومات القدرة على:

- التحقق من وجود ثغرات معروفة في أنواع معينة من البرامج قبل تثبيتها

- فحص الأنظمة بحثًا عن الثغرات المعروفة عندما تكون الأجهزة متوقفة

- البحث السريع عن الثغرات في التطبيقات المشتغلة ومكتباتها المحملة

أكثر من 100 خيار لتحويل الملفات

استخدم وظيفة تحويل نوع الملف للحد من تعقيد تنسيقات الملفات. يُمكّن MetaDefender المسؤولين من أن يُحددوا تحويل أنواع معينة من الملفات إلى أنواع أخرى (كتحويل مستندات Microsoft Word إلى PDF)، وبإضافة هذه الخطوة إلى سير عملية معالجة البيانات يمكن القضاء على هجمات الثغرات المجهولة التي تنطوي على كائنات ضارة في المستندات المكتبية أو ملفات الصور، حتى لو كانت قادرة على تفادي اكتشافها بمحركات مكافحة الفيروسات.

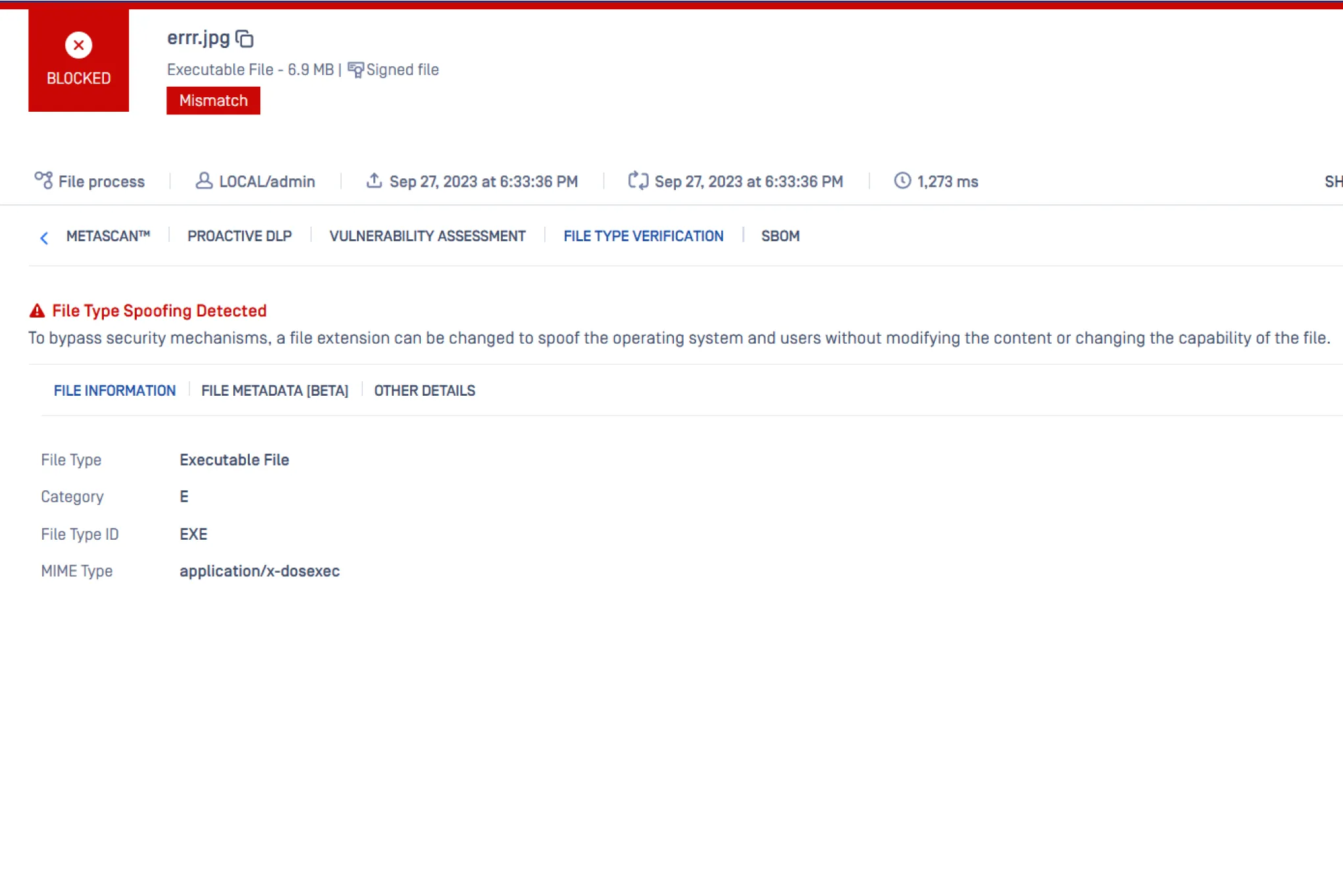

التحقق من أنواع الملفات

باستخدام تكنولوجيا التحقق من نوع الملفات في MetaDefender، يمكنك تحديد النوع الفعلي للملف بناءً على محتواه بدلًا من امتداده غير الموثوق به، لصد هجمات الملفات المخادعة. يمكنك أيضًا ضبط عمليات الأمان استنادًا إلى النوع الحقيقي للملف، فمثلًا يمكنك اتخاذ احتياطات أكثر مع أنواع الملفات الخطرة مثل ملفات EXE وDLL، بوضع نُهج مختلفة أو قواعد عمل مغايرة بناءً على نوع الملف.

عادةً ما يشيرُ الملف المخادع إلى أغراض ضارة، وللحد من هذا الخطر يحظر MetaDefender الملفات ذات الامتدادات غير الصحيحة، فعلى سبيل المثال في وُسع MetaDefender منعُ ملفات EXE أوDLL، التي تحاول التظاهر بأنها ملفات TXT، من دخول مؤسستك.

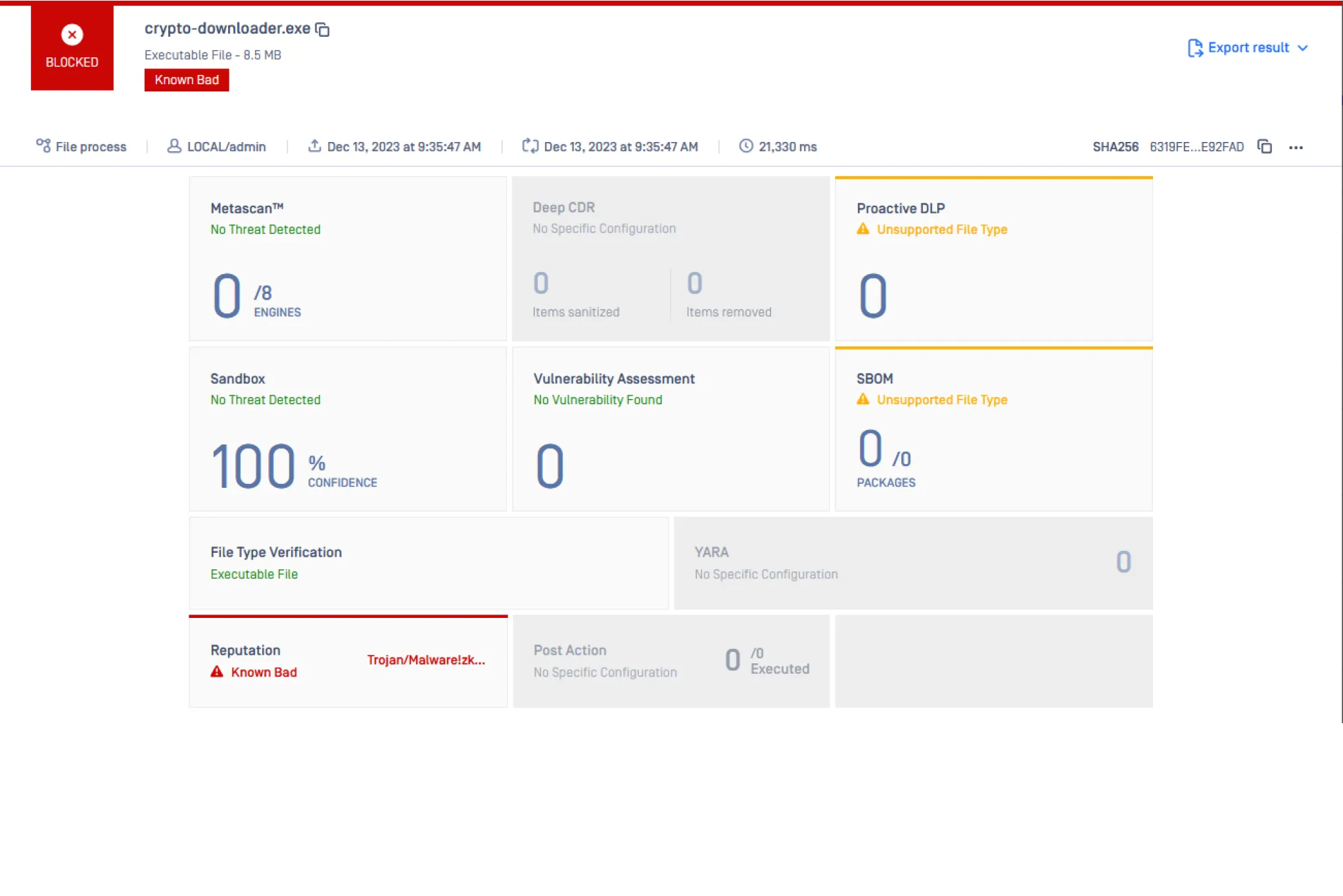

معالجة أسرع للنتائج الكاذبة

يُطابق محرك السمعة دوال تجزئة الملفات مع قاعدة بيانات الملفات المعروفة الجيدة والسيئة، ويستفيد من تحليلات متقدمة لمعالجة النتائج الكاذبة معالجةً أسرع.

مزايا محرك السمعة:

- الكشف المتقدم عن التهديدات، بتصنيف الملفات المرفوعة "معروفة جيدة" أو "معروفة سيئة" أو "غير معروفة" عن طريق مطابقة دوال التجزئة مع قاعدة بيانات الملفات المعروفة الضارة أو الآمنة.

- الحد من النتائج الكاذبة/الخاطئة، عن طريق الاستفادة من تحليلات متقدمة يُجريها محللو البرمجيات الضارة وخبراء الهندسة العكسية لإصدار أحكام أسرع على الملفات المشبوهة.

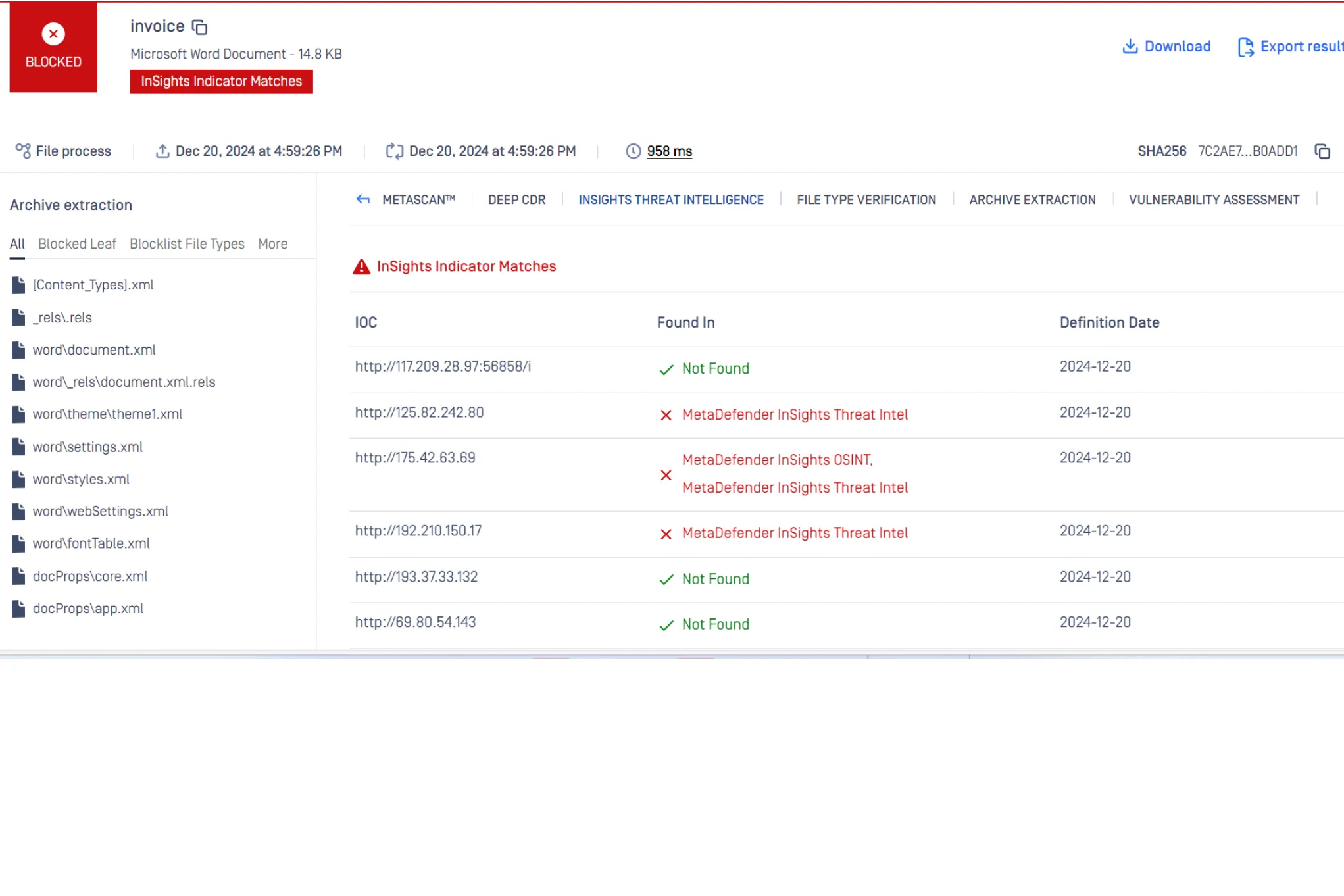

تهديد Intelligence المنسقة للكشف عن تهديد Intelligence والاستجابة لها في الوقت الفعلي تقريباً

يكتشف محرك MetaDefender InSights تهديد Intelligence المجالات وعناوين IP الضارة المعروفة في المستندات، ويتيح حظر الملفات في الوقت الحقيقي بناءً على اكتشافات المؤشرات الضارة. وهو يطبق معلومات التهديدات عالية الجودة والمنسقة على المؤشرات المستخرجة، ويجمع البيانات من مئات المصادر لضمان أعلى جودة في اكتشاف التهديدات وقدرات الاستجابة لها.

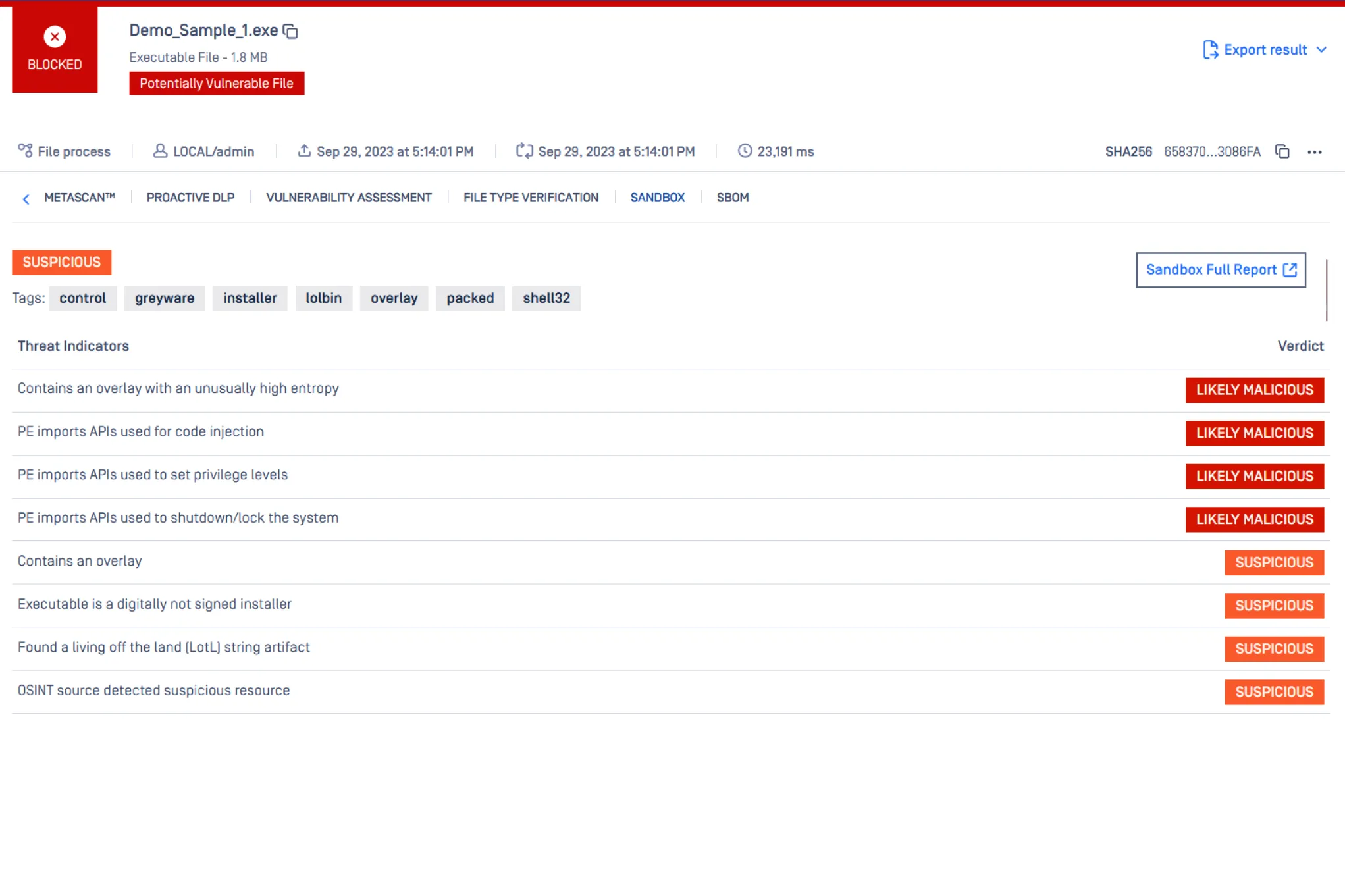

التحليل المتكيّف للتهديدات

تشغيل البرمجيات الضارة وتحليلها في بيئة متحكَّم فيها. يستخدم MetaDefender بيئة الاختبار المعزولة MetaDefender Sandbox لتجربة مجموعة كاملة من تكنولوجيات تحليل البرمجيات الضارة التي تشمل التحليل غير المتحيز لتهديدات الملفات ومحددات مواقع الموارد الموحدة URLs، ومحاكاة جميع التطبيقات المستهدفة (مثل Microsoft Office، وقارئات PDF، وغيرها)، والتركيز على استخراج مؤشرات الاختراق IOC، ومحرك التحليل الحركي السريع للكشف عن الهجمات المستهدفة.

عينات: التسييج الجغرافي، الهجوم المالي المستهدف، الحازم المطلَق للملفات التنفيذية Pafish UPS

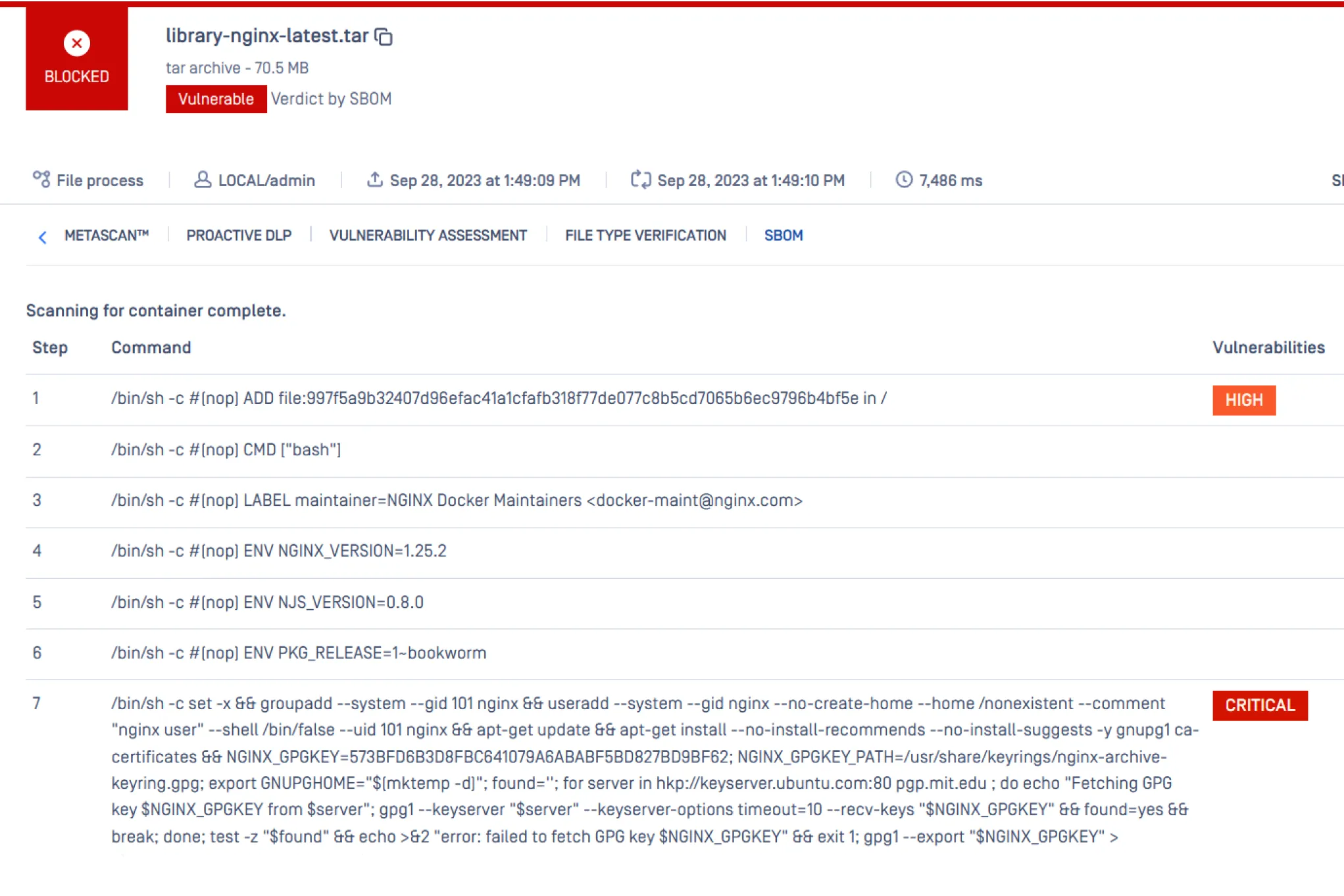

إنشاء قائمة مواد البرمجيات SBOM

تعمل قائمة مواد البرمجيات OPSWAT SBOM على تأمين سلسلة توريد البرمجيات بإتاحة مخزون شامل لمكونات التعليمات البرمجية المصدرية والحاويات.

- تدعم أكثر من 10 لغات، منها Java وJavaScript وGo وPHP وPython.

- تدعم أكثر من 5 ملايين مكوّن من مكوّنات البرمجيات المفتوحة المصدر التابعة لجهات خارجية.

- تستخدم قاعدة بيانات تضم ما يزيد على 17 ألف ثغرة أمنية مأخوذة من قاعدة البيانات الوطنية للثغرات الأمنية NVD ومنصة GitHub (التقرير الأمني للمنصة GHSA).

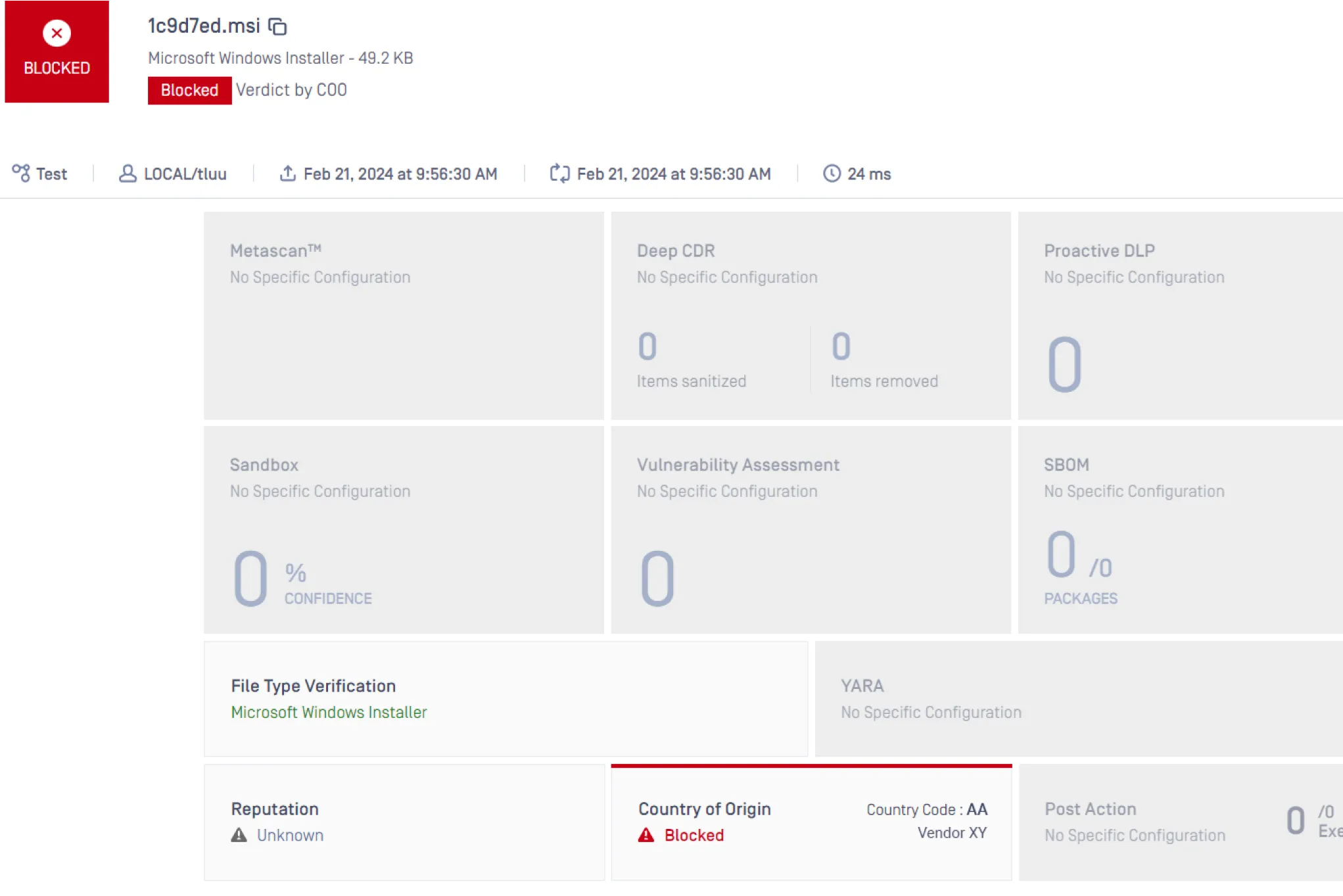

بلد المنشأ

يُمكّن محرك بلد المنشأ OPSWAT Country of Origin المؤسسات من الكشف الفوري عن المصدر الجغرافي للملفات المرفوعة التي تشمل الملفات التنفيذية القابلة للنقل PE وملفات مثبّت مايكروسوفت MSI وملفات فك الضغط الذاتي Self-extract.

وبفضل عملية تحليل البصمات الرقمية والبيانات الوصفية، يمكن للمحرك تحديد المواقع والموردين المحظورين، ويُتيح ذلك عملية فرز آلي تمنع الوصول غير المصرح به إلى البيانات الحساسة مع ضمان الامتثال للوائح البيانات في جميع المناطق.

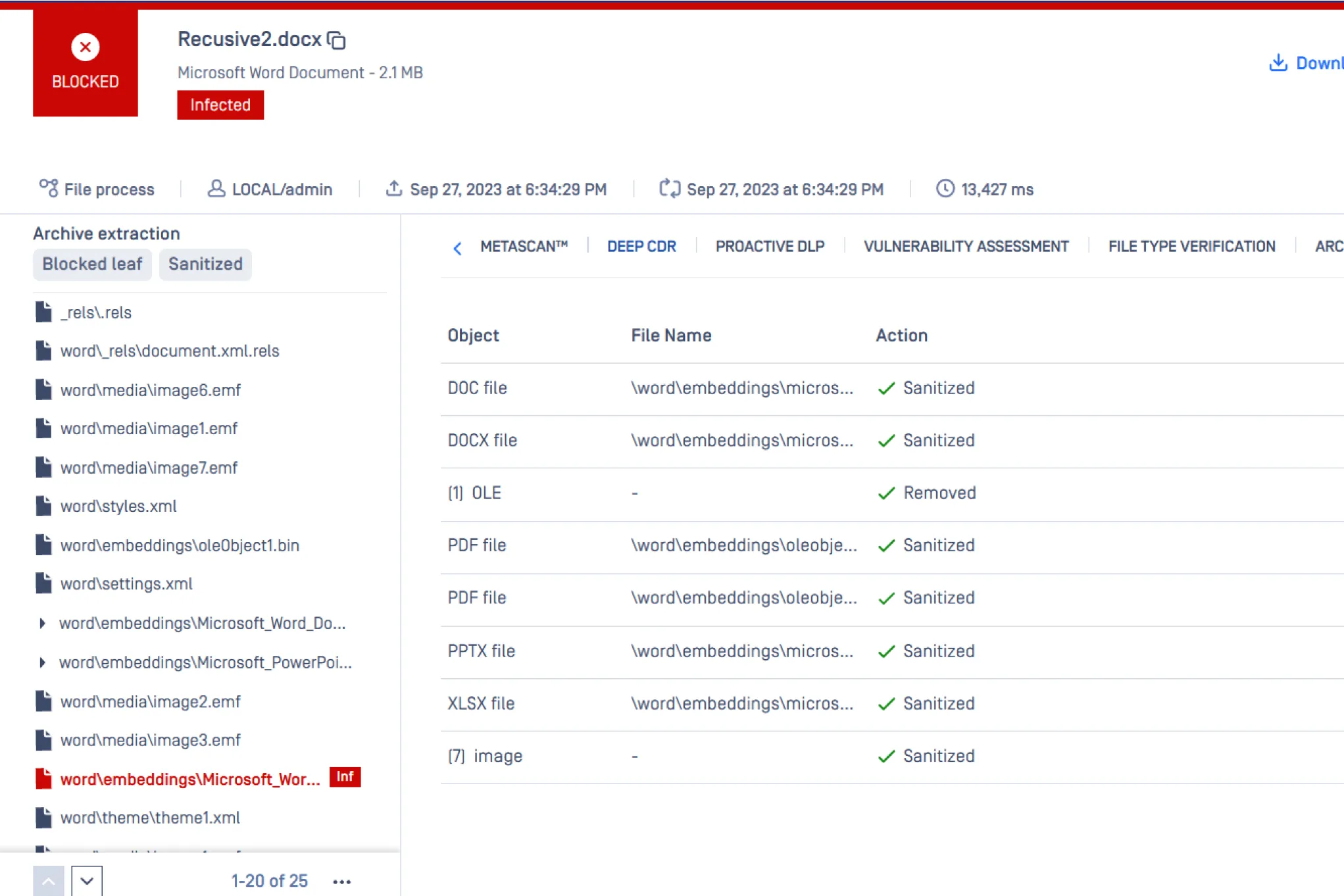

فك ضغط الأرشيفات

يدعم MetaDefender حاليًا فحص الأرشيفات في أكثر من 30 نوعًا من الملفات المضغوطة، ويُمكن إعداد خيارات معالجة الأرشيفات، وينطوي ذلك على الأرشيفات المشفرة.

فوائد فك ضغط الأرشيفات:

- تحسين قدرات الكشف في محركات مكافحة البرمجيات الضارة عن طريق فحص المفات المضغوطة وغير المضغوطة

- تقليل زمن الفحص وتحسين وقت المعالجة بالتخلص من الفحص الزائد عن الحاجة للأرشيفات

- منع قنابل الأرشيفات بفك ضغط الملفات وفحصها على انفراد

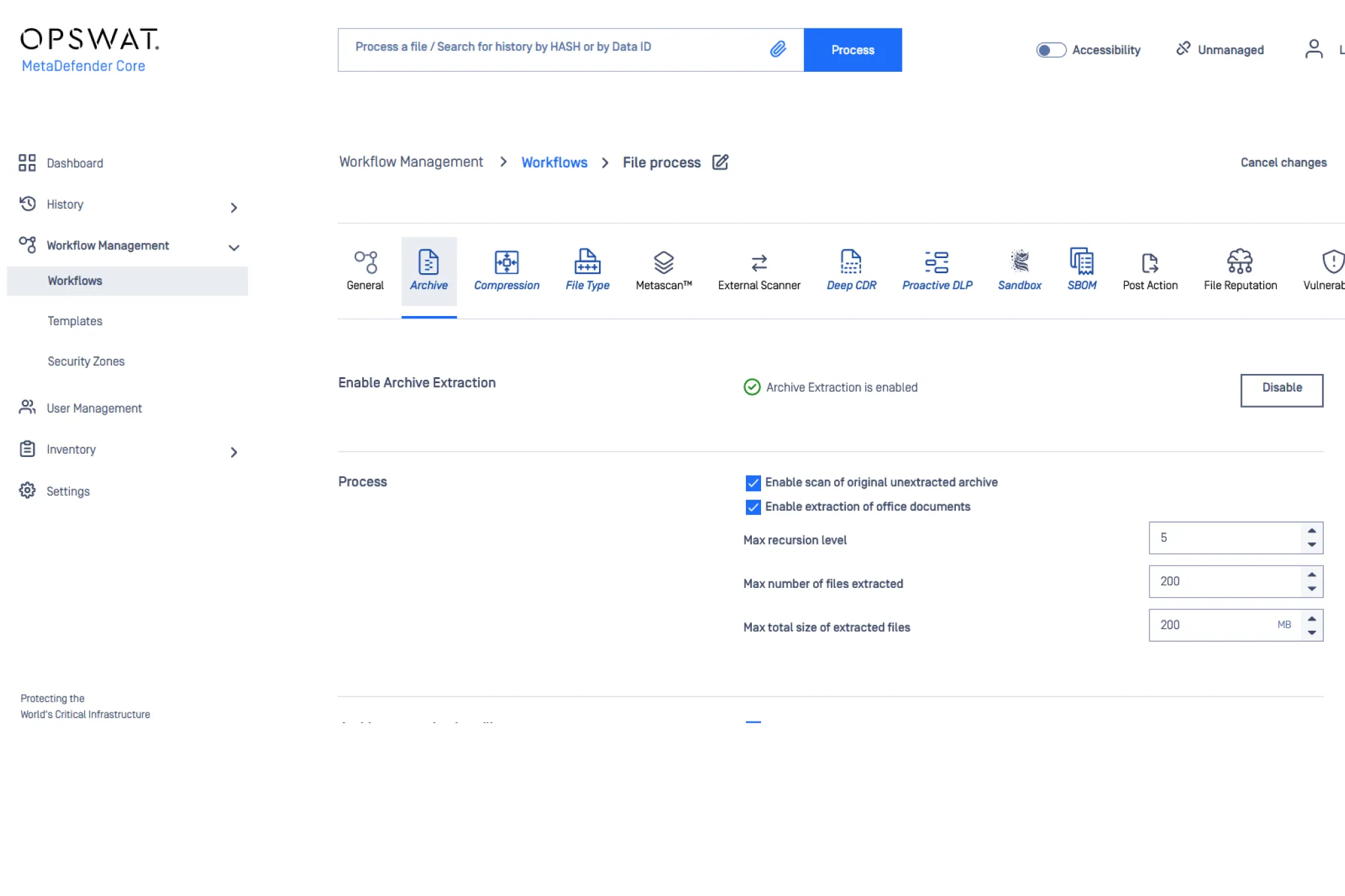

محرك سير العمل

يُتيح محرك سير العمل MetaDefender’s Workflow Engine للمسؤولين إنشاء عمليات سير عمل متعددة للتعامل مع سياسات أمنية مختلفة بناءً على المستخدمين ومصدر الملفات.

فوائد محرك سير العمل:

- زيادة الأمن، إذ يُمكّنك محركُ سير العمل من تعيين مستوى الأمن المناسب لكل مستخدم ونوع الملف ويُتيح لخبراء تكنولوجيا المعلومات اتخاذ قرارات سريعة بشأن سياسة أمن البيانات.

- تحسين الأداء، عن طريق حظر أنواع معينة من الملفات وتحديد ترتيب معالجة الملفات.

- تحديد أولويات عمليات سير العمل، إذ يُمكن للمستخدمين تحديد الأولوية وأوقات الفحص المحددة مسبقًا لكل قاعدة من قواعد سير العمل، ما يؤدي إلى تحسين عمليات الشركة.

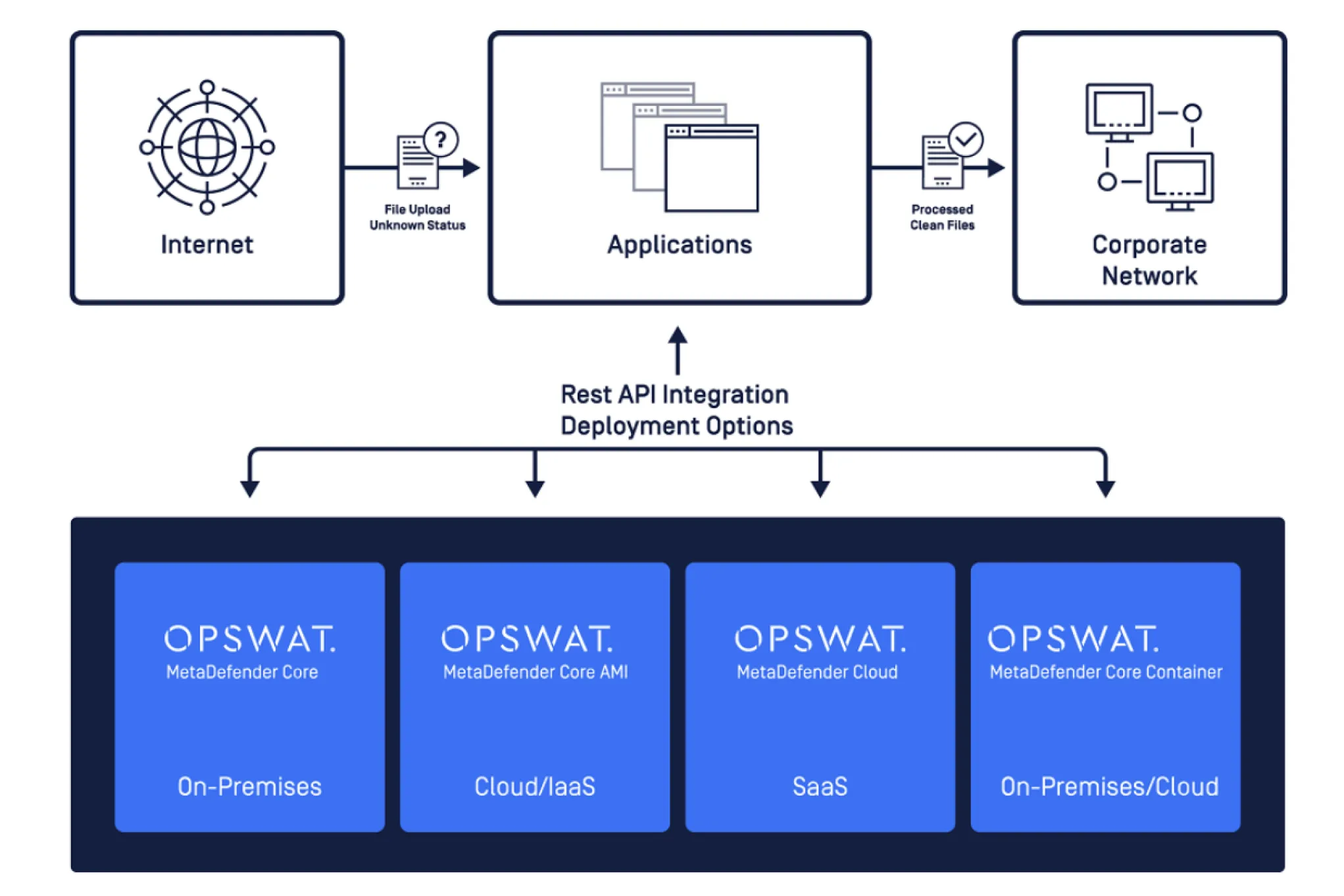

سهولة التثبيت والخبرة المنقطعة النظير

الامتثال لخصوصية البيانات

يُمكن لنظام MetaDefender Core أن يُتثبيت داخليًا ما يُتيح تحليل الملفات دون اتصال بالإنترنت. في منصة منصّة MetaDefender السحابية تُعالَجُ ملفاتُك سرًا في مساحة تخزين مؤقتة وتُحذفُ فور الانتهاء من التقرير التحليلي.

تثبيت بسيط

التنفيذ السريع داخليًا وفي السحابة عبر واجهة برمجة تطبيقات نقل الحالة التمثيلية REST API أو خطاف الويب Webhook أو أي منتج يدعم بروتوكول تكييف محتوى الإنترنت ICAP. يدعم ويندوز ولينكس.

خدمات مهنية احترافية

الوصول إلى خبراء الأمن السيبراني لتكييف الحلول بحسب بنيتك التحتية الحالية ومتطلباتك الفريدة. تُتاح خدمات الدعم على مدار الساعة طوال أيام الأسبوع للحفاظ على استمرارية العمل في جميع الأوقات.

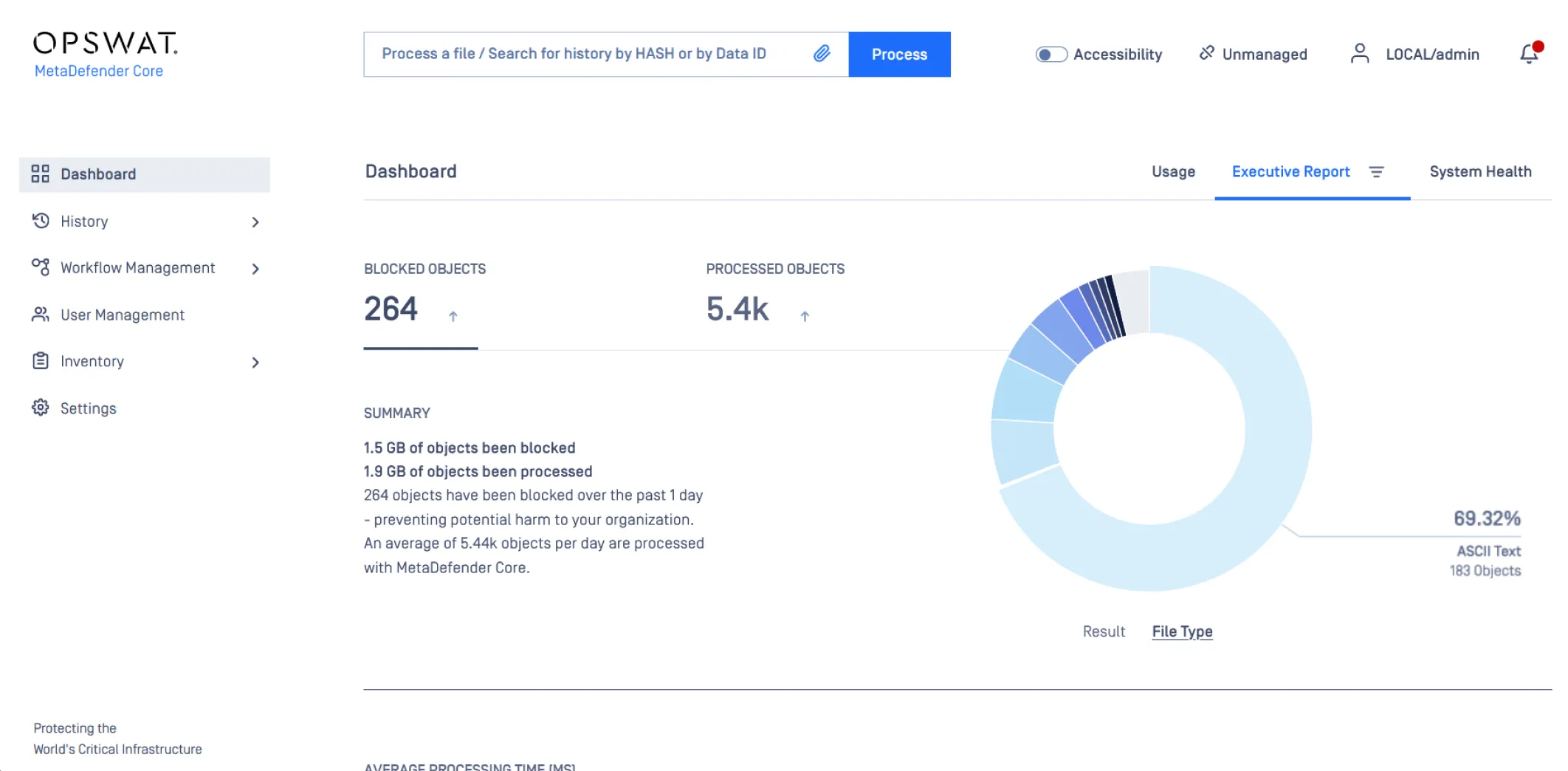

إدارة مركزية

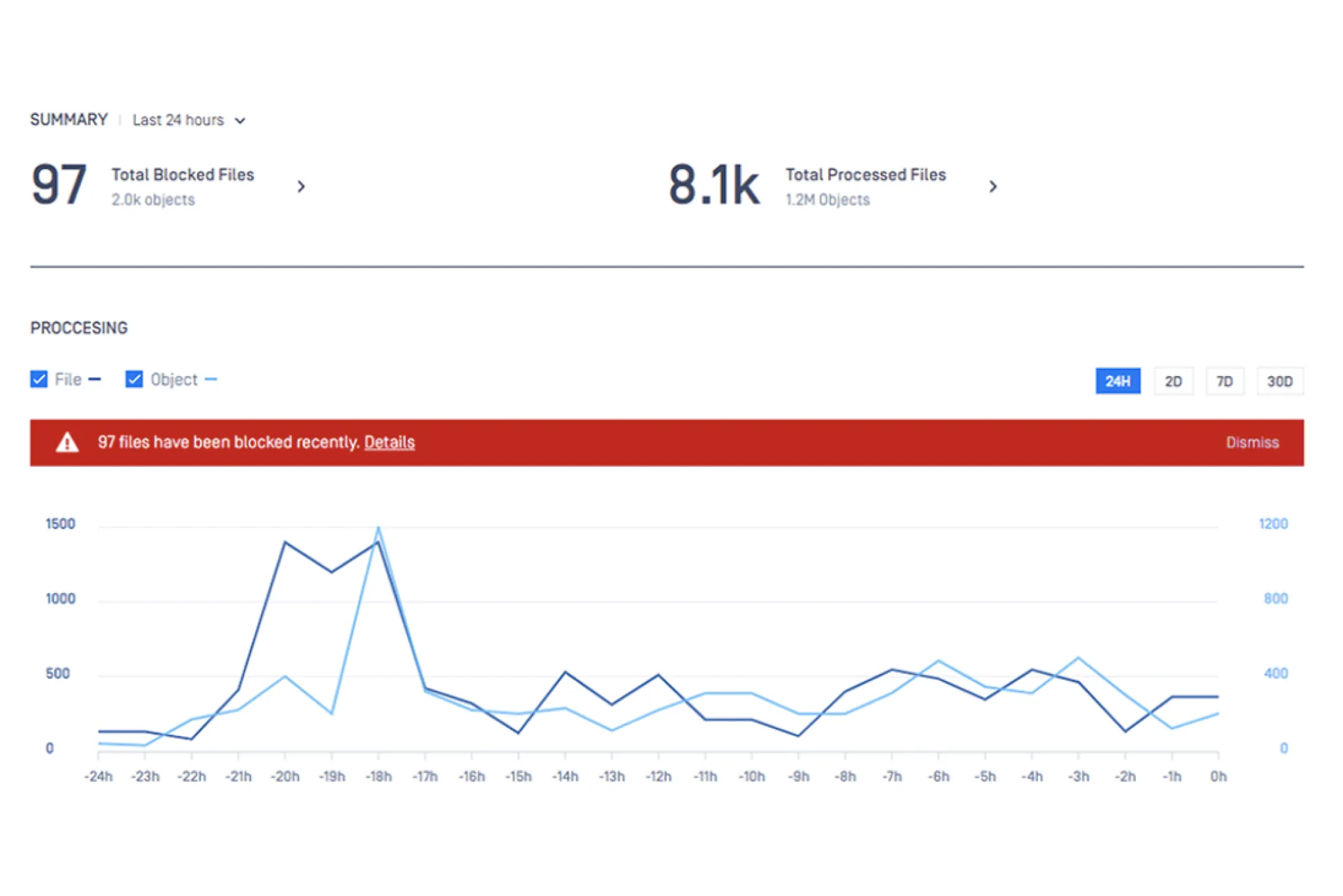

يمكنك تنفيذ عمليات شاملة من وحدة تحكم مركزية، ومعاينة جميع محركات مكافحة البرمجيات الضارة المنشورة، وإدارة تعريفات الفيروسات وتحديثات المحركات، والتحقق من حالة الترخيص.

أداء عالٍ وقابلية للتوسّع

توسَّع للتعامل مع أي سعة بفضل بنيتنا عالية الأداء وميزة موازنة التحميل، واستفد من فحص وإعادة إنشاء سريعَين دون التأثير في الأداء.

انخفاض التكلفة الإجمالية للتملك

الترخيص أحادي المصدر عبر OPSWAT يُساعد المؤسسات على تجنب عمليات التنفيذ وإدارة المورّدين المختلفين التي يعتريها التعقيد وارتفاع في الكلفة واستهلاك للوقت.

رفع حمايتك إلى أقصى حد

حماية بوابات الويب من الملفات المرفوعة الضارة

يمنع MetaDefender Core رفع الملفات الضارة على تطبيقات الويب التي تتجاوز بيئات الاختبار المعزولة وحلول أمنية أخرى تعتمد على الرصد، ويُساعد أيضًا في حماية البيانات السرية ويقلل اختراقات البيانات ويمنع انتهاكات الخصوصية بفضل خاصية منع فقدان البيانات مسبقًا Proactive DLP.

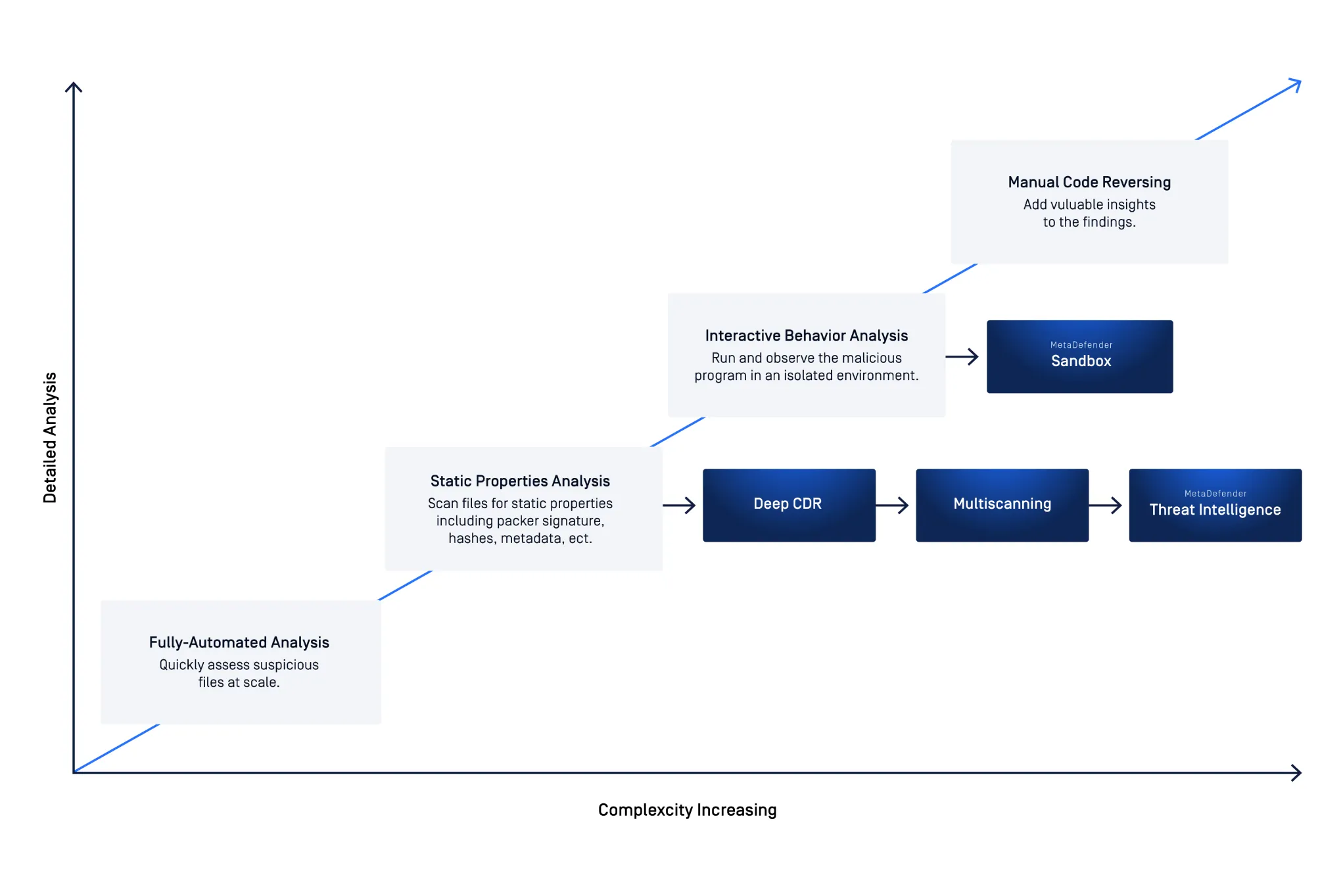

تحليل البرمجيات الضارة بأمان وفعالية

تساعدك التكنولوجيات المتعددة الطبقات للكشف عن البرمجيات الضارة وتحليلها من MetaDefender Core على تصنيف الحوادث الأمنية حسب الأولوية والاستجابة لها بسرعة وفعالية، وعلى العثور على السبب الجذري للهجمات السيبرانية، وعلى تعزيز دفاعاتك. يمكن تثبيتها داخليًا لتحليل الملفات الضارة دون اتصال بالإنترنت من أجل الحفاظ على خصوصية الملفات الحساسة وسرية نتائج الفحص.

تعزيز وقاية المنتجات الأمنية من التهديدات

استخدم MetaDefender Core لتعزيز حلولك الأمنية بفضل تكنولوجيات OPSWAT للوقاية المتقدمة من التهديدات. نُتيح نموذج تعليمات برمجية sample code ووثائق مفصلة عن واجهة برمجة التطبيقات API لمساعدتك على بدء عملية الدمج. يمكنك استخدام أي لغة برمجة تقريبًا للاستفادة من تكنولوجيا MetaDefender بفضل واجهات برمجة التطبيقات لدينا لمساعدة مطوريك على إنجاز نماذجهم الأولية بسرعة دون الحاجة إلى منحنى تعليمي إضافي.

وثائق تقنية

الشروع

النشر والاستخدام

دعم

أطلق العنان للإمكانات الكاملة لمنتجاتنا

موارد موصى بها

الذكاء الاصطناعي التنبئي Alin AI

اكتشف السلوكيات الخبيثة ومنعها قبل تنفيذها باستخدام محرك الذكاء الاصطناعي الثابت من الجيل التالي OPSWAT، والذي تم تحسينه من أجل الدقة والتكامل السلس عبر MetaDefender .