في ظل الاندفاع نحو التعاون الرقمي، تدير المؤسسات حجمًا متزايدًا باستمرار من البيانات عبر بيئات سحابية متعددة، وغالبًا ما يصل حجمها إلى بيتابايت.

على الرغم من أهمية السرعة والمرونة، إلا أنه غالباً ما يتم التغاضي عن شيء واحد - ما مدى أمان هذه الملفات حقاً؟

بدون وجود الدفاعات الصحيحة في مكانها الصحيح، حتى أفضل تدفقات العمل السحابية يمكن أن تترك البيانات عرضة للتهديدات.

تتناول هذه المقالة المخاطر التي غالبًا ما يتم التقليل من شأنها فيما يتعلق بأمن الملفات السحابية، وتكشف عن حلول عملية حلول حدتها.

اكتشف كيفية حماية بياناتك دون المساس بالسرعة أو الكفاءة التي تتطلبها أعمالك.

التحديات الشائعة في تأمين الملفات سحابة

إدارة توزيع الملفات عبر البيئات سحابة

تعاني المؤسسات، خاصةً تلك الموجودة على مستوى المؤسسات، في إدارة الملفات عبر المنصات السحابية المختلفة.

لا يقتصر التخزين على موقع واحد، بل يمتد عبر العديد أدوات والمراحل والأنظمة، مما يجعل من الصعب الحصول على رؤية كاملة لجميع المخاطر المرتبطة به.

في الواقع، قد يؤدي ملف واحد إلى إطلاق تنبيهات مختلفة أو قد يتم وضع علامة بمستويات مختلفة من المخاطر اعتمادًا على الأداة المستخدمة، مما يجعل من الصعب الحفاظ على نهج أمني متسق.

ولإضافة طبقة أخرى من الصعوبات، تتطلب قوانين الامتثال العالمية من الشركات تحديث نهجها في إدارة الملفات بناءً على المنطقة أو البلد.

يمكن أن يؤدي ذلك إلى حدوث ارتباك وتناقضات عندما يتعلق الأمر بتلبية معايير حماية البيانات المحلية.

وبدون اتباع نهج واضح لتوزيع الملفات يضمن وضوح الرؤية، فإن الشركات تخاطر بتعريض الأمن والامتثال للخطر.

التعامل مع مخاطر البيانات غير المهيكلة

عادةً ما تستضيف كل مؤسسة نوعين من البيانات: بيانات منظمة وغير منظمة.

يمكن التنبؤ بالبيانات المهيكلة لأنها تأتي في تنسيقات نظيفة ومنظمة مثل النماذج عبر الإنترنت أو سجلات الشبكة أو أنظمة المعاملات.

من السهل تصنيف وتحليل وتقييم المخاطر المحتملة.

باستخدام هذه البيانات، يمكن لفرق مركز العمليات الأمنية تقييم التهديدات المنقولة بالملفات بكفاءة وتطبيق تدابير حماية موحدة.

أما البيانات غير المهيكلة فهي قصة مختلفة.

تأتي من مجموعة متنوعة من المصادر - منصات الرسائل، والمستندات، ووسائل التواصل الاجتماعي، ورسائل البريد الإلكتروني، وحتى ملفات الوسائط المتعددة مثل الصور والصوت.

غالبًا ما تكون مبعثرة عبر تنسيقات مختلفة (ملفات PDF، JPEG، MP3، إلخ)، مما يجعل من الصعب معالجتها وإدارتها.

العديد من هذه الملفات لا تصل أبداً إلى محطات العمل أو نقاط النهاية، مما يخلق نقاطاً عمياء في استراتيجية الأمان الخاصة بك.

يتطلب تأمين البيانات غير المهيكلة نهجًا يمكنه التعامل مع تعقيدها وتنوعها وحقيقة أنها غالبًا ما تكون موجودة خارج حدود الأمان التقليدية.

التعامل مع مجموعة متنوعة من تنسيقات الملفات في سحابة

يضيف كل تنسيق ملف (ملف PDF، صورة، فيديو، ملف صوتي، إلخ) طبقة المخاطر الخاصة به، وكلما زاد عدد أنواع الملفات التي تديرها، زادت الثغرات المحتملة التي تواجهها.

لنبدأ ببرامج مكافحة الفيروسات (AV).

إنها أداة شائعة وموثوقة لفحص الملفات، لكنها لا تغطي جميع المخاطر المحتملة.

برنامج AV جيد في الإبلاغ عن التهديدات المعروفة، لكنه لن ينظر إلى عناصر معينة مثل عناوين URL المضمنة أو البرامج النصية داخل الملفات. إذا كانت هذه العناصر تؤدي إلى إجراء ضار، فقد يفوتها برنامج AV الخاص بك تمامًا.

ثم هناك وضع الحماية (sandboxing)، حيث يتم تشغيل الملفات في بيئة معزولة لمعرفة ما إذا كانت تتصرف بشكل ضار.

تنجح هذه الطريقة، ولكن المفاضلة هي الوقت.

يمكن أن يستغرق وضع الحماية بضع دقائق لكل ملف.

عندما تقوم بمعالجة آلاف الملفات كل يوم، تتراكم هذه الدقائق، مما يؤدي إلى حدوث اختناق يمكن أن يبطئ العمليات.

تتأثر الإنتاجية، وتتأثر الإنتاجية، ويمكن أن تتوارى التهديدات لفترة أطول مما ينبغي.

يتفاقم الوضع بسبب مخاطر المحتوى.

قد يبدو الملف آمنًا تمامًا، لكن بعض أنواع الملفات - مثل ملفات PDF أو الصور - يمكن تعديلها لإخفاء محتوى خبيث.

خذ على سبيل المثال النص غير المرئي في ملفات PDF (نص باللون الأبيض على خلفية بيضاء).

يمكن أن يخدع هذا التكتيك الأنظمة التي تعتمد على فحص المحتوى، مثل مراجعي السير الذاتية التي تعتمد على الذكاء الاصطناعي أو أنظمة الكشف عن الاحتيال، ويمكن أن يخدع برامج مكافحة الفيروسات وصناديق الحماية.

تأمين التعاون في منصات البرمجيات كخدمة (SaaS)

يعد الترحيل إلى منصات SaaS خطوة قياسية للشركات - ولسبب وجيه.

هذه أدوات في الإدارة وأسرع في التنفيذ وتلغي الحاجة إلى الصيانة الداخلية.

ولكن، مع نقل البيانات من البيئات المحلية إلى البيئات السحابية، يصبح التحدي هو إدارة التشتت الهائل لتلك البيانات.

مع استخدام الشركات أدوات Zoom و Teams و Salesforce، تنتشر البيانات عبر منصات متعددة، وغالبًا ما تكون خارج نطاق الرقابة الكاملة للمؤسسة.

تتبع كل منصة من هذه المنصات نهجاً فريداً للوقاية من التهديدات، مع التركيز على مجالات مختلفة مثل حركة مرور الويب أو البريد الإلكتروني أو الاتصالات الداخلية.

وهذا يجعل من الصعب التأكد من أن جميع منصات SaaS توفر أمانًا متسقًا وشاملًا للملفات التي تخزنها وتشاركها.

حماية الملفات في (SDLC) دورة حياة تطوير Software (SDLC)

تتوق المؤسسات إلى تطبيق تقنيات الذكاء الاصطناعي الجديدة في أسرع وقت ممكن.

في هذا السباق للحفاظ على القدرة التنافسية، غالبًا ما تصبح السرعة هي الأولوية، وقد يتم تجاهل الخطوات الحاسمة. يشعر الناس بالإحباط بسبب بطء عمليات التبني، مما يدفعهم إلى تخطي عمليات التحقق من الموافقة الضرورية واللجوء إلى حلول أسرع.

يمكن أن يؤدي هذا الاندفاع إلى مخاطر كبيرة.

على سبيل المثال، يمكن للمكتبات الضارة من مستودعات الجهات الخارجية، على سبيل المثال، أن تشق طريقها عن غير قصد إلى بيئات التطوير، مما يفتح الباب أمام الثغرات الأمنية.

كلما كانت المؤسسة أكبر، كلما كان النظام البيئي أكثر تعقيداً - وكلما أصبح من الصعب الحفاظ على السيطرة على مصادرك وضمان أن جميع المكونات آمنة.

الاستراتيجيات الرئيسية لتأمين الملفات سحابة

إلقاء نظرة على خط أنابيب تحليل الملفات بالكامل

كما أثبتنا سابقاً، بالنسبة للملفات المستندة إلى السحابة، نادراً ما يكون نهج الأمان الفردي كافياً.

ولحمايتها بفعالية، تحتاج المؤسسات إلى النظر في كل خطوة من خطوات عملية تحليل الملفات، والتأكد من اتخاذ الإجراءات الصحيحة حسب نوع الملف.

ابدأ بتطبيق طريقة تحليل كل ملف على حدة - طريقة تأخذ بعين الاعتبار المخاطر المحددة لكل ملف.

على سبيل المثال، قد يتطلب تحديث البرنامج، مثل Zoom، إجراء العديد من الفحوصات، مثل فحص البرمجيات الخبيثة، وعمليات فحص متعددة لمكافحة الفيروسات، وتقييمات الثغرات الأمنية في الملف، ووضع الحماية لاختبار الملف في بيئة معزولة.

في الوقت نفسه، تتطلب أنواع الملفات مثل ملفات PDF مجموعة مختلفة من التدابير الأمنية: (CDR) نزع فتيل المحتوى وإعادة بنائه لإزالة أي محتوى ضار دون تغيير الملف نفسه، أو تدابير الحماية الاستباقية (DLP) لحماية فقدان البيانات لضمان عدم تسرب أي بيانات حساسة من خلال هذه الملفات.

تكمن الفكرة الرئيسية في تحديد الإجراء المناسب لكل ملف، بناءً على خصائصه ومخاطره بحيث يتم التعامل مع التهديدات المحتملة بطريقة تتماشى مع سلوك الملف المحدد.

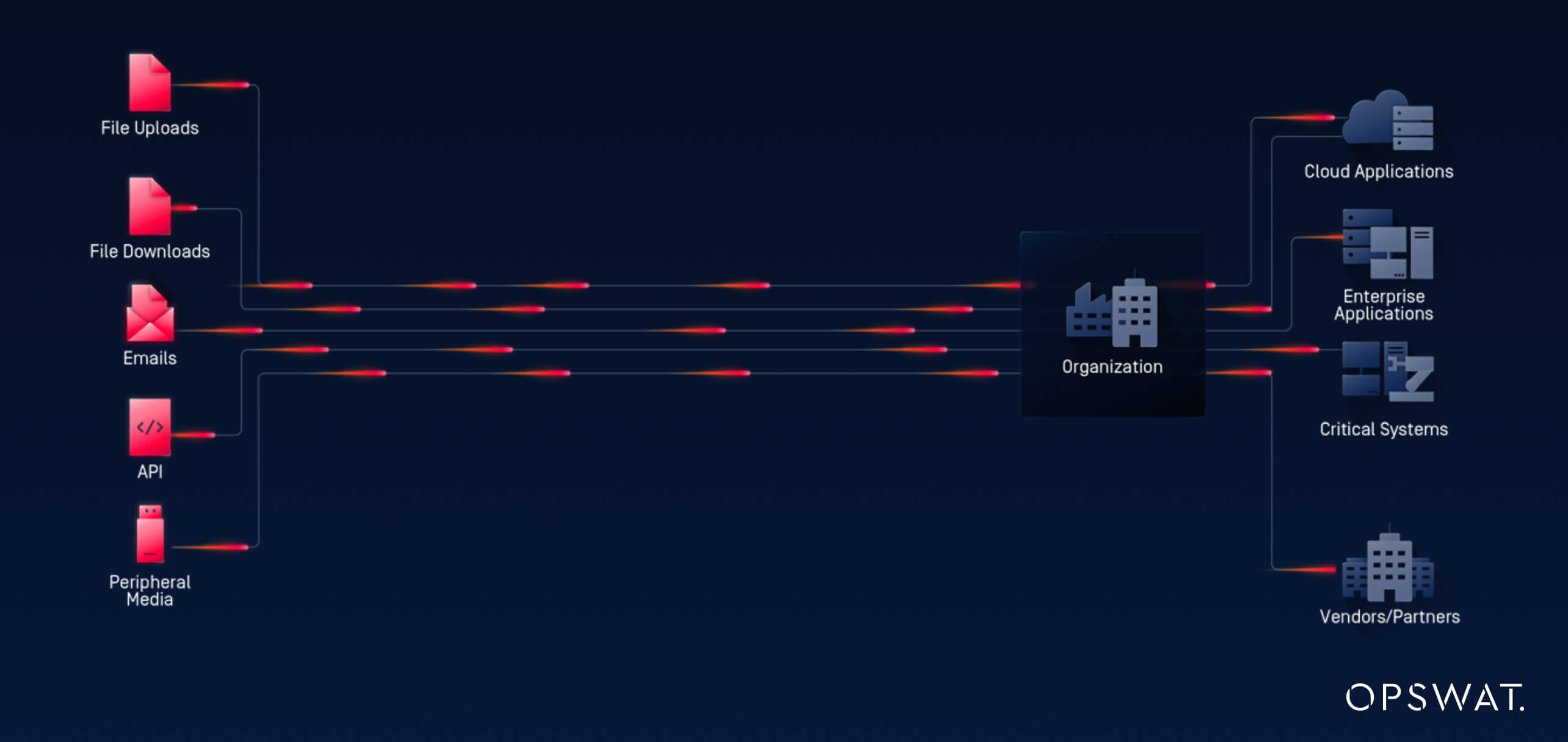

تأمين جميع نقاط إدخال البيانات

كما أن تأمين كل نقطة دخول للبيانات في بيئتك السحابية لا يقل أهمية.

يمكن أن تدخل الملفات إلى نظامك بعدة طرق - من خلال مرفقات البريد الإلكتروني، أو واجهات برمجة التطبيقات، أو تحميل الملفات، أو التنزيلات، أو التخزين السحابي - وكل قناة من هذه القنوات يمكن أن تفتح الباب أمام التهديدات.

تأكد من أن كل نقطة دخول آمنة ومراقبة.

على سبيل المثال، يجب أن تقوم فلاتر البريد الإلكتروني بفحص المرفقات قبل فتحها أو تنزيلها، ويجب أن تحتوي واجهات برمجة التطبيقات المستخدمة لنقل الملفات على بروتوكولات أمان قوية، بما في ذلك التشفير والمصادقة المناسبة.

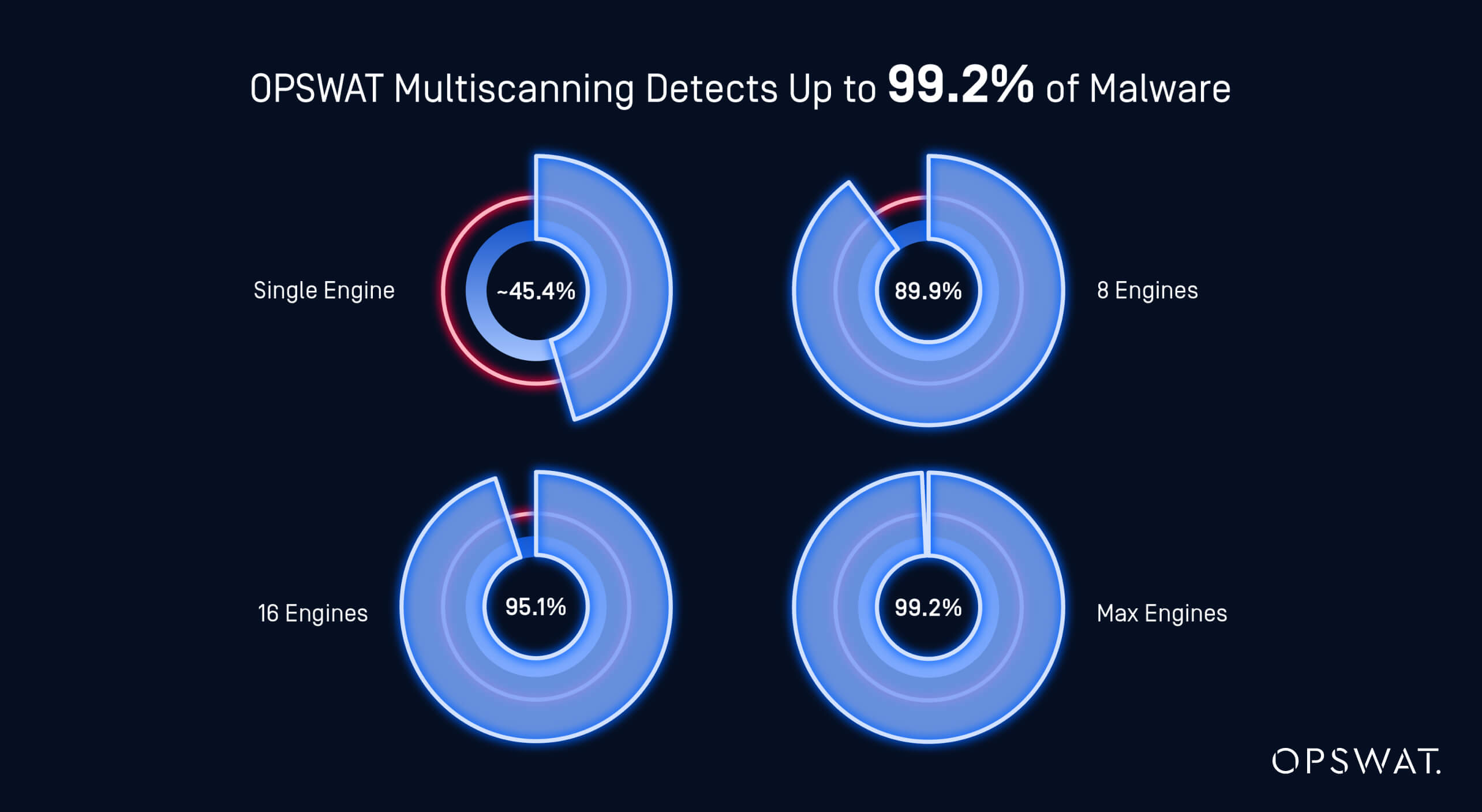

استخدام Multiscanning للحماية المعقدة

ولتحسين فرص اكتشاف التهديدات، يجب على المؤسسات استخدام المسح المتعدد الذي يتضمن فحص الملفات باستخدام محركات متعددة لمكافحة الفيروسات (AV).

كلما زاد عدد المركبات المضادة للمركبات المستخدمة كلما كان معدل الاكتشاف أفضل.

يساعد هذا النهج في تغطية نطاق أوسع من التهديدات ويقلل من خطر فقدان البرمجيات الخبيثة أو غيرها من المحتويات الضارة.

يجب أن تقوم برامج مكافحة AV بتشغيل عمليات الفحص إما داخل بيئتك الخاصة أو في بيئة سحابية آمنة، مما يضمن عدم خروج أي بيانات حساسة من نظامك.

عند إجراء عمليات المسح في السحابة، تتم معالجة البيانات ثم حذفها، لذلك لا يتم نقل المعلومات الخاصة إلى قواعد بيانات AV الخارجية.

تستخدم منصةمنصّة MetaDefender السحابية من OPSWATأكثر من 20 محركًا رائدًا في مجال مكافحة البرمجيات الخبيثة مثل McAfee أو Bitdefender، باستخدام التوقيع والاستدلال والتعلم الآلي، ويتم تحديث برامج مكافحة الفيروسات يوميًا.

يعمل هذا المزيج من طرق الفحص على تحسين فرص اكتشاف حتى التهديدات الجديدة والمتطورة.

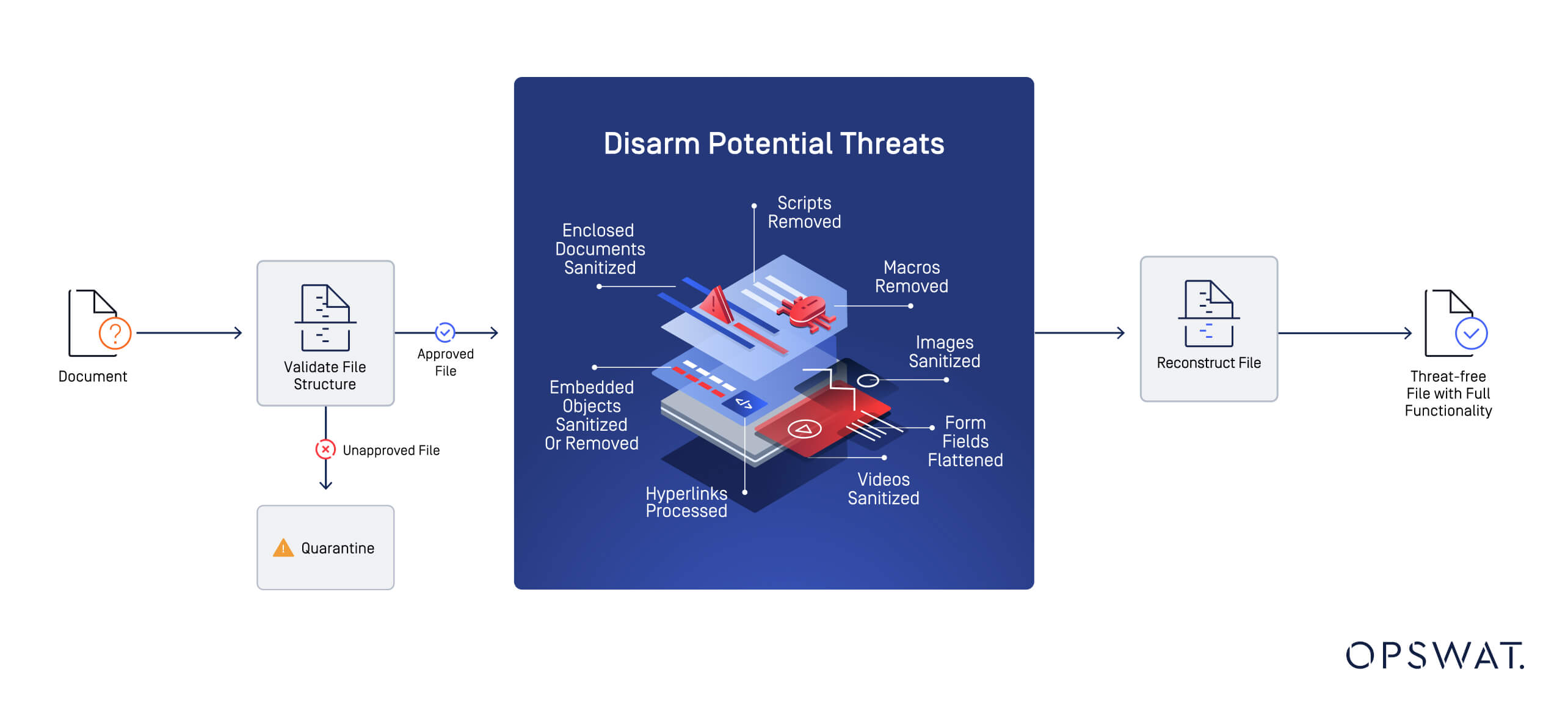

تنفيذ CDR

تُعد CDR تقنية ضرورية للحماية من التهديدات المخفية (البرامج النصية والروابط والتعليمات البرمجية الخبيثة) في الملفات.

يعمل CDR عن طريق تقسيم الملفات إلى مكوناتها الأساسية وإزالة أي محتوى ضار، مثل الروابط المخفية أو عناوين URL أو رموز QR.

بعد تعطيل الملف، يعيد مجلس الإنماء والإعمار إعادة بنائه بما يضمن بقاء الملف يعمل دون نقل أي من العناصر الخبيثة.

على سبيل المثال، في سياق طلبات التوظيف، قد يرسل المرشحون سير ذاتية بصيغة PDF يمكن أن تكون مزودة برموز ضارة مصممة لاستغلال أنظمتك. يزيل برنامج CDR هذا التهديد ويوفر ملفاً نظيفاً وآمناً يحتفظ بالغرض الأصلي منه.

وهذا يجعل الملفات آمنة للاستخدام ويحافظ على سلامة البيانات مع منع تنفيذ التعليمات البرمجية الضارة.

تمكين وضع الحماية Adaptive لتحليل التهديدات

يضيف وضع الحماية Adaptive طبقة مهمة لأمان الملفات من خلال اختبار الملفات التي يحتمل أن تكون ضارة بأمان في بيئة خاضعة للرقابة.

تقوم هذه التقنية بتشغيل الملفات في نظام محاكاة، مما يسمح لفرق مركز العمليات الأمنية بمراقبة السلوك دون المخاطرة بإلحاق الضرر بالنظام الفعلي. وبمجرد تحليل الملف، يقدم النظام حكمًا يستند إلى سلوكه في صندوق الحماية.

بالنسبة للملفات التي تحتوي على نصوص برمجية أو محتوى مشبوه، يمكن لصندوق الرمل التكيّفي عزلها في بيئة محمية بالهواء، مما يضمن احتواء أي نشاط ضار.

توفر صندوق الحماية التكيفي تحكمًا كاملاً في كيفية تفجير الملفات وتحليلها، مما يسمح للمؤسسات بتعديل البيئة أدوات المراقبة أدوات على خصائص الملف.

تتيح هذه المرونة إجراء تقييم أكثر شمولاً ودقة للتهديدات التي قد تتجاوز طرق الكشف التقليدية.

على الرغم من أن وضع الحماية يوفر إجراءً أمنيًا فعالًا، إلا أنه قد يستغرق بضع دقائق لتحليل كل ملف.

وبالنظر إلى هذا الإطار الزمني، من المهم استخدام وضع الحماية بحذر لتجنب تعطيل سير العمل، خاصةً في البيئات التي تكون فيها إنتاجية الملفات عالية.

اتخاذ تدابير وقائية مع DLP

تتجاوز Proactive DLP تحديد المحتوى الحساس؛ حيث تركز على منع تسرب البيانات قبل حدوثه.

تكتشف DLP المعلومات الحساسة مثل (PII) معلومات التعريف الشخصية وأرقام بطاقات الائتمان والمحتوى غير المرغوب فيه وأي نوع آخر من بيانات الأعمال السرية، مما يضمن حمايتها من الوصول غير المصرح به أو التعرض لها.

وهو يقوم بذلك عن طريق تنقيح البيانات الحساسة تلقائيًا، وإزالتها أو استبدالها قبل مشاركتها خارجيًا.

إذا لزم الأمر، يمكنه تطبيق علامات مائية على الملفات لتتبع كيفية استخدام البيانات أو من يصل إليها.

يتضمن أحدث تطبيق DLP استخدام أدوات مدعومة بالذكاء الاصطناعي أدوات للمؤسسات اعتماد نماذج الذكاء الاصطناعي وتدريبها مع الحفاظ على ضوابط خصوصية قوية.

تتبع مكونات Software باستخدام فاتورة مواد Software (SBOM)

يجب أن يكون لدى المؤسسات رؤية كاملة للمكونات داخل تطبيقاتها لإدارة مخاطر سلسلة توريد البرمجيات بفعالية - وهذا ما توفره قائمة توريد البرمجيات.

يوفر SBOM قائمة شاملة بجميع مكونات البرامج، بما في ذلك مكتبات الجهات الخارجية أدوات مفتوحة المصدر والتبعيات، مما يضمن عدم إغفال أي جزء من التطبيق.

يصبح هذا المخزون بالغ الأهمية عندما يقدم المطورون تطبيقات جديدة أو حاويات Docker أو أكواد برمجية جديدة، حيث يكشف عن كل مكون من المكونات المعنية.

لا تقتصر حالة استخدام SBOM على vulnerability detection حيث إنها توفر أيضًا بيانات أساسية عن دورات حياة المكونات، مثل تفاصيل نهاية العمر الافتراضي ومعلومات الترخيص.

وبفضل هذه الرؤية، يمكن للمؤسسات استباق المخاطر خلال عملية التطوير ومنع المشاكل قبل ظهورها.

تحليل الأرشيفات بحثًا عن التهديدات الخفية

يمكن أن تتجاوز الملفات المضغوطة أو المؤرشفة إجراءات الأمان التقليدية.

على سبيل المثال، إذا كان الملف محميًا بكلمة مرور، لا يمكن لبرامج مكافحة الفيروسات فحص محتوياته، مما يجعله عرضة للمخاطر المحتملة.

لمنع حدوث ذلك، حلول تكون حلول الأمان قادرة على فتح وفحص جميع الملفات الموجودة داخل الحاويات المؤرشفة، بما في ذلك التنسيقات الشائعة مثل ZIP و RAR و TAR، بالإضافة إلى الأرشيفات المشفرة.

تطبيق فلسفة الأمان منعدم الثقة

لا توجد منظمة محصنة ضد التهديدات السيبرانية، سواء كانت التهديدات من مصادر داخلية أو خارجية، لذلك يجب التعامل مع كل ملف على أنه خطر محتمل.

يستهدف القراصنة المؤسسات من جميع الأحجام، وكلما كبر حجمك، كلما أصبحت أكثر جاذبية لهجمات برامج الفدية الخبيثة المربحة.

نموذج الثقة الصفرية ضروري في هذه البيئة.

ويفترض أن كل ملف، بغض النظر عن مصدره أو مستوى الثقة فيه، مخترق.

تضمن هذه الفلسفة عدم قدرة التهديدات على تجاوز تدابيرك الأمنية، وحماية كل جانب من جوانب بنيتك التحتية، الداخلية والخارجية على حد سواء.

ويعني تطبيق انعدام الثقة تطبيق هذه العقلية في جميع عمليات سير العمل والمواقع والأنظمة - واجهات برمجة التطبيقات، والتخزين السحابي، وبوابات الويب، وما إلى ذلك.

يجب أن يكون كل شيء مجزأ مع وجود ملكية واضحة على كل مستوى.

يضمن هذا النموذج توحيد الإجراءات الأمنية، بغض النظر عن مكان عمل مؤسستك.

خذ المنظمات العالمية، على سبيل المثال.

في بعض المناطق، قد تكون DLP إلزامية في بعض المناطق، ولكن في ظل انعدام الثقة، لماذا الاقتصار على موقع واحد؟

يجب تطبيق نفس الممارسات الأمنية على مستوى العالم، مع الحفاظ على حماية متسقة في كل مكان.

تعتبر منصة الأمان المستندة إلى السحابة مثالية لهذا الغرض.

وهو يسمح بتوسيع النطاق بسهولة، مما يضمن إمكانية تطبيق تدابير الأمان بشكل موحد في جميع المواقع وسير العمل.

باستخدام مثل هذه المنصة، يمكن للمؤسسات الحفاظ على أمان جميع الأنظمة بشكل فعال بغض النظر عن مكان عملها.

تعرّف على كيفية حماية MetaDefender سحابة™ لأحمال عملك سحابة

لقد اتخذتَ الخطوة الأولى في فهم أفضل الممارسات اللازمة لتأمين الملفات السحابية عبر جميع عمليات سير العمل، وتدرك الآن أن الأساليب التقليدية قد لا تكون كافية للحفاظ على حماية مؤسستك.

تم تصميم منصّة MetaDefender السحابية لمعالجة تحديات الأمن السيبراني بشكل مباشر، حيث يقدم حلاً واضحاً يتكامل بسلاسة مع البنية التحتية السحابية الخاصة بك.

باستخدام المسح المتعدد وصندوق الحماية الديناميكي proactive DLP يمكنك ضمان أعلى مستوى من الأمان في جميع مهام سير العمل - دون المساس بالسرعة أو الكفاءة.