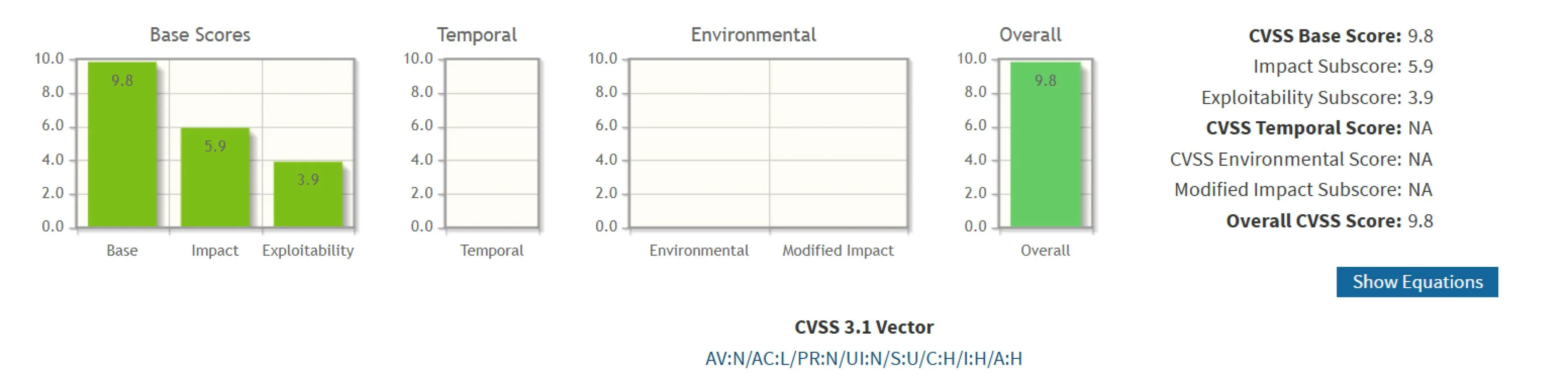

CVE-2025-66516، الذي تم اكتشافه لأول مرة في 4 ديسمبر 2025، هو ثغرة أمنية خطيرة (درجة خطورة 9.8 حسب NVD) في Apache Tika تسلط الضوء على التأثير الكبير الذي يمكن أن تحدثه ثغرة واحدة في مكون خلفي مستخدم على نطاق واسع عبر التطبيقات الحديثة. Apache Tika مدمج بعمق في سير عمل معالجة المستندات (PDF، PPT، XLS) للفهرسة والبحث والامتثال وتحليل المحتوى، وغالبًا ما يعمل خلف الكواليس مع وصول واسع إلى الأنظمة والبيانات. عندما تظهر ثغرة أمنية في هذه الطبقة، يمكن أن تعرض البيئات بأكملها للخطر، حتى لو لم تكن المكتبة المتأثرة معرضة بشكل مباشر للمستخدمين النهائيين.

لم يعد الاعتماد على التصحيحات وحدها دفاعًا كافيًا ضد هذا النوع من الاستغلالات الخطيرة. تحتاج المؤسسات إلى نهج أمني متعدد الطبقات يفترض حدوث ثغرات أمنية ويركز على تقليل التعرض لها في كل مرحلة.

في هذا المدونة، ندرس ثلاث طبقات متكاملة:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- الكشف عن السلوك الضار للمستندات من خلال التحليل المتقدم باستخدام Zero-Day Detection

- تأمين سلسلة توريد البرامج للكشف عن الثغرة الأمنية الحرجة XXE في تبعيات Apache Tika باستخدام SBOM (قائمة مواد البرامج) و SCA (تحليل تكوين البرامج)

توفر هذه الطبقات مجتمعة استراتيجية دفاعية عميقة وعملية للتخفيف من الثغرات الأمنية المعروفة والتهديدات المستقبلية القائمة على الملفات.

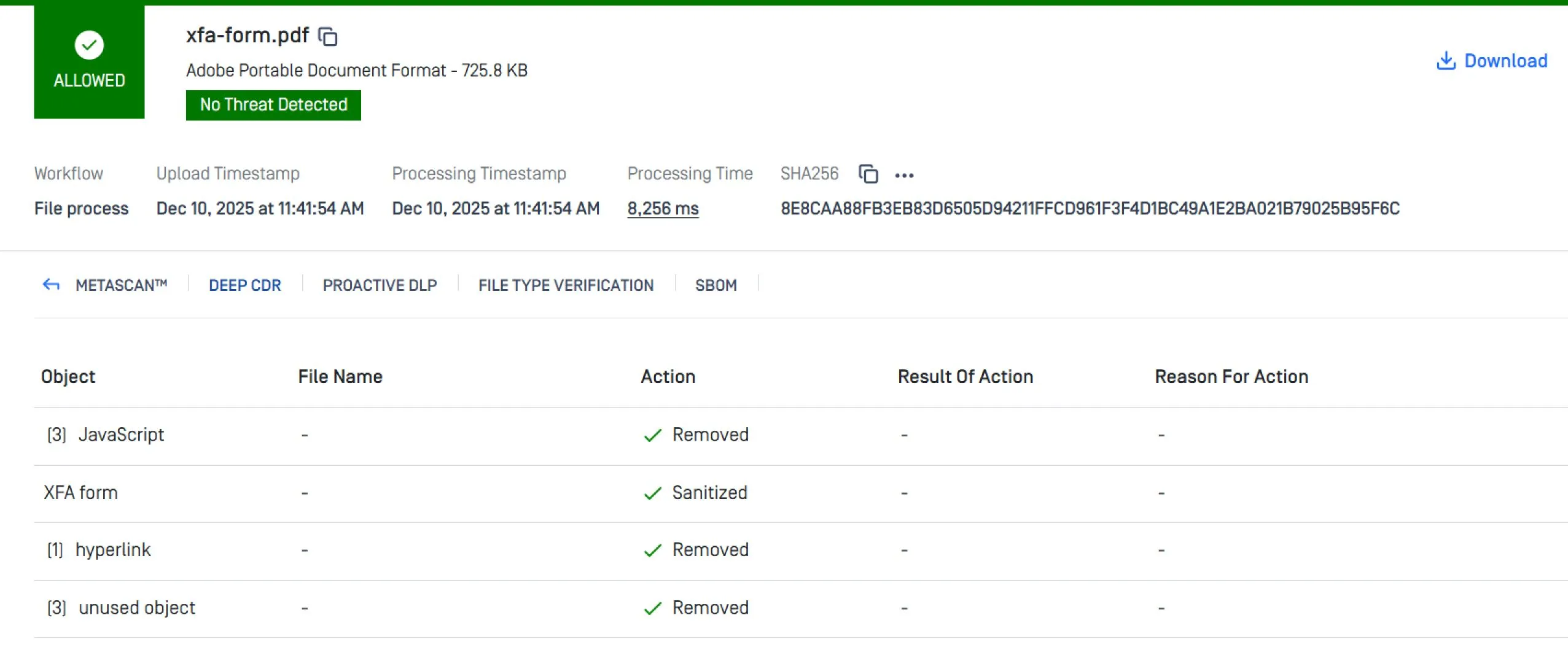

1. File Sanitization with Deep CDR™ Technology

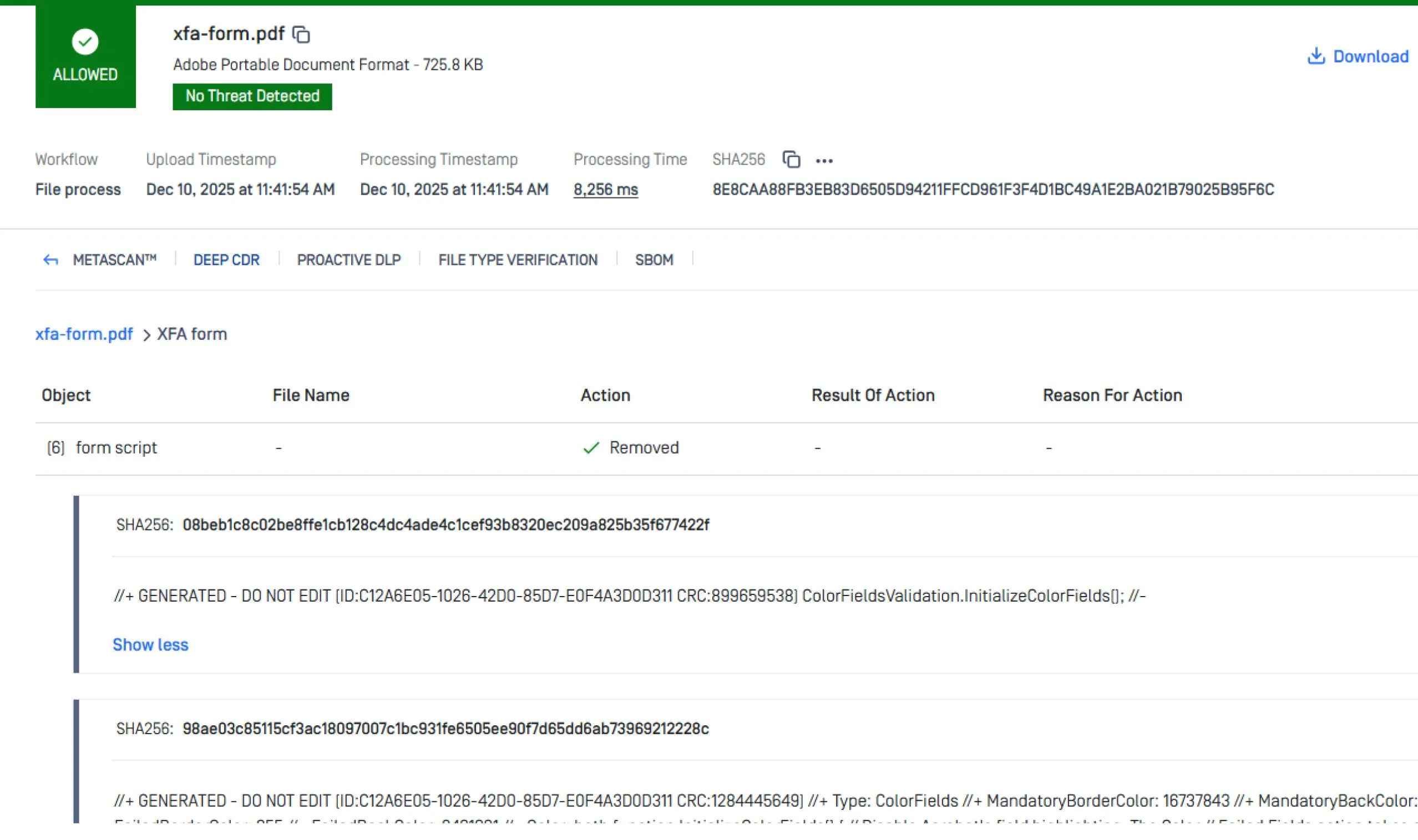

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

2. تحليل السلوك مع الكشف عن التهديدات في يومها الأول

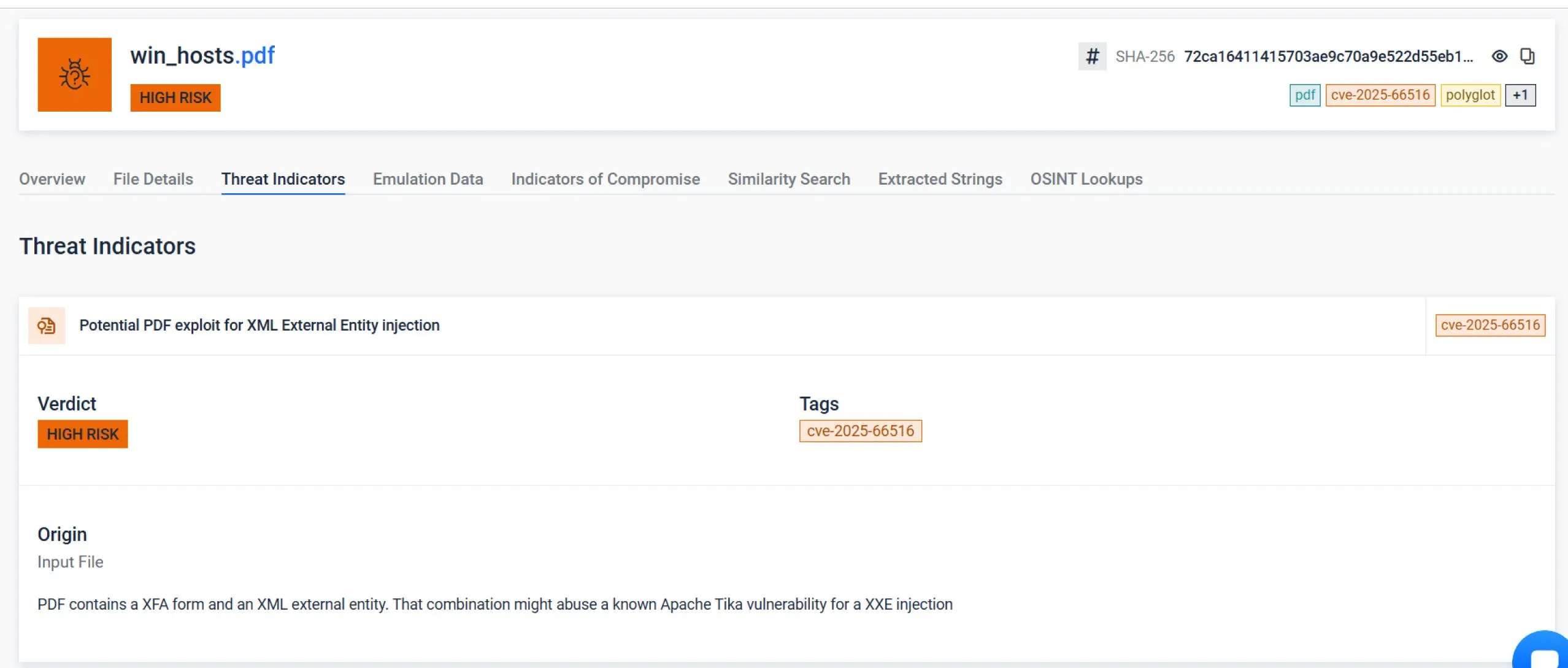

من خلال الجمع بين قواعد الكشف المتقدمة ومحاكاة وقت التشغيل، يمكن لتقنية الصندوق الرملي القائمة على المحاكاة والمملوكة OPSWATمراقبة السلوك الضار الذي قد يفوته التحليل الثابت، حتى عندما تكون الثغرات الأمنية مشوشة أو مضمنة في هياكل ملفات معقدة. تحقق من التفاصيل على Filescan.IO - منصة تحليل البرامج الضارة من الجيل التالي.

غالبًا ما تفشل عمليات الكشف عن الثغرات الأمنية أو تصحيحات البائعين في مواكبة هجمات فورية OPSWAT التحليل الديناميكي مع معلومات التهديدات المدمجة لاكتشافها ومنعها. بدلاً من الاعتماد على تدابير التخفيف البرمجية، تقوم تقنيتنا بإجراء تحليل عميق على مستوى الملفات لملفات PDF لفهم سلوكها وقدرات النظام التي تحاول استغلالها: نموذج XFA مضمن يشير إلى كيان خارجي XML خطير.

وهذا يتيح الكشف عن الشذوذات الهيكلية التي تم تسجيلها من خلال تأثير الهجمات الحقيقية، وتقنيات الاستغلال المعروفة، وحتى هجمات فورية تعتمد على ثغرات أمنية غير موثقة أو ناشئة. تعرف على المزيد حول OPSWAT Detection

3. Secure Supply ChainSoftware

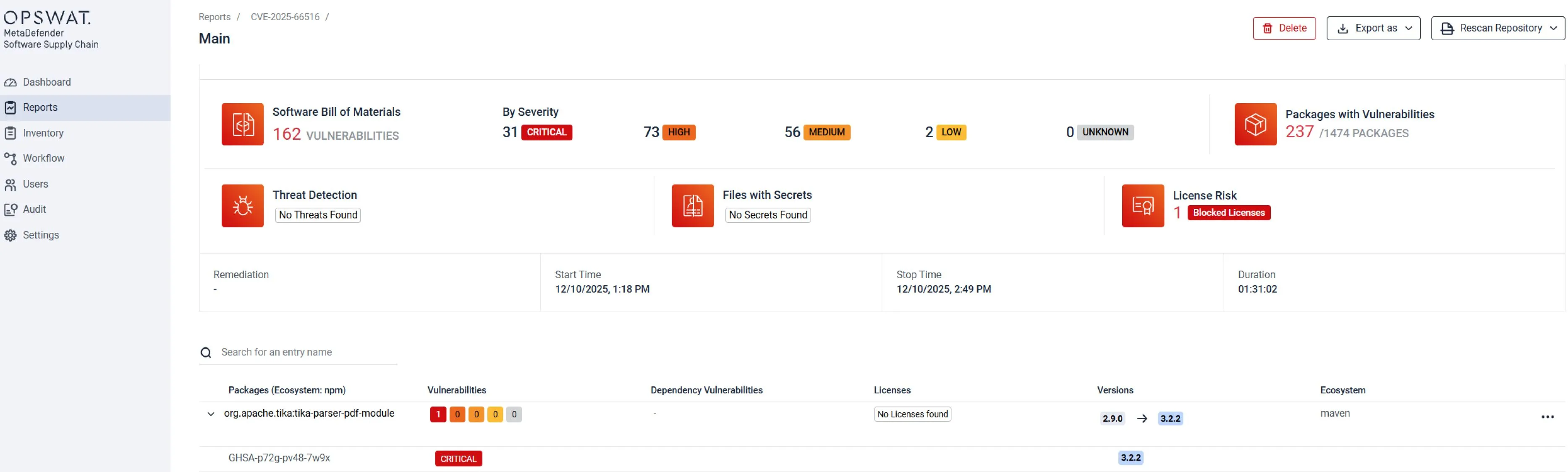

يمكن أن تساعد عملية سلسلة التوريد الآمنة للبرامج في تحديد ما إذا كانت أي خدمة أو مكون يعتمد على إصدار Apache Tika ضعيف يتأثر بـ CVE-2025-66516.

من خلال دمج أدوات الفحص التلقائي للتبعيات أدوات SCA (تحليل تكوين البرامج) في خطوط أنابيب CI/CD، يمكن للمؤسسات اكتشاف المكتبات القديمة أو التبعيات الانتقالية أو الوحدات النمطية المخفية التي لا تزال تشير إلى Tika ≤ 3.2.1 بشكل مستمر. تعرف على المزيد حول OPSWAT MetaDefender Software Supply Chain

تقوم هذه الماسحات الضوئية بتمييز الإصدارات المعرضة للخطر في وقت مبكر، مما يمكّن الفرق من حظر عمليات النشر أو تشغيل الترقيات الإلزامية إلى الإصدارات المعدلة مثل Tika 3.2.2.

بالاقتران مع إنشاء قائمة مواد البرمجيات (SBOM) ومراجعات المخزون الدورية، يضمن هذا النهج رؤية كاملة لمكتبات الجهات الخارجية ويقلل من مخاطر دخول أكواد ضعيفة إلى مرحلة الإنتاج.

لماذا الأمن متعدد الطبقات مهم

يوضح CVE-2025-66516 كيف أن الهجمات الحديثة نادراً ما تعتمد على نقطة فشل واحدة. بدلاً من ذلك، تستغل تنسيقات الملفات الموثوقة ومكتبات التحليل الموثوقة وسير عمل الأتمتة الموثوق. عندما ينهار أي من هذه الافتراضات، ترث الأنظمة النهائية المخاطر. لهذا السبب لم يعد الاعتماد على التصحيحات أو الدفاعات المحيطية كافياً.

ينطلق نموذج الأمان متعدد الطبقات (الذي يشار إليه غالبًا باسم "الدفاع المتعمق") من افتراض أن الضوابط ستفشل في نهاية المطاف، ويصمم وسائل الحماية وفقًا لذلك:

- إذا تأخر إصلاح الخلل أو كان غير كامل، فإن تنقية ملف الإدخال تضمن إزالة المحتوى الخطير، مثل نماذج XFA أو مراجع الكيانات الخارجية، قبل أن يصل إلى الكود المعرض للخطر.

- إذا تجاوز ملف ضار الفحوصات الثابتة، فإن التحليل السلوكي والمحاكاة يمكنهما مع ذلك اكتشاف محاولات الاستغلال استنادًا إلى سلوك التنفيذ الفعلي بدلاً من التوقيعات المعروفة.

- إذا دخلت شفرة غير آمنة إلى البيئة من خلال التبعيات، فإن ممارسات سلسلة التوريد الآمنة للبرمجيات توفر الرؤية والتنفيذ لمنع نشر المكونات الضعيفة في المقام الأول.

تتناول كل طبقة من هذه الطبقات مرحلة مختلفة من دورة حياة الهجوم: قبل التحليل، وأثناء التنفيذ، وطوال عملية التطوير والنشر. وتساهم هذه الطبقات مجتمعة في تقليل احتمالية الاستغلال ونطاق الانتشار في حالة اكتشاف ثغرة أمنية بعد بدء تشغيل الأنظمة بالفعل.

بالنسبة للمؤسسات التي تعالج ملفات غير موثوقة على نطاق واسع، خاصة في الخدمات الخلفية الآلية، فإن هذا النهج متعدد الطبقات ضروري. ستستمر الثغرات الأمنية مثل CVE-2025-66516 في الظهور، ولكن مع وجود أمان متعدد الطبقات، تصبح هذه الثغرات مخاطر يمكن التحكم فيها بدلاً من أن تكون أعطالاً حرجة.

حول Apache Tika

Apache Tika هي مكتبة Java تستقبل العديد من أنواع الملفات (PDF، Word، PowerPoint، إلخ) وتستخرج النصوص والبيانات الوصفية بحيث يمكن للتطبيقات فهرسة المستندات أو البحث فيها أو تحليلها. وهي تستخدم على نطاق واسع في أنظمة مثل محركات البحث أدوات الاكتشاف الإلكتروني وأي تطبيق ويب يتيح للمستخدمين تحميل المستندات للمعالجة التلقائية.

حول CVE-2025-66516

سطح الهجوم هو ثغرة أمنية XXE (XML External Entity) يتم تشغيلها عندما يقوم Tika بتحليل ملفات PDF تحتوي على نموذج XFA (XML Forms Architecture) ضار. XXE يعني أنه عندما يعالج Tika XML داخل ملف PDF، يمكن خداعه لتحميل "كيانات خارجية" تشير إلى ملفات محلية أو عناوين URL بعيدة، وهو ما لا يفترض أن يحدث.

CVE-2025-66516 هو ثغرة أمنية خطيرة في Apache Tika تسمح للمهاجم بإطلاق حقن XXE عن طريق إرسال ملف PDF مصمم خصيصًا مع نموذج XFA ضار.يؤثر هذا الخلل على عدة وحدات (إصدارات tika-core ≤ 3.2.1 و tika-pdf-module و tika-parsers) ويحمل تصنيف خطورة CVSS 9.8. في حالة استغلاله، يمكن للمهاجمين قراءة ملفات الخادم الحساسة أو تنفيذ طلبات مزورة من جانب الخادم (SSRF) أو حتى تنفيذ تعليمات برمجية عن بُعد.

في هذه الحالة، توجد الثغرة الأمنية في مكتبة Tika الأساسية (tika-core)، وليس فقط في وحدة تحليل ملفات PDF، لذا فإن تحديث وحدة PDF وحدها لا يكفي.

حالات الاستخدام النموذجية المعرضة للخطر

أي تطبيق يتيح للمستخدمين تحميل ملفات PDF للمعاينة أو الفهرسة أو استخراج النص أو يستخدم Tika في الخلفية لمعالجة تلك التحميلات تلقائيًا يكون معرضًا للخطر، خاصةً إذا كان يعمل في خدمة خلفية لها حق الوصول إلى الشبكات الداخلية أو الملفات الحساسة.

حماية سير عمل الملفات

تعرف على كيفية عمل OPSWAT معًا لحماية مؤسستك من الثغرات الأمنية المعروفة والتهديدات الناشئة في يوم الصفر.