نحن نعيش في عالم رقمي، يتغير بسرعة من حيث الاحتياجات أدوات الاتصال. هناك حاجة متزايدة للعمل عن بُعد، والتي من المحتمل أن تزداد في المستقبل، حتى بعد السيطرة على جائحةكوفيد-19 . يبحث الناس عن طرق لتبسيط عملهم من أجل الحفاظ على توازن صحي بين الوقت المهني والوقت الشخصي. هذا الواقع الجديد يجبر المؤسسات على التكيف وإيجاد طرق جديدة للتعامل مع المخاطر المرتبطة بذلك:

- الأشخاص الجدد في العمل من المنزل هم الأقل IT معرفة كيفية توخي الحذر فيما يتعلق بالحوادث الأمنية ،

- من المرجح أن تحتوي برامج الاستخدام الشخصي على تعليمات برمجية يمكن للقراصنة استخدامها لاختطاف نقطة النهاية ،

- يزيد الارتفاع الحاد في استخدام VPN بشكل كبير من خطر انتشار برامج الفدية والبرامج الضارة

- تعد الحسابات ذات الامتيازات أو الحسابات ذات الصلاحيات العالية أهدافًا جذابة للمهاجمين - اختراق هذه الحسابات من أجل معلومات تحديد الهوية الشخصية في السوق السوداء، وهجمات برامج الفدية الخبيثة; إنشاء اختراقاتوالتي قد تؤدي إلى هجمات فورية; إغلاق النظام خسارة الأعمالالسمعة الضرر

يواجه محترفو تكنولوجيا المعلومات والمتخصصون في مجال الأمن تحديات أكثر من أي وقت مضى. وسواء منحوا حقوق الامتيازات أم لا، فمن دون استراتيجية أمنية وحل إدارة الوصول المميز (PAM)، سيؤدي الوضع إلى ضياع الوقت والمال والتوتر والإحباط. فهم يحتاجون إلى حل معقد يجعل عمل الجميع أكثر كفاءة وأمانًا، ويمكّن الأشخاص من تثبيت واستخدام أفضل البرامج التي تناسب احتياجاتهم دون المساس بأمن النظام. لهذا السبب فإن برنامج OPSWAT منصّة MetaDefender السحابية مع SoftwareFastTrack Software's FastTrack Software المسؤول حسب الطلب. والنتيجة: حل PAM متوافق مع اللائحة العامة لحماية البيانات قائم على السحابة ومتوافق مع اللائحة العامة لحماية البيانات ومصمّم لراحة بال المسؤولين حتى يتمكنوامن التركيز علىأنشطتهم الرئيسية.

مشرف المسار السريع حسب الطلب

تجربة المستخدم

يستخدم الأشخاص البرنامج لأسباب مختلفة ، مثل أداة الاتصال ، على سبيل المثال. إنهم غير مهتمين بإتقان البرنامج ، ولا أن يكونوا خبراء في تثبيته على أنظمة تشغيل مختلفة. إنهم يريدون فقط استخدامه من أجل القيام بأعمالهم أو لأغراض شخصية. الوضع المثالي هو عندما يمكن للمستخدمين تثبيت البرنامج عندما يحتاجون إليه ، مع أقل قدر ممكن من المسؤوليات ، خاصة فيما يتعلق بإدارة عمليات التثبيت أو المخاطر الأمنية التي قد تأتي معها. تؤدي إزالة حقوق المسؤول المحلي من نقاط النهاية المدارة إلى التخفيف من الثغرات الأمنية الحرجة ولكنها لا تسمح للمستخدمين بتشغيل المهام الموثوقة التي تتطلب ارتفاعا متميزا. هنا يحدث Admin by Requests الفرق: الحل يسلب حقوق المسؤولين ، لكن تجربة المستخدم هي نفسها كما كانت من قبل. يتم إبطال حقوق المسؤول الخاصة بالمستخدمين، ولكن لا يزال بإمكان المستخدم تثبيت البرامج، حتى النوع الذي يحتاج إلى حقوق المسؤول، مثل WebEx أو Adobe Reader أو TeamViewer. الشيء الوحيد الذي يجب على المستخدمين فعله هو البحث عن ملف التثبيت وتنزيله. المسؤول بذ الطلب يتولى من هنا. الفيديو يظهر تجربة المستخدم مع IT تم تمكين الموافقة.

يحدد الحل المستخدمين الذين يطلبون تثبيت البرامج استنادا إلى مجموعات Active Directory / الوحدات التنظيمية / مجموعات Azure AD الخاصة بالمؤسسة من خلال تسجيل الدخول الأحادي. يراقب السلوك ويدققه للكشف عن المستخدمين والأصول الخطرة من خلال سلسلة الرسائل والتحليلات السلوكية لمكافحة هجمات البرامج الضارة.

عمليات التثبيت وتدفق الموافقة على حقوق المسؤول

يحتاج المسؤول إلى الحفاظ على التوازن بشكل دائم بين جعل المستخدمين سعداء وحماية الأنظمة. بدون حل PAM ، هناك سيناريوهان محتملان يجب على المسؤولين مواجهتهما في أي مؤسسة ، وكلاهما يؤدي إلى مواقف مرهقة ومخاطر أمنية:

- إذا سمحت الشركة للمستخدمين بالحفاظ على حقوق المسؤول المحلي ، فقد يتم تثبيت برامج غير موثوق بها ، مما يعني زيادة الحوادث الأمنية (البرامج الضارة ، والانتهاكات ، وهجمات يوم الصفر / برامج الفدية) ومخاطر العمل (البيانات الحساسة / معلومات تحديد الهوية الشخصية ، والسمعة السيئة ، وفقدان الأعمال ، وما إلى ذلك) ،

- إذا لم تسمح الشركة للمستخدمين بالحفاظ على حقوق المسؤول المحلي، فسيتعين إجراء عدد لا يحصى من عمليات التثبيت عن بُعد، مما يعني تخصيص وقت وتركيز أقل للمهام الأكثر أهمية. كما سيتعين عليهم تنفيذ حلول القائمة البيضاء. من المستحيل توقع جميع حلول قد يحتاجها حلول لذلك قد لا يتوفر للمستخدمين البرامج المطلوبة عندما يحتاجون إليها. كما أن إدراج الملفات في القائمة البيضاء لا يعني أن الملفات آمنة، مما يؤدي إلى مزيد من المخاطر الأمنية.

يدعم Admin by Request كلا السيناريوهين ، مما يسمح للمستخدمين بتثبيت البرنامج مع سحب حقوق المسؤول. يتحكم في إجراءات المستخدمين ونواياهم ، مما يوفر للمسؤولين عملية موافقة بسيطة: عندما يطلب المستخدم الموافقة على التثبيت ، يتم تسجيل التثبيت في قائمة Auditlog في البوابة الإلكترونية. عند بدء التثبيت ، يتم اعتراض العملية ووضع الحماية دون أن يكون المستخدم هو المسؤول ومع تدقيق كامل في التطبيق والمدخل للوثائق المستقبلية. يجب على المستخدم إعطاء سبب الحاجة إلى هذا البرنامج ، وبيانات الاعتماد (البريد الإلكتروني ورقم الهاتف) من أجل المتابعة.

يقرر المسؤول ما إذا كان يجب مراجعة كل اعتراض أو استخدام الموافقة التلقائية. شاهد هذا الفيديو للاطلاع على تدفق الموافقة الكامل. لا توجد الملفات أبدا أو تجتاز خدمة Admin by Request السحابية بأي شكل من الأشكال. يتم توجيههم إلى MetaDefender، حيث لا يتم تخزينها ، ولكن يتم مسحها ضوئيا فقط - فهي موجودة هناك فقط إذا تم مسحها ضوئيا. أسهل وأسرع طريقة للموافقة على طلب "تشغيل كمسؤول" أو "جلسة مسؤول" هي استخدام mobile أو Apple Watch. إنها دفعة في الوقت الفعلي وسيكون رد الفعل سريعا. عندما يضغط المسؤول على الزر موافقة أو رفض ، سيتلقى المستخدم رسالة بريد إلكتروني تحتوي على تعليمات. يمكن للمسؤولين أيضا استخدام البوابة الإلكترونية للموافقة على الطلبات. لتوفير الوقت ، يوصى بإشعار بالبريد الإلكتروني لجميع المستخدمين يمكنهم الموافقة على الطلبات. يتم وصف تدفق الموافقة بالكامل هنا.

تم تصميم Admin by Request أيضا للأدوار التي تحتاج إلى حقوق امتياز أوسع ، مثل المطورين ، على سبيل المثال ، الذين يتعين عليهم القيام بأكثر من تثبيت البرامج أو تشغيل التطبيقات كمسؤولين. شاهد هذا الفيديو لفهم تجربة المستخدم لجلسة مسؤول مع IT تم تمكين الموافقة.

الكشف عن البرامج الضارة باستخدام منصّة MetaDefender السحابية

كيف يضمن المسؤولون أمانا مشددا بين مؤسسة يحتاج فيها المستخدمون إلى حقوق مميزة وتتزايد ديناميكية عمليات تثبيت البرامج؟ قد يؤدي تحميل الملفات ، خاصة باستخدام نقاط النهاية الشخصية ، المتصلة بشبكات الإنترنت الشخصية من جميع أنواع الموارد ، إلى العديد من سيناريوهات الحوادث الأمنية.

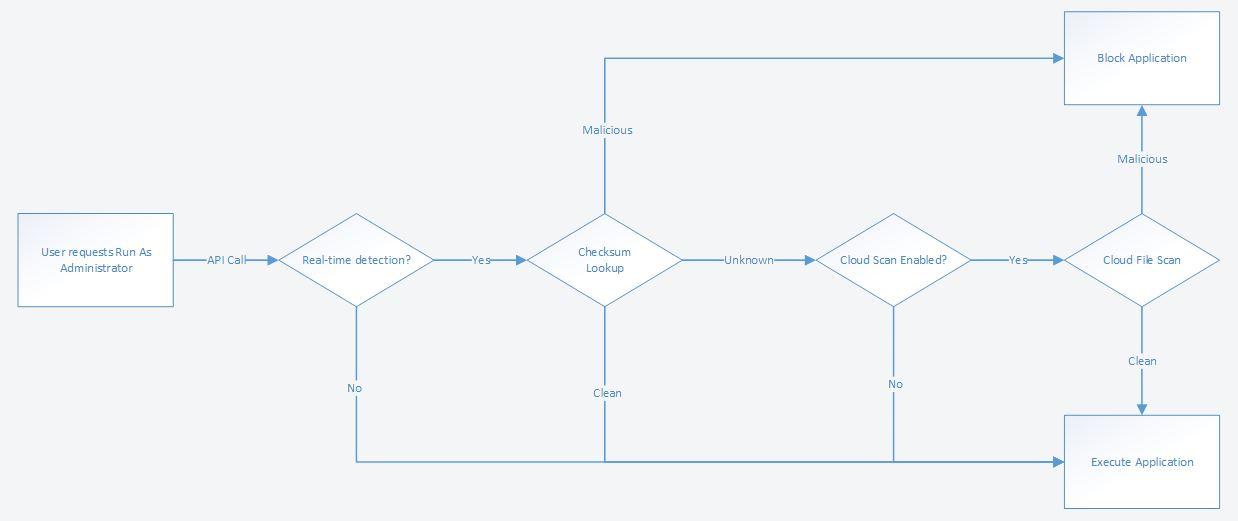

المسؤول bذ طلب دمجسحابة منصّة MetaDefender السحابية لتوفير الكشف عن البرمجيات الخبيثة التي يحتاجها المسؤولون قبل السماح بدخول أي ملف جديد إلى النظام. عندما يطلب المستخدم تشغيل ملف بامتيازات إدارية، يتم فحص الملف في الوقت الفعلي بواسطة محركاتنا المضادة للفيروسات. تستمر عملية الكشف عن البرمجيات الخبيثة دون أي عقوبة على الأداء أو الانتظار، ولا تتعارض مع أي برنامج أمان قد يكون لدى العملاء على نقاط النهاية الخاصة بهم، كما يحدث في السحابة.

عندما يحاول أحد المستخدمين تشغيل ملف بامتيازات إدارية باستخدام ميزة التشغيل كمسؤول، يتم فحص الملف على منصّة MetaDefender السحابية وإذا تم وضع علامة على أنه ضار، تقوم نقطة النهاية بحظر الملف وإيقاف العملية، كما في هذا الفيديو. تتم إضافة إدخال في سجل التدقيق يفيد بأنه تم حظر الملف، وأي المحركات التي قامت بوضع علامة عليه.

في حالة إلغاء تحديدسحابة الفحصسحابة للملفات غير المعروفة" مع ترك "الكشف في الوقت الحقيقي" قيد التشغيل، يتم إجراء بحث عن المجموع الاختباري للملفات المعروفة بنسبة 75% فقط ويجب معالجة الباقي بواسطة منتج مكافحة الفيروسات المحلي لنقطة النهاية. إذا تم وضع علامة على أحد الملفات كملف خبيث، يقرر المسؤولون ما يحدث بعد ذلك في إعداد "الإجراء". هناك خياران:

- إرسال الملفات إلى الحجر الصحي ، مما يسمح IT الموظفين للنظر في البيانات المبلغ عنها ، وإدارة الحكم ، إذا كان ينبغي السماح بهذا الملف أم لا ،

- حظر الملف عن طريق اختيار "حظر دائم". في هذه الحالة، لا يمكن الموافقة على تشغيل الملف على الإطلاق.

استنتاج

المسؤولحسب الطلب و منصّة MetaDefender السحابية قد تضافرت جهودهما معًا لتقديم رحلة بسيطة وسريعة وآمنة للملفات، بهدف واحد: توفير جميع المعلومات الضرورية للمسؤولين ليقرروا ما إذا كان البرنامج سيدخل النظام أم لا: بيانات اعتماد المستخدم، وسببالاستخدام، وتحليل البرمجيات الخبيثة.

للمزيد من المعلومات يرجى زيارة المسؤول حسب الطلب صفحة مخصصةأو منصّة MetaDefender السحابيةصفحة. تواصل مع الفريق إذا كنت ترغب في استكشاف تجربة المستخدم والمسؤول أو كنت مهتمًا بأي تفاصيل أخرى.