- ما هي أتمتة تهديد Intelligence Sandbox

- ما هو Sandbox لتحليل البرمجيات الخبيثة؟

- ما هي بيئات Sandbox

- وضع الحماية في مراكز العمليات الأمنية (SOC)

- كيف تعمل أتمتة تهديد Intelligence Sandbox

- نُهُج التنفيذ تهديد Intelligence المؤتمتة

- مزايا وتحديات تهديد Intelligence Sandbox

- وضع الحماية الآلي للبرمجيات الخبيثة مقابل المفاهيم الموازية

- الميزات الأساسية التي يجب البحث عنها في حلول وضع الحماية من تهديد Intelligence

- الخاتمة: من العزلة إلى العمل

- الأسئلة الشائعة (FAQs)

الفصل الأول: الدفاع الثابت مقابل الدفاع الديناميكي

لقد تطور الأمن السيبراني. خدمتنا أنظمة الكشف التقليدية القائمة على التوقيعات بشكل جيد في تحديد التهديدات المعروفة. ولكن عندما بدأ مؤلفو البرمجيات الخبيثة في استخدام تقنيات تشويش متقدمة وتغيير الشيفرات البرمجية بسرعة، أصبحت هذه الأنظمة أقل فعالية. لا يمكن للتحليل الثابت وحده أن يكشف بشكل كافٍ عن المتغيرات الجديدة أو تهديدات يوم الصفر. ما كان مطلوباً هو نهج ديناميكي - نظام آلي يمكنه تحليل الملفات والسلوكيات المشبوهة في الوقت الحقيقي.

هذا التحوّل في النهج يوازي الانتقال من دراسة الميكروبات في أطباق بتري إلى تحليل كيفية انتشار العدوى في مجموعات سكانية حقيقية. أن ترى كيف تبدو البرمجيات الخبيثة على الورق شيء، ومراقبة سلوكها في بيئة حية شيء آخر. توفر أتمتة ذكاء التهديدات المستندة إلى صندوق الرمل في OPSWATتلك البيئة الحية، حيث تعزل التهديدات بأمان وتراقب سلوكها قبل أن تتمكن من الوصول إلى شبكتك.

ما هي أتمتة تهديد Intelligence Sandbox

تستخدم أتمتة ذكاء التهديدات Sandboxمل الآلية الخاصة بالبرمجيات الخبيثة لتحليل الملفات أو عناوين URL المشبوهة في بيئات معزولة. وهو يجمع بين أتمتة أمان وضع الحماية الآلي مع منصات استخبارات التهديدات لاكتشاف التهديدات وتحليلها والاستجابة لها في الوقت الفعلي. يتيح هذا النهج التحليل الديناميكي والتحليل السلوكي واستخراج مؤشرات الاختراق (IOC) للكشف المتقدم عن التهديدات.

ما هو Sandbox لتحليل البرمجيات الخبيثة؟

صندوق الحماية الخاص بتحليل البرمجيات الخبيثة هو بيئة افتراضية معزولة ومُتحكَّم بها حيث يمكن تنفيذ الملفات أو عناوين URL المشبوهة بأمان لمراقبة سلوكها. من خلال السماح بتشغيل البرمجيات الخبيثة في هذه المساحة المعزولة، يمكن لأنظمة الأمن اكتشاف الأنشطة الخبيثة التي قد يفوتها التحليل الثابت، بما في ذلك سلوك وقت التشغيل، ومحاولات التهرب، واتصالات الأوامر والتحكم.

ما هي بيئات Sandbox

تعمل بيئات Sandbox في الأمن السيبراني كمحاكاة لبيئات التشغيل الحقيقية. هذه البيئات ضرورية للتحليل الديناميكي، لأنها تسمح للنظام بمراقبة وتسجيل الإجراءات التي تقوم بها الملفات المشبوهة أو الملفات التنفيذية المشبوهة بأمان. تُعد هذه البيئات مفيدة في عمليات استخبارات التهديدات، حيث تُمكّن المحللين من مراقبة سلوك البرمجيات الخبيثة دون المخاطرة بأنظمة الإنتاج.

وضع الحماية في مراكز العمليات الأمنية (SOC)

في مراكز العمليات الأمنية (SOCs)، يعد وضع الحماية أمرًا بالغ الأهمية لتبسيط سير العمل. فهو يقلل من الإيجابيات الكاذبة، ويدعم تحديد الأولويات، ويسمح للمحللين بقضاء وقت أقل في مراجعة التنبيهات غير المنطقية. من خلال دمج الأتمتة القائمة على صندوق الرمل، يمكن لمراكز العمليات الأمنية أتمتة عملية التفجير والتحليل السلوكي للملفات التي يُحتمل أن تكون ضارة واستخراج معلومات استخباراتية قابلة للتنفيذ في الوقت الفعلي تقريباً.

الفصل الثاني: تطور تهديد Intelligence

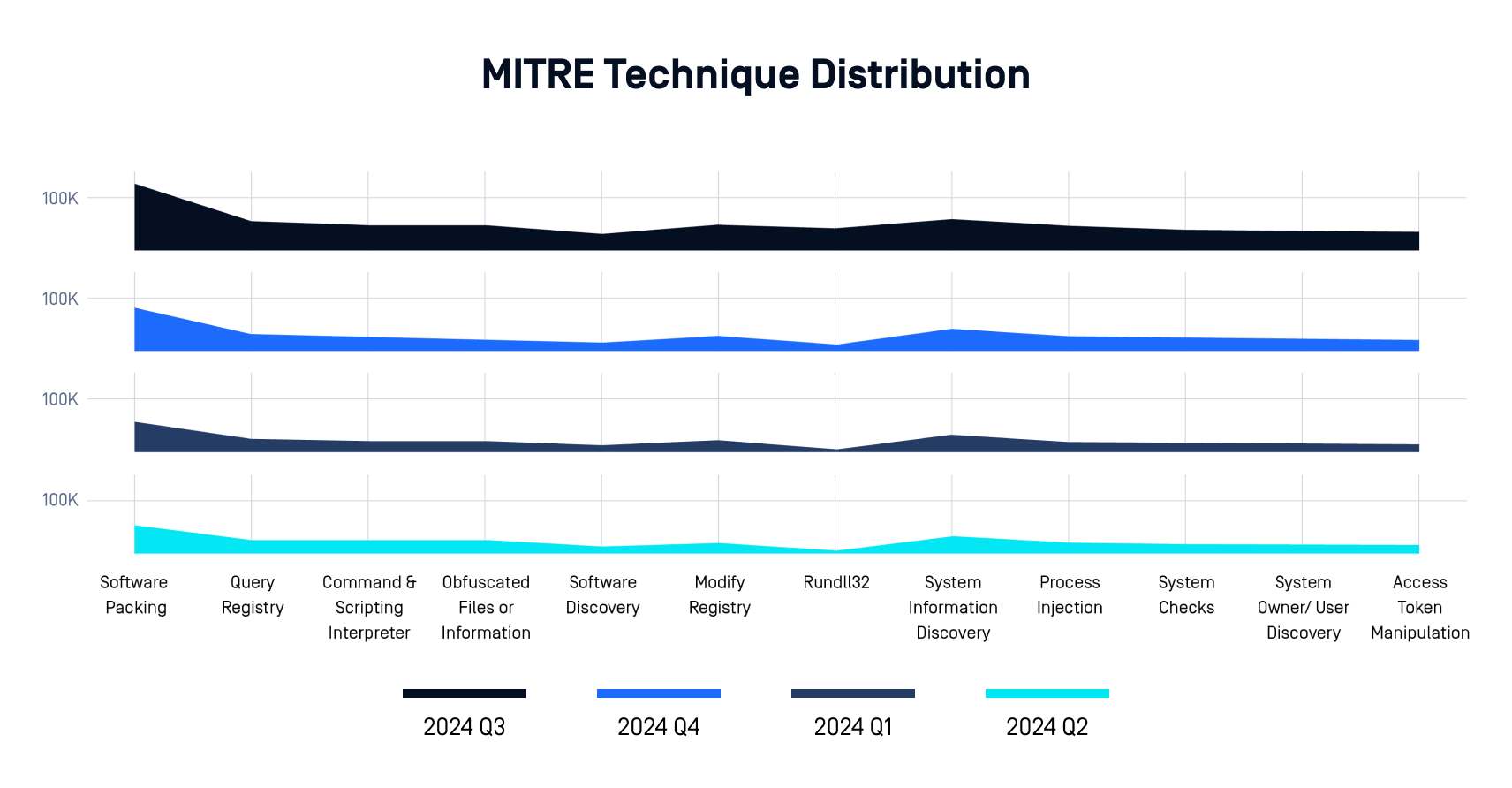

معلومات التهديدات ليست ثابتة - إنها تتطور مع مشهد التهديدات. في البداية، اعتمدت فرق الأمن في البداية على موجزات التهديدات البسيطة والمعلومات الاستخبارية التفاعلية. ولكن عندما أصبحت التهديدات أكثر قدرة على التكيف والمراوغة، نشأت الحاجة إلى منصات استخبارات التهديدات التي يمكنها استيعاب كميات كبيرة من البيانات وربطها وإثرائها.

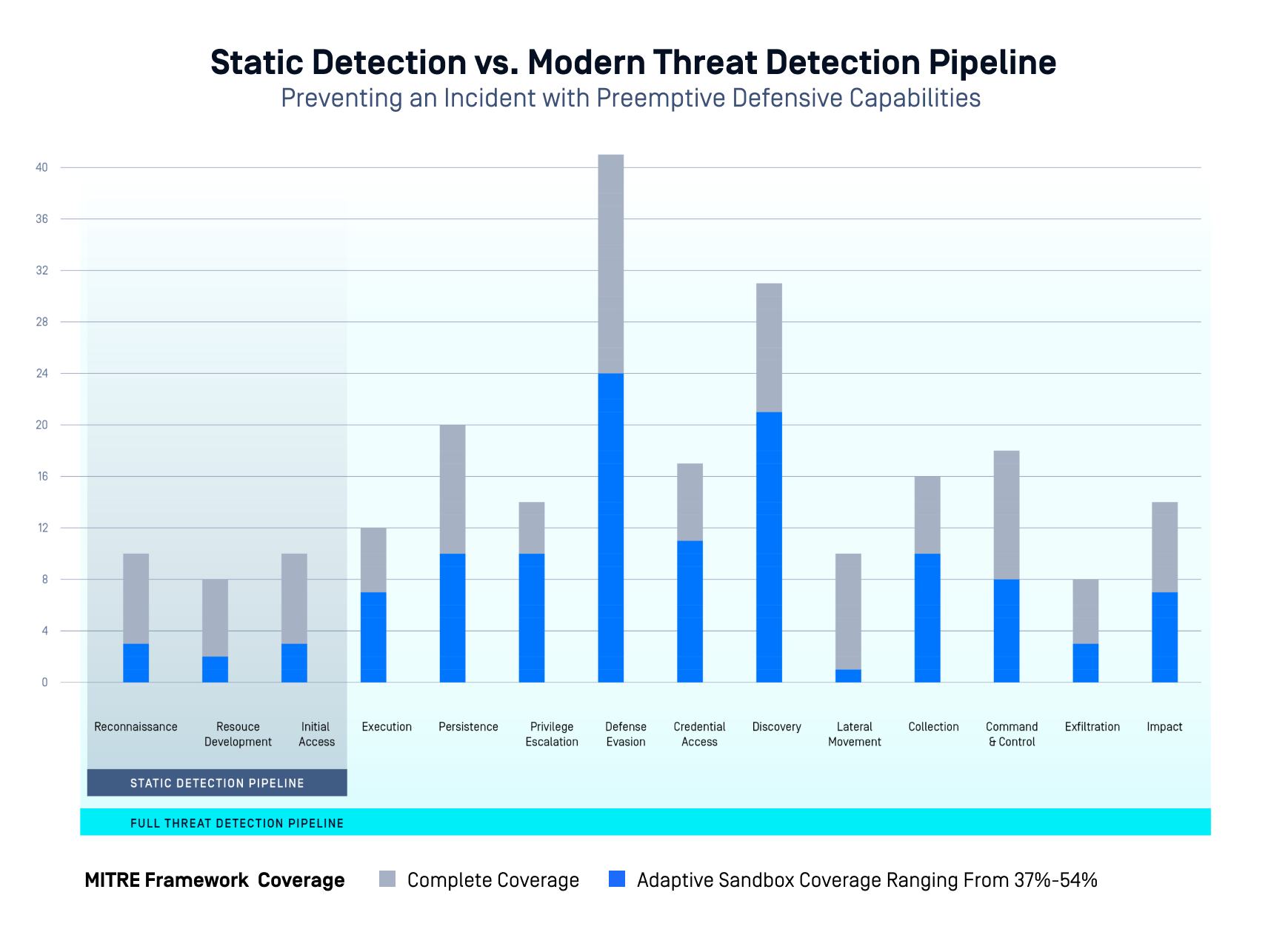

يلعب الكشف Sandbox دورًا حاسمًا في هذا التطور. فهو يتجاوز تغذية التهديدات من خلال توفير أدلة سلوكية حقيقية وسياق حقيقي. على سبيل المثال، لا يكتفي صندوق الرمل الخاص بـ OPSWAT بتفجير الملفات فحسب، بل يقوم أيضًا بتعيين السلوكيات إلى تقنيات ATT&CK، مما يتيح تصنيف التهديدات وإسناد الخصم بشكل أكثر دقة.

كيف تعمل أتمتة تهديد Intelligence Sandbox

تبدأ العملية عندما يتم إرسال ملف أو عنوان URL مشبوه إلى بيئة وضع الحماية. يفجّر صندوق الحماية الملف في بيئة آمنة ومعزولة، ويراقب جميع الأنشطة على مستوى النظام: تغييرات الملفات، وإنشاء العمليات، وحركة مرور الشبكة، وتعديلات السجل، وغير ذلك. يُعرف هذا بالتحليل الديناميكي.

وبمجرد تنفيذ البرمجية الخبيثة، يقوم النظام بإجراء تحليل سلوكي لتحديد الأنماط المتوافقة مع الإجراءات الخبيثة المعروفة. يتم استخراج مؤشرات الاختراق (IOCs) مثل عناوين بروتوكول الإنترنت (IP) والمجالات وتجزئة الملفات تلقائياً. ثم يتم إثراء هذه المؤشرات ومقارنتها بموجزات معلومات التهديدات الموجودة، مما يوفر تحديثات في الوقت الفعلي لأنظمة الأمن.

التحليل الديناميكي وتفجير البرمجيات الخبيثة

التحليل الديناميكي هو جوهر الأتمتة القائمة على وضع الحماية. من خلال تنفيذ الملفات في الوقت الفعلي، يمكن للمحللين والأنظمة المؤتمتة معرفة كيفية تصرف الملف في ظل ظروف مختلفة. يلتقط برنامج OPSWAT's Adaptive Sandbox كل الفروق الدقيقة، بدءًا من محاولات تصعيد الامتيازات إلى السلوكيات المراوغة التي تُحفزها بيئات معينة.

التحليل السلوكي واستخراج المركبات العضوية المتكاملة

يراقب التحليل السلوكي تصرفات البرمجيات الخبيثة:

إثراء تهديد Intelligence وتغذيتها

لا تُعدّ مراكز العمليات المستقلة المستخرجة ذات قيمة بمفردها ما لم يتم وضعها في سياقها. يدمج OPSWAT نتائج وضع الحماية في منصات استخبارات التهديدات الأوسع نطاقاً، حيث يتم ربط السلوكيات بالتكتيكات والتقنيات والإجراءات المعروفة. وهذا يمكّن المؤسسات من تحديد حملات الخصوم والدفاع بشكل استباقي ضد التهديدات المستقبلية.

يشكل كل من التحليل الديناميكي والمراقبة السلوكية واستخراج مركز البيانات الدولي وإثراء البيانات حلقة متماسكة تحوّل بيانات التنفيذ الأولية إلى معلومات استخباراتية قابلة للتنفيذ. يوفّر التحليل الديناميكي الأساس من خلال تنفيذ محتوى خبيث محتمل في بيئة آمنة ومحاكاة - مما يؤدي إلى الكشف عن سلوكيات وقت التشغيل التي قد تفوتها التقنيات الثابتة.

ثم يقوم التحليل السلوكي بترجمة هذه الإجراءات إلى أنماط ذات مغزى: محاولات تصعيد الامتيازات، وتقنيات المراوغة، وسلوك الحركة الجانبية، وغير ذلك. وأخيراً، يتم إثراء المؤشرات المستخلصة - عناوين بروتوكول الإنترنت، وتجزئة الملفات، والنطاقات، ومفاتيح التسجيل - من خلال ربطها مع الخلاصات الخارجية، وتكتيكات الخصم (عبر MITRE ATT&CK)، والقياس عن بُعد الداخلي.

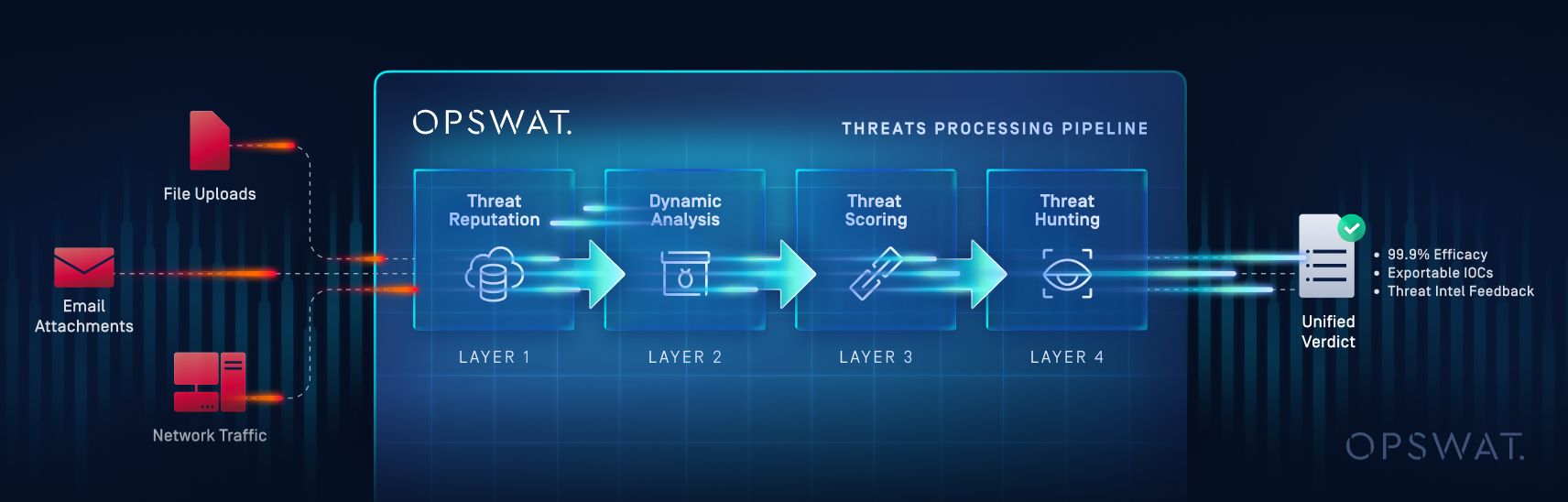

ضمن خط أنابيب الكشف المتكامل عن التهديدات في OPSWAT، يلعب صندوق الرمل التكيفي دورًا محوريًا في المرحلة الثانية من استراتيجية دفاعية أوسع ومتعددة الطبقات. في خط أنا بيب تهديد Intelligence تتم معالجة الملفات أولاً من خلال خدمات السمعة التي تتحقق من سمعة التجزئة نظام منع التطفل والنطاق وعناوين URL. عندما لا يتم إرجاع أي حكم نهائي - أو عندما يتم وضع علامة على إرشادات عالية الخطورة - يتم تمرير الملف إلى صندوق الحماية للتفجير الديناميكي وتسجيل السلوك.

ومن هناك، يتم تغذية النتائج إلى محرك الارتباط بين التهديدات في OPSWATالخاص ب OPSWATوالذي يعمل على تسجيل التهديدات والتعلم الآلي. هذا هو المكان الذي تتم فيه مقارنة عمليات التشغيل المتكاملة المستخرجة من صندوق الرمل ببيانات استخبارات التهديدات الموجودة، مما يتيح ليس فقط الكشف عن التهديدات بل تصنيفها وإسنادها، وتحديد عائلات البرمجيات الخبيثة، والحملات المرتبطة بها، وحتى الجهات الفاعلة المحتملة للتهديدات. يسمح هذا التكامل بتوفير حماية تكيفية في الوقت الحقيقي، مما يساعد فرق الأمن على الاستجابة بشكل أسرع، وتحديد أولويات التنبيهات بشكل أكثر فعالية، ومطاردة التهديدات بسياق أكثر ثراءً.

الفصل الثالث: الأتمتة تلتقي مع الخبرة

الأتمتة ليست بديلاً عن الخبرة البشرية؛ بل هي تعزيز لها. يكمن التحدي في توسيع نطاق عملية صنع القرار البشري في بيئات مليئة بالتنبيهات. يساعد برنامج OPSWAT في سد هذه الفجوة. من خلال أتمتة الكشف عن التهديدات في المراحل المبكرة والارتباط، يتم تحرير المحللين البشريين للتركيز على التحقيق والاستجابة بشكل أعمق.

وضع الحماية المدعوم بالذكاء الاصطناعي

يستخدم OPSWAT نماذج التعلّم الآلي للكشف عن الأنماط والسلوكيات التي تشير إلى وجود برمجيات خبيثة، حتى عندما تفشل التواقيع التقليدية. وهذا فعال بشكل خاص في تحديد تهديدات يوم الصفر التي لم يتم فهرستها بعد. كما يدعم الذكاء الاصطناعي أيضاً ربط السلوكيات بالملفات الشخصية لفاعلي التهديدات، مما يضيف سياقاً للمؤشرات التقنية.

نُهُج التنفيذ تهديد Intelligence المؤتمتة مع وضع الحماية

يمكن للمؤسسات نشر وضع الحماية بطرق متعددة: النماذج القائمة على السحابة أو المتكاملة مع نقطة النهاية أو النماذج المختلطة. يدعم OPSWAT النشر المرن، مما يتيح حالات الاستخدام عبر القطاعات ذات احتياجات الامتثال المختلفة.

وضع الحماية سحابة مقابل وضع الحماية في Endpoint

تعتبر صناديق الحماية سحابة قابلة للتطوير وسهلة الإدارة ولكنها قد تؤدي إلى تأخير في الاستجابة. توفر صناديق حماية Endpoint استجابة فورية وعزل محلي ولكنها تتطلب تخصيص موارد أكبر. يعتمد النهج الصحيح على البنية التحتية للمؤسسة ونموذج التهديد الخاص بها.

الأتمتة Sandbox ومنصات تهديد Intelligence

يتكامل صندوق رمل OPSWATبإحكام مع منصات SIEM و SOAR و EDR. يسمح ذلك بحلقات تلقائية للتغذية الراجعة، حيث تؤدي التنبيهات إلى تفجير صندوق الرمل وتغذية النتائج في سير عمل الاستجابة. يضمن هذا النوع من التشغيل الآلي لأمن صندوق الرمل اتخاذ إجراءات في الوقت المناسب ضد التهديدات المتطورة.

مزايا وتحديات تهديد Intelligence Sandbox

مزايا أدوات تهديد Intelligence

إن فوائد أتمتة استخبارات التهديدات المستندة إلى صندوق الرمل واضحة: الكشف في الوقت الفعلي، وتقليل عبء العمل اليدوي، وأوقات استجابة أسرع. من خلال مراقبة السلوك الفعلي، يمكن للمؤسسات اكتشاف التهديدات التي تتهرب من الدفاعات التقليدية. علاوة على ذلك، تتحسن رؤية التهديدات وتصنيفها بشكل كبير.

التهرب من Sandbox والقيود

قد تستخدم البرمجيات الخبيثة المتقدمة تقنيات التهرب من صندوق الرمل، مثل التحقق من البيئات الافتراضية أو تأخير التنفيذ. وعلى الرغم من عدم وجود نظام مثالي، إلا أن OPSWAT يخفف من هذه القيود من خلال المحاكاة المتقدمة وأساليب مكافحة التهرب. تظل الرقابة البشرية ضرورية للتحقق من صحة النتائج وتوفير السياق.

وضع الحماية الآلي للبرمجيات الخبيثة مقابل المفاهيم الموازية

تحليل البرمجيات الخبيثة آلياً مقابل أتمتة Sandbox

غالبًا ما يعتمد التحليل الآلي للبرمجيات الخبيثة على تقنيات ثابتة - تفكيك الشيفرة البرمجية وفحص السلاسل. وعلى الرغم من فائدتها، إلا أنها قد تفوت سلوكيات وقت التشغيل. توفر الأتمتة Sandbox رؤى أعمق من خلال التقاط الإجراءات في الوقت الفعلي، خاصةً عند إقرانها بالكشف السلوكي واستخراج مركز العمليات الدولي.

الأتمتة Sandbox ومنصات تهديد Intelligence

تستهلك منصات استخبارات التهديدات التقليدية موجزات التهديدات الخارجية وتربط البيانات من مختلف أجهزة الاستشعار. وعند تعزيزها بأتمتة وضع الحماية (sandbox)، تكتسب هذه المنصات إمكانية الوصول إلى البيانات السلوكية المباشرة، مما يجعل الارتباطات أكثر دقة وثراءً في السياق.

الميزات الأساسية التي يجب البحث عنها في حلول وضع الحماية من تهديد Intelligence

قدرات التكامل والأتمتة

ابحث عن حلول وضع الحماية التي تدعم تكامل API مع أنظمة SIEM و SOAR و TIP. يجب أن تتضمن الأتمتة تفجير الملفات، واستخراج IOC، وتوليد التقارير. يوفر OPSWAT وصولاً كاملاً إلى واجهة API REST API وتعيين تقنية ATT&CK، وإسناد الفاعل، مما يجعلها منصة شاملة لأتمتة معلومات التهديدات.

من العزلة إلى العمل

من الكشف عن سلالات جديدة من البرمجيات الخبيثة إلى إثراء معلومات التهديدات العالمية، تُعد أتمتة OPSWATالقائمة على صندوق الرمل عنصراً حاسماً في الأمن السيبراني الحديث. إنه يمثل تحولاً من الدفاع التفاعلي إلى الدفاع الاستباقي، مما يمنح فرق الأمن الأدوات اللازمة للاستجابة بشكل أسرع وأكثر ذكاءً.

لمعرفة المزيد حول كيف يمكن لنظام MetaDefender Sandbox™ من OPSWATتعزيز قدراتك في الكشف عن التهديدات والاستجابة لها، تفضل بزيارة موقعنا الإلكتروني.

الأسئلة الشائعة

س: ما هو وضع الحماية؟

ج: وضع الحماية هو تقنية تُستخدم لتشغيل الملفات أو التعليمات البرمجية المشبوهة في بيئة معزولة لمراقبة السلوك بأمان دون المخاطرة بأنظمة الإنتاج.

س: ما هو وضع الحماية لتحليل البرمجيات الخبيثة؟

ج: صندوق رمل تحليل البرمجيات الخبيثة هو مساحة افتراضية آمنة تُستخدم لتنفيذ وتحليل الملفات التي يُحتمل أن تكون خبيثة لاكتشاف التهديدات بناءً على السلوك.

س: ما هي أتمتة استخبارات التهديدات؟

ج: أتمتة استخبارات التهديدات هي عملية جمع بيانات التهديدات وتحليلها وتطبيقها باستخدام أدوات ومنصات مؤتمتة لتسريع عملية الكشف والاستجابة.

س: ما هي بيئات وضع الحماية؟

ج: بيئات Sandbox هي أنظمة تشغيل محاكاة تُستخدم لتنفيذ التعليمات البرمجية المشبوهة بأمان لتحليل السلوك الخبيث واكتشافه.

س: ما هو وضع الحماية في الذكاء الاصطناعي؟

ج: في مجال الأمن السيبراني المدعوم بالذكاء الاصطناعي، يتيح وضع الحماية للأنظمة الآلية مراقبة سلوك البرمجيات الخبيثة واكتشاف الحالات الشاذة، وغالبًا ما يتم ذلك بمساعدة التعلم الآلي.

س: ما هو وضع الحماية في SOC؟

ج: في مركز العمليات الأمنية (SOC)، يساعد وضع الحماية في تبسيط عملية فرز التنبيهات والتحقيق من خلال أتمتة عملية تفجير الملفات المشبوهة وتحليلها.