في حين يتم استخدام تقنيات التشفير وإخفاء المعلومات المتطورة على نطاق واسع من قبل المهاجمين لإخفاء التعليمات البرمجية الضارة ، يستخدم العديد منهم طرقا بسيطة بشكل مدهش ولكنها فعالة بشكل ملحوظ لتحقيق أهدافهم بدلا من ذلك. في هذا الاستكشاف ، سندرس بعض الحالات المثيرة للاهتمام التي تسلط الضوء على الإبداع والبراعة وراء هذه التقنيات التي تبدو مباشرة.

التسريبات غير المقصودة

تهديدات أمن البيانات ليست دائما خارجية. في بعض الأحيان ، يتربصون داخل أنظمتنا. تشكل التسريبات غير المقصودة للبيانات ، والتي غالبا ما تنتج عن خطأ بشري أو إشراف ، خطرا كبيرا على المنظمات والأفراد.

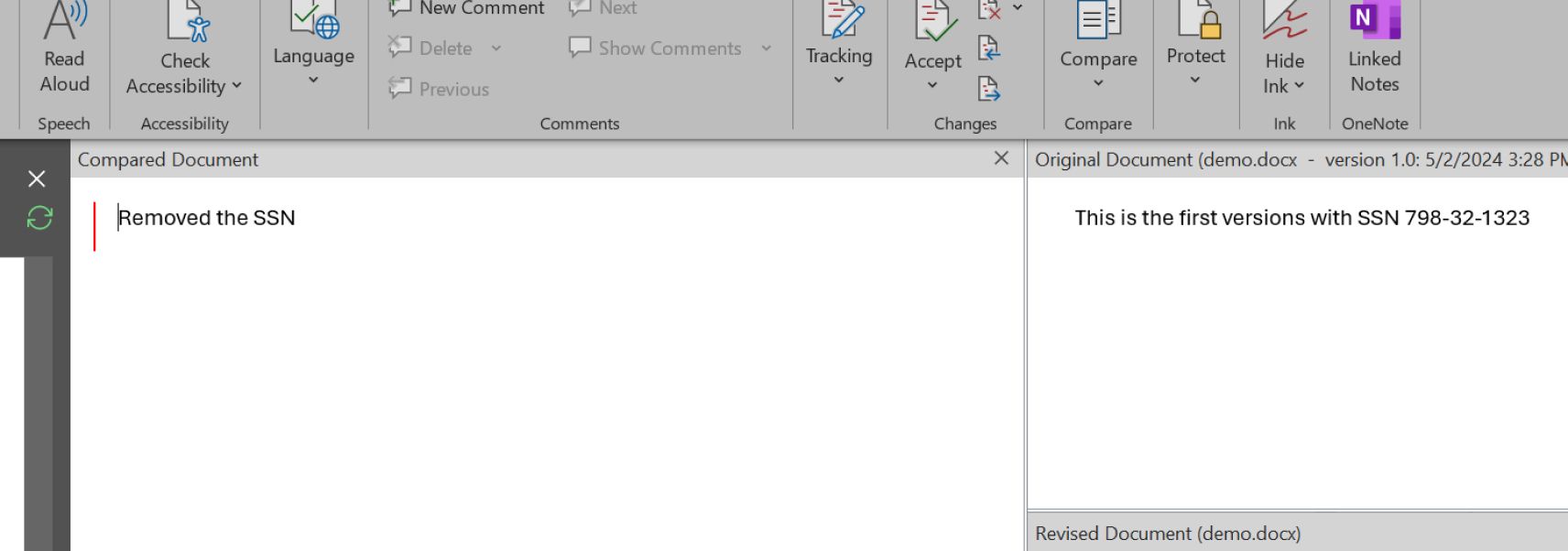

مراجعه

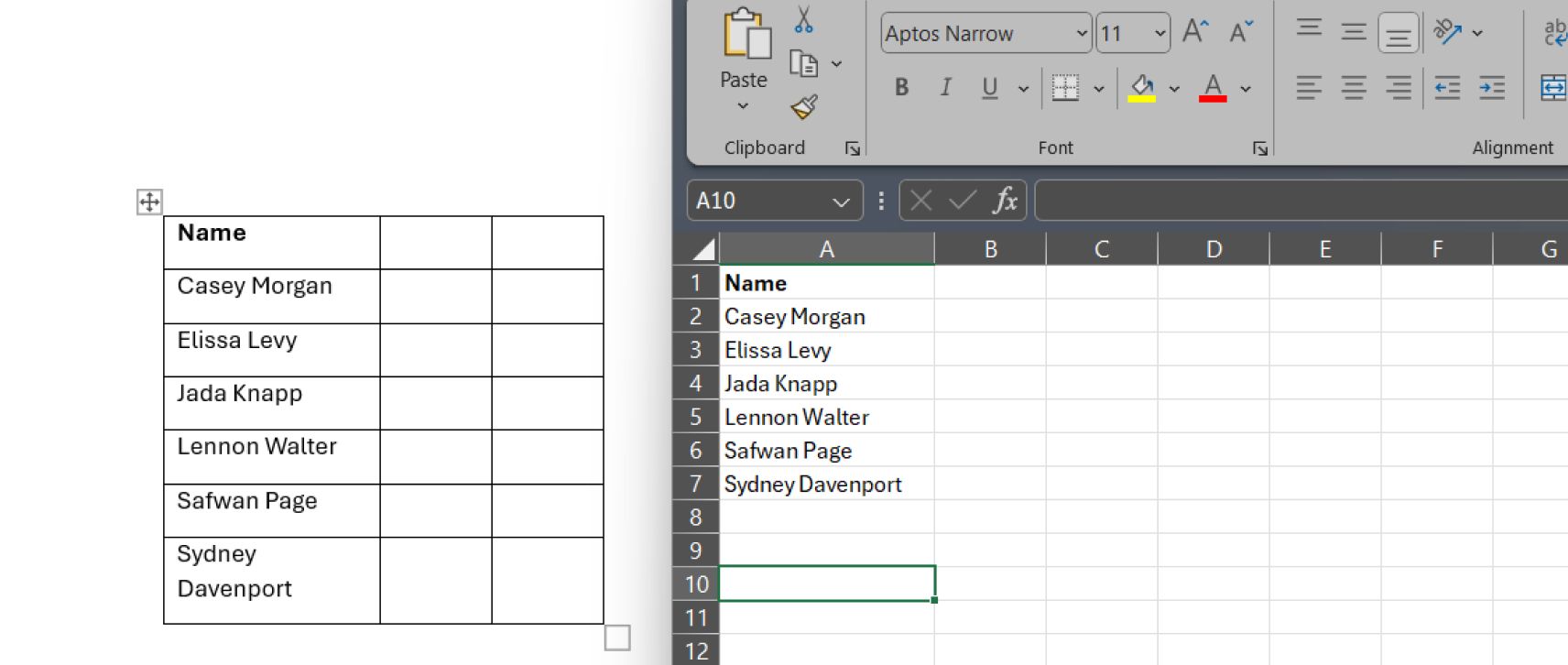

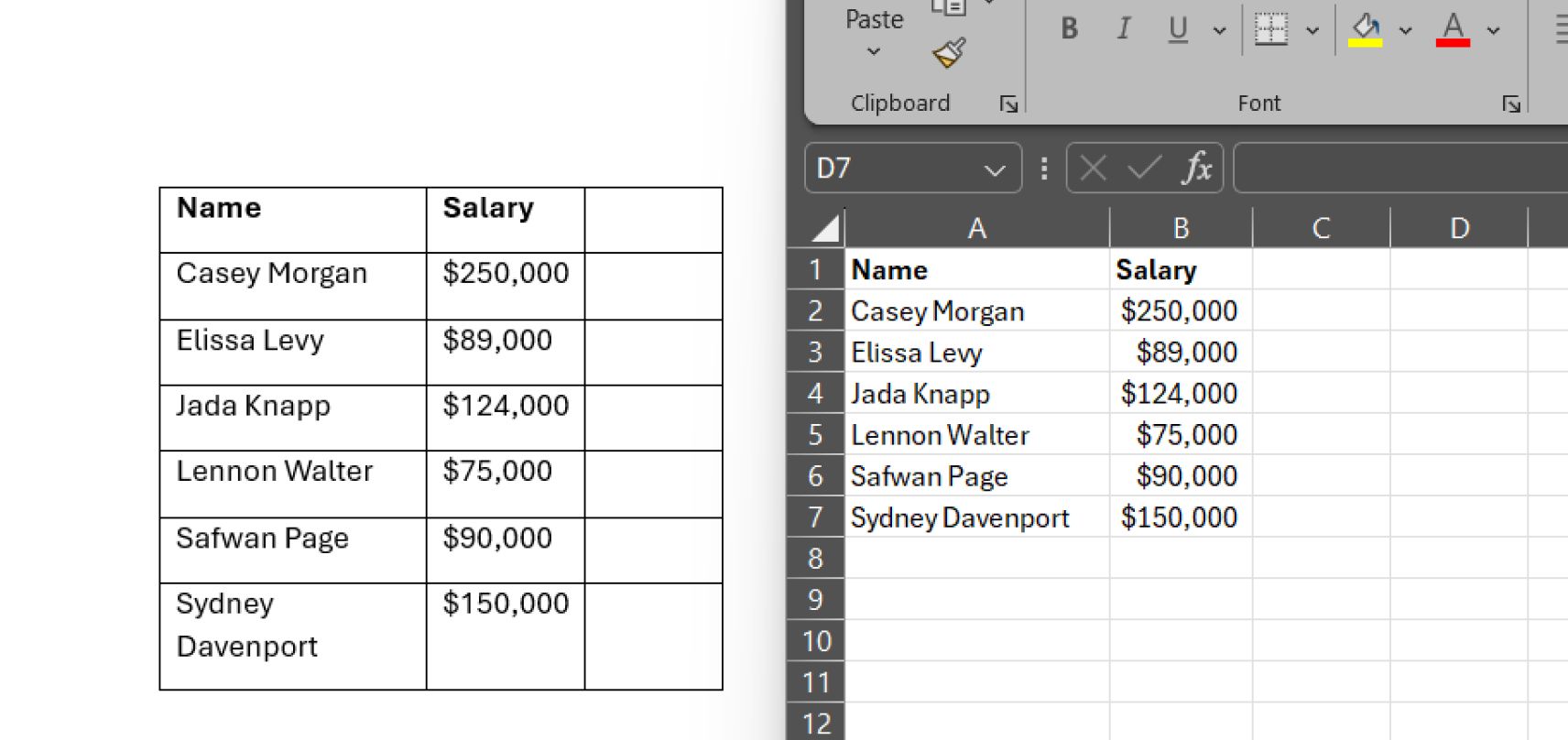

قد يشارك المستخدمون معلومات حساسة عن غير قصد عند مشاركة ملفات ذات إصدارات متعددة في الخدمات التخزين السحابي الخدمات OneDrive. حتى إذا حذفوا المعلومات الحساسة من أحدث إصدار، فقد تظل الإصدارات السابقة تحتوي عليها. يمكن للمستلمين الذين يمكنهم الوصول إلى الملفات من خلال روابط المشاركة عرض جميع الإصدارات، بما في ذلك الإصدارات التي تنطوي على مشاكل. تظهر لقطة الشاشة التالية لبرنامج Microsoft Word نتيجة ملف MS Word مشترك تضمن جميع الإصدارات التي لم يكن صاحبها على علم بها.

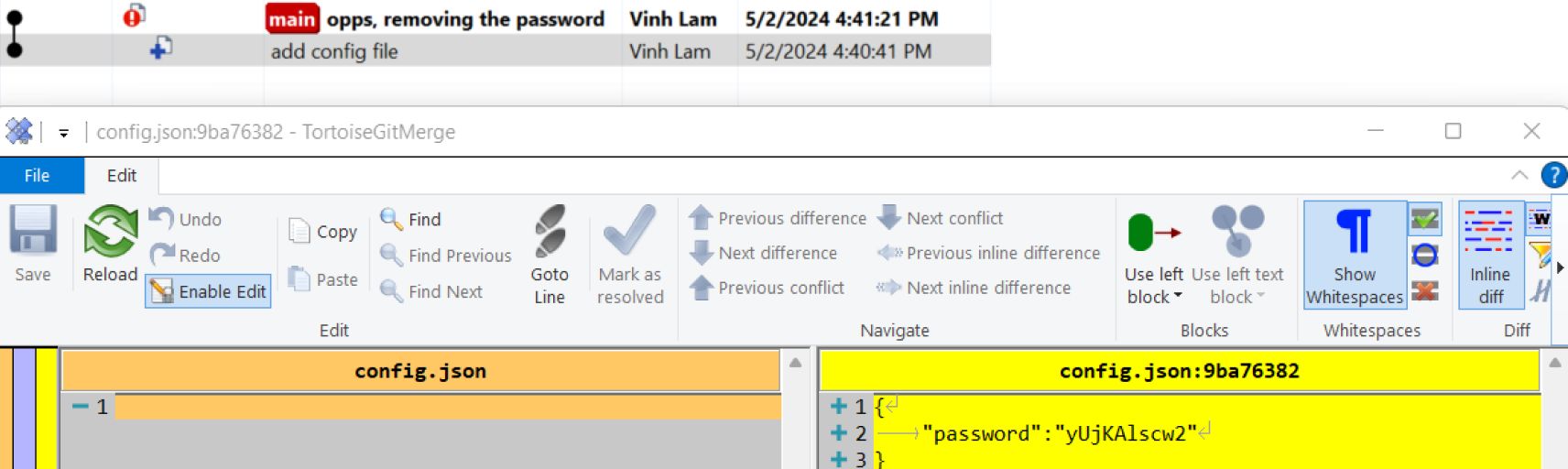

يمكن رؤية نفس المفهوم في Git. يمكن أن تؤدي محاولة الكتابة فوق الالتزام دون حذفه بشكل صحيح من السجل إلى وصول أي شخص إلى البيانات.

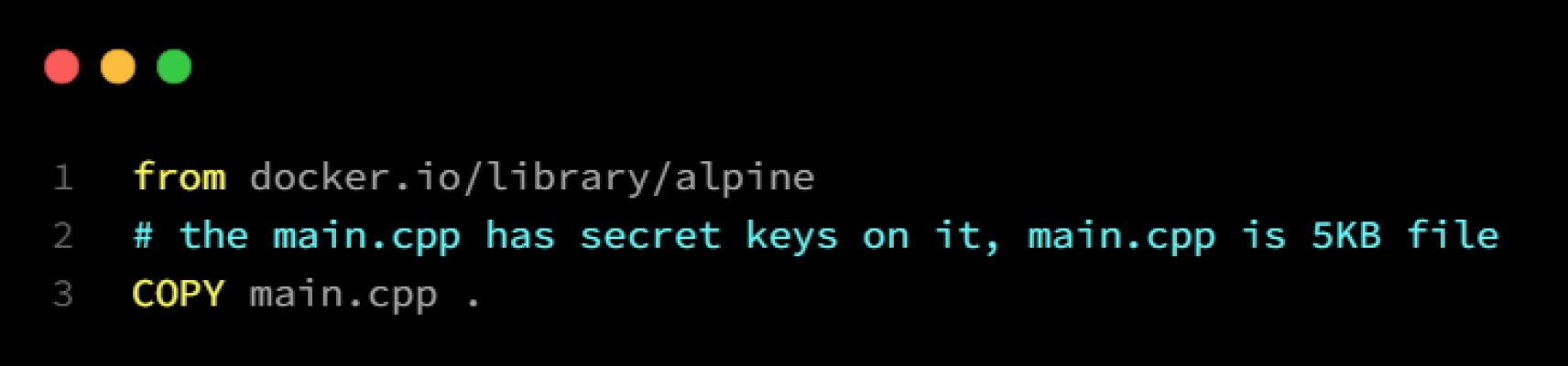

يمكن أن تحدث حالة أخرى مماثلة مع طبقات الحاوية. قد يتم تخزين الأسرار أو البيانات الحساسة عن غير قصد في طبقات الحاوية. حتى إذا تم إجراء تحديثات لإزالة هذه البيانات، فقد تظل الطبقات القديمة تحتوي عليها، مما قد يؤدي إلى تعريضها عند فحص صور الحاوية. انظر المثال أدناه:

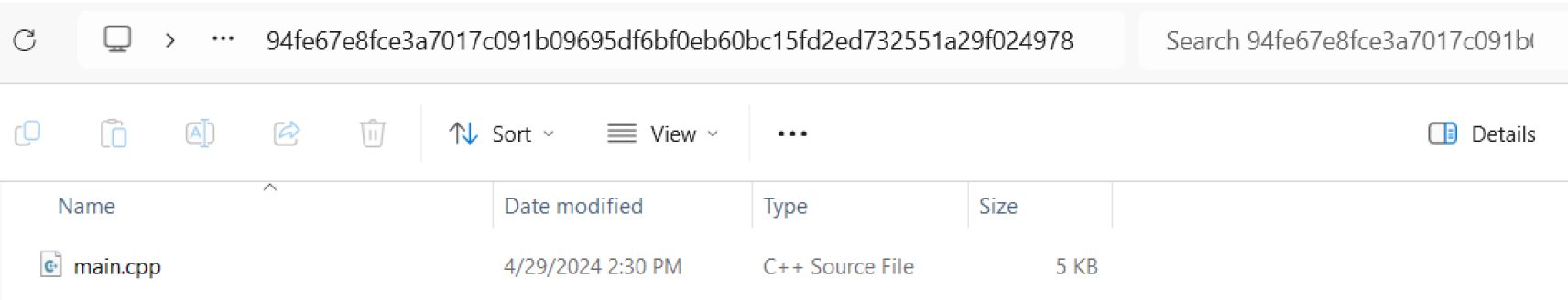

أولا ، نقوم ببناء صورة حاوية جديدة ، "with-secret" ، والتي تحتوي على ملف شفرة مصدر به سر:

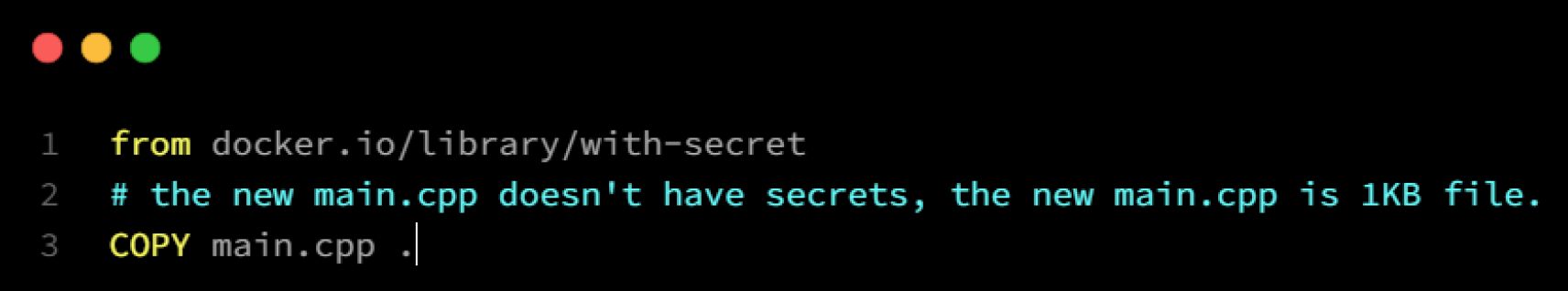

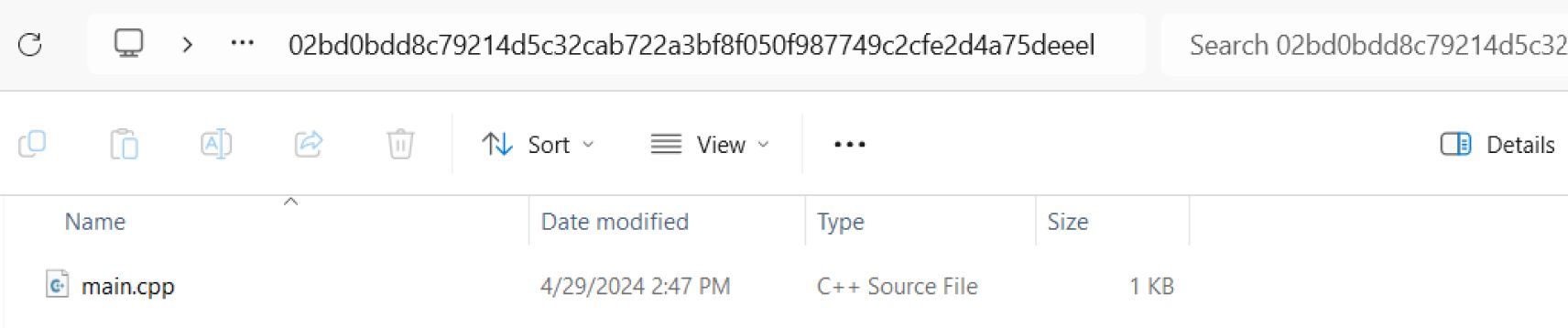

من تلك الصورة الجديدة ، نحاول الكتابة فوقها بملف جديد:

ومع ذلك ، إذا فحصنا الصور ، فسنظل نرى القديم main.cpp في الطبقة 2. المصدرة .قطران يحتوي الملف على كلا الملفين ، مما يعني أنه لا يزال من الممكن الوصول إلى السر الموجود في الملف الأصلي وتسريبه

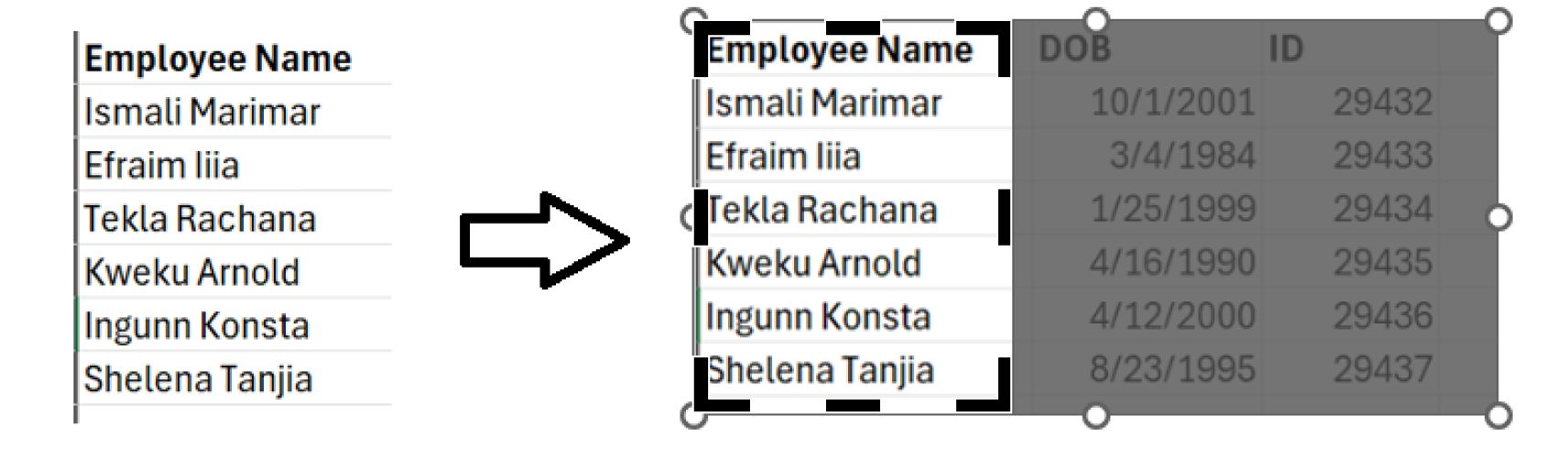

البيانات المرتبطة والمراجع الخارجية

في بعض الحالات ، قد يقوم المستخدم بإدراج بيانات من مصادر خارجية ، مثل جداول بيانات Excel أو قواعد البيانات ، في مستند Word باستخدام كائنات مرتبطة أو مراجع خارجية. ومع ذلك ، قد لا يدركون أن التغييرات التي يتم إجراؤها على مصدر البيانات الأصلي يمكن أن تقوم تلقائيا بتحديث المعلومات الموجودة في مستند Word ، مما يؤدي إلى عدم تناسق أو إفصاحات غير مقصودة إذا تم تعديل البيانات الخارجية دون إذن مناسب.

الصور التي تم اقتصاصها في مايكروسوفت أوفيس

على الرغم من أنها تبدو ملائمة للمستخدمين "لقص" الصور بسرعة في Microsoft Word ، إلا أن هذه الميزة لا تزيل المحتوى حقا. قد تظل الصورة التي تم اقتصاصها تحتفظ بمعلومات مخفية أو حساسة ، عرضة لإعادة البناء أو الاسترداد المحتمل.

البيانات الوصفية للملف

يمكن أن تحتوي البيانات الوصفية للملفات، مثل أسماء الشركات أو مواقع GPS، على معلومات حساسة قد لا يكون المستخدمون على دراية بها. يمكن أن تكشف هذه البيانات الوصفية عن غير قصد تفاصيل حول أصل المستند أو موقعه ، مما قد يعرض السرية أو الخصوصية للخطر.

التسريبات المتعمدة

يتم تنفيذ الانتهاكات المتعمدة عمدا لاستغلال نقاط الضعف وتعريض المعلومات الحساسة للخطر لتحقيق مكاسب شخصية أو لأغراض شائنة.

التصور

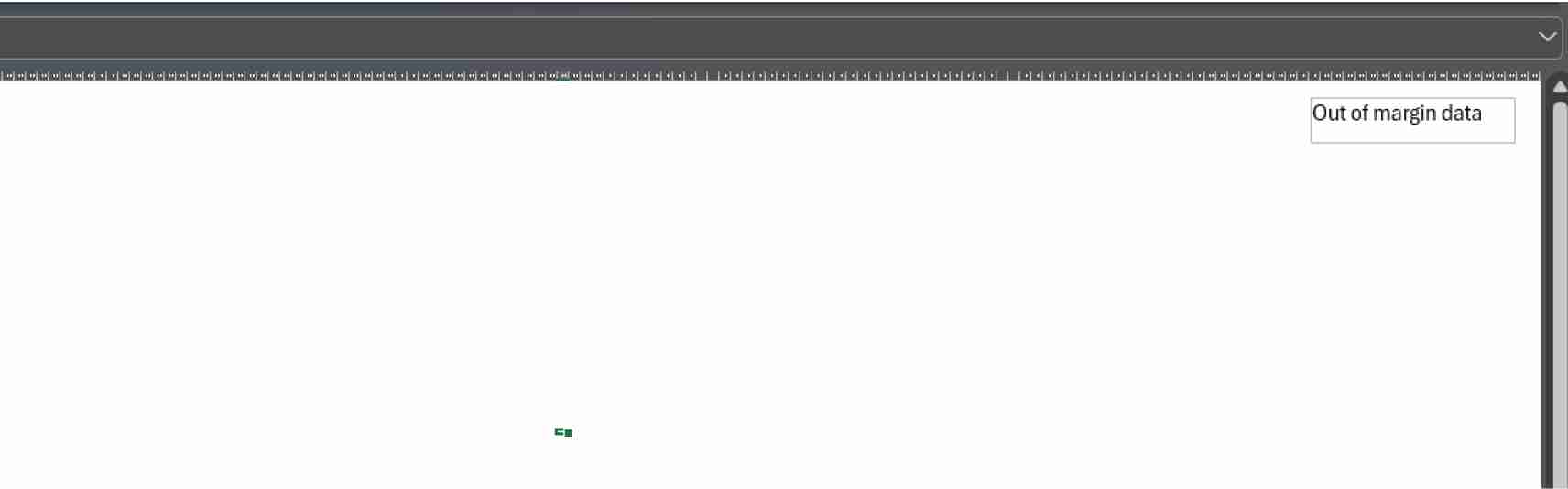

إخفاء البيانات خارج هوامش الصفحة

في السيناريو أدناه، يحاول المهاجم إخفاء البيانات بعيدا عن الأعمدة الأولى. ما لم يقم المستخدمون بالتصغير بدرجة كافية ، فلا توجد طريقة لرؤية تلك البيانات.

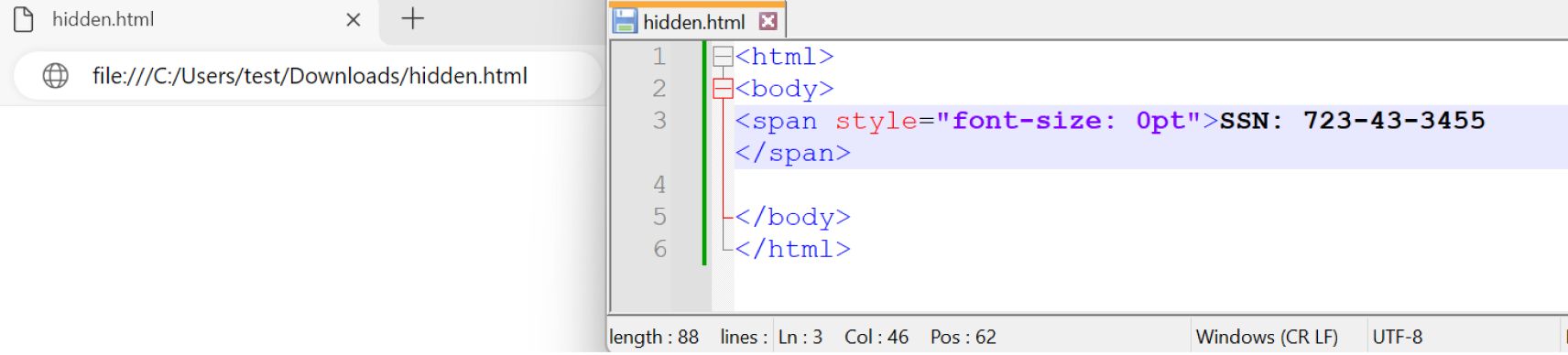

زيروفونت

ينشأ مصطلح "ZeroFont" من تقنية استخدام أحجام خطوط صغيرة وغير مرئية (غالبا ما يتم تعيينها على الصفر) لإخفاء عناوين URL أو المحتوى الضار داخل نص البريد الإلكتروني. تستغل هذه الهجمات حقيقة أن العديد من عوامل تصفية أمان البريد الإلكتروني تحلل بشكل أساسي المحتوى المرئي للبريد الإلكتروني لاكتشاف محاولات التصيد الاحتيالي أو الروابط الضارة. باستخدام تقنيات ZeroFont ، قد يتهرب المهاجمون من الاكتشاف ، مما يزيد من احتمالية نجاح هجمات التصيد الاحتيالي.

نفس النص ولون الخلفية

في هذه الطريقة ، يتم تنسيق النص بلون خط معين يطابق لون خلفية المستند ، مما يجعل النص غير مرئي للعين المجردة. يعتمد المفهوم على استغلال عدم قدرة المشاهد على التمييز بين النص والخلفية بسبب تطابق الألوان.

معالجة بنية الملف

عرض الصور مقابل طباعة الصور

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

يحتوي ملف PDF الموضح أعلاه على صورتين متميزتين. تتم الإشارة إلى الصورة الثانية بعلامة بديلة تحدد الصورة كصورة افتراضية للطباعة. وبالتالي ، إذا تم إخفاء معلومات حساسة داخل الصورة الثانية ، فيمكن نقلها بسهولة إلى مستلم خارجي والوصول إليها ببساطة عن طريق تحديد خيار الطباعة. لقد تناولنا هذا السيناريو سابقا في منشور مدونة.

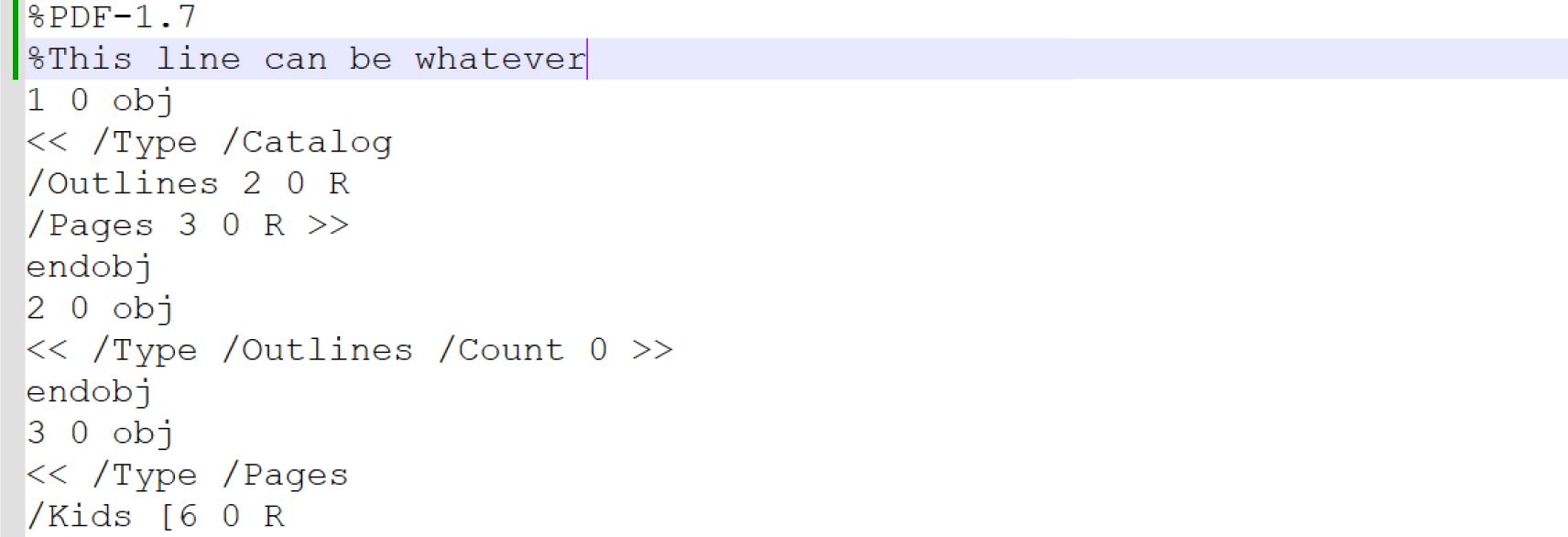

البيانات المخفية في كائن خيار لا تظهر في تطبيق القارئ

استخدام % في PDF كمثال ، يتم استخدام هذا الرمز كتعليق في ملف PDF في وضع النص ، ويمكن للمهاجمين كتابة أي شيء دون التأثير على قابلية استخدام الملف عند فتحه باستخدام Adobe Reader.

ما يجب القيام به لتقليل المخاطر

حلول قوية

استخدم حلول منع فقدان البيانات (DLP) حلول ومنع النقل غير المصرح به للمعلومات الحساسة، داخل شبكة المؤسسة والمصادر الخارجية.

استخدم حلول إزالة المحتوى وإعادة بنائه (CDR) حلول كائنات غير مصرح بها مخبأة في الملف.

تطبيق نهج متعدد المستويات لأمن البيانات، بما في ذلك جدران الحماية وأنظمة كشف/منع الاختراق وبرامج مكافحة الفيروسات أدوات التشفير أدوات المعلومات الحساسة على مختلف المستويات.

تنفيذ ضوابط الوصول وآليات المصادقة لضمان أن الأفراد المصرح لهم فقط يمكنهم الوصول إلى البيانات الحساسة ، ومراجعة أذونات المستخدم وتحديثها بانتظام حسب الحاجة.

استخدم تدابير أمان نقطة النهاية لحماية الأجهزة ونقاط النهاية من البرامج الضارة وبرامج الفدية الضارة والتهديدات الإلكترونية الأخرى.

عمليات التدقيق والتقييم المنتظمة

إجراء عمليات تدقيق أمنية منتظمة وتقييم المخاطر لتحديد نقاط الضعف وتقييم التدابير الأمنية الحالية وتنفيذ التحسينات اللازمة.

إجراء اختبار الاختراق وفحص نقاط الضعف لتحديد ومعالجة نقاط الضعف في البنية التحتية للمؤسسة وأنظمتها بشكل استباقي.

مراقبة وتحليل حركة مرور الشبكة وسجلات النظام ونشاط المستخدم بحثا عن علامات السلوك الشاذ أو الحوادث الأمنية المحتملة.

التدريب والتوعية

تنفيذ برامج تدريبية شاملة لتثقيف الموظفين حول أفضل ممارسات أمان البيانات، بما في ذلك التعرف على محاولات التصيد الاحتيالي، والتعامل مع المعلومات الحساسة، والالتزام بسياسات الشركة.

رفع مستوى الوعي حول أهمية حماية البيانات والعواقب المحتملة لتسرب البيانات ، وتعزيز ثقافة الوعي بالأمن السيبراني في جميع أنحاء المنظمة.

تقديم تحديثات وتذكيرات منتظمة حول تهديدات الأمن السيبراني الناشئة والتدابير الوقائية.

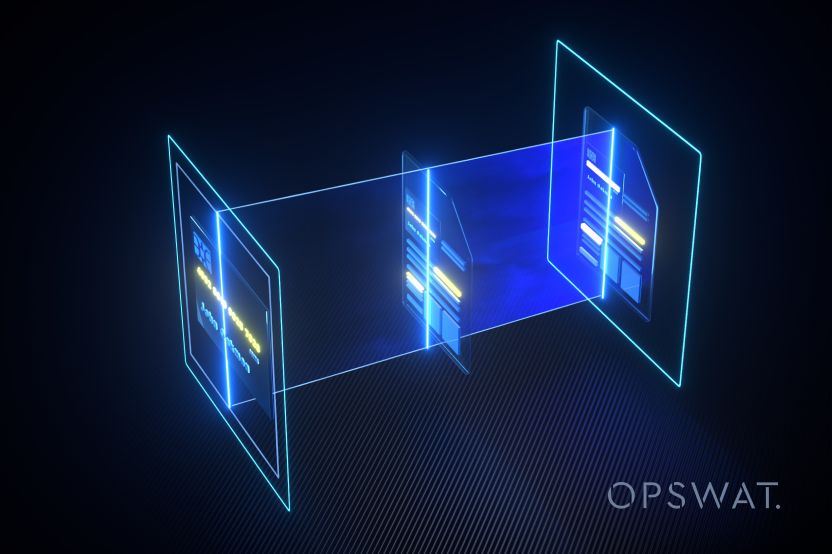

الدفاع في العمق مع OPSWAT MetaDefender رصيف

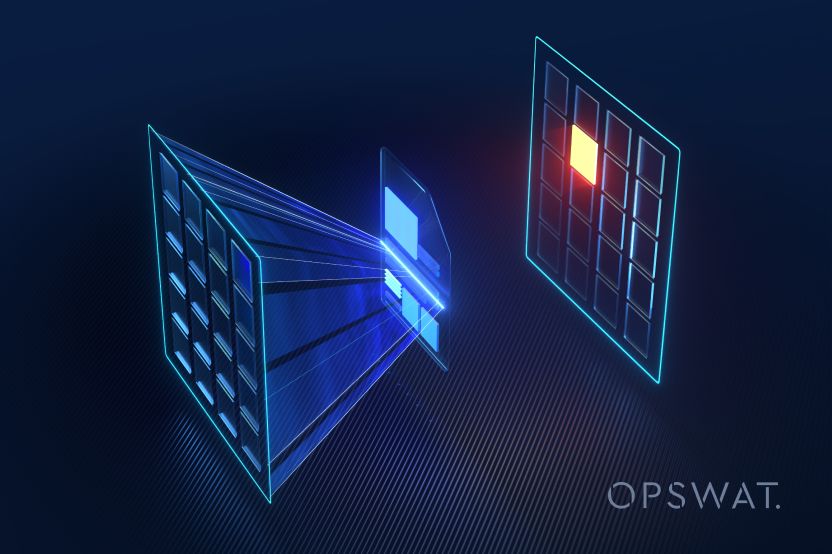

ال OPSWAT MetaDefender يوفر النظام الأساسي حماية متعددة الطبقات ضد التهديدات المستندة إلى الملفات. OPSWAT MetaDefender يكافح التطور المستمر لأنواع الهجمات الجديدة باستخدام التقنيات التالية:

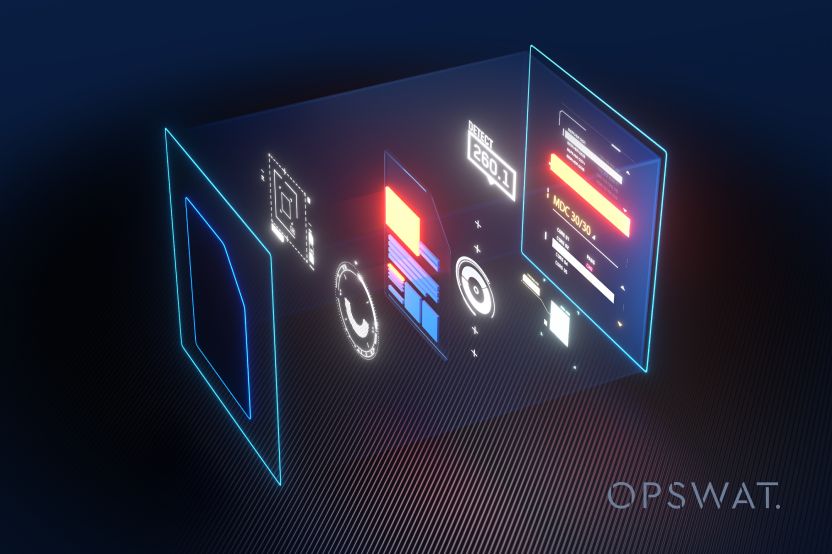

الفحص المتعدد Multiscanning

الكشف عن مئات التهديدات المعروفة والمجهولة مع 30+ محركات مكافحة الفيروسات الرائدة.

التعطيل الشامل للمحتوى وإعادة إنشائه Deep CDR

التأكد من تعقيم كل ملف مشبوه بأمان وإعادة إنشاء محتوى آمن للاستخدام.

يؤمن نهج النظام البيئي هذا بياناتك وأنظمتك الأكثر حساسية حتى من نواقل الهجوم غير التقليدية. لمزيد من المعلومات ، تحدث إلى خبراء الأمن السيبراني لدينا.