يحمي المتخصصون في مجال الأمن الأصول الرقمية القيّمة من خلال الكشف عن التهديدات الناشئة ومطاردتها بفعالية. قامت شركة OPSWAT الرائدة في مجال حلول ذكاء التهديدات المتقدمة، بتطوير برنامج MetaDefender تهديد Intelligence المتطور داخل منصة منصّة MetaDefender السحابية للكشف عن الأنشطة الخبيثة الخفية. من خلال استخدام خاصية البحث عن التشابه المدعومة بالتعلم الآلي، يمكننا تحليل الملفات بأكثر من 300 ميزة ومطابقة الأنماط المعقدة في الملفات الخبيثة المعروفة لاصطياد التهديدات.

OPSWAT MetaDefender تهديد Intelligence يستخدم البحث عن الأنماط للاستعلام عن مجموعة بياناتنا الضخمة، وتحديد الملفات باستخدام الأنماط والتعبيرات. وبالاقتران مع خاصية البحث عن التشابه في وظيفة البحث عن التشابه، توفر هذه التقنية القوية نظامًا شاملاً وبديهيًا يكتشف جميع التهديدات ويحللها ويستجيب لها.

يمكنك الوصول إلى البيانات الاستخباراتية التي تحتاج إليها من خلال منصة منصّة MetaDefender السحابية السريعة والقابلة للتطوير تهديد intelligence والوقاية. كما يمكن لفرق الأمن المخصصة الاستفادة من MetaDefender Sandboxوضع الحماية الأفضل في فئتها واكتشاف التهديدات المجهولة.

ميزتان للبحث تهديد Intelligence

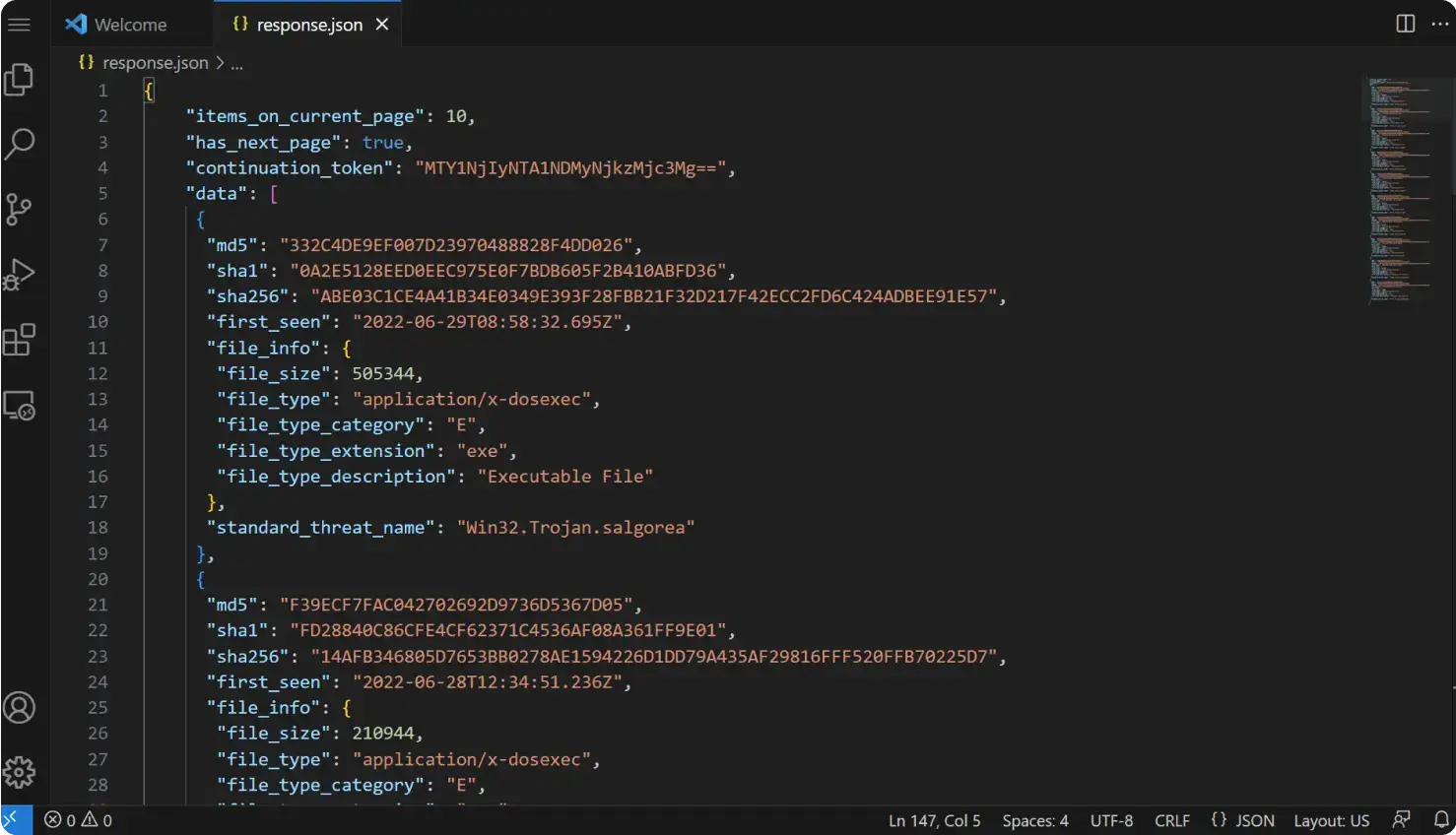

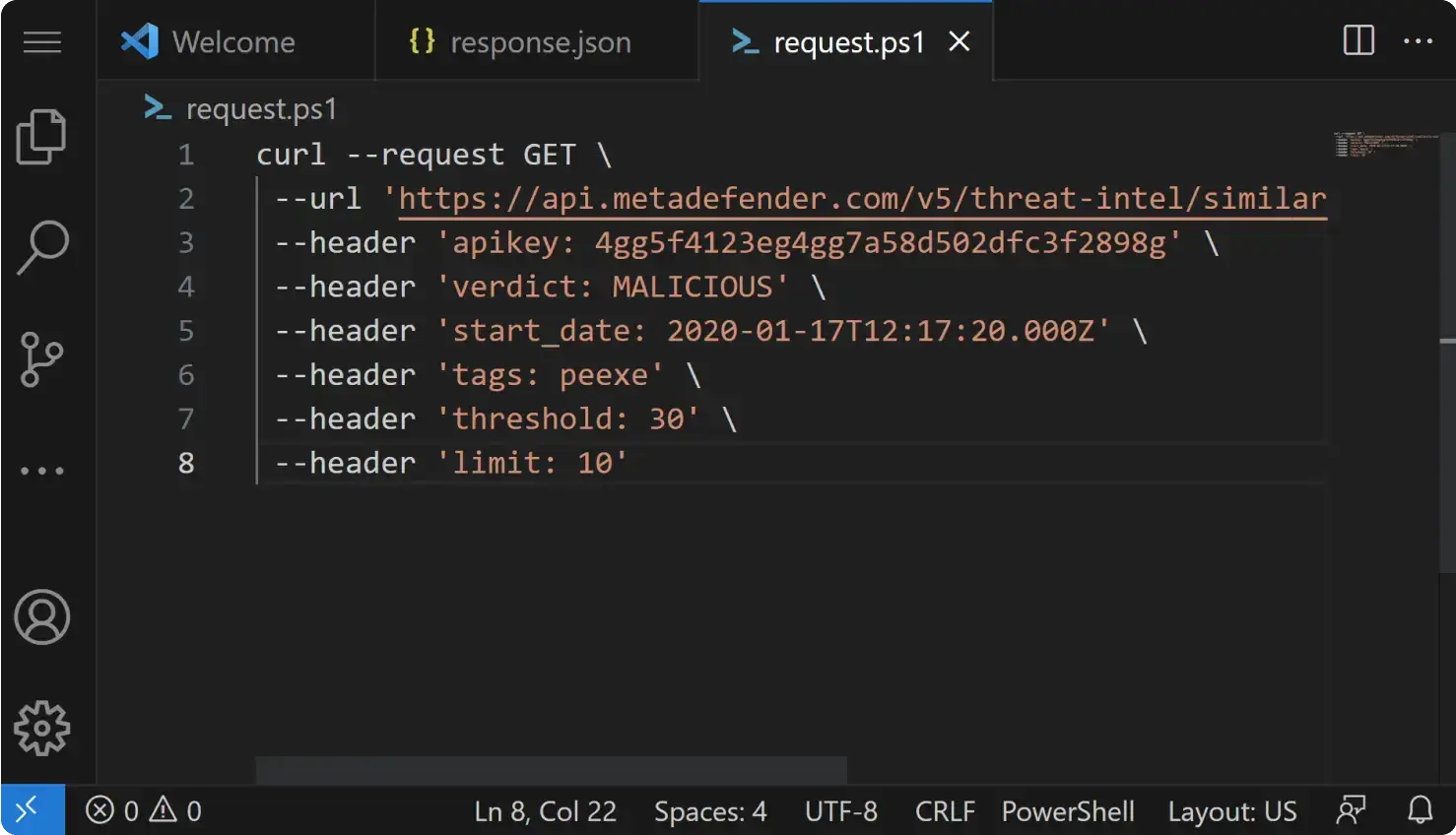

البحث عن الأنماط

ابحث عن دوال تجزئة البرمجيات الضارة المعروفة بطلب معلومات عن عائلات البرمجيات الضارة، وأسماء تهديدات البرمجيات الضارة، وفرز النتائج المكتشفة ببرامج مكافحة الفيروسات، وأول ظهور وآخره، وغير ذلك الكثير. وبإجراء عمليات بحث عن الأنماط، يمكنك تحديد التهديدات المعروفة أو مؤشرات الاختراق IOCs المرتبطة تحديدًا ببرمجيات ضارة أو حملات أو أصحاب تهديدات. تُعد هذه طريقة فعالةً للغاية للكشف عن التهديدات المحددة مسبقًا وأنماط الهجمات المعروفة.

البحث عن التشابه

فحص الملفات لتحديد البرامج الضارة الجديدة وغير المعروفة. أثناء البحث عن التشابه ، تخضع الملفات لإجراء مسح دقيق باستخدام MetaDefender Sandbox تقنيات محاكاة الملفات الثابتة. تستخرج هذه التقنية المتقدمة المعلومات الأكثر صلة وفائدة من ملف معين.

حدد خبراء تحليل البرامج الضارة لدينا أكثر الميزات فعالية لحساب أوجه التشابه بين ملفين. يتم اختيار هذه الميزات بعناية بناءً على قدرتها على تقديم نتائج دقيقة وذات صلة. كما يتم تحديثها باستمرار لمواكبة أحدث اتجاهات وتقنيات البرمجيات الخ بيثة.

الميزات المستخدمة لحساب درجات التشابه:

- البيانات الوصفية الثنائية مثل حجم الملف والانتروبيا والهندسة المعمارية وميزات الملف وغيرها.

- واردات

- الموارد

- مقاطع

- أنماط التهديد والمزيد.

ملاحظه: عند البحث عن أوجه التشابه بين الملفات ، من المهم استخدام الإشارات التي تم إنشاؤها بواسطة Filescan وعدم الاعتماد فقط على الحكم النهائي للملف. يساعد هذا النهج على تجنب أي تحيزات محتملة قد تنشأ أثناء عملية البحث عن التشابه. تعرف على مزيد من المعلومات عن بحث التشابه.

اتصل بنا لطلب المزيد من المعلومات عن بحثنا تهديد Intelligence .