في أوائل شهر فبراير، تثبيتت وكالة الأمن السيبراني وأمن البنية التحتية (CISA)، ووكالة الأمن القومي (NSA)، ومكتب التحقيقات الفيدرالي (FBI)، ومنظمات أخرى تحذيرًا حول المخاطر العاجلة التي تثبيتتها جمهورية الصين الشعبية. في ذلك الوقت، حذروا على وجه التحديد منظمات البنية التحتية الحيوية من الجهات الفاعلة الإلكترونية التي ترعاها الدولة، وذكروا إعصار فولت تايفون بالاسم، والتي تستعد لتنفيذ هجمات إلكترونية معطلة أو مدمرة ضد البنية التحتية الحيوية الأمريكية.

ووفقًا للتحذير الصادر في فبراير/شباط، فإن إعصار فولت تايفون (المعروف أيضًا باسم فانغارد باندا، وبرونزي سيلهويت، وديف-0391، وUNC3236، وفولتسايت، وانسيديوس توروس) قد اخترق بالفعل البيئات IT لمؤسسات البنية التحتية الحيوية في قطاعات الاتصالات والطاقة وأنظمة النقل وأنظمة المياه والصرف الصحي في الولايات المتحدة وأقاليمها، وتم وضعه مسبقًا لتمكين الحركة الجانبية لأصول التكنولوجيا التشغيلية (OT) لتعطيل الوظائف. في مارس/آذار، أصدر حلفاء العيون الخمس تنبيهًا آخر وإرشادات حول كيفية دفاع وكالات البنية التحتية الحيوية عن نفسها ضد هذه التهديدات، وحثوا القادة على الاعتراف بالمخاطر السيبرانية باعتبارها خطرًا أساسيًا على الأعمال التجارية وأساسيًا للأمن القومي. وفي الآونة الأخيرة، حذر أحد أعضاء مجلس الشيوخ الأمريكي من التهديد الذي يشكله إعصار فولت تايفون في رسالة إلى وكالة الاستخبارات والأمن القومي.

إعصار فولت تايفون يلعب لعبة طويلة الأمد

على عكس بعض الجهات الضارة، لا تستفيد Volt Typhoon من البرمجيات الضارة للوصول إلى الشبكات والحفاظ عليها. وبدلاً من ذلك، يعتمدون على حسابات صالحة ويستخدمون أمنًا تشغيليًا قويًا للبقاء غير مكتشفين لفترات طويلة من الزمن - في بعض الحالات خمس سنوات أو أكثر. ومن خلال استخدام الوظائف المدمجة في النظام، تستفيد مجموعة التهديدات هذه من تقنيات "العيش على الأرض" (LOTL)، بما في ذلك استخدام الأدوات والعمليات الأصلية على الأنظمة في بيئات متعددة IT . ويساعدهم ذلك على التهرب من الاكتشاف، مستفيدين من البحث المتعمق حول المؤسسة والبيئة المستهدفة لتكييف تكتيكاتهم وتقنياتهم وإجراءاتهم وفقًا لذلك. كما يخصص Volt Typhoon أيضًا موارد مستمرة للحفاظ على الثبات وزيادة فهم البيئة المستهدفة بمرور الوقت، إلى ما بعد الاختراق الأولي.

تفتقر العديد من المؤسسات إلى القدرة على اكتشاف وتحديد الأنشطة الضارة، مما يزيد من صعوبة التفريق بين السلوكيات المشروعة والضارة. ولحماية نفسها من تقنيات LOTL، يجب على المؤسسات اعتماد نهج شامل ومتعدد الأوجه للأمن السيبراني. تقدم الإرشادات المشتركة التي تقدمها CISA أفضل ممارسات الكشف والتحصين الواسعة النطاق التي يمكن أن تساعد المؤسسات على أن تكون أكثر فعالية في الكشف عن هذه التقنيات والتخفيف من حدتها. يجب على قطاعات البنية التحتية الحيوية تطبيق أفضل الممارسات هذه، مع التركيز بشكل أكبر على تحسين الأمن في سلسلة التوريد.

Secure Supply Chain

تواجه المؤسسات بشكل متزايد هجمات معقدة في سلسلة التوريد. فوفقًا لتقرير وكالة الاتحاد الأوروبي لأمن الشبكات والمعلومات (ENISA)، لا يزال "اختراقSupply Chain لتبعية Software " يحتل المرتبة الأولى في قائمة التهديدات التي تواجهها المؤسسات في سلسلة التوريد، ويرجع ذلك بلا شك إلى تكامل الموردين والشركاء الخارجيين في سلسلة التوريد. ولا تزال البنية التحتية الحيوية بعيدة كل البعد عن هذا الاتجاه، مما يفتح سبلاً محتملة للجهات الفاعلة التي ترعاها الدولة مثل Volt Typhoon للوصول إلى هذه التهديدات والحفاظ عليها، مما قد يعرض المؤسسات والأفراد للخطر. ولمواجهة هذه التهديدات، يجب على المؤسسات تأمين سلاسل توريد البرمجيات والأجهزة على حد سواء، واعتماد مبادئ الأمان حسب التصميم.

سلسلة توريد البرمجيات

لا يخفى على أحد وجود ثغرات في سلسلة توريد البرمجيات، بما في ذلك إدخال التعليمات البرمجية الخبيثة واستخدام مكونات الطرف الثالث الضعيفة. يمكن أن تسمح الشيفرة البرمجية الخبيثة بالوصول غير المصرح به، وتؤدي إلى اختراق البيانات، وأحياناً تؤدي إلى الاستيلاء الكامل على النظام. غالباً ما يستخدم مطورو Software مكونات الطرف الثالث، بما في ذلك البرمجيات مفتوحة المصدر، لتسريع عملية التطوير وإضافة وظائف جديدة. ولسوء الحظ، قد تحتوي هذه المكونات على ثغرات معروفة أو ثغرات مكتشفة حديثاً أو حتى ثغرات أدخلتها جهة خبيثة في قاعدة التعليمات البرمجية.

وكمثال حديث، تم الإبلاغ مؤخرًا عن تعرض فهرس حزم Python Package Index (PyPI) - وهو المصدر المفضل للتطبيقات ومكتبات الأكواد المكتوبة بلغة برمجة Python - لهجوم من قبل مستخدمين استخدموا على الأرجح وسائل آلية لتحميل حزم ضارة، مستغلين الأخطاء المطبعية للمستخدمين. وقد استخدموا تقنية تُسمى "الاستيلاء المطبعي"، حيث قاموا بإنشاء أسماء حزم مشابهة للحزم الشائعة لإصابة أجهزة المستخدمين عند التثبيت. يُظهر هذا الأمر الحاجة الماسة إلى التحقق من مكتبات التعليمات البرمجية المصدرية للتحقق من التبعيات والثغرات الأمنية والتصدي لتهديدات البرمجيات الضارة في ظل التكامل السريع لتقنيات الذكاء الاصطناعي دون اتخاذ تدابير أمنية كافية.

وبالمثل، مع اعتماد المؤسسات على استخدام الحاويات واستخدام المستودعات لإدارة التعليمات البرمجية المصدرية وصور الحاويات، فإن الجهات الضارة لديها إمكانية الوصول إلى سطح هجوم موسع. إذا تسللت البرمجيات الضارة إلى مستودعات التعليمات البرمجية والحاويات، فيمكنها الانتشار عبر مكدس تطبيقات البرامج والتسبب في أضرار واسعة النطاق. يمكن أن تؤثر الثغرات في صورة واحدة على العديد من التطبيقات والمؤسسات.

ولمواجهة هذه التحديات، يجب على المؤسسات اعتماد عمليات مراجعة صارمة للأكواد البرمجية، بما في ذلك استخدام قائمة مواد برمجية (SBOM) توفر سجلاً رسمياً لجميع المكونات المستخدمة في بناء البرمجيات. تعتبر هذه القدرة بالغة الأهمية عند الكشف عن ثغرة برمجية حرجة جديدة لأنها تمكّن المؤسسات من التأكد بسرعة مما إذا كانت شيفرتها البرمجية تستخدم هذه البرمجيات، وأين توجد، وما إذا كانت تشكل خطراً، ومعالجتها إذا كانت كذلك. يساعد نظام SBOM على تحديد مكونات البرمجيات الضعيفة في كل من البرمجيات مفتوحة المصدر وفي التعليمات البرمجية المصدرية والحاويات، مما يقلل من التعرض للمخاطر. تساعد هذه الرؤية أيضاً على ضمان وإثبات الامتثال للمعايير القانونية والتنظيمية من خلال تسهيل الاستجابة السريعة للتهديدات الناشئة.

Hardware Supply Chain

إن تأمين سلسلة توريد الأجهزة أمر بالغ الأهمية مثل تأمين مكونات البرمجيات بسبب الترابط بين الأجهزة والبرمجيات. يمكن Hardware أيضاً أن تُدخل نقاط ضعف، لا سيما عبر الأصول الإلكترونية العابرة، بما في ذلك الأجهزة mobile والوسائط القابلة للإزالة ومعدات الشبكات المؤقتة. وغالباً ما تدخل الأصول العابرة إلى بيئة ما تحت رادار التدابير الأمنية التقليدية. ونظرًا لسهولة نقلها وتعديلها، فإن هذه الأصول عرضة لسوء الاستخدام والعبث بها، فتصبح قنوات للبرمجيات الخبيثة أو الوصول غير المصرح به إلى الشبكات الحساسة.

ولمعالجة هذا الخطر، يجب على المؤسسات التأكد من فحص هذه الأصول وتأمينها قبل توصيلها بأي أجهزة في بيئات البنية التحتية الحيوية، بما في ذلك تحديد بلد المنشأ. يسمح هذا للمؤسسات بتحديد الأصول التي تحتوي على برمجيات ضارة، وحظر الوصول غير المصرح به إلى البيانات بناءً على المنشأ، وتحديد المواقع والموردين المحظورين، وضمان الامتثال التنظيمي عبر المناطق. إن التأكد من أن الأجهزة المستخدمة يتم الحصول عليها من مصادر آمنة وذات سمعة جيدة يخفف من مخاطر الثغرات المضمنة التي يمكن استغلالها لاحقاً.

نظرًا لتزايد ترابط بيئات IT وبيئات التكنولوجيا التشغيلية بشكل متزايد، فإن إمكانية رؤية الأصول المتصلة أمر حيوي لتحسين الأمن والحد من قدرات الجهات الضارة، بما في ذلك Volt Typhoon. إن معرفة بلد المنشأ، بالإضافة إلى معرفة إصدارات البرامج الثابتة والبرمجيات الخاصة بالأجهزة، يسمح للمؤسسات بتقييم نقاط الضعف بشكل أكثر شمولاً والاستجابة للتهديدات بسرعة أكبر. وغالباً ما تعالج تحديثات البرامج الثابتة والبرمجيات الثغرات الأمنية، مما يسلط الضوء على الحاجة إلى الوعي بتاريخ الإصدارات للحفاظ على النظافة الأمنية. يمكن أن تساعد هذه المعلومات أيضًا في الامتثال للمعايير والأطر التنظيمية المختلفة، حيث تحث الحكومات بشكل متزايد على إدخال تحسينات في سلسلة توريد التكنولوجيا.

Secure-مبادئ التصميم حسب التصميم

يعد اعتماد مبادئ الأمان حسب التصميم أمرًا بالغ الأهمية اليوم لمكافحة التهديدات المتطورة مثل إعصار فولت تايفون وتقليل المخاطر التي تتعرض لها البنية التحتية الحيوية. يعني النهج الآمن حسب التصميم أن المنتجات التكنولوجية مصممة للحماية من نجاح الجهات الإلكترونية الضارة في الوصول إلى الأجهزة والبيانات والبنية التحتية المتصلة. ووفقًا لـ CISA، "توصي الوكالات المُصنّعة بأن تدمج الشركات المصنعة للبرمجيات مبادئ وأساليب الأمان حسب التصميم والافتراض في ممارسات تطوير البرمجيات الخاصة بها لتعزيز الوضع الأمني لعملائها."

تتبنى شركة Volt Typhoon والجهات الفاعلة المماثلة أساليب تكتيكية متطورة بشكل متزايد من خلال استغلال نقاط الضعف التي كان من الممكن تخفيفها في مرحلة التصميم من دورة حياة تطوير البرمجيات (SDLC). ومن خلال تضمين الأمن في البنى التكنولوجية وعمليات التطوير، تمكّن مبادئ الأمان حسب التصميم المؤسسات من بناء أنظمة أكثر مقاومة بطبيعتها للاختراق والتلاعب والاستغلال.

حماية البنية التحتية الحيوية

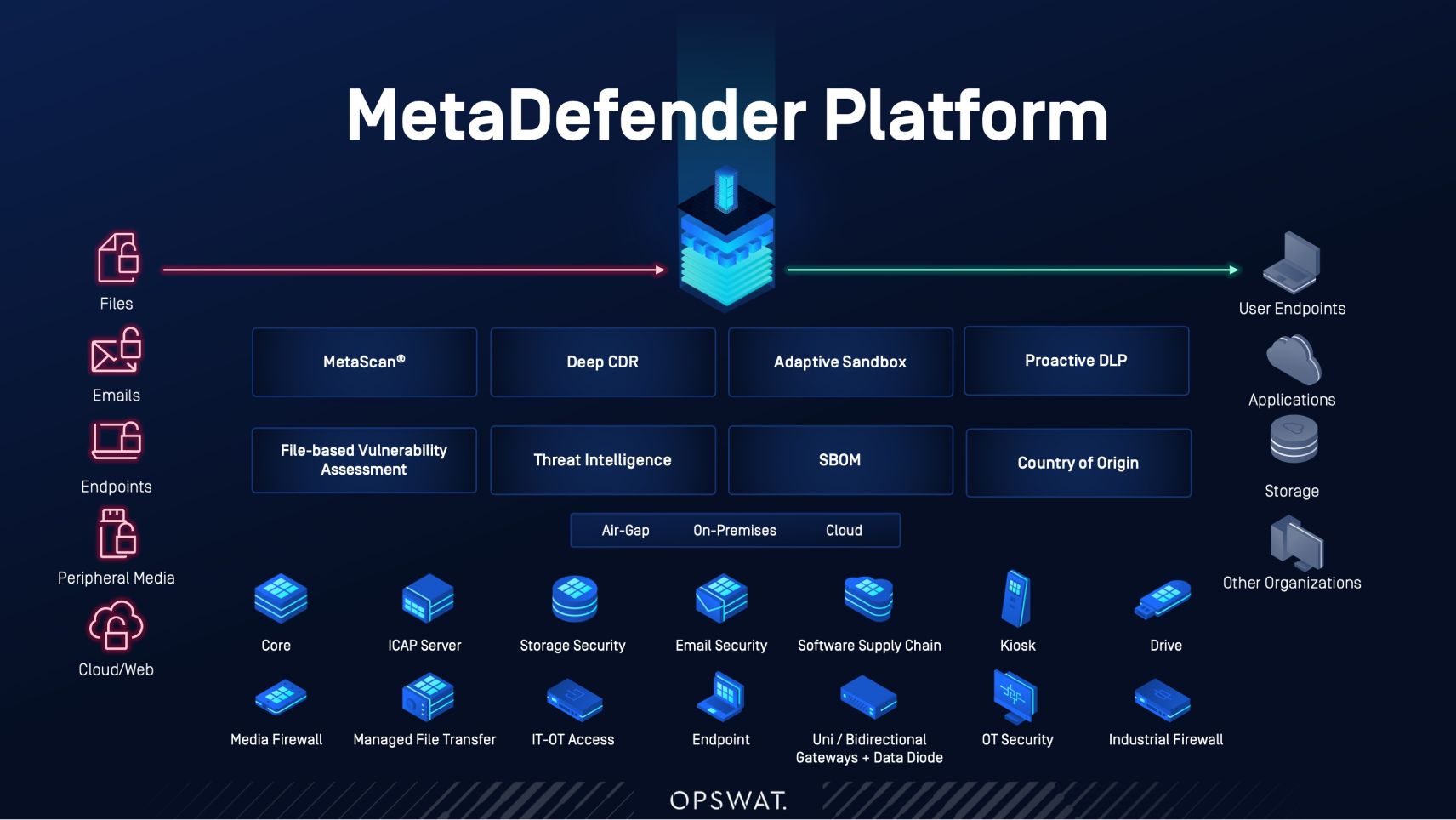

وبينما يمثل إعصار Volt Typhoon تهديدًا كبيرًا في الوقت الحالي، سيكون من الحماقة الاعتقاد بأن هذه المجموعة هي الوحيدة القادرة على مستوى الاختراق الذي تحذر منه وكالة الاستخبارات الأمنية الدولية وغيرها من الجهات بشكل عاجل. يجب على مؤسسات البنية التحتية الحرجة أن تهيئ نفسها لاكتشاف مثل هذه الاختراقات وتحصين بيئاتها ضد التهديدات المماثلة. ويُعد تأمين سلسلة الت وريد خطوة حيوية في تحسين الأمن، لا سيما من خلال فهم تعقيدات سلسلة توريد البرمجيات، وتحليل سلسلة التوريد الكاملة للبرمجيات، والقدرة على الاستجابة السريعة للثغرات الناشئة. وبالمثل، فإن تأمين سلسلة توريد الأجهزة من خلال ضمان وضوح الرؤية في الأصول المتصلة يمكّن المؤسسات من منع الوصول غير المصرح به. من الضروري وجود استراتيجية أمنية شاملة متجذرة في مبادئ الأمان حسب التصميم، وينبغي أن تستفيد من تقنيات انعدام الثقة مثل نزع المحتوى وإعادة بنائه، وتقييم الثغرات، ومنع فقدان البيانات، والمسح المتعدد وغيرها.

من خلال تحييد البرمجيات الضارة بشكل استباقي وإحباط الاختراقات المحتملة، فإن هذا النهج يخفف بشكل كبير من خطر سرقة بيانات الاعتماد وغيرها من الأنشطة الضارة. وعلاوة على ذلك، فإن إعطاء الأولوية لأمن البرمجيات والأجهزة يضمن المرونة الكامنة ضد التهديدات الإلكترونية. تُعد حماية سلسلة التوريد خطوة حيوية يجب على المؤسسات اتخاذها لضمان سلامة وأمن البنية التحتية الحيوية.

تعرف على كيفية مساعدة OPSWAT في الحماية من تهديدات إعصار فولت تايفون.