لماذا أدوات Legacy

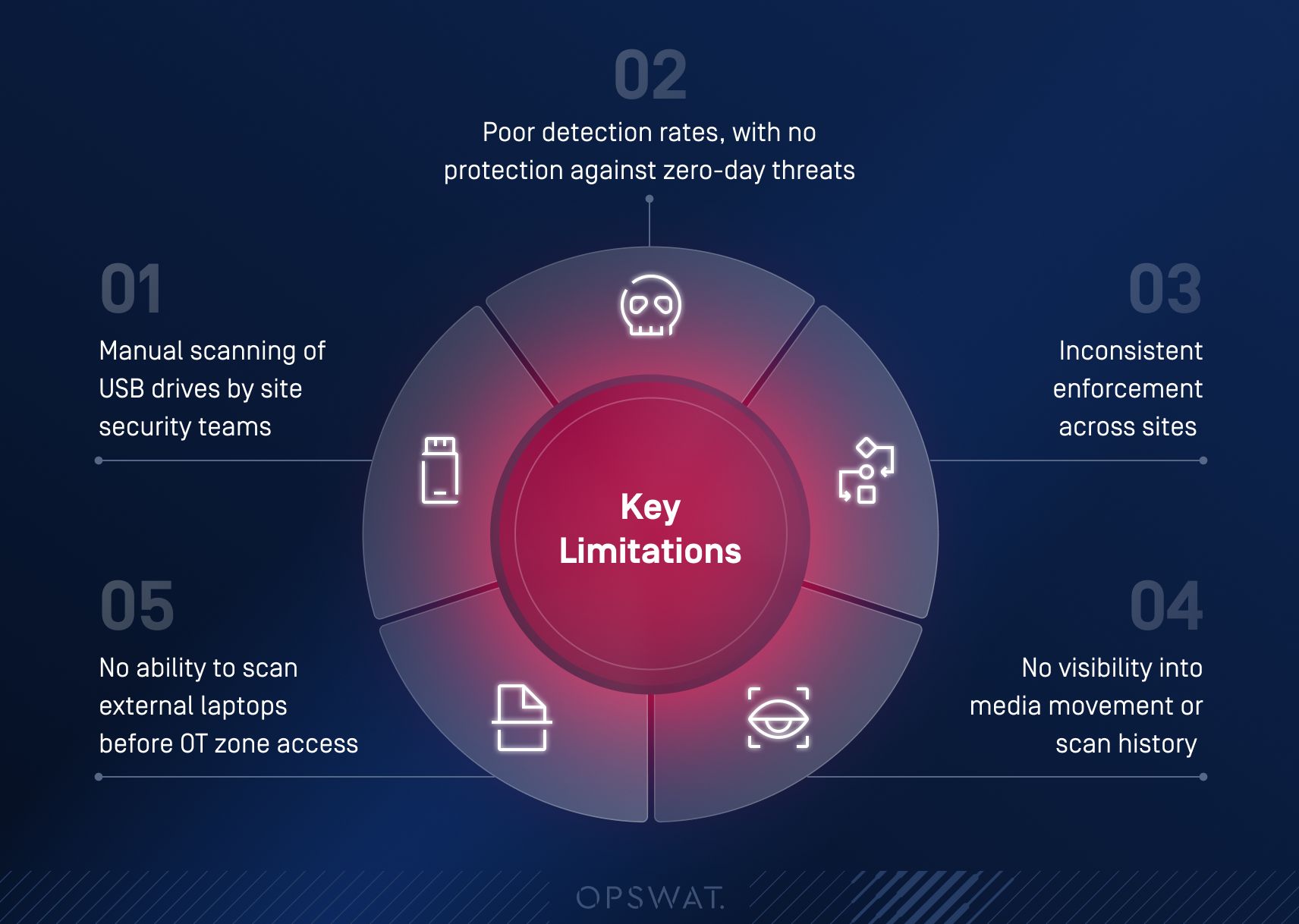

لم تعد الدفاعات الداخلية للمنشأة كافية. كان نظام المسح المحلي الخاص بهم غير فعال وفشل في مواكبة التهديدات الحديثة. كانت معدلات الكشف ضعيفة. كانت عمليات الفحص تتطلب إشرافاً يدوياً، مما أدى في كثير من الأحيان إلى تأخير العمل أو إدخال تناقضات عبر المحطات.

والأهم من ذلك، لم يتمكن النظام من معالجة المخاطر المتزايدة المرتبطة بالأصول الإلكترونية العابرة، مثل أجهزة الكمبيوتر المحمولة الخاصة بالمقاولين والوسائط القابلة للإزالة التي يتم إحضارها إلى الموقع للصيانة والتشخيص، والتي تشكل مخاطر جديدة. وبدون عملية مسح مناسبة، لم تكن هناك طريقة موثوقة لتحديد البرمجيات الخبيثة المختبئة على مستوى البرامج الثابتة أو قطاع التمهيد أو النواة.

لم تكن هذه النقطة الضعيفة مجرد مسألة تشغيلية، بل كانت تنطوي على مخاطر عقوبات تنظيمية شديدة. بموجب NERC CIP 003-7، يمكن أن تؤدي المخالفات إلى غرامات تصل إلى 1.5 مليون دولار في اليوم لكل مخالفة. وبلغت أكبر غرامة تم فرضها حتى الآن 10 ملايين دولار. لتجنب مثل هذه العواقب، كانت الشركة بحاجة إلى نهج متوافق لإدارة الأجهزة المؤقتة والوسائط القابلة للإزالة، حيث أدوات الحالية أدوات التحكم المركزي أو التنفيذ المتسق أو قدرات الإبلاغ.

وفي الوقت نفسه، كانت الجهات الفاعلة في مجال التهديدات تتطور. فوفقًا لتقرير IBM X-Force تهديد Intelligence في عام 2024، استغل ما يقرب من واحد من كل ثلاثة اختراقات بيانات اعتماد صالحة أو ثغرات أمنية عامة، وكثير منها لم يتم اكتشافها لأسابيع. ارتفعت عمليات حصاد بيانات الاعتماد، ونمت البرمجيات الخبيثة لسرقة المعلومات بنسبة 84% على أساس سنوي، وواجه مشغلو البنية التحتية الحيوية موجة متزايدة من الهجمات على مستوى الحملات التي تستهدف سلاسل التوريد والشبكات المتصلة بالهواء.

بالنسبة لمرفق يدير أصولاً مادية وشركاء توريد معقدين ومناطق تشغيلية غير مصممة للأمن السيبراني الحديث، كانت المخاطر حقيقية وتتزايد يوماً بعد يوم.

نهج مصمم خصيصاً Media القابلة للإزالة وأمان الكمبيوتر المحمول من طرف ثالث

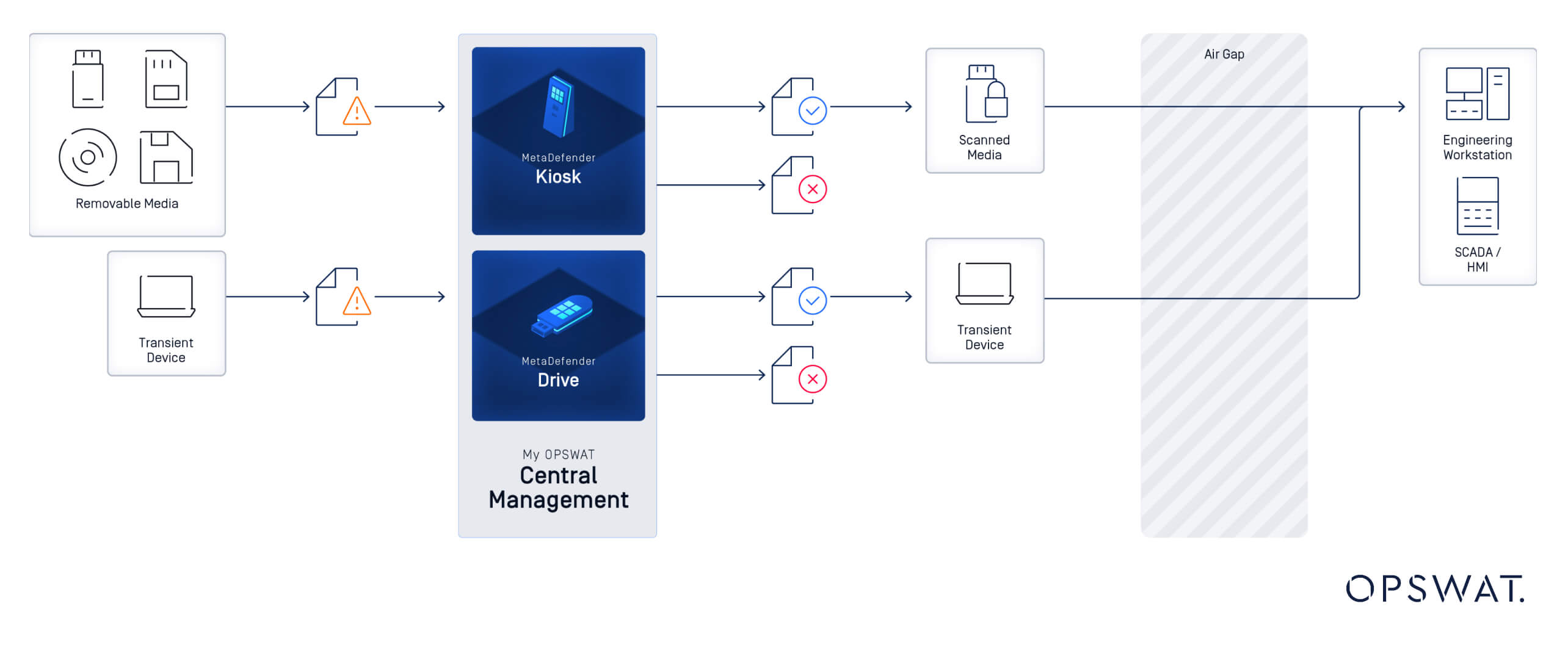

بدأت الشركة ببرنامج تجريبي في موقع واحد، حيث اختبرت MetaDefender Kiosk MetaDefender Drive بيئات تشغيلية حية. ووجدت الفرق الميدانية أدوات هذه أدوات مفيدة أدوات وسهلة الاستخدام. أدى هذا النجاح المبكر إلى طرحها على نطاق أوسع في المصانع الكبرى، لتصل في النهاية إلى عشرات من الأكشاك ومئات من محركات الأقراص. أدوات هذه أدوات معًا حلًا قويًا ومناسبًا للتشغيل التشغيلي، أعاد الثقة إلى التعامل مع الأجهزة والوسائط داخل البيئات الحساسة.

3 حلول رئيسية للدفاع المتكامل

1.Kiosk MetaDefender

يعملKiosk MetaDefender Kiosk كنقطة تفتيش أمنية مهمة لجميع أجهزة الوسائط القابلة للإزالة، حيث يعمل كخط دفاع أول عند نقطة دخول شبكتك. يتم فحص أقراص USB ومحركات الأقراص الصلبة الخارجية ومحركات الأقراص الصلبة الخارجية ومحركات MicroSD وبطاقات SD وأقراص CD/DVD بدقة بحثاً عن البرمجيات الخبيثة والثغرات الأمنية والبيانات الحساسة وحظر التهديدات قبل وصولها إلى الشبكات الحساسة. بالإضافة إلى ذلك، يستفيد Kiosk من هذه التقنيات الأساسية:

ميتاسكان Multiscanning

فحوصات بأكثر من 30 محركاً لمكافحة البرمجيات الخبيثة لاكتشاف التهديدات على نطاق واسع.

التعطيل الشامل للمحتوى وإعادة إنشائه Deep CDR

تعقيم الملفات عن طريق إعادة بنائها إلى إصدارات آمنة وقابلة للاستخدام.

منع فقدان البيانات مسبقًا

يمنع البيانات الحساسة من الدخول إلى الشبكة أو الخروج منها.

تقييم الثغرات الأمنية في الملفات

تحديد نقاط الضعف المعروفة في الملفات والتطبيقات.

بيئة اختبار معزولة متكيفة

تنفيذ الملفات المشبوهة بأمان في بيئة معزولة لتحليلها.

بلد المنشأ

تحديد المصدر الجغرافي للملفات التي تم تحميلها.

تعمل هذه التقنيات جنبًا إلى جنب لتوفير دفاع قوي ومتعدد الطبقات ضد التهديدات التي تحملها الوسائط القابلة للإزالة. وبفضل وظائفه القوية، يضمن MetaDefender Kiosk الامتثال لمعايير التكنولوجيا التشغيلية من خلال فرض ضوابط أمنية تلبي معايير NERC CIP 003-7 وNIST 800-53 وISA/IEC 62443 وNEI 08-09.

2. MetaDefender Drive

يلعب MetaDefender Drive دورًا مختلفًا ولكنه مكمل له. فقبل تشغيل أي كمبيوتر محمول تابع لجهة خارجية داخل منطقة آمنة، يتم فحصه دون اتصال بالإنترنت باستخدام نظام التشغيل الآمن المضمن في MetaDefender Drive. تقوم الأداة بفحص كل شيء - من ملفات المستخدم إلى البرامج الثابتة وقطاعات التمهيد - دون الحاجة إلى تثبيت البرنامج. وهذا يعني أنه يمكن مسح المتعاقدين بسرعة وأمان دون لمس الشبكة الداخلية.

من خلال فحص أجهزة الكمبيوتر المحمولة الخاصة بالموردين والمقاولين قبل اتصالها بالأنظمة التشغيلية، تفرض الشركة الآن سياسة حماية متسقة لسلسلة التوريد، دون تعطيل سير العمل أو طلب تثبيت البرامج. وتدعم هذه العملية بشكل مباشر الامتثال لإرشادات NERC CIP-003-7 للأصول الإلكترونية العابرة، بالإضافة إلى إرشادات NIST SP 800-53 و800-82 لتأمين بيئات التكنولوجيا التشغيلية ضد الأجهزة الخارجية.

3.Central ManagementOPSWAT

ولإدارة عملية النشر على نطاق واسع، قامت الشركة بوضع جميع الأجهزة تحتCentral Management لـ My OPSWAT . وقد منح ذلك فرق الأمن تحكماً موحداً وتقارير آلية وتطبيقاً متسقاً للسياسات عبر الأسطول، مما شكل تحسناً بالغ الأهمية مقارنة بالإشراف اليدوي.

توفر المنصة جزءًا واحدًا من الزجاج لإدارة تطبيق السياسة ومراقبة سلامة النظام وتنسيق التحديثات عبر جميع أجهزة MetaDefender . كما أنها تتيح إمكانية الرؤية في الوقت الفعلي لنشاط التهديدات العالمية وحالة النشر، مما يقلل من الجهد اليدوي مع تحسين الاستعداد للحوادث.

عملية أكثر أماناً وسرعة وتوافقاً مع المعايير العالمية

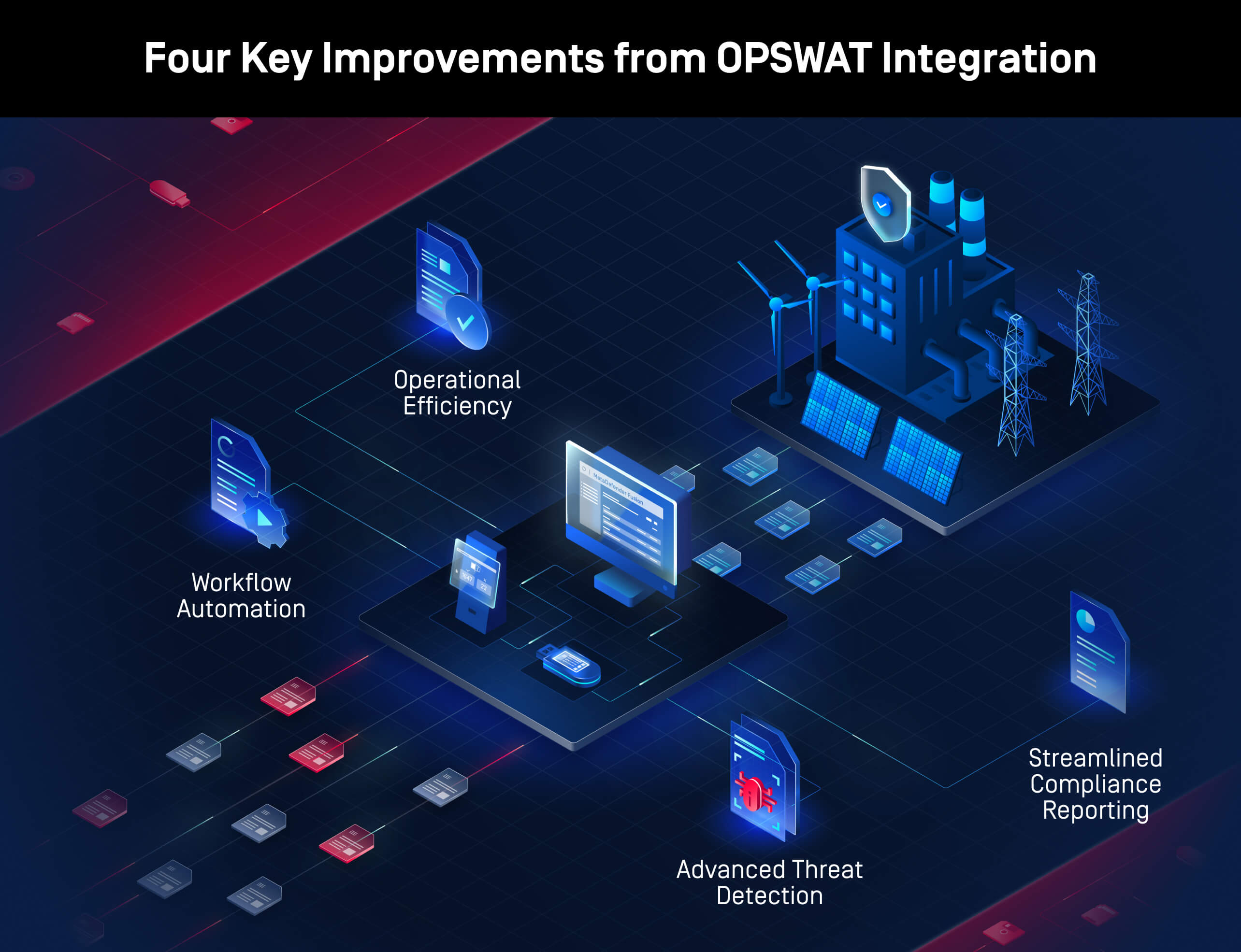

وقد ساعد النشر المتكامل لبرنامج MetaDefender Kiosk MetaDefender Drive My OPSWAT Central Management الشركة على معالجة المشكلات المكتشفة بشكل استباقي، مما منع التهديدات المحتملة من الانتشار عبر الشبكة. ونتيجة لذلك، شهدت الشركة أربعة مجالات رئيسية للتحسين:

أتمتة سير العمل

اليوم، يتم فحص كل ملف عند وصوله دون استثناءات أو خطوات يدوية. يفرضKiosk MetaDefender Kiosk ذلك تلقائيًا، مما يزيل العبء عن مديري أمن الموقع ويضمن عملية متسقة وقابلة للتدقيق. يتم الآن استخدام MetaDefender Drive لفحص أجهزة الكمبيوتر المحمولة التابعة لجهات خارجية دون اتصال بالإنترنت قبل دخولها إلى مناطق التكنولوجيا التشغيلية الحساسة، مما يلغي الحاجة إلى التثبيت المؤقت أو الموافقات القائمة على الثقة.

كشف متقدِّم عن التهديدات

تحسنت عملية الكشف عن التهديدات بشكل ملحوظ. بفضل Multiscanning OPSWATالتي يمكنها تحقيق نسبة كشف عن البرامج الضارة تصل إلى 99.2% عند الجمع بين أكثر من 30 محركًا، يمكن للشركة سد الثغرات التي أدوات المحرك الواحد. يتضمن نهج الفحص متعدد الطبقات هذا أيضًا الحماية من تهديدات يوم الصفر والبرامج الضارة المخفية بعمق، والتي غالبًا ما تفوتها الطرق التقليدية.

تقارير الامتثال المبسطة

أصبحت جهود الامتثال أكثر انسيابية. توفرCentral Management لـ My OPSWAT Central Management رقابة مركزية وإعداد تقارير مؤتمتة، مما يسمح لفرق الامتثال بإنشاء تقارير بأقل جهد ممكن.

الكفاءة التشغيلية

ما كان يستغرق أياماً يستغرق الآن ساعات. يمكن للمؤسسة الآن أن تعمل بشكل أسرع وبثقة أكبر، مع العلم أن كل جهاز وملف يدخل إلى البيئة قد تم فحصه بدقة. يستمر فريق الأمن في المؤسسة في تكييف استراتيجيته مع إعطاء الأولوية للسلامة والاستمرارية والامتثال في جميع العمليات.

في بيئات التكنولوجيا التشغيلية، لا يمكنك تحمل الافتراضات. يجب التحقق من كل ملف وكل جهاز قبل أن يقترب من أنظمتنا. وبفضل MetaDefender Drive و MetaDefender Kiosk لا نقوم فقط بحظر التهديدات قبل أن تصل إلى الأصول الحساسة، بل لدينا أيضًا دليل على الامتثال بثقة.

مدير أمن الموقع

دفاع مثبت في كل نقطة دخول

وقد عززت هذه التحسينات من قدرة الشركة على اكتشاف التهديدات المتطورة واحتوائها قبل أن تصل إلى الأنظمة الحساسة. ومن خلال تأمين كل ملف وجهاز عند نقطة الدخول، أصبحت المؤسسة مجهزة بشكل أفضل للدفاع ضد الهجمات المستهدفة على بنيتها التحتية.

مع تزايد تطور الهجمات الإلكترونية وزيادة دقة اللوائح التنظيمية، لم يعد بإمكان المؤسسات الاعتماد على أدوات مخصصة أدوات عمليات فحص يدوية. توفر منصة OPSWATحماية مصممة خصيصًا لتناسب واقع بيئات البنية التحتية الحيوية: الفجوات الهوائية، وتدقيقات الامتثال، وعدم التسامح مطلقًا مع فترات التعطل.

للتعرف على كيفيةحلول OPSWAT حلول تأمين البنية التحتية الحيوية الخاصة بك، تحدث إلى أحد الخبراء اليوم.