يكرس فريق النخبة الأحمر التابع OPSWAT الوحدة 515، جهوده للأمن السيبراني الاستباقي من خلال الاختبارات المتقدمة والمحاكاة العدائية واكتشاف الثغرات الأمنية المتعمقة. في إطار مهمتها لتعزيز أمن البنية التحتية الحيوية، بدأت الوحدة 515 في إجراء تقييم أمني شامل لجهاز التحكم المنطقي القابل للبرمجة (PLC) من شنايدر إلكتريك موديكون M241 في أوائل عام 2025.

الكشف عن نقاط ضعف متعددة في موديكون M241

أجرت الوحدة 515 في فبراير/شباط تقييماً شاملاً لجهاز موديكون M241 لتحديد نقاط الضعف المحتملة التي يمكن أن تشكل مخاطر على الأمن السيبراني لبيئات التكنولوجيا التشغيلية (OT). وقد أدى هذا الجهد إلى اكتشاف العديد من نقاط الضعف، بما في ذلك مخاطر التعرض للبيانات، وحالات رفض الخدمة (DoS)، والعيوب الأمنية من جانب العميل.

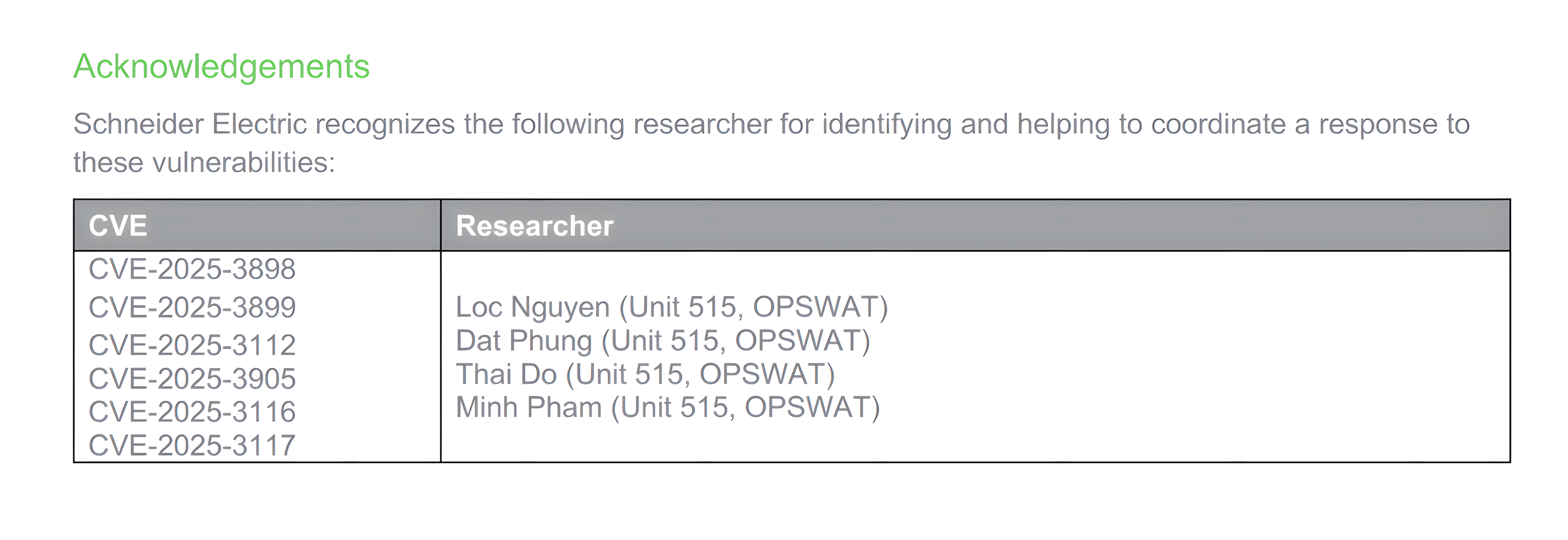

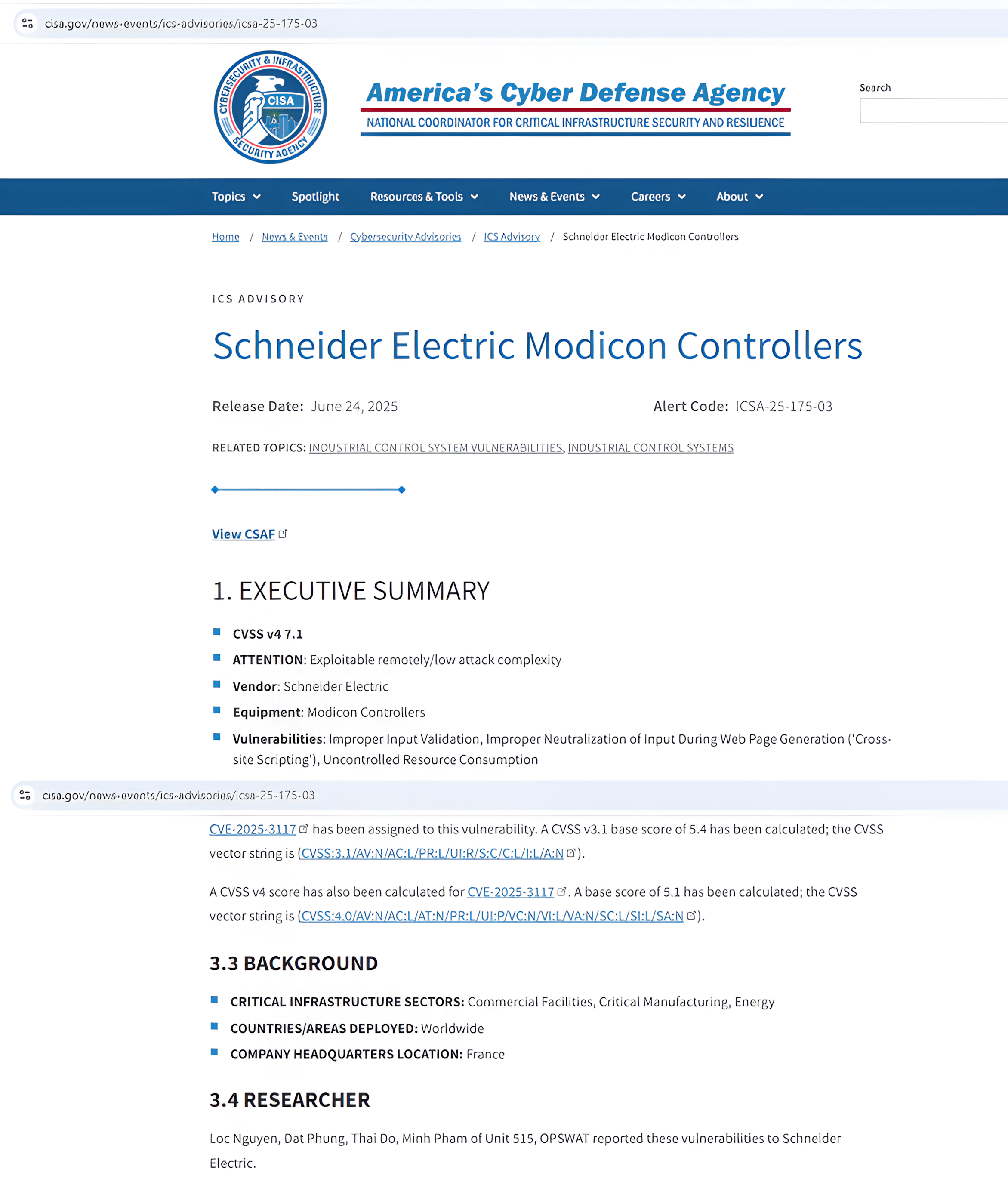

تماشيًا مع ممارسات الإفصاح المسؤول والتزام OPSWATبتأمين الأنظمة الصناعية، أبلغت الوحدة 515 شنايدر إلكتريك على الفور بجميع النتائج التي توصلنا إليها. بعد إفصاحنا، أجرت شنايدر إلكتريك مزيدًا من التحقيقات واستجابت بإرشادات أمنية وتصحيحات للبرامج الثابتة صدرت في مايو ويونيو 2025، بهدف معالجة هذه المخاطر وحماية خط إنتاجها.

تم الكشف عن الثغرة الأمنية الأولى المنشورة، CVE-2025-2875، في مايو 2025 مع الإرشادات الرسمية لشركة شنايدر إلكتريك وإرشادات العلاج.

في وقت لاحق، في يونيو 2025، نشرت شنايدر إلكتريك في يونيو 2025، تحذيرات إضافية تعالج الثغرات المتبقية التي اكتشفتها الوحدة 515. تتضمن هذه الثغرات ما يلي:

- CVE-2025-3898

- CVE-2025-3899

- CVE-2025-3112

- CVE-2025-3905

- CVE-2025-3116

- CVE-2025-3117

تؤكد هذه النتائج على الدور الحاسم للتقييمات الأمنية الاستباقية ومبادئ الأمان حسب التصميم في حماية أنظمة التحكم الصناعية. ويواصل OPSWAT التزامه بالتعاون مع البائعين ومالكي الأصول للكشف عن نقاط الضعف ومعالجتها في وقت مبكر - قبل أن تشكل تهديداً في البيئات التشغيلية.

نظرة عامة فنية على نقاط الضعف القابلة للاختراق المحددة في أجهزة شنايدر إلكتريك

بالتنسيق الوثيق مع Schneider Electric، OPSWAT الطبيعة الحساسة لمخاطر الأمن السيبراني في بيئات التكنولوجيا التشغيلية (OT). لتجنب المساعدة في الاستغلال الضار وحماية العملاء Schneider Electric، OPSWAT عدم الكشف علنًا عن رمز الاستغلال أو التفاصيل التقنية العميقة للثغرات الأمنية.

فيما يلي ملخص عالي المستوى للثغرات الأمنية التي اكتشفتها الوحدة 515:

CVE-2025-3898 و CVE-2025-3116 - التحقق من صحة المدخلات غير السليم (شديد الخطورة)

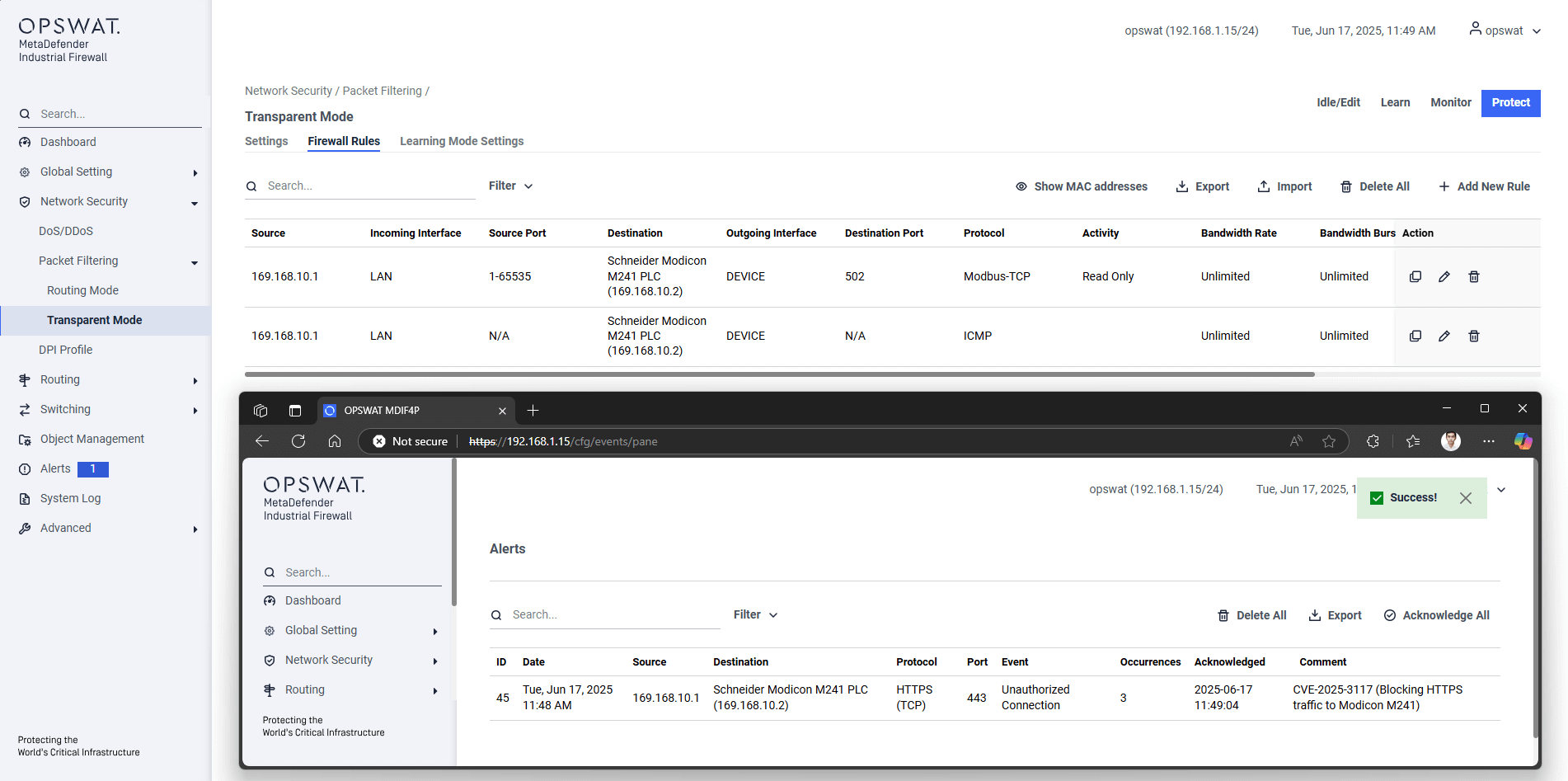

تنشأ هذه الثغرات الأمنية من عدم كفاية التحقق من صحة بيانات الإدخال، مما قد يسمح بحدوث حالة رفض الخدمة (DoS) على الأجهزة المتأثرة. يمكن لمهاجم مصادق أن يرسل طلب HTTPS معد خصيصًا بمحتوى نصي مشوه إلى وحدة التحكم، مما يؤدي إلى حدوث عطل أو سلوك غير متوقع.

- تأثر CVE-2025-3898

- موديكون M241/M251 (إصدارات البرامج الثابتة قبل 5.3.12.51)

- موديكون M262 (الإصدارات السابقة للإصدار 5.3.9.18)

- CVE-2025-3116 المتأثرة:

- موديكون M241/M251 (الإصدارات قبل 5.3.12.51)

- جميع إصدارات Modicon M258 و LMC058

CVE-2025-3112 - استهلاك الموارد غير المنضبط (شديد الخطورة)

يمكن لهذه الثغرة، التي حصلت على درجة 7.1 في CVSS v4.0، أن تسمح لمهاجم موثوق به باستنفاد موارد النظام من خلال التلاعب برأس طول المحتوى في طلبات HTTPS، مما يؤدي إلى حالة رفض الخدمة.

- الأجهزة المتأثرة:

- موديكون M241/M251 (الإصدارات قبل 5.3.12.51)

CVE-2025-3899 و CVE-2025-3905 و CVE-2025-3905 و CVE-2025-3117 - التحييد غير الصحيح للمدخلات أثناء إنشاء صفحات الويب (متوسطة الخطورة)

تنطوي هذه الثغرات الأمنية من جانب العميل على تحييد غير صحيح لمدخلات المستخدم في واجهة الويب، مما يسمح بهجمات البرمجة النصية عبر المواقع (XSS). يمكن للمهاجمين الموثّقين حقن نصوص برمجية خبيثة، مما قد يؤدي إلى تعريض سرية وسلامة البيانات في متصفح الضحية للخطر.

- تؤثر CVE-2025-3899 و CVE-2025-3905 و CVE-2025-3117:

- موديكون M241/M251 (الإصدارات قبل 5.3.12.51)

- كما يؤثر CVE-2025-3905 و CVE-2025-3117 أيضًا:

- جميع إصدارات Modicon M258 و LMC058

- يؤثر CVE-2025-3117 كذلك على:

- موديكون M262 (الإصدارات السابقة للإصدار 5.3.9.18)

الاصلاح

نوصي بشدة بأن تتبع المؤسسات التي تستخدم أجهزة شنايدر إلكتريك موديكون M241/M251/M262/M262/M258/LMC058 PLC الإرشادات الرسمية التي قدمتها شنايدر إلكتريك لمعالجة هذه الثغرة، والمتاحة هنا:وثيقة استشارات شنايدر الأمنية

للتخفيف من حدة هذه الثغرات بفعالية، يجب على المؤسسات اعتماد استراتيجية دفاعية شاملة ومتعمقة تتضمن

- Vulnerability detection عبر المسح المستمر لـ CVE ومعالجتها:المسح المنتظم للشبكات بحثًا عن الثغرات الأمنية وتطبيق العلاج (الأفضل مع تصحيح البرامج الثابتة إن أمكن)

- مراقبة السلوكيات الشاذة:الإبلاغ عن الزيادات غير المعتادة في تواتر الاتصال بجهاز التحكم المنطقي القابل للبرمجة Schneider Modion M241 PLC، مما قد يشير إلى محاولة مستمرة لاستخراج البيانات غير المصرح بها.

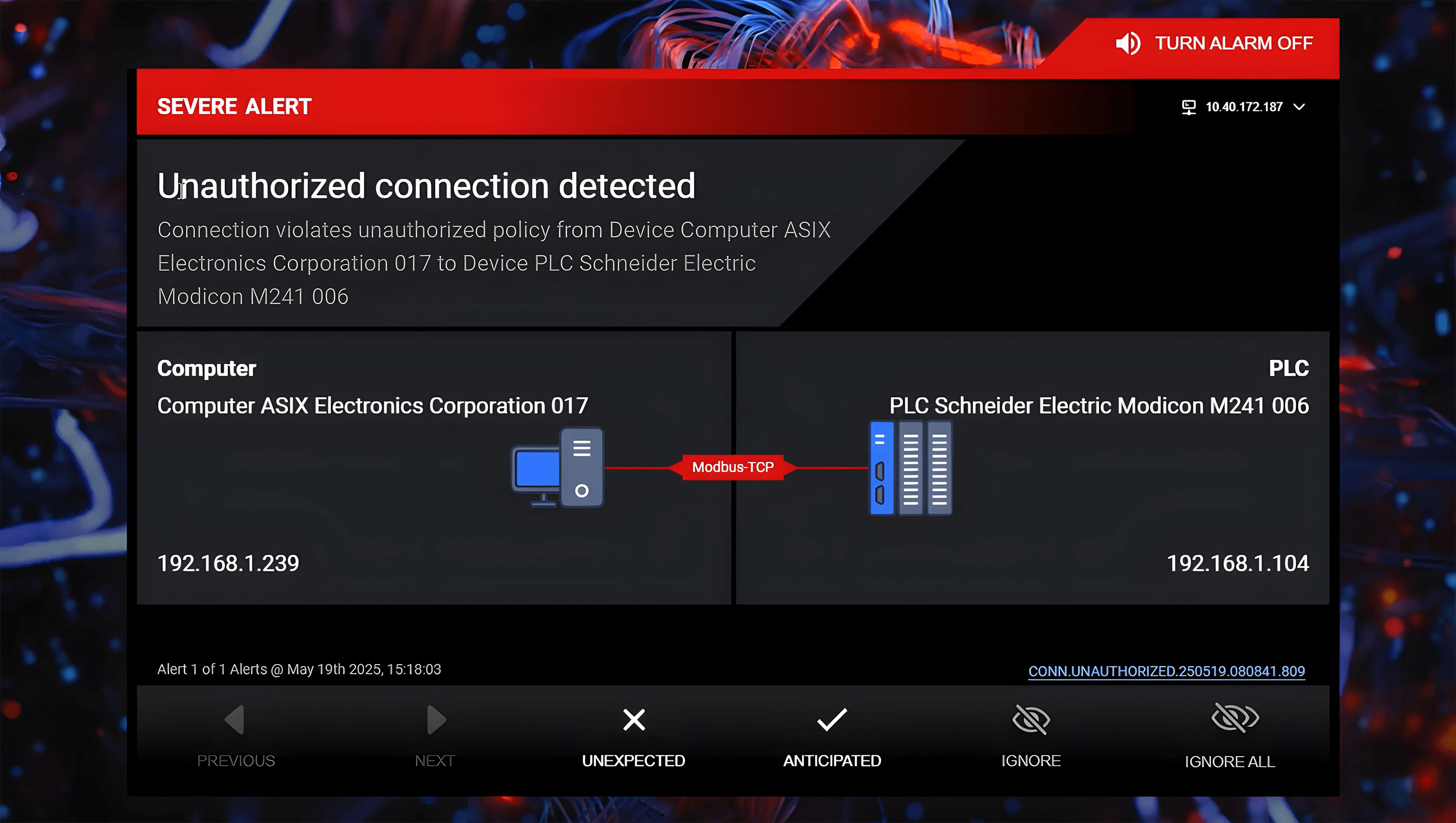

- تحديد توصيلات الأجهزة غير المصرح بها: يجب أن يكتشف النظام عندما يتصل جهاز مارق/غير مصرح به بجهاز PLC.

- تجزئة الشبكة:يمكن أن يساعد عزل الأجهزة المتأثرة في منع الانتشار الجانبي للهجمات، وبالتالي تقليل التأثير.

- منع التطفل:تحديد الأوامر الخبيثة/غير المعتمدة إلى وحدة التحكم المنطقية المنطقية القابلة للبرمجة (PLC) وحظرها على الفور، ومن ثم حماية العمليات العادية لوحدة التحكم المنطقية القابلة للبرمجة (PLC) بشكل فعال

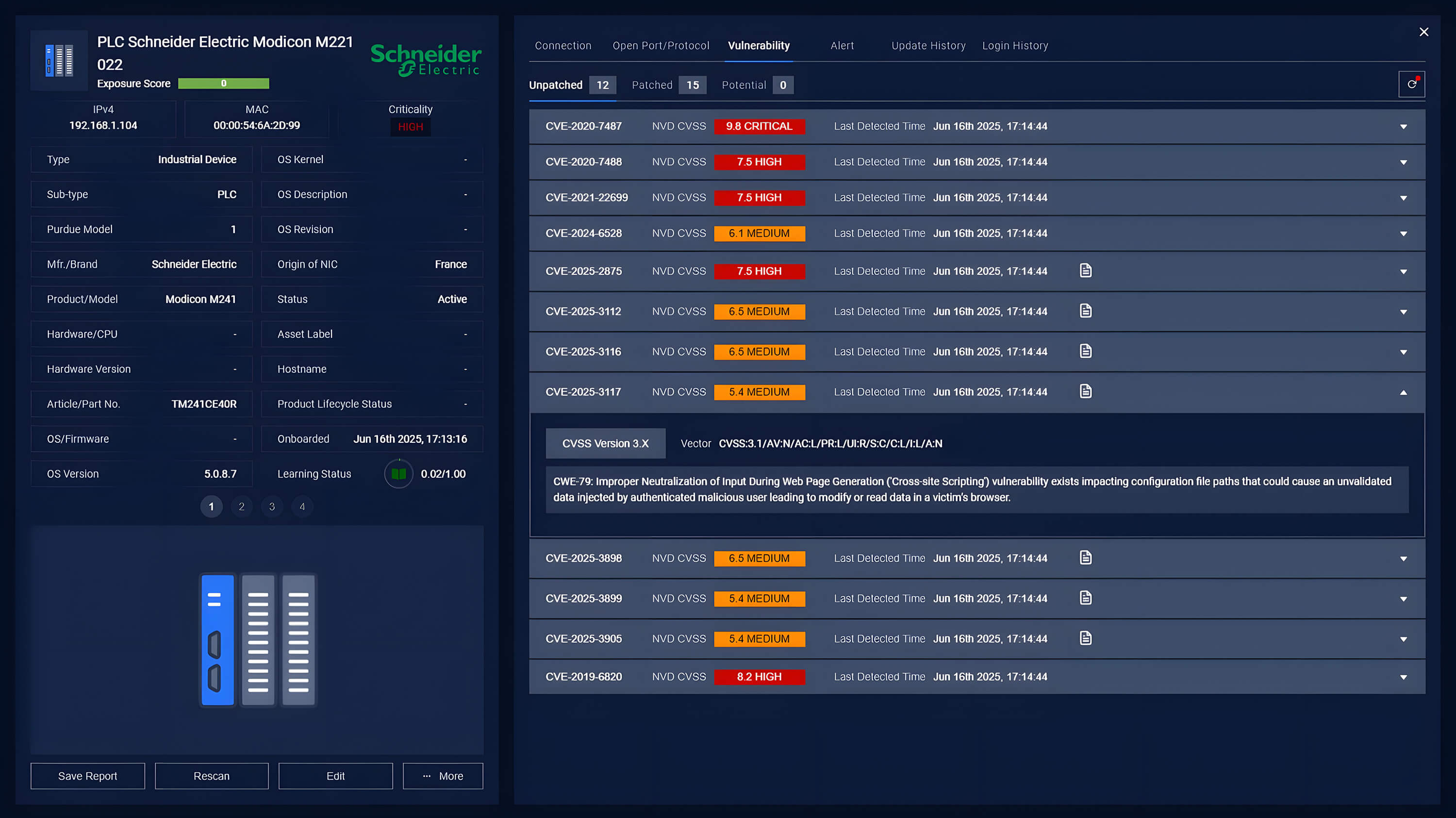

OPSWAT'sMetaDefender OT Securityيلبي هذه الاحتياجات من خلال الكشف عن مكافحات التطرف العنيف، والمراقبة المستمرة للشبكة بحثًا عن السلوكيات غير الاعتيادية وتحديد الاتصالات غير المصرح بها. وباستخدام الذكاء الاصطناعي، يتعلم البرنامج أنماط حركة المرور العادية، ويحدد السلوك الأساسي، وينفذ سياسات للتنبيه إلى الحالات الشاذة. يتيح ذلك استجابات فورية ومستنيرة للتهديدات المحتملة. بالإضافة إلى ذلك MetaDefender OT Security بمعالجة الثغرات الأمنية بفضل قدرته الفريدة على ترقية البرامج الثابتة المركزية والمتكاملة لوحدات التحكم.

في حالة حدوث هجوم يستغل نقاط الضعف هذه,MetaDefender OT Securityيتكامل معMetaDefender Industrial Firewallلاكتشاف الاتصالات المشبوهة وتنبيهها وحظرها بناءً على قواعد محددة. MetaDefender Industrial Firewall يستخدم الذكاء الاصطناعي لتعلم أنماط حركة المرور العادية وفرض سياسات لمنع الاتصالات غير المصرح بها.

بالإضافة إلى الوقاية، فإن برنامج OPSWATMetaDefender OT Securityأيضًا تمكين المؤسسات من مراقبة علامات الاستغلال في الوقت الفعلي من خلال الرؤية المستمرة للأصول وتقييم الثغرات الأمنية. من خلال الاستفادة من إمكانات اكتشاف وتتبع مخزون الأصول المتقدمة، وتقييم الثغرات الأمنية وإصلاحها، توفر منصتنا إمكانية الكشف الاستباقي عن التهديدات وتسهيل إجراءات المعالجة السريعة والفعالة.