- ما تحتاج إلى معرفته عن مستقبل النقل Secure

- كيف تعمل الذكاء الاصطناعي على تغيير طريقة اكتشاف التهديدات في Managed File Transfer

- ماذا تعني الحوسبة الكمومية لأمن نقل الملفات في المؤسسات

- كيف يشكل التشفير الآمن الكمومي وتوزيع المفاتيح الكمومية الجيل التالي من أمان نقل الملفات

- لماذا يعتبر نهج "الثقة الصفرية" ضروريًا لنقل Secure في عصر الذكاء الاصطناعي والتهديدات الكمومية

- كيف يمكن لمسؤولي أمن المعلومات ضمان مستقبل Managed File Transfer تهديدات الذكاء الاصطناعي والكمومية

- ما هي الاعتبارات المتعلقة بالامتثال واللوائح التنظيمية التي يجب مراعاتها عند اعتماد حلول نقل الملفات الآمنة من الناحية الكمومية والقائمة على الذكاء الاصطناعي؟

- الأسئلة الشائعة

- هل مؤسستك مستعدة لمستقبل نقل Secure ؟

ما تحتاج إلى معرفته عن مستقبل النقل Secure

يدخل نقل Secure في واحدة من أكثر العصور التكنولوجية إحداثًا للتغيير منذ إدخال تشفير المفتاح العام. مع تسريع الذكاء الاصطناعي لسرعة وتطور الهجمات الإلكترونية، واستعداد الحوسبة الكمومية لكسر أنظمة التشفير المستخدمة على نطاق واسع، يجب على مسؤولي أمن المعلومات إعادة التفكير في كيفية حماية البيانات أثناء نقلها.

حتى منتصف العقد الأول من القرن الحادي والعشرين، كان خبراء الأمن يعملون على أساس افتراض أن نقل الملفات المشفرة باستخدام RSA و AES آمن بطبيعته ضد جميع نواقل الهجوم المعروفة. لم يعد هذا الافتراض صالحًا في عصر الحوسبة الكمومية والتهديدات التي تحركها الذكاء الاصطناعي.

يستخدم المهاجمون البرمجيات الخبيثة المدعومة بالذكاء الاصطناعي، وتقليد السلوك، والهجمات الآلية على بيانات الاعتماد. وفي الوقت نفسه، تقوم الجهات الفاعلة التابعة للدول اليوم بجمع البيانات المشفرة بهدف فك تشفيرها بمجرد وصول الحوسبة الكمومية إلى مرحلة النضج، وهو ما يُعرف بتهديد "جمع البيانات الآن، وفك تشفيرها لاحقًا".

أدى هذا التقاء الذكاء الاصطناعي والحوسبة الكمومية والبنى التحتية الموزعة بشكل متزايد إلى جعل نقل الملفات الآمن أولوية استراتيجية لمسؤولي أمن المعلومات. وفقًا لاستطلاع Gartner لعام 2024 لمسؤولي أمن المعلومات، حدد 68٪ من قادة الأمن نقل الملفات المقاوم للكمومية كأحد أهم ثلاث أولويات للبنية التحتية خلال الـ 24 شهرًا القادمة. يمكن لأولئك الذين يتخذون إجراءات الآن أن يضمنوا مستقبل بيئات تبادل البيانات الخاصة بهم.

لماذا لم يعد أمان نقل الملفات التقليدي كافياً

منذ التسعينيات، اعتمد نقل الملفات الآمن بشكل كبير على خوارزميات التشفير بما في ذلك RSA (التي تم تقديمها في عام 1977) و ECC (تشفير المنحنى الإهليلجي، الذي تم توحيده في أوائل العقد الأول من القرن الحادي والعشرين)، والمصادقة القائمة على المحيط، ونماذج الثقة الثابتة.

أصبحت خوارزميات التشفير القديمة، التي كان يُعتقد في السابق أنها غير قابلة للاختراق، عرضة الآن لخوارزميات الكم مثل خوارزمية شور. يمكن تجاوز طرق المصادقة التي تعتمد على بيانات اعتماد ثابتة من خلال حشو بيانات الاعتماد المدفوع بالذكاء الاصطناعي أو هجمات الهوية الاصطناعية. لا توفر النماذج القائمة على المحيط، والمصممة للشبكات المركزية، حماية ذات مغزى في البيئات متعددة السحابة والبيئات البعيدة.

مع استمرار تطور الجهات التي تشكل تهديدًا، لم يعد بإمكان مسؤولي أمن المعلومات الاعتماد على MFT التقليدية MFT . يجب عليهم الانتقال إلى بنى هندسية تفترض حدوث اختراق، وتقوم بالتحقق المستمر، وتظل مرنة حتى في حالة تغير معايير التشفير.

كيف تعيد تقنيات الذكاء الاصطناعي والكمية والصفر الثقة تشكيل عمليات نقل الملفات

تقوم الذكاء الاصطناعي بتحويل قدرات الهجوم والدفاع. تتيح الذكاء الاصطناعي اكتشاف الحالات الشاذة في الوقت الفعلي، وتصنيف المحتوى، وتقييم التهديدات التنبؤية، مما يعزز بشكل كبير الفحص على مستوى الملفات. على العكس من ذلك، يستخدم المهاجمون الذكاء الاصطناعي لإخفاء البرامج الضارة، وإنشاء حمولات متعددة الأشكال، وتقليد سلوك المستخدم.

تقدم الحوسبة الكمومية تحولاً ثانياً وأكثر أهمية. بمجرد أن تحقق أجهزة الكمبيوتر الكمومية ما يقرب من 4000 كيوبت منطقية مستقرة (وهو الحد الأدنى الذي يقدر الباحثون أنه يمكن الوصول إليه في غضون 10-15 عامًا)، ستتمكن من كسر تشفير RSA 2048 بت و ECC 256 بت باستخدام خوارزمية شور. تمثل التشفير ما بعد الكمومي (الآمن كموميًا) وتوزيع المفاتيح الكمومية (QKD) الخطوة التطورية اللازمة.

يربط Zero Trust هذه العناصر معًا من خلال فرض التحقق المستمر، والوصول بأقل الامتيازات، والتجزئة الدقيقة عبر سير عمل نقل الملفات. وهو العمود الفقري المعماري المطلوب لمقاومة التهديدات المدفوعة بالذكاء الاصطناعي والكمومية.

كيف تعمل الذكاء الاصطناعي على تغيير طريقة اكتشاف التهديدات في Managed File Transfer

تُحدث الذكاء الاصطناعي ثورة في مجال الكشف عن التهديدات عبر MFT من خلال توفير رؤية أعمق وأوقات استجابة أسرع وكشف أكثر دقة للهجمات المتطورة. في حين أدوات التقليدية على التوقيعات الثابتة، يقوم الذكاء الاصطناعي بتحليل السلوك وهيكل المحتوى والأنماط عبر البيئات لتحديد الحالات الشاذة.

بالنسبة لمسؤولي أمن المعلومات، توفر الذكاء الاصطناعي مزايا تشغيلية ملموسة:

- التعرف في الوقت الفعلي على السلوك غير الطبيعي للملفات

- تقييم التهديدات التنبؤية لتقييم مخاطر نقل الملفات قبل التسليم

- تصنيف المحتوى الذي يقلل من التعرض في سير العمل الخاضع للتنظيم

- إجراءات الاستجابة التلقائية التي تعزل أو تحجر أو تحظر عمليات النقل الضارة

- الرؤية عبر البيئات الهجينة والمتعددة السحابة، حيث تفشل مراقبة المحيط

ما هي أحدث تقنيات الذكاء الاصطناعي للكشف عن تهديدات نقل الملفات؟

يتضمن اكتشاف التهديدات المدعوم بالذكاء الاصطناعي في MFT الآن ثلاث فئات أساسية:

- ML (التعلم الآلي) – يكتشف الانحرافات عن خطوط الأساس المعروفة لنقل الملفات، ويشير إلى الحالات الشاذة مثل أحجام الملفات غير العادية أو أوقات النقل أو الوجهات.

- تحليلات السلوك – تراقب سلوك المستخدمين والنظام والملفات على مدار الوقت لاكتشاف التهديدات الداخلية والحسابات المخترقة وسير العمل المشبوه.

- نماذج التعلم العميق – تحديد أنماط البرامج الضارة المعقدة المخبأة في المستندات أو ملفات الوسائط أو الأرشيفات المضغوطة أو الحمولات المشفرة، بما في ذلك تلك المصممة للتحايل على محركات مكافحة الفيروسات.

وفقًا لدراسة أجراها معهد SANS في عام 2024، حسنت أنظمة الكشف المدعومة بالذكاء الاصطناعي الدقة بنسبة 43٪ عند تحليل التهديدات المجهولة أو متعددة الأشكال مقارنةً بطرق الكشف القائمة على التوقيعات، مما أدى إلى تقليل النتائج السلبية الخاطئة من 28٪ إلى 16٪.

كيف يمكن أدوات الأمان المدعومة بالذكاء الاصطناعي مع Managed File Transfer ؟

حلول مسؤولي أمن المعلومات الذين يقيّمون حلول نقل الملفات المعززة بالذكاء الاصطناعي التأكد من أن الذكاء الاصطناعي يتكامل في كل مرحلة من مراحل سير العمل:

- المسح الضوئي قبل النقل باستخدام تقييم التهديدات القائم على التعلم الآلي

- مراقبة السلوك في الوقت الفعلي مدمجة مع SIEM/SOAR

- التحقق بعد النقل للكشف عن التهديدات الكامنة أو المتطورة

- أتمتة السياسات التي تتكيف بناءً على إشارات المخاطر

- إشارات هوية Zero Trust لتعزيز قرارات التحكم في الوصول

تشمل أفضل ممارسات التكامل ما يلي:

- اختيار MFT مزودة بخيارات تكامل مدمجة أو أصلية للذكاء الاصطناعي

- ضمان دعم واجهات برمجة التطبيقات (API) للأتمتة والقياس عن بُعد للسلوك وارتباط الأحداث الأمنية

- مواءمة أدوات الذكاء الاصطناعي أدوات أنظمة IAM و DLP و SIEM

كيف تساعد الذكاء الاصطناعي في Secure نقل Secure في البيئاتCloud والهجينة؟

تُعقّد Cloud عملية المراقبة التقليدية، لكن الذكاء الاصطناعي يوفر حلاً قابلاً للتطوير. التحليلات الحديثة المدعومة بالذكاء الاصطناعي:

- الكشف عن حركات الملفات غير العادية بين مستأجري السحابة

- تحديد API أو حسابات الخدمة المخترقة

- مراقبة الحركة الجانبية عبر موارد السحابة

- تطبيق سياسات الوصول السياقية بناءً على سلوك المستخدم وهوية الجهاز

- تعزيز تسجيل الامتثال من خلال توفير رؤى في الوقت الفعلي عبر الأنظمة الموزعة

يدعم MetaDefender File Transfer™ (MFT) نقل الملفات بشكل آمن ومتوافق عبر بنى معقدة ومتعددة السحابة من خلال دمج الذكاء والضوابط Zero Trust في سير عمل تبادل الملفات.

ماذا تعني الحوسبة الكمومية لأمن نقل الملفات في المؤسسات

تمثل الحوسبة الكمومية أكبر ثورة في مجال التشفير منذ عقود. ورغم أنها لا تزال في مرحلة النشوء، فإن الأنظمة الكمومية ستكسر في نهاية المطاف التشفير غير المتماثل الذي يشكل أساس نقل الملفات الآمن اليوم.

حتى لو كانت الهجمات الكمومية العملية بعيدة عن التحقيق لسنوات، فإن الجهات التهديدية تقوم بالفعل بجمع البيانات المشفرة لفك تشفيرها في المستقبل. وقد أصدرت وكالة الأمن القومي الأمريكية (NSA) والمركز الوطني للأمن السيبراني البريطاني (NCSC) تحذيرات عامة بشأن قيام جهات تابعة لدول قومية بحملات "جمع الآن، فك التشفير لاحقًا" تستهدف الاتصالات المشفرة ونقل الملفات. وأي بيانات حساسة يتم نقلها اليوم باستخدام تشفير ضعيف معرضة لخطر طويل الأمد.

التهديدات الكمومية تجعل الاستعداد المبكر أمراً ضرورياً.

متى ستؤثر الحوسبة الكمومية على أمن نقل الملفات في المؤسسات؟

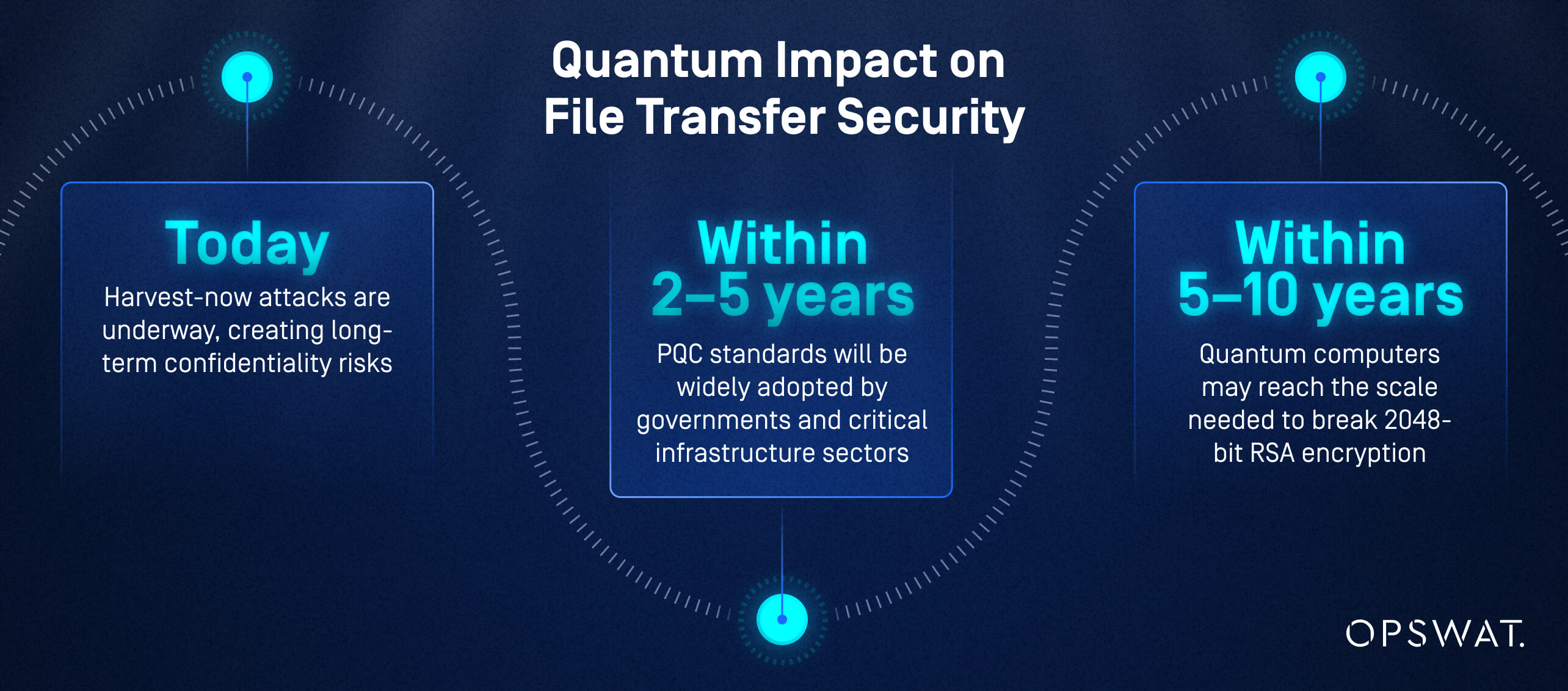

على الرغم من اختلاف التقديرات، يتفق المعهد الوطني للمعايير والتقنية (NIST) والمعهد العالمي للمخاطر (Global Risk Institute) وكبار الباحثين في مجال الحوسبة الكمومية من شركتي IBM وGoogle على عدة معالم بارزة:

- اليوم: هجمات Harvest-now جارية، مما يخلق مخاطر طويلة الأمد على السرية.

- في غضون 2-5 سنوات: سيتم اعتماد معايير PQC على نطاق واسع من قبل الحكومات وقطاعات البنية التحتية الحيوية.

- في غضون 5 إلى 10 سنوات: قد تصل أجهزة الكمبيوتر الكمومية إلى الحجم اللازم لكسر تشفير RSA 2048 بت.

لا يمكن لمسؤولي أمن المعلومات الاعتماد على جداول زمنية بعيدة؛ يجب البدء في التخطيط للانتقال الآن.

ما هي نقاط Core في تشفير نقل الملفات التقليدي في مواجهة الهجمات الكمومية؟

الخوارزميات الكمومية تشكل تهديدًا مباشرًا:

- تشفير RSA (ثغرة في عامل التحليل)

- تشفير المنحنى الإهليلجي (ECC) (ضعف اللوغاريتم المنفصل)

- تبادل مفاتيح ديفي-هيلمان

- بروتوكولات TLS التي تستفيد من التفاوض على المفاتيح القائم على RSA/ECC

يمكن فك تشفير الملفات المشفرة التي تم نقلها اليوم باستخدام هذه الخوارزميات بأثر رجعي، مما قد يؤدي إلى الكشف عن معلومات خاضعة للتنظيم أو سرية أو خاصة.

كيف يمكن للمؤسسات تقييم مدى تعرضها للتهديدات الكمومية؟

يتضمن التقييم العملي الذي يقوده CISO ما يلي:

- الاحتفاظ بسجل لجميع عمليات نقل الملفات التي تعتمد على RSA/ECC

- تحديد البيانات طويلة الأجل، مثل السجلات الصحية أو المالية أو الحكومية

- تقييم النظم البيئية للشركاء من أجل الاستعداد للكمية

- تقييم تبعيات التشفير داخلأدوات MFT API ونقاط نهاية TLS

- نمذجة مخاطر "الحصاد الآن، وفك التشفير لاحقًا" للأعباء الحساسة

كيف يشكل التشفير الآمن الكمومي وتوزيع المفاتيح الكمومية الجيل التالي من أمان نقل الملفات

يمثل التشفير الآمن الكمومي و QKD التقنيات الأساسية لضمان أمان نقل الملفات في المستقبل. فهي تضمن السرية على المدى الطويل حتى في وجود أعداء يمتلكون قدرات كمومية.

ما هي المعايير الرائدة في مجال التشفير ما بعد الكمومي Managed File Transfer؟

يقود المعهد الوطني الأمريكي للمعايير والتكنولوجيا (NIST) والمعهد الأوروبي لمعايير الاتصالات (ETSI) عملية توحيد معايير PQC على الصعيد العالمي.

تشمل الخوارزميات الرائدة ما يلي:

- CRYSTALS-Kyber(إنشاء المفتاح)

- البلورات - ديليثيوم(التوقيعات الرقمية)

- SPHINCS+(توقيعات قائمة على التجزئة)

- فالكون(توقيعات قائمة على الشبكات)

تم تصميم هذه الخوارزميات لمقاومة الهجمات الكمومية مع الحفاظ على الأداء المناسب لأعباء عمل نقل الملفات في المؤسسات.

كيف يقارن توزيع المفاتيح الكمومية بالتشفير ما بعد الكمومي لتأمين نقل الملفات؟

QKD (توزيع المفاتيح الكمومية):

- يستخدم فيزياء الكم لتأمين تبادل المفاتيح

- يكتشف التنصت في الوقت الفعلي

- يتطلب أجهزة متخصصة وبنية تحتية من الألياف الضوئية

PQC (التشفير ما بعد الكمومي):

- يعمل على الأجهزة الحالية

- أسهل في النشر على نطاق واسع

- ستصبح المعيار السائد في مجال نقل الملفات عبر الشبكات ( MFT ) للمؤسسات MFT طابعها العملي

بالنسبة للمنظمات العالمية، من المرجح أن يسبق اعتماد PQC اعتماد QKD، على الرغم من أن كلاهما قد يتعايشان في بيئات عالية الأمان.

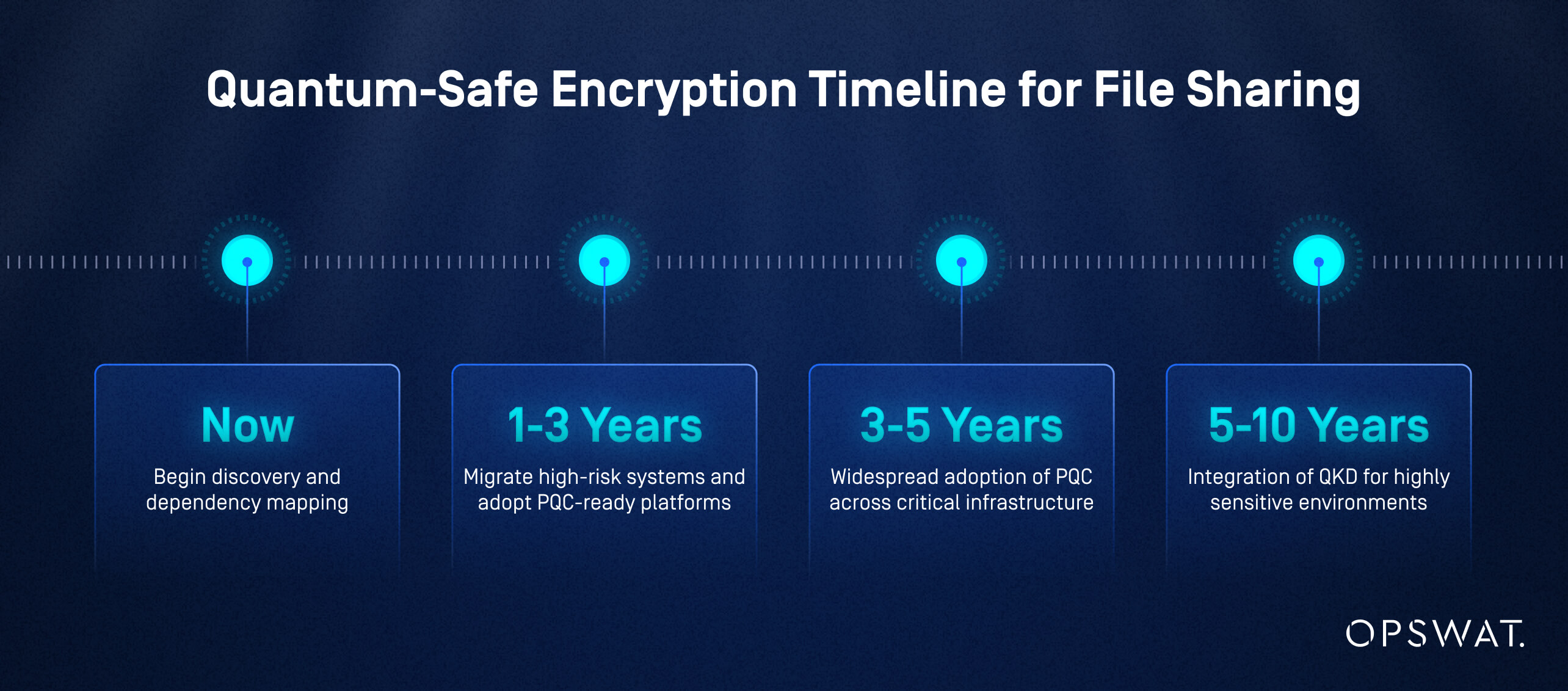

ما هو الجدول الزمني لاعتماد التشفير الآمن الكمومي في مشاركة الملفات المؤسسية؟

استنادًا إلى خارطة طريق التشفير ما بعد الكمّي التي وضعها المعهد الوطني للمعايير والتقنية (NIST) وأنماط التبني الصناعي التي لوحظت في التحولات التشفيرية السابقة، يتضمن الجدول الزمني الاستراتيجي ما يلي:

- الآن: ابدأ في اكتشاف وتخطيط التبعيات

- 1-3 سنوات: ترحيل الأنظمة عالية المخاطر واعتماد منصات جاهزة لتقنية PQC

- 3-5 سنوات: اعتماد واسع النطاق لـ PQC عبر البنية التحتية الحيوية

- 5-10 سنوات: دمج QKD في البيئات عالية الحساسية

لماذا يعتبر نهج "الثقة الصفرية" ضروريًا لنقل Secure في عصر الذكاء الاصطناعي والتهديدات الكمومية

Zero Trust هي بنية الأمان الوحيدة التي تتمتع بالمرونة والقوة الكافية لمواجهة التهديدات التي تحركها الذكاء الاصطناعي، وفك التشفير الكمومي، والشبكات الموزعة بشكل متزايد.

من خلال القضاء على الثقة الضمنية والتحقق من كل طلب وصول، يضمن نهج "الثقة الصفرية" أنه حتى في حالة اختراق التشفير أو تعرض بيانات الاعتماد للخطر، لن يتمكن المهاجمون من التحرك بحرية أو سرقة البيانات الحساسة.

كيف تتطور مفهوم "الثقة الصفرية" لمواجهة التهديدات الكمومية والتهديدات المدفوعة بالذكاء الاصطناعي في نقل الملفات؟

تتضمن نماذج "الصفر ثقة" الآن ما يلي:

- تقييم المخاطر المستمر باستخدام الذكاء الاصطناعي

- تقييمات الهوية وموثوقية الأجهزة في الوقت الفعلي

- مرونة التشفير لدعم بروتوكولات ما بعد الكمومية

- التجزئة الدقيقة عبر بيئات نقل الملفات الهجينة والمتعددة السحابة

- فحص على مستوى الملفات للتحقق من سلامتها وكشف التهديدات الخفية

تضمن هذه التحسينات المرونة حتى في السيناريوهات التي تتجاوز فيها البرامج الضارة المدعومة بالذكاء الاصطناعي الضوابط التقليدية أو تضعف فيها التهديدات الكمومية التشفير الحالي.

ما هي الخطوات العملية لتنفيذ نهج "الثقة الصفرية" في Managed File Transfer ؟

يمكن لمسؤولي أمن المعلومات اعتماد نهج "الثقة الصفرية" في مجال نقل الملفات عبر الشبكات ( MFT نهج تدريجي:

- قم بتعيين جميع أصول نقل الملفات (المستخدمون، الأنظمة، سير العمل، الشركاء).

- فرض سياسات الوصول الأقل امتيازًا والسياسات الشرطية.

- تنفيذ التحقق المستمر باستخدام إشارات الهوية والجهاز ومستوى الملف.

- تقسيم بيئات نقل الملفات للحد من الحركة الجانبية.

- دمج الوقاية المتقدمة من التهديدات، بما في ذلك الفحص المدعوم بالذكاء الاصطناعي و CDR.

- أتمتة تطبيق السياسات ومراقبة السلوك بشكل مستمر.

يتطلب النجاح رعاية تنفيذية وتكاملًا وثيقًا بين IAM MFT حديثة مصممة لـ Zero Trust.

كيف تعمل سياسة "الثقة الصفرية" على تحسين الامتثال والمرونة في عمليات نقل الملفات؟

تعزز Zero Trust الامتثال بشكل كبير من خلال ضمان ما يلي:

- مسارات تدقيق واضحة وثابتة

- ضوابط حوكمة البيانات المطبقة

- قيود الوصول الموثقة

- المصادقة Adaptive

- التوافق التام مع أطر عمل مثل GDPR و HIPAA و PCI DSS و SOX

بفضل التحقق المستمر والرؤية العميقة، تصبح المؤسسات أكثر مرونة في مواجهة الانتهاكات وسوء التكوين والتهديدات الداخلية وتحديات التدقيق.

كيف يمكن لمسؤولي أمن المعلومات ضمان مستقبل Managed File Transfer تهديدات الذكاء الاصطناعي والكمومية

يجب على مسؤولي أمن المعلومات الجمع بين التخطيط الاستراتيجي وتحديث التكنولوجيا لضمان بقاء بيئات نقل الملفات آمنة مع تطور التهديدات. يتطلب الاستعداد للمستقبل الاستثمار في الرؤى المدعومة بالذكاء الاصطناعي والتشفير ما بعد الكمومي وبنية Zero Trust.

ما هي الخطوات العملية للانتقال إلى بنى نقل الملفات المقاومة للكمومية؟

تتضمن استراتيجية الترحيل المستقبلية ما يلي:

- التقييم– تقييم تبعيات التشفير وحساسية البيانات على المدى الطويل والتعرض الكمي.

- تحديد الأولويات– تحديد سير عمل الملفات عالية المخاطر أو التي تحتفظ بها لفترة طويلة.

- الاستعداد لـ PQC– اختر MFT التي تدعم التشفير المرن.

- التجريب– اختبار تطبيقات PQC في بيئات منخفضة المخاطر.

- النشر الكامل– نقل سير العمل والشركاء إلى بروتوكولات آمنة من الكم.

- التحقق المستمر– مراقبة تحديثات المعايير والحفاظ على مرونة التشفير.

كيف يمكن الاستفادة من الذكاء الاصطناعي للكشف عن التهديدات الكمومية في نقل الملفات والتخفيف من حدتها؟

تعزز الذكاء الاصطناعي أمن عصر الكم من خلال:

- مراقبة الحالات الشاذة المرتبطة بالهجمات الكمومية

- توقع الأصول التي تواجه مخاطر تشفير طويلة الأجل

- التحقق من سلامة الملفات بعد النقل

- الكشف عن أنماط الوصول غير العادية التي تشير إلى حملات جمع البيانات الفورية

- أتمتة سير عمل الحجر الصحي والعزل

أدوات الكشف عن التهديدات القائمة على الذكاء الاصطناعي OPSWATهذا النموذج من خلال دمج معلومات التهديدات مباشرة في سير عمل تبادل الملفات.

ما هي أفضل الممارسات لإعداد Managed File Transfer لمواجهة التهديدات السيبرانية الكمومية والمدفوعة بالذكاء الاصطناعي؟

يجب على مسؤولي أمن المعلومات اعتماد أفضل الممارسات التالية:

- تنفيذ مرونة التشفير لتبديل الخوارزميات بسرعة

- تطبيق مبادئ "الثقة الصفرية" في جميع سير عمل نقل الملفات

- نشر نظام الكشف عن الحالات الشاذة وتقييم المخاطر المدعوم بالذكاء الاصطناعي

- تقليل الاعتماد على البروتوكولات القديمة المعرضة للخطر

- التحقق من صلاحية النظم البيئية للشركاء من أجل الاستعداد لـ PQC

- توثيق حجم البيانات وإدارة مخاطر الذكاء الاصطناعي لأغراض إعداد تقارير الامتثال

- دمج الوقاية من التهديدات على مستوى الملفات مثل CDR والمسح الضوئي لمكافحة البرامج الضارة باستخدام محركات متعددة

ما هي الاعتبارات المتعلقة بالامتثال واللوائح التنظيمية التي يجب مراعاتها عند اعتماد حلول نقل الملفات الآمنة من الناحية الكمومية والقائمة على الذكاء الاصطناعي؟

تتطور اللوائح بسرعة لتأخذ في الاعتبار التهديدات الكمومية ومخاطر الذكاء الاصطناعي ومتطلبات حماية البيانات المتقدمة. يجب على مسؤولي أمن المعلومات (CISOs) التأكد من أن جهودهم لتحديث نقل الملفات تتماشى مع هذه التوقعات المتغيرة.

ما هي معايير الامتثال الرئيسية لنقل الملفات الآمن من الناحية الكمومية؟

المعايير والإرشادات الرئيسية مستمدة من:

- إرشادات NIST PQC (Kyber، Dilithium، SPHINCS+)

- معايير ETSI الخاصة بـ QKD و PQC

- التفويضات الإقليمية لتحديثات المرونة التشفيرية والخوارزميات

- الأوامر التنفيذية الأمريكية والمبادئ التوجيهية الفيدرالية بشأن الاستعداد الكمي

تركز هذه المعايير على انتقالات الخوارزميات، وتحديثات إدارة المفاتيح، ووثائق التدقيق، وضمانات السرية طويلة الأجل.

كيف يجب على المؤسسات توثيق وإبلاغ أمن نقل الملفات الآمن من الكم والمدفوع بالذكاء الاصطناعي؟

تتضمن أفضل الممارسات ما يلي:

- الحفاظ على قوائم جرد التشفير

- توثيق انتقالات الخوارزميات وإدارة دورة الحياة الرئيسية

- تسجيل أحداث الكشف المدعومة بالذكاء الاصطناعي وإجراءات الاستجابة

- تسجيل قرارات التحكم في الوصول ضمن سير عمل نهج "الثقة الصفرية"

- إنشاء تقارير الامتثال المتوافقة مع اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) وقانون نقل التأمين الصحي والمسؤولية (HIPAA) وقانون ساربانس أوكس

تقلل عمليات التسجيل والإبلاغ الجاهزة للامتثال OPSWATبشكل كبير من العبء على فرق الأمن.

ما هي آثار تقنيات الكم والذكاء الاصطناعي على خصوصية البيانات وعمليات النقل عبر الحدود؟

الكم والذكاء الاصطناعي يخلقان اعتبارات جديدة تتعلق بالخصوصية:

- تضمن PQC السرية طويلة الأمد للصادرات الحساسة

- تثير عمليات التفتيش باستخدام الذكاء الاصطناعي مخاوف قضائية بشأن معالجة البيانات

- قوانين سيادة البيانات (GDPR، CCPA، لوائح APAC) تتطلب شفافية التشفير

- تتطلب عمليات النقل عبر الحدود ضمان استمرار الحماية الآمنة من الكميات الكبيرة بعد مغادرة البيانات لبيئة المنشأ.

يجب على مسؤولي أمن المعلومات ضمان أن أنظمة نقل الملفات قادرة على إثبات متانة التشفير وتطبيق الذكاء الاصطناعي بشكل مسؤول ضمن الحدود التنظيمية.

الأسئلة الشائعة

ما هي المعايير الرائدة في مجال التشفير ما بعد الكمومي لـ MFT؟

تشكل الخوارزميات المعتمدة من NIST مثل Kyber و Dilithium الأساس لاعتماد PQC في المستقبل.

كيف يمكن أدوات الذكاء الاصطناعي أدوات مع MFT ؟

من خلال تحليل السلوك، وكشف الحالات الشاذة، وتقييم التهديدات تلقائيًا مع تكامل SIEM/IAM.

ما هي خارطة الطريق لاعتماد PQC في MFT المؤسسي؟

ابدأ التقييم الآن، وقم بتجربة PQC في غضون 1-3 سنوات، وحقق التبني الكامل في غضون 3-5 سنوات.

ما هو خطر هجمات "الحصاد الآن، فك التشفير لاحقًا"؟

يمكن للمهاجمين اليوم الاستيلاء على الملفات المشفرة وفك تشفيرها بمجرد نضوج أجهزة الكمبيوتر الكمومية.

كيف يقارن QKD بـ PQC؟

توفر تقنية QKD أمانًا لا مثيل له، ولكنها تتطلب أجهزة متخصصة؛ أما تقنية PQC فهي أكثر عملية للتطبيق على نطاق واسع.

كيف يجب أن تستعد الشركات لمواجهة تهديدات الذكاء الاصطناعي والكمومية؟

تنفيذ نهج "الثقة الصفرية" (Zero Trust)، وتبني المرونة في التشفير، ونشر أنظمة الكشف القائمة على الذكاء الاصطناعي، وتحديث البروتوكولات القديمة.